Оқиға

Apr 9, 3 PM - Apr 10, 12 PM

Болашақты ИСК-мен кодтап, JDConf 2025-тегі Java құрдастарымен және сарапшыларымен байланысыңыз.

Қазір тіркелуБұл браузерге бұдан былай қолдау көрсетілмейді.

Соңғы мүмкіндіктерді, қауіпсіздік жаңартуларын және техникалық қолдауды пайдалану үшін Microsoft Edge браузеріне жаңартыңыз.

В этом руководстве вы узнаете, как интегрировать Virtual Risk Manager — США с идентификатором Microsoft Entra. Интеграция Virtual Risk Manager — США с идентификатором Microsoft Entra можно:

Чтобы приступить к работе, потребуется следующее.

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

В Virtual Risk Manager — USA поддерживается единый вход, инициированный поставщиком удостоверений.

Virtual Risk Manager — USA поддерживает JIT-подготовку пользователей.

Чтобы настроить интеграцию Virtual Risk Manager — США с идентификатором Microsoft Entra ID, необходимо добавить Virtual Risk Manager — США из коллекции в список управляемых приложений SaaS.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройте и проверьте единый вход Microsoft Entra в Virtual Risk Manager США с помощью тестового пользователя B.Simon. Для обеспечения работы единого входа необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Virtual Risk Manager — США.

Чтобы настроить и проверить единый вход Microsoft Entra в Virtual Risk Manager США, выполните следующие действия.

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум облачные приложения Администратор istrator.

Перейдите к Приложению Identity>Applications>Enterprise>Virtual Risk Manager — США>единый вход.

На странице Выбрать метод единого входа выберите SAML.

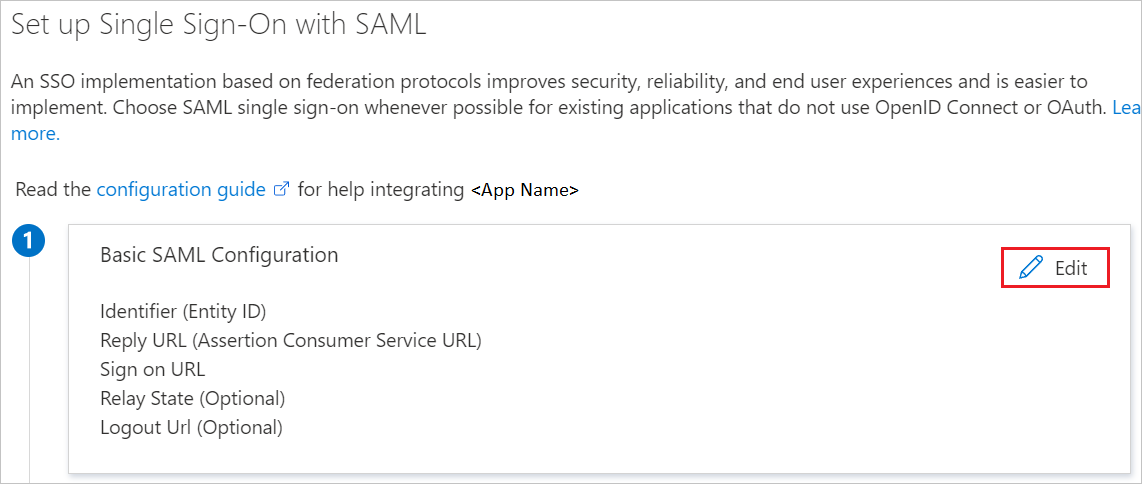

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

В разделе Базовая конфигурация SAML приложение предварительно настроено в режиме инициированном IDP и ему заданы требуемые URL-адреса в Azure. Пользователь должен сохранить конфигурацию, нажав кнопку Сохранить.

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML нажмите кнопку "Копировать", чтобы скопировать URL-адрес метаданных федерации приложений и сохранить его на компьютере.

В этом разделе описано, как создать тестового пользователя B.Simon.

B.Simon.B.Simon@contoso.com.В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Virtual Risk Manager США.

Чтобы настроить единый вход на стороне Virtual Risk Manager — USA, отправьте в службу поддержки Virtual Risk Manager — USA URL-адрес метаданных федерации приложений. Специалисты службы поддержки настроят подключение единого входа SAML на обеих сторонах.

В этом разделе вы создадите пользователя с именем Britta Simon в приложении Virtual Risk Manager — USA. Приложение Virtual Risk Manager — USA поддерживает JIT-подготовку пользователей, которая включена по умолчанию. В этом разделе никакие действия с вашей стороны не требуются. Если пользователь в приложении Virtual Risk Manager — USA еще не существует, будет создан новый пользователь после проверки подлинности.

В этом разделе описана конфигурация единого входа Microsoft Entra с помощью следующих параметров.

Щелкните "Тестировать это приложение", и вы автоматически войдете в virtual Risk Manager , США для которого настроили единый вход.

Вы можете использовать портал "Мои приложения" корпорации Майкрософт. Щелкнув плитку Virtual Risk Manager — USA на портале "Мои приложения", вы автоматически войдете в приложение Virtual Risk Manager — USA, для которого был настроен единый вход. Дополнительные сведения см. в Мои приложения Microsoft Entra.

После настройки Virtual Risk Manager — USA вы сможете применить функцию управления сеансом, которая защищает конфиденциальные данные вашей организации от хищения и несанкционированного доступа в режиме реального времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью Microsoft Cloud App Security.

Оқиға

Apr 9, 3 PM - Apr 10, 12 PM

Болашақты ИСК-мен кодтап, JDConf 2025-тегі Java құрдастарымен және сарапшыларымен байланысыңыз.

Қазір тіркелу