Интеграция Microsoft Entra для единого входа (SSO) с Upshotly

В этой статье вы узнаете, как интегрировать Upshotly с идентификатором Microsoft Entra. Интеграция Upshotly с идентификатором Microsoft Entra позволяет:

- Контролируйте в Microsoft Entra ID, кто имеет доступ к Upshotly.

- Включите автоматический вход пользователей в Upshotly с помощью учетных записей Microsoft Entra.

- Управляйте своими учетными записями в одном месте.

Необходимые условия

В сценарии, описанном в этой статье, предполагается, что у вас уже есть следующие предварительные требования:

- Учетная запись пользователя Microsoft Entra с активной подпиской. Если у вас еще нет учетной записи, вы можете создать учетную запись бесплатно.

- Одна из следующих ролей:

- Подписка с поддержкой единого входа (SSO), активирована в Upshotly.

Описание сценария

В этой статье описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Upshotly поддерживает SSO, инициированный SP и IDP.

Добавление Upshotly из галереи

Чтобы настроить интеграцию Upshotly с идентификатором Microsoft Entra ID, необходимо добавить Upshotly из коллекции в список управляемых приложений SaaS.

- Войдите в центр администрирования Microsoft Entra как минимум в роли администратора облачных приложений.

- Перейдите к Identity>Приложениям>Корпоративные приложения>Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Upshotly.

- Выберите Upshotly в области результатов и добавьте приложение. Подождите несколько секунд, пока приложение добавляется в клиент.

Кроме того, можно использовать мастер настройки корпоративных приложений . В этом мастере настройки вы можете добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также пошагово настроить конфигурацию единого входа. Дополнительные сведения о мастерах Microsoft 365.

Настройте и проверьте единый вход Microsoft Entra для Upshotly

Настройте и протестируйте SSO Microsoft Entra в Upshotly, используя тестового пользователя B.Simon. Чтобы единый вход работал, необходимо установить связь между пользователем Microsoft Entra и соответствующим пользователем в Upshotly.

Чтобы настроить и протестировать аутентификацию Microsoft Entra SSO с Upshotly, выполните следующие действия.

-

Настройте Microsoft Entra SSO, для того чтобы пользователи могли воспользоваться этой функцией.

- Создание тестового пользователя Microsoft Entra для тестирования единого входа Microsoft Entra с помощью B.Simon.

- Назначить тестового пользователя Microsoft Entra, чтобы B.Simon мог использовать единый вход Microsoft Entra.

-

Настройка единого входа Upshotly - для настройки параметров единого входа на стороне приложения.

- Создайте тестового пользователя Upshotly, чтобы иметь аналог пользователя B.Simon в Upshotly, связанный с представлением пользователя в Microsoft Entra.

- Тест SSO, чтобы проверить, работает ли конфигурация.

Настройка единого входа Microsoft Entra

Выполните следующие шаги, чтобы включить единый вход в Microsoft Entra.

Войдите в центр администрирования Microsoft Entra как минимум в роли администратора облачных приложений.

Перейдите к Идентификация>приложения>Корпоративные приложения>Upshotly>Единая точка входа.

На странице Выбор метода единого входа выберите SAML.

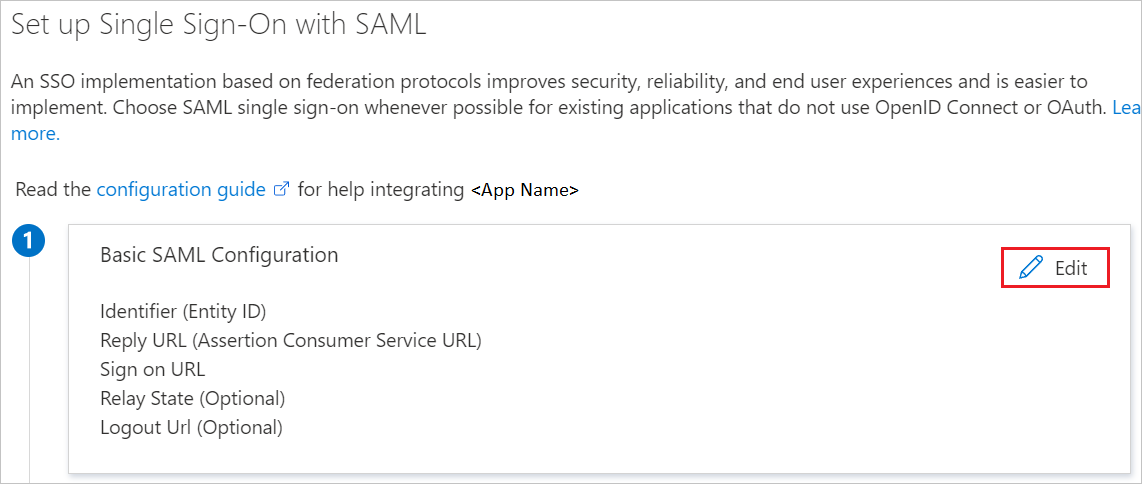

На странице Настройка единого входа с помощью SAML щелкните значок редактирования (карандаш) в Базовая конфигурация SAML, чтобы изменить параметры.

В разделе Базовая конфигурация SAML, если вы хотите настроить приложение в режиме, инициированном поставщиком удостоверений, приложение предварительно настроено, и необходимые URL-адреса уже заполнены в Azure. Пользователь должен сохранить конфигурацию, нажав кнопку Сохранить.

Щелкните Задайте дополнительные URL-адреса и выполните следующий шаг, если вы хотите настроить приложение в режиме, инициированном SP:

В поле текстового ввода URL-адреса входа введите URL-адрес, следуя указанному шаблону:

https://app.upshotly.com/api/sso/login/<companyID>Заметка

Значение URL-адреса входа не является реальным. Обновите эти значения с помощью фактического URL-адреса входа. Вы получите значение companyID, описанное далее в статье. Обратитесь в службу поддержки клиентов Upshotly для запросов. Вы также можете ссылаться на шаблоны, показанные в разделе Базовая конфигурация SAML.

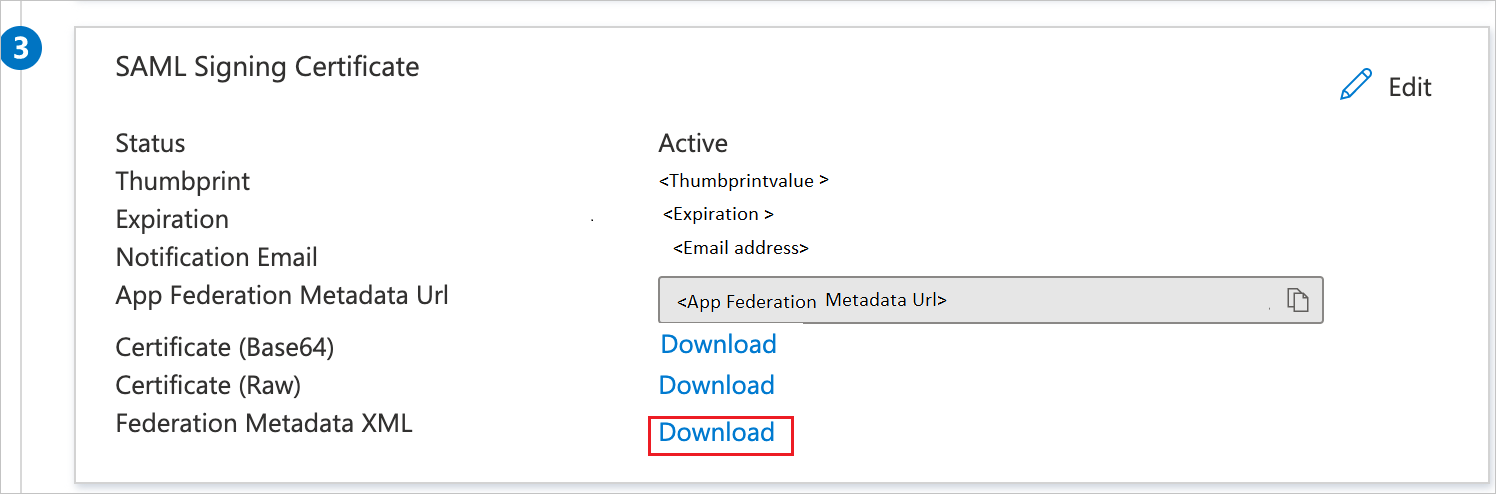

На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите XML-метаданных федерации и выберите Загрузить, чтобы скачать сертификат и сохранить его на компьютере.

В разделе Настройка Upshotly скопируйте соответствующие URL-адреса в зависимости от ваших нужд.

Создание тестового пользователя Microsoft Entra

В этом разделе описано, как создать тестового пользователя B.Simon.

- Войдите в Центр администрирования Microsoft Entra как минимум Администратор пользователей.

- Перейдите к Идентификация>Пользователи>Все пользователи.

- Выберите Новый пользователь>Создать нового пользователяв верхней части экрана.

- В свойствах пользователя выполните следующие действия.

- В поле Отображаемое имя введите

B.Simon. - В поле основное имя пользователя введите username@companydomain.extension. Например,

B.Simon@contoso.com. - Установите флажок Показать пароль, а затем запишите значение, отображаемое в поле пароля.

- Выберите Проверка и создание.

- В поле Отображаемое имя введите

- Выберите Создать.

Назначение тестового пользователя Microsoft Entra

В этом разделе описано, как разрешить пользователю B.Simon использовать единый вход, предоставив этому пользователю доступ к Salesforce.

- Войдите в центр администрирования Microsoft Entra как минимум в роли администратора облачных приложений.

- Перейдите к приложениям для управления удостоверениями>и корпоративным приложениям>. Выберите приложение из списка приложений.

- На странице обзора приложения выберите Пользователи и группы.

- Выберите Добавить пользователя/группу, затем выберите Пользователи и группы в диалоговом окне Добавление назначения.

- В диалоговом окне "Пользователи и группы" выберите B.Simon в списке "Пользователи", а затем нажмите кнопку Выбрать в нижней части экрана.

- Если вы ожидаете, что роль будет назначена пользователям, ее можно выбрать в раскрывающемся списке Выбрать роль. Если для этого приложения не настроена роль, будет выбрана роль "Доступ по умолчанию".

- В диалоговом окне Добавление задания выберите кнопку Назначить.

Настройка SSO Upshotly

В другом окне веб-браузера войдите на корпоративный сайт Upshotly от имени администратора.

Щелкните на Профиль пользователя и перейдите к Администратор > SSO и выполните следующие действия:

a. Скопируйте значение идентификатора компании и используйте это значение идентификатора компании, чтобы заменить значение идентификатора компании, указанное в URL-адресе входа в разделе базовая конфигурация SAML.

b. Откройте в портале Azure скачанный файл XML метаданных федерации , откройте его в Блокноте, скопируйте содержимое метаданных XML и вставьте его в текстовое поле XML метаданных .

Создание тестового пользователя Upshotly

В этом разделе описано, как создать пользователя B.Simon в Upshotly Edge Cloud. Обратитесь к группе поддержки клиентов Upshotly, чтобы добавить пользователей на платформу Upshotly Edge Cloud. Пользователи должны быть созданы и активированы перед использованием единого входа.

Тест единого входа

В этом разделе вы тестируете конфигурацию единого входа Microsoft Entra с помощью следующих параметров.

Инициировано Поставщиком Услуг

Щелкните Проверьте это приложение, вы будете перенаправлены по URL-адресу для входа в Upshotly, где можно инициировать поток входа.

Перейдите непосредственно по URL-адресу входа в Upshotly и начните процесс входа оттуда.

Инициировано поставщиком удостоверений:

- Щелкните Протестируйте это приложение, и авторизация в приложении Upshotly, для которого вы настроили единую систему аутентификации, произойдет автоматически.

Вы также можете использовать Microsoft My Apps для тестирования приложения в любом режиме. Щелкнув плитку Upshotly в разделе "Мои приложения", если приложение настроено в режиме SP, вы будете перенаправлены на страницу входа для инициации процесса авторизации. Если же оно настроено в режиме IDP, вы автоматически войдете в приложение Upshotly, для которого настроен единый вход. Дополнительные сведения о моих приложениях см. в разделе Введение в"Мои приложения".

Связанное содержимое

После настройки Upshotly вы можете применить функцию управления сеансом, которая защищает конфиденциальные данные вашей организации от кражи и несанкционированного доступа в режиме реального времени. Управление сеансом является частью условного доступа. Узнайте, как применить управление сеансами с помощью Microsoft Defender для облачных приложений.