Интеграция SSO (единого входа) Microsoft Entra с Tulip

В этом руководстве вы узнаете, как интегрировать Tulip с идентификатором Microsoft Entra. Интеграция Tulip с Идентификатором Microsoft Entra позволяет:

- Контроль доступа к Tulip с помощью идентификатора Microsoft Entra.

- Включите автоматический вход пользователей в Tulip с помощью учетных записей Microsoft Entra.

- Управление учетными записями в одном центральном расположении.

Необходимые компоненты

Чтобы приступить к работе, потребуется следующее.

- Подписка Microsoft Entra. Если у вас нет подписки, вы можете получить бесплатную учетную запись.

- Подписка с поддержкой единого входа Tulip.

Примечание.

Эта интеграция также доступна для использования из облачной среды Microsoft Entra для государственных организаций США. Это приложение можно найти в коллекции облачных приложений Microsoft Entra для государственных организаций США и настроить его так же, как и в общедоступном облаке.

Описание сценария

В этом руководстве описана настройка и проверка единого входа Microsoft Entra в тестовой среде.

- Tulip поддерживает единый вход, инициируемый поставщиком удостоверений.

Добавление Tulip из коллекции

Чтобы настроить интеграцию Tulip с Идентификатором Microsoft Entra, необходимо добавить Tulip из коллекции в список управляемых приложений SaaS.

- Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

- Перейдите к приложениям>Enterprise. Новое приложение.

- В разделе Добавление из коллекции в поле поиска введите Tulip.

- Выберите Tulip в области результатов и добавьте это приложение. Подождите несколько секунд, пока приложение не будет добавлено в ваш клиент.

Кроме того, можно также использовать мастер конфигурации корпоративных приложений. В этом мастере можно добавить приложение в клиент, добавить пользователей и группы в приложение, назначить роли, а также просмотреть конфигурацию единого входа. Подробнее о мастерах Microsoft 365.

Настройка и проверка единого входа Microsoft Entra для Tulip

Чтобы настроить и проверить единый вход Microsoft Entra в Tulip, выполните следующие действия:

Настройте единый вход Microsoft Entra, чтобы пользователи могли использовать эту функцию.

Настройка единого входа в Tulip необходима, чтобы настроить параметры единого входа на стороне приложения.

- Чтобы настроить единый вход в экземпляр Tulip с существующими пользователями, обратитесь к support@tulip.co.

Настройка единого входа Microsoft Entra

Выполните следующие действия, чтобы включить единый вход Microsoft Entra.

Войдите в Центр администрирования Microsoft Entra как минимум администратор облачных приложений.

Перейдите к >Single sign-on.

На странице Выбрать метод единого входа выберите SAML.

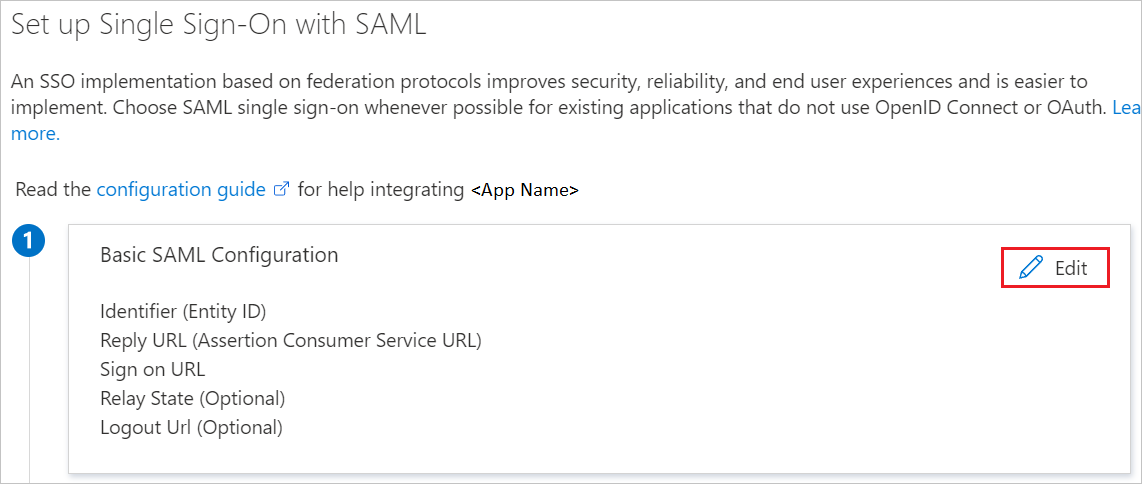

На странице Настройка единого входа с помощью SAML щелкните значок карандаша, чтобы открыть диалоговое окно Базовая конфигурация SAML для изменения параметров.

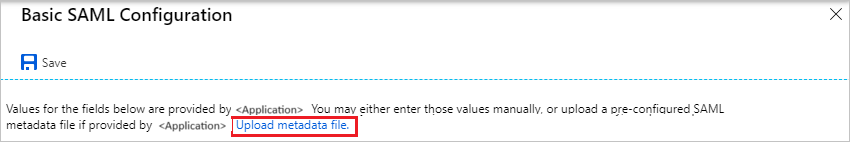

Если у вас есть файл метаданных поставщика служб, выполните следующие действия в разделе Базовая конфигурация SAML:

A.Download Tulip's Metadata File, который доступен на странице параметров в экземпляре Tulip .

b. Щелкните Отправить файл метаданных.

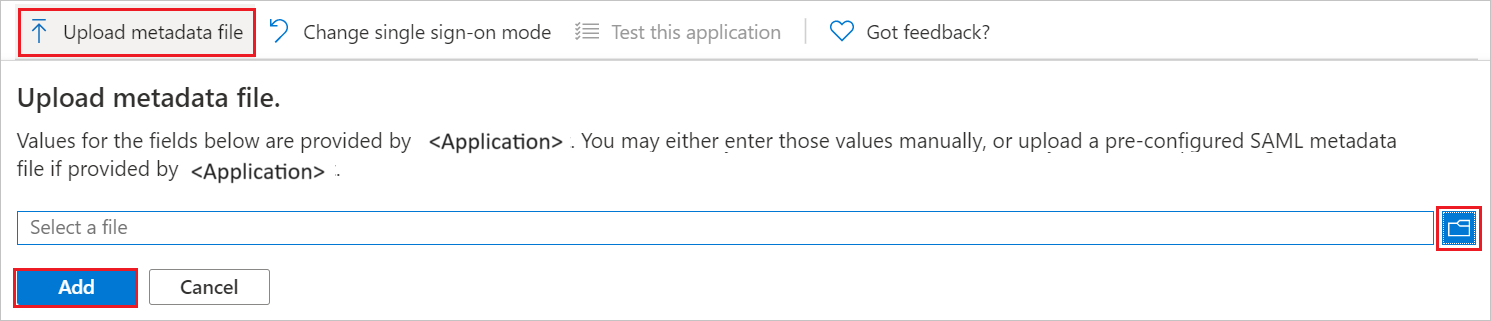

b. Щелкните значок папки, выберите файл метаданных и нажмите кнопку Отправить.

c. После успешной передачи файла метаданных значения Идентификатор и URL-адрес ответа в разделе "Базовая конфигурация SAML" заполнятся автоматически.

Примечание.

Если поля Идентификатор и URL-адрес ответа не заполняются значениями автоматически, введите их вручную в соответствии со своими требованиями.

Приложение Tulip ожидает проверочные утверждения SAML в определенном формате, поэтому следует добавить настраиваемые сопоставления атрибутов в конфигурацию атрибутов токена SAML. На следующем снимке экрана показан список атрибутов по умолчанию.

nameIDЕсли нужно иметь сообщение электронной почты, измените форматPersistent.

Помимо приведенного выше приложения Tulip ожидается несколько дополнительных атрибутов в ответе SAML, показанном ниже. Эти атрибуты также заранее заполнены, но вы можете изменить их в соответствии со своими требованиями.

Имя. Атрибут источника displayName user.displayname emailAddress user.mail badgeID user.employeeid группы user.groups На странице Настройка единого входа с помощью SAML в разделе Сертификат подписи SAML найдите элемент XML метаданных федерации и выберите Скачать, чтобы скачать сертификат и сохранить его на компьютере.

Настройка единого входа в Tulip

Войдите в экземпляр Tulip в качестве владельца учетной записи.

Перейдите в раздел Settings >SAML (Параметры > SAML) и выполните следующие действия на приведенной ниже странице.

a. Включите имена входа SAML.

b. Нажмите metadata XML file (XML-файл метаданных), чтобы скачать файл метаданных поставщика услуг, и загрузите его в раздел Базовая конфигурация SAML на портале Azure.

c. Отправьте XML-файл метаданных федерации из Azure в Tulip. При этом будут заполнены URL-адрес входа единого входа, URL-адрес выхода единого входа и сертификаты.

d. Убедитесь, что атрибуты имени, электронной почты и эмблемы не являются null, то есть введите все уникальные строки во всех трех входных данных и выполните проверку подлинности с помощью

Authenticateкнопки справа.д) После успешной проверки подлинности скопируйте и вставьте весь URL-адрес утверждения в соответствующее сопоставление атрибутов имени, электронной почты и индикатора событий.

Вставьте значение атрибута name в

http://schemas.microsoft.com/identity/claims/displaynameкачестве или соответствующий URL-адрес утверждения.Вставьте значение атрибута электронной почты в качестве

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/nameили соответствующий URL-адрес утверждения.Вставьте значение атрибута индикатора событий в качестве

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/badgeIDили соответствующий URL-адрес утверждения.Вставьте значение атрибута роли в

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/groupsкачестве или соответствующий URL-адрес утверждения.

f. Щелкните Save SAML Configuration (Сохранить конфигурацию SAML).

Следующие шаги

После настройки Tulip вы можете применить управление сеансами, которое защищает от хищения конфиденциальных данных вашей организации и несанкционированного доступа к ним в реальном времени. Управление сеансом является расширением функции условного доступа. Узнайте, как применять управление сеансами с помощью приложений Defender для облака.

Обратитесь support@tulip.co к любым дополнительным вопросам, включая перенос существующих пользователей в Tulip, чтобы использовать SAML!