كيف يساعد Defender for Cloud Apps في حماية بيئة Microsoft 365

كجهة إنتاجية رئيسية توفر تخزين الملفات السحابية والتعاون وذكاء المعلومات وأدوات CRM، يمكن Microsoft 365 المستخدمين من مشاركة مستنداتهم عبر مؤسستك وشركائك بطريقة مبسطة وفعالة. قد يؤدي استخدام Microsoft 365 إلى كشف بياناتك الحساسة ليس داخليا فحسب، بل أيضا للمتعاونين الخارجيين، أو الأسوأ من ذلك جعلها متاحة للجمهور عبر ارتباط مشترك. قد تحدث مثل هذه الحوادث بسبب جهة فاعلة ضارة، أو من قبل موظف غير مدرك. يوفر Microsoft 365 أيضا نظاما بيئيا كبيرا لتطبيقات الجهات الخارجية للمساعدة في تعزيز الإنتاجية. يمكن أن يعرض استخدام هذه التطبيقات مؤسستك لخطر التطبيقات الضارة أو استخدام التطبيقات ذات الأذونات المفرطة.

يمنحك توصيل Microsoft 365 Defender for Cloud Apps رؤى محسنة حول أنشطة المستخدمين، ويوفر الكشف عن التهديدات باستخدام عمليات الكشف عن الحالات الشاذة المستندة إلى التعلم الآلي، واكتشافات حماية المعلومات (مثل الكشف عن مشاركة المعلومات الخارجية)، وتمكين عناصر التحكم في المعالجة التلقائية، واكتشاف التهديدات من تطبيقات الجهات الخارجية الممكنة في مؤسستك.

يتكامل Defender for Cloud Apps مباشرة مع سجلات تدقيق Microsoft 365 ويوفر الحماية لجميع الخدمات المدعومة. للحصول على قائمة بالخدمات المدعومة، راجع خدمات Microsoft 365 التي تدعم التدقيق.

استخدم موصل التطبيق هذا للوصول إلى ميزات SaaS Security Posture Management (SSPM)، عبر عناصر التحكم في الأمان المنعكسة في Microsoft Secure Score. تعرّف على المزيد.

تحديثات فحص الملفات ل Microsoft 365

لتحسين كفاءة فحص الملفات ودقتها داخل بيئات Microsoft 365، قام Defender for Cloud Apps بتحديث عملية فحص الملفات ل Microsoft 365. ما لم تقم بتنشيط نهج حماية المعلومات، لن يقوم Defender for Cloud Apps بمسح الملفات التنظيمية أو تخزينها.

عند استخدام نهج حماية المعلومات بنشاط، قد يكون للملفات التنظيمية مدد فحص كبيرة بسبب كميات كبيرة من أنشطة فحص الملفات.

أضافت Defender for Cloud Apps تحسينات جديدة لفحص الملفات ل SharePoint وOneDrive:

سرعة فحص أسرع في الوقت الفعلي تقريبا للملفات في SharePoint وOneDrive.

تعريف أفضل لمستوى وصول الملف في SharePoint: سيتم وضع علامة افتراضيا على مستوى الوصول إلى الملفات في SharePoint على أنه داخلي، وليس خاصا ( نظرا لأن مالك الموقع لا يمكن الوصول إلى كل ملف في SharePoint فقط).

ملاحظة

قد يؤثر هذا التغيير على نهج الملفات (إذا كان نهج الملف يبحث عن ملفات داخلية أو خاصة في SharePoint).

التهديدات الرئيسية

- الحسابات المخترقة والتهديدات الداخلية

- تسرب البيانات

- وعي أمني غير كاف

- تطبيقات الجهات الخارجية الضارة

- البرامج الضارة

- التصيّد الاحتيالي

- برامج الفدية الضارة

- إحضار جهازك (BYOD) غير المدار

كيف يساعد Defender for Cloud Apps في حماية بيئتك

- الكشف عن التهديدات السحابية والحسابات المخترقة والمشتركين في برنامج Insider الضار

- اكتشاف البيانات المنظمة والحساسة المخزنة في السحابة وتصنيفها وتسميةها وحمايتها

- اكتشاف وإدارة تطبيقات OAuth التي لديها حق الوصول إلى بيئتك

- فرض نهج DLP والامتثال للبيانات المخزنة في السحابة

- الحد من تعرض البيانات المشتركة وفرض نهج التعاون

- استخدام سجل تدقيق الأنشطة للتحقيقات الجنائية

التحكم في Microsoft 365 باستخدام النهج المضمنة وقوالب النهج

يمكنك استخدام قوالب النهج المضمنة التالية للكشف عن التهديدات المحتملة وإخطارك بها:

| نوع | الاسم |

|---|---|

| نهج الكشف عن الحالات الشاذة المضمنة |

نشاط من عناوين IP مجهولة نشاط من بلد غير متكرر نشاط من عناوين IP المشبوهة السفر المستحيل النشاط الذي يقوم به المستخدم الذي تم إنهاؤه (يتطلب Microsoft Entra ID ك IdP) الكشف عن البرامج الضارة محاولات تسجيل الدخول الفاشلة المتعددة الكشف عن برامج الفدية الضارة نشاط حذف البريد الإلكتروني المشبوه (معاينة) إعادة توجيه علبة الوارد المشبوهة أنشطة حذف الملفات غير العادية أنشطة مشاركة الملفات غير العادية أنشطة تنزيل ملفات متعددة غير عادية |

| قالب نهج النشاط | تسجيل الدخول من عنوان IP محفوف بالمخاطر تنزيل جماعي من قبل مستخدم واحد نشاط برامج الفدية الضارة المحتمل تغيير مستوى الوصول (Teams) تمت إضافة مستخدم خارجي (Teams) الحذف الجماعي (Teams) |

| قالب نهج الملف | الكشف عن ملف مشترك مع مجال غير مصرح به الكشف عن ملف تمت مشاركته مع عناوين البريد الإلكتروني الشخصية الكشف عن الملفات باستخدام PII/PCI/PHI |

| نهج الكشف عن الحالات الخارجة عن المألوف لتطبيق OAuth |

اسم تطبيق OAuth مضلل اسم ناشر مضلل لتطبيق OAuth موافقة تطبيق OAuth الضارة |

لمزيد من المعلومات حول إنشاء النهج، راجع إنشاء نهج.

أتمتة عناصر التحكم في الحوكمة

بالإضافة إلى مراقبة التهديدات المحتملة، يمكنك تطبيق إجراءات إدارة Microsoft 365 التالية وأتمتتها لمعالجة التهديدات المكتشفة:

| نوع | فعل |

|---|---|

| إدارة البيانات |

OneDrive: - وراثة أذونات المجلد الأصل - جعل الملف/المجلد خاصا - وضع الملف/المجلد في عزل المسؤول - وضع الملف/المجلد في عزل المستخدم - ملف/مجلد سلة المهملات - إزالة متعاون معين - إزالة المتعاونين الخارجيين على الملف/المجلد - تطبيق وصف الحساسية حماية البيانات في Microsoft Purview - إزالة وصف الحساسية حماية البيانات في Microsoft Purview SharePoint: - وراثة أذونات المجلد الأصل - جعل الملف/المجلد خاصا - وضع الملف/المجلد في عزل المسؤول - وضع الملف/المجلد في عزل المستخدم - وضع الملف/المجلد في عزل المستخدم وإضافة أذونات المالك - ملف/مجلد سلة المهملات - إزالة المتعاونين الخارجيين على الملف/المجلد - إزالة متعاون معين - تطبيق وصف الحساسية حماية البيانات في Microsoft Purview - إزالة وصف الحساسية حماية البيانات في Microsoft Purview |

| إدارة المستخدم | - إعلام المستخدم عند التنبيه (عبر Microsoft Entra ID) - مطالبة المستخدم بتسجيل الدخول مرة أخرى (عبر Microsoft Entra ID) - تعليق المستخدم (عبر Microsoft Entra ID) |

| إدارة تطبيق OAuth | - إبطال إذن تطبيق OAuth |

لمزيد من المعلومات حول معالجة التهديدات من التطبيقات، راجع التحكم في التطبيقات المتصلة.

حماية Microsoft 365 في الوقت الحقيقي

راجع أفضل ممارساتنا لتأمين المستخدمين الخارجيين والتعاون معهموحظر وحماية تنزيل البيانات الحساسة إلى الأجهزة غير المدارة أو الخطرة.

تكامل Defender for Cloud Apps مع Microsoft 365

يدعم Defender for Cloud Apps النظام الأساسي المخصص ل Microsoft 365 القديم وأحدث عروض خدمات Microsoft 365، والتي يشار إليها عادة باسم عائلة إصدار vNext من Microsoft 365.

في بعض الحالات، يختلف إصدار خدمة vNext قليلا على المستويين الإداري والإداري عن عرض Microsoft 365 القياسي.

تسجيل التدقيق

يتكامل Defender for Cloud Apps مباشرة مع سجلات تدقيق Microsoft 365 ويتلقى جميع الأحداث المدققة من جميع الخدمات المدعومة. للحصول على قائمة بالخدمات المدعومة، راجع خدمات Microsoft 365 التي تدعم التدقيق.

يسجل تسجيل تدقيق مسؤول Exchange، الذي يتم تمكينه افتراضيا في Microsoft 365، حدثا في سجل تدقيق Microsoft 365 عندما يقوم مسؤول (أو مستخدم تم تعيين امتيازات إدارية له) بإجراء تغيير في مؤسستك Exchange Online. يتم تسجيل التغييرات التي تم إجراؤها باستخدام مركز إدارة Exchange أو عن طريق تشغيل cmdlet في Windows PowerShell في سجل تدقيق مسؤول Exchange. لمزيد من المعلومات التفصيلية حول تسجيل تدقيق المسؤول في Exchange، راجع تسجيل تدقيق المسؤول.

لن تظهر الأحداث من ExchangeوPower BIوTeams إلا بعد اكتشاف الأنشطة من هذه الخدمات في المدخل.

عمليات التوزيع متعددة المواقع الجغرافية مدعومة فقط ل OneDrive

تكامل Microsoft Entra

إذا تم تعيين Microsoft Entra ID إلى المزامنة تلقائيا مع المستخدمين في بيئة Active Directory المحلية، فإن الإعدادات في البيئة المحلية تتجاوز إعدادات Microsoft Entra ويتم إرجاع استخدام إجراء تعليق إدارة المستخدم.

بالنسبة لأنشطة تسجيل الدخول Microsoft Entra، Defender for Cloud Apps تظهر فقط أنشطة تسجيل الدخول التفاعلية وأنشطة تسجيل الدخول من البروتوكولات القديمة مثل ActiveSync. يمكن عرض أنشطة تسجيل الدخول غير التفاعلية في سجل تدقيق Microsoft Entra.

إذا تم تمكين تطبيقات Office، يتم أيضا استيراد المجموعات التي تعد جزءا من Microsoft 365 إلى Defender for Cloud Apps من تطبيقات Office المحددة، على سبيل المثال، إذا تم تمكين SharePoint، يتم استيراد مجموعات Microsoft 365 كمجموعات SharePoint أيضا.

دعم العزل

في SharePoint وOneDrive، يدعم Defender for Cloud Apps عزل المستخدم فقط للملفات الموجودة في مكتبات المستندات المشتركة (SharePoint Online) والملفات الموجودة في مكتبة المستندات (OneDrive for Business).

في SharePoint، يدعم Defender for Cloud Apps مهام العزل فقط للملفات ذات المستندات المشتركة في المسار باللغة الإنجليزية.

توصيل Microsoft 365 ب Microsoft Defender for Cloud Apps

يوفر هذا القسم إرشادات لتوصيل Microsoft Defender for Cloud Apps بحساب Microsoft 365 الحالي باستخدام واجهة برمجة تطبيقات موصل التطبيق. يمنحك هذا الاتصال إمكانية الرؤية والتحكم في استخدام Microsoft 365. للحصول على معلومات حول كيفية حماية Defender for Cloud Apps Microsoft 365، راجع حماية Microsoft 365.

استخدم موصل التطبيق هذا للوصول إلى ميزات SaaS Security Posture Management (SSPM)، عبر عناصر التحكم في الأمان المنعكسة في Microsoft Secure Score. تعرّف على المزيد.

المتطلبات المسبقه:

لتمكين مراقبة الملفات لملفات Microsoft 365، يجب استخدام معرف مسؤول Entra ذي الصلة، مثل مسؤول التطبيق أو مسؤول تطبيق السحابة. لمزيد من المعلومات، راجع Microsoft Entra الأدوار المضمنة

يجب أن يكون لديك ترخيص Microsoft 365 معين واحد على الأقل لتوصيل Microsoft 365 Defender for Cloud Apps.

لتمكين مراقبة أنشطة Microsoft 365 في Defender for Cloud Apps، يلزمك تمكين التدقيق في Microsoft Purview.

يجب تشغيل تسجيل تدقيق علبة بريد Exchange لكل علبة بريد مستخدم قبل تسجيل نشاط المستخدم في Exchange Online، راجع أنشطة علبة بريد Exchange.

يجب تمكين التدقيق في Power BI للحصول على السجلات من هناك. بمجرد تمكين التدقيق، يبدأ Defender for Cloud Apps في الحصول على السجلات (مع تأخير من 24 إلى 72 ساعة).

يجب تمكين التدقيق في Dynamics 365 للحصول على السجلات من هناك. بمجرد تمكين التدقيق، يبدأ Defender for Cloud Apps في الحصول على السجلات (مع تأخير من 24 إلى 72 ساعة).

لتوصيل Microsoft 365 ب Defender for Cloud Apps:

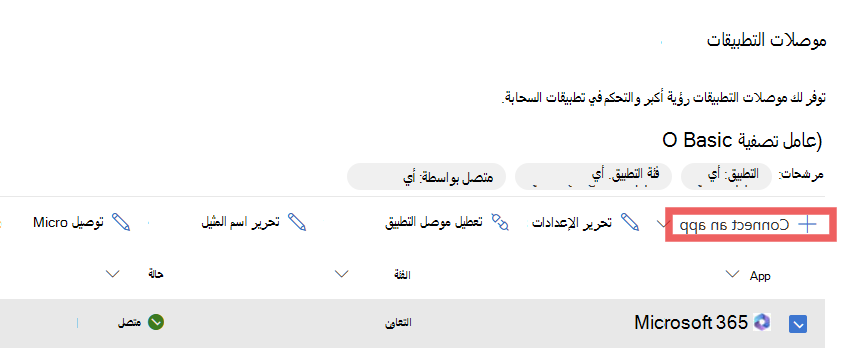

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات.

في صفحة موصلات التطبيقات ، حدد +Connect an app، ثم حدد Microsoft 365.

في صفحة Select Microsoft 365 components ، حدد الخيارات التي تحتاجها، ثم حدد Connect.

ملاحظة

- للحصول على أفضل حماية، نوصي بتحديد جميع مكونات Microsoft 365.

- يتطلب مكون ملفات Microsoft 365 تمكين مراقبة الملفات Defender for Cloud Apps (إعداداتملفات>تطبيقات>السحابة>تمكين مراقبة الملفات).

في صفحة متابعة الارتباط ، حدد اتصال Microsoft 365.

بعد عرض Microsoft 365 على أنه متصل بنجاح، حدد تم.

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات. تأكد من أن حالة موصل التطبيق المتصل متصلة.

يتم عرض بيانات SaaS Security Posture Management (SSPM) في مدخل Microsoft Defender في صفحة Secure Score. لمزيد من المعلومات، راجع إدارة وضع الأمان لتطبيقات SaaS.

ملاحظة

بعد توصيل Microsoft 365، سترى بيانات من أسبوع إلى الوراء بما في ذلك أي تطبيقات تابعة لجهة خارجية متصلة ب Microsoft 365 تسحب واجهات برمجة التطبيقات. بالنسبة لتطبيقات الجهات الخارجية التي لم تكن تسحب واجهات برمجة التطبيقات قبل الاتصال، سترى الأحداث من اللحظة التي تقوم فيها بتوصيل Microsoft 365 لأن Defender for Cloud Apps تقوم بتشغيل أي واجهات برمجة تطبيقات تم إيقاف تشغيلها بشكل افتراضي.

إذا كان لديك أي مشاكل في توصيل التطبيق، فراجع استكشاف أخطاء موصلات التطبيقات وإصلاحها.

الخطوات التالية

إذا واجهت أي مشاكل، فنحن هنا للمساعدة. للحصول على المساعدة أو الدعم لقضية المنتج، يرجى فتح تذكرة دعم.