إنشاء نهج الكشف عن الحالات الخارجة عن المألوف Defender for Cloud Apps

توفر نهج الكشف عن الحالات الخارجة عن المألوف Microsoft Defender for Cloud Apps تحليلات سلوكية للمستخدم والكيان (UEBA) والتعلم الآلي (ML) بحيث تكون جاهزا منذ البداية لتشغيل الكشف المتقدم عن التهديدات عبر بيئة السحابة الخاصة بك. نظرا لأنه يتم تمكينها تلقائيا، تبدأ نهج الكشف عن الحالات الخارجة عن المألوف الجديدة على الفور عملية الكشف عن النتائج وتجميعها، وتستهدف العديد من الحالات الخارجة عن المألوف السلوكية عبر المستخدمين والأجهزة والأجهزة المتصلة بشبكتك. بالإضافة إلى ذلك، تعرض النهج المزيد من البيانات من محرك الكشف Defender for Cloud Apps، لمساعدتك على تسريع عملية التحقيق واحتواء التهديدات المستمرة.

يتم تمكين نهج الكشف عن الحالات الشاذة تلقائيا، ولكن Defender for Cloud Apps لديها فترة تعلم أولية من سبعة أيام لا يتم خلالها رفع جميع تنبيهات الكشف عن الحالات الشاذة. بعد ذلك، حيث يتم جمع البيانات من موصلات واجهة برمجة التطبيقات المكونة، تتم مقارنة كل جلسة بالنشاط، عندما كان المستخدمون نشطين، وعناوين IP، والأجهزة، وما إلى ذلك، تم اكتشافها خلال الشهر الماضي ودرجة المخاطر لهذه الأنشطة. كن على علم بأن البيانات قد تستغرق عدة ساعات لتتوفر من موصلات واجهة برمجة التطبيقات. تعد هذه الاكتشافات جزءا من محرك الكشف عن الحالات الخارجة عن المألوف الاستدلالي الذي يقوم بتعريف بيئتك ويشغل التنبيهات فيما يتعلق بخط أساس تم تعلمه في نشاط مؤسستك. تستخدم هذه الاكتشافات أيضا خوارزميات التعلم الآلي المصممة لتعريف المستخدمين ونمط تسجيل الدخول لتقليل الإيجابيات الخاطئة.

يتم الكشف عن الحالات الشاذة عن طريق فحص نشاط المستخدم. يتم تقييم المخاطر من خلال النظر في أكثر من 30 مؤشرا مختلفا للمخاطر، مجمعة في عوامل الخطر، على النحو التالي:

- عنوان IP محفوف بالمخاطر

- فشل تسجيل الدخول

- نشاط مسؤول

- حسابات غير نشطة

- مكان

- السفر المستحيل

- عامل الجهاز والمستخدم

- معدل النشاط

استنادا إلى نتائج النهج، يتم تشغيل تنبيهات الأمان. Defender for Cloud Apps يبحث في كل جلسة مستخدم على السحابة الخاصة بك ويحذرك عندما يحدث شيء يختلف عن الأساس لمؤسستك أو عن النشاط العادي للمستخدم.

بالإضافة إلى تنبيهات Defender for Cloud Apps الأصلية، ستحصل أيضا على تنبيهات الكشف التالية استنادا إلى المعلومات الواردة من Microsoft Entra ID Protection:

- بيانات الاعتماد المسربة: يتم تشغيلها عند تسريب بيانات اعتماد المستخدم الصالحة. لمزيد من المعلومات، راجع الكشف عن بيانات الاعتماد المسربة Microsoft Entra ID.

- تسجيل الدخول المحفيف بالمخاطر: يجمع بين عدد من عمليات الكشف عن تسجيل الدخول Microsoft Entra ID Protection في اكتشاف واحد. لمزيد من المعلومات، راجع اكتشافات مخاطر تسجيل الدخول Microsoft Entra ID.

ستظهر هذه النهج في صفحة نهج Defender for Cloud Apps ويمكن تمكينها أو تعطيلها.

يمكنك رؤية نهج الكشف عن الحالات الشاذة في مدخل Microsoft Defender، من خلال الانتقال إلى Cloud Apps ->Policies ->Policy management. ثم اختر نهج الكشف عن الحالات الشاذة لنوع النهج.

تتوفر نهج الكشف عن الحالات الشاذة التالية:

-

يحدد هذا الكشف نشاطين للمستخدم (في جلسات عمل واحدة أو عدة جلسات) تنشأان من مواقع بعيدة جغرافيا خلال فترة زمنية أقصر من الوقت الذي كان سينقل فيه المستخدم للسفر من الموقع الأول إلى الموقع الثاني، مما يشير إلى أن مستخدما مختلفا يستخدم نفس بيانات الاعتماد. يستخدم هذا الكشف خوارزمية التعلم الآلي التي تتجاهل "الإيجابيات الزائفة" الواضحة التي تساهم في حالة السفر المستحيلة، مثل الشبكات الظاهرية الخاصة والمواقع التي يستخدمها المستخدمون الآخرون في المؤسسة بانتظام. يحتوي الكشف على فترة تعلم أولية من سبعة أيام يتعلم خلالها نمط نشاط مستخدم جديد. يحدد الكشف عن السفر المستحيل نشاط المستخدم غير العادي والمستحيل بين موقعين. وينبغي أن يكون النشاط غير عادي بما يكفي ليعتبر مؤشرا على التسوية ويستحق التنبيه. لجعل هذا العمل، يتضمن منطق الكشف مستويات مختلفة من المنع لمعالجة السيناريوهات التي يمكن أن تؤدي إلى إيجابية خاطئة، مثل أنشطة VPN، أو نشاط من موفري السحابة الذين لا يشيرون إلى موقع فعلي. يسمح لك شريط تمرير الحساسية للتأثير على الخوارزمية وتحديد مدى صرامة منطق الكشف. كلما ارتفع مستوى الحساسية، سيتم منع عدد أقل من الأنشطة كجزء من منطق الكشف. بهذه الطريقة، يمكنك تكييف الكشف وفقا لاحتياجات التغطية وأهداف SNR الخاصة بك.

ملاحظة

- عندما تعتبر عناوين IP على جانبي السفر آمنة ولم يتم تعيين شريط تمرير الحساسية إلى مرتفع، يكون السفر موثوقا به ويستبعد من تشغيل الكشف عن السفر المستحيل. على سبيل المثال، يعتبر كلا الجانبين آمنين إذا تم وضع علامة عليهما كمؤسسة. ومع ذلك، إذا كان عنوان IP لجانب واحد فقط من السفر يعتبر آمنا، يتم تشغيل الكشف كالمعتاد.

- يتم حساب المواقع على مستوى البلد/المنطقة. وهذا يعني أنه لن تكون هناك تنبيهات لإجراءين ينشأان في نفس البلد/المنطقة أو في البلدان/المناطق المجاورة.

- يأخذ هذا الكشف في الاعتبار مواقع النشاط السابقة لتحديد المواقع الجديدة وغير المتكررة. يخزن محرك الكشف عن الحالات الشاذة معلومات حول المواقع السابقة التي يستخدمها المستخدم. يتم تشغيل تنبيه عند حدوث نشاط من موقع لم تتم زيارته مؤخرا أو لم يزوره المستخدم أبدا. لتقليل التنبيهات الإيجابية الخاطئة، يمنع الكشف الاتصالات التي تتميز بالتفضيلات الشائعة للمستخدم.

يحدد هذا الكشف الملفات الضارة في التخزين السحابي، سواء كانت من تطبيقات Microsoft أو تطبيقات الجهات الخارجية. يستخدم Microsoft Defender for Cloud Apps التحليل الذكي للمخاطر من Microsoft للتعرف على ما إذا كانت بعض الملفات التي تطابق معلومات المخاطر مثل نوع الملف ومستوى المشاركة مرتبطة بهجمات البرامج الضارة المعروفة ومن المحتمل أن تكون ضارة. يتم تعطيل هذا النهج المضمن بشكل افتراضي. بعد اكتشاف الملفات الضارة، يمكنك بعد ذلك رؤية قائمة بالملفات المصابة. حدد اسم ملف البرامج الضارة في درج الملفات لفتح تقرير البرامج الضارة الذي يوفر لك معلومات حول نوع البرامج الضارة التي أصيب بها الملف.

استخدم هذا الكشف للتحكم في تحميلات الملفات وتنزيلاتها في الوقت الفعلي باستخدام نهج الجلسة.

بيئة الاختبار المعزولة للملفات

من خلال تمكين بيئة الاختبار المعزولة للملفات، سيتم أيضا فحص الملفات التي وفقا لبيانات التعريف الخاصة بها واستنادا إلى الاستدلالات الخاصة التي يحتمل أن تكون محفوفة بالمخاطر، في بيئة الاختبار المعزولة في بيئة آمنة. قد يكتشف فحص بيئة الاختبار المعزولة الملفات التي لم يتم الكشف عنها استنادا إلى مصادر التحليل الذكي للمخاطر.

يدعم Defender for Cloud Apps الكشف عن البرامج الضارة للتطبيقات التالية:

- تابوت

- Dropbox

- مساحة عمل Google

ملاحظة

- سيتم إجراء تحديد آلية تحديد الوصول بشكل استباقي في تطبيقات الجهات الخارجية (BoxوDropbox وما إلى ذلك). في OneDrive ، يتم مسح ملفات SharePoint ومسحها ضوئيا كجزء من الخدمة نفسها.

- في BoxوDropboxوGoogle Workspace، لا تحظر Defender for Cloud Apps الملف تلقائيا، ولكن قد يتم إجراء الحظر وفقا لقدرات التطبيق وتكوين التطبيق الذي قام العميل بتعيينه.

- إذا لم تكن متأكدا من أن الملف المكتشف هو برنامج ضار حقا أو إيجابي خاطئ، فانتقل إلى صفحة التحليل الذكي لمخاطر الأمان من Microsoft في https://www.microsoft.com/wdsi/filesubmission ثم أرسل الملف لمزيد من التحليل.

- يحدد هذا الكشف أن المستخدمين كانوا نشطين من عنوان IP تم تعريفه كعنوان IP وكيل مجهول. يتم استخدام هذه الوكلاء من قبل الأشخاص الذين يرغبون في إخفاء عنوان IP الخاص بجهازهم، ويمكن استخدامها للهدف الضار. يستخدم هذا الكشف خوارزمية التعلم الآلي التي تقلل من "الإيجابيات الخاطئة"، مثل عناوين IP ذات العلامات الخاطئة التي يستخدمها المستخدمون في المؤسسة على نطاق واسع.

- Defender for Cloud Apps توسيع قدرات الكشف عن برامج الفدية الضارة الخاصة بها مع الكشف عن الحالات الشاذة لضمان تغطية أكثر شمولا ضد هجمات برامج الفدية الضارة المتطورة. باستخدام خبرتنا في البحث الأمني لتحديد الأنماط السلوكية التي تعكس نشاط برامج الفدية الضارة، Defender for Cloud Apps يضمن حماية شاملة وقوية. إذا Defender for Cloud Apps يحدد، على سبيل المثال، معدلا مرتفعا لتحميل الملفات أو أنشطة حذف الملفات، فقد يمثل ذلك عملية تشفير سلبية. يتم جمع هذه البيانات في السجلات المستلمة من واجهات برمجة التطبيقات المتصلة ثم يتم دمجها مع الأنماط السلوكية المستفادة والتحليل الذكي للمخاطر، على سبيل المثال، ملحقات برامج الفدية الضارة المعروفة. لمزيد من المعلومات حول كيفية اكتشاف Defender for Cloud Apps برامج الفدية الضارة، راجع حماية مؤسستك من برامج الفدية الضارة.

- يمكنك هذا الكشف من تحديد متى يستمر الموظف المنتهي في تنفيذ الإجراءات على تطبيقات SaaS الخاصة بك. نظرا لأن البيانات توضح أن أكبر خطر من المخاطر الداخلية يأتي من الموظفين الذين غادروا بشروط سيئة، فمن المهم مراقبة النشاط على الحسابات من الموظفين المنتهيين. في بعض الأحيان، عندما يغادر الموظفون شركة، يتم إلغاء تزويد حساباتهم من تطبيقات الشركة، ولكن في كثير من الحالات لا يزالون يحتفظون بالوصول إلى موارد معينة للشركات. وهذا الأمر أكثر أهمية عند النظر في الحسابات المميزة، حيث إن الضرر المحتمل الذي يمكن أن يفعله المسؤول السابق أكبر بطبيعتها. يستفيد هذا الكشف من Defender for Cloud Apps القدرة على مراقبة سلوك المستخدم عبر التطبيقات، ما يسمح بتحديد النشاط العادي للمستخدم، وحقيقة أنه تم حذف الحساب، والنشاط الفعلي على التطبيقات الأخرى. على سبيل المثال، الموظف الذي تم حذف حسابه Microsoft Entra، ولكن لا يزال لديه حق الوصول إلى البنية الأساسية ل AWS الشركة، لديه القدرة على التسبب في ضرر واسع النطاق.

يبحث الكشف عن المستخدمين الذين تم حذف حساباتهم في Microsoft Entra ID، ولكن لا يزال يؤدي أنشطة في منصات أخرى مثل AWS أو Salesforce. هذا مناسب بشكل خاص للمستخدمين الذين يستخدمون حسابا آخر (وليس حساب تسجيل الدخول الأحادي الأساسي) لإدارة الموارد، حيث لا يتم حذف هذه الحسابات غالبا عندما يغادر المستخدم الشركة.

- يحدد هذا الكشف أن المستخدمين كانوا نشطين من عنوان IP تم تحديده على أنه محفوف بالمخاطر بواسطة Microsoft Threat Intelligence. تشارك عناوين IP هذه في أنشطة ضارة، مثل إجراء نشر كلمة المرور و Botnet C&C، وقد تشير إلى حساب تم اختراقه. يستخدم هذا الكشف خوارزمية التعلم الآلي التي تقلل من "الإيجابيات الخاطئة"، مثل عناوين IP ذات العلامات الخاطئة التي يستخدمها المستخدمون في المؤسسة على نطاق واسع.

- يبحث هذا الكشف عن قواعد إعادة توجيه البريد الإلكتروني المشبوهة، على سبيل المثال، إذا أنشأ مستخدم قاعدة علبة وارد تقوم بإعادة توجيه نسخة من جميع رسائل البريد الإلكتروني إلى عنوان خارجي.

ملاحظة

Defender for Cloud Apps ينبهك فقط لكل قاعدة إعادة توجيه يتم تعريفها على أنها مريبة، استنادا إلى السلوك النموذجي للمستخدم.

- يؤدي هذا الكشف إلى تعريف بيئتك وتشغيل التنبيهات عند تعيين القواعد المشبوهة التي تحذف الرسائل أو المجلدات أو تنقلها على علبة الوارد الخاصة بالمستخدم. قد يشير هذا إلى تعرض حساب المستخدم للخطر، وأن الرسائل مخفية عن قصد، وأنه يتم استخدام علبة البريد لتوزيع البريد العشوائي أو البرامج الضارة في مؤسستك.

- يعمل هذا النهج على تعريف بيئتك وتشغيل التنبيهات عندما يقوم المستخدم بأنشطة حذف البريد الإلكتروني المشبوهة في جلسة عمل واحدة. قد يشير هذا النهج إلى أنه قد يتم اختراق علب بريد المستخدم بواسطة متجهات الهجوم المحتملة مثل اتصال الأوامر والتحكم (C&C/C2) عبر البريد الإلكتروني.

ملاحظة

يتكامل Defender for Cloud Apps مع Microsoft Defender XDR لتوفير الحماية ل Exchange عبر الإنترنت، بما في ذلك تفجير عنوان URL والحماية من البرامج الضارة والمزيد. بمجرد تمكين Defender ل Microsoft 365، ستبدأ في رؤية التنبيهات في سجل نشاط Defender for Cloud Apps.

- يقوم بمسح تطبيقات OAuth المتصلة بالبيئة الخاصة بك وتشغيل تنبيه عندما يقوم أحد التطبيقات بتنزيل ملفات متعددة من Microsoft SharePoint أو Microsoft OneDrive بطريقة غير عادية للمستخدم. قد يشير هذا إلى تعرض حساب المستخدم للخطر.

- يعمل هذا النهج على تعريف بيئتك وتشغيل التنبيهات عندما يتصل تطبيق OAuth بتطبيقات السحابة الخاصة بك من موفر خدمة الإنترنت غير شائع. قد يشير هذا النهج إلى أن المهاجم حاول استخدام تطبيق مخترق شرعي لتنفيذ أنشطة ضارة على تطبيقات السحابة الخاصة بك.

تحدد هذه الاكتشافات المستخدمين الذين يقومون:

- أنشطة تنزيل ملفات متعددة غير عادية

- أنشطة مشاركة الملفات غير العادية

- أنشطة حذف الملفات غير العادية

- أنشطة منتحلة شخصية غير عادية

- الأنشطة الإدارية غير العادية

- أنشطة مشاركة تقرير Power BI غير عادية (معاينة)

- أنشطة إنشاء أجهزة ظاهرية متعددة غير عادية (معاينة)

- أنشطة حذف تخزين متعددة غير عادية (معاينة)

- منطقة غير عادية لمورد السحابة (معاينة)

- الوصول غير العادي إلى الملفات

تبحث هذه النهج عن الأنشطة في إطار جلسة واحدة فيما يتعلق بخط الأساس الذي تم تعلمه، والذي يمكن أن يشير إلى محاولة خرق. تستفيد هذه الاكتشافات من خوارزمية التعلم الآلي التي تتعرف على نمط تسجيل دخول المستخدمين وتقلل من الإيجابيات الخاطئة. تعد هذه الاكتشافات جزءا من محرك الكشف عن الحالات الخارجة عن المألوف الاستدلالي الذي يقوم بتعريف بيئتك ويشغل التنبيهات فيما يتعلق بخط أساس تم تعلمه في نشاط مؤسستك.

- يحدد هذا الكشف المستخدمين الذين فشلوا في محاولات تسجيل دخول متعددة في جلسة واحدة فيما يتعلق بخط الأساس الذي تم تعلمه، والذي يمكن أن يشير إلى محاولة خرق.

- يقوم هذا النهج بتعرف بيئتك وتشغيل التنبيهات عندما يحذف المستخدمون أجهزة ظاهرية متعددة في جلسة واحدة، بالنسبة إلى الأساس في مؤسستك. قد يشير هذا إلى محاولة خرق.

يمكنك تمكين إجراءات المعالجة التلقائية على التنبيهات التي تم إنشاؤها بواسطة نهج الكشف عن الحالات الشاذة.

- حدد اسم نهج الكشف في صفحة النهج .

- في نافذة تحرير نهج الكشف عن الحالات الشاذة التي تفتح، ضمن إجراءات الحوكمة ، قم بتعيين إجراءات المعالجة التي تريدها لكل تطبيق متصل أو لجميع التطبيقات.

- حدد تحديث.

للتأثير على محرك الكشف عن الحالات الشاذة لمنع التنبيهات أو عرضها وفقا لتفضيلاتك:

في نهج السفر المستحيل، يمكنك تعيين شريط تمرير الحساسية لتحديد مستوى السلوك الشاذ المطلوب قبل تشغيل التنبيه. على سبيل المثال، إذا قمت بتعيينه إلى منخفض أو متوسط، فإنه سيمنع تنبيهات السفر المستحيل من المواقع الشائعة للمستخدم، وإذا قمت بتعيينه إلى مرتفع، فإنه سيظهر مثل هذه التنبيهات. يمكنك الاختيار من بين مستويات الحساسية التالية:

منخفض: منع النظام والمستأجر والمستخدم

متوسط: منع النظام والمستخدم

مرتفع: عمليات منع النظام فقط

المكان:

نوع المنع الوصف نظام الاكتشافات المضمنة التي يتم منعها دائما. مستأجر الأنشطة الشائعة استنادا إلى النشاط السابق في المستأجر. على سبيل المثال، منع الأنشطة من موفر ISP الذي تم تنبيهه مسبقا في مؤسستك. User الأنشطة الشائعة استنادا إلى النشاط السابق للمستخدم المحدد. على سبيل المثال، منع الأنشطة من موقع يستخدمه المستخدم بشكل شائع.

ملاحظة

لا ينطبق السفر المستحيل والنشاط من البلدان/المناطق غير المتكررة والنشاط من عناوين IP المجهولة والنشاط من تنبيهات عناوين IP المشبوهة على عمليات تسجيل الدخول الفاشلة وتسجيلات الدخول غير التفاعلية.

يمكن تحديد نطاق كل نهج الكشف عن الحالات الشاذة بشكل مستقل بحيث ينطبق فقط على المستخدمين والمجموعات التي تريد تضمينها واستبعادها في النهج. على سبيل المثال، يمكنك تعيين النشاط من اكتشاف مقاطعة غير متكرر لتجاهل مستخدم معين يسافر بشكل متكرر.

لتحديد نطاق نهج الكشف عن الحالات الشاذة:

في مدخل Microsoft Defender، انتقل إلى Cloud Apps ->Policies ->Policy management. ثم اختر نهج الكشف عن الحالات الشاذة لنوع النهج.

حدد النهج الذي تريد تحديد نطاقه.

ضمن النطاق، قم بتغيير القائمة المنسدلة من الإعداد الافتراضي لكافة المستخدمين والمجموعات، إلى مستخدمين ومجموعات محددة.

حدد تضمين لتحديد المستخدمين والمجموعات لمن سيطبق هذا النهج. لن يعتبر أي مستخدم أو مجموعة غير محددة هنا تهديدا ولن ينشئ تنبيها.

حدد استبعاد لتحديد المستخدمين الذين لن ينطبق عليهم هذا النهج. لن يعتبر أي مستخدم محدد هنا تهديدا ولن ينشئ تنبيها، حتى لو كان أعضاء في مجموعات محددة ضمن تضمين.

يمكنك فرز التنبيهات المختلفة التي يتم تشغيلها بواسطة نهج الكشف عن الحالات الخارجة عن المألوف الجديدة بسرعة وتحديد تلك التي يجب الاهتمام بها أولا. للقيام بذلك، تحتاج إلى سياق التنبيه، حتى تتمكن من رؤية الصورة الأكبر وفهم ما إذا كان هناك شيء ضار يحدث بالفعل.

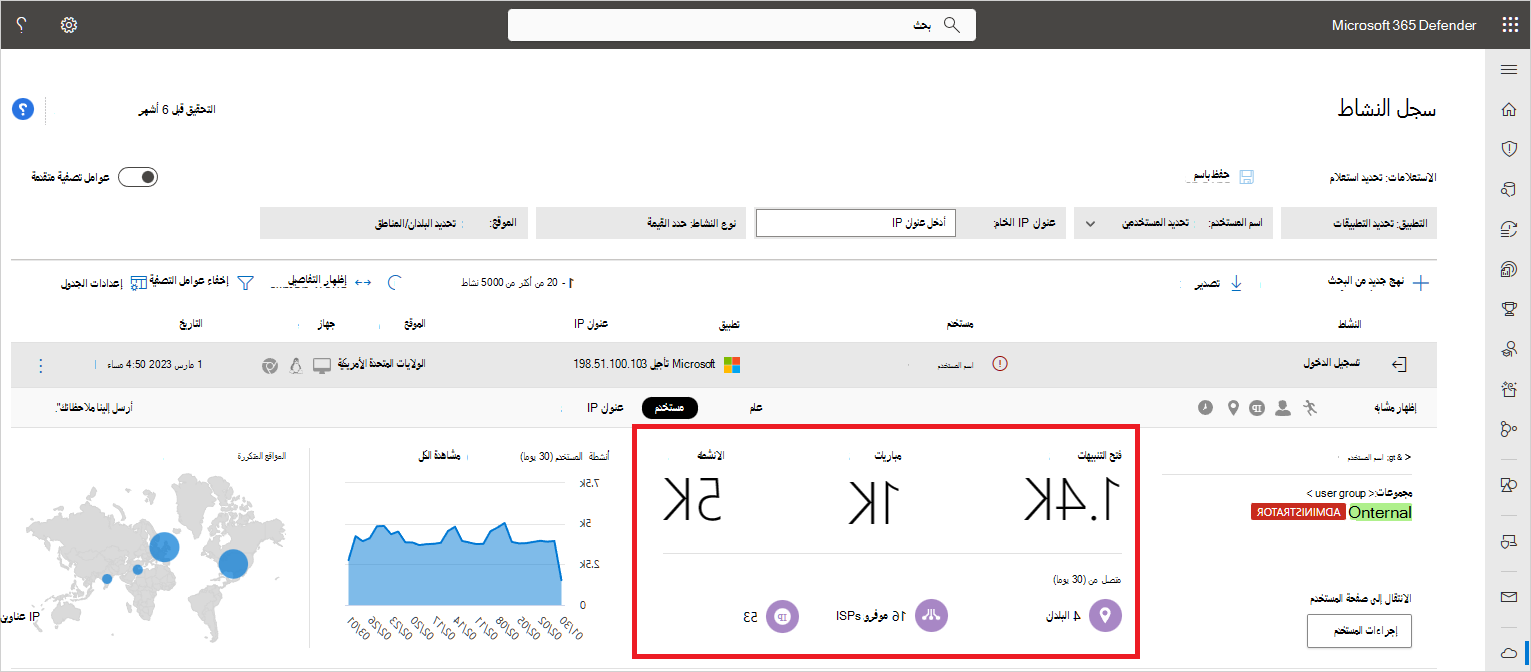

في سجل النشاط، يمكنك فتح نشاط لعرض درج النشاط. حدد User لعرض علامة التبويب user insights. تتضمن علامة التبويب هذه معلومات مثل عدد التنبيهات والأنشطة والمكان الذي تتصل منه، وهو أمر مهم في التحقيق.

بالنسبة للملفات المصابة بالبرامج الضارة، بعد اكتشاف الملفات، يمكنك بعد ذلك رؤية قائمة بالملفات المصابة. حدد اسم ملف البرامج الضارة في درج الملفات لفتح تقرير البرامج الضارة الذي يوفر لك معلومات حول هذا النوع من البرامج الضارة التي أصيب بها الملف.

إذا واجهت أي مشاكل، فنحن هنا للمساعدة. للحصول على المساعدة أو الدعم لقضية المنتج، يرجى فتح تذكرة دعم.