كيف يساعد Defender for Cloud Apps في حماية بيئة Google Cloud Platform (GCP)

Google Cloud Platform هو موفر خدمة تأجير البنية التحتية الذي يمكن مؤسستك من استضافة وإدارة أحمال العمل بأكملها في السحابة. إلى جانب فوائد الاستفادة من البنية الأساسية في السحابة، قد تتعرض الأصول الأكثر أهمية لمؤسستك للتهديدات. تتضمن الأصول المكشوفة مثيلات التخزين ذات المعلومات الحساسة المحتملة وموارد الحوسبة التي تشغل بعض التطبيقات والمنافذ والشبكات الخاصة الظاهرية الأكثر أهمية التي تمكن الوصول إلى مؤسستك.

يساعدك توصيل GCP Defender for Cloud Apps على تأمين أصولك واكتشاف التهديدات المحتملة من خلال مراقبة الأنشطة الإدارية وأنشطة تسجيل الدخول، والإخطار بهجمات القوة الغاشمة المحتملة، والاستخدام الضار لحساب مستخدم متميز، والحذف غير العادي للأجهزة الظاهرية.

التهديدات الرئيسية

- إساءة استخدام موارد السحابة

- الحسابات المخترقة والتهديدات الداخلية

- تسرب البيانات

- التكوين الخاطئ للموارد والتحكم غير الكافي في الوصول

كيف يساعد Defender for Cloud Apps في حماية بيئتك

- الكشف عن التهديدات السحابية والحسابات المخترقة والمشتركين في برنامج Insider الضار

- استخدام سجل تدقيق الأنشطة للتحقيقات الجنائية

التحكم في GCP باستخدام النهج المضمنة وقوالب النهج

يمكنك استخدام قوالب النهج المضمنة التالية للكشف عن التهديدات المحتملة وإخطارك بها:

| نوع | الاسم |

|---|---|

| نهج الكشف عن الحالات الشاذة المضمنة |

نشاط من عناوين IP مجهولة نشاط من بلد غير متكرر نشاط من عناوين IP المشبوهة السفر المستحيل النشاط الذي يقوم به المستخدم الذي تم إنهاؤه (يتطلب Microsoft Entra ID ك IdP) محاولات تسجيل الدخول الفاشلة المتعددة الأنشطة الإدارية غير العادية أنشطة حذف متعددة للجهاز الظاهري أنشطة إنشاء أجهزة ظاهرية متعددة غير عادية (معاينة) |

| قالب نهج النشاط | التغييرات التي تطرأ على موارد محرك الحساب التغييرات في تكوين StackDriver التغييرات على موارد التخزين التغييرات التي تم إجراؤها على الشبكة الظاهرية الخاصة تسجيل الدخول من عنوان IP محفوف بالمخاطر |

لمزيد من المعلومات حول إنشاء النهج، راجع إنشاء نهج.

أتمتة عناصر التحكم في الحوكمة

بالإضافة إلى مراقبة التهديدات المحتملة، يمكنك تطبيق إجراءات إدارة GCP التالية وأتمتتها لمعالجة التهديدات المكتشفة:

| نوع | فعل |

|---|---|

| إدارة المستخدم | - مطالبة المستخدم بإعادة تعيين كلمة المرور إلى Google (يتطلب مثيل مساحة عمل Google مرتبطا متصلا) - إيقاف المستخدم مؤقتا (يتطلب مثيل مساحة عمل Google مرتبطا متصلا) - إعلام المستخدم عند التنبيه (عبر Microsoft Entra ID) - مطالبة المستخدم بتسجيل الدخول مرة أخرى (عبر Microsoft Entra ID) - تعليق المستخدم (عبر Microsoft Entra ID) |

لمزيد من المعلومات حول معالجة التهديدات من التطبيقات، راجع التحكم في التطبيقات المتصلة.

حماية GCP في الوقت الحقيقي

راجع أفضل ممارساتنا لتأمين المستخدمين الخارجيين والتعاون معهموحظر وحماية تنزيل البيانات الحساسة إلى الأجهزة غير المدارة أو الخطرة.

توصيل Google Cloud Platform Microsoft Defender for Cloud Apps

يوفر هذا القسم إرشادات لتوصيل Microsoft Defender for Cloud Apps بحساب Google Cloud Platform (GCP) الحالي باستخدام واجهات برمجة تطبيقات الموصل. يمنحك هذا الاتصال إمكانية الرؤية والتحكم في استخدام GCP. للحصول على معلومات حول كيفية حماية Defender for Cloud Apps GCP، راجع حماية GCP.

نوصي باستخدام مشروع مخصص للتكامل وتقييد الوصول إلى المشروع للحفاظ على تكامل مستقر ومنع عمليات الحذف/التعديلات لعملية الإعداد.

ملاحظة

تتبع إرشادات توصيل بيئة GCP الخاصة بك للتدقيق توصيات Google لاستهلاك السجلات المجمعة. يستفيد التكامل من Google StackDriver وسيستهلك موارد إضافية قد تؤثر على فوترتك. الموارد المستهلكة هي:

- متلقي التصدير المجمع – مستوى المؤسسة

- موضوع Pub/Sub - مستوى مشروع GCP

- اشتراك Pub/Sub - مستوى مشروع GCP

يقوم اتصال تدقيق Defender for Cloud Apps باستيراد سجلات تدقيق نشاط مسؤول فقط؛ لا يتم استيراد سجلات تدقيق الوصول إلى البيانات وحدث النظام. لمزيد من المعلومات حول سجلات GCP، راجع سجلات تدقيق السحابة.

المتطلبات الأساسية

يجب أن يكون لدى مستخدم GCP التكامل الأذونات التالية:

- تحرير IAM مسؤول - مستوى المؤسسة

- إنشاء المشروع وتحريره

يمكنك توصيل تدقيق أمان GCP باتصالات Defender for Cloud Apps للحصول على رؤية في استخدام تطبيق GCP والتحكم فيه.

تكوين Google Cloud Platform

إنشاء مشروع مخصص

إنشاء مشروع مخصص في GCP ضمن مؤسستك لتمكين عزل التكامل والاستقرار

سجل الدخول إلى مدخل GCP الخاص بك باستخدام حساب مستخدم GCP المدمج.

حدد إنشاء مشروع لبدء مشروع جديد.

في شاشة New project ، قم بتسمية مشروعك وحدد Create.

تمكين واجهات برمجة التطبيقات المطلوبة

قم بالتبديل إلى المشروع المخصص.

انتقل إلى علامة التبويب مكتبة .

ابحث عن Cloud Logging API وحدده، ثم في صفحة API، حدد ENABLE.

ابحث عن Cloud Pub/Sub API وحددها، ثم في صفحة API، حدد ENABLE.

ملاحظة

تأكد من عدم تحديد Pub/Sub Lite API.

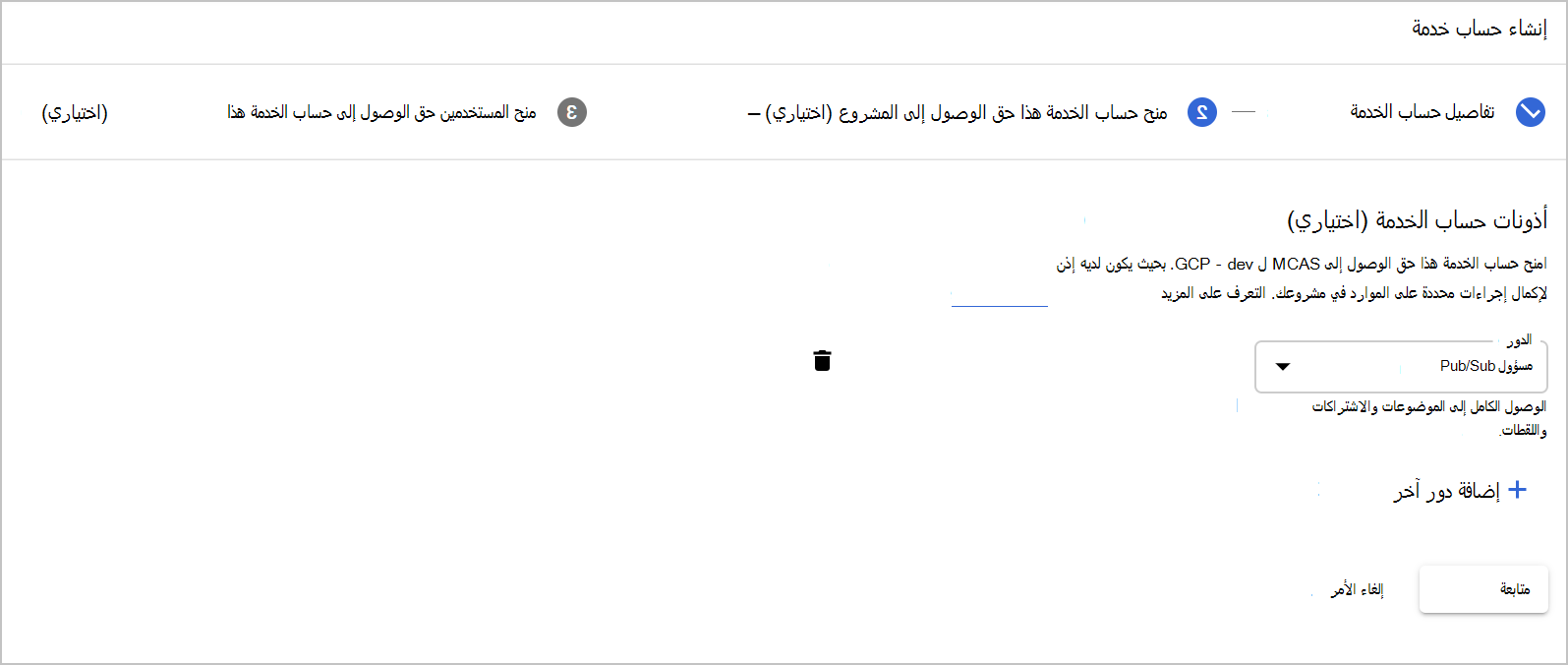

إنشاء حساب خدمة مخصص لتكامل تدقيق الأمان

ضمن مسؤول & IAM، حدد حسابات الخدمة.

حدد CREATE SERVICE ACCOUNT لإنشاء حساب خدمة مخصص.

أدخل اسم حساب، ثم حدد إنشاء.

حدد الدور ك pub/Sub مسؤول ثم حدد Save.

انسخ قيمة البريد الإلكتروني ، ستحتاج إلى ذلك لاحقا.

ضمن مسؤول & IAM، حدد IAM.

التبديل إلى مستوى المؤسسة.

حدد ADD.

في المربع أعضاء جدد ، الصق قيمة البريد الإلكتروني التي نسختها سابقا.

حدد الدور ك "كاتب تكوين السجلات " ثم حدد حفظ.

إنشاء مفتاح خاص لحساب الخدمة المخصص

التبديل إلى مستوى المشروع.

ضمن مسؤول & IAM، حدد حسابات الخدمة.

افتح حساب الخدمة المخصص وحدد Edit.

حدد CREATE KEY.

في شاشة إنشاء مفتاح خاص ، حدد JSON، ثم حدد CREATE.

ملاحظة

ستحتاج إلى ملف JSON الذي تم تنزيله على جهازك لاحقا.

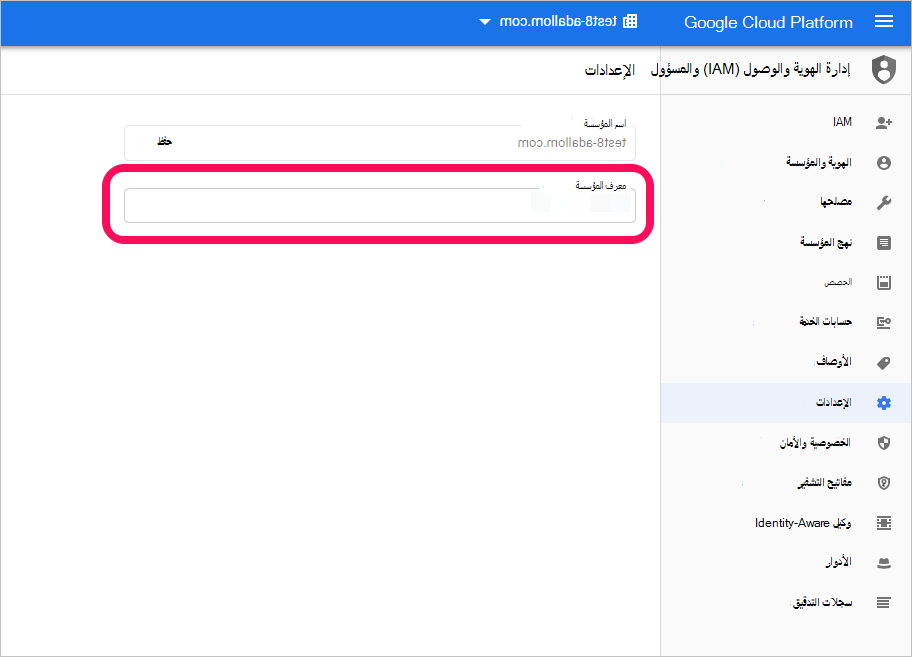

استرداد معرف المؤسسة

دون معرف مؤسستك، وستحتاج إلى ذلك لاحقا. لمزيد من المعلومات، راجع الحصول على معرف مؤسستك.

توصيل تدقيق Google Cloud Platform Defender for Cloud Apps

يصف هذا الإجراء كيفية إضافة تفاصيل اتصال GCP لتوصيل تدقيق Google Cloud Platform Defender for Cloud Apps.

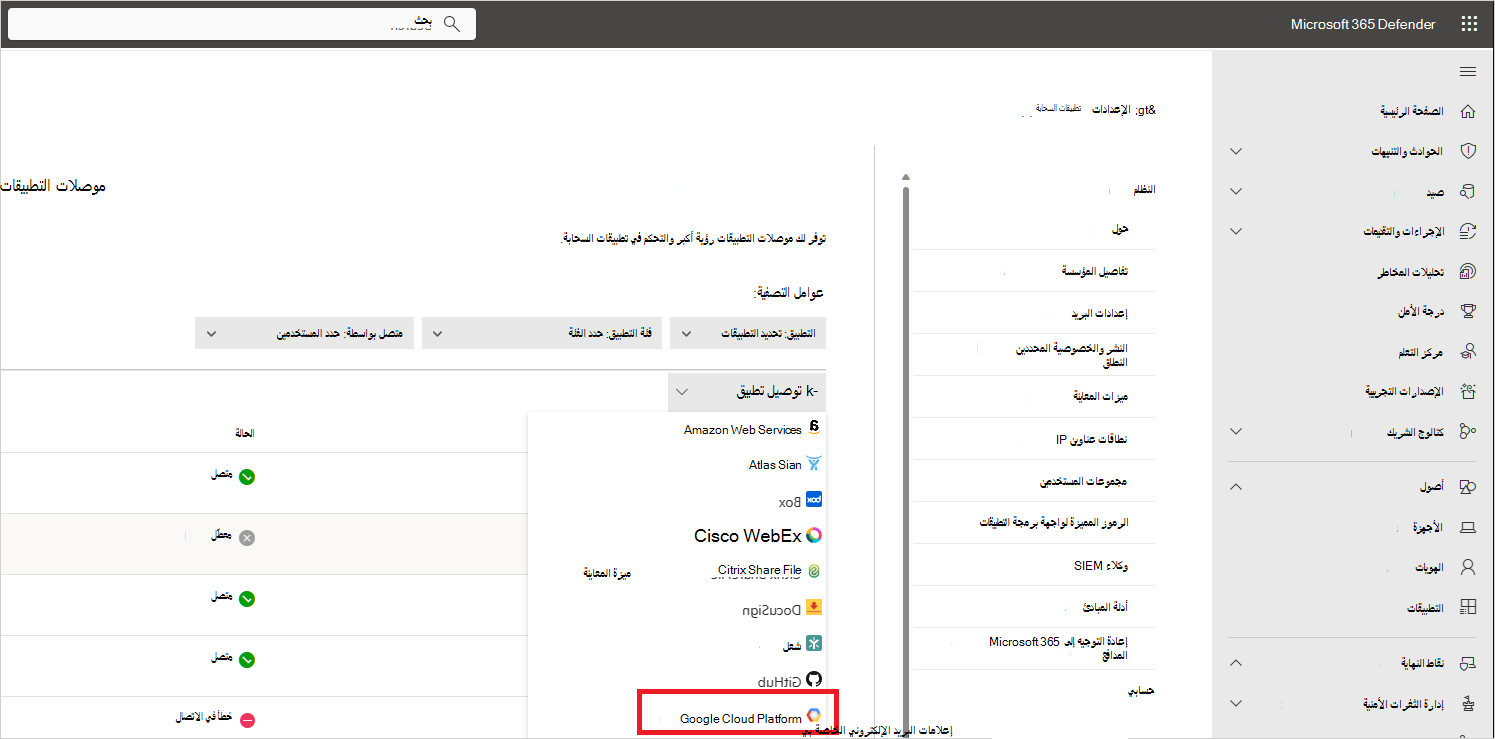

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات.

في صفحة App connectors ، لتوفير بيانات اعتماد موصل GCP، قم بأحد الإجراءات التالية:

ملاحظة

نوصي بتوصيل مثيل Google Workspace للحصول على إدارة وإدارة موحدة للمستخدمين. هذا هو الموصى به حتى إذا كنت لا تستخدم أي منتجات Google Workspace وتتم إدارة مستخدمي GCP عبر نظام إدارة مستخدم Google Workspace.

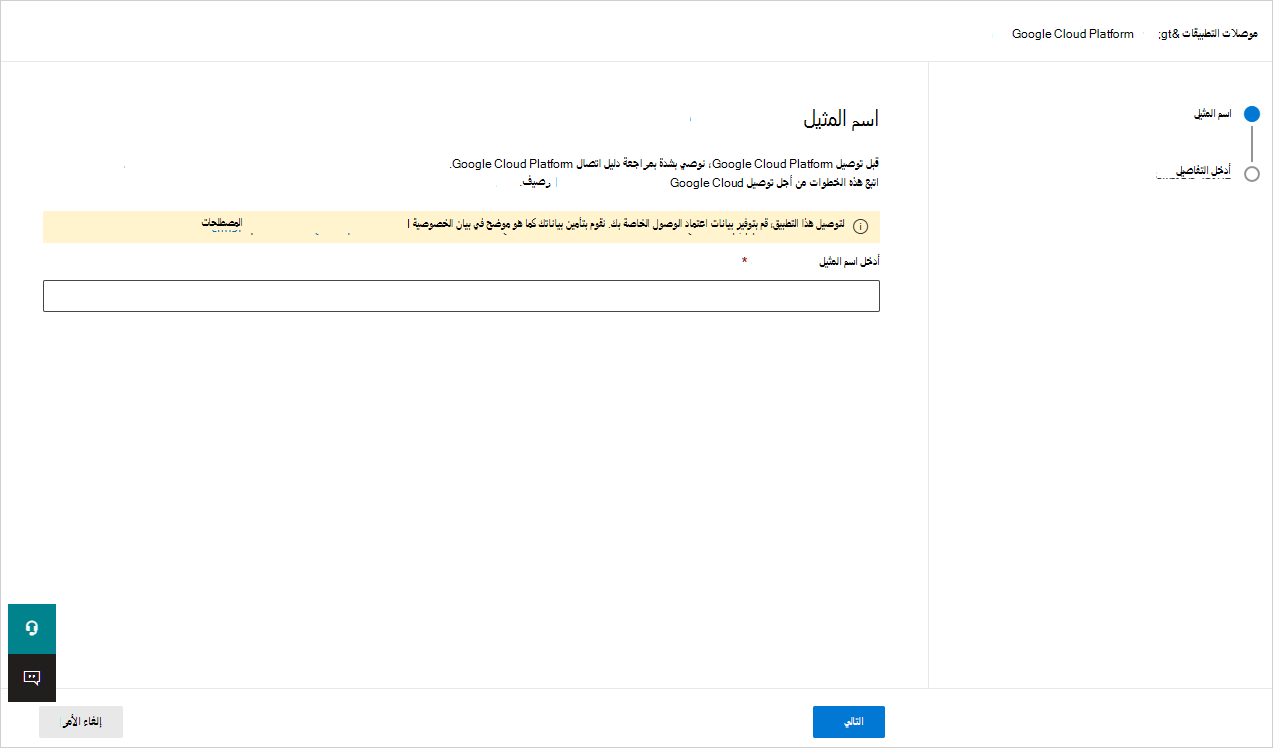

لموصل جديد

حدد +Connect an app، متبوعا ب Google Cloud Platform.

في النافذة التالية، أدخل اسما للموصل، ثم حدد التالي.

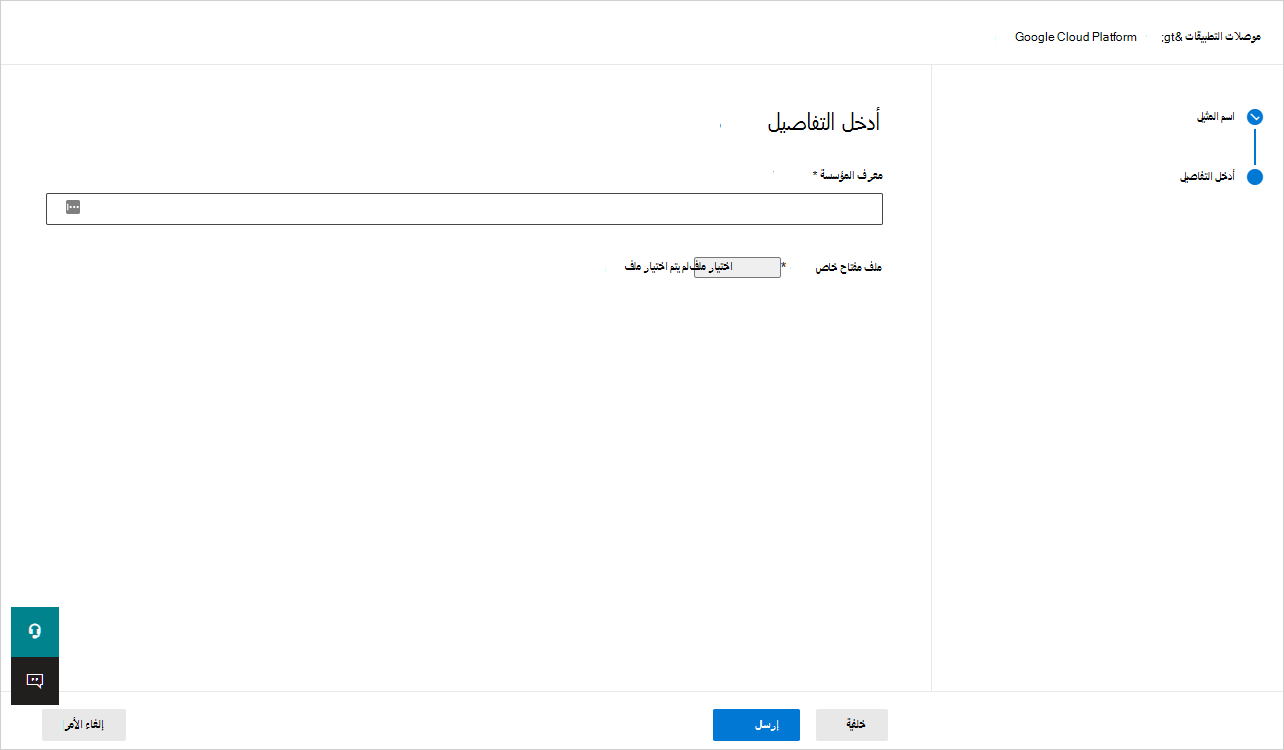

في صفحة Enter details ، قم بما يلي، ثم حدد Submit.

- في المربع معرف المؤسسة ، أدخل المؤسسة التي قمت بتدوينها سابقا.

- في مربع ملف المفتاح الخاص ، استعرض للوصول إلى ملف JSON الذي قمت بتنزيله سابقا.

لموصل موجود

في قائمة الموصلات، في الصف الذي يظهر فيه موصل GCP، حدد تحرير الإعدادات.

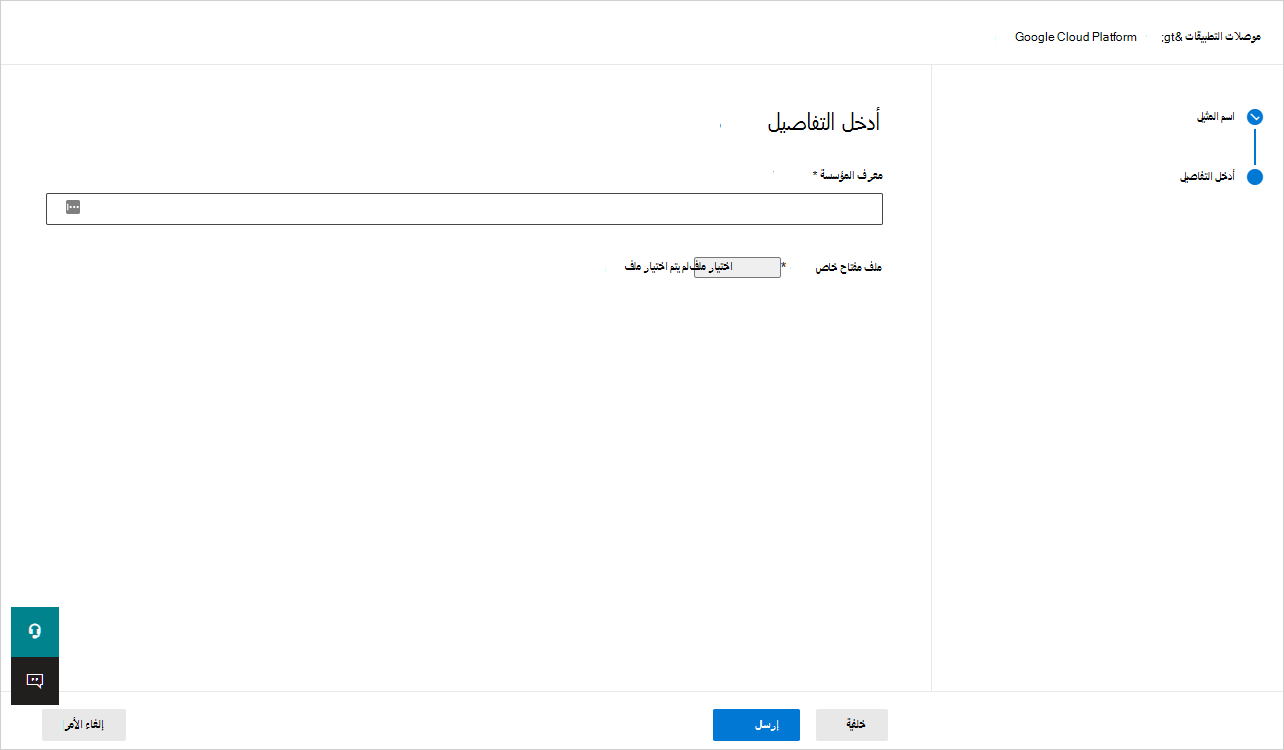

في صفحة Enter details ، قم بما يلي، ثم حدد Submit.

- في المربع معرف المؤسسة ، أدخل المؤسسة التي قمت بتدوينها سابقا.

- في مربع ملف المفتاح الخاص ، استعرض للوصول إلى ملف JSON الذي قمت بتنزيله سابقا.

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات. تأكد من أن حالة موصل التطبيق المتصل متصلة.

ملاحظة

سيقوم Defender for Cloud Apps بإنشاء مصدر تصدير مجمع (مستوى المؤسسة)، وموضوع Pub/Sub واشتراك Pub/Sub باستخدام حساب خدمة التكامل في مشروع التكامل.

يتم استخدام متلقي التصدير المجمع لتجميع السجلات عبر مؤسسة GCP ويتم استخدام موضوع Pub/Sub الذي تم إنشاؤه كوجهة. يشترك Defender for Cloud Apps في هذا الموضوع من خلال اشتراك Pub/Sub الذي تم إنشاؤه لاسترداد سجلات نشاط المسؤول عبر مؤسسة GCP.

إذا كان لديك أي مشاكل في توصيل التطبيق، فراجع استكشاف أخطاء موصلات التطبيقات وإصلاحها.

الخطوات التالية

إذا واجهت أي مشاكل، فنحن هنا للمساعدة. للحصول على المساعدة أو الدعم لقضية المنتج، يرجى فتح تذكرة دعم.