Utiliser Microsoft Defender pour point de terminaison gestion des paramètres de sécurité pour gérer Microsoft Defender Antivirus

S’applique à :

- Microsoft Defender XDR

- Microsoft Defender pour point de terminaison Plan 2

- Microsoft Defender pour point de terminaison Plan 1

Plateformes

- Windows

- Windows Server

- macOS

- Linux

Utilisez la gestion des paramètres de sécurité Microsoft Defender pour point de terminaison pour gérer Microsoft Defender stratégies de sécurité antivirus sur les appareils.

Conditions préalables :

Passez en revue les prérequis ici.

Remarque

La page Stratégies de sécurité des points de terminaison dans le portail Microsoft Defender est disponible uniquement pour les utilisateurs auxquels le rôle Administrateur de la sécurité est attribué. Tout autre rôle d’utilisateur, tel que Lecteur sécurité, ne peut pas accéder au portail. Lorsqu’un utilisateur dispose des autorisations requises pour afficher les stratégies dans le portail Microsoft Defender, les données sont présentées en fonction des autorisations Intune. Si l’utilisateur est dans l’étendue de Intune contrôle d’accès en fonction du rôle, il s’applique à la liste des stratégies présentées dans le portail Microsoft Defender. Nous vous recommandons d’accorder aux administrateurs de la sécurité le rôle intégré Intune « Endpoint Security Manager » pour aligner efficacement le niveau d’autorisations entre Intune et le portail Microsoft Defender.

En tant qu’administrateur de la sécurité, vous pouvez configurer différents paramètres de stratégie de sécurité Microsoft Defender Antivirus dans le portail Microsoft Defender.

Importante

Microsoft vous recommande d’utiliser des rôles disposant du moins d’autorisations. Cela contribue à renforcer la sécurité de votre organisation. Le rôle d’administrateur général dispose de privilèges élevés. Il doit être limité aux scénarios d’urgence lorsque vous ne pouvez pas utiliser un rôle existant.

Vous trouverez des stratégies de sécurité de point de terminaison sousGestion de la configuration despoints> de terminaison Stratégies > desécurité des points de terminaison.

La liste suivante fournit une brève description de chaque type de stratégie de sécurité de point de terminaison :

Antivirus : les stratégies antivirus aident les administrateurs de sécurité à se concentrer sur la gestion du groupe discret de paramètres antivirus pour les appareils gérés.

Chiffrement de disque : les profils de chiffrement de disque de sécurité de point de terminaison se concentrent uniquement sur les paramètres pertinents pour une méthode de chiffrement intégrée des appareils, comme FileVault ou BitLocker. Ce focus permet aux administrateurs de la sécurité de gérer facilement les paramètres de chiffrement de disque sans avoir à naviguer dans une multitude de paramètres non liés.

Pare-feu : utilisez la stratégie de pare-feu de sécurité de point de terminaison dans Intune pour configurer un pare-feu intégré pour les appareils qui exécutent macOS et Windows 10/11.

Détection et réponse de point de terminaison : lorsque vous intégrez Microsoft Defender pour point de terminaison à Intune, utilisez les stratégies de sécurité de point de terminaison pour la détection et la réponse des points de terminaison (EDR) pour gérer les paramètres EDR et intégrer les appareils à Microsoft Defender pour point de terminaison.

Réduction de la surface d’attaque : lorsque Microsoft Defender Antivirus est utilisé sur vos appareils Windows 10/11, utilisez Intune stratégies de sécurité de point de terminaison pour réduire la surface d’attaque afin de gérer ces paramètres pour vos appareils.

Créer une stratégie de sécurité de point de terminaison

Connectez-vous au portail Microsoft Defender en utilisant au moins un rôle Administrateur de la sécurité.

Sélectionnez Gestion de la configuration des points> de terminaisonStratégies> desécurité des points de terminaison, puis Sélectionnez Créer une stratégie.

Sélectionnez une plateforme dans la liste déroulante.

Sélectionnez un modèle, puis sélectionnez Créer une stratégie.

Dans la page De base, entrez un nom et une description pour le profil, puis choisissez Suivant.

Dans la page Paramètres , développez chaque groupe de paramètres et configurez les paramètres que vous souhaitez gérer avec ce profil.

Quand vous avez terminé de configurer les paramètres, sélectionnez Suivant.

Dans la page Affectations , sélectionnez les groupes qui reçoivent ce profil.

Sélectionnez Suivant.

Dans la page Vérifier + créer , lorsque vous avez terminé, sélectionnez Enregistrer. Le profil que vous venez de créer apparaît dans la liste lorsque vous sélectionnez le type de stratégie pour le nouveau profil.

Remarque

Pour modifier les balises d’étendue, vous devez accéder au Centre d’administration Microsoft Intune.

Pour modifier une stratégie de sécurité de point de terminaison

Sélectionnez la nouvelle stratégie, puis modifier.

Sélectionnez Paramètres pour développer la liste des paramètres de configuration dans la stratégie. Vous ne pouvez pas modifier les paramètres à partir de cette vue, mais vous pouvez vérifier comment ils sont configurés.

Pour modifier la stratégie, sélectionnez Modifier pour chaque catégorie dans laquelle vous souhaitez apporter une modification :

- Informations de base

- Paramètres

- Affectations

Une fois que vous avez apporté des modifications, sélectionnez Enregistrer pour enregistrer vos modifications. Les modifications d’une catégorie doivent être enregistrées avant de pouvoir introduire des modifications dans d’autres catégories.

Vérifier les stratégies de sécurité des points de terminaison

Pour vérifier que vous avez correctement créé une stratégie, sélectionnez un nom de stratégie dans la liste des stratégies de sécurité de point de terminaison.

Remarque

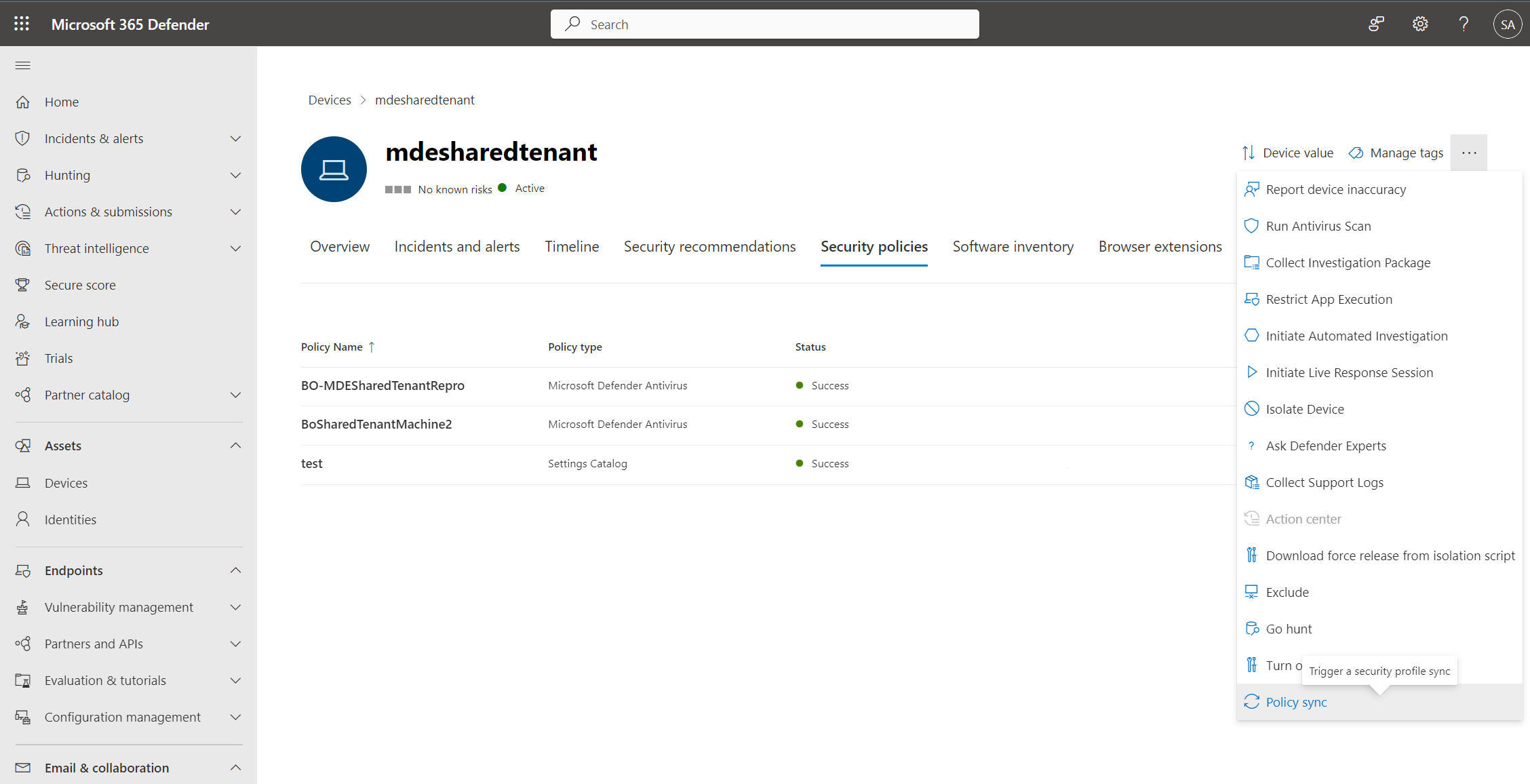

Jusqu’à 90 minutes peuvent être nécessaires pour qu’une stratégie atteigne un appareil. Pour accélérer le processus, pour les appareils gérés par Defender pour point de terminaison, vous pouvez sélectionner Synchronisation de stratégie dans le menu Actions afin qu’elle soit appliquée en environ 10 minutes.

La page de stratégie affiche des détails qui résument les status de la stratégie. Vous pouvez afficher les status d’une stratégie, les appareils auxquels elle est appliquée et les groupes affectés.

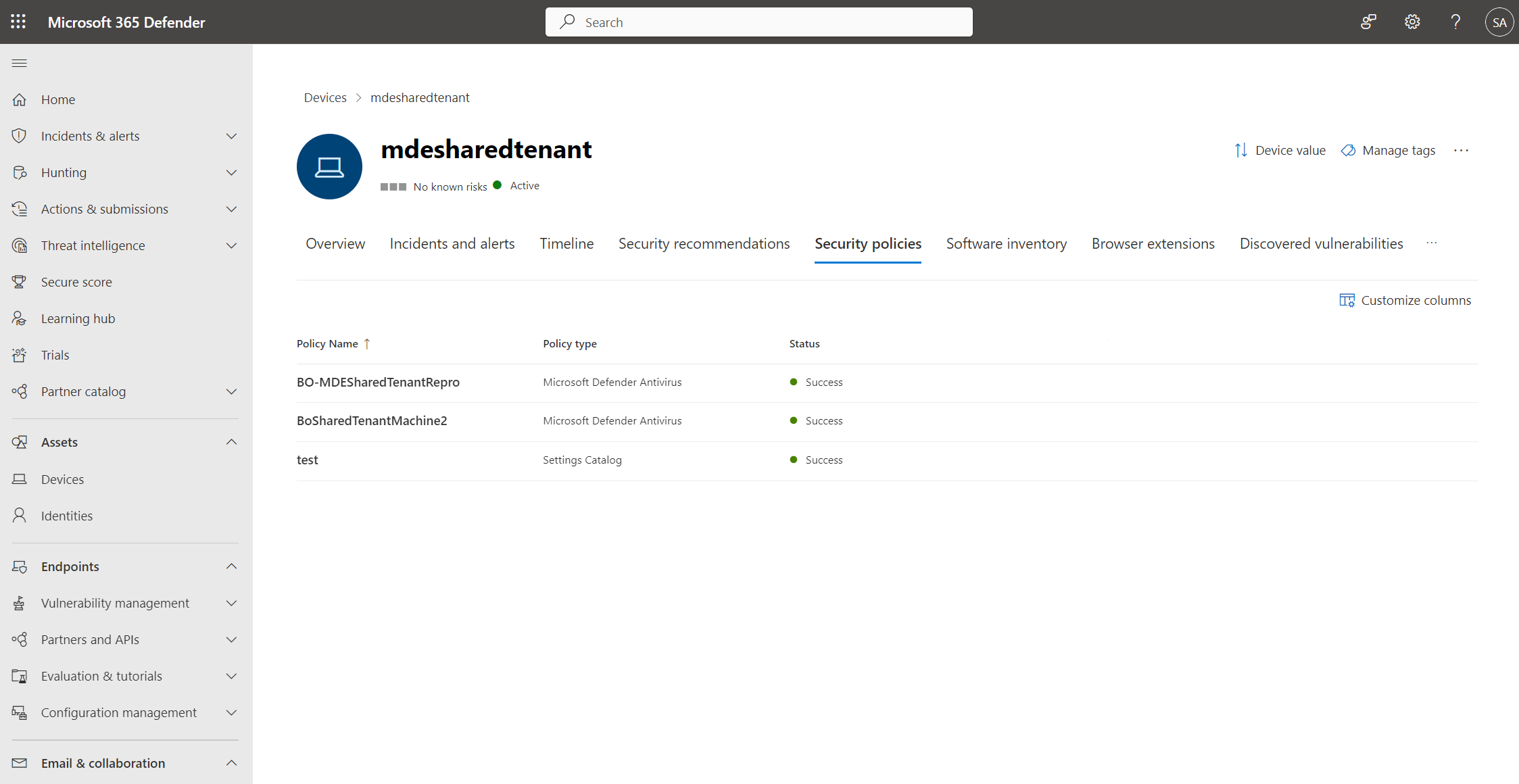

Pendant une investigation, vous pouvez également afficher l’onglet Stratégies de sécurité dans la page de l’appareil pour afficher la liste des stratégies appliquées à un appareil particulier. Pour plus d’informations, consultez Examen des appareils.

Stratégies antivirus pour Windows et Windows Server

Protection en temps réel (protection always-on, analyse en temps réel) :

| Description | Paramètres |

|---|---|

| Autoriser la surveillance en temps réel | Autorisé |

| Direction de l’analyse en temps réel | Surveiller tous les fichiers (bidirectionnel) |

| Autoriser la surveillance du comportement | Autorisé |

| Autoriser sur la protection d’accès | Autorisé |

| PUA Protection | Protection puA activée |

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Technologies avancées au cœur de Microsoft Defender Antivirus

- Activer et configurer Microsoft Defender protection always-on antivirus

- Surveillance du comportement dans Microsoft Defender Antivirus

- Détecter et bloquer des applications potentiellement indésirables

- Fonctionnalités de protection cloud :

| Description | Setting |

|---|---|

| Autoriser la protection cloud | Autorisé |

| Niveau de bloc cloud | Élevé |

| Délai d’attente étendu dans le cloud | Configuré, 50 |

| Envoyer des exemples de consentement | Envoyer automatiquement tous les exemples |

Standard mises à jour du renseignement de sécurité peuvent prendre des heures à se préparer et à fournir ; notre service de protection cloud fournit cette protection en quelques secondes. Pour plus d’informations, consultez Utiliser des technologies de nouvelle génération dans Microsoft Defender Antivirus via une protection fournie par le cloud.

Analyses :

| Description | Setting |

|---|---|

| Autoriser l’analyse Email | Autorisé |

| Autoriser l’analyse de tous les fichiers et pièces jointes téléchargés | Autorisé |

| Autoriser l’analyse des scripts | Autorisé |

| Autoriser l’analyse Archive | Autorisé |

| Autoriser l’analyse des fichiers réseau | Autorisé |

| Autoriser l’analyse complète des lecteurs amovibles | Autorisé |

| Autoriser l’analyse complète sur les lecteurs réseau mappés | Non autorisé |

| profondeur maximale Archive | Non configuré |

| taille maximale Archive | Non configuré |

Pour plus d’informations, consultez Configurer Microsoft Defender options d’analyse antivirus.

Mises à jour de Security Intelligence :

| Description | Setting |

|---|---|

| Intervalle de mise à jour de la signature | Configuré, 4 |

| Ordre de secours de mise à jour de signature | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Sources de partages de fichiers de mise à jour de signature | Non configuré |

| Mises à jour de connexion limitée | Non autorisé (par défaut) |

| Canal Mises à jour Security Intelligence | Non configuré |

Remarque

Où : « InternalDefinitionUpdateServer » est WSUS avec Microsoft Defender mises à jour antivirus autorisées. « MicrosoftUpdateServer » est Microsoft Update (anciennement Windows Update). « MMPC » est Microsoft Defender centre de renseignement de sécurité (WDSI anciennement Centre de protection Microsoft contre les programmes malveillants). https://www.microsoft.com/en-us/wdsi/definitions

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Microsoft Defender Antivirus security intelligence et mises à jour des produits

- Canaux de mise à jour pour les mises à jour du renseignement de sécurité

Mises à jour du moteur :

| Description | Setting |

|---|---|

| Canal Mises à jour moteur | Non configuré |

Pour plus d’informations, consultez Gérer le processus de déploiement progressif pour Microsoft Defender mises à jour.

Mises à jour de la plateforme :

| Description | Setting |

|---|---|

| Canal Mises à jour de plateforme | Non configuré |

Pour plus d’informations, consultez Gérer le processus de déploiement progressif pour Microsoft Defender mises à jour.

Analyse planifiée et analyse à la demande :

Paramètres généraux de l’analyse planifiée et de l’analyse à la demande

| Description | Setting |

|---|---|

| Rechercher les signatures avant d’exécuter l’analyse | Désactivé (par défaut) |

| Random Schedule Task Times | Non configuré |

| Heure de randomisation du planificateur | Les tâches planifiées ne sont pas aléatoires |

| Facteur de charge moyenne du processeur | Non configuré (par défaut, 50) |

| Activer la priorité basse du processeur | Désactivé (par défaut) |

| Désactiver l’analyse complète de catchup | Activé (par défaut) |

| Désactiver l’analyse rapide de rattrapage | Activé (par défaut) |

Analyse rapide quotidienne

| Description | Setting |

|---|---|

| Planifier l’heure d’analyse rapide | 720 |

Remarque

Dans cet exemple, une analyse rapide s’exécute quotidiennement sur les clients Windows à 12h00. (720). Dans cet exemple, nous utilisons l’heure du déjeuner, car de nombreux appareils sont aujourd’hui éteints en dehors des heures d’ouverture (par exemple, les ordinateurs portables).

Analyse rapide hebdomadaire ou analyse complète

| Description | Setting |

|---|---|

| Paramètre d’analyse | Analyse rapide (par défaut) |

| Planifier le jour de l’analyse | Clients Windows : mercredi Serveurs Windows : Samedi |

| Planifier l’heure d’analyse | Clients Windows : 1020 Serveurs Windows : 60 |

Remarque

Dans cet exemple, une analyse rapide s’exécute pour les clients Windows le mercredi à 17h00. (1020). Et pour les serveurs Windows, le samedi à 1h00. (60)

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Configurer des analyses antivirus Microsoft Defender rapides ou complètes

- considérations et bonnes pratiques relatives à l’analyse complète de l’antivirus Microsoft Defender

Action par défaut de gravité des menaces :

| Description | Setting |

|---|---|

| Action de correction pour les menaces de gravité élevée | Quarantaine |

| Action de correction pour les menaces graves | Quarantaine |

| Action de correction pour les menaces de faible gravité | Quarantaine |

| Action de correction pour les menaces de gravité modérée | Quarantaine |

| Description | Setting |

|---|---|

| Jours pour conserver les programmes malveillants nettoyés | Configuré, 60 |

| Autoriser l’accès à l’interface utilisateur | Autorisé. Permettre aux utilisateurs d’accéder à l’interface utilisateur. |

Pour plus d’informations, consultez Configurer la correction pour les détections d’antivirus Microsoft Defender.

Exclusions d’antivirus :

Comportement de fusion de l’administrateur local :

Désactivez les paramètres AV de l’administrateur local, tels que les exclusions, et définissez les stratégies de la gestion des paramètres de sécurité Microsoft Defender pour point de terminaison, comme décrit dans le tableau suivant :

| Description | Setting |

|---|---|

| Désactiver la fusion Administration locale | Désactiver la fusion Administration locale |

| Description | Setting |

|---|---|

| Extensions exclues | Ajoutez si nécessaire pour contourner les faux positifs (FPs) et/ou résoudre les problèmes d’utilisation élevée du processeur dans MsMpEng.exe |

| Chemins d’accès exclus | Ajoutez si nécessaire pour contourner les faux positifs (FPs) et/ou résoudre les problèmes d’utilisation élevée du processeur dans MsMpEng.exe |

| Processus exclus | Ajoutez si nécessaire pour contourner les faux positifs (FPs) et/ou résoudre les problèmes d’utilisation élevée du processeur dans MsMpEng.exe |

Pour plus d’informations, reportez-vous aux rubriques suivantes :

- Empêcher ou autoriser les utilisateurs à modifier localement Microsoft Defender paramètres de stratégie antivirus

- Configurer des exclusions personnalisées pour Microsoft Defender Antivirus

service Microsoft Defender Core :

| Description | Setting |

|---|---|

| Désactiver l’intégration de Core Service ECS | Le service principal Defender utilise le service d’expérimentation et de configuration (ECS) pour fournir rapidement des correctifs critiques spécifiques à l’organisation. |

| Désactiver la télémétrie du service principal | Le service principal Defender utilise l’infrastructure OneDsCollector pour collecter rapidement des données de télémétrie. |

Pour plus d’informations, consultez Microsoft Defender Vue d’ensemble du service Core.

Protection réseau :

| Description | Setting |

|---|---|

| Activer la protection réseau | Activé (mode bloc) |

| Autoriser le niveau inférieur de la protection réseau | La protection réseau est activée au niveau inférieur. |

| Autoriser le traitement des datagrammes sur Win Server | Le traitement des datagrammes sur Windows Server est activé. |

| Désactiver l’analyse DNS sur TCP | L’analyse DNS sur TCP est activée. |

| Désactiver l’analyse HTTP | L’analyse HTTP est activée. |

| Désactiver l’analyse SSH | L’analyse SSH est activée. |

| Désactiver l’analyse TLS | L’analyse TLS est activée. |

| Activer le récepteur DNS | Le récepteur DNS est activé. |

Pour plus d’informations, consultez Utiliser la protection réseau pour empêcher les connexions à des sites malveillants ou suspects.

- Quand vous avez terminé de configurer les paramètres, sélectionnez Suivant.

- Sous l’onglet Affectations , sélectionnez Groupe d’appareils ou Groupe d’utilisateurs ou Tous les appareils ou Tous les utilisateurs.

- Sélectionnez Suivant.

- Sous l’onglet Vérifier + créer , passez en revue vos paramètres de stratégie, puis sélectionnez Enregistrer.

Règles de réduction de la surface d’attaque

Pour activer les règles de réduction de la surface d’attaque (ASR) à l’aide des stratégies de sécurité de point de terminaison, procédez comme suit :

Connectez-vous à Microsoft Defender XDR.

Accédez à Gestion de la configuration des > points de terminaison Stratégies > de sécurité > des points de terminaison Stratégies > Windows Créer une stratégie.

Sélectionnez Windows 10, Windows 11 et Windows Server dans la liste déroulante Sélectionner la plateforme.

Sélectionnez Règles de réduction de la surface d’attaque dans la liste déroulante Sélectionner un modèle .

Sélectionnez Créer.

Dans la page Informations de base , entrez un nom et une description pour le profil. ensuite, choisissez Suivant.

Dans la page Paramètres de configuration , développez les groupes de paramètres et configurez les paramètres que vous souhaitez gérer avec ce profil.

Définissez les stratégies en fonction des paramètres recommandés suivants :

Description Setting Bloquer le contenu exécutable du client de messagerie et de la messagerie web Bloquer Empêcher Adobe Reader de créer des processus enfants Bloquer Bloquer l’exécution de scripts potentiellement obfusqués Bloquer Bloquer les abus de pilotes signés vulnérables exploités (appareil) Bloquer Bloquer les appels d’API Win32 à partir de macros Office Bloquer Bloquer l’exécution des fichiers exécutables, sauf s’ils répondent à un critère de prévalence, d’âge ou de liste de confiance Bloquer Empêcher l’application de communication Office de créer des processus enfants Bloquer Empêcher toutes les applications Office de créer des processus enfants Bloquer [PRÉVERSION] Bloquer l’utilisation des outils système copiés ou usurpés d’identité Bloquer Empêcher JavaScript ou VBScript de lancer le contenu exécutable téléchargé Bloquer Bloquer le vol d’informations d’identification à partir du sous-système d’autorité de sécurité locale Windows Bloquer Bloquer la création d’un interpréteur de commandes web pour les serveurs Bloquer Empêcher les applications Office de créer du contenu exécutable Bloquer Bloquer les processus non approuvés et non signés qui s’exécutent à partir d’USB Bloquer Empêcher les applications Office d’injecter du code dans d’autres processus Bloquer Bloquer la persistance via un abonnement aux événements WMI Bloquer Utiliser une protection avancée contre les rançongiciels Bloquer Bloquer les créations de processus provenant des commandes PSExec et WMI Bloquer (si vous avez Configuration Manager (anciennement SCCM) ou d’autres outils de gestion qui utilisent WMI, vous devrez peut-être le définir sur Audit au lieu de Bloquer) [PRÉVERSION] Bloquer le redémarrage de l’ordinateur en mode sans échec Bloquer Activer l’accès contrôlé aux dossiers Activé

Conseil

L’une des règles peut bloquer le comportement que vous trouvez acceptable dans votre organization. Dans ce cas, ajoutez les exclusions par règle nommées « Exclusions de réduction de la surface d’attaque uniquement ». En outre, modifiez la règle de Activé à Audit pour empêcher les blocs indésirables.

Pour plus d’informations, consultez Vue d’ensemble du déploiement des règles de réduction de la surface d’attaque.

- Sélectionnez Suivant.

- Sous l’onglet Affectations , sélectionnez Groupe d’appareils ou Groupe d’utilisateurs ou Tous les appareils ou Tous les utilisateurs.

- Sélectionnez Suivant.

- Sous l’onglet Vérifier + créer , passez en revue vos paramètres de stratégie, puis sélectionnez Enregistrer.

Activer la protection contre les falsifications

Connectez-vous à Microsoft Defender XDR.

Accédez à Gestion de la configuration des > points de terminaison Stratégies > de sécurité > des points de terminaison Stratégies > Windows Créer une stratégie.

Sélectionnez Windows 10, Windows 11 et Windows Server dans la liste déroulante Sélectionner la plateforme.

Sélectionnez Expérience de sécurité dans la liste déroulante Sélectionner un modèle .

Sélectionnez Créer. La page Créer une stratégie s’affiche .

Dans la page Informations de base , entrez un nom et une description pour le profil dans les champs Nom et Description , respectivement.

Sélectionnez Suivant.

Dans la page Paramètres de configuration , développez les groupes de paramètres.

Dans ces groupes, sélectionnez les paramètres que vous souhaitez gérer avec ce profil.

Définissez les stratégies pour les groupes de paramètres choisis en les configurant comme décrit dans le tableau suivant :

Description Setting TamperProtection (Appareil) Activé

Pour plus d’informations, consultez Protéger les paramètres de sécurité avec la protection contre les falsifications.

Vérifier la connectivité réseau Cloud Protection

Il est important de case activée que la connectivité réseau Cloud Protection fonctionne pendant vos tests d’intrusion.

CMD (Exécuter en tant qu’administrateur)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Pour plus d’informations, consultez Utiliser l’outil cmdline pour valider la protection fournie par le cloud.

Vérifier la version de mise à jour de la plateforme

La dernière version « Mise à jour de la plateforme » Canal de production (GA) est disponible dans le catalogue Microsoft Update.

Pour case activée la version « Mise à jour de la plateforme » que vous avez installée, exécutez la commande suivante dans PowerShell à l’aide des privilèges d’un administrateur :

Get-MPComputerStatus | Format-Table AMProductVersion

Vérifier la version de security Intelligence Update

La dernière version de « Security Intelligence Update » est disponible dans Dernières mises à jour de veille de sécurité pour Microsoft Defender Antivirus et d’autres logiciels anti-programme malveillant Microsoft - Renseignement de sécurité Microsoft.

Pour case activée la version « Security Intelligence Update » que vous avez installée, exécutez la commande suivante dans PowerShell à l’aide des privilèges d’un administrateur :

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Vérifier la version de la mise à jour du moteur

La dernière version de l’analyse « mise à jour du moteur » est disponible dans Dernières mises à jour de veille de sécurité pour Microsoft Defender Antivirus et d’autres logiciels anti-programme malveillant Microsoft - Renseignement de sécurité Microsoft.

Pour case activée la version « Mise à jour du moteur » que vous avez installée, exécutez la commande suivante dans PowerShell à l’aide des privilèges d’un administrateur :

Get-MPComputerStatus | Format-Table AMEngineVersion

Si vous constatez que vos paramètres ne prennent pas effet, vous risquez d’avoir un conflit. Pour plus d’informations sur la résolution des conflits, consultez Résoudre les problèmes Microsoft Defender paramètres antivirus.

Pour les envois de faux négatifs (FN)

Pour plus d’informations sur la façon d’effectuer des soumissions de faux négatifs (FN), consultez :

- Envoyez des fichiers dans Microsoft Defender pour point de terminaison si vous avez Microsoft XDR, Microsoft Defender pour point de terminaison P2/P1 ou Microsoft Defender pour entreprises.

- Envoyez des fichiers pour analyse si vous avez Microsoft Defender Antivirus.

Voir aussi

Résoudre les problèmes Microsoft Defender paramètres antivirus

Résoudre les problèmes Microsoft Defender Antivirus Security Intelligence ne pas être mis à jour

Résolution des problèmes d’Mises à jour Security Intelligence à partir de la source Microsoft Update

Résoudre les problèmes liés aux règles de réduction de la surface d’attaque

Résoudre les problèmes liés à la protection contre les falsifications

Résoudre les problèmes de performances liés à la protection en temps réel