Exécuter l’analyse du client sur Windows

S’applique à :

- Microsoft Defender pour point de terminaison Plan 1

- Microsoft Defender pour point de terminaison Plan 2

Option 1 : Réponse en direct

Vous pouvez collecter les journaux de prise en charge de l’analyseur Defender pour point de terminaison à distance à l’aide de Live Response.

Option 2 : Exécuter MDE’analyseur client localement

Téléchargez l’outil Analyseur de client MDE ou MDE outil Analyseur de client (préversion) sur l’appareil Windows que vous souhaitez examiner. Le fichier est enregistré dans votre dossier Téléchargements par défaut.

Extrayez le contenu de

MDEClientAnalyzer.zipdans un dossier disponible.Ouvrez une ligne de commande avec des autorisations d’administrateur :

Accéder à Démarrer et taper cmd.

Cliquez avec le bouton droit sur Invite de commandes et sélectionnez Exécuter en tant qu'administrateur.

Tapez la commande suivante, puis appuyez sur Entrée :

*DrivePath*\MDEClientAnalyzer.cmdRemplacez DrivePath par le chemin d’accès où vous avez extrait MDEClientAnalyzer, par exemple :

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmd

En plus de la procédure précédente, vous pouvez également collecter les journaux de prise en charge de l’analyseur à l’aide de la réponse en direct.

Remarque

Sur Windows 10 et 11, Windows Server 2019 et 2022, ou Windows Server 2012R2 et 2016 avec la solution unifiée moderne installée, le script analyseur client appelle dans un fichier exécutable appelé MDEClientAnalyzer.exe pour exécuter les tests de connectivité aux URL de service cloud.

Sur Windows 8.1, Windows Server 2016 ou toute édition précédente du système d’exploitation où Microsoft Monitoring Agent (MMA) est utilisé pour l’intégration, le script de l’analyseur client appelle dans un fichier exécutable appelé MDEClientAnalyzerPreviousVersion.exe pour exécuter des tests de connectivité pour les URL de commande et de contrôle (CnC) tout en appelant également l’outil TestCloudConnection.exe de connectivité Microsoft Monitoring Agent pour les URL de canal de données cybernétiques.

Points importants à garder à l’esprit

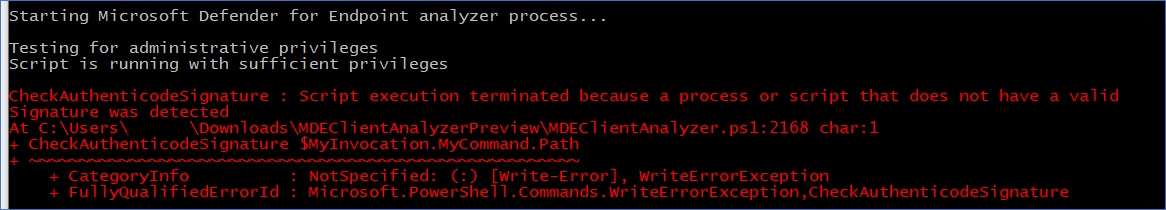

Tous les scripts et modules PowerShell inclus avec l’analyseur sont signés Par Microsoft. Si les fichiers ont été modifiés d’une manière ou d’une autre, l’analyseur est censé se fermer avec l’erreur suivante :

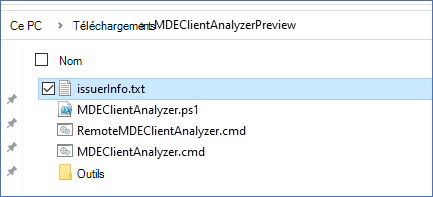

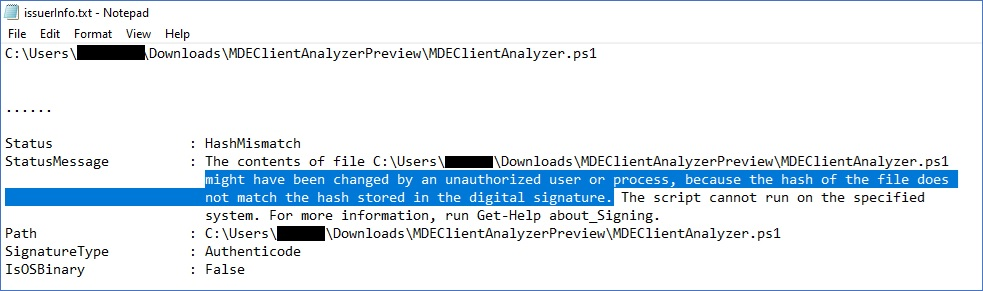

Si vous voyez cette erreur, la sortie issuerInfo.txt contient des informations détaillées sur la raison pour laquelle cela s’est produit et le fichier affecté :

Exemple de contenu après la modification de MDEClientAnalyzer.ps1 :

Contenu du package de résultats sur Windows

Remarque

Les fichiers exacts capturés peuvent changer en fonction de facteurs tels que :

- Version de windows sur laquelle l’analyseur est exécuté.

- Disponibilité du canal du journal des événements sur l’ordinateur.

- État de début du capteur EDR (l’assistant est arrêté si la machine n’est pas encore intégrée).

- Si un paramètre de résolution des problèmes avancé a été utilisé avec la commande analyzer.

Par défaut, le fichier décompressé MDEClientAnalyzerResult.zip contient les éléments répertoriés dans le tableau suivant :

| Folder | Option | Description |

|---|---|---|

MDEClientAnalyzer.htm |

Il s’agit du fichier de sortie HTML main, qui contient les résultats et les conseils que le script d’analyseur exécuté sur l’ordinateur peut produire. | |

SystemInfoLogs |

AddRemovePrograms.csv |

Liste des logiciels x64 installés sur le système d’exploitation x64 collectés à partir du Registre |

SystemInfoLogs |

AddRemoveProgramsWOW64.csv |

Liste des logiciels x86 installés sur le système d’exploitation x64 collectés à partir du Registre |

SystemInfoLogs |

CertValidate.log |

Résultat détaillé de la révocation de certificat exécutée en appelant CertUtil |

SystemInfoLogs |

dsregcmd.txt |

Sortie de l’exécution de dsregcmd. Cela fournit des détails sur la Microsoft Entra status de la machine. |

SystemInfoLogs |

IFEO.txt |

Sortie des options d’exécution de fichier image configurées sur l’ordinateur |

SystemInfoLogs |

MDEClientAnalyzer.txt |

Il s’agit d’un fichier texte détaillé s’affichant avec les détails de l’exécution du script de l’analyseur. |

SystemInfoLogs |

MDEClientAnalyzer.xml |

Format XML contenant les résultats du script de l’analyseur |

SystemInfoLogs |

RegOnboardedInfoCurrent.Json |

Informations sur l’ordinateur intégré collectées au format JSON à partir du Registre |

SystemInfoLogs |

RegOnboardingInfoPolicy.Json |

Configuration de la stratégie d’intégration collectée au format JSON à partir du Registre |

SystemInfoLogs |

SCHANNEL.txt |

Détails sur la configuration SCHANNEL appliquée à l’ordinateur, tels que collectés à partir du registre |

SystemInfoLogs |

SessionManager.txt |

Les paramètres spécifiques du Gestionnaire de session sont rassemblés à partir du Registre |

SystemInfoLogs |

SSL_00010002.txt |

Détails sur la configuration SSL appliquée à la machine collectée à partir du Registre |

EventLogs |

utc.evtx |

Exportation du journal des événements DiagTrack |

EventLogs |

senseIR.evtx |

Exportation du journal des événements d’investigation automatisée |

EventLogs |

sense.evtx |

Exporter le journal des événements sensor main |

EventLogs |

OperationsManager.evtx |

Exporter le journal des événements de Microsoft Monitoring Agent |

MdeConfigMgrLogs |

SecurityManagementConfiguration.json |

Configurations envoyées à partir de MEM (Microsoft Endpoint Manager) pour l’application |

MdeConfigMgrLogs |

policies.json |

Paramètres des stratégies à appliquer sur l’appareil |

MdeConfigMgrLogs |

report_xxx.json |

Résultats d’application correspondants |

Voir aussi

- Vue d’ensemble de l’analyseur client

- Télécharger et exécuter l’analyseur client

- Collecte de données pour la résolution avancée des problèmes sur Windows

- Comprendre le de rapport HTML de l’analyseur

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.