Résoudre les problèmes liés aux règles de réduction de la surface d’attaque

S’applique à :

La première méthode et la plus immédiate consiste à case activée localement, sur un appareil Windows, dont les règles de réduction de la surface d’attaque sont activées (et leur configuration) est à l’aide des applets de commande PowerShell.

Voici quelques autres sources d’informations proposées par Windows pour résoudre les problèmes d’impact et de fonctionnement des règles de réduction de la surface d’attaque.

Lorsque vous utilisez des règles de réduction de la surface d’attaque , vous pouvez rencontrer des problèmes, tels que :

- Une règle bloque un fichier, un processus ou effectue une autre action qu’il ne doit pas effectuer (faux positif) ; ou

- Une règle ne fonctionne pas comme décrit ou ne bloque pas un fichier ou un processus qu’elle doit (faux négatif).

Il existe quatre étapes pour résoudre ces problèmes :

- Confirmez les prérequis.

- Utilisez le mode audit pour tester la règle.

- Ajoutez des exclusions pour la règle spécifiée (pour les faux positifs).

- Collectez et envoyez les journaux de support.

Confirmer les prérequis

Les règles de réduction de la surface d’attaque fonctionnent uniquement sur les appareils avec les conditions suivantes :

- Les appareils s’exécutent Windows 10 Entreprise ou une version ultérieure.

- Les appareils utilisent Microsoft Defender Antivirus comme seule application de protection antivirus. L’utilisation d’une autre application antivirus entraîne la désactivation de Microsoft Defender’antivirus.

- La protection en temps réel est activée.

- Le mode d’audit n’est pas activé. Utilisez stratégie de groupe pour définir la règle

Disabledsur (valeur :0) comme décrit dans Activer les règles de réduction de la surface d’attaque.

Si ces conditions préalables sont remplies, passez à l’étape suivante pour tester la règle en mode audit.

Meilleures pratiques lors de la configuration de règles de réduction de la surface d’attaque à l’aide de stratégie de groupe

Lorsque vous configurez les règles de réduction de la surface d’attaque à l’aide de stratégie de groupe, voici quelques bonnes pratiques pour éviter de commettre des erreurs courantes :

Lorsque vous ajoutez le GUID pour les règles de réduction de la surface d’attaque, assurez-vous qu’il n’y a pas de guillemets doubles (comme ceci : « GUID des règles ASR ») au début ou à la fin du GUID.

Assurez-vous qu’il n’y a pas d’espaces au début ou à la fin lors de l’ajout du GUID pour les règles de réduction de la surface d’attaque.

Interrogation des règles actives

L’un des moyens les plus simples de déterminer si les règles de réduction de la surface d’attaque sont déjà activées consiste à utiliser une applet de commande PowerShell, Get-MpPreference.

Voici un exemple :

Il existe plusieurs règles de réduction de la surface d’attaque actives, avec différentes actions configurées.

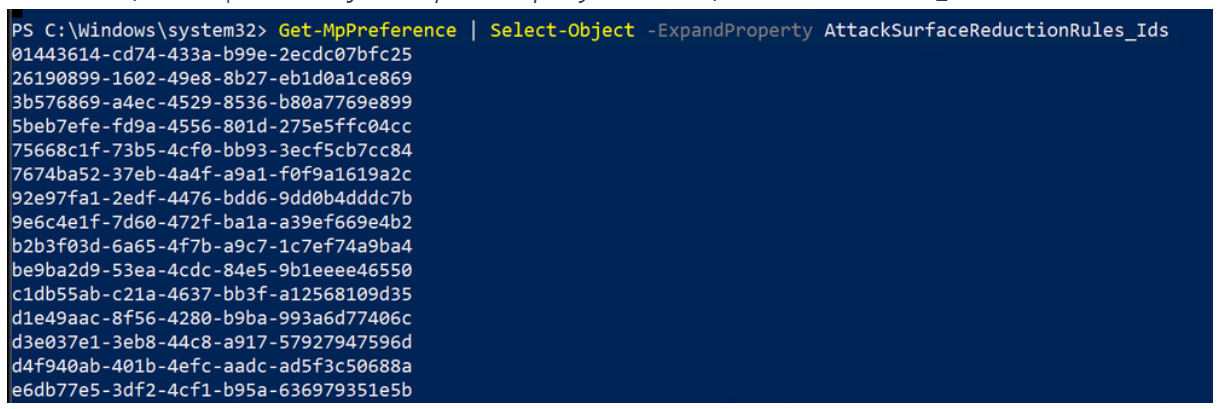

Pour développer des informations sur les règles de réduction de la surface d’attaque, vous pouvez utiliser les propriétés AttackSurfaceReductionRules_Ids et/ou AttackSurfaceReductionRules_Actions.

Exemple :

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

L’image précédente montre tous les ID des règles de réduction de la surface d’attaque qui ont un paramètre différent de 0 (Non configuré).

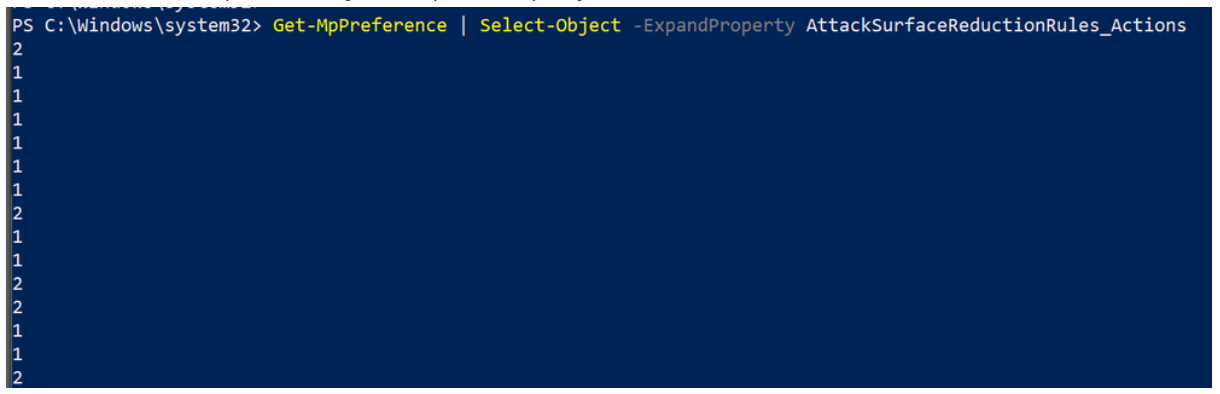

L’étape suivante consiste ensuite à répertorier les actions réelles (Bloquer ou Audit) avec laquelle chaque règle est configurée.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Utiliser le mode audit pour tester la règle

Suivez ces instructions dans Utiliser l’outil de démonstration pour voir comment fonctionnent les règles de réduction de la surface d’attaque afin de tester la règle spécifique avec laquelle vous rencontrez des problèmes.

Activez le mode audit pour la règle spécifique que vous souhaitez tester. Utilisez stratégie de groupe pour définir la règle

Audit modesur (valeur :2) comme décrit dans Activer les règles de réduction de la surface d’attaque. Le mode Audit permet à la règle de signaler le fichier ou le processus, mais de l’exécuter.Effectuez l’activité à l’origine d’un problème. Par exemple, ouvrez le fichier ou exécutez le processus qui doit être bloqué, mais qui est autorisé.

Passez en revue les journaux des événements de la règle de réduction de la surface d’attaque pour voir si la règle bloque le fichier ou le processus si la règle a la valeur

Enabled.

Si une règle ne bloque pas un fichier ou un processus que vous attendez à ce qu’elle bloque, commencez par case activée pour voir si le mode audit est activé. Le mode Audit peut être activé pour tester une autre fonctionnalité, ou par un script PowerShell automatisé, et peut ne pas être désactivé une fois les tests terminés.

Si vous avez testé la règle avec l’outil de démonstration et avec le mode audit, et que les règles de réduction de la surface d’attaque fonctionnent sur des scénarios préconfigurés, mais que la règle ne fonctionne pas comme prévu, passez à l’une des sections suivantes en fonction de votre situation :

- Si la règle de réduction de la surface d’attaque bloque quelque chose qu’elle ne doit pas bloquer (également appelé faux positif), vous pouvez d’abord ajouter une exclusion de règle de réduction de la surface d’attaque.

- Si la règle de réduction de la surface d’attaque ne bloque pas quelque chose qu’elle doit bloquer (également appelé faux négatif), vous pouvez passer immédiatement à la dernière étape, en collectant les données de diagnostic et en nous soumettant le problème.

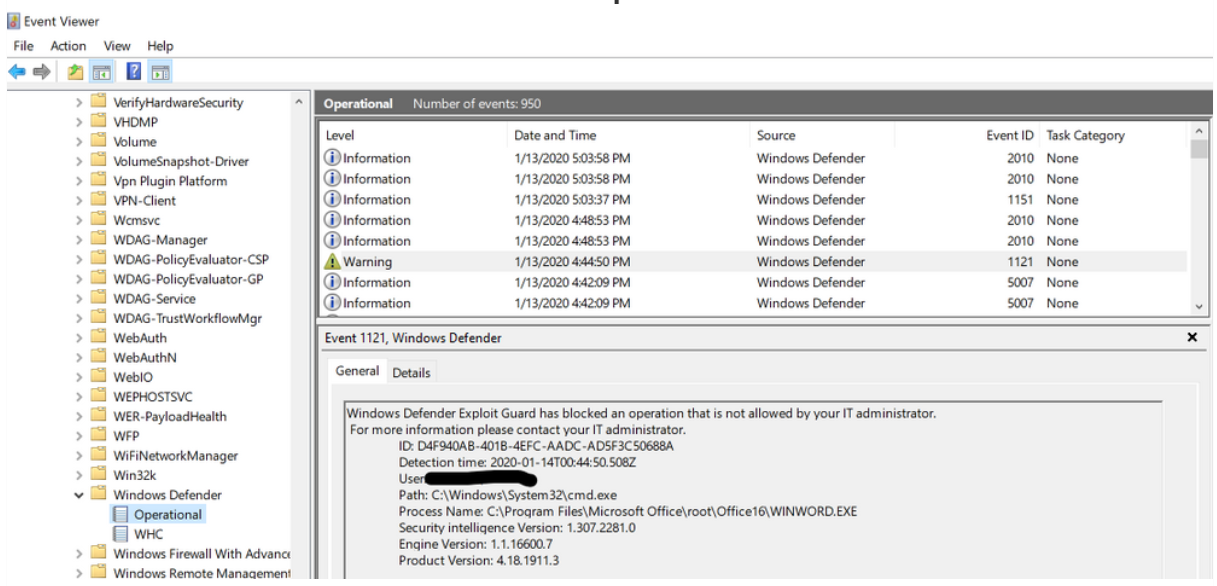

Interrogation des événements de blocage et d’audit

Les événements de règle de réduction de la surface d’attaque peuvent être consultés dans le journal Windows Defender.

Pour y accéder, ouvrez Windows observateur d'événements et accédezà Journaux >des applications et des servicesMicrosoft >Windows>Windows Defender>Opérationnel.

Ajouter des exclusions pour un faux positif

Si la règle de réduction de la surface d’attaque bloque quelque chose qu’elle ne doit pas bloquer (également appelé faux positif), vous pouvez ajouter des exclusions pour empêcher les règles de réduction de la surface d’attaque d’évaluer les fichiers ou dossiers exclus.

Pour ajouter une exclusion, consultez Personnaliser la réduction de la surface d’attaque.

Importante

Vous pouvez spécifier des fichiers et dossiers individuels à exclure, mais vous ne pouvez pas spécifier de règles individuelles. Cela signifie tous les fichiers ou dossiers exclus de toutes les règles ASR.

Signaler un faux positif ou un faux négatif

Utilisez le formulaire de soumission web Renseignement de sécurité Microsoft pour signaler un faux négatif ou un faux positif pour la protection du réseau. Avec un abonnement Windows E5, vous pouvez également fournir un lien vers n’importe quelle alerte associée.

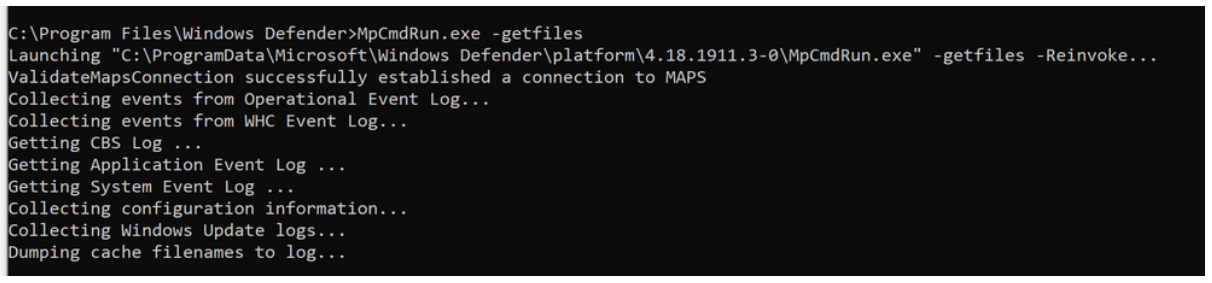

Collecter des données de diagnostic Microsoft Defender protection anti-programme malveillant pour les envois de fichiers

Lorsque vous signalez un problème avec les règles de réduction de la surface d’attaque, vous êtes invité à collecter et à envoyer des données de diagnostic pour les équipes de support technique et d’ingénierie Microsoft afin de les aider à résoudre les problèmes.

Ouvrez l’invite de commandes en tant qu’administrateur et ouvrez le répertoire Windows Defender :

cd "c:\program files\Windows Defender"Exécutez cette commande pour générer les journaux de diagnostic :

mpcmdrun -getfilesPar défaut, ils sont enregistrés dans

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Joignez le fichier au formulaire de soumission.

Vous pouvez également afficher les événements de règle via l’outil en ligne de commande dédié Microsoft Defender Antivirus, appelé *mpcmdrun.exe*, qui peut être utilisé pour gérer et configurer, et automatiser des tâches si nécessaire.

Vous trouverez cet utilitaire dans %ProgramFiles%\Windows Defender\MpCmdRun.exe. Vous devez l’exécuter à partir d’une invite de commandes avec élévation de privilèges (autrement dit, exécuter en tant que Administration).

Pour générer les informations de support, tapez MpCmdRun.exe -getfiles. Après un certain temps, plusieurs journaux sont empaquetés dans une archive (MpSupportFiles.cab) et mis à disposition à l’adresse C:\ProgramData\Microsoft\Windows Defender\Support.

Extrayez cette archive et vous avez de nombreux fichiers disponibles à des fins de résolution des problèmes.

Les fichiers les plus pertinents sont les suivants :

-

MPOperationalEvents.txt: ce fichier contient le même niveau d’informations que dans observateur d'événements pour le journal des opérations de Windows Defender. -

MPRegistry.txt: dans ce fichier, vous pouvez analyser toutes les configurations Windows Defender actuelles, à partir du moment où les journaux de support ont été capturés. -

MPLog.txt: ce journal contient des informations plus détaillées sur toutes les actions/opérations de Windows Defender.

Articles connexes

- Règles de réduction de la surface d’attaque

- Activer les règles de réduction de la surface d’attaque

- Évaluer les règles de réduction de la surface d’attaque

Conseil

Voulez-vous en savoir plus ? Engage avec la communauté Microsoft Security dans notre communauté technique : Microsoft Defender pour point de terminaison Tech Community.