Управлявайте вашия управляван от клиента ключ за криптиране

Бележка

Новият и подобрен Power Platform център за администриране вече е в публичен преглед! Проектирахме новия център за администриране така, че да бъде по-лесен за използване, с ориентирана към задачите навигация, която ви помага да постигате конкретни резултати по-бързо. Ще публикуваме нова и актуализирана документация, когато новият Power Platform център за администриране премине към обща наличност.

Клиентите имат изисквания за поверителност на данните и съответствие, за да защитят данните си чрез криптиране на данните си в покой. Това предпазва данните от излагане в случай, че копие на базата данни е откраднато. При криптиране на данни в покой откраднатите данни от базата данни са защитени от възстановяване на друг сървър без ключа за криптиране.

Всички клиентски данни, съхранявани в Power Platform тях, са криптирани в покой със силни ключове за криптиране, управлявани от Microsoft. Microsoft съхранява и управлява ключа за шифроване на базата данни за всички ваши данни, така че да не се налага да го правите. Въпреки това, Power Platform предоставя този управляван от клиента шифроващ ключ (CMK) за вашата добавена контрола за защита на данните, където можете самостоятелно да управлявате ключа за шифроване на базата данни, който е свързан с вашата Microsoft Dataverse среда. Това Ви позволява да завъртите или разменяте шифроващия ключ при поискване, а също така Ви позволява да предотвратите достъпа на Microsoft до Вашите клиентски данни, когато отмените достъпа на ключа до нашите услуги по всяко време.

За да научите повече за управлявания от клиента ключ Power Platform, гледайте видеоклипа за управляван от клиента ключ.

Тези операции с шифроващ ключ са налични с управляван от клиента ключ (CMK):

- Създайте RSA (RSA-HSM) ключ от вашето хранилище за ключове на Azure.

- Създайте корпоративни Power Platform правила за вашия ключ.

- Дайте разрешение на корпоративната Power Platform политика за достъп до хранилището за ключове.

- Дайте на Power Platform администратора на услугата да прочете корпоративните правила.

- Приложете шифроващ ключ към вашата среда.

- Върнете/премахнете CMK криптирането на средата до ключ, управляван от Microsoft.

- Променете ключа, като създадете нова корпоративна политика, премахнете средата от CMK и приложите отново CMK с нови корпоративни правила.

- Заключване на CMK среди чрез отмяна на CMK ключови трезори и/или ключови разрешения.

- Мигрирайте среди с носене на собствен ключ (BYOK) към CMK, като приложите CMK ключ.

Понастоящем всички ваши клиентски данни, съхранявани само в следните приложения и услуги, могат да бъдат шифровани с управляван от клиента ключ:

- Dataverse (Персонализирани решения и услуги на Microsoft)

- Dataverse Copilot за приложения, управлявани от модел

- Power Automate

- Чат за Dynamics 365

- Dynamics 365 Продажби

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Финанси (Финанси и операции)

- Dynamics 365 Intelligent Order Management (Финанси и операции)

- Dynamics 365 Project Operations (Финанси и операции)

- Dynamics 365 Supply Chain Management (Финанси и операции)

- Dynamics 365 Fraud Protection (Финанси и операции)

Бележка

Nuance Conversational IVR и Maker Welcome Content са изключени от шифроването на ключове, управлявано от клиента.

Microsoft Copilot Studio съхранява данните си в собствено хранилище и в Microsoft Dataverse. Когато приложите управлявания от клиента ключ към тези среди, само съхраняваните Microsoft Dataverse данни в тях се шифроват с вашия ключ. Не-даннитеMicrosoft Dataverse продължават да бъдат шифровани с ключа, управляван от Microsoft.

Бележка

Настройките за връзка за конекторите ще продължат да бъдат шифровани с ключ, управляван от Microsoft.

Свържете се с представител за услуги, които не са изброени по-горе, за информация относно поддръжката на ключове, управлявани от клиента.

Бележка

Power Apps показваните имена, описания и метаданните за връзките продължават да бъдат шифровани с ключ, управляван от Microsoft.

Бележка

Връзката към резултатите от изтеглянето и други данни, получени от принудителното изпълнение на програмата за проверка на решение по време на проверка на решението, продължават да бъдат шифровани с ключ, управляван от Microsoft.

Среди с приложения за финанси и операции, където Power Platform интеграцията е разрешена , също могат да бъдат криптирани. Финансовите и оперативните среди без Power Platform интеграция ще продължат да използват управлявания от Microsoft ключ по подразбиране за шифроване на данни. Повече информация: Шифроване в приложения за финанси и операции

Въведение в управлявания от клиента ключ

С управлявания от клиента ключ администраторите могат да предоставят свой собствен ключ за шифроване от собственото си хранилище за ключове на Azure на Power Platform услугите за съхранение, за да криптират своите клиентски данни. Microsoft няма директен достъп до вашето хранилище за ключове на Azure. За Power Platform услуги за достъп до шифроващия ключ от вашето хранилище за ключове на Azure, администраторът създава корпоративна Power Platform политика, която препраща към ключа за шифроване и предоставя на тази корпоративна политика достъп за четене на ключа от вашето хранилище за ключове на Azure.

След Power Platform това администраторът на услугата може да добави Dataverse среди към корпоративните правила, за да започне да шифрова всички клиентски данни в средата с вашия шифроващ ключ. Администраторите могат да променят ключа за шифроване на средата, като създадат друга корпоративна политика и добавят средата (след като я премахнат) към новите корпоративни правила. Ако средата вече не трябва да се шифрова с помощта на вашия управляван от клиента ключ, администраторът може да премахне средата Dataverse от корпоративните правила, за да върне шифроването на данни обратно към управлявания от Microsoft ключ.

Администраторът може да заключи управляваните от клиента ключови среди, като отмени достъпа до ключ от корпоративните правила и да отключи средите, като възстанови достъпа до ключа. Повече информация: Заключване на среди чрез отмяна на достъп до хранилище за ключове и/или достъп до разрешение за ключ

За да се опростят ключовите задачи за управление, задачите са разделени на три основни области:

- Създайте ключ за криптиране.

- Създайте корпоративни правила и дайте достъп.

- Управление на криптирането на средата.

Предупреждение

Когато средите са заключени, те не могат да бъдат достъпни от никого, включително от поддръжката на Microsoft. Средите, които са заключени, се деактивират и може да възникне загуба на данни.

Изисквания за лицензиране на управляван от клиента ключ

Правилата за управлявани от клиента ключове се прилагат само за среди, които са активирани за управлявани среди. Управляваните среди са включени като право в самостоятелни Power Apps Power Automate Microsoft Copilot Studio Power Pages лицензи и лицензи на Dynamics 365, които дават първокласни права за използване. Научете повече за лицензирането на управлявана среда с прегледа на лицензирането за Microsoft Power Platform.

В допълнение, достъпът до използването на управляван от клиента ключ за Microsoft Power Platform и Dynamics 365 изисква потребителите в средите, където се прилагат правилата за шифроване на ключове, да имат един от следните абонаменти:

- Microsoft 365 или Office 365 A5/E5/G5

- Съответствие за Microsoft 365 A5/E5/F5/G5

- Сигурност и съответствие за Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 Защита на информацията и управление

- Управление на вътрешния риск за Microsoft 365 A5/E5/F5/G5

Научете повече за тези лицензи.

Разберете потенциалния риск, когато управлявате ключа си

Както при всяко важно за бизнеса приложение, трябва да се има доверие на персонала в организацията, който има достъп на административно ниво. Преди да използвате функцията за управление на ключове, трябва да разберете риска при управлението на шифроващите ключове за базата данни. Възможно е злонамерен администратор (лице, на което е предоставен или е получил достъп на ниво администратор с намерение да навреди на защитата или бизнес процесите на организацията), работещ във вашата организация, да използва функцията за управление на ключове, за да създаде ключ и да го използва, за да заключи вашите среди в клиента.

Обмислете следната последователност от събития.

Администраторът на хранилището за злонамерени ключове създава ключ и корпоративна политика на портала на Azure. Администраторът на Azure Key Vault отива в Power Platform центъра за администриране и добавя среди към корпоративните правила. След това злонамереният администратор се връща към портала на Azure и отменя ключовия достъп до корпоративната политика, като по този начин заключва всички среди. Това причинява прекъсвания на бизнеса, тъй като всички среди стават недостъпни и ако това събитие не бъде разрешено, т.е. достъпът до ключа е възстановен, данните за средата могат да бъдат потенциално загубени.

Бележка

- Azure Key Vault има вградени предпазни мерки, които помагат за възстановяването на ключа, които изискват активиране на настройките на хранилището за защита от меко изтриване и изчистване .

- Друга предпазна мярка, която трябва да се има предвид, е да се уверите, че има разделяне на задачите, при които администраторът на Azure Key Vault не е получил достъп до Power Platform центъра за администриране.

Разделяне на задълженията за намаляване на риска

Този раздел описва управляваните от клиента задължения за ключови функции, за които отговаря всяка роля на администратор. Разделянето на тези задачи помага за намаляване на риска, свързан с ключовете, управлявани от клиента.

Задачи за администриране на Azure Key Vault и Power Platform/Dynamics 365 Service

За да разреши управлявани от клиента ключове, първо администраторът на хранилището за ключове създава ключ в хранилището за ключове на Azure и създава корпоративни Power Platform правила. Когато се създаде корпоративната политика, се създава специална Microsoft Entra самоличност, управлявана от ИД. След това администраторът на хранилището за ключове се връща в хранилището за ключове на Azure и предоставя достъп до ключа за шифроване на корпоративните правила/управляваната самоличност.

След това администраторът на хранилището за ключове предоставя на съответния Power Platform администратор на услугата Dynamics 365 достъп за четене до корпоративните правила. След като бъде предоставено разрешение за четене, Power Platform администраторът на услугата на Dynamics 365 може да отиде в центъра за Power Platform администриране и да добави среди към корпоративните правила. След това всички добавени данни за клиенти се шифроват с управлявания от клиента ключ, свързан с тази корпоративна политика.

Предварителни изисквания

- Абонамент за Azure, който включва хардуерни модули за сигурност, управлявани от Azure Key Vault или Azure Key Vault.

- Документ Microsoft Entra за самоличност с:

- Разрешение на сътрудника за абонамента Microsoft Entra .

- Разрешение за създаване на хранилище за ключове и ключ на Azure.

- Достъп за създаване на група ресурси. Това е необходимо за настройка на хранилището за ключове.

Създаване на ключа и предоставяне на достъп с помощта на Azure Key Vault

Администраторът на Azure Key Vault изпълнява тези задачи в Azure.

- Създайте платен абонамент за Azure и хранилище за ключове. Игнорирайте тази стъпка, ако вече имате абонамент, който включва Azure Key Vault.

- Отидете в услугата Azure Key Vault и създайте ключ. Повече информация: Създаване на ключ в хранилището за ключове

- Разрешете услугата корпоративни Power Platform правила за вашия абонамент за Azure. Направете това само веднъж. Повече информация: Разрешаване на услугата за корпоративни Power Platform правила за вашия абонамент за Azure

- Създайте корпоративни Power Platform правила. Повече информация: Създаване на корпоративна политика

- Предоставяне на разрешения за корпоративни правила за достъп до хранилището за ключове. Повече информация: Предоставяне на разрешения на корпоративни правила за достъп до хранилище за ключове

- Дайте Power Platform разрешение на администраторите и администраторите на Dynamics 365 да четат корпоративните правила. Повече информация: Предоставяне на привилегия на Power Platform администратор за четене на корпоративни правила

Power Platform/Задачи на центъра за администриране Power Platform на услуги на Dynamics 365

Предварително изискване

- Power Platform администратор трябва да бъде присвоен или Power Platform на ролята на администратор Microsoft Entra на услугата на Dynamics 365.

Управление на шифроването на средата в Power Platform центъра за администриране

Администраторът Power Platform управлява управлявани от клиента ключови задачи, свързани със средата в Power Platform центъра за администриране.

- Добавете средите Power Platform към корпоративните правила, за да шифровате данните с управлявания от клиента ключ. Повече информация: Добавяне на среда към корпоративните правила за шифроване на данни

- Премахнете среди от корпоративните правила, за да върнете шифроването към управлявания ключ на Microsoft. Повече информация: Премахване на среди от правила, за да се върнете към управлявания ключ на Microsoft

- Променете ключа, като премахнете среди от старите корпоративни правила и добавите среди към нови корпоративни правила. Повече информация: Създаване на ключ за шифроване и предоставяне на достъп

- Мигрирайте от BYOK. Ако използвате по-ранната функция за самоуправляван шифроващ ключ, можете да мигрирате ключа си към управляван от клиента ключ. Повече информация: Мигриране на среди с донеси собствен ключ към управляван от клиента ключ

Създаване на шифроващ ключ и предоставяне на достъп

Създаване на платен абонамент за Azure и хранилище за ключове

В Azure изпълнете следните стъпки:

Създайте абонамент за Pay-as-you-go или еквивалентен абонамент за Azure. Тази стъпка не е необходима, ако клиентът вече има абонамент.

Създайте група ресурси. Повече информация: Създаване на групи ресурси

Бележка

Създайте или използвайте група ресурси, която има местоположение, например Централна САЩ, което съответства на Power Platform региона на средата, като например САЩ.

Създайте хранилище за ключове, като използвате платения абонамент, който включва защита от меко изтриване и изчистване с групата ресурси, която сте създали в предишната стъпка.

Важно

За да сте сигурни, че вашата среда е защитена от случайно изтриване на ключа за криптиране, хранилището за ключове трябва да има активирана защита от меко изтриване и изчистване. Няма да можете да шифровате средата си със собствен ключ, без да активирате тези настройки. Повече информация: Преглед на мекото изтриване на Azure Key Vault Повече информация: Създаване на хранилище за ключове с помощта на портала на Azure

Създаване на ключ в хранилището за ключове

- Уверете се, че сте изпълнили предпоставките.

- Отидете в хранилището за ключове на портала> на Azure и намерете хранилището за ключове, където искате да генерирате ключ за шифроване.

- Проверете настройките на хранилището за ключове на Azure:

- Изберете Свойства под Настройки.

- Под Меко изтриване задайте или проверете дали е зададено на Меко изтриване е активирано при тази опция за хранилище за ключове.

- Под Защита от изчистване задайте или проверете дали Разрешаване на защитата от изчистване (налагане на задължителен период на съхранение за изтрити трезори и обекти на трезор) е разрешено.

- Ако сте направили промени, изберете Запазване.

Създаване на RSA ключове

Създайте или импортирайте ключ, който има следните свойства:

- На страниците със свойства на хранилището за ключове изберете Ключове.

- Изберете Генериране/импортиране.

- На екрана Създаване на ключ задайте следните стойности и след това изберете Създаване.

- Опции: Генериране

- Име: Посочете име за ключа

- Тип ключ: RSA

- Размер на RSA ключ: 2048 или 4096

Важно

Ако зададете дата на изтичане на ключа и ключът е изтекъл, всички среди, които са шифровани с този ключ, ще не работят. Задайте предупреждение за наблюдение на сертификати за изтичане с известия по имейл за вашия местен Power Platform администратор и администратор на хранилището за ключове на Azure като напомняне за подновяване на датата на изтичане. Това е важно, за да се предотвратят непланирани прекъсвания на системата.

Импортиране на защитени ключове за хардуерни модули за сигурност (HSM)

Можете да използвате защитените си ключове за хардуерни модули за сигурност (HSM), за да шифровате средите си Power Platform Dataverse . Вашите HSM защитени ключове трябва да бъдат импортирани в хранилището за ключове, за да може да се създаде корпоративна политика. За повече информация вижте Поддържани HSMустройства Импортиране на защитени с HSM ключове в хранилището за ключове (BYOK).

Създаване на ключ в управлявания HSM на Azure Key Vault

Можете да използвате шифроващ ключ, създаден от управлявания HSM на Azure Key Vault, за да шифровате данните на вашата среда. Това ви дава поддръжка на FIPS 140-2 ниво 3.

Създаване на RSA-HSM ключове

Уверете се, че сте изпълнили предпоставките.

Отидете на портала наAzure.

Създайте управляван HSM:

Разрешете защитата от прочистване във вашия управляван HSM.

Дайте ролята на управляван HSM крипто потребител на лицето, което е създало хранилището за управлявани HSM ключове.

- Достъп до хранилището за управлявани HSM ключове в портала наAzure.

- Отидете до Local RBAC и изберете + Добавяне.

- В падащия списък Роля изберете ролята Управляван HSM Crypto потребител на страницата Присвояване на роля.

- Изберете Всички клавиши под Обхват.

- Изберете Избор на принципал за защита и след това изберете администратора на страницата Добавяне на принципал .

- Изберете Създаване.

Създайте RSA-HSM ключ:

- Опции: Генериране

- Име: Посочете име за ключа

- Тип ключ: RSA-HSM

- Размер на RSA ключа: 2048

Бележка

Поддържани RSA-HSM ключови размери: 2048-битови и 3072-битови.

Шифроване на вашата среда с ключ от Azure Key Vault с частна връзка

Можете да актуализирате мрежата на вашето хранилище за ключове на Azure, като разрешите частна крайна точка и използвате ключа в хранилището за ключове, за да шифровате средите си Power Platform .

Можете или да създадете нов трезор за ключове и да установите връзка с частна връзка, или да установите връзка с частна връзка към съществуващ трезор за ключове, да създадете ключ от този трезор за ключове и да го използвате за шифроване на вашата среда. Можете също така да установите връзка с частна връзка към съществуващ трезор за ключове, след като вече сте създали ключ, и да го използвате за шифроване на вашата среда.

Криптиране на данни с ключ от хранилище за ключове с частна връзка

Създайте хранилище за ключове на Azure с тези опции:

- Активиране на защитата от продухване

- Тип ключ: RSA

- Размер на ключа: 2048 или 4096

Копирайте URL адреса на хранилището за ключове и URL адреса на шифроващия ключ, които да се използват за създаване на корпоративните правила.

Бележка

След като добавите частна крайна точка към хранилището за ключове или забраните мрежата за обществен достъп, няма да можете да видите ключа, освен ако нямате съответното разрешение.

Създайте виртуална мрежа.

Върнете се в хранилището си за ключове и добавете връзки с частни крайни точки към хранилището за ключове на Azure.

Бележка

Трябва да изберете опцията Забраняване на мрежата с публичен достъп и да разрешите на надеждните услуги на Microsoft да заобикалят това изключение от защитната стена .

Създайте корпоративни Power Platform правила. Повече информация: Създаване на корпоративна политика

Предоставяне на разрешения за корпоративни правила за достъп до хранилището за ключове. Повече информация: Предоставяне на разрешения на корпоративни правила за достъп до хранилище за ключове

Дайте Power Platform разрешение на администраторите и администраторите на Dynamics 365 да четат корпоративните правила. Повече информация: Предоставяне на привилегия на Power Platform администратор за четене на корпоративни правила

Power Platform администраторът на центъра за администриране избира средата за шифроване и разрешаване на управлявана среда. Повече информация: Разрешаване на добавяне на управлявана среда към корпоративните правила

Power Platform администраторът на центъра за администриране добавя управляваната среда към корпоративните правила. Повече информация: Добавяне на среда към корпоративните правила за шифроване на данни

Разрешаване на услугата за корпоративни Power Platform правила за вашия абонамент за Azure

Регистрирайте Power Platform се като доставчик на ресурси. Трябва да изпълните тази задача само веднъж за всеки абонамент за Azure, където се намира вашето хранилище за ключове на Azure. Трябва да имате права за достъп до абонамента, за да регистрирате доставчика на ресурса.

- влезте в портала на Azure и отидете на Доставчици> на абонаментниресурси.

- В списъка с доставчици на ресурси потърсете Microsoft.PowerPlatform и го регистрирайте .

Създаване на корпоративна политика

- Инсталирайте PowerShell MSI. Повече информация: Инсталиране на PowerShell на Windows, Linux и macOS

- След като PowerShell MSI е инсталиран, върнете се към Разполагане на персонализиран шаблон в Azure.

- Изберете връзката Създайте свой собствен шаблон в редактора .

- Копирайте този JSON шаблон в текстов редактор като Notepad. Повече информация: Json шаблон за корпоративна политика

- Заменете стойностите в шаблона JSON за: EnterprisePolicyName, местоположение, където трябва да се създаде EnterprisePolicy, keyVaultId, и име на ключ. Повече информация: Дефиниции на полета за json шаблон

- Копирайте актуализирания шаблон от вашия текстов редактор, след което го поставете в Редактиране на шаблон на Персонализирано внедряване в Azure и изберете Запазване.

- Изберете Абонамент и Група ресурси където трябва да се създаде корпоративната политика.

- Изберете Преглед + създаване и след това изберете Създаване.

Стартира разгръщане. Когато е готово, корпоративната политика се създава.

Корпоративна политика JSON шаблон

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Дефиниции на полета за JSON шаблон

име. Име на корпоративната политика. Това е името на правилото, което се появява в Power Platform административния център.

местоположение. Едно от следните. Това е местоположението на политиката на предприятието и трябва да съответства на региона на Dataverse средата:

- "съединени щати"

- "Южна Африка"

- '"Обединено кралство"'

- "япония"

- "индия"

- "франция"

- "европа"

- "Германия"

- "швейцария"

- "Канада"

- "Бразилия"

- "австралия"

- "азия"

- "ОАЕ"

- "корея"

- "Норвегия"

- "сингапур"

- "швеция"

Копирайте тези стойности от вашите свойства на трезора за ключове в портала на Azure:

- keyVaultId: Отидете на Ключови хранилища> изберете вашето хранилище за ключове >Общ преглед. До Essentials изберете JSON View. Копирайте ИД на ресурс в клипборда и поставете цялото съдържание във вашия JSON шаблон.

- keyName: Отидете на Key vaults> изберете вашето хранилище за ключове >Keys. Забележете ключа Име и въведете името във вашия JSON шаблон.

Предоставете разрешения на правилата на предприятието за достъп до хранилището за ключове

След като политиката на предприятието е създадена, администраторът на хранилището за ключове предоставя достъп за управлявана самоличност на политиката на предприятието до ключа за шифроване.

- Влезте в портала на Azure и отидете на Хранилища за ключове.

- Изберете хранилището за ключове, където ключът е бил присвоен на корпоративната политика.

- Изберете раздела Контрол на достъпа (IAM) и след това изберете + Добавяне.

- Изберете Добавяне на присвояване на роля от падащия списък,

- Потърсете Key Vault Crypto Service Encryption User и го изберете.

- Изберете Напред.

- Изберете + Изберете членове.

- Потърсете корпоративната политика, която сте създали.

- Изберете корпоративната политика и след това изберете Избор.

- Изберете Преглед + присвояване.

Бележка

Горната настройка на разрешение се основава на Модела на разрешение на контрол на достъпа на Azure, базиран на роли на вашето хранилище за ключове. Ако вашето хранилище за ключове е настроено на Правила за достъп до хранилището, препоръчва се да мигрирате към ролевия модел. За да предоставите на политиката на предприятието си достъп до хранилището с ключове чрез Политика за достъп до хранилището, създайте политика за достъп, изберете Вземете на Операции за управление на ключове и Разопаковане на ключ и Обвиване ключ на Криптографски операции.

Бележка

За да се предотвратят непланирани прекъсвания на системата, важно е корпоративната политика да има достъп до ключа. Уверете се, че:

- Хранилището за ключове е активно.

- Ключът е активен и не е изтекъл.

- Ключът не е изтрит.

- Горните ключови разрешения не се отменят.

Средите, които използват този ключ, са деактивирани, когато ключът за шифроване не е достъпен.

Предоставете Power Platform администраторска привилегия за четене на корпоративната политика

Администраторите, които имат Dynamics 365 или Power Platform административни роли, могат да получат достъп до Power Platform административния център, за да присвоят среди на корпоративната политика. За достъп до правилата на предприятието се изисква администраторът с достъп до хранилището за ключове на Azure да предостави ролята Читател на Power Platform администратора. След като бъде предоставена ролята Reader , Power Platform администраторът може да преглежда корпоративните политики в Power Platform административния център.

Бележка

Само Power Platform и администраторите на Dynamics 365, на които е предоставена ролята на четец към корпоративната политика, могат да добавят среда към политиката. Други Power Platform или администратори на Dynamics 365 може да са в състояние да видят корпоративната политика, но получават грешка, когато се опитат да Добавят среда към политиката.

Дайте ролята на читател на Power Platform администратор

- влезте в портала на Azure.

- Копирайте ID на обекта Power Platform или Dynamics 365 администратор. За да направите това:

- Отидете в областта Потребители в Azure.

- В списъка Всички потребители намерете потребителя с Power Platform или администраторски разрешения на Dynamics 365, като използвате Търсене на потребители.

- Отворете потребителския запис, в раздела Общ преглед копирайте потребителския ИД на обект. Поставете това в текстов редактор като NotePad за по-късно.

- Копирайте идентификатора на ресурса за корпоративна политика. За да направите това:

- Отидете на Resource Graph Explorer в Azure.

- Въведете

microsoft.powerplatform/enterprisepoliciesв полето търсене и след това изберете ресурса microsoft.powerplatform/enterprisepolicies . - Изберете Изпълни заявка в командната лента. Показва се списък с всички Power Platform корпоративни политики.

- Намерете корпоративната политика, на която искате да предоставите достъп.

- Превъртете вдясно от корпоративната политика и изберете Вижте подробности.

- На страницата Подробности копирайте id.

- Стартирайте Azure Cloud Shell и изпълнете следната команда, заменяйки objId с ИД на обекта на потребителя и EP Resource Id с

enterprisepoliciesID, копиран в предишните стъпки:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Управлявайте криптирането на средата

За да управлявате криптирането на средата, имате нужда от следното разрешение:

- Microsoft Entra активен потребител, който има Power Platform и/или администраторска роля за защита на Dynamics 365.

- Microsoft Entra потребител, който има роля на администратор на услуга Power Platform или Dynamics 365.

Администраторът на хранилището за ключове уведомява Power Platform администратора, че са създадени ключ за криптиране и корпоративна политика и предоставя корпоративната политика на Power Platform администратора. За да активира управлявания от клиента ключ, Power Platform администраторът присвоява своите среди на корпоративната политика. След като средата бъде присвоена и запазена, Dataverse инициира процеса на криптиране, за да зададе всички данни за средата и да ги шифрова с управлявания от клиента ключ.

Разрешаване на добавяне на управлявана среда към корпоративната политика

- влезте в Power Platform административния център и намерете средата.

- Изберете и проверете средата в списъка със среди.

- Изберете иконата Активиране на управлявани среди в лентата с действия.

- Изберете Разрешаване.

Добавете среда към корпоративната политика за шифроване на данни

Важно

Средата е деактивирана, когато се добави към корпоративната политика за криптиране на данни.

- влезте в Power Platform административния център и отидете на Правила>Правила на предприятието.

- Изберете правило и след това в командната лента изберете Редактиране.

- Изберете Добавяне на среди, изберете желаната среда и след това изберете Продължи.

- Изберете Запазване и след това изберете Потвърждаване.

Важно

- Само среди, които са в същия регион като корпоративната политика, се показват в списъка Добавяне на среди .

- Завършването на шифроването може да отнеме до четири дни, но средата може да бъде активирана преди операцията Добавяне на среди да завърши.

- Операцията може да не завърши и ако не успее, вашите данни продължават да бъдат шифровани с ключ, управляван от Microsoft. Можете да стартирате отново операцията Добавяне на среди отново.

Бележка

Можете да добавяте само среди, които са активирани като управлявани среди. Типовете среди на пробна и екипна среда не могат да се добавят към корпоративната политика.

Премахнете среди от правилата, за да се върнете към управлявания от Microsoft ключ

Следвайте тези стъпки, ако искате да се върнете към управляван от Microsoft ключ за шифроване.

Важно

Средата е деактивирана, когато бъде премахната от корпоративната политика за връщане на криптиране на данни с помощта на управлявания ключ на Microsoft.

- влезте в Power Platform административния център и отидете на Правила>Правила на предприятието.

- Изберете раздела Среда с правила и след това намерете средата, която искате да премахнете от управлявания от клиента ключ.

- Изберете раздела Всички правила , изберете средата, която проверихте в стъпка 2, и след това изберете Редактиране на политика в командната лента.

- Изберете Премахване на среда от командната лента, изберете средата, която искате да премахнете, и след това изберете Продължи.

- Изберете Запиши.

Важно

Средата е деактивирана, когато бъде премахната от корпоративната политика за връщане на криптирането на данни към управлявания от Microsoft ключ. Не изтривайте или деактивирайте ключа, не изтривайте или деактивирайте хранилището за ключове или премахвайте разрешенията на корпоративната политика за хранилището за ключове. Ключът и достъпът до хранилището за ключове са необходими за поддържане на възстановяването на база данни. Можете да изтриете и премахнете разрешенията на корпоративната политика след 30 дни.

Прегледайте състоянието на криптиране на средата

Прегледайте състоянието на шифроване от корпоративните правила

Изберете Правила>Правила на предприятието.

Изберете правило и след това в командната лента изберете Редактиране.

Прегледайте състоянието на шифроване на средата в раздела Среди с тази политика .

Бележка

Състоянието на криптиране на средата може да бъде:

Шифровано - Ключът за шифроване на корпоративната политика е активен и средата е шифрована с вашия ключ.

Неуспешно - Ключът за шифроване на корпоративната политика не се използва от всички Dataverse услуги за съхранение. Те изискват повече време за обработка и можете да изпълните отново операцията Добавяне на среда . Свържете се с поддръжката, ако повторното изпълнение е неуспешно.

Състоянието на криптиране Неуспешно не оказва влияние върху данните за вашата среда и нейните операции. Това означава, че някои от Dataverse услугите за съхранение шифроват вашите данни с вашия ключ, а някои продължават да използват управлявания от Microsoft ключ. Връщане не се препоръчва, тъй като когато стартирате отново операцията Добавяне на среда услугата се възобновява от мястото, където е спряла.

Предупреждение - Ключът за шифроване на корпоративната политика е активен и една от данните на услугата продължава да бъде шифрована с управлявания от Microsoft ключ. Научете повече: Power Automate Предупредителни съобщения за приложението CMK

Прегледайте състоянието на шифроване от страницата Environment History

Можете да видите историята на околната среда.

Изберете Среди в навигационния панел и след това изберете среда от списъка.

В командната лента изберете История.

Намерете хронологията за Актуализиране на управляван от клиента ключ.

Бележка

Състояние показва Изпълнява се когато криптирането е в ход. Показва Успешно когато криптирането приключи. Състоянието показва Неуспешно когато има някакъв проблем с една от услугите, която не може да приложи ключа за шифроване.

Състоянието Неуспешно може да бъде предупреждение и не е необходимо да стартирате отново опцията Добавяне на среда . Можете да потвърдите дали е предупреждение.

Променете ключа за криптиране на средата с нова корпоративна политика и ключ

За да промените своя ключ за шифроване, създайте нов ключ и нова корпоративна политика. След това можете да промените корпоративната политика, като премахнете средите и след това добавите средите към новата корпоративна политика. Системата не работи два пъти при промяна на нова корпоративна политика - 1) за връщане на криптирането към управляван от Microsoft ключ и 2) за прилагане на новата корпоративна политика.

Съвет

За да завъртите ключа за шифроване, препоръчваме да използвате Key Vaults' Нова версия или да зададете Правила за ротация.

- В портала на Azure създайте нов ключ и нова корпоративна политика. Повече информация: Създаване на ключ за криптиране и предоставяне на достъп и Създаване на корпоративна политика

- След като новият ключ и корпоративната политика са създадени, отидете на Правила>Правила на предприятието.

- Изберете раздела Среда с правила и след това намерете средата, която искате да премахнете от управлявания от клиента ключ.

- Изберете раздела Всички правила , изберете средата, която проверихте в стъпка 2, и след това изберете Редактиране на политика в командната лента.

- Изберете Премахване на среда от командната лента, изберете средата, която искате да премахнете, и след това изберете Продължи.

- Изберете Запиши.

- Повторете стъпки 2-6, докато всички среди в правилата на предприятието бъдат премахнати.

Важно

Средата е деактивирана, когато бъде премахната от корпоративната политика за връщане на криптирането на данни към управлявания от Microsoft ключ. Не изтривайте или деактивирайте ключа, изтривайте или деактивирайте хранилището за ключове или премахвайте разрешенията на корпоративната политика за хранилището за ключове. Ключът и достъпът до хранилището за ключове са необходими за поддържане на възстановяването на база данни. Можете да изтриете и премахнете разрешенията на корпоративната политика след 30 дни.

- След като всички среди бъдат премахнати, от Power Platform административния център отидете на Правила на предприятието.

- Изберете новата корпоративна политика и след това изберете Редактиране на политика.

- Изберете Добавяне на среда, изберете средите, които искате да добавите, и след това изберете Продължи.

Важно

Средата е деактивирана, когато се добави към новата корпоративна политика.

Завъртете ключа за шифроване на средата с нова версия на ключа

Можете да промените ключа за шифроване на средата, като създадете нова версия на ключа. Когато създадете нова версия на ключ, новата версия на ключ се активира автоматично. Всички ресурси за съхранение откриват новата версия на ключа и започват да я прилагат за шифроване на вашите данни.

Когато промените ключа или версията на ключа, защитата на основния ключ за шифроване се променя, но данните в хранилището винаги остават шифровани с вашия ключ. Не се изискват повече действия от ваша страна, за да гарантирате, че вашите данни са защитени. Завъртането на ключовата версия не оказва влияние върху производителността. Няма престой, свързан с ротацията на версията на ключа. Може да отнеме 24 часа, докато всички доставчици на ресурси приложат новата версия на ключа във фонов режим. Предишната версия на ключа не трябва да бъде дезактивирана тъй като е необходимо услугата да я използва за повторно криптиране и за поддръжка на възстановяване на база данни.

За да завъртите ключа за шифроване чрез създаване на нова версия на ключ, използвайте следните стъпки.

- Отидете на портала на Azure>Key Vaults и намерете хранилището за ключове, където искате да създадете нова версия на ключ.

- Придвижете се до Ключове.

- Изберете текущия активиран ключ.

- Изберете + Нова версия.

- Настройката Enabled по подразбиране е Yes, което означава, че новата версия на ключа се активира автоматично при създаването.

- Изберете Създаване.

Съвет

За да спазите правилата си за ротация на ключа, можете да завъртите ключа за шифроване, като използвате правилата за ротация. Можете или да конфигурирате политика за ротация, или да ротирате при поискване, като извикате Rotate now.

Важно

Новата версия на ключа се завърта автоматично във фонов режим и не се изисква действие от Power Platform администратора. Важно е предишната версия на ключа да не бъде деактивирана или изтрита поне 28 дни, за да поддържа възстановяването на базата данни. Деактивирането или изтриването на предишната версия на ключа твърде рано може да отведе вашата среда офлайн.

Вижте списъка с криптирани среди

- влезте в Power Platform административния център и отидете на Правила>Правила на предприятието.

- На страницата Правила на предприятието изберете раздела Среди с политики . Показва се списъкът със среди, които са добавени към корпоративните политики.

Бележка

Възможно е да има ситуации, при които Състояние на средата или Състояние на шифроване показват състояние Неуспешно . Когато това се случи, можете да опитате да изпълните отново операцията Добавяне на среда или да изпратите заявка за помощ на Microsoft за поддръжка.

Операции на база данни на среда

Клиентският клиент може да има среди, които са криптирани с помощта на управлявания ключ на Microsoft, и среди, които са криптирани с управлявания от клиента ключ. За да се поддържа целостта на данните и защитата на данните, са налични следните контроли при управление на операции с база данни на среда.

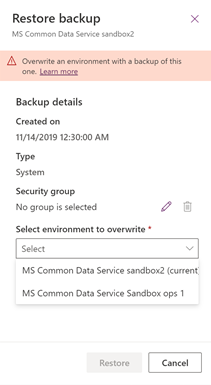

Възстановяване Средата за презаписване (възстановената среда) е ограничена до същата среда, от която е взето архивирането, или до друга среда, която е шифрована със същия управляван от клиента ключ.

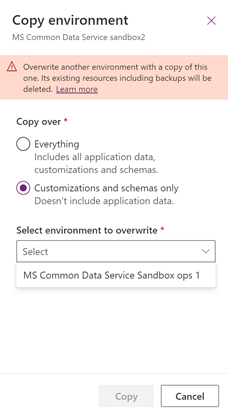

Копиране Средата за презаписване (копираната в среда) е ограничена до друга среда, която е шифрована със същия управляван от клиента ключ.

Бележка

Ако среда за разследване на поддръжка е създадена за разрешаване на проблема с поддръжката в среда, управлявана от клиента, ключът за криптиране на средата за разследване на поддръжката трябва да бъде променен на ключ, управляван от клиента, преди да може да се извърши операцията за копиране на среда.

Нулиране Шифрованите данни на средата се изтриват, включително резервни копия. След като средата е нулирана, криптирането на средата ще се върне обратно към управлявания ключ на Microsoft.