ما هو الأرشيف الجديد Microsoft Defender for Identity

تسرد هذه المقالة Microsoft Defender for Identity ملاحظات الإصدار للإصدارات والميزات التي تم إصدارها منذ أكثر من 6 أشهر.

للحصول على معلومات حول أحدث الإصدارات والميزات، راجع ما الجديد في Microsoft Defender for Identity.

ملاحظة

اعتبارا من 15 يونيو 2022، لن تدعم Microsoft أداة استشعار Defender for Identity على الأجهزة التي تعمل Windows Server 2008 R2. نوصي بتحديد أي وحدات تحكم بالمجال المتبقية (DCs) أو خوادم AD FS التي لا تزال قيد التشغيل Windows Server 2008 R2 كنظام تشغيل ووضع خطط لتحديثها إلى نظام تشغيل مدعوم.

لمدة شهرين بعد 15 يونيو 2022، سيستمر المستشعر في العمل. بعد فترة الشهرين هذه، بدءا من 15 أغسطس 2022، لن يعمل المستشعر بعد الآن على الأنظمة الأساسية Windows Server 2008 R2. يمكن العثور على مزيد من التفاصيل في: https://aka.ms/mdi/2008r2

يوليو 2023

إصدار Defender for Identity 2.209

يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للخدمات السحابية ومستشعر Defender for Identity.

البحث عن مجموعات Active Directory في Microsoft Defender XDR (معاينة)

يدعم Microsoft Defender XDR بحث شامل الآن البحث حسب اسم مجموعة Active Directory. يتم عرض أي مجموعات تم العثور عليها في النتائج في علامة تبويب مجموعات منفصلة. حدد مجموعة Active Directory من نتائج البحث للاطلاع على مزيد من التفاصيل، بما في ذلك:

- نوع

- نطاق

- المجال

- اسم SAM

- معرف الأمان

- وقت إنشاء المجموعة

- في المرة الأولى التي لوحظ فيها نشاط من قبل المجموعة

- مجموعات التي تحتوي على المجموعة المحددة

- قائمة بجميع أعضاء المجموعة

على سبيل المثال:

لمزيد من المعلومات، راجع Microsoft Defender for Identity في Microsoft Defender XDR.

تقارير الوضع الأمني الجديدة

تكتشف تقييمات وضع أمان الهوية ل Defender for Identity الإجراءات وتوصي بها بشكل استباقي عبر تكوينات Active Directory محلي.

تتوفر الآن تقييمات وضع الأمان الجديدة التالية في Microsoft Secure Score:

- إزالة حقوق الوصول على الحسابات المشبوهة باستخدام إذن مسؤول SDHolder

- إزالة حسابات غير مسؤول مع أذونات DCSync

- إزالة المسؤولين المحليين على أصول الهوية

- بدء توزيع Defender for Identity

لمزيد من المعلومات، راجع تقييمات الوضع الأمني Microsoft Defender for Identity.

إعادة التوجيه التلقائي لمدخل Defender for Identity الكلاسيكي

يتم تقارب تجربة المدخل Microsoft Defender for Identity ووظائفه في النظام الأساسي للكشف والاستجابة الموسعة (XDR) من Microsoft، Microsoft Defender XDR. اعتبارا من 6 يوليو 2023، تتم إعادة توجيه العملاء الذين يستخدمون مدخل Defender for Identity الكلاسيكي تلقائيا إلى Microsoft Defender XDR، دون أي خيار للعودة إلى المدخل الكلاسيكي.

لمزيد من المعلومات، راجع منشور المدونةMicrosoft Defender for Identity في Microsoft Defender XDR.

تنزيلات تقرير Defender for Identity وجدولته في Microsoft Defender XDR (معاينة)

يمكنك الآن تنزيل تقارير Defender for Identity الدورية وجدولتها من مدخل Microsoft Defender، مما يؤدي إلى إنشاء تماثل في وظيفة التقرير باستخدام مدخل Defender for Identity الكلاسيكي القديم.

قم بتنزيل التقارير وجدولتها في Microsoft Defender XDR من صفحة إدارة تقارير الهويات الإعدادات >>. على سبيل المثال:

لمزيد من المعلومات، راجع Microsoft Defender for Identity التقارير في Microsoft Defender XDR.

إصدار Defender for Identity 2.208

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للخدمات السحابية ومستشعر Defender for Identity.

إصدار Defender for Identity 2.207

يوفر هذا الإصدار معلمة تثبيت AccessKeyFile الجديدة. استخدم المعلمة AccessKeyFile أثناء التثبيت الصامت لمستشعر Defender for Identity، لتعيين مفتاح الوصول لمساحة العمل من مسار نص متوفر. لمزيد من المعلومات، راجع تثبيت مستشعر Microsoft Defender for Identity.

يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للخدمات السحابية ومستشعر Defender for Identity.

يونيو 2023

إصدار Defender for Identity 2.206

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للخدمات السحابية ومستشعر Defender for Identity.

تتبع متقدم مع جدول IdentityInfo محسن

- بالنسبة للمستأجرين الذين تم نشر Defender for Identity، يتضمن جدول التتبع المتقدم Microsoft 365 IdentityInfo الآن المزيد من السمات لكل هوية، والهويات التي تم اكتشافها بواسطة مستشعر Defender for Identity من بيئتك المحلية.

لمزيد من المعلومات، راجع Microsoft Defender XDR وثائق التتبع المتقدمة.

إصدار Defender for Identity 2.205

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

مايو 2023

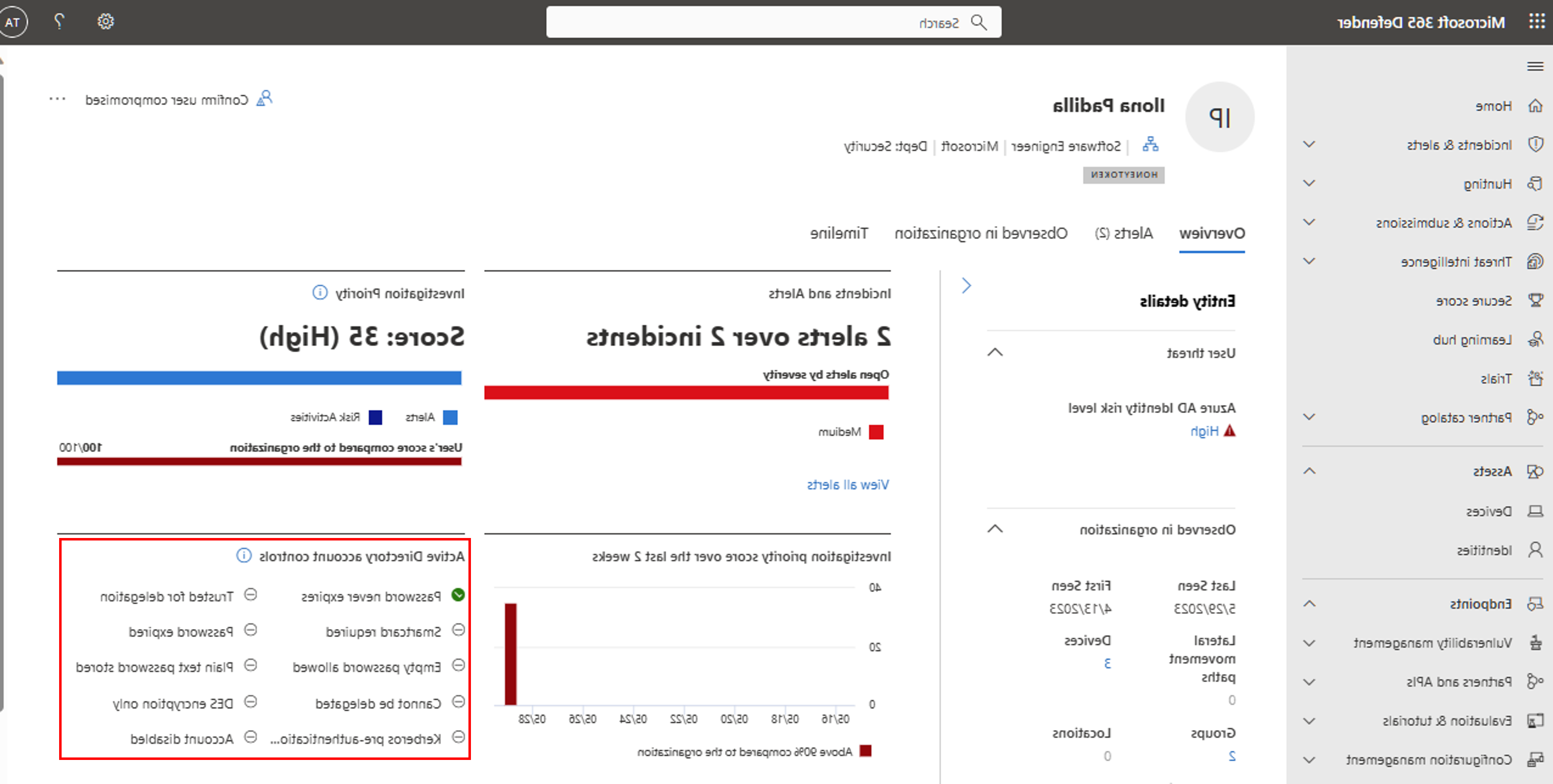

أهم عناصر التحكم في حساب Active Directory المحسنة

تتضمن صفحة تفاصيل مستخدم Microsoft Defender XDR Identity> الآن بيانات جديدة للتحكم في حساب Active Directory.

في علامة التبويب نظرة عامة على تفاصيل المستخدم، أضفنا بطاقة عناصر تحكم حساب Active Directory الجديدة لتمييز إعدادات الأمان المهمة وعناصر تحكم Active Directory. على سبيل المثال، استخدم هذه البطاقة لمعرفة ما إذا كان مستخدم معين قادرا على تجاوز متطلبات كلمة المرور أو لديه كلمة مرور لا تنتهي صلاحيتها أبدا.

على سبيل المثال:

لمزيد من المعلومات، راجع وثائق السمة User-Account-Control .

إصدار Defender for Identity 2.204

تم الإصدار في 29 مايو 2023

تنبيه صحي جديد لفشل استيعاب بيانات تكامل VPN (نصف القطر). لمزيد من المعلومات، راجع Microsoft Defender for Identity تنبيهات صحة المستشعر.

يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.203

تم الإصدار في 15 مايو 2023

تنبيه صحي جديد للتحقق من تكوين تدقيق حاوية ADFS بشكل صحيح. لمزيد من المعلومات، راجع Microsoft Defender for Identity تنبيهات صحة المستشعر.

تتضمن صفحة Microsoft Defender 365 Identity تحديثات واجهة المستخدم لتجربة مسار الحركة الجانبية. لم يتم تغيير أي وظيفة. لمزيد من المعلومات، راجع فهم مسارات الحركة الجانبية (LMPs) والتحقيق فيها باستخدام Microsoft Defender for Identity.

يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

تحسينات المخطط الزمني للهوية

تحتوي علامة التبويب المخطط الزمني للهوية الآن على ميزات جديدة ومحسنة! باستخدام المخطط الزمني المحدث، يمكنك الآن التصفية حسب نوع النشاطوالبروتوكولوالموقع، بالإضافة إلى عوامل التصفية الأصلية. يمكنك أيضا تصدير المخطط الزمني إلى ملف CSV والعثور على معلومات إضافية حول الأنشطة المرتبطة بتقنيات MITRE ATT&CK. لمزيد من المعلومات، راجع التحقيق في المستخدمين في Microsoft Defender XDR.

ضبط التنبيه في Microsoft Defender XDR

يتيح لك ضبط التنبيه، المتوفر الآن في Microsoft Defender XDR، ضبط التنبيهات وتحسينها. يقلل ضبط التنبيه من الإيجابيات الزائفة، ويسمح لفرق SOC بالتركيز على التنبيهات ذات الأولوية العالية، ويحسن تغطية الكشف عن التهديدات عبر نظامك.

في Microsoft Defender XDR، قم بإنشاء شروط القاعدة استنادا إلى أنواع الأدلة، ثم قم بتطبيق القاعدة الخاصة بك على أي نوع قاعدة يطابق شروطك. لمزيد من المعلومات، راجع ضبط تنبيه.

أبريل 2023

إصدار Defender for Identity 2.202

تم الإصدار في 23 أبريل 2023

- تنبيه صحي جديد للتحقق من تكوين تدقيق حاوية تكوين خدمات الدليل بشكل صحيح، كما هو موضح في صفحة التنبيهات الصحية.

- يتم إنشاء مساحات عمل جديدة لمستأجري AD المعينين إلى نيوزيلندا في منطقة شرق أستراليا. للحصول على أحدث قائمة للتوزيع الإقليمي، راجع مكونات Defender for Identity.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

مارس 2023

إصدار Defender for Identity 2.201

تم الإصدار في 27 مارس 2023

نحن بصدد تعطيل تنبيه الرمز المميز للعسل SAM-R. في حين أنه لا ينبغي الوصول إلى هذه الأنواع من الحسابات أو الاستعلام عنها، فقد تستخدم بعض الأنظمة القديمة هذه الحسابات كجزء من عملياتها العادية. إذا كانت هذه الوظيفة ضرورية لك، يمكنك دائما إنشاء استعلام تتبع متقدم واستخدامه ككشف مخصص. كما أننا نراجع تنبيه رمز LDAP المميز للعسل خلال الأسابيع القادمة، ولكن يبقى يعمل في الوقت الحالي.

لقد أصلحنا مشكلات منطق الكشف في التنبيه الصحي لتدقيق عناصر خدمات الدليل لأنظمة التشغيل غير الإنجليزية، ول Windows 2012 مع مخططات خدمات الدليل الأقدم من الإصدار 87.

لقد أزلنا المتطلبات الأساسية لتكوين حساب خدمات الدليل لبدء تشغيل أدوات الاستشعار. لمزيد من المعلومات، راجع توصيات حساب خدمة الدليل Microsoft Defender for Identity.

لم نعد بحاجة إلى تسجيل 1644 حدثا. إذا تم تمكين إعداد التسجيل هذا، يمكنك إزالته. لمزيد من المعلومات، راجع معرف الحدث 1644.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.200

تم الإصدار في 16 مارس 2023

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.199

تم الإصدار في 5 مارس 2023

تم الاستعلام عن بعض الاستثناءات للرمز المميز Honeytoken عبر تنبيه SAM-R لم تكن تعمل بشكل صحيح. في هذه الحالات، تم تشغيل التنبيهات حتى بالنسبة للكيانات المستبعدة. تم الآن إصلاح هذا الخطأ.

اسم بروتوكول NTLM المحدث لجداول التتبع المتقدم للهوية: يتم الآن إدراج اسم

Ntlmالبروتوكول القديم كاسمNTLMبروتوكول جديد في جداول هوية التتبع المتقدمة: IdentityLogonEvents و IdentityQueryEvents و IdentityDirectoryEvents. إذا كنت تستخدمNtlmالبروتوكول حاليا بتنسيق حساس لحالة الأحرف من جداول أحداث الهوية، فيجب تغييره إلىNTLM.يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

فبراير 2023

إصدار Defender for Identity 2.198

تم الإصدار في 15 فبراير 2023

يتوفر المخطط الزمني للهوية الآن كجزء من صفحة الهوية الجديدة في Microsoft Defender XDR: أصبحت صفحة المستخدم المحدثة في Microsoft Defender XDR الآن تبدو وأسلوبا جديدا، مع عرض موسع للأصول ذات الصلة وعلامة تبويب مخطط زمني مخصص جديد. يمثل المخطط الزمني الأنشطة والتنبيهات من آخر 30 يوما، ويوحد إدخالات هوية المستخدم عبر جميع أحمال العمل المتاحة (Defender for Identity/Defender for Cloud Apps/Defender لنقطة النهاية). باستخدام المخطط الزمني، يمكنك بسهولة التركيز على الأنشطة التي قام بها المستخدم (أو تم تنفيذها عليها)، في إطارات زمنية محددة. لمزيد من المعلومات، راجع التحقيق في المستخدمين في Microsoft Defender XDR

تحسينات إضافية لتنبيهات الرمز المميز للعسل: في الإصدار 2.191، قدمنا العديد من السيناريوهات الجديدة لتنبيه نشاط الرمز المميز للعسل.

استنادا إلى ملاحظات العملاء، قررنا تقسيم تنبيه نشاط الرمز المميز للعسل إلى خمسة تنبيهات منفصلة:

- تم الاستعلام عن مستخدم الرمز المميز للعسل عبر SAM-R.

- تم الاستعلام عن مستخدم الرمز المميز للعسل عبر LDAP.

- نشاط مصادقة مستخدم Honeytoken

- تم تعديل سمات مستخدم الرمز المميز للعسل.

- تم تغيير عضوية مجموعة الرمز المميز للعسل.

بالإضافة إلى ذلك، أضفنا استثناءات لهذه التنبيهات، ما يوفر تجربة مخصصة لبيئتك.

نحن نتطلع إلى سماع ملاحظاتك حتى نتمكن من الاستمرار في التحسين.

تنبيه أمان جديد - استخدام الشهادة المشبوهة عبر بروتوكول Kerberos (PKINIT).: تتضمن العديد من تقنيات إساءة استخدام خدمات شهادات Active Directory (AD CS) استخدام شهادة في مرحلة ما من الهجوم. Microsoft Defender for Identity الآن ينبه المستخدمين عندما يلاحظ استخدام الشهادة المشبوهة هذا. يوفر نهج المراقبة السلوكية هذا حماية شاملة ضد هجمات AD CS، ما يؤدي إلى تشغيل تنبيه عند محاولة مصادقة شهادة مشبوهة ضد وحدة تحكم مجال مع تثبيت مستشعر Defender for Identity. لمزيد من المعلومات، راجع Microsoft Defender for Identity يكتشف الآن استخدام الشهادة المشبوهة.

تعطيل الهجوم التلقائي: يعمل Defender for Identity الآن مع Microsoft Defender XDR لتقديم تعطيل الهجوم التلقائي. يعني هذا التكامل أنه بالنسبة للإشارات الواردة من Microsoft Defender XDR، يمكننا تشغيل إجراء تعطيل المستخدم. يتم تشغيل هذه الإجراءات من خلال إشارات XDR عالية الدقة، جنبا إلى جنب مع رؤى من التحقيق المستمر لآلاف الحوادث من قبل فرق البحث في Microsoft. يقوم الإجراء بتعليق حساب المستخدم المخترق في Active Directory ومزامنة هذه المعلومات مع Microsoft Entra ID. لمزيد من المعلومات حول تعطيل الهجوم التلقائي، اقرأ منشور المدونة بواسطة Microsoft Defender XDR.

يمكنك أيضا استبعاد مستخدمين محددين من إجراءات الاستجابة التلقائية. لمزيد من المعلومات، راجع تكوين استثناءات الاستجابة التلقائية ل Defender for Identity.

إزالة فترة التعلم: تستند التنبيهات التي تم إنشاؤها بواسطة Defender for Identity إلى عوامل مختلفة مثل جمع المعلومات والكشف المحدد والتعلم الآلي والخوارزميات السلوكية التي تعرفت عليها عن شبكتك. يمكن أن تستغرق عملية التعلم الكاملة ل Defender for Identity ما يصل إلى 30 يوما لكل وحدة تحكم بالمجال. ومع ذلك، قد تكون هناك حالات ترغب فيها في تلقي تنبيهات حتى قبل اكتمال عملية التعلم الكاملة. على سبيل المثال، عند تثبيت مستشعر جديد على وحدة تحكم مجال أو عند تقييم المنتج، قد تحتاج إلى الحصول على تنبيهات على الفور. في مثل هذه الحالات، يمكنك إيقاف تشغيل فترة التعلم للتنبيهات المتأثرة عن طريق تمكين ميزة إزالة فترة التعلم . لمزيد من المعلومات، انظر Advanced settings.

طريقة جديدة لإرسال التنبيهات إلى M365D: منذ عام، أعلنا أن جميع التجارب Microsoft Defender for Identity متوفرة في مدخل Microsoft Defender. يتم الآن تبديل مسار التنبيه الأساسي لدينا تدريجيا من Defender for Identity > Defender for Cloud Apps Microsoft Defender XDR > إلى Defender for Identity > Microsoft Defender XDR. يعني هذا التكامل أن تحديثات الحالة في Defender for Cloud Apps لن تنعكس في Microsoft Defender XDR والعكس صحيح. يجب أن يقلل هذا التغيير بشكل كبير من الوقت الذي يستغرقه ظهور التنبيهات في مدخل Microsoft Defender. كجزء من هذا الترحيل، لن تكون جميع نهج Defender for Identity متاحة في مدخل Defender for Cloud Apps اعتبارا من 5 مارس. كما هو الحال دائما، نوصي باستخدام مدخل Microsoft Defender لجميع تجارب Defender for Identity.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يناير 2023

إصدار Defender for Identity 2.197

تم الإصدار في 22 يناير 2023

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.196

تم الإصدار في 10 يناير 2023

تنبيه صحي جديد للتحقق من تكوين تدقيق عنصر خدمات الدليل بشكل صحيح، كما هو موضح في صفحة التنبيهات الصحية.

تنبيه صحي جديد للتحقق من تكوين إعدادات طاقة المستشعر للحصول على الأداء الأمثل، كما هو موضح في صفحة التنبيهات الصحية.

لقد أضفنا معلومات MITRE ATT&CK إلى جداول IdentityLogonEvents و IdentityDirectoryEvents و IdentityQueryEvents في Microsoft Defender XDR Advanced Hunting. في العمود AdditionalFields ، يمكنك العثور على تفاصيل حول تقنيات الهجوم والتكتيك (الفئة) المرتبطة ببعض أنشطتنا المنطقية.

نظرا لأن جميع ميزات Microsoft Defender for Identity الرئيسية متاحة الآن في مدخل Microsoft Defender، يتم تمكين إعداد إعادة توجيه المدخل تلقائيا لكل مستأجر بدءا من 31 يناير 2023. لمزيد من المعلومات، راجع إعادة توجيه الحسابات من Microsoft Defender for Identity إلى Microsoft Defender XDR.

ديسمبر 2022

إصدار Defender for Identity 2.195

تم الإصدار في 7 ديسمبر 2022

يتم الآن نشر مراكز بيانات Defender for Identity أيضا في منطقة شرق أستراليا. للحصول على أحدث قائمة للتوزيع الإقليمي، راجع مكونات Defender for Identity.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

نوفمبر 2022

إصدار Defender for Identity 2.194

تم الإصدار في 10 نوفمبر 2022

تنبيه صحي جديد للتحقق من تكوين التدقيق المتقدم لخدمات الدليل بشكل صحيح، كما هو موضح في صفحة التنبيهات الصحية.

لم يتم تمكين بعض التغييرات التي تم إدخالها في Defender for Identity الإصدار 2.191 فيما يتعلق بتنبيهات الرمز المميز للعسل بشكل صحيح. وقد تم حل هذه المشاكل الآن.

من نهاية نوفمبر، لم يعد التكامل اليدوي مع Microsoft Defender لنقطة النهاية مدعوما. ومع ذلك، نوصي بشدة باستخدام مدخل Microsoft Defender (https://security.microsoft.com) الذي يحتوي على التكامل المضمن.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أكتوبر 2022

إصدار Defender for Identity 2.193

تم الإصدار في 30 أكتوبر 2022

تنبيه أمان جديد: مصادقة خدمات الأمان المشترك لـ Active Directory غير طبيعية (AD FS) باستخدام شهادة مريبة

ترتبط هذه التقنية الجديدة بممثل NOBELIUM الشائن وقد أطلق عليها اسم "MagicWeb" - فهي تسمح للخصم بزرع باب خلفي على خوادم AD FS المخترقة، والتي ستمكن من انتحال الهوية كأي مستخدم مجال وبالتالي الوصول إلى الموارد الخارجية. لمعرفة المزيد حول هذا الهجوم، اقرأ منشور المدونة هذا.يمكن ل Defender for Identity الآن استخدام حساب LocalSystem على وحدة التحكم بالمجال لتنفيذ إجراءات المعالجة (تمكين/تعطيل المستخدم، وفرض كلمة مرور إعادة تعيين المستخدم)، بالإضافة إلى خيار gMSA الذي كان متوفرا من قبل. وهذا يمكن دعم خارج الصندوق لإجراءات المعالجة. لمزيد من المعلومات، راجع Microsoft Defender for Identity حسابات الإجراءات.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.192

تم الإصدار في 23 أكتوبر 2022

تنبيه صحي جديد للتحقق من تمكين تدقيق NTLM، كما هو موضح في صفحة التنبيهات الصحية.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

الجديد من سبتمبر 2022

إصدار Defender for Identity 2.191

تم الإصدار في 19 سبتمبر 2022

-

المزيد من الأنشطة لتشغيل تنبيهات الرمز المميز للعسل

يوفر Microsoft Defender for Identity القدرة على تحديد حسابات الرمز المميز للعسل، والتي تستخدم كفخاخ للجهات الفاعلة الضارة. تؤدي أي مصادقة مقترنة بحسابات الرمز المميز للعسل هذه (الخاملة عادة)، إلى تشغيل تنبيه نشاط الرمز المميز للعسل (المعرف الخارجي 2014). جديد لهذا الإصدار، سيؤدي أي استعلام LDAP أو SAMR مقابل حسابات الرمز المميز للعسل هذه إلى تشغيل تنبيه. بالإضافة إلى ذلك، إذا تم تدقيق الحدث 5136، تشغيل تنبيه عند تغيير إحدى سمات الرمز المميز للعسل أو إذا تم تغيير عضوية المجموعة للرمز المميز للعسل.

لمزيد من المعلومات، راجع تكوين مجموعة أحداث Windows.

إصدار Defender for Identity 2.190

تم الإصدار في 11 سبتمبر 2022

التقييم المحدث: تكوينات المجال غير آمنة

يقيم تقييم تكوين المجال غير الآمن المتوفر من خلال Microsoft Secure Score الآن تكوين نهج توقيع LDAP لوحدة التحكم بالمجال والتنبيهات إذا عثر على تكوين غير آمن. لمزيد من المعلومات، راجع تقييم الأمان: تكوينات المجال غير آمنة.يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.189

تم الإصدار في 4 سبتمبر 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أغسطس 2022

إصدار Defender for Identity 2.188

تم الإصدار في 28 أغسطس 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.187

تم الإصدار في 18 أغسطس 2022

لقد قمنا بتغيير بعض المنطق وراء كيفية تشغيل تنبيه هجوم DCSync المشتبه به (النسخ المتماثل لخدمات الدليل) (المعرف الخارجي 2006 ). يغطي هذا الكاشف الآن الحالات التي يبدو فيها عنوان IP المصدر الذي يراه المستشعر جهاز NAT.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.186

تم الإصدار في 10 أغسطس 2022

ستعرض التنبيهات الصحية الآن اسم المجال المؤهل بالكامل للمستشعر (FQDN) بدلا من اسم NetBIOS.

تتوفر تنبيهات صحية جديدة لالتقاط نوع المكون وتكوينه، كما هو موضح في صفحة التنبيهات الصحية.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يوليو 2022

إصدار Defender for Identity 2.185

تم الإصدار في 18 يوليو 2022

تم إصلاح مشكلة حيث يكتشف استخدام البطاقة الذهبية المشتبه به (الحساب غير موجود) (المعرف الخارجي 2027) أجهزة macOS بشكل خاطئ.

إجراءات المستخدم: قررنا تقسيم إجراء تعطيل المستخدم على صفحة المستخدم إلى إجراءين مختلفين:

- تعطيل المستخدم - الذي يعطل المستخدم على مستوى Active Directory

- تعليق المستخدم - الذي يعطل المستخدم على مستوى Microsoft Entra ID

نحن نفهم أن الوقت المستغرق للمزامنة من Active Directory إلى Microsoft Entra ID يمكن أن يكون حاسما، لذلك يمكنك الآن اختيار تعطيل المستخدمين في واحد تلو الآخر، لإزالة التبعية على المزامنة نفسها. لاحظ أنه سيتم الكتابة فوق مستخدم معطل فقط في Microsoft Entra ID بواسطة Active Directory، إذا كان المستخدم لا يزال نشطا هناك.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.184

تم الإصدار في 10 يوليو 2022

تقييمات أمنية جديدة

يتضمن Defender for Identity الآن تقييم الأمان الجديد التالي:- تكوينات المجال غير آمنة

تراقب Microsoft Defender for Identity بيئتك باستمرار لتحديد المجالات ذات قيم التكوين التي تعرض مخاطر الأمان، وتقارير عن هذه المجالات لمساعدتك في حماية بيئتك. لمزيد من المعلومات، راجع تقييم الأمان: تكوينات المجال غير آمنة.

- تكوينات المجال غير آمنة

ستقوم حزمة تثبيت Defender for Identity الآن بتثبيت مكون Npcap بدلا من برامج تشغيل WinPcap. لمزيد من المعلومات، راجع برامج تشغيل WinPcap وNynapap.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يونيو 2022

إصدار Defender for Identity 2.183.15436.10558 (الإصلاح العاجل)

تم الإصدار في 20 يونيو 2022 (تم التحديث في 4 يوليو 2022)

- تنبيه أمان جديد: هجوم DFSCoerce المشتبه به باستخدام بروتوكول نظام الملفات الموزعة

استجابة لنشر أداة هجوم حديثة تستفيد من تدفق في بروتوكول DFS، سيقوم Microsoft Defender for Identity بتشغيل تنبيه أمان كلما كان المهاجم يستخدم أسلوب الهجوم هذا. لمعرفة المزيد حول هذا الهجوم، اقرأ منشور المدونة.

إصدار Defender for Identity 2.183

تم الإصدار في 20 يونيو 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.182

تم الإصدار في 4 يونيو 2022

- تتوفر صفحة حول جديدة ل Defender for Identity. يمكنك العثور عليه في مدخل Microsoft Defender، ضمن Settings ->Identities ->About. يوفر العديد من التفاصيل المهمة حول مثيل Defender for Identity، بما في ذلك اسم المثيل والإصدار والمعرف وتحديد الموقع الجغرافي للمثيل الخاص بك. يمكن أن تكون هذه المعلومات مفيدة عند استكشاف المشكلات وإصلاحها وفتح تذاكر الدعم.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

مايو 2022

إصدار Defender for Identity 2.181

تم الإصدار في 22 مايو 2022

يمكنك الآن اتخاذ إجراءات المعالجة مباشرة على حساباتك المحلية، باستخدام Microsoft Defender for Identity.

- تعطيل المستخدم - يمنع هذا المستخدم مؤقتا من تسجيل الدخول إلى الشبكة. يمكن أن يساعد في منع المستخدمين المخترقين من الانتقال أفقيا ومحاولة النقل غير المصرح للبيانات أو تعريض الشبكة لمزيد من الاختراق.

- إعادة تعيين كلمة مرور المستخدم - هذا يطالب المستخدم بتغيير كلمة المرور الخاصة به عند تسجيل الدخول التالي، ما يضمن عدم إمكانية استخدام هذا الحساب لمزيد من محاولات انتحال الهوية.

يمكن تنفيذ هذه الإجراءات من عدة مواقع في Microsoft Defender XDR: صفحة المستخدم واللوحة الجانبية لصفحة المستخدم والتتبع المتقدم وحتى عمليات الكشف المخصصة. يتطلب هذا إعداد حساب gMSA متميز Microsoft Defender for Identity سيستخدمه لتنفيذ الإجراءات. لمزيد من المعلومات حول المتطلبات، راجع Microsoft Defender for Identity حسابات الإجراءات.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.180

تم الإصدار في 12 مايو 2022

تنبيه أمان جديد: تعديل مشبوه لسمة dNSHostName (CVE-2022-26923)

استجابة لنشر CVE حديث، سيقوم Microsoft Defender for Identity بتشغيل تنبيه أمان كلما حاول مهاجم استغلال CVE-2022 -26923. لمعرفة المزيد حول هذا الهجوم، اقرأ منشور المدونة.في الإصدار 2.177، أصدرنا أنشطة LDAP إضافية يمكن تغطيتها بواسطة Defender for Identity. ومع ذلك، وجدنا خطأ يتسبب في عدم تقديم الأحداث واستيعابها في مدخل Defender for Identity. تم إصلاح هذا في هذا الإصدار. من الإصدار 2.180 فصاعدا، عند تمكين معرف الحدث 1644، لا تحصل فقط على رؤية لأنشطة LDAP عبر خدمات ويب Active Directory، ولكن أيضا ستتضمن أنشطة LDAP الأخرى المستخدم الذي أجرى نشاط LDAP على الكمبيوتر المصدر. ينطبق هذا على تنبيهات الأمان والأنشطة المنطقية التي تستند إلى أحداث LDAP.

كاستجابة لاستغلال KrbRelayUp الأخير، أطلقنا كاشفا صامتا لمساعدتنا في تقييم استجابتنا لهذا الاستغلال. سيسمح لنا الكاشف الصامت بتقييم فعالية الكشف، وجمع المعلومات بناء على الأحداث التي نجمعها. إذا ظهر هذا الكشف بجودة عالية، فسنصدر تنبيها أمنيا جديدا في الإصدار التالي.

لقد أعدنا تسمية تنفيذ التعليمات البرمجية عن بعد عبر DNS إلى محاولة تنفيذ التعليمات البرمجية عن بعد عبر DNS، لأنه يعكس المنطق وراء تنبيهات الأمان هذه بشكل أفضل.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.179

تم الإصدار في 1 مايو 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أبريل 2022

إصدار Defender for Identity 2.178

تم الإصدار في 10 أبريل 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

مارس 2022

إصدار Defender for Identity 2.177

تم الإصدار في 27 مارس 2022

يمكن Microsoft Defender for Identity الآن مراقبة استعلامات LDAP الإضافية في شبكتك. يتم إرسال أنشطة LDAP هذه عبر بروتوكول خدمة ويب Active Directory وتعمل مثل استعلامات LDAP العادية. للحصول على رؤية لهذه الأنشطة، تحتاج إلى تمكين الحدث 1644 على وحدات التحكم بالمجال. يغطي هذا الحدث أنشطة LDAP في مجالك ويستخدم في المقام الأول لتحديد عمليات البحث المكلفة أو غير الفعالة أو البطيئة لبروتوكول الوصول إلى الدليل الخفيف (LDAP) التي يتم صيانتها بواسطة وحدات تحكم مجال Active Directory. لمزيد من المعلومات، راجع التكوينات القديمة.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.176

تم الإصدار في 16 مارس 2022

بدءا من هذا الإصدار، عند تثبيت المستشعر من حزمة جديدة، سيظهر إصدار المستشعر ضمن إضافة/إزالة البرامج برقم الإصدار الكامل (على سبيل المثال، 2.176.x.y)، بدلا من 2.0.0.0 الثابت الذي تم عرضه مسبقا. سيستمر في إظهار هذا الإصدار (الذي تم تثبيته من خلال الحزمة) على الرغم من أنه سيتم تحديث الإصدار من خلال التحديثات التلقائية من خدمات Defender for Identity السحابية. يمكن رؤية الإصدار الحقيقي في صفحة إعدادات المستشعر في المدخل أو في المسار القابل للتنفيذ أو في إصدار الملف.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.175

تم الإصدار في 6 مارس 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

فبراير 2022

إصدار Defender for Identity 2.174

تم الإصدار في 20 فبراير 2022

لقد أضفنا FQDN الخاص بالحساب المشارك في التنبيه إلى الرسالة المرسلة إلى SIEM. لمزيد من المعلومات، راجع Microsoft Defender for Identity مرجع سجل SIEM.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.173

تم الإصدار في 13 فبراير 2022

تتوفر الآن جميع ميزات Microsoft Defender for Identity في مدخل Microsoft Defender. لمزيد من المعلومات، راجع منشور المدونة هذا.

يعمل هذا الإصدار على إصلاح المشكلات عند تثبيت المستشعر على Windows Server 2019 مع تثبيت KB5009557، أو على خادم لديه أذونات EventLog متصلبة.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.172

تم الإصدار في 8 فبراير 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يناير 2022

إصدار Defender for Identity 2.171

تم الإصدار في 31 يناير 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.170

تم الإصدار في 24 يناير 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.169

تم الإصدار في 17 يناير 2022

يسعدنا تحرير القدرة على تكوين حساب إجراء Microsoft Defender for Identity. هذه هي الخطوة الأولى في القدرة على اتخاذ إجراءات على المستخدمين مباشرة من المنتج. كخطوة أولى، يمكنك تحديد حساب gMSA Microsoft Defender for Identity سيستخدم لاتخاذ الإجراءات. نوصي بشدة بالبدء في إنشاء هؤلاء المستخدمين للاستمتاع بميزة الإجراءات بمجرد أن تكون مباشرة. لمزيد من المعلومات، راجع إدارة حسابات الإجراءات.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.168

تم الإصدار في 9 يناير 2022

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

ديسمبر 2021

إصدار Defender for Identity 2.167

تم الإصدار في 29 ديسمبر 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.166

تم الإصدار في 27 ديسمبر 2021

- يتضمن الإصدار تنبيه أمان جديدا: تعديل مشبوه لسمة sAMNameAccount (CVE-2021-42278 واستغلال CVE-2021-42287) (المعرف الخارجي 2419).

استجابة لنشر CVEs الأخيرة، سيقوم Microsoft Defender for Identity بتشغيل تنبيه أمان كلما حاول مهاجم استغلال CVE-2021-42278 وCVE-2021-42287. لمعرفة المزيد حول هذا الهجوم، اقرأ منشور المدونة. - يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.165

تم الإصدار في 6 ديسمبر 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

نوفمبر 2021

إصدار Defender for Identity 2.164

تم الإصدار في 17 نوفمبر 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.163

تم الإصدار في 8 نوفمبر 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.162

تم الإصدار في 1 نوفمبر 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

سبتمبر 2021

إصدار Defender for Identity 2.161

تم الإصدار في 12 سبتمبر 2021

- يتضمن الإصدار نشاطا مراقبا جديدا: تم استرداد كلمة مرور حساب gMSA من قبل المستخدم. لمزيد من المعلومات، راجع Microsoft Defender for Identity الأنشطة المراقبة

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أغسطس 2021

إصدار Defender for Identity 2.160

تم الإصدار في 22 أغسطس 2021

- يتضمن الإصدار تحسينات مختلفة ويغطي المزيد من السيناريوهات وفقا لأحدث التغييرات في استغلال PetitPotam.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.159

تم الإصدار في 15 أغسطس 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

- يتضمن الإصدار تحسينا للتنبيه المنشور حديثا: اتصال شبكة مشبوه عبر بروتوكول تشفير نظام الملفات البعيد (المعرف الخارجي 2416).

قمنا بتوسيع دعم هذا الكشف لتشغيله عندما يتصل مهاجم محتمل عبر EFS-RPCchannel مشفر. سيتم التعامل مع التنبيهات التي يتم تشغيلها عند تشفير القناة على أنها تنبيه خطورة متوسطة، بدلا من عالية عندما لا تكون مشفرة. لمعرفة المزيد حول التنبيه، راجع اتصال الشبكة المشبوه عبر بروتوكول تشفير نظام الملفات البعيد (المعرف الخارجي 2416).

إصدار Defender for Identity 2.158

تم الإصدار في 8 أغسطس 2021

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يتضمن الإصدار تنبيه أمان جديدا: اتصال شبكة مشبوه عبر بروتوكول تشفير نظام الملفات البعيد (المعرف الخارجي 2416).

في هذا الكشف، سيقوم Microsoft Defender for Identity بتشغيل تنبيه أمان كلما حاول مهاجم استغلال EFS-RPC مقابل وحدة تحكم المجال. يرتبط متجه الهجوم هذا بهجوم PetitPotam الأخير. لمعرفة المزيد حول التنبيه، راجع اتصال الشبكة المشبوه عبر بروتوكول تشفير نظام الملفات البعيد (المعرف الخارجي 2416).يتضمن الإصدار تنبيه أمان جديدا: Exchange Server تنفيذ التعليمات البرمجية عن بعد (CVE-2021-26855) (المعرف الخارجي 2414)

في هذا الكشف، سيقوم Microsoft Defender for Identity بتشغيل تنبيه أمان كلما حاول مهاجم تغيير السمة "msExchExternalHostName" على كائن Exchange لتنفيذ التعليمات البرمجية عن بعد. لمعرفة المزيد حول هذا التنبيه، راجع Exchange Server تنفيذ التعليمات البرمجية عن بعد (CVE-2021-26855) (المعرف الخارجي 2414). يعتمد هذا الكشف على حدث Windows 4662، لذلك يجب تمكينه مسبقا. للحصول على معلومات حول كيفية تكوين هذا الحدث وجمعه، راجع تكوين مجموعة أحداث Windows، واتبع إرشادات تمكين التدقيق على كائن Exchange.

إصدار Defender for Identity 2.157

تم الإصدار في 1 أغسطس 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يوليو 2021

إصدار Defender for Identity 2.156

تم الإصدار في 25 يوليو 2021

- بدءا من هذا الإصدار، نقوم بإضافة برنامج تشغيل المجلس الوطني للمحاسبة القابل للتنفيذ إلى حزمة تثبيت أداة الاستشعار. لمزيد من المعلومات، راجع برامج تشغيل WinPcap وNynapap.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.155

تم الإصدار في 18 يوليو 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.154

تم الإصدار في 11 يوليو 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

- يتضمن الإصدار تحسينات إضافية واكتشافات لاستغلال مخزن التخزين المؤقت للطباعة المعروف باسم الكشف عن PrintNightmare، لتغطية المزيد من سيناريوهات الهجوم.

إصدار Defender for Identity 2.153

تم الإصدار في 4 يوليو 2021

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يتضمن الإصدار تنبيها أمنيا جديدا: محاولة استغلال خدمة Spooler للطباعة في Windows المشتبه به (استغلال CVE-2021-34527) (المعرف الخارجي 2415).

في هذا الكشف، يقوم Defender for Identity بتشغيل تنبيه أمان كلما حاول مهاجم استغلال خدمة Windows Print Spooler مقابل وحدة تحكم المجال. يرتبط متجه الهجوم هذا باستغلال المخزن المؤقت للطباعة، ويعرف باسم PrintNightmare. تعرف على المزيد حول هذا التنبيه.

يونيو 2021

إصدار Defender for Identity 2.152

تم الإصدار في 27 يونيو 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.151

تم الإصدار في 20 يونيو 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.150

تم الإصدار في 13 يونيو 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

مايو 2021

إصدار Defender for Identity 2.149

تم الإصدار في 31 مايو 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.148

تم الإصدار في 23 مايو 2021

- إذا قمت بتكوين معرف الحدث 4662 وجمعه، فسيبلغ Defender for Identity عن المستخدم الذي قام بتغيير رقم تسلسل التحديث (USN) إلى خصائص عنصر Active Directory المختلفة. على سبيل المثال، إذا تم تغيير كلمة مرور حساب، وتم تمكين الحدث 4662، فسيسجل الحدث من قام بتغيير كلمة المرور.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.147

تم الإصدار في 9 مايو 2021

- استنادا إلى ملاحظات العملاء، نقوم بزيادة العدد الافتراضي لأجهزة الاستشعار المسموح بها من 200 إلى 350، وبيانات اعتماد خدمات الدليل من 10 إلى 30.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.146

تم الإصدار في 2 مايو 2021

ستتوفر الآن إعلامات البريد الإلكتروني لكل من المشكلات الصحية وتنبيهات الأمان على عنوان URL للتحقيق لكل من Microsoft Defender for Identity Microsoft Defender XDR.

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

2021 ابريل

إصدار Defender for Identity 2.145

تم الإصدار في 22 أبريل 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.144

تم الإصدار في 12 أبريل 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

مارس 2021

إصدار Defender for Identity 2.143

تم الإصدار في 14 مارس 2021

- لقد أضفنا Windows Event 4741 للكشف عن حسابات الكمبيوتر المضافة إلى أنشطة Active Directory . تكوين الحدث الجديد الذي سيتم جمعه بواسطة Defender for Identity. بمجرد التكوين، ستكون الأحداث المجمعة متاحة للعرض في سجل النشاط بالإضافة إلى Microsoft Defender XDR Advanced Hunting.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.142

تم الإصدار في 7 مارس 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

2021 فبراير عام

إصدار Defender for Identity 2.141

تم الإصدار في 21 فبراير 2021

-

تنبيه أمني جديد: يشتبه في هجوم التحميص AS-REP (المعرف الخارجي 2412)

يتوفر الآن تنبيه أمان هجوم التحميص AS-REP المشتبه به ل Defender for Identity (المعرف الخارجي 2412). في هذا الكشف، يتم تشغيل تنبيه أمان Defender for Identity عندما يستهدف المهاجم الحسابات ذات المصادقة المسبقة Kerberos المعطلة، ويحاول الحصول على بيانات Kerberos TGT. قد يكون هدف المهاجم هو استخراج بيانات الاعتماد من البيانات باستخدام هجمات اختراق كلمة المرور دون اتصال. لمزيد من المعلومات، راجع التعرض لتحميص Kerberos AS-REP (المعرف الخارجي 2412). - يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.140

تم الإصدار في 14 فبراير 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

2021 يناير

إصدار Defender for Identity 2.139

تم الإصدار في 31 يناير 2021

- لقد قمنا بتحديث خطورة تعرض Kerberos SPN المشتبه به إلى ارتفاع ليعكس تأثير التنبيه بشكل أفضل. لمزيد من المعلومات حول التنبيه، راجع التعرض المشتبه به ل Kerberos SPN (المعرف الخارجي 2410)

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.138

تم الإصدار في 24 يناير 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.137

تم الإصدار في 17 يناير 2021

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.136

تم الإصدار في 3 يناير 2021

- يدعم Defender for Identity الآن تثبيت أدوات الاستشعار على خوادم خدمات الأمان المشترك لـ Active Directory (AD FS). يؤدي تثبيت المستشعر على خوادم AD FS المتوافقة إلى توسيع Microsoft Defender for Identity الرؤية في البيئة المختلطة من خلال مراقبة مكون البنية الأساسية الهامة هذا. قمنا أيضا بتحديث بعض عمليات الكشف الحالية (إنشاء خدمة مشبوهة، هجوم القوة الغاشمة المشتبه به (LDAP)،استطلاع تعداد الحساب) للعمل على بيانات AD FS أيضا. لبدء نشر مستشعر Microsoft Defender for Identity لخادم AD FS، قم بتنزيل أحدث حزمة توزيع من صفحة تكوين المستشعر.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

2020 ديسمبر

إصدار Defender for Identity 2.135

تم الإصدار في 20 ديسمبر 2020

- لقد قمنا بتحسين تنبيه استطلاع سمات Active Directory (LDAP) (المعرف الخارجي 2210) للكشف أيضا عن التقنيات المستخدمة للحصول على المعلومات اللازمة لإنشاء رموز أمان، مثل ينظر إليها كجزء من حملة Solorigate.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.134

تم الإصدار في 13 ديسمبر 2020

- تم تحسين كاشف NetLogon الذي تم إصداره مؤخرا للعمل أيضا عند حدوث معاملة قناة Netlogon عبر قناة مشفرة. لمزيد من المعلومات حول الكاشف، راجع محاولة رفع امتيازات Netlogon المشتبه بها.

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.133

تم الإصدار في 6 ديسمبر 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

2020 نوفمبر

إصدار Defender for Identity 2.132

تم الإصدار في 17 نوفمبر 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Defender for Identity 2.131

تم الإصدار في 8 نوفمبر 2020

-

تنبيه أمني جديد: التعرض المشتبه به ل Kerberos SPN (المعرف الخارجي 2410)

يتوفر الآن تنبيه أمان Kerberos SPN المشتبه به في Defender for Identity (المعرف الخارجي 2410). في هذا الكشف، يتم تشغيل تنبيه أمان Defender for Identity عندما يقوم المهاجم بتعداد حسابات الخدمة وSPNs الخاصة بها، ثم يطلب تذاكر Kerberos TGS للخدمات. قد يكون هدف المهاجم هو استخراج التجزئة من التذاكر وحفظها لاستخدامها لاحقا في هجمات القوة الغاشمة دون اتصال. لمزيد من المعلومات، راجع تعرض Kerberos SPN. - يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

2020 أكتوبر

إصدار Defender for Identity 2.130

تم الإصدار في 25 أكتوبر 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.129

تم الإصدار في 18 أكتوبر 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أيلول/سبتمبر 2020

إصدار Azure ATP 2.128

تم الإصدار في 27 سبتمبر 2020

-

تكوين إعلامات البريد الإلكتروني المعدلة

نقوم بإزالة تبديل إعلام البريد لتشغيل إعلامات البريد الإلكتروني. لتلقي إعلامات البريد الإلكتروني، ما عليك سوى إضافة عنوان. لمزيد من المعلومات، راجع تعيين الإعلامات. - يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.127

تم الإصدار في 20 سبتمبر 2020

-

تنبيه أمان جديد: محاولة رفع امتيازات Netlogon المشتبه بها (المعرف الخارجي 2411)

تتوفر الآن محاولة رفع امتيازات Netlogon المشتبه بها من Azure ATP (استغلال CVE-2020-1472) (المعرف الخارجي 2411). في هذا الكشف، يتم تشغيل تنبيه أمان Azure ATP عندما ينشئ المهاجم اتصال قناة Netlogon آمنة ضعيفة بوحدة تحكم بالمجال، باستخدام بروتوكول Netlogon البعيد (MS-NRPC)، المعروف أيضا باسم رفع مستوى Netlogon للثغرة الأمنية المميزة. لمزيد من المعلومات، راجع محاولة رفع امتيازات Netlogon المشتبه بها. - يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.126

تم الإصدار في 13 سبتمبر 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.125

تم الإصدار في 6 سبتمبر 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

آب/أغسطس 2020

إصدار Azure ATP 2.124

تم الإصدار في 30 أغسطس 2020

-

تنبيهات أمان جديدة

تتضمن تنبيهات أمان Azure ATP الآن الاكتشافات الجديدة التالية:-

استكشاف سمات Active Directory (LDAP) (المعرف الخارجي 2210)

في هذا الكشف، يتم تشغيل تنبيه أمان Azure ATP عندما يشتبه في حصول مهاجم على معلومات مهمة بنجاح حول المجال للاستخدام في سلسلة إنهاء الهجوم الخاصة به. لمزيد من المعلومات، راجع استكشاف سمات Active Directory. -

يشتبه في استخدام شهادة Kerberos المارقة (المعرف الخارجي 2047)

في هذا الكشف، يتم تشغيل تنبيه أمان Azure ATP عندما يشتبه في قيام مهاجم يتمتع بالتحكم في المؤسسة عن طريق المساس بخادم المرجع المصدق بإنشاء شهادات يمكن استخدامها كحسابات خلفية في الهجمات المستقبلية، مثل الانتقال أفقيا في شبكتك. لمزيد من المعلومات، راجع المشتبه في استخدام شهادة Kerberos المخادعة. -

يشتبه في استخدام البطاقة الذهبية (حالة شاذة للتذكرة باستخدام RBCD) (معرف خارجي 2040)

يمكن للمهاجمين الذين يمتلكون حقوق مسؤول المجال اختراق حساب KRBTGT. باستخدام حساب KRBTGT، يمكنهم إنشاء تذكرة منح تذكرة Kerberos (TGT) التي توفر تخويلا لأي مورد.

تسمى TGT المزورة هذه "البطاقة الذهبية" لأنها تسمح للمهاجمين بتحقيق استمرارية دائمة للشبكة باستخدام التفويض المقيد المستند إلى الموارد (RBCD). تذاكر ذهبية مزورة من هذا النوع لها خصائص فريدة من نوعها تم تصميم هذا الكشف الجديد لتحديد. لمزيد من المعلومات، راجع الاستخدام المشتبه به للتذكرة الذهبية (شذوذ التذاكر باستخدام RBCD).

-

استكشاف سمات Active Directory (LDAP) (المعرف الخارجي 2210)

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.123

تم الإصدار في 23 أغسطس 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.122

تم الإصدار في 16 أغسطس 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.121

تم الإصدار في 2 أغسطس 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

تموز/يوليه 2020

إصدار Azure ATP 2.120

تم الإصدار في 26 يوليو 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.119

تم الإصدار في 5 يوليو 2020

-

تحسين الميزة: علامة تبويب وحدات التحكم بالمجال المستبعدة الجديدة في تقرير Excel

لتحسين دقة حساب تغطية وحدة التحكم بالمجال، سنستبعد وحدات التحكم بالمجال ذات الثقة الخارجية من الحساب نحو تحقيق تغطية بنسبة 100٪. سيتم عرض وحدات التحكم بالمجال المستبعدة في علامة التبويب وحدات التحكم بالمجال المستبعدة الجديدة في تنزيل تقرير Excel لتغطية المجال. للحصول على معلومات حول تنزيل التقرير، راجع حالة وحدة تحكم المجال. - يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

حزيران/يونيه 2020

إصدار Azure ATP 2.118

تم الإصدار في 28 يونيو 2020

تقييمات أمنية جديدة

تتضمن تقييمات أمان Azure ATP الآن التقييمات الجديدة التالية:-

مسارات الحركة الجانبية الأكثر خطورة

يراقب هذا التقييم بيئتك باستمرار لتحديد الحسابات الحساسة ذات مسارات الحركة الجانبية الأكثر خطورة التي تعرض مخاطر الأمان، ويبلغ عن هذه الحسابات لمساعدتك في إدارة بيئتك. تعتبر المسارات محفوفة بالمخاطر إذا كان لديها ثلاثة أو أكثر من الحسابات غير الحساسة التي يمكن أن تعرض الحساب الحساس لسرقة بيانات الاعتماد من قبل الجهات الفاعلة الضارة. لمزيد من المعلومات، راجع تقييم الأمان: مسارات الحركة الجانبية الأكثر خطورة (LMP). -

سمات الحساب غير آمنة

يراقب Azure ATP هذا التقييم بيئتك باستمرار لتحديد الحسابات ذات قيم السمات التي تعرض مخاطر الأمان، وتقارير عن هذه الحسابات لمساعدتك في حماية بيئتك. لمزيد من المعلومات، راجع تقييم الأمان: سمات الحساب غير آمنة.

-

مسارات الحركة الجانبية الأكثر خطورة

تعريف الحساسية المحدث

نحن نعمل على توسيع تعريف الحساسية للحسابات المحلية لتضمين الكيانات المسموح لها باستخدام النسخ المتماثل ل Active Directory.

إصدار Azure ATP 2.117

تم الإصدار في 14 يونيو 2020

تحسين الميزة: تفاصيل النشاط الإضافية المتوفرة في تجربة SecOps الموحدة

لقد قمنا بتوسيع معلومات الجهاز التي نرسلها إلى Defender for Cloud Apps بما في ذلك أسماء الأجهزة وعناوين IP و UPNs للحساب والمنفذ المستخدم. لمزيد من المعلومات حول تكاملنا مع Defender for Cloud Apps، راجع استخدام Azure ATP مع Defender for Cloud Apps.يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.116

تم الإصدار في 7 يونيو 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أيار/مايو 2020

إصدار Azure ATP 2.115

تم الإصدار في 31 مايو 2020

تقييمات أمنية جديدة

تتضمن تقييمات أمان Azure ATP الآن التقييمات الجديدة التالية:-

سمات محفوظات SID غير آمنة

يبلغ هذا التقييم عن سمات محفوظات SID التي يمكن استخدامها من قبل المهاجمين الضارين للوصول إلى بيئتك. لمزيد من المعلومات، راجع تقييم الأمان: سمات محفوظات SID غير آمنة. -

استخدام Microsoft LAPS

يبلغ هذا التقييم عن حسابات المسؤول المحلي التي لا تستخدم "حل كلمة مرور المسؤول المحلي" (LAPS) من Microsoft لتأمين كلمات المرور الخاصة بهم. يعمل استخدام LAPS على تبسيط إدارة كلمات المرور ويساعد أيضا في الدفاع ضد الهجمات الإلكترونية. لمزيد من المعلومات، راجع تقييم الأمان: استخدام Microsoft LAPS.

-

سمات محفوظات SID غير آمنة

يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.114

تم الإصدار في 17 مايو 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.113

تم الإصدار في 5 مايو 2020

تحسين الميزة: نشاط الوصول إلى الموارد التي تم إثراؤها باستخدام NTLMv1

بدءا من هذا الإصدار، يوفر Azure ATP الآن معلومات لأنشطة الوصول إلى الموارد التي توضح ما إذا كان المورد يستخدم مصادقة NTLMv1. تكوين المورد هذا غير آمن ويشكل خطرا من أن الجهات الفاعلة الضارة يمكن أن تجبر التطبيق على الاستفادة منها. لمزيد من المعلومات حول المخاطر، راجع استخدام البروتوكولات القديمة.تحسين الميزة: تنبيه هجوم القوة الغاشمة المشتبه به (Kerberos، NTLM)

يستخدم المهاجمون هجوم القوة الغاشمة للحصول على موطئ قدم في مؤسستك وهو أسلوب رئيسي لاكتشاف المخاطر والتهديدات في Azure ATP. لمساعدتك على التركيز على المخاطر الحرجة للمستخدمين، يسهل هذا التحديث تحليل المخاطر ومعالجتها بشكل أسرع، من خلال تحديد حجم التنبيهات وتحديد أولوياته.

آذار/مارس 2020

إصدار Azure ATP 2.112

تم الإصدار في 15 مارس 2020

تتكامل مثيلات Azure ATP الجديدة تلقائيا مع Microsoft Defender for Cloud Apps

عند إنشاء مثيل Azure ATP (مثيل سابقا)، يتم تمكين التكامل مع Microsoft Defender for Cloud Apps بشكل افتراضي. لمزيد من المعلومات حول التكامل، راجع استخدام Azure ATP مع Microsoft Defender for Cloud Apps.أنشطة مراقبة جديدة

تتوفر الآن أجهزة عرض النشاط التالية:تسجيل الدخول التفاعلي مع الشهادة

فشل تسجيل الدخول باستخدام الشهادة

الوصول إلى الموارد المفوضة

تعرف على المزيد حول الأنشطة التي يراقبها Azure ATP، وكيفية تصفية الأنشطة المراقبة والبحث فيها في المدخل.

تحسين الميزة: نشاط الوصول إلى الموارد التي تم إثراؤها

بدءا من هذا الإصدار، يوفر Azure ATP الآن معلومات لأنشطة الوصول إلى الموارد توضح ما إذا كان المورد موثوقا به للتفويض غير المقيد. تكوين المورد هذا غير آمن ويشكل خطرا من أن الجهات الفاعلة الضارة يمكن أن تجبر التطبيق على الاستفادة منها. لمزيد من المعلومات حول المخاطر، راجع تقييم الأمان: تفويض Kerberos غير آمن.معالجة حزمة SMB المشتبه بها (استغلال CVE-2020-0796) - (معاينة)

تنبيه أمان معالجة حزمة SMB المشتبه به في Azure ATP الآن في المعاينة العامة. في هذا الكشف، يتم تشغيل تنبيه أمان Azure ATP عندما يتم إجراء حزمة SMBv3 المشتبه في استغلال الثغرة الأمنية CVE-2020-0796 ضد وحدة تحكم بالمجال في الشبكة.

إصدار Azure ATP 2.111

تم إصداره في 1 مارس 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

شباط/فبراير 2020

إصدار Azure ATP 2.110

تم الإصدار في 23 فبراير 2020

-

تقييم أمان جديد: وحدات التحكم بالمجال غير الخاضعة للمراقبة

تتضمن تقييمات أمان Azure ATP الآن تقريرا عن وحدات التحكم بالمجال غير الخاضعة للمراقبة، والخوادم التي لا تحتوي على أداة استشعار، لمساعدتك في إدارة التغطية الكاملة لبيئتك. لمزيد من المعلومات، راجع وحدات التحكم بالمجال غير الخاضعة للمراقبة.

إصدار Azure ATP 2.109

تم الإصدار في 16 فبراير 2020

-

تحسين الميزة: الكيانات الحساسة

بدءا من هذا الإصدار (2.109)، يتم الآن وضع علامة تلقائيا على الأجهزة التي تم تحديدها كمرجع مصدق أو DHCP أو خوادم DNS بواسطة Azure ATP على أنها حساسة.

إصدار Azure ATP 2.108

تم الإصدار في 9 فبراير 2020

ميزة جديدة: دعم حسابات الخدمة المدارة للمجموعة

يدعم Azure ATP الآن استخدام حسابات الخدمة المدارة للمجموعة (gMSA) لتحسين الأمان عند توصيل مستشعرات Azure ATP بغابات Microsoft Entra الخاصة بك. لمزيد من المعلومات حول استخدام gMSA مع مستشعرات Azure ATP، راجع الاتصال بغابة Active Directory.تحسين الميزة: تقرير مجدول مع الكثير من البيانات

عندما يحتوي التقرير المجدول على الكثير من البيانات، يقوم البريد الإلكتروني الآن بإعلامك بالحقيقة من خلال عرض النص التالي: كان هناك الكثير من البيانات خلال الفترة المحددة لإنشاء تقرير. يحل هذا محل السلوك السابق لاكتشاف الحقيقة فقط بعد النقر فوق ارتباط التقرير في البريد الإلكتروني.تحسين الميزة: منطق تغطية وحدة تحكم المجال المحدثة

لقد قمنا بتحديث منطق تقرير تغطية وحدة التحكم بالمجال لتضمين معلومات إضافية من Microsoft Entra ID، مما أدى إلى عرض أكثر دقة لوحدات التحكم بالمجال دون أدوات استشعار عليها. يجب أن يكون لهذا المنطق الجديد أيضا تأثير إيجابي على نقاط Microsoft الآمنة المقابلة.

إصدار Azure ATP 2.107

تم الإصدار في 3 فبراير 2020

نشاط مراقب جديد: تغيير محفوظات SID

أصبح تغيير محفوظات SID الآن نشاطا خاضعا للمراقبة وقابلا للتصفية. تعرف على المزيد حول الأنشطة التي يراقبها Azure ATP، وكيفية تصفية الأنشطة المراقبة والبحث فيها في المدخل.تحسين الميزة: لم تعد التنبيهات المغلقة أو الممنعة يعاد فتحها

بمجرد إغلاق التنبيه أو منعه في مدخل Azure ATP، إذا تم الكشف عن نفس النشاط مرة أخرى في غضون فترة زمنية قصيرة، يتم فتح تنبيه جديد. في السابق، في ظل نفس الظروف، تم إعادة فتح التنبيه.TLS 1.2 مطلوب للوصول إلى المدخل وأدوات الاستشعار

TLS 1.2 مطلوب الآن لاستخدام مستشعرات Azure ATP والخدمة السحابية. لن يكون الوصول إلى مدخل Azure ATP ممكنا بعد الآن باستخدام المستعرضات التي لا تدعم TLS 1.2.

كانون الثاني/يناير 2020

إصدار Azure ATP 2.106

تم الإصدار في 19 يناير 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.105

تم الإصدار في 12 يناير 2020

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

ديسمبر 2019

إصدار Azure ATP 2.104

تم الإصدار في 23 ديسمبر 2019

تم التخلص من انتهاء صلاحية إصدار المستشعر

لم تعد حزم توزيع مستشعر Azure ATP وتثبيت أداة الاستشعار تنتهي صلاحيتها بعد عدد من الإصدارات والآن قم بتحديث نفسها مرة واحدة فقط. نتيجة هذه الميزة هو أنه يمكن الآن تثبيت حزم تثبيت أداة الاستشعار التي تم تنزيلها مسبقا حتى إذا كانت أقدم من الحد الأقصى لعدد الإصدارات المتتابعة.تأكيد التسوية

يمكنك الآن تأكيد اختراق مستخدمين محددين من Microsoft 365 وتعيين مستوى المخاطر الخاص بهم إلى مرتفع. يسمح سير العمل هذا لفرق عمليات الأمان الخاصة بك بقدرة استجابة أخرى لتقليل حدود وقت حل الحوادث الأمنية الخاصة بهم. تعرف على المزيد حول كيفية تأكيد الاختراق باستخدام Azure ATP Defender for Cloud Apps.شعار تجربة جديدة

في صفحات مدخل Azure ATP حيث تتوفر تجربة جديدة في مدخل Defender for Cloud Apps، يتم عرض شعارات جديدة تصف ما هو متوفر مع ارتباطات الوصول.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.103

تم الإصدار في 15 ديسمبر 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.102

تم الإصدار في 8 ديسمبر 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

2019 نوفمبر

إصدار Azure ATP 2.101

تم الإصدار في 24 نوفمبر 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.100

تم الإصدار في 17 نوفمبر 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.99

تم الإصدار في 3 نوفمبر 2019

تحسين الميزة: تمت إضافة إشعار واجهة المستخدم لتوفر مدخل Defender for Cloud Apps إلى مدخل Azure ATP

تأكد من أن جميع المستخدمين على دراية بتوفر الميزات المحسنة المتوفرة باستخدام مدخل Defender for Cloud Apps، تمت إضافة إعلام للمدخل من المخطط الزمني الحالي لتنبيه Azure ATP.يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أكتوبر 2019

إصدار Azure ATP 2.98

تاريخ الإصدار 27 أكتوبر 2019

تحسين الميزة: تنبيه هجوم القوة الغاشمة المشتبه به

تحسين تنبيه هجوم القوة الغاشمة المشتبه به (SMB) باستخدام تحليل إضافي، وتحسين منطق الكشف لتقليل نتائج التنبيه الإيجابية الصحيحة (B-TP)والإيجابية الكاذبة (FP).يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.97

تاريخ الإصدار 6 أكتوبر 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

سبتمبر 2019

إصدار Azure ATP 2.96

تاريخ الإصدار 22 سبتمبر 2019

بيانات مصادقة NTLM التي تم إثراؤها باستخدام Windows Event 8004

أجهزة استشعار Azure ATP قادرة الآن على قراءة أنشطة مصادقات NTLM وإثرائها تلقائيا باستخدام بيانات الخادم التي تم الوصول إليها عند تمكين تدقيق NTLM، وتشغيل Windows Event 8004. يقوم Azure ATP بتحليل Windows Event 8004 لمصادقات NTLM من أجل إثراء بيانات مصادقة NTLM المستخدمة لتحليل تهديدات Azure ATP والتنبيهات. توفر هذه الإمكانية المحسنة نشاط الوصول إلى الموارد عبر بيانات NTLM بالإضافة إلى أنشطة تسجيل الدخول الفاشلة التي تم إثراؤها بما في ذلك الكمبيوتر الوجهة الذي حاول المستخدم الوصول إليه ولكنه فشل في الوصول إليه.تعرف على المزيد حول أنشطة مصادقة NTLM باستخدام Windows Event 8004.

يتضمن الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.95

تاريخ الإصدار 15 سبتمبر 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.94

تم الإصدار في 8 سبتمبر 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.93

تاريخ الإصدار 1 سبتمبر 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أغسطس 2019

إصدار Azure ATP 2.92

تاريخ الإصدار 25 أغسطس 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.91

تاريخ الإصدار 18 أغسطس 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.90

تم الإصدار في 11 أغسطس 2019

- يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.89

تاريخ الإصدار 4 أغسطس 2019

تحسينات أسلوب المستشعر

لتجنب توليد نسبة استخدام الشبكة NTLM الزائدة في إنشاء تقييمات دقيقة لمسار الحركة الجانبية (LMP)، تم إجراء تحسينات على أساليب استشعار Azure ATP للاعتماد بشكل أقل على استخدام NTLM والاستفادة بشكل أكبر من Kerberos.تحسين التنبيه: يشتبه في استخدام البطاقة الذهبية (حساب غير موجود)

تمت إضافة تغييرات اسم SAM إلى أنواع الأدلة الداعمة المدرجة في هذا النوع من التنبيه. لمعرفة المزيد حول التنبيه، بما في ذلك كيفية منع هذا النوع من النشاط والمعالجة، راجع الاستخدام المشتبه به للتذكرة الذهبية (حساب غير موجود).التوفر العام: العبث المشتبه به في مصادقة NTLM

لم يعد تنبيه العبث بمصادقة NTLM المشتبه به في وضع المعاينة وهو متاح الآن بشكل عام.يتضمن الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يوليو 2019

إصدار Azure ATP 2.88

تم الإصدار في 28 يوليو 2019

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.87

تم الإصدار في 21 يوليو 2019

تحسين الميزة: مجموعة أحداث Syslog التلقائية لمستشعرات Azure ATP المستقلة

أصبحت اتصالات Syslog الواردة لأجهزة استشعار Azure ATP المستقلة مؤتمتة بالكامل الآن، مع إزالة خيار التبديل من شاشة التكوين. لا تؤثر هذه التغييرات على اتصالات Syslog الصادرة.يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.86

تم الإصدار في 14 يوليو 2019

تنبيه أمان جديد: العبث بمصادقة NTLM المشتبه به (المعرف الخارجي 2039)

تنبيه أمان العبث بالعبث بمصادقة NTLM الجديدة من Azure ATP الآن في المعاينة العامة. في هذا الكشف، يتم تشغيل تنبيه أمان Azure ATP عند الاشتباه في استخدام هجوم "رجل في الوسط" بتجاوز NTLM Message Integrity Check بنجاح (MIC)، وهي ثغرة أمنية مفصلة في Microsoft CVE-2019-040. تحاول هذه الأنواع من الهجمات الرجوع إلى إصدار أقدم من ميزات أمان NTLM والمصادقة بنجاح، بهدف نهائي هو إجراء حركات جانبية ناجحة.تحسين الميزة: تعريف نظام تشغيل الجهاز الذي تم إثرائه

حتى الآن، قدمت Azure ATP معلومات نظام تشغيل جهاز الكيان استنادا إلى السمة المتوفرة في Active Directory. في السابق، إذا كانت معلومات نظام التشغيل غير متوفرة في Active Directory، كانت المعلومات غير متوفرة أيضا على صفحات كيان Azure ATP. بدءا من هذا الإصدار، يوفر Azure ATP الآن هذه المعلومات للأجهزة التي لا تحتوي Active Directory على المعلومات، أو غير مسجلة في Active Directory، باستخدام أساليب تعريف نظام تشغيل الجهاز التي تم إثراؤها.تساعد إضافة بيانات تعريف نظام تشغيل الأجهزة التي تم إثراؤها في تحديد الأجهزة غير المسجلة وغير التي تعمل بنظام Windows، مع المساعدة في نفس الوقت في عملية التحقيق الخاصة بك. لمعرفة المزيد حول تحليل اسم الشبكة في Azure ATP، راجع فهم تحليل اسم الشبكة (NNR).

ميزة جديدة: وكيل مصادق عليه - معاينة

يدعم Azure ATP الآن الوكيل المصادق عليه. حدد عنوان URL الوكيل باستخدام سطر أوامر المستشعر وحدد اسم المستخدم/كلمة المرور لاستخدام الوكلاء الذين يحتاجون إلى مصادقة. لمزيد من المعلومات حول كيفية استخدام الوكيل المصادق عليه، راجع تكوين الوكيل.تحسين الميزة: عملية مزامنة المجال التلقائية

أصبحت عملية تعيين وحدات التحكم بالمجال ووضع علامات عليها كمرشحات لمزامن المجال أثناء الإعداد والتكوين المستمر تلقائية بالكامل الآن. تتم إزالة خيار التبديل لتحديد وحدات التحكم بالمجال يدويا كمرشحي مزامنة المجال.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.85

تم الإصدار في 7 يوليو 2019

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.84

تم الإصدار في 1 يوليو 2019

دعم الموقع الجديد: مركز بيانات Azure UK

يتم الآن دعم مثيلات Azure ATP في مركز بيانات Azure UK. لمعرفة المزيد حول إنشاء مثيلات Azure ATP ومواقع مركز البيانات المقابلة لها، راجع الخطوة 1 من تثبيت Azure ATP.تحسين الميزة: اسم وميزات جديدة للإضافات المشبوهة لتنبيه المجموعات الحساسة (المعرف الخارجي 2024)

تمت تسمية الإضافات المشبوهة لتنبيه المجموعات الحساسة مسبقا بالتعديلات المشبوهة لتنبيه المجموعات الحساسة . يظل المعرف الخارجي للتنبيه (المعرف 2024) كما هو. يعكس تغيير الاسم الوصفي بشكل أكثر دقة الغرض من التنبيه على الإضافات إلى مجموعاتك الحساسة . يتميز التنبيه المحسن أيضا بأدلة جديدة ووصف محسن. لمزيد من المعلومات، راجع الإضافات المشبوهة للمجموعات الحساسة.ميزة الوثائق الجديدة: دليل للانتقال من Advanced Threat Analytics إلى Azure ATP

تتضمن هذه المقالة الجديدة المتطلبات الأساسية وإرشادات التخطيط بالإضافة إلى خطوات التكوين والتحقق للانتقال من ATA إلى خدمة Azure ATP. لمزيد من المعلومات، راجع الانتقال من ATA إلى Azure ATP.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يونيو 2019

إصدار Azure ATP 2.83

تم الإصدار في 23 يونيو 2019

تحسين الميزة: تنبيه إنشاء الخدمة المشبوهة (المعرف الخارجي 2026)

يتميز هذا التنبيه الآن بصفحة تنبيه محسنة مع أدلة إضافية ووصف جديد. لمزيد من المعلومات، راجع تنبيه أمان إنشاء الخدمة المشبوهة.دعم تسمية المثيل: تمت إضافة دعم لبادئة المجال رقم فقط

تمت إضافة الدعم لإنشاء مثيل Azure ATP باستخدام بادئات المجال الأولية التي تحتوي على أرقام فقط. على سبيل المثال، يتم الآن دعم استخدام بادئات المجال الأولية الرقمية فقط مثل 123456.contoso.com.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.82

تم الإصدار في 18 يونيو 2019

معاينة عامة جديدة

تجربة التحقيق في تهديدات الهوية في Azure ATP موجودة الآن في المعاينة العامة، وهي متاحة لجميع المستأجرين المحميين في Azure ATP. راجع تجربة التحقيق Microsoft Defender for Cloud Apps Azure ATP لمعرفة المزيد.التوفر العام

دعم Azure ATP للغابات غير الموثوق بها متاح الآن بشكل عام. راجع Azure ATP متعدد الغابات لمعرفة المزيد.يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.81

تاريخ الإصدار 10 يونيو 2019

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.80

تم الإصدار في 2 يونيو 2019

تحسين الميزة: تنبيه اتصال VPN مريب

يتضمن هذا التنبيه الآن أدلة ونصوص محسنة لتحسين قابلية الاستخدام. لمزيد من المعلومات حول ميزات التنبيه وخطوات المعالجة المقترحة والوقاية منها، راجع وصف تنبيه اتصال VPN المشبوه.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

مايو 2019

إصدار Azure ATP 2.79

تم الإصدار في 26 مايو 2019

التوفر العام: الاستطلاع الأساسي للأمان (LDAP) (المعرف الخارجي 2038)

هذا التنبيه الآن في التوفر العام (التوفر العام). لمزيد من المعلومات حول التنبيه وميزات التنبيه والمعالجة والوقاية المقترحة، راجع وصف تنبيه الاستطلاع الأساسي للأمان (LDAP)

يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.78

تم الإصدار في 19 مايو 2019

تحسين الميزة: الكيانات الحساسة

وضع علامات يدوية حساسة لخوادم Exchangeيمكنك الآن وضع علامة يدويا على الكيانات كخوادم Exchange أثناء التكوين.

لوضع علامة على كيان يدويا على أنه Exchange Server:

- في مدخل Azure ATP، حدد Configuration.

- ضمن Detection، حدد Entity tags، ثم حدد Sensitive.

- حدد Exchange Servers ثم أضف الكيان الذي ترغب في وضع علامة عليه.

بعد وضع علامة على كمبيوتر ك Exchange Server، سيتم وضع علامة عليه على أنه حساس وعرض أنه تم وضع علامة عليه على أنه Exchange Server. ستظهر العلامة الحساسة في ملف تعريف كيان الكمبيوتر، وسيتم النظر في الكمبيوتر في جميع عمليات الكشف التي تستند إلى الحسابات الحساسة ومسارات الحركة الجانبية.

يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.77

تم الإصدار في 12 مايو 2019

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.76

تم الإصدار في 6 مايو 2019

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

أبريل 2019

إصدار Azure ATP 2.75

تم الإصدار في 28 أبريل 2019

تحسين الميزة: الكيانات الحساسة

بدءا من هذا الإصدار (2.75)، يتم الآن وضع علامة على الأجهزة التي تم تعريفها كخوادم Exchange بواسطة Azure ATP تلقائيا على أنها حساسة.تسرد الكيانات التي يتم وضع علامة عليها تلقائيا على أنها حساسة لأنها تعمل كخوادم Exchange هذا التصنيف كسبب وضع علامة عليها.

يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.74

إصدار 14 أبريل 2019

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.73

تم الإصدار في 10 أبريل 2019

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

مارس 2019

إصدار Azure ATP 2.72

تم الإصدار في 31 مارس 2019

تحسين الميزة: عمق نطاق مسار الحركة الجانبية (LMP)

مسارات الحركة الجانبية (LMPs) هي طريقة رئيسية لاكتشاف المخاطر والمخاطر في Azure ATP. للمساعدة في الحفاظ على التركيز على المخاطر الحرجة للمستخدمين الأكثر حساسية، يجعل هذا التحديث من السهل والأسرع تحليل المخاطر ومعالجتها للمستخدمين الحساسين على كل LMP، من خلال الحد من نطاق وعمق كل رسم بياني معروض.راجع مسارات الحركة الجانبية لمعرفة المزيد حول كيفية استخدام Azure ATP ل LMPs لعرض مخاطر الوصول إلى كل كيان في بيئتك.

يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.71

تم الإصدار في 24 مارس 2019

تحسين الميزة: تنبيهات سلامة تحليل اسم الشبكة (NNR)

تمت إضافة التنبيهات الصحية لمستويات الثقة المرتبطة بتنبيهات أمان Azure ATP التي تستند إلى NNR. يتضمن كل تنبيه صحي توصيات قابلة للتنفيذ ومفصلة للمساعدة في حل معدلات نجاح NNR المنخفضة.راجع ما هو تحليل اسم الشبكة لمعرفة المزيد حول كيفية استخدام Azure ATP ل NNR وسبب أهميته لدقة التنبيه.

دعم الخادم: تمت إضافة الدعم ل Server 2019 باستخدام KB4487044

تمت إضافة الدعم لاستخدام Windows Server 2019، مع مستوى تصحيح KB4487044. استخدام Server 2019 بدون التصحيح غير مدعوم، ويتم حظره بدءا من هذا التحديث.تحسين الميزة: استبعاد التنبيه المستند إلى المستخدم

تسمح خيارات استبعاد التنبيه الموسعة الآن باستبعاد مستخدمين محددين من تنبيهات محددة. يمكن أن تساعد الاستثناءات في تجنب المواقف التي يؤدي فيها استخدام أو تكوين أنواع معينة من البرامج الداخلية بشكل متكرر إلى تشغيل تنبيهات أمان حميدة.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.70

تاريخ الإصدار 17 مارس 2019

تحسين الميزة: تمت إضافة مستوى ثقة تحليل اسم الشبكة (NNR) إلى تنبيهات متعددة يتم استخدام تحليل اسم الشبكة أو (NNR) للمساعدة في تحديد هوية الكيان المصدر للهجمات المشتبه بها بشكل إيجابي. من خلال إضافة مستويات ثقة NNR إلى قوائم أدلة تنبيه Azure ATP، يمكنك الآن تقييم مستوى ثقة NNR وفهمه على الفور المتعلقة بالمصادر المحتملة المحددة، والمعالجة بشكل مناسب.

تمت إضافة دليل مستوى ثقة NNR إلى التنبيهات التالية:

سيناريو تنبيه صحي إضافي: فشلت خدمة مستشعر Azure ATP في البدء

في الحالات التي فشل فيها بدء تشغيل مستشعر Azure ATP بسبب مشكلة في برنامج تشغيل التقاط الشبكة، يتم الآن تشغيل تنبيه سلامة المستشعر. استكشاف أخطاء مستشعر Azure ATP وإصلاحها باستخدام سجلات Azure ATP لمزيد من المعلومات حول سجلات Azure ATP وكيفية استخدامها.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.69

تم الإصدار في 10 مارس 2019

تحسين الميزة: تنبيه سرقة الهوية المشتبه بها (تمرير البطاقة) يتميز هذا التنبيه الآن بأدلة جديدة توضح تفاصيل الاتصالات التي تم إجراؤها باستخدام بروتوكول سطح المكتب البعيد (RDP). تسهل الأدلة المضافة معالجة المشكلة المعروفة من (B-TP) Benign-True التنبيهات الإيجابية الناتجة عن استخدام Remote Credential Guard عبر اتصالات RDP.

تحسين الميزة: تنفيذ التعليمات البرمجية عن بعد عبر تنبيه DNS

يتميز هذا التنبيه الآن بأدلة جديدة تظهر حالة تحديث أمان وحدة التحكم بالمجال، والتي تبلغك عند الحاجة إلى التحديثات.ميزة الوثائق الجديدة: تنبيه أمان Azure ATP MITRE ATT&مصفوفة™ CK

لشرح وتسهيل تعيين العلاقة بين تنبيهات أمان Azure ATP ومصفوفة MITRE ATT&CK المألوفة، أضفنا تقنيات MITRE ذات الصلة إلى قوائم تنبيهات أمان Azure ATP. يسهل هذا المرجع الإضافي فهم تقنية الهجوم المشتبه بها التي يحتمل استخدامها عند تشغيل تنبيه أمان Azure ATP. تعرف على المزيد حول دليل تنبيه أمان Azure ATP.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.68

تم الإصدار في 3 مارس 2019

تحسين الميزة: تنبيه هجوم القوة الغاشمة المشتبه به (LDAP)

تم إجراء تحسينات كبيرة على قابلية الاستخدام لهذا التنبيه الأمني بما في ذلك وصف منقح، وتوفير معلومات مصدر إضافية، وتخمين تفاصيل محاولة المعالجة بشكل أسرع.

تعرف على المزيد حول تنبيهات أمان هجوم القوة الغاشمة المشتبه بها (LDAP ).ميزة الوثائق الجديدة: معمل تنبيه الأمان

لشرح قوة Azure ATP في الكشف عن التهديدات الحقيقية لبيئة العمل الخاصة بك، أضفنا معمل تنبيه أمان جديدا إلى هذه الوثائق. يساعدك معمل التنبيه الأمني على إعداد مختبر أو بيئة اختبار بسرعة، ويشرح أفضل التهديدات والهجمات الدفاعية ضد التهديدات والهجمات الشائعة في العالم الحقيقي.تم تصميم المختبر خطوة بخطوة لضمان قضاء الحد الأدنى من الوقت في البناء، والمزيد من الوقت في التعرف على مشهد التهديد الخاص بك وتنبيهات Azure ATP المتوفرة والحماية. يسعدنا سماع ملاحظاتك.

يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

فبراير 2019

إصدار Azure ATP 2.67

تم الإصدار في 24 فبراير 2019

تنبيه أمان جديد: استطلاع أساسي للأمان (LDAP) - (معاينة)

الاستطلاع الأساسي للأمان في Azure ATP (LDAP) - تنبيه أمان المعاينة الآن في المعاينة العامة. في هذا الكشف، يتم تشغيل تنبيه أمان Azure ATP عند استخدام الاستطلاع الأساسي للأمان من قبل المهاجمين للحصول على معلومات مهمة حول بيئة المجال. تساعد هذه المعلومات المهاجمين على تعيين بنية المجال، بالإضافة إلى تحديد الحسابات المميزة لاستخدامها في الخطوات اللاحقة في سلسلة إنهاء الهجوم الخاصة بهم.بروتوكول الوصول إلى الدليل الخفيف (LDAP) هو أحد الأساليب الأكثر شيوعا المستخدمة لكل من الأغراض المشروعة والضارة للاستعلام عن Active Directory. يستخدم الاستطلاع الأساسي للأمان المركز على LDAP عادة كمرحلة أولى من هجوم Kerberoasting. يتم استخدام هجمات Kerberoasting للحصول على قائمة مستهدفة بالأسماء الأساسية للأمان (SPNs)، والتي يحاول المهاجمون بعد ذلك الحصول على تذاكر خادم منح التذاكر (TGS).

تحسين الميزة: تنبيه استطلاع تعداد الحساب (NTLM)

تنبيه محسن لاستطلاع تعداد الحساب (NTLM) باستخدام تحليل إضافي، ومنطق الكشف المحسن لتقليل نتائج تنبيه B-TPوFP .تحسين الميزة: تنبيه استطلاع تعيين الشبكة (DNS)

تمت إضافة أنواع جديدة من الاكتشافات إلى تنبيهات استكشاف تعيين الشبكة (DNS). بالإضافة إلى الكشف عن طلبات AXFR المشبوهة، يكتشف Azure ATP الآن أنواعا مشبوهة من الطلبات التي تنشأ من خوادم غير DNS باستخدام عدد كبير من الطلبات.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.66

تم الإصدار في 17 فبراير 2019

تحسين الميزة: تنبيه هجوم DCSync المشتبه به (النسخ المتماثل لخدمات الدليل)

تم إجراء تحسينات على قابلية الاستخدام لهذا التنبيه الأمني بما في ذلك وصف منقح، وتوفير معلومات مصدر إضافية، ومرسم معلومات معلومات جديد، والمزيد من الأدلة. تعرف على المزيد حول تنبيهات أمان هجوم DCSync المشتبه به (النسخ المتماثل لخدمات الدليل ).يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.65

تم الإصدار في 10 فبراير 2019

تنبيه أمان جديد: هجوم ترحيل NTLM المشتبه به (حساب Exchange) - (معاينة)

هجوم ترحيل NTLM المشتبه به من Azure ATP (حساب Exchange) - تنبيه أمان المعاينة الآن في المعاينة العامة. في هذا الكشف، يتم تشغيل تنبيه أمان Azure ATP عند تحديد استخدام بيانات اعتماد حساب Exchange من مصدر مريب. تحاول هذه الأنواع من الهجمات الاستفادة من تقنيات ترحيل NTLM للحصول على امتيازات تبادل وحدة التحكم بالمجال وتعرف باسم ExchangePriv. تعرف على المزيد حول تقنية ExchangePriv من ADV190007 الاستشارية التي تم نشرها لأول مرة في 31 يناير 2019 واستجابة تنبيه Azure ATP.التوفر العام: تنفيذ التعليمات البرمجية عن بعد عبر DNS

هذا التنبيه الآن في التوفر العام (التوفر العام). لمزيد من المعلومات وميزات التنبيه، راجع صفحة تنفيذ التعليمات البرمجية عن بعد عبر وصف تنبيه DNS.التوفر العام: النقل غير المصرح للبيانات عبر SMB

هذا التنبيه الآن في التوفر العام (التوفر العام). لمزيد من المعلومات وميزات التنبيه، راجع صفحة وصف تنبيه النقل غير المصرح للبيانات عبر SMB.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.64

تاريخ الإصدار 4 فبراير 2019

التوفر العام: يشتبه في استخدام البطاقة الذهبية (حالة شاذة للتذكرة)

هذا التنبيه الآن في التوفر العام (التوفر العام). لمزيد من المعلومات وميزات التنبيه، راجع صفحة وصف تنبيه استخدام البطاقة الذهبية المشتبه به (حالة شاذة للتذكرة).تحسين الميزة: استطلاع تعيين الشبكة (DNS)

تم توزيع منطق محسن للكشف عن التنبيه لهذا التنبيه لتقليل الإيجابيات الخاطئة وضوضاء التنبيه. يحتوي هذا التنبيه الآن على فترة تعلم من ثمانية أيام قبل أن يتم تشغيل التنبيه للمرة الأولى. لمزيد من المعلومات حول هذا التنبيه، راجع صفحة وصف تنبيه استطلاع تعيين الشبكة (DNS).نظرا لتحسين هذا التنبيه، يجب عدم استخدام أسلوب nslookup لاختبار اتصال Azure ATP أثناء التكوين الأولي.

تحسين الميزة:

يتضمن هذا الإصدار صفحات تنبيه معاد تصميمها، وأدلة جديدة، ما يوفر تحقيقا أفضل في التنبيه.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

يناير 2019

إصدار Azure ATP 2.63

تم الإصدار في 27 يناير 2019

ميزة جديدة: دعم الغابة غير الموثوق به - (معاينة)

دعم Azure ATP لأجهزة الاستشعار في الغابات غير الموثوق بها الآن في المعاينة العامة. من صفحة خدمات دليل مدخل Microsoft Azure ATP، قم بتكوين مجموعات إضافية من بيانات الاعتماد لتمكين مستشعرات Azure ATP من الاتصال بغابات Active Directory المختلفة، وتقديم تقرير إلى خدمة Azure ATP. راجع Azure ATP متعدد الغابات لمعرفة المزيد.ميزة جديدة: تغطية وحدة تحكم المجال

يوفر Azure ATP الآن معلومات التغطية لوحدات التحكم بالمجال المراقبة في Azure ATP.

من صفحة مستشعرات مدخل Azure ATP، اعرض عدد وحدات التحكم بالمجال المراقبة وغير الخاضعة للمراقبة التي اكتشفها Azure ATP في بيئتك. قم بتنزيل قائمة وحدة التحكم بالمجال المراقبة لمزيد من التحليل، ولبناء خطة عمل. راجع الدليل الإرشادي لمراقبة وحدة التحكم بالمجال لمعرفة المزيد.تحسين الميزة: استكشاف تعداد الحساب

يكشف الكشف عن استكشاف تعداد حساب Azure ATP الآن ويصدر تنبيهات لمحاولات التعداد باستخدام Kerberos وNTLM. في السابق، كان الكشف يعمل فقط للمحاولات باستخدام Kerberos. راجع تنبيهات استكشاف Azure ATP لمعرفة المزيد.تحسين الميزة: تنبيه محاولة تنفيذ التعليمات البرمجية عن بعد

- تمت إضافة جميع أنشطة التنفيذ عن بعد، مثل إنشاء الخدمة وتنفيذ WMI وتنفيذ PowerShell الجديد، إلى المخطط الزمني لملف التعريف للجهاز الوجهة. الجهاز الوجهة هو وحدة تحكم المجال التي تم تنفيذ الأمر عليها.

- تمت إضافة تنفيذ PowerShell إلى قائمة أنشطة تنفيذ التعليمات البرمجية عن بعد المدرجة في المخطط الزمني لتنبيه ملف تعريف الكيان.

- راجع محاولة تنفيذ التعليمات البرمجية عن بعد لمعرفة المزيد.

مشكلة LSASS Windows Server 2019 وAzure ATP

استجابة لملاحظات العملاء حول استخدام Azure ATP مع وحدات التحكم بالمجال التي تعمل Windows Server 2019، يتضمن هذا التحديث منطقا إضافيا لتجنب تشغيل السلوك المبلغ عنه على أجهزة Windows Server 2019. تم التخطيط للحصول على دعم كامل لمستشعر Azure ATP على Windows Server 2019 لتحديث Azure ATP مستقبلي، ولكن تثبيت Azure ATP وتشغيله على Windows Servers 2019 غير مدعوم حاليا. راجع متطلبات مستشعر Azure ATP لمعرفة المزيد.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.62

تم الإصدار في 20 يناير 2019

تنبيه أمان جديد: تنفيذ التعليمات البرمجية عن بعد عبر DNS - (معاينة)

تنفيذ التعليمات البرمجية البعيدة ل Azure ATP عبر تنبيه أمان DNS الآن في المعاينة العامة. في هذا الكشف، يتم تشغيل تنبيه أمان Azure ATP عند إجراء استعلامات DNS المشتبه في استغلال الثغرة الأمنية CVE-2018-8626 مقابل وحدة تحكم مجال في الشبكة.تحسين الميزة: تحديث مستشعر متأخر لمدة 72 ساعة

تم تغيير الخيار لتأخير تحديثات أداة الاستشعار على أجهزة الاستشعار المحددة إلى 72 ساعة (بدلا من التأخير السابق لمدة 24 ساعة) بعد كل تحديث إصدار من Azure ATP. راجع تحديث مستشعر Azure ATP للحصول على إرشادات التكوين.يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.61

تم الإصدار في 13 يناير 2019

تنبيه أمان جديد: النقل غير المصرح للبيانات عبر SMB - (معاينة)

تم الآن نقل بيانات Azure ATP عبر تنبيه أمان SMB في المعاينة العامة. يمكن للمهاجمين الذين يمتلكون حقوق مسؤول المجال اختراق حساب KRBTGT. باستخدام حساب KRBTGT، يمكن للمهاجمين إنشاء تذكرة منح تذكرة Kerberos (TGT) التي توفر تخويلا لأي مورد.تحسين الميزة: تنبيه أمان محاولة تنفيذ التعليمات البرمجية عن بعد

تمت إضافة وصف تنبيه جديد وأدلة إضافية للمساعدة في تسهيل فهم التنبيه، وتوفير مهام سير عمل تحقيق أفضل.تحسين الميزة: الأنشطة المنطقية لاستعلام DNS

تمت إضافة أنواع استعلام إضافية إلى الأنشطة المراقبة في Azure ATP بما في ذلك: TXTوMXوNSوSRV و ANYوDNSKEY.تحسين الميزة: الاستخدام المشتبه به للتذكرة الذهبية (حالة شاذة للتذكرة) واستخدام البطاقة الذهبية المشتبه به (حساب غير موجود)

تم تطبيق منطق الكشف المحسن على كلا التنبيهين لتقليل عدد تنبيهات FP، وتقديم نتائج أكثر دقة.تحسين الميزة: وثائق تنبيه أمان Azure ATP

تم تحسين وثائق تنبيه أمان Azure ATP وتوسيعها لتشمل أوصاف تنبيه أفضل وتصنيفات تنبيه أكثر دقة وتفسيرات للأدلة والمعالجة والوقاية. تعرف على تصميم وثائق تنبيه الأمان الجديد باستخدام الارتباطات التالية:يتضمن هذا الإصدار أيضا تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.60

تم الإصدار في 6 يناير 2019

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

ديسمبر 2018

إصدار Azure ATP 2.59

تاريخ الإصدار 16 ديسمبر 2018

- يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.58

تم الإصدار في 9 ديسمبر 2018

-

تحسين تنبيه الأمان: تقسيم تنبيه تنفيذ البروتوكول غير العادي

يتم الآن تقسيم سلسلة Azure ATP من تنبيهات أمان تنفيذ البروتوكول غير العادية التي شاركت سابقا معرف خارجي واحد (2002)، إلى أربعة تنبيهات مميزة، مع معرف خارجي فريد مقابل.

معرفات التنبيه الخارجية الجديدة

اسم تنبيه أمان جديد اسم تنبيه الأمان السابق معرف خارجي فريد يشتبه في هجوم القوة الغاشمة (SMB) تنفيذ بروتوكول غير عادي (الاستخدام المحتمل للأدوات الضارة مثل Hydra) 2033 يشتبه في هجوم overpass-the-hash (Kerberos) تنفيذ بروتوكول Kerberos غير عادي (هجوم تجاوز محتمل للتجزئة) 2002 الاستخدام المشتبه به لإطار عمل اختراق Metasploit تنفيذ بروتوكول غير عادي (الاستخدام المحتمل لأداة اختراق Metasploit) 2034 يشتبه في هجوم برامج الفدية الضارة WannaCry تنفيذ بروتوكول غير عادي (هجوم WannaCry المحتمل لبرامج الفدية الضارة) 2035

نشاط مراقب جديد: نسخ الملف من خلال SMB

نسخ الملفات باستخدام SMB هو الآن نشاط مراقب وقابل للتصفية. تعرف على المزيد حول الأنشطة التي يراقبها Azure ATP، وكيفية تصفية الأنشطة المراقبة والبحث فيها في المدخل.تحسين صورة مسار الحركة الجانبية الكبيرة

عند عرض مسارات الحركة الجانبية الكبيرة، يقوم Azure ATP الآن بتمييز العقد المتصلة بكيان محدد فقط، بدلا من ضبابية العقد الأخرى. يقدم هذا التغيير تحسنا كبيرا في سرعة عرض LMP الكبيرة.يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

إصدار Azure ATP 2.57

تم الإصدار في 2 ديسمبر 2018

تنبيه أمان جديد: يشتبه في استخدام التذكرة الذهبية - الشذوذ في تذكرة (معاينة)

الاستخدام المشتبه به للتذكرة الذهبية ل Azure ATP - تنبيه أمان الشذوذ في التذكرة الآن في المعاينة العامة. يمكن للمهاجمين الذين يمتلكون حقوق مسؤول المجال اختراق حساب KRBTGT. باستخدام حساب KRBTGT، يمكن للمهاجمين إنشاء تذكرة منح تذكرة Kerberos (TGT) التي توفر تخويلا لأي مورد.يطلق على TGT المزور هذا اسم "البطاقة الذهبية" لأنه يسمح للمهاجمين بتحقيق استمرار دائم للشبكة. تذاكر ذهبية مزورة من هذا النوع لها خصائص فريدة من نوعها تم تصميم هذا الكشف الجديد لتحديد.

تحسين الميزة: إنشاء مثيل Azure ATP التلقائي (مثيل)

من اليوم، تتم إعادة تسمية مثيلات Azure ATP مثيلات Azure ATP. يدعم Azure ATP الآن مثيل Azure ATP واحد لكل حساب Azure ATP. يتم إنشاء مثيلات للعملاء الجدد باستخدام معالج إنشاء المثيل في مدخل Azure ATP. يتم تحويل مثيلات Azure ATP الموجودة تلقائيا إلى مثيلات Azure ATP مع هذا التحديث.- إنشاء مثيل مبسط للتوزيع والحماية بشكل أسرع باستخدام إنشاء مثيل Azure ATP.

- تظل جميع خصوصية البيانات والامتثال كما هي.

لمعرفة المزيد حول مثيلات Azure ATP، راجع إنشاء مثيل Azure ATP.

يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

نوفمبر 2018

إصدار Azure ATP 2.56

تم الإصدار في 25 نوفمبر 2018

تحسين الميزة: مسارات الحركة الجانبية (LMPs)

تتم إضافة ميزتين إضافيتين لتحسين قدرات مسار الحركة الجانبية ل Azure ATP (LMP):- يتم الآن حفظ محفوظات LMP واكتشافها لكل كيان، وعند استخدام تقارير LMP.

- اتبع كيانا في LMP عبر المخطط الزمني للنشاط، وتحقق باستخدام أدلة إضافية مقدمة لاكتشاف مسارات الهجوم المحتملة.

راجع مسارات الحركة الجانبية ل Azure ATP لمعرفة المزيد حول كيفية الاستخدام والتحقيق مع LMPs المحسنة.

تحسينات الوثائق: مسارات الحركة الجانبية، أسماء تنبيهات الأمان

تم إجراء إضافات وتحديثات على مقالات Azure ATP التي تصف أوصاف وميزات مسار الحركة الجانبية، وتمت إضافة تعيين الاسم لجميع مثيلات أسماء تنبيهات الأمان القديمة إلى الأسماء الجديدة والمعرف الخارجي.- راجع مسارات الحركة الجانبية ل Azure ATP، والتحقيق في مسارات الحركة الجانبية، ودليل تنبيه الأمان لمعرفة المزيد.

يتضمن هذا الإصدار تحسينات وإصلاحات الأخطاء للبنية الأساسية للمستشعر الداخلي.

للحصول على تفاصيل عن كل إصدار من إصدارات Defender for Identity قبل (بما في ذلك) الإصدار 2.55، راجع مرجع إصدار Defender for Identity.