استكشاف Microsoft Defender for Identity المشكلات المعروفة وإصلاحها

توضح هذه المقالة كيفية استكشاف المشكلات المعروفة في Microsoft Defender for Identity وإصلاحها.

فشل تشغيل خدمة أداة الاستشعار

إدخالات سجل المستشعر:

Warn DirectoryServicesClient CreateLdapConnectionAsync failed to retrieve group managed service account password. [DomainControllerDnsName=DC1.CONTOSO.LOCAL Domain=contoso.local UserName=mdiSvc01]

السبب 1

لم يتم منح وحدة التحكم بالمجال حقوق الوصول إلى كلمة مرور حساب gMSA.

الدقة 1:

تحقق من منح وحدة التحكم بالمجال حقوق الوصول إلى كلمة المرور. يجب أن يكون لديك مجموعة أمان في Active Directory تحتوي على وحدة تحكم المجال و Entra Connect و AD FS / AD CS server (خوادم) وأجهزة الاستشعار المستقلة المضمنة. إذا لم يكن هذا موجودا، نوصي بإنشاء واحد.

يمكنك استخدام الأمر التالي للتحقق مما إذا كان قد تمت إضافة حساب كمبيوتر أو مجموعة أمان إلى المعلمة. استبدل mdiSvc01 بالاسم الذي أنشأته.

Get-ADServiceAccount mdiSvc01 -Properties PrincipalsAllowedToRetrieveManagedPassword

يجب أن تبدو النتائج كما يلي:

في هذا المثال، يمكننا أن نرى أنه تمت إضافة مجموعة تسمى mdiSvc01Group . إذا لم تتم إضافة وحدة تحكم المجال أو مجموعة الأمان، يمكنك استخدام الأوامر التالية لإضافتها. استبدل mdiSvc01 باسم gMSA، واستبدل DC1 باسم وحدة التحكم بالمجال، أو mdiSvc01Group باسم مجموعة الأمان.

# To set the specific domain controller only:

$specificDC = Get-ADComputer -Identity DC1

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $specificDC

# To set a security group that contains the relevant computer accounts:

$group = Get-ADGroup -Identity mdiSvc01Group

Set-ADServiceAccount mdiSvc01 -PrincipalsAllowedToRetrieveManagedPassword $group

إذا تمت إضافة وحدة التحكم بالمجال أو مجموعة الأمان بالفعل، ولكنك لا تزال ترى الخطأ، يمكنك تجربة الخطوات التالية:

- إعادة تشغيل الخادم لمزامنة التغييرات الأخيرة

- قم بإزالة تذكرة Kerberos، مما يجبر الخادم على طلب تذكرة Kerberos جديدة. من موجه أوامر المسؤول، قم بتشغيل الأمر التالي

klist -li 0x3e7 purge

السبب 2

نظرا لسيناريو معروف متعلق ب "البذر في الوقت الآمن"، يمكن تعيين سمة gMSA PasswordLastSet إلى تاريخ مستقبلي، ما يتسبب في تعذر بدء تشغيل أداة الاستشعار.

يمكن استخدام الأمر التالي لتأكيد ما إذا كان حساب gMSA يقع في السيناريو، عندما تعرض قيم PasswordLastSet وStLogonDate تاريخا مستقبليا:

Get-ADServiceAccount mdiSvc01 -Properties PasswordLastSet, LastLogonDate

الدقة 2:

كحل مؤقت، يمكن إنشاء gMSA جديد سيكون له تاريخ صحيح للسمة . من المستحسن فتح طلب دعم مع خدمات الدليل لتحديد السبب الجذري واستكشاف خيارات الحل الشامل.

خطأ في اتصال فشل أداة الاستشعار

إذا تلقيت خطأ فشل أداة الاستشعار التالي:

System.Net.Http.HttpRequestException:

An error occurred while sending the request. ---> System.Net.WebException:

Unable to connect to the remote server --->

System.Net.Sockets.SocketException: A connection attempt failed because the

connected party did not properly respond after a period of time, or established

connection failed because connected host has failed to respond...

دقة:

تأكد من عدم حظر الاتصال للمضيف المحلي، منفذ TCP 444. لمعرفة المزيد حول المتطلبات الأساسية Microsoft Defender for Identity، راجع المنافذ.

موقع سجل التوزيع

توجد سجلات توزيع Defender for Identity في الدليل المؤقت للمستخدم الذي قام بتثبيت المنتج. في موقع التثبيت الافتراضي، يمكن العثور عليه في: C:\Users\Administrator\AppData\Local\Temp (أو دليل واحد أعلى من ٪temp٪). لمزيد من المعلومات، راجع استكشاف أخطاء Defender for Identity وإصلاحها باستخدام السجلات.

تظهر مشكلة مصادقة الوكيل كخطأ في الترخيص

إذا تلقيت الخطأ التالي أثناء تثبيت المستشعر: فشل المستشعر في التسجيل بسبب مشكلات الترخيص.

إدخالات سجل التوزيع:

[1C60:1AA8][2018-03-24T23:59:13]i000: 2018-03-25 02:59:13.1237 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-24T23:59:56]i000: 2018-03-25 02:59:56.4856 Info InteractiveDeploymentManager ValidateCreateSensorAsync returned [validateCreateSensorResult=LicenseInvalid]]

[1C60:1AA8][2018-03-25T00:27:56]i000: 2018-03-25 03:27:56.7399 Debug SensorBootstrapperApplication Engine.Quit [deploymentResultStatus=1602 isRestartRequired=False]]

[1C60:15B8][2018-03-25T00:27:56]i500: Shutting down, exit code: 0x642

سبب:

في بعض الحالات، عند الاتصال عبر وكيل، قد يستجيب أثناء المصادقة إلى مستشعر Defender for Identity بالخطأ 401 أو 403 بدلا من الخطأ 407. يفسر مستشعر Defender for Identity الخطأ 401 أو 403 على أنه مشكلة ترخيص وليس كمسألة مصادقة وكيل.

دقة:

تأكد من أن المستشعر يمكنه الاستعراض للوصول إلى *.atp.azure.com من خلال الوكيل المكون دون مصادقة. لمزيد من المعلومات، راجع تكوين الوكيل لتمكين الاتصال.

تظهر مشكلة مصادقة الوكيل كخطأ في الاتصال

إذا تلقيت الخطأ التالي أثناء تثبيت أداة الاستشعار: فشل المستشعر في الاتصال بالخدمة.

سبب:

يمكن أن تحدث المشكلة عندما تكون شهادات المراجع المصدقة الجذر الموثوق بها المطلوبة من قبل Defender for Identity مفقودة.

دقة:

قم بتشغيل أمر PowerShell cmdlet التالي للتحقق من تثبيت الشهادات المطلوبة.

في المثال التالي، استخدم شهادة "DigiCert Baltimore Root" لجميع العملاء. بالإضافة إلى ذلك، استخدم شهادة "DigiCert Global Root G2" للعملاء التجاريين أو استخدم شهادة "DigiCert Global Root CA" لعملاء GCC High لحكومة الولايات المتحدة، كما هو موضح.

# Certificate for all customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "D4DE20D05E66FC53FE1A50882C78DB2852CAE474"} | fl

# Certificate for commercial customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "df3c24f9bfd666761b268073fe06d1cc8d4f82a4"} | fl

# Certificate for US Government GCC High customers

Get-ChildItem -Path "Cert:\LocalMachine\Root" | where { $_.Thumbprint -eq "a8985d3a65e5e5c4b2d7d66d40c6dd2fb19c5436"} | fl

إخراج الشهادة لجميع العملاء:

Subject : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Issuer : CN=Baltimore CyberTrust Root, OU=CyberTrust, O=Baltimore, C=IE

Thumbprint : D4DE20D05E66FC53FE1A50882C78DB2852CAE474

FriendlyName : DigiCert Baltimore Root

NotBefore : 5/12/2000 11:46:00 AM

NotAfter : 5/12/2025 4:59:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

إخراج الشهادة لشهادة العملاء التجاريين:

Subject : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root G2, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : DF3C24F9BFD666761B268073FE06D1CC8D4F82A4

FriendlyName : DigiCert Global Root G2

NotBefore : 01/08/2013 15:00:00

NotAfter : 15/01/2038 14:00:00

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

إخراج الشهادة للعملاء الحكوميين الحكوميين الأمريكيين من عملاء سحابة القطاع الحكومي:

Subject : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Issuer : CN=DigiCert Global Root CA, OU=www.digicert.com, O=DigiCert Inc, C=US

Thumbprint : A8985D3A65E5E5C4B2D7D66D40C6DD2FB19C5436

FriendlyName : DigiCert

NotBefore : 11/9/2006 4:00:00 PM

NotAfter : 11/9/2031 4:00:00 PM

Extensions : {System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid, System.Security.Cryptography.Oid}

إذا كنت لا ترى الإخراج المتوقع، فاستخدم الخطوات التالية:

قم بتنزيل الشهادات التالية إلى جهاز Server Core. لجميع العملاء، قم بتنزيل شهادة جذر Baltimore CyberTrust .

بالإضافة:

- للعملاء التجاريين، قم بتنزيل شهادة DigiCert Global Root G2

- بالنسبة لعملاء GCC High لحكومة الولايات المتحدة، قم بتنزيل شهادة DigiCert Global Root CA

قم بتشغيل PowerShell cmdlet التالي لتثبيت الشهادة.

# For all customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\bc2025.crt" -CertStoreLocation Cert:\LocalMachine\Root # For commercial customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootG2.crt" -CertStoreLocation Cert:\LocalMachine\Root # For US Government GCC High customers, install certificate Import-Certificate -FilePath "<PATH_TO_CERTIFICATE_FILE>\DigiCertGlobalRootCA.crt" -CertStoreLocation Cert:\LocalMachine\Root

خطأ في التثبيت الصامت عند محاولة استخدام PowerShell

إذا حاولت أثناء تثبيت المستشعر الصامت استخدام PowerShell وتلقي الخطأ التالي:

"Azure ATP sensor Setup.exe" "/quiet" NetFrameworkCommandLineArguments="/q" Acce ... Unexpected token '"/quiet"' in expression or statement."

سبب:

يؤدي الفشل في تضمين البادئة ./المطلوب تثبيتها عند استخدام PowerShell إلى حدوث هذا الخطأ.

دقة:

استخدم الأمر الكامل لتثبيته بنجاح.

./"Azure ATP sensor Setup.exe" /quiet NetFrameworkCommandLineArguments="/q" AccessKey="<Access Key>"

مشكلة فريق Defender for Identity sensor NIC

عند تثبيت مستشعر Defender for Identity على جهاز تم تكوينه باستخدام محول فريق NIC وبرنامج تشغيل Winpcap، تتلقى خطأ في التثبيت. إذا كنت ترغب في تثبيت أداة استشعار Defender for Identity على جهاز تم تكوينه باستخدام فريق NIC، فتأكد من استبدال برنامج تشغيل Winpcap ب Npcap باتباع الإرشادات هنا.

وضع مجموعة المعالجات المتعددة

بالنسبة لأنظمة تشغيل Windows 2008R2 و2012، لا يتم دعم مستشعر Defender for Identity في وضع مجموعة المعالجات المتعددة.

الحلول البديلة المحتملة المقترحة:

إذا كان الترابط التشعبي قيد التشغيل، فقم بإيقاف تشغيله. قد يقلل هذا من عدد الذاكرات الأساسية المنطقية بما يكفي لتجنب الحاجة إلى التشغيل في وضع مجموعة المعالجات المتعددة .

إذا كان جهازك يحتوي على أقل من 64 نواة منطقية ويعمل على مضيف HP، فقد تتمكن من تغيير إعداد NUMA Group Size Optimization BIOS من الإعداد الافتراضي Clustered إلى Flat.

مشكلة مستشعر الجهاز الظاهري VMware

إذا كان لديك مستشعر Defender for Identity على أجهزة VMware الظاهرية، فقد تتلقى تنبيها صحيا لا يتم تحليل بعض نسبة استخدام الشبكة. يمكن أن يحدث هذا بسبب عدم تطابق التكوين في VMware.

لحل هذه المشكلة:

في نظام التشغيل Guest، قم بتعيين ما يلي إلى Disabled في تكوين NIC للجهاز الظاهري: IPv4 TSO Offload.

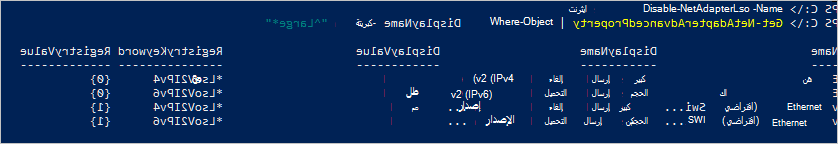

استخدم الأمر التالي للتحقق مما إذا كان قد تم تمكين أو تعطيل الإرسال الكبير (LSO):

Get-NetAdapterAdvancedProperty | Where-Object DisplayName -Match "^Large*"

إذا تم تمكين LSO، فاستخدم الأمر التالي لتعطيله:

Disable-NetAdapterLso -Name {name of adapter}

ملاحظة

- اعتمادا على التكوين الخاص بك، قد تتسبب هذه الإجراءات في فقدان قصير لاتصال الشبكة.

- قد تحتاج إلى إعادة تشغيل جهازك حتى تسري هذه التغييرات.

- قد تختلف هذه الخطوات اعتمادا على إصدار VMWare الخاص بك. تحقق من وثائق VMWare للحصول على معلومات حول كيفية تعطيل LSO/TSO لإصدار VMWare الخاص بك.

فشل المستشعر في استرداد بيانات اعتماد حساب الخدمة المدارة للمجموعة (gMSA)

إذا تلقيت التنبيه الصحي التالي: بيانات اعتماد مستخدم خدمات الدليل غير صحيحة

إدخالات سجل المستشعر:

2020-02-17 14:01:36.5315 Info ImpersonationManager CreateImpersonatorAsync started [UserName=account_name Domain=domain1.test.local IsGroupManagedServiceAccount=True]

2020-02-17 14:01:36.5750 Info ImpersonationManager CreateImpersonatorAsync finished [UserName=account_name Domain=domain1.test.local IsSuccess=False]

إدخالات سجل Sensor Updater:

2020-02-17 14:02:19.6258 Warn GroupManagedServiceAccountImpersonationHelper GetGroupManagedServiceAccountAccessTokenAsync failed GMSA password could not be retrieved [errorCode=AccessDenied AccountName=account_name DomainDnsName=domain1.test.local]

فشل المستشعر في استرداد كلمة مرور حساب gMSA.

السبب 1

لم يتم منح وحدة التحكم بالمجال الإذن لاسترداد كلمة مرور حساب gMSA.

الدقة 1:

تحقق من أن الكمبيوتر الذي يقوم بتشغيل المستشعر قد تم منحه أذونات لاسترداد كلمة المرور لحساب gMSA. لمزيد من المعلومات، راجع منح أذونات لاسترداد كلمة مرور حساب gMSA.

السبب 2

تعمل خدمة الاستشعار ك LocalService وتنفذ انتحال شخصية حساب خدمة الدليل.

إذا تم تكوين نهج تعيين حقوق المستخدم تسجيل الدخول كخدمة لوحدة التحكم بالمجال هذه، يفشل انتحال الهوية ما لم يتم منح حساب gMSA إذن تسجيل الدخول كخدمة .

الدقة 2:

تكوين تسجيل الدخول كخدمة لحسابات gMSA، عند تكوين نهج تعيين حقوق المستخدم تسجيل الدخول كخدمة على وحدة تحكم المجال المتأثرة. لمزيد من المعلومات، راجع التحقق من أن حساب gMSA لديه الحقوق المطلوبة.

السبب 3

إذا تم إصدار تذكرة Kerberos لوحدة التحكم بالمجال قبل إضافة وحدة التحكم بالمجال إلى مجموعة الأمان بالأذونات المناسبة، فلن تكون هذه المجموعة جزءا من تذكرة Kerberos. لذلك لا يمكنه استرداد كلمة المرور لحساب gMSA.

الدقة 3:

قم بأحد الإجراءات التالية لحل هذه المشكلة:

إعادة تشغيل وحدة التحكم بالمجال.

قم بإزالة تذكرة Kerberos، مما يجبر وحدة التحكم بالمجال على طلب تذكرة Kerberos جديدة. من موجه أوامر المسؤول على وحدة تحكم المجال، قم بتشغيل الأمر التالي:

klist -li 0x3e7 purgeقم بتعيين الإذن لاسترداد كلمة مرور gMSA إلى مجموعة تكون وحدة التحكم بالمجال عضوا فيها بالفعل، مثل مجموعة وحدات التحكم بالمجال.

تم رفض الوصول إلى مفتاح التسجيل "عمومي"

فشل بدء تشغيل خدمة الاستشعار، ويحتوي سجل المستشعر على إدخال مشابه ل:

2021-01-19 03:45:00.0000 Error RegistryKey System.UnauthorizedAccessException: Access to the registry key 'Global' is denied.

سبب:

لا يملك gMSA الذي تم تكوينه لوحدة التحكم بالمجال هذه أو خادم AD FS / AD CS أذونات لمفاتيح تسجيل عداد الأداء.

دقة:

أضف gMSA إلى مجموعة مستخدمي مراقبة الأداء على الخادم.

لا يمكن أن تحتوي تنزيلات التقارير على أكثر من 300,000 إدخال

لا يدعم Defender for Identity تنزيلات التقارير التي تحتوي على أكثر من 300,000 إدخال لكل تقرير. تظهر التقارير على أنها غير مكتملة إذا تم تضمين أكثر من 300,000 إدخال.

سبب:

هذا قيد هندسي.

دقة:

لا توجد دقة معروفة.

فشل المستشعر في تعداد سجلات الأحداث

إذا لاحظت عددا محدودا أو نقصا في تنبيهات أحداث الأمان أو الأنشطة المنطقية داخل وحدة تحكم Defender for Identity ولكن لا يتم تشغيل أي مشكلات صحية.

إدخالات سجل المستشعر:

Error EventLogException System.Diagnostics.Eventing.Reader.EventLogException: The handle is invalid at void System.Diagnostics.Eventing.Reader.EventLogException.Throw(int errorCode) at object System.Diagnostics.Eventing.Reader.NativeWrapper.EvtGetEventInfo(EventLogHandle handle, EvtEventPropertyId enumType) at string System.Diagnostics.Eventing.Reader.EventLogRecord.get_ContainerLog()

سبب:

تحد قائمة التحكم في الوصول التقديرية من الوصول إلى سجلات الأحداث المطلوبة بواسطة حساب الخدمة المحلية.

دقة:

تأكد من أن قائمة التحكم في الوصول التقديرية (DACL) تتضمن الإدخال التالي (هذا هو SID لخدمة AATPSensor).

(A;;0x1;;;S-1-5-80-818380073-2995186456-1411405591-3990468014-3617507088)

تحقق مما إذا كان DACL لسجل أحداث الأمان قد تم تكوينه بواسطة عنصر نهج المجموعة:

Policies > Administrative Templates > Windows Components > Event Log Service > Security > Configure log access

إلحاق الإدخال أعلاه بالنهج الحالي. قم بتشغيل C:\Windows\System32\wevtutil.exe gl security بعد ذلك للتحقق من إضافة الإدخال.

يجب الآن عرض سجلات Defender for Identity المحلية:

Info WindowsEventLogReader EnableEventLogWatchers EventLogWatcher enabled [name=Security]

فشل ApplyInternal في اتصال SSL ثنائي الاتجاه بخطأ الخدمة

إذا تلقيت الخطأ التالي أثناء تثبيت المستشعر: فشل ApplyInternal في اتصال SSL ثنائي الاتجاه بالخدمة ويحتوي سجل المستشعر على إدخال مشابه ل:

2021-01-19 03:45:00.0000 Error CommunicationWebClient+\<SendWithRetryAsync\>d__9`1 فشل ApplyInternal في اتصال SSL ثنائي الاتجاه بالخدمة.

يمكن أن تكون المشكلة ناتجة عن وكيل مع تمكين فحص SSL.

[_workspaceApplicationSensorApiEndpoint=غير محدد/contoso.atp.azure.com:443 بصمة الإبهام=7C039DA47E81E51F3DA3DF3DA7B5E1899B5B4AD0]'

سبب:

يمكن أن تحدث المشكلة عندما لا يتم تعيين قيم سجل SystemDefaultTlsVersions أو SchUseStrongCrypto إلى قيمتها الافتراضية 1.

دقة:

تحقق من تعيين قيم سجل SystemDefaultTlsVersions و SchUseStrongCrypto إلى 1:

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\WOW6432Node\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319]

"SystemDefaultTlsVersions"=dword:00000001

"SchUseStrongCrypto"=dword:00000001

مشكلة في تثبيت أداة الاستشعار على Windows Server 2019 مع تثبيت KB5009557، أو على خادم بأذونات EventLog المتصلبة

قد يفشل تثبيت أداة الاستشعار مع ظهور رسالة الخطأ:

System.UnauthorizedAccessException: Attempted to perform an unauthorized operation.

دقة:

هناك حلان محتملان لهذه المشكلة:

تثبيت أداة الاستشعار باستخدام PSExec:

psexec -s -i "C:\MDI\Azure ATP Sensor Setup.exe"قم بتثبيت أداة الاستشعار مع مهمة مجدولة تم تكوينها للتشغيل ك LocalSystem. تم ذكر بناء جملة سطر الأوامر المراد استخدامه في تثبيت أداة استشعار Defender for Identity الصامت.

فشل تثبيت أداة الاستشعار بسبب عميل إدارة الشهادات

إذا فشل تثبيت أداة الاستشعار، ويحتوي ملف Microsoft.Tri.Sensor.Deployment.Deployer.log على إدخال مشابه ل:

2022-07-15 03:45:00.0000 Error IX509CertificateRequestCertificate2 Deployer failed [arguments=128Ve980dtms0035h6u3Bg==] System.Runtime.InteropServices.COMException (0x80090008): CertEnroll::CX509CertificateRequestCertificate::Encode: Invalid algorithm specified. 0x80090008 (-2146893816 NTE_BAD_ALGID)

سبب:

يمكن أن تحدث المشكلة عندما يمنع عميل إدارة الشهادات مثل Entrust Entelligence Security Provider (EESP) تثبيت أداة الاستشعار من إنشاء شهادة موقعة ذاتيا على الجهاز.

دقة:

قم بإلغاء تثبيت عميل إدارة الشهادات، وقم بتثبيت مستشعر Defender for Identity، ثم أعد تثبيت عميل إدارة الشهادات.

ملاحظة

يتم تجديد الشهادة الموقعة ذاتيا كل عامين، وقد تفشل عملية التجديد التلقائي إذا منع عميل إدارة الشهادة إنشاء الشهادة الموقعة ذاتيا. سيؤدي هذا إلى توقف المستشعر عن الاتصال بالواجهة الخلفية، ما سيتطلب إعادة تثبيت أداة الاستشعار باستخدام الحل البديل المذكور أعلاه.

فشل تثبيت أداة الاستشعار بسبب مشكلات اتصال الشبكة

إذا فشل تثبيت أداة الاستشعار مع رمز خطأ 0x80070643، ويحتوي ملف سجل التثبيت على إدخال مشابه ل:

[22B8:27F0][2016-06-09T17:21:03]e000: Error 0x80070643: Failed to install MSI package.

سبب:

يمكن أن تحدث المشكلة عندما لا تتمكن عملية التثبيت من الوصول إلى خدمات سحابة Defender for Identity لتسجيل أداة الاستشعار.

دقة:

تأكد من أن المستشعر يمكنه الاستعراض للوصول إلى *.atp.azure.com مباشرة أو من خلال الوكيل الذي تم تكوينه. إذا لزم الأمر، قم بتعيين إعدادات الخادم الوكيل للتثبيت باستخدام سطر الأوامر:

"Azure ATP sensor Setup.exe" [ProxyUrl="http://proxy.internal.com"] [ProxyUserName="domain\proxyuser"] [ProxyUserPassword="ProxyPassword"]

لمزيد من المعلومات، راجع تشغيل تثبيت صامت باستخدام تكوين وكيلوتثبيت مستشعر Microsoft Defender for Identity.

هام

توصي Microsoft باستخدام تدفق المصادقة الأكثر أمانا المتوفر. يتطلب تدفق المصادقة الموضح في هذا الإجراء درجة عالية جدا من الثقة في التطبيق، ويحمل مخاطر غير موجودة في التدفقات الأخرى. يجب عليك استخدام هذا التدفق فقط عندما لا تكون التدفقات الأخرى الأكثر أمانا، مثل الهويات المدارة، قابلة للتطبيق.

تعذر تشغيل خدمة المستشعر وتبقى في حالة البدء

ستظهر الأخطاء التالية في سجل النظام في عارض الأحداث:

- الإجراء فتح للخدمة ". فشل NETFramework" في DLL "C:\Windows\system32\mscoree.dll" مع رفض الوصول إلى رمز الخطأ. لن تتوفر بيانات الأداء لهذه الخدمة.

- فشل الإجراء Open للخدمة "Lsa" في DLL "C:\Windows\System32\Secur32.dll" مع رفض الوصول إلى رمز الخطأ. لن تتوفر بيانات الأداء لهذه الخدمة.

- فشل الإجراء Open للخدمة "WmiApRpl" في DLL "C:\Windows\system32\wbem\wmiaprpl.dll" مع رمز الخطأ "الجهاز غير جاهز". لن تتوفر بيانات الأداء لهذه الخدمة.

ستحتوي Microsoft.TriSensorError.log على خطأ مشابه لهذا:

Microsoft.Tri.Sensor.DirectoryServicesClient.TryCreateLdapConnectionAsync(DomainControllerConnectionData domainControllerConnectionData, bool isGlobalCatalog, bool isTraversing) 2021-07-13 14:56:20.2976 Error DirectoryServicesClient Microsoft.Tri.Infrastructure.ExtendedException: Failed to communicate with configured domain controllers at new Microsoft.Tri.Sensor.DirectoryServicesClient(IConfigurationManager

سبب:

لا يحق ل NT Service\All Services تسجيل الدخول كخدمة.

دقة:

أضف نهج وحدة التحكم بالمجال مع تسجيل الدخول كخدمة. لمزيد من المعلومات، راجع التحقق من أن حساب gMSA لديه الحقوق المطلوبة.

لم يتم إنشاء مساحة العمل الخاصة بك لأن مجموعة أمان بنفس الاسم موجودة بالفعل في Microsoft Entra ID

سبب:

يمكن أن تظهر المشكلة عند انتهاء صلاحية ترخيص مساحة عمل Defender for Identity ويتم حذفه عند انتهاء فترة الاستبقاء، ولكن لم يتم حذف مجموعات Microsoft Entra.

دقة:

- انتقل إلى مدخل Microsoft Azure ->Microsoft Entra ID ->مجموعات

- أعد تسمية المجموعات الثلاث التالية (حيث workspaceName هو اسم مساحة العمل الخاصة بك)، عن طريق إضافة لاحقة " - قديمة" إليها:

- "Azure ATP workspaceName Administrators" -> "Azure ATP workspaceName Administrators - old"

- "Azure ATP workspaceName Viewers" -> "Azure ATP workspaceName Viewers - old"

- "Azure ATP workspaceName Users" -> "Azure ATP workspaceName Users - old"

- ثم يمكنك العودة في مدخل Microsoft Defender، إلى قسم الإعدادات ->الهويات لإنشاء مساحة العمل الجديدة ل Defender for Identity.