البرنامج التعليمي: اكتشاف المعلومات الحساسة وحمايتها في مؤسستك

في عالم مثالي، يدرك جميع موظفيك أهمية حماية المعلومات ويعملون ضمن سياساتك. في العالم الحقيقي، من المحتمل أن يقوم شريك مشغول يعمل بشكل متكرر مع معلومات المحاسبة بتحميل مستند حساس عن غير قصد إلى مستودع Box الخاص بك بأذونات غير صحيحة. بعد أسبوع تدرك أن المعلومات السرية لمؤسستك تم تسريبها إلى منافسيك.

لمساعدتك على منع حدوث ذلك، يوفر لك Microsoft Defender for Cloud Apps مجموعة واسعة من قدرات DLP التي تغطي نقاط تسرب البيانات المختلفة الموجودة في المؤسسات.

في هذا البرنامج التعليمي، ستتعلم كيفية استخدام Defender for Cloud Apps لاكتشاف البيانات الحساسة التي يحتمل أن تتعرض لها وتطبيق عناصر التحكم لمنع تعرضها:

كيفية اكتشاف المعلومات الحساسة وحمايتها في مؤسستك

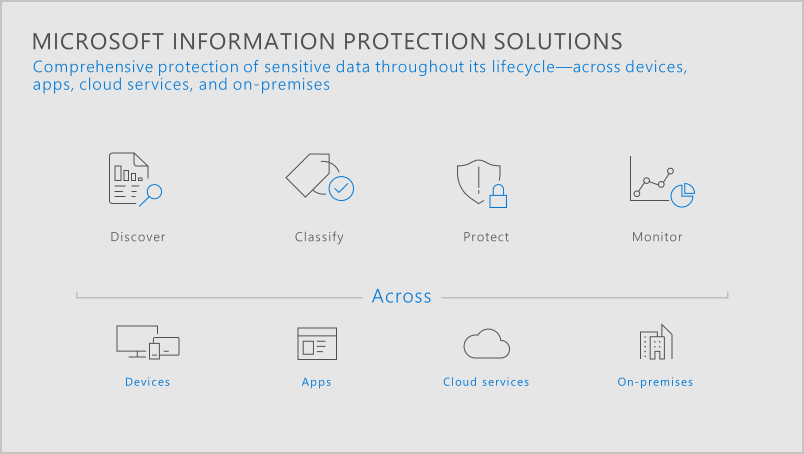

يمكن تقسيم نهجنا لحماية المعلومات إلى المراحل التالية التي تسمح لك بحماية بياناتك من خلال دورة حياتها الكاملة، عبر مواقع وأجهزة متعددة.

المرحلة 1: اكتشاف بياناتك

توصيل التطبيقات: الخطوة الأولى في اكتشاف البيانات المستخدمة في مؤسستك، هي توصيل تطبيقات السحابة المستخدمة في مؤسستك Defender for Cloud Apps. بمجرد الاتصال، يمكن Defender for Cloud Apps مسح البيانات ضوئيا وإضافة التصنيفات وفرض النهج وعناصر التحكم. اعتمادا على كيفية توصيل التطبيقات يؤثر على كيفية تطبيق عمليات الفحص وعناصر التحكم ووقتها. يمكنك توصيل تطبيقاتك بإحدى الطرق التالية:

استخدام موصل تطبيق: تستخدم موصلات التطبيقات واجهات برمجة التطبيقات التي يوفرها موفرو التطبيقات. فهي توفر رؤية أكبر للتطبيقات المستخدمة في مؤسستك والتحكم فيها. يتم إجراء عمليات الفحص بشكل دوري (كل 12 ساعة) وفي الوقت الفعلي (يتم تشغيلها في كل مرة يتم فيها الكشف عن تغيير). لمزيد من المعلومات والإرشادات حول كيفية إضافة التطبيقات، راجع توصيل التطبيقات.

استخدام التحكم في تطبيق الوصول المشروط: يستخدم حل التحكم في تطبيق الوصول المشروط بنية وكيل عكسية متكاملة بشكل فريد مع Microsoft Entra الوصول المشروط، ويسمح لك بتطبيق عناصر التحكم على أي تطبيق.

يستفيد مستخدمو Microsoft Edge من الحماية المباشرة داخل المستعرض. يتم تطبيق التحكم في تطبيق الوصول المشروط في مستعرضات أخرى باستخدام بنية وكيل عكسي. لمزيد من المعلومات، راجع حماية التطبيقات باستخدام التحكم في تطبيق الوصول المشروط Microsoft Defender for Cloud Appsوالحماية داخل المستعرض باستخدام Microsoft Edge for Business (معاينة).

التحقيق: بعد توصيل تطبيق Defender for Cloud Apps باستخدام موصل واجهة برمجة التطبيقات الخاص به، يقوم Defender for Cloud Apps بمسح جميع الملفات التي يستخدمها. في Microsoft Defender Portal، ضمن Cloud Apps، انتقل إلى الملفات للحصول على نظرة عامة على الملفات التي تشاركها تطبيقات السحابة وإمكانية وصول ذوي الاحتياجات الخاصة وحالتها. لمزيد من المعلومات، راجع التحقيق في الملفات.

المرحلة 2: تصنيف المعلومات الحساسة

تحديد المعلومات الحساسة: قبل البحث عن معلومات حساسة في ملفاتك، تحتاج أولا إلى تحديد ما يعتبر حساسا لمؤسستك. كجزء من خدمة تصنيف البيانات لدينا، نقدم أكثر من 100 نوع من أنواع المعلومات الحساسة الجاهزة، أو يمكنك إنشاء نوع خاص بك ليناسب نهج شركتك. يتم دمج Defender for Cloud Apps في الأصل مع حماية البيانات في Microsoft Purview وتتوفر نفس الأنواع والتسميات الحساسة في جميع أنحاء كلتا الخدمتين. لذلك عندما تريد تعريف المعلومات الحساسة، انتقل إلى مدخل حماية البيانات في Microsoft Purview لإنشائها، وبمجرد تحديدها ستكون متاحة في Defender for Cloud Apps. يمكنك أيضا استخدام أنواع التصنيفات المتقدمة مثل بصمة الإصبع أو مطابقة البيانات الدقيقة (EDM).

بالنسبة لأولئك منكم الذين قاموا بالفعل بالعمل الشاق لتحديد المعلومات الحساسة وتطبيق أوصاف الحساسية المناسبة، يمكنك استخدام هذه التسميات في نهجك دون الحاجة إلى فحص المحتويات مرة أخرى.

تمكين تكامل Microsoft حماية البيانات

- في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة.

- ضمن حماية البيانات، انتقل إلى Microsoft حماية البيانات. حدد فحص الملفات الجديدة تلقائيا لتسميات الحساسية حماية البيانات Microsoft وتحذيرات فحص المحتوى.

لمزيد من المعلومات، راجع تكامل حماية البيانات في Microsoft Purview.

إنشاء نهج لتحديد المعلومات الحساسة في الملفات: بمجرد معرفة أنواع المعلومات التي تريد حمايتها، حان الوقت لإنشاء نهج للكشف عنها. ابدأ بإنشاء النهج التالية:

نهج الملف

استخدم هذا النوع من النهج لمسح محتوى الملفات المخزنة في تطبيقات السحابة المتصلة بواجهة برمجة التطبيقات في الوقت الفعلي تقريبا والبيانات الثابتة. يتم مسح الملفات ضوئيا باستخدام إحدى طرق الفحص المدعومة بما في ذلك المحتوى المشفر حماية البيانات في Microsoft Purview بفضل تكاملها الأصلي مع Defender for Cloud Apps.في Microsoft Defender Portal، ضمن Cloud Apps، حدد Policies ->Policy management.

حدد Create Policy، ثم حدد File policy.

ضمن أسلوب الفحص، اختر إحدى خدمات التصنيف التالية وقم بتكوينها:

- خدمات تصنيف البيانات: تستخدم قرارات التصنيف التي اتخذتها عبر Microsoft 365 حماية البيانات في Microsoft Purview Defender for Cloud Apps لتوفير تجربة تسمية موحدة. هذه هي طريقة فحص المحتوى المفضلة لأنها توفر تجربة متسقة وموحدة عبر منتجات Microsoft.

بالنسبة للملفات شديدة الحساسية، حدد إنشاء تنبيه لكل ملف مطابق واختر التنبيهات التي تحتاجها، بحيث يتم إعلامك عندما تكون هناك ملفات تحتوي على معلومات حساسة غير محمية في مؤسستك.

حدد إنشاء.

نهج الجلسة

استخدم هذا النوع من النهج لفحص الملفات وحمايتها في الوقت الفعلي عند الوصول إلى:- منع النقل غير المصرح للبيانات: حظر تنزيل المستندات الحساسة وقصها ونسخها وطباعتها على الأجهزة غير المدارة على سبيل المثال.

- حماية الملفات عند التنزيل: طلب تسمية المستندات وحمايتها باستخدام حماية البيانات في Microsoft Purview. يضمن هذا الإجراء حماية المستند وتقييد وصول المستخدم في جلسة يحتمل أن تكون محفوفة بالمخاطر.

- منع تحميل الملفات غير المسماة: اطلب من ملف الحصول على التسمية والحماية المناسبة قبل تحميل ملف حساس وتوزيعه واستخدامه من قبل الآخرين. باستخدام هذا الإجراء، يمكنك التأكد من حظر تحميل الملفات غير المسماة ذات المحتوى الحساس حتى يصنف المستخدم المحتوى.

في Microsoft Defender Portal، ضمن Cloud Apps، حدد Policies ->Policy management.

حدد إنشاء نهج، ثم حدد نهج الجلسة.

ضمن نوع التحكم في الجلسة، اختر أحد الخيارات باستخدام DLP.

ضمن أسلوب الفحص، اختر إحدى خدمات التصنيف التالية وقم بتكوينها:

- خدمات تصنيف البيانات: تستخدم قرارات التصنيف التي اتخذتها عبر Microsoft 365 حماية البيانات في Microsoft Purview Defender for Cloud Apps لتوفير تجربة تسمية موحدة. هذه هي طريقة فحص المحتوى المفضلة لأنها توفر تجربة متسقة وموحدة عبر منتجات Microsoft.

بالنسبة للملفات شديدة الحساسية، حدد إنشاء تنبيه واختر التنبيهات التي تحتاجها، بحيث يتم إعلامك عندما تكون هناك ملفات ذات معلومات حساسة غير محمية في مؤسستك.

حدد إنشاء.

يجب عليك إنشاء العديد من النهج كما هو مطلوب للكشف عن البيانات الحساسة وفقا لنهج شركتك.

المرحلة 3: حماية بياناتك

حتى الآن يمكنك الكشف عن الملفات ذات المعلومات الحساسة، ولكن ما تريد القيام به حقا هو حماية تلك المعلومات من التهديدات المحتملة. بمجرد أن تكون على علم بحادث ما، يمكنك معالجة الموقف يدويا أو يمكنك استخدام أحد إجراءات الحوكمة التلقائية التي يوفرها Defender for Cloud Apps لتأمين ملفاتك. تتضمن الإجراءات، على سبيل المثال لا الحصر، حماية البيانات في Microsoft Purview عناصر التحكم الأصلية والإجراءات المقدمة من واجهة برمجة التطبيقات والمراقبة في الوقت الحقيقي. يعتمد نوع الحوكمة الذي يمكنك تطبيقه على نوع النهج الذي تقوم بتكوينه، كما يلي:

إجراءات إدارة نهج الملفات: يستخدم واجهة برمجة تطبيقات موفر تطبيق السحابة وتكاملاتنا الأصلية لتأمين الملفات، بما في ذلك:

- تشغيل التنبيهات وإرسال إعلامات بالبريد الإلكتروني حول الحادث

- إدارة التسميات المطبقة على ملف لفرض عناصر تحكم حماية البيانات في Microsoft Purview الأصلية

- تغيير وصول المشاركة إلى ملف

- عزل ملف

- إزالة أذونات ملف أو مجلد محددة في Microsoft 365

- نقل ملف إلى مجلد سلة المهملات

عناصر التحكم في نهج الجلسة: يستخدم قدرات الوكيل العكسي لحماية الملفات، مثل:

- تشغيل التنبيهات وإرسال إعلامات بالبريد الإلكتروني حول الحادث

- السماح صراحة بتنزيل الملفات أو تحميلها ومراقبة جميع الأنشطة ذات الصلة.

- حظر تنزيل الملفات أو تحميلها بشكل صريح. استخدم هذا الخيار لحماية الملفات الحساسة لمؤسستك من الاختراق أو التسلل من أي جهاز، بما في ذلك الأجهزة غير المدارة.

- تطبيق وصف حساسية تلقائيا على الملفات التي تطابق عوامل تصفية ملفات النهج. استخدم هذا الخيار لحماية تنزيل الملفات الحساسة.

لمزيد من المعلومات، راجع إنشاء نهج جلسة عمل Microsoft Defender for Cloud Apps.

المرحلة الرابعة: مراقبة بياناتك وإعداد تقرير بشأنها

جميع النهج الخاصة بك موجودة لفحص بياناتك وحمايتها. الآن، ستحتاج إلى التحقق من لوحة المعلومات يوميا لمعرفة التنبيهات الجديدة التي تم تشغيلها. إنه مكان جيد لمراقبة صحة بيئة السحابة الخاصة بك. تساعدك لوحة المعلومات على فهم ما يحدث، وإذا لزم الأمر، قم بإجراء تحقيق.

إحدى الطرق الأكثر فعالية لمراقبة حوادث الملفات الحساسة، هي التوجه إلى صفحة النهج ، ومراجعة التطابقات للنهج التي قمت بتكوينها. بالإضافة إلى ذلك، إذا قمت بتكوين التنبيهات، يجب عليك أيضا التفكير في مراقبة تنبيهات الملفات بانتظام عن طريق التوجه إلى صفحة التنبيهات ، وتحديد الفئة على أنها DLP، ومراجعة النهج المتعلقة بالملف التي يتم تشغيلها. يمكن أن تساعدك مراجعة هذه الحوادث على ضبط نهجك للتركيز على التهديدات التي تهم مؤسستك.

في الختام، تضمن إدارة المعلومات الحساسة بهذه الطريقة أن البيانات المحفوظة في السحابة تتمتع بحماية قصوى من النقل غير المصرح والتسلل الضار. أيضا، إذا تمت مشاركة ملف أو فقده، يمكن الوصول إليه فقط من قبل المستخدمين المعتمدين.

راجع أيضًا

إذا واجهت أي مشاكل، فنحن هنا للمساعدة. للحصول على المساعدة أو الدعم لقضية المنتج، يرجى فتح تذكرة دعم.