التحقيق في مخاطر تطبيق السحابة والنشاط المشبوه

بعد تشغيل Microsoft Defender for Cloud Apps في بيئة السحابة الخاصة بك، ستحتاج إلى مرحلة من التعلم والتحقيق. تعلم كيفية استخدام أدوات Microsoft Defender for Cloud Apps للحصول على فهم أعمق لما يحدث في بيئة السحابة الخاصة بك. استنادا إلى بيئتك الخاصة وكيفية استخدامها، يمكنك تحديد متطلبات حماية مؤسستك من المخاطر. توضح هذه المقالة كيفية إجراء تحقيق للحصول على فهم أفضل لبيئة السحابة الخاصة بك.

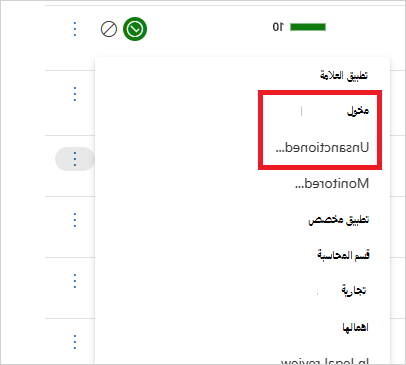

وضع علامة على التطبيقات على أنها معتمدة أو غير مخولة

خطوة مهمة لفهم السحابة الخاصة بك هي وضع علامة على التطبيقات على أنها معتمدة أو غير مصرح بها. بعد فرض عقوبات على أحد التطبيقات، يمكنك التصفية للتطبيقات غير المخولة وبدء الترحيل إلى التطبيقات المخولة من نفس النوع.

في مدخل Microsoft Defender، ضمن تطبيقات السحابة، انتقل إلى كتالوج تطبيقات السحابة أو اكتشاف السحابة - >التطبيقات المكتشفة.

في قائمة التطبيقات، في الصف الذي يظهر فيه التطبيق الذي تريد وضع علامة عليه على أنه معتمد، اختر النقاط الثلاث في نهاية الصف

واختر معتمد.

واختر معتمد.

استخدام أدوات التحقيق

في مدخل Microsoft Defender، ضمن Cloud Apps، انتقل إلى سجل النشاط وقم بالتصفية حسب تطبيق معين. تحقق من العناصر التالية:

من الذي يصل إلى بيئة السحابة الخاصة بك؟

من أي نطاقات IP؟

ما هو نشاط المسؤول؟

من أي مواقع يتصل بها المسؤولون؟

هل تتصل أي أجهزة قديمة ببيئة السحابة الخاصة بك؟

هل تسجيلات الدخول الفاشلة تأتي من عناوين IP المتوقعة؟

في مدخل Microsoft Defender، ضمن تطبيقات السحابة، انتقل إلى الملفات، وتحقق من العناصر التالية:

كم عدد الملفات التي تتم مشاركتها بشكل عام بحيث يمكن لأي شخص الوصول إليها دون ارتباط؟

مع أي من الشركاء تشارك الملفات (المشاركة الصادرة)؟

هل تحتوي أي ملفات على اسم حساس؟

هل تتم مشاركة أي من الملفات مع حساب شخص ما الشخصي؟

في مدخل Microsoft Defender، انتقل إلى الهويات، وتحقق من العناصر التالية:

هل كانت أي حسابات غير نشطة في خدمة معينة لفترة طويلة؟ ربما يمكنك إبطال ترخيص هذا المستخدم لتلك الخدمة.

هل تريد معرفة المستخدمين الذين لديهم دور محدد؟

هل تم طرد شخص ما ولكن لا يزال لديه حق الوصول إلى أحد التطبيقات ويمكنه استخدام هذا الوصول لسرقة المعلومات؟

هل تريد إبطال إذن المستخدم لتطبيق معين أو طلب مستخدم معين لاستخدام المصادقة متعددة العوامل؟

يمكنك التنقل لأسفل في حساب المستخدم عن طريق تحديد النقاط الثلاث في نهاية صف حساب المستخدم وتحديد إجراء لاتخاذه. اتخاذ إجراء مثل تعليق المستخدم أو إزالة تعاون المستخدم. إذا تم استيراد المستخدم من Microsoft Entra ID، يمكنك أيضا تحديد إعدادات حساب Microsoft Entra للوصول السهل إلى ميزات إدارة المستخدم المتقدمة. تتضمن أمثلة ميزات الإدارة إدارة المجموعة ومصادقة متعددة العوامل وتفاصيل حول عمليات تسجيل دخول المستخدم والقدرة على حظر تسجيل الدخول.

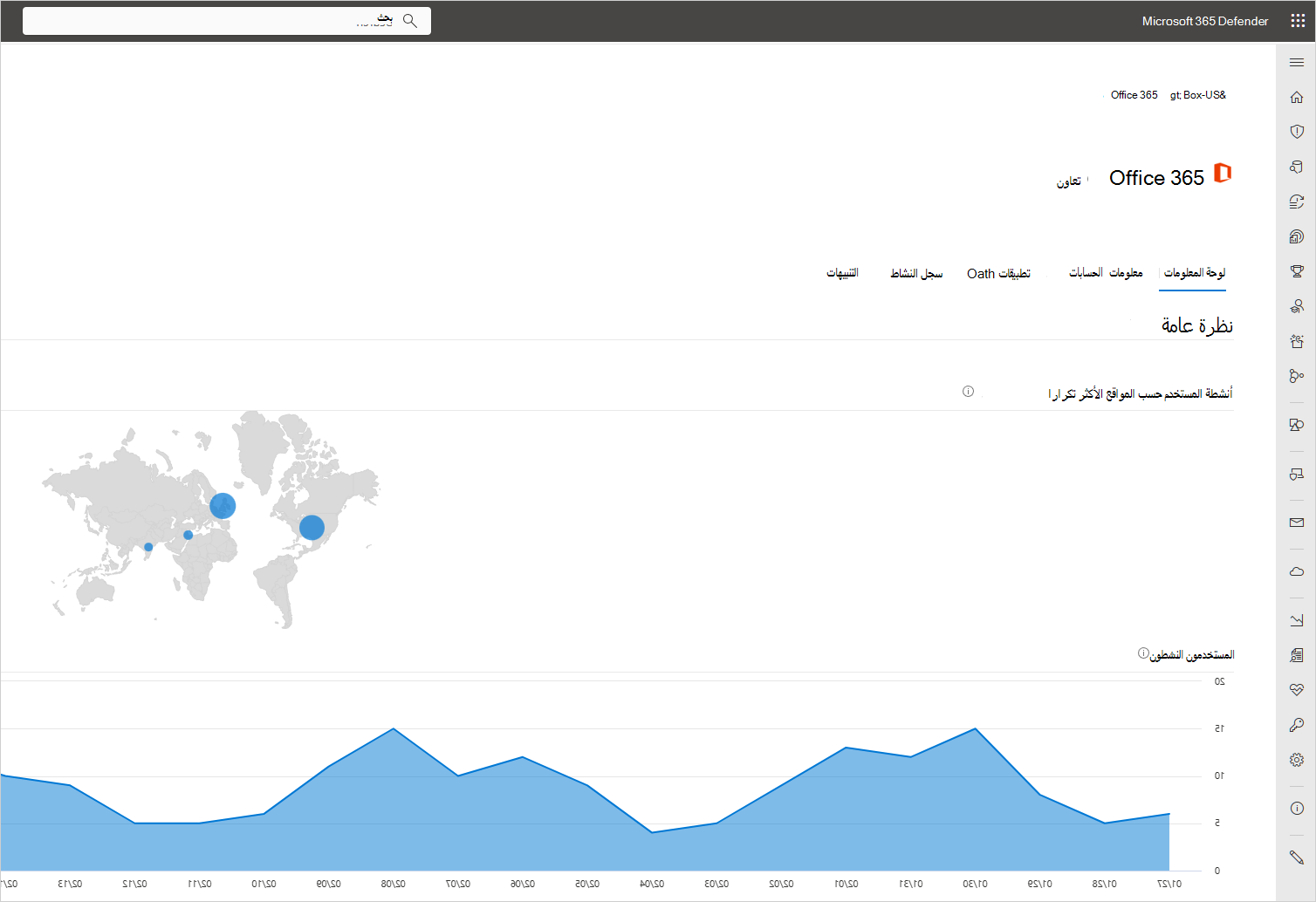

في مدخل Microsoft Defender، حدد الإعدادات. ثم اختر تطبيقات السحابة. ضمن التطبيقات المتصلة، حدد موصلات التطبيقات، ثم حدد تطبيقا. تفتح لوحة معلومات التطبيق وتمنحك المعلومات والرؤى. يمكنك استخدام علامات التبويب عبر الجزء العلوي للتحقق من:

ما نوع الأجهزة التي يستخدمها المستخدمون للاتصال بتطبيقك؟

ما أنواع الملفات التي تحفظها في السحابة؟

ما النشاط الذي يحدث في التطبيق الآن؟

هل هناك أي تطبيقات متصلة تابعة لجهة خارجية لبيئتك؟

هل أنت على دراية بهذه التطبيقات؟

هل هم مصرح لهم بمستوى الوصول المسموح به؟

كم عدد المستخدمين الذين قاموا بنشرهم؟ ما مدى شيوع هذه التطبيقات بشكل عام؟

في Microsoft Defender Portal، ضمن Cloud Apps، انتقل إلى Cloud Discovery. حدد علامة التبويب Dashboard وتحقق من العناصر التالية:

ما هي التطبيقات السحابية التي يتم استخدامها، وإلى أي مدى، وأي مستخدمين؟

ما هي الأغراض التي يتم استخدامها؟

ما مقدار البيانات التي يتم تحميلها إلى هذه التطبيقات السحابية؟

في أي فئات قمت بفرض عقوبات على التطبيقات السحابية، ومع ذلك، يستخدم المستخدمون حلولا بديلة؟

بالنسبة للحلول البديلة، هل تريد إلغاء الحظر عن أي تطبيقات سحابية في مؤسستك؟

هل هناك تطبيقات سحابية يتم استخدامها ولكن لا تتوافق مع نهج مؤسستك؟

عينة من التحقيق

لنفترض أنك تفترض أنه ليس لديك أي وصول إلى بيئة السحابة الخاصة بك عن طريق عناوين IP الخطرة. على سبيل المثال، لنفترض Tor. ولكن يمكنك إنشاء نهج ل IPs المخاطر فقط للتأكد من:

في Microsoft Defender Portal، ضمن Cloud Apps، انتقل إلى Policies ->Policy templates.

اختر نهج النشاطللنوع.

في نهاية تسجيل الدخول من صف عنوان IP محفوف بالمخاطر ، اختر علامة الجمع (+) لإنشاء نهج جديد.

قم بتغيير اسم النهج حتى تتمكن من تحديده.

ضمن الأنشطة المطابقة لكل ما يلي، اختر + إضافة عامل تصفية. مرر لأسفل وصولا إلى علامة IP، ثم اختر Tor.

الآن بعد أن أصبح لديك النهج في مكانه، تكتشف أن لديك تنبيها بأن النهج قد تم انتهاكه.

في مدخل Microsoft Defender، انتقل إلى الحوادث & التنبيهات ->التنبيهات واعرض التنبيه حول انتهاك النهج.

إذا رأيت أنه يبدو وكأنه انتهاك حقيقي، فأنت تريد احتواء المخاطر أو معالجتها.

لاحتواء المخاطر، يمكنك إرسال إعلام للمستخدم للسؤال عما إذا كان الانتهاك مقصودا وما إذا كان المستخدم على علم به.

يمكنك أيضا التنقل لأسفل في التنبيه وإيقاف المستخدم مؤقتا حتى تتمكن من معرفة ما يجب القيام به.

إذا كان حدثا مسموحا به لا يحتمل أن يتكرر، يمكنك تجاهل التنبيه.

إذا كان مسموحا به وتتوقع تكراره، يمكنك تغيير النهج بحيث لا يعتبر هذا النوع من الأحداث انتهاكا في المستقبل.

الخطوات التالية

إذا واجهت أي مشاكل، فنحن هنا للمساعدة. للحصول على المساعدة أو الدعم لقضية المنتج، يرجى فتح تذكرة دعم.