استكشاف أخطاء عناصر التحكم في الوصول والجلسة للمستخدمين المسؤولين وإصلاحها

توفر هذه المقالة للمسؤولين Microsoft Defender for Cloud Apps إرشادات حول كيفية التحقيق في مشكلات الوصول والتحكم في الجلسة الشائعة وحلها كما يواجهها المسؤولون.

ملاحظة

أي استكشاف الأخطاء وإصلاحها المتعلقة بوظائف الوكيل ذات صلة فقط بالجلسات التي لم يتم تكوينها للحماية داخل المستعرض باستخدام Microsoft Edge.

التحقق من الحد الأدنى من المتطلبات

قبل البدء في استكشاف الأخطاء وإصلاحها، تأكد من أن بيئتك تفي بالحد الأدنى من المتطلبات العامة التالية للوصول وعناصر التحكم في الجلسة.

| احتياج | الوصف |

|---|---|

| الترخيص | تأكد من أن لديك ترخيصا صالحا Microsoft Defender for Cloud Apps. |

| Sign-On واحد (SSO) | يجب تكوين التطبيقات باستخدام أحد حلول SSO المدعومة: - Microsoft Entra ID باستخدام SAML 2.0 أو OpenID Connect 2.0 - غير Microsoft IdP باستخدام SAML 2.0 |

| دعم المستعرض | تتوفر عناصر التحكم في الجلسة للجلسات المستندة إلى المستعرض على أحدث إصدارات المستعرضات التالية: - Microsoft Edge - Google Chrome - موزيلا فايرفوكس - Apple Safari تحتوي الحماية داخل المستعرض ل Microsoft Edge أيضا على متطلبات محددة، بما في ذلك المستخدم الذي قام بتسجيل الدخول باستخدام ملف تعريف العمل الخاص به. لمزيد من المعلومات، راجع متطلبات الحماية داخل المستعرض. |

| التوقف | يسمح لك Defender for Cloud Apps بتحديد السلوك الافتراضي لتطبيقه إذا كان هناك انقطاع في الخدمة، مثل مكون لا يعمل بشكل صحيح. على سبيل المثال، عندما لا يمكن فرض عناصر التحكم في النهج العادية، قد تختار تقوية (حظر) أو تجاوز (السماح) للمستخدمين باتخاذ إجراءات على محتوى يحتمل أن يكون حساسا. لتكوين السلوك الافتراضي أثناء وقت تعطل النظام، في Microsoft Defender XDR، انتقل إلى الإعدادات>السلوك> الافتراضيللتحكم> في تطبيق الوصول المشروطالسماح بالوصول أو حظره. |

متطلبات الحماية داخل المستعرض

إذا كنت تستخدم الحماية في المستعرض مع Microsoft Edge ولا تزال يتم تقديمها بواسطة وكيل عكسي، فتأكد من تلبية المتطلبات الإضافية التالية:

يتم تشغيل الميزة في إعدادات Defender XDR. لمزيد من المعلومات، راجع تكوين إعدادات الحماية في المستعرض.

يتم دعم جميع النهج التي يغطيها المستخدم Microsoft Edge for Business. إذا تم تقديم مستخدم بواسطة نهج آخر غير مدعوم من قبل Microsoft Edge for Business، يتم تقديمه دائما بواسطة الوكيل العكسي. لمزيد من المعلومات، راجع متطلبات الحماية داخل المستعرض.

أنت تستخدم نظاما أساسيا مدعوما، بما في ذلك نظام تشغيل مدعوم ونظام أساسي للهوية وإصدار Edge. لمزيد من المعلومات، راجع متطلبات الحماية داخل المستعرض.

مرجع مشكلات استكشاف الأخطاء وإصلاحها للمسؤولين

استخدم الجدول التالي للعثور على المشكلة التي تحاول استكشافها وإصلاحها:

مشكلات حالة الشبكة

تتضمن مشكلات حالة الشبكة الشائعة التي قد تواجهها ما يلي:

أخطاء الشبكة عند الانتقال إلى صفحة مستعرض

عندما تقوم أولا بإعداد Defender for Cloud Apps عناصر التحكم في الوصول والجلسة لأحد التطبيقات، تتضمن أخطاء الشبكة الشائعة التي قد تنشأ ما يلي: هذا الموقع غير آمنولا يوجد اتصال بالإنترنت. يمكن أن تشير هذه الرسائل إلى خطأ تكوين شبكة عامة.

الخطوات الموصى بها

قم بتكوين جدار الحماية للعمل مع Defender for Cloud Apps باستخدام عناوين IP Azure وأسماء DNS ذات الصلة بالبيئة الخاصة بك.

- أضف المنفذ الصادر 443 لعناوين IP التالية وأسماء DNS لمركز بيانات Defender for Cloud Apps.

- إعادة تشغيل جهازك وجلسة عمل المستعرض

- تحقق من أن تسجيل الدخول يعمل كما هو متوقع

تمكين TLS 1.2 في خيارات الإنترنت الخاصة بالمستعرض. على سبيل المثال:

المستعرض الخطوات Microsoft Internet Explorer 1. فتح Internet Explorer

2. حدد علامة التبويب Tools>Internet Options>Advance

3. ضمن Security، حدد TLS 1.2

4. حدد تطبيق، ثم حدد موافق

5. أعد تشغيل المستعرض وتحقق من أنه يمكنك الوصول إلى التطبيقMicrosoft Edge / Edge Chromium 1. افتح البحث من شريط المهام وابحث عن "خيارات الإنترنت"

2. حدد خيارات الإنترنت

3. ضمن Security، حدد TLS 1.2

4. حدد تطبيق، ثم حدد موافق

5. أعد تشغيل المستعرض وتحقق من أنه يمكنك الوصول إلى التطبيقGoogle Chrome 1. افتح Google Chrome

2. في أعلى اليمين، حدد المزيد (3 نقاط عمودية) >الإعدادات

3. في الأسفل، حدد خيارات متقدمة

4. ضمن النظام، حدد فتح إعدادات الوكيل

5. في علامة التبويب خيارات متقدمة ، ضمن الأمان، حدد TLS 1.2

6. حدد موافق

7. أعد تشغيل المستعرض وتحقق من قدرتك على الوصول إلى التطبيقموزيلا فايرفوكس 1. فتح موزيلا فايرفوكس

2. في شريط العناوين وابحث عن "about:config"

3. في مربع البحث، ابحث عن "TLS"

4. انقر نقرا مزدوجا فوق إدخال security.tls.version.min

5. تعيين قيمة العدد الصحيح إلى 3 لفرض TLS 1.2 كحد أدنى للإصدار المطلوب

6. حدد حفظ (علامة اختيار إلى يمين مربع القيمة)

7. أعد تشغيل المستعرض وتحقق من قدرتك على الوصول إلى التطبيقسفاري إذا كنت تستخدم إصدار Safari 7 أو أحدث، يتم تمكين TLS 1.2 تلقائيا

يستخدم Defender for Cloud Apps بروتوكولات أمان طبقة النقل (TLS) 1.2+ لتوفير التشفير الأفضل في فئته:

- لا يمكن الوصول إلى تطبيقات العميل الأصلية والمستعرضات التي لا تدعم TLS 1.2+ عند تكوينها باستخدام التحكم في الجلسة.

- تظهر تطبيقات SaaS التي تستخدم TLS 1.1 أو أقل في المستعرض على أنها تستخدم TLS 1.2+ عند تكوينها باستخدام Defender for Cloud Apps.

تلميح

بينما يتم إنشاء عناصر التحكم في الجلسة للعمل مع أي مستعرض على أي نظام أساسي رئيسي على أي نظام تشغيل، فإننا ندعم أحدث إصدارات Microsoft Edge أو Google Chrome أو Mozilla Firefox أو Apple Safari. قد ترغب في حظر الوصول أو السماح به خصيصا لتطبيقات الأجهزة المحمولة أو سطح المكتب.

عمليات تسجيل الدخول البطيئة

تسلسل الوكيل ومعالجة nonce هي بعض المشكلات الشائعة التي قد تؤدي إلى بطء أداء تسجيل الدخول.

الخطوات الموصى بها

قم بتكوين بيئتك لإزالة أي عوامل قد تتسبب في البطء أثناء تسجيل الدخول. على سبيل المثال، قد يكون لديك جدران حماية أو تسلسل وكيل إعادة توجيه تم تكوينه، والذي يربط خادمين وكيلين أو أكثر للانتقال إلى الصفحة المقصودة. قد يكون لديك أيضا عوامل خارجية أخرى تؤثر على البطء.

- حدد ما إذا كان تسلسل الوكيل يحدث في بيئتك.

- قم بإزالة أي وكلاء للأمام حيثما أمكن ذلك.

تستخدم بعض التطبيقات تجزئة nonce أثناء المصادقة لمنع هجمات إعادة التشغيل. بشكل افتراضي، يفترض Defender for Cloud Apps أن التطبيق يستخدم nonce. إذا كان التطبيق الذي تعمل معه لا يستخدم nonce، فقم بتعطيل معالجة nonce لهذا التطبيق في Defender for Cloud Apps:

- في Microsoft Defender XDR، حدد Settings>Cloud Apps.

- ضمن التطبيقات المتصلة، حدد Conditional Access App Control apps.

- في قائمة التطبيقات، في الصف الذي يظهر فيه التطبيق الذي تقوم بتكوينه، حدد النقاط الثلاث في نهاية الصف، ثم حدد تحرير لتطبيقك.

- حدد Nonce-handling لتوسيع القسم ثم قم بإلغاء تحديد Enable nonce handling.

- سجل الخروج من التطبيق وأغلق جميع جلسات عمل المستعرض.

- أعد تشغيل المستعرض وسجل الدخول إلى التطبيق مرة أخرى. تحقق من أن تسجيل الدخول يعمل كما هو متوقع.

مزيد من الاعتبارات لظروف الشبكة

أثناء استكشاف أخطاء ظروف الشبكة وإصلاحها، ضع في اعتبارك أيضا الملاحظات التالية حول وكيل Defender for Cloud Apps:

تحقق مما إذا كان يتم توجيه جلستك إلى مركز بيانات آخر: يستخدم Defender for Cloud Apps مراكز بيانات Azure حول العالم لتحسين الأداء من خلال تحديد الموقع الجغرافي.

وهذا يعني أنه قد تتم استضافة جلسة عمل المستخدم خارج منطقة ما، اعتمادا على أنماط نسبة استخدام الشبكة وموقعه. ومع ذلك، لحماية خصوصيتك، لا يتم تخزين بيانات جلسة العمل في مراكز البيانات هذه.

أداء الوكيل: يعتمد اشتقاق أساس الأداء على العديد من العوامل خارج الوكيل Defender for Cloud Apps، مثل:

- ما هي الوكلاء أو البوابات الأخرى الموجودة في سلسلة مع هذا الوكيل

- من أين يأتي المستخدم

- مكان وجود المورد المستهدف

- طلبات محددة على الصفحة

بشكل عام، يضيف أي وكيل زمن انتقال. مزايا الوكيل Defender for Cloud Apps هي:

استخدام التوفر العالمي لوحدات تحكم مجال Azure لتحديد الموقع الجغرافي للمستخدمين إلى أقرب عقدة وتقليل مسافة ذهابا وإيابا. يمكن لوحدات تحكم مجال Azure تحديد الموقع الجغرافي على نطاق لا تتوفر به سوى عدد قليل من الخدمات في جميع أنحاء العالم.

استخدام التكامل مع الوصول المشروط Microsoft Entra لتوجيه الجلسات التي تريد وكيلها إلى خدمتنا فقط، بدلا من جميع المستخدمين في جميع الحالات.

مشكلات تعريف الجهاز

يوفر Defender for Cloud Apps الخيارات التالية لتحديد حالة إدارة الجهاز.

- التوافق Microsoft Intune

- انضم مجال Microsoft Entra المختلط

- شهادات العميل

لمزيد من المعلومات، راجع الأجهزة المدارة بواسطة الهوية مع التحكم في تطبيق الوصول المشروط.

تتضمن مشكلات تعريف الجهاز الشائعة التي قد تواجهها ما يلي:

- الأجهزة المتوافقة مع Intune المتوافقة أو Microsoft Entra المختلط

- لا تطالب شهادات العميل عند توقعها

- تطالب شهادات العميل عند كل تسجيل دخول

- اعتبارات إضافية

الأجهزة المتوافقة مع Intune المتوافقة أو Microsoft Entra المختلط

يتيح الوصول المشروط Microsoft Entra تمرير معلومات الجهاز المتوافقة مع Intune والمختلطة Microsoft Entra مباشرة إلى Defender for Cloud Apps. في Defender for Cloud Apps، استخدم حالة الجهاز كعامل تصفية لنهج الوصول أو جلسة العمل.

لمزيد من المعلومات، راجع مقدمة حول إدارة الأجهزة في Microsoft Entra ID.

الخطوات الموصى بها

في Microsoft Defender XDR، حدد Settings>Cloud Apps.

ضمن التحكم في تطبيق الوصول المشروط، حدد تعريف الجهاز. تعرض هذه الصفحة خيارات تعريف الجهاز المتوفرة في Defender for Cloud Apps.

بالنسبة لتعريف الجهاز المتوافق Intune والتعريفالمختلط المرتبط Microsoft Entra على التوالي، حدد View configuration وتحقق من إعداد الخدمات. تتم مزامنة الخدمات تلقائيا من Microsoft Entra ID Intune على التوالي.

قم بإنشاء نهج وصول أو جلسة عمل باستخدام عامل تصفية علامة الجهاز يساوي Azure AD المختلط المنضمأو المتوافق Intune أو كليهما.

في المستعرض، سجل الدخول إلى جهاز Microsoft Entra مختلط مرتبط أو متوافق Intune استنادا إلى عامل تصفية النهج الخاص بك.

تحقق من أن الأنشطة من هذه الأجهزة تملأ السجل. في Defender for Cloud Apps، في صفحة سجل النشاط، قم بالتصفية على علامة الجهاز مساوية Azure AD المختلط المنضمةأو المتوافقة Intune أو كليهما استنادا إلى عوامل تصفية النهج.

إذا لم يتم ملء الأنشطة في سجل نشاط Defender for Cloud Apps، فانتقل إلى Microsoft Entra ID وقم بالخطوات التالية:

ضمن مراقبة>عمليات تسجيل الدخول، تحقق من وجود أنشطة تسجيل الدخول في السجلات.

حدد إدخال السجل ذي الصلة للجهاز الذي قمت بتسجيل الدخول إليه.

في جزء التفاصيل، في علامة التبويب معلومات الجهاز، تحقق من أن الجهاز مدار (مختلط Azure AD مرتبط) أو متوافق (متوافق Intune).

إذا لم تتمكن من التحقق من أي من الحالتين، فجرب إدخال سجل آخر أو تأكد من تكوين بيانات جهازك بشكل صحيح في Microsoft Entra ID.

بالنسبة إلى الوصول المشروط، قد تتطلب بعض المستعرضات تكوينا إضافيا مثل تثبيت ملحق. لمزيد من المعلومات، راجع دعم مستعرض الوصول المشروط.

إذا كنت لا تزال لا ترى معلومات الجهاز في صفحة عمليات تسجيل الدخول، فافتح تذكرة دعم Microsoft Entra ID.

لا تطالب شهادات العميل عند توقعها

يمكن لآلية تحديد الجهاز طلب المصادقة من الأجهزة ذات الصلة باستخدام شهادات العميل. يمكنك تحميل شهادة المرجع المصدق (CA) الجذر أو الوسيط X.509، منسقة بتنسيق شهادة PEM.

يجب أن تحتوي الشهادات على المفتاح العام للمرجع المصدق، والذي يتم استخدامه بعد ذلك لتوقيع شهادات العميل المقدمة أثناء الجلسة. لمزيد من المعلومات، راجع التحقق من إدارة الأجهزة دون Microsoft Entra.

الخطوات الموصى بها

في Microsoft Defender XDR، حدد Settings>Cloud Apps.

ضمن التحكم في تطبيق الوصول المشروط، حدد تعريف الجهاز. تعرض هذه الصفحة خيارات تعريف الجهاز المتوفرة مع Defender for Cloud Apps.

تحقق من تحميل شهادة المرجع المصدق الوسيط أو الجذر X.509. يجب تحميل شهادة المرجع المصدق المستخدمة للتوقيع لمرجع الشهادة الخاص بك.

إنشاء نهج وصول أو جلسة عمل باستخدام عامل تصفية علامة الجهاز يساوي شهادة العميل الصالحة.

تأكد من أن شهادة العميل هي:

- يتم توزيعه باستخدام تنسيق ملف PKCS #12، عادة ما يكون ملحق ملف .p12 أو .pfx

- مثبت في مخزن المستخدمين، وليس مخزن الأجهزة، للجهاز الذي تستخدمه للاختبار

أعد تشغيل جلسة عمل المستعرض.

عند تسجيل الدخول إلى التطبيق المحمي:

- تحقق من إعادة توجيهك إلى بناء جملة URL التالي:

<https://*.managed.access-control.cas.ms/aad_login> - إذا كنت تستخدم iOS، فتأكد من أنك تستخدم مستعرض Safari.

- إذا كنت تستخدم Firefox، فيجب عليك أيضا إضافة الشهادة إلى مخزن الشهادات الخاص ب Firefox. تستخدم جميع المستعرضات الأخرى نفس مخزن الشهادات الافتراضي.

- تحقق من إعادة توجيهك إلى بناء جملة URL التالي:

تحقق من مطالبة شهادة العميل في المستعرض الخاص بك.

إذا لم يظهر، فجرب مستعرضا آخر. تدعم معظم المستعرضات الرئيسية إجراء فحص شهادة العميل. ومع ذلك، غالبا ما تستخدم تطبيقات الأجهزة المحمولة وسطح المكتب مستعرضات مضمنة قد لا تدعم هذا الفحص وبالتالي تؤثر على المصادقة لهذه التطبيقات.

تحقق من أن الأنشطة من هذه الأجهزة تملأ السجل. في Defender for Cloud Apps، في صفحة سجل النشاط، أضف عامل تصفية على علامة الجهاز يساوي شهادة العميل الصالحة.

إذا كنت لا تزال لا ترى المطالبة، فافتح تذكرة دعم وقم بتضمين المعلومات التالية:

- تفاصيل المتصفح أو التطبيق الأصلي حيث واجهت المشكلة

- إصدار نظام التشغيل، مثل iOS/Android/Windows 10

- ذكر ما إذا كانت المطالبة تعمل على Microsoft Edge Chromium

تطالب شهادات العميل عند كل تسجيل دخول

إذا كنت تواجه ظهور شهادة العميل بعد فتح علامة تبويب جديدة، فقد يرجع ذلك إلى الإعدادات المخفية داخل خيارات الإنترنت. تحقق من إعداداتك في المستعرض. على سبيل المثال:

في Microsoft Internet Explorer:

- افتح Internet Explorer وحدد علامة التبويب أدوات>خيارات> الإنترنتالمتقدمة.

- ضمن الأمان، حدد عدم المطالبة بتحديد شهادة العميل عند وجود> شهادة واحدة فقط حدد تطبيق>موافق.

- أعد تشغيل المستعرض وتحقق من أنه يمكنك الوصول إلى التطبيق دون المطالبات الإضافية.

في Microsoft Edge / Edge Chromium:

- افتح البحث من شريط المهام وابحث عن خيارات الإنترنت.

- حدد Internet Options>Security>Local intranet>Custom level.

- ضمن متنوعة>لا تطالب بتحديد شهادة العميل عند وجود شهادة واحدة فقط، حدد تعطيل.

- حدد موافق>تطبيق>موافق.

- أعد تشغيل المستعرض وتحقق من أنه يمكنك الوصول إلى التطبيق دون المطالبات الإضافية.

مزيد من الاعتبارات لتعريف الجهاز

أثناء استكشاف أخطاء تعريف الجهاز وإصلاحها، يمكنك طلب إبطال الشهادة لشهادات العميل.

لم تعد الشهادات التي تم إبطالها بواسطة المرجع المصدق موثوقا بها. يتطلب تحديد هذا الخيار جميع الشهادات لتمرير بروتوكول CRL. إذا كانت شهادة العميل لا تحتوي على نقطة نهاية CRL، فلا يمكنك الاتصال من الجهاز المدار.

مشاكل عند إعداد تطبيق

يتم إلحاق التطبيقات Microsoft Entra ID تلقائيا Defender for Cloud Apps للوصول المشروط وعناصر التحكم في الجلسة. يجب إلحاق التطبيقات غير التابعة ل Microsoft IdP يدويا، بما في ذلك كل من الكتالوج والتطبيقات المخصصة.

لمزيد من المعلومات، اطلع على:

- نشر التحكم في تطبيق الوصول المشروط لتطبيقات الكتالوج باستخدام IdPs غير Microsoft

- نشر التحكم في تطبيق الوصول المشروط للتطبيقات المخصصة مع IdPs غير Microsoft

تتضمن السيناريوهات الشائعة التي قد تواجهها أثناء إعداد التطبيق ما يلي:

- لا يظهر التطبيق في صفحة تطبيقات التحكم بتطبيق الوصول المشروط

- حالة التطبيق: متابعة الإعداد

- يتعذر تكوين عناصر التحكم للتطبيقات المضمنة

- يظهر خيار التحكم في جلسة الطلب

لا يظهر التطبيق في صفحة تطبيقات التحكم بتطبيق الوصول المشروط

عند إعداد تطبيق غير تابع ل Microsoft IdP للتحكم في تطبيق الوصول المشروط، فإن خطوة التوزيع النهائية هي أن ينتقل المستخدم النهائي إلى التطبيق. قم بالخطوات الواردة في هذا القسم إذا لم يظهر التطبيق على صفحة إعدادات > تطبيقات > السحابة التطبيقات المتصلة > التطبيقات الوصول المشروط تطبيقات التحكم في التطبيق المتوقعة.

الخطوات الموصى بها

تأكد من أن تطبيقك يلبي المتطلبات الأساسية التالية للتحكم في تطبيق الوصول المشروط:

- تأكد من أن لديك ترخيص Defender for Cloud Apps صالحا.

- إنشاء تطبيق مكرر.

- تأكد من أن التطبيق يستخدم بروتوكول SAML.

- تحقق من أنك قمت بإلحاق التطبيق بالكامل وأن حالة التطبيق متصلة.

تأكد من الانتقال إلى التطبيق في جلسة مستعرض جديدة باستخدام وضع التصفح المتخفي الجديد أو عن طريق تسجيل الدخول مرة أخرى.

ملاحظة

لا تظهر تطبيقات معرف Entra إلا في صفحة تطبيقات التحكم بتطبيق الوصول المشروط بعد تكوينها في نهج واحد على الأقل، أو إذا كان لديك نهج بدون أي مواصفات تطبيق وقد قام مستخدم بتسجيل الدخول إلى التطبيق.

حالة التطبيق: متابعة الإعداد

يمكن أن تختلف حالة التطبيق، ويمكن أن تتضمن متابعة الإعداد أو الاتصال أو بدون أنشطة.

بالنسبة للتطبيقات المتصلة عبر موفري الهوية غير التابعين ل Microsoft (IdP)، إذا لم يكتمل الإعداد، عند الوصول إلى التطبيق، سترى صفحة بحالة متابعة الإعداد. استخدم الخطوات التالية لإكمال الإعداد.

الخطوات الموصى بها

حدد متابعة الإعداد.

راجع المقالات التالية وتحقق من إكمال جميع الخطوات المطلوبة:

- نشر التحكم في تطبيق الوصول المشروط لتطبيقات الكتالوج باستخدام IdPs غير Microsoft

- نشر التحكم في تطبيق الوصول المشروط للتطبيقات المخصصة مع IdPs غير Microsoft

انتبه جيدا إلى الخطوات التالية:

- تأكد من إنشاء تطبيق SAML مخصص جديد. تحتاج إلى هذا التطبيق لتغيير عناوين URL وسمات SAML التي قد لا تكون متوفرة في تطبيقات المعرض.

- إذا لم يسمح موفر الهوية بإعادة استخدام نفس المعرف، المعروف أيضا باسم معرف الكيان أو الجمهور، فقم بتغيير معرف التطبيق الأصلي.

يتعذر تكوين عناصر التحكم للتطبيقات المضمنة

يمكن الكشف عن التطبيقات المضمنة بشكل استدلالي ويمكنك استخدام نهج الوصول لمراقبتها أو حظرها. استخدم الخطوات التالية لتكوين عناصر التحكم للتطبيقات الأصلية.

الخطوات الموصى بها

في نهج الوصول، أضف عامل تصفية تطبيق العميل ، وقم بتعيينه مساويا للأجهزة المحمولة وسطح المكتب.

ضمن الإجراءات، حدد حظر.

اختياريا، قم بتخصيص رسالة الحظر التي يحصل عليها المستخدمون عندما يتعذر عليهم تنزيل الملفات. على سبيل المثال، قم بتخصيص هذه الرسالة إلى يجب استخدام مستعرض ويب للوصول إلى هذا التطبيق.

اختبر وتحقق من أن عنصر التحكم يعمل كما هو متوقع.

تظهر صفحة التطبيق غير المعترف بها

يمكن Defender for Cloud Apps التعرف على أكثر من 31000 تطبيق من خلال كتالوج تطبيقات السحابة.

إذا كنت تستخدم تطبيقا مخصصا تم تكوينه من خلال Microsoft Entra SSO، ولم يكن أحد التطبيقات المدعومة، فستصادف صفحة لم يتم التعرف على التطبيق. لحل المشكلة، يجب تكوين التطبيق باستخدام التحكم في تطبيق الوصول المشروط.

الخطوات الموصى بها

في Microsoft Defender XDR، حدد Settings>Cloud Apps. ضمن التطبيقات المتصلة، حدد Conditional Access App Control apps.

في الشعار، حدد عرض التطبيقات الجديدة.

في قائمة التطبيقات الجديدة، حدد موقع التطبيق الذي تقوم بإلحاقه، وحدد العلامة + ، ثم حدد إضافة.

- حدد ما إذا كان التطبيق تطبيقا مخصصا أو قياسيا .

- تابع من خلال المعالج، وتأكد من صحة المجالات المحددة المعرفة من قبل المستخدم للتطبيق الذي تقوم بتكوينه.

تحقق من ظهور التطبيق في صفحة تطبيقات التحكم بتطبيق الوصول المشروط .

يظهر خيار التحكم في جلسة الطلب

بعد إعداد تطبيق غير تابع ل Microsoft IdP، قد ترى خيار طلب التحكم في جلسة العمل . يحدث هذا لأن تطبيقات الكتالوج فقط لديها عناصر تحكم في جلسة العمل الجاهزة. بالنسبة لأي تطبيق آخر، يجب أن تمر بعملية إعداد ذاتي.

اتبع الإرشادات الواردة في نشر عنصر تحكم تطبيق الوصول المشروط للتطبيقات المخصصة ذات IdPs غير التابعة ل Microsoft.

الخطوات الموصى بها

في Microsoft Defender XDR، حدد Settings>Cloud Apps.

ضمن Conditional Access App Control، حدد App onboarding/maintenance.

أدخل الاسم الأساسي أو البريد الإلكتروني للمستخدم الذي سيقوم بإلحاق التطبيق، ثم حدد حفظ.

انتقل إلى التطبيق الذي تقوم بنشره. تعتمد الصفحة التي تراها على ما إذا كان التطبيق قد تم التعرف عليه أم لا. قم بأحد الإجراءات التالية، استنادا إلى الصفحة التي تراها:

لم يتم التعرف عليه. ترى صفحة لم يتم التعرف على التطبيق تطالبك بتكوين تطبيقك. قم بالخطوات التالية:

- إلحاق التطبيق لعنصر تحكم تطبيق الوصول المشروط.

- أضف مجالات التطبيق.

- تثبيت شهادات التطبيق.

تم التعرف عليه. إذا تم التعرف على تطبيقك، فسترى صفحة إلحاق تطالبك بمتابعة عملية تكوين التطبيق.

تأكد من تكوين التطبيق مع جميع المجالات المطلوبة للتطبيق ليعمل بشكل صحيح، ثم ارجع إلى صفحة التطبيق.

مزيد من الاعتبارات لإلحاق التطبيقات

أثناء استكشاف الأخطاء وإصلاحها لإعداد التطبيقات، هناك بعض الأشياء الإضافية التي يجب مراعاتها.

فهم الفرق بين إعدادات نهج الوصول المشروط Microsoft Entra: "المراقبة فقط" و"حظر التنزيلات" و"استخدام نهج مخصص"

في نهج الوصول المشروط Microsoft Entra، يمكنك تكوين عناصر التحكم Defender for Cloud Apps المضمنة التالية: مراقبةالتنزيلات فقط وحظرها. تنطبق هذه الإعدادات وتفرض ميزة الوكيل Defender for Cloud Apps للتطبيقات والشروط السحابية التي تم تكوينها في Microsoft Entra ID.

للحصول على نهج أكثر تعقيدا، حدد استخدام نهج مخصص، والذي يسمح لك بتكوين نهج الوصول وجلسة العمل في Defender for Cloud Apps.

فهم خيار تصفية تطبيق العميل "الجوال وسطح المكتب" في نهج الوصول

في نهج الوصول Defender for Cloud Apps، ما لم يتم تعيين عامل تصفية تطبيق العميل على الأجهزة المحمولة وسطح المكتب، ينطبق نهج الوصول الناتج على جلسات عمل المستعرض.

والسبب في ذلك هو منع جلسات عمل المستخدم بالوكالة عن غير قصد، والتي قد تكون نتيجة ثانوية لاستخدام عامل التصفية هذا.

المشكلات عند إنشاء نهج الوصول وجلسة العمل

يوفر Defender for Cloud Apps النهج القابلة للتكوين التالية:

- نهج الوصول: تستخدم لمراقبة أو حظر الوصول إلى تطبيقات المستعرض والجوال و/أو سطح المكتب.

- نهج الجلسة. يستخدم لمراقبة وحظر وتنفيذ إجراءات محددة لمنع تسلل البيانات وسيناريوهات النقل غير المصرح بها في المستعرض.

لاستخدام هذه النهج في Defender for Cloud Apps، يجب أولا تكوين نهج في Microsoft Entra الوصول المشروط لتوسيع عناصر تحكم الجلسة:

في نهج Microsoft Entra، ضمن Access controls، حدد Session>Use Conditional Access App Control.

حدد نهج مضمن (مراقبة التنزيلات فقط أو حظرها) أو استخدم نهج مخصص لتعيين نهج متقدم في Defender for Cloud Apps.

حدد Select للمتابعة.

تتضمن السيناريوهات الشائعة التي قد تواجهها أثناء تكوين هذه النهج ما يلي:

- في نهج الوصول المشروط، لا يمكنك رؤية خيار التحكم في تطبيق الوصول المشروط

- رسالة خطأ عند إنشاء نهج: ليس لديك أي تطبيقات منشورة مع التحكم في تطبيق الوصول المشروط

- لا يمكن إنشاء نهج جلسة عمل لتطبيق

- لا يمكن اختيار طريقة الفحص: خدمة تصنيف البيانات

- لا يمكن اختيار الإجراء: حماية

في نهج الوصول المشروط، لا يمكنك رؤية خيار التحكم في تطبيق الوصول المشروط

لتوجيه جلسات العمل إلى Defender for Cloud Apps، يجب تكوين نهج الوصول المشروط Microsoft Entra لتضمين عناصر تحكم جلسة عمل التحكم بتطبيق الوصول المشروط.

الخطوات الموصى بها

إذا كنت لا ترى خيار التحكم في تطبيق الوصول المشروط في نهج الوصول المشروط، فتأكد من أن لديك ترخيصا صالحا Microsoft Entra ID P1 وترخيصا صالحا Defender for Cloud Apps.

رسالة خطأ عند إنشاء نهج: ليس لديك أي تطبيقات منشورة مع التحكم في تطبيق الوصول المشروط

عند إنشاء نهج وصول أو جلسة عمل، قد ترى رسالة الخطأ التالية: ليس لديك أي تطبيقات تم توزيعها باستخدام التحكم في تطبيق الوصول المشروط. يشير هذا الخطأ إلى أن التطبيق هو تطبيق غير تابع ل Microsoft IdP لم يتم إعداده للتحكم في تطبيق الوصول المشروط.

الخطوات الموصى بها

في Microsoft Defender XDR، حدد Settings>Cloud Apps. ضمن التطبيقات المتصلة، حدد Conditional Access App Control apps.

إذا رأيت الرسالة لا توجد تطبيقات متصلة، فاستخدم الدلائل التالية لنشر التطبيقات:

إذا واجهت أي مشكلات أثناء نشر التطبيق، فشاهد المشاكل عند إعداد تطبيق.

لا يمكن إنشاء نهج جلسة عمل لتطبيق

بعد إعداد تطبيق IdP غير تابع ل Microsoft للتحكم في تطبيق الوصول المشروط، في صفحة تطبيقات التحكم بتطبيق الوصول المشروط ، قد ترى الخيار: طلب التحكم في جلسة العمل.

ملاحظة

تحتوي تطبيقات الكتالوج على عناصر تحكم في جلسة العمل الجاهزة. بالنسبة لأي تطبيقات أخرى غير Microsoft IdP، يجب أن تمر بعملية إعداد ذاتي. الخطوات الموصى بها

انشر تطبيقك للتحكم في جلسة العمل. لمزيد من المعلومات، راجع إلحاق التطبيقات المخصصة غير التابعة ل Microsoft IdP للتحكم في تطبيق الوصول المشروط.

قم بإنشاء نهج جلسة عمل وحدد عامل تصفية التطبيق .

تأكد من إدراج تطبيقك الآن في القائمة المنسدلة.

لا يمكن اختيار طريقة الفحص: خدمة تصنيف البيانات

في نهج الجلسة، عند استخدام نوع التحكم في جلسة تنزيل ملف التحكم (مع الفحص)، يمكنك استخدام طريقة فحص خدمة تصنيف البيانات لفحص ملفاتك في الوقت الفعلي واكتشاف المحتوى الحساس الذي يطابق أي من المعايير التي قمت بتكوينها.

إذا لم يكن أسلوب فحص خدمة تصنيف البيانات متوفرا، فاستخدم الخطوات التالية للتحقيق في المشكلة.

الخطوات الموصى بها

تحقق من تعيين نوع التحكم في جلسة العمل إلى تنزيل ملف التحكم (مع الفحص).

ملاحظة

يتوفر أسلوب فحص خدمة تصنيف البيانات فقط لخيار تنزيل ملف التحكم (مع الفحص ).

حدد ما إذا كانت ميزة خدمة تصنيف البيانات متوفرة في منطقتك:

- إذا لم تكن الميزة متوفرة في منطقتك، فاستخدم أسلوب فحص DLP المضمن .

- إذا كانت الميزة متوفرة في منطقتك ولكنك لا تزال غير قادر على رؤية طريقة فحص خدمة تصنيف البيانات ، فافتح تذكرة دعم.

لا يمكن اختيار الإجراء: حماية

في نهج جلسة العمل، عند استخدام نوع التحكم في جلسة تنزيل ملف التحكم (مع الفحص)، بالإضافة إلى إجراءات المراقبةوالكتلة ، يمكنك تحديد إجراء الحماية . يمكنك هذا الإجراء من السماح بتنزيل الملفات مع خيار تشفير الأذونات أو تطبيقها على الملف استنادا إلى الشروط أو فحص المحتوى أو كليهما.

إذا لم يكن إجراء الحماية متوفرا، فاستخدم الخطوات التالية للتحقيق في المشكلة.

الخطوات الموصى بها

إذا لم يكن إجراء الحماية متوفرا أو غير نشط، فتحقق من أن لديك ترخيص Microsoft Purview. لمزيد من المعلومات، راجع تكامل حماية البيانات في Microsoft Purview.

إذا كان إجراء الحماية متوفرا، ولكن لا يرى التسميات المناسبة.

في Defender for Cloud Apps، في شريط القوائم، حدد أيقونة > الإعدادات Microsoft حماية البيانات، وتحقق من تمكين التكامل.

بالنسبة لتسميات Office، في مدخل Microsoft Purview، تأكد من تحديد التسمية الموحدة .

التشخيص واستكشاف الأخطاء وإصلاحها باستخدام شريط أدوات مسؤول View

يقع شريط أدوات مسؤول View أسفل الشاشة ويوفر أدوات للمستخدمين المسؤولين لتشخيص المشكلات المتعلقة بالتحكم في تطبيق الوصول المشروط واستكشاف الأخطاء وإصلاحها.

لعرض شريط أدوات مسؤول View، يجب التأكد من إضافة حسابات مستخدمين إدارية معينة إلى قائمة إلحاق / صيانة التطبيق في إعدادات Microsoft Defender XDR.

لإضافة مستخدم إلى قائمة إلحاق / صيانة التطبيق:

في Microsoft Defender XDR، حدد Settings>Cloud Apps.

مرر لأسفل، وضمن Conditional Access App Control، حدد App onboarding/maintenance.

أدخل الاسم الأساسي أو عنوان البريد الإلكتروني للمستخدم المسؤول الذي تريد إضافته.

حدد الخيار تمكين هؤلاء المستخدمين من تجاوز التحكم في تطبيق الوصول المشروط من داخل جلسة عمل مقترعة ، ثم حدد حفظ.

على سبيل المثال:

في المرة التالية التي يبدأ فيها أحد المستخدمين المدرجين جلسة عمل جديدة في تطبيق مدعوم حيث يكون مسؤولا، يظهر شريط أدوات مسؤول View في أسفل المستعرض.

على سبيل المثال، تعرض الصورة التالية شريط أدوات مسؤول View الذي يظهر في أسفل نافذة المستعرض، عند استخدام OneNote في المستعرض:

تصف الأقسام التالية كيفية استخدام شريط أدوات مسؤول View لاختبار واستكشاف الأخطاء وإصلاحها.

وضع الاختبار

كمستخدم مسؤول، قد ترغب في اختبار إصلاحات أخطاء الوكيل القادمة قبل طرح أحدث إصدار بالكامل لجميع المستأجرين. قدم ملاحظاتك حول إصلاح الأخطاء لفريق دعم Microsoft للمساعدة في تسريع دورات الإصدار.

عندما يكون في وضع الاختبار، يتم عرض المستخدمين المسؤولين فقط لأي تغييرات تم توفيرها في إصلاحات الأخطاء. لا يوجد أي تأثير على المستخدمين الآخرين.

- لتشغيل وضع الاختبار، في شريط أدوات مسؤول View، حدد Test Mode.

- عند الانتهاء من الاختبار، حدد إنهاء وضع الاختبار للعودة إلى الوظائف العادية.

تجاوز جلسة عمل الوكيل

إذا كنت تستخدم مستعرضا غير Edge وتواجه صعوبة في الوصول إلى تطبيقك أو تحميله، فقد ترغب في التحقق مما إذا كانت المشكلة تتعلق بوكيل الوصول المشروط عن طريق تشغيل التطبيق بدون الوكيل.

لتجاوز الوكيل، في شريط أدوات مسؤول View، حدد تجاوز التجربة. تأكد من تجاوز جلسة العمل من خلال الإشارة إلى أن عنوان URL غير لاحق.

يتم استخدام وكيل الوصول المشروط مرة أخرى في جلسة العمل التالية.

لمزيد من المعلومات، راجع Microsoft Defender for Cloud Apps التحكم في تطبيق الوصول المشروطوالحماية داخل المستعرض باستخدام Microsoft Edge for Business (معاينة).

تسجيل الدخول الثاني (المعروف أيضا باسم "تسجيل الدخول الثاني")

تحتوي بعض التطبيقات على أكثر من ارتباط عميق لتسجيل الدخول. ما لم تحدد ارتباطات تسجيل الدخول في إعدادات التطبيق، قد تتم إعادة توجيه المستخدمين إلى صفحة غير معترف بها عند تسجيل الدخول، مما يمنع وصولهم.

يعتمد التكامل بين IdPs مثل Microsoft Entra ID على اعتراض تسجيل الدخول للتطبيق وإعادة توجيهه. وهذا يعني أنه لا يمكن التحكم في عمليات تسجيل دخول المستعرض مباشرة دون تشغيل تسجيل دخول ثان. لتشغيل تسجيل دخول ثان، نحتاج إلى استخدام عنوان URL ثان لتسجيل الدخول خصيصا لهذا الغرض.

إذا كان التطبيق يستخدم nonce، فقد يكون تسجيل الدخول الثاني شفافا للمستخدمين، أو تتم مطالبتهم بتسجيل الدخول مرة أخرى.

إذا لم يكن شفافا للمستخدم النهائي، أضف عنوان URL الثاني لتسجيل الدخول إلى إعدادات التطبيق:

انتقل إلى Settings > Cloud apps > Connected apps > Conditional Access App Control Apps

حدد التطبيق ذي الصلة ثم حدد النقاط الثلاث.

حدد Edit app\Advanced login configuration.

أضف عنوان URL الثاني لتسجيل الدخول كما هو مذكور في صفحة الخطأ.

إذا كنت واثقا من أن التطبيق لا يستخدم nonce، يمكنك تعطيل ذلك عن طريق تحرير إعدادات التطبيقات كما هو موضح في عمليات تسجيل الدخول البطيئة.

تسجيل جلسة عمل

قد ترغب في المساعدة في تحليل السبب الجذري للمشكلة عن طريق إرسال تسجيل جلسة عمل إلى مهندسي دعم Microsoft. استخدم شريط أدوات مسؤول View لتسجيل جلسة العمل.

ملاحظة

تتم إزالة جميع البيانات الشخصية من التسجيلات.

لتسجيل جلسة عمل:

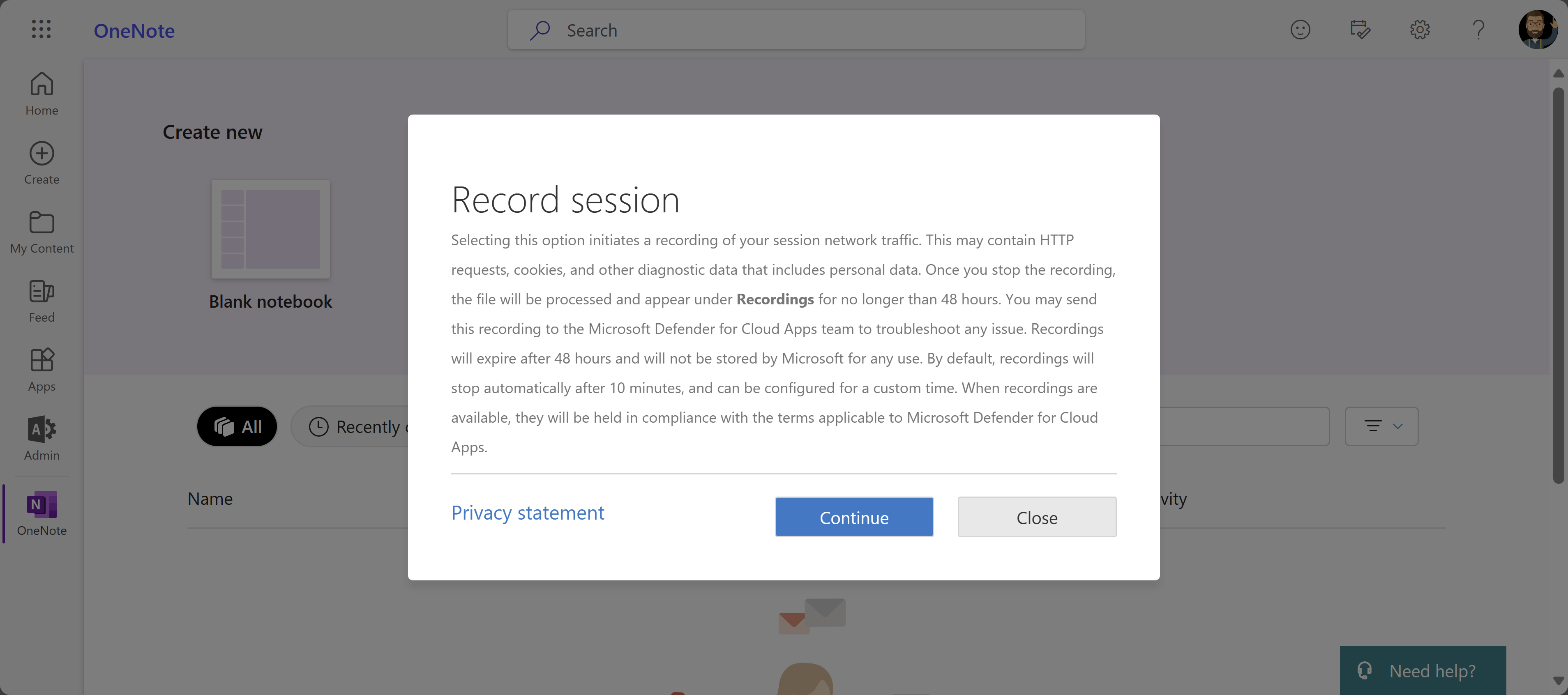

في شريط أدوات مسؤول View، حدد Record session. عند المطالبة، حدد متابعة لقبول الشروط. على سبيل المثال:

سجل الدخول إلى تطبيقك إذا لزم الأمر لبدء محاكاة الجلسة.

عند الانتهاء من تسجيل السيناريو، تأكد من تحديد إيقاف التسجيل في شريط أدوات مسؤول View.

لعرض جلسات العمل المسجلة:

بعد الانتهاء من التسجيل، اعرض الجلسات المسجلة عن طريق تحديد تسجيلات الجلسة من شريط أدوات مسؤول View. تظهر قائمة بالجلسات المسجلة من ال 48 ساعة السابقة. على سبيل المثال:

لإدارة التسجيلات، حدد ملفا ثم حدد حذف أو تنزيل حسب الحاجة. على سبيل المثال:

إضافة مجالات لتطبيقك

يسمح ربط المجالات الصحيحة بتطبيق Defender for Cloud Apps بفرض النهج وأنشطة التدقيق.

على سبيل المثال، إذا قمت بتكوين نهج يحظر تنزيل الملفات لمجال مقترن، حظر تنزيلات الملفات بواسطة التطبيق من هذا المجال. ومع ذلك، لن يتم حظر تنزيلات الملفات بواسطة التطبيق من المجالات غير المقترنة بالتطبيق ولن يتم تدقيق الإجراء في سجل النشاط.

إذا استعرض المسؤول في تطبيق مقتبس إلى مجال غير معروف، فإن هذا Defender for Cloud Apps لا يأخذ في الاعتبار جزءا من نفس التطبيق أو أي تطبيق آخر، تظهر رسالة المجال غير المعترف بها، مما يطالب المسؤول بإضافة المجال بحيث يكون محميا في المرة القادمة. في مثل هذه الحالات، إذا لم يرغب المسؤول في إضافة المجال، فلا يلزم اتخاذ أي إجراء.

ملاحظة

لا يزال Defender for Cloud Apps يضيف لاحقة إلى المجالات غير المقترنة بالتطبيق لضمان تجربة مستخدم سلسة.

لإضافة مجالات لتطبيقك:

افتح تطبيقك في مستعرض، مع ظهور شريط أدوات مسؤول عرض Defender for Cloud Apps على الشاشة.

في شريط أدوات مسؤول View، حدد مجالات مكتشفة.

في جزء المجالات المكتشفة ، قم بتدوين أسماء المجالات المدرجة، أو قم بتصدير القائمة كملف .csv.

يعرض جزء المجالات المكتشفة قائمة بجميع المجالات غير المقترنة بالتطبيق. أسماء المجالات مؤهلة بالكامل.

في Microsoft Defender XDR، حدد Settings>Cloud AppsConnected apps>>Conditional Access App Control apps.

حدد موقع تطبيقك في الجدول. حدد قائمة الخيارات على اليمين ثم حدد تحرير التطبيق.

في حقل المجالات المعرفة من قبل المستخدم ، أدخل المجالات التي تريد إقرانها بهذا التطبيق.

لعرض قائمة المجالات التي تم تكوينها بالفعل في التطبيق، حدد الارتباط عرض مجالات التطبيق .

عند إضافة مجالات، ضع في اعتبارك ما إذا كنت تريد إضافة مجالات معينة، أو استخدام علامة نجمية (***** كحرف بدل لاستخدام مجالات متعددة في وقت واحد.

على سبيل المثال،

sub1.contoso.com،sub2.contoso.comهي أمثلة على مجالات معينة. لإضافة كلا المجالين في وقت واحد، بالإضافة إلى المجالات التابعة الأخرى، استخدم*.contoso.com.

لمزيد من المعلومات، راجع حماية التطبيقات باستخدام Microsoft Defender for Cloud Apps التحكم في تطبيق الوصول المشروط.