Керування ключем шифрування, керованим клієнтами

Клієнти мають вимоги до конфіденційності даних і дотримання вимог щодо захисту своїх даних шляхом шифрування даних у стані спокою. Це захищає дані від розкриття в разі крадіжки копії бази даних. Завдяки збереженню шифрування даних викрадені дані бази даних захищені від відновлення на іншому сервері без ключа шифрування.

Усі дані клієнтів, що зберігаються Power Platform в сховищі, за замовчуванням шифруються надійними ключами шифрування, керованими Microsoft. Корпорація Майкрософт зберігає ключ шифрування бази даних для всіх ваших даних і керує ним, щоб вам не доводилося цього робити. Однак цей керований клієнтом ключ шифрування (CMK) для додаткового керування захистом даних, Power Platform де ви можете самостійно керувати ключем шифрування бази даних, пов’язаним із вашим Microsoft Dataverse середовищем. Це дає змогу змінювати або змінювати ключ шифрування на вимогу, а також запобігати доступу корпорації Майкрософт до даних ваших клієнтів, коли ви в будь-який час відкликаєте ключ доступу до наших служб.

Щоб дізнатися більше про ключ, Power Platform керований клієнтом, перегляньте відео про ключ, керований клієнтом.

Ці операції з ключами шифрування доступні з ключем, керованим клієнтом (CMK):

- Створіть ключ RSA (RSA-HSM) зі сховища ключів Azure.

- Створіть корпоративну політику Power Platform для свого ключа.

- Надайте корпоративній Power Platform політиці дозвіл на доступ до вашого сховища ключів.

- Надайте Power Platform адміністратору служби ознайомитися з політикою підприємства.

- Застосуйте ключ шифрування до свого середовища.

- Скасовуйте/видаляйте шифрування CMK середовища до ключа, керованого Microsoft.

- Змініть ключ, створивши нову корпоративну політику, видаливши середовище з CMK і повторно застосуйте CMK з новою політикою підприємства.

- Блокуйте середовища CMK, відкликавши дозволи на зберігання ключів CMK та/або ключів.

- Перенесіть середовище bring -your-own-key (BYOK) до CMK, застосувавши ключ CMK.

Наразі всі дані ваших клієнтів, які зберігаються лише в таких програмах і службах, можна зашифрувати за допомогою керованого клієнтом ключа:

- Dataverse (Кастомні рішення та сервіси Microsoft)

- Dataverse Copilot для додатків на основі моделі

- Power Automate

- Чат для Dynamics 365

- Продажі Dynamics 365

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Фінанси та операційна діяльність)

- Dynamics 365 Intelligent Order Management (Фінанси та операційна діяльність)

- Dynamics 365 Project Operations (Фінанси та операційна діяльність)

- Dynamics 365 Supply Chain Management (Фінанси та операційна діяльність)

- Dynamics 365 Fraud Protection (Фінанси та операційна діяльність)

Нотатка

Nuance Conversational IVR і Maker Welcome Content виключені з шифрування ключів, керованих клієнтами.

Microsoft Copilot Studio зберігає свої дані у власному сховищі та в Microsoft Dataverse. Коли ви застосовуєте керований клієнтом ключ до цих середовищ, вашим ключем шифруються лише дані, що зберігаються в Microsoft Dataverse ньому. Дані, які неMicrosoft Dataverse належать до даних, як і раніше, шифруються за допомогою ключа, керованого корпорацією Майкрософт.

Нотатка

Настройки підключення для з’єднувачів і надалі шифруватимуться ключем, керованим Microsoft.

Зверніться до представника служб, не зазначених вище, щоб отримати інформацію про підтримку ключів, керованих клієнтом.

Нотатка

Power Apps Відображувані імена, описи та метадані з’єднань шифруються за допомогою ключа, керованого корпорацією Майкрософт.

Нотатка

Посилання на результати завантаження та інші дані, отримані під час перевірки рішення, продовжують шифруватися за допомогою ключа, керованого корпорацією Майкрософт.

Середовища з програмами для фінансів та операцій, де Power Platform ввімкнено інтеграцію, також можуть бути зашифровані. Фінансові та операційні середовища без Power Platform інтеграції й надалі використовуватимуть стандартний керований ключ Microsoft для шифрування даних. Додаткові відомості: Шифрування в програмах для фінансів та операцій

Вступ до ключа, керованого клієнтом

За допомогою керованого клієнтом ключа адміністратори можуть надавати власний ключ шифрування зі свого Сховища ключів Azure до Power Platform служб зберігання для шифрування даних клієнтів. Корпорація Майкрософт не має прямого доступу до вашого Сховища ключів Azure. Для Power Platform доступу служб до ключа шифрування зі сховища ключів Azure адміністратор створює корпоративну політику Power Platform , яка посилається на ключ шифрування та надає цій корпоративній політиці доступ для зчитування ключа зі сховища ключів Azure.

Після Power Platform цього адміністратор служби може додати Dataverse оточення до корпоративної політики, щоб почати шифрування всіх даних клієнтів у середовищі за допомогою вашого ключа шифрування. Адміністратори можуть змінити ключ шифрування середовища, створивши іншу корпоративну політику, і додати середовище (після його видалення) до нової корпоративної політики. Якщо середовище більше не потрібно шифрувати за допомогою ключа, керованого клієнтом, адміністратор може видалити Dataverse середовище з корпоративної політики, щоб повернути шифрування даних до ключа, керованого Microsoft.

Адміністратор може заблокувати керовані клієнтом середовища ключів, відкликавши доступ до ключів із корпоративної політики, і розблокувати середовища, відновивши доступ до ключів. Додаткові відомості: Блокування середовищ шляхом відкликання сховища ключів та/або доступу до дозволу ключа

Для спрощення виконання ключових завдань з управління завдання розбиті на три основні області:

- Створіть ключ шифрування.

- Створіть корпоративну політику та надайте доступ.

- Керуйте шифруванням середовища.

Попередження

Коли середовища заблоковані, до них не може отримати доступ ніхто, включно зі службою підтримки Microsoft. Заблоковані середовища вимикаються, і може статися втрата даних.

Вимоги до ліцензування керованого користувачем ключа

Політика керованих клієнтом ключів застосовується лише до середовищ, активованих для керованих середовищ. Керовані середовища включено як право в автономні Power Apps, Power Automate, Microsoft Copilot Studio,, Power Pages і ліцензії Dynamics 365, які надають преміум-права на використання. Дізнайтеся більше про ліцензування керованого середовища в огляді ліцензування для Microsoft Power Platform.

Крім того, доступ до використання керованого клієнтом ключа для Microsoft Power Platform Dynamics 365 вимагає від користувачів у середовищах, де застосовується політика ключа шифрування, одна з таких передплат:

- Microsoft 365 або Office 365 A5/E5/G5

- Сумісність із Microsoft 365 A5/E5/F5/G5

- Безпека й відповідність Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 Захист інформації та керування нею

- Керування внутрішніми ризиками Microsoft 365 A5/E5/F5/G5

Дізнайтеся більше про ці ліцензії.

Розуміння потенційного ризику під час керування ключем

Як і в будь-яких ключових для бізнесу додатках, той персонал у вашій організації, який має доступ на рівні адміністраторів, має користуватися довірою. Перед використанням функції керування ключами, ви повинні розуміти ризик такого керування ключами шифрування бази даних. Цілком можливо, що зловмисний адміністратор (особа, яка отримала або отримала доступ на рівні адміністратора з наміром завдати шкоди безпеці організації або бізнес-процесам), який працює у вашій організації, може використовувати функцію керування ключами для створення ключа та використання його для блокування ваших середовищ у клієнті.

Розглянемо подану нижче послідовність подій.

Адміністратор шкідливого сховища ключів створює ключ і корпоративну політику на порталі Azure. Адміністратор Сховища ключів Azure переходить до Power Platform Центру адміністрування та додає середовища до корпоративної політики. Після цього зловмисний адміністратор повертається на портал Azure і відкликає доступ до ключа до корпоративної політики, таким чином блокуючи всі середовища. Це спричиняє переривання роботи, оскільки всі середовища стають недоступними, і якщо ця подія не буде вирішена, тобто доступ до ключа буде відновлено, дані середовища потенційно можуть бути втрачені.

Нотатка

- Azure Key Vault має вбудовані засоби захисту, які допомагають відновити ключ, для яких потрібно ввімкнути параметри сховища ключів із захистом від м’якого видалення та очищення .

- Ще один запобіжний захід, який слід враховувати, полягає в тому, щоб переконатися, що існує розділення завдань, у яких адміністратор Сховища ключів Azure не має доступу до Power Platform Центру адміністрування.

Поділ обов’язків для зниження ризику

У цьому розділі описано обов’язки ключових функцій, якими керує клієнт, і за які відповідає кожна роль адміністратора. Розділення цих завдань допомагає зменшити ризики, пов’язані з ключами, керованими клієнтами.

Завдання адміністратора служби Azure Key Vault та Power Platform/Dynamics 365

Щоб увімкнути ключі, керовані клієнтами, спочатку адміністратор сховища ключів створює ключ у сховищі ключів Azure і створює корпоративну політику Power Platform . Під час створення корпоративної політики створюється спеціальний Microsoft Entra ідентифікатор, керований ідентифікатором. Далі адміністратор сховища ключів повертається до сховища ключів Azure і надає корпоративній політиці або керованому посвідченню доступ до ключа шифрування.

Після цього адміністратор сховища ключів надає Power Platform адміністратору служби Dynamics 365 доступ на читання корпоративної політики. Після надання дозволу Power Platform на читання адміністратор служби Dynamics 365 може перейти до Power Platform Центру адміністрування та додати оточення до корпоративної політики. Усі дані користувачів доданих середовищ потім шифруються за допомогою керованого клієнтом ключа, пов’язаного з цією корпоративною політикою.

вимоги

- Передплата на Azure, яка включає керовані апаратні модулі безпеки Azure Key Vault або Azure Key Vault.

- Посвідчення Microsoft Entra особи з такими словами:

- Дозвіл постачальника на підписку Microsoft Entra .

- Дозвіл на створення сховища ключів і ключа Azure.

- Доступ до створення групи ресурсів. Це потрібно для налаштування сховища ключів.

Створення ключа та надання доступу за допомогою Azure Key Vault

Адміністратор Сховища ключів Azure виконує ці завдання в Azure.

- Створіть платну передплату Azure і Key Vault. Проігноруйте цей крок, якщо у вас уже є передплата, яка включає Azure Key Vault.

- Перейдіть до служби Azure Key Vault і створіть ключ. Додаткові відомості: Створення ключа у сховищі ключів

- Увімкніть службу корпоративних Power Platform політик для вашої передплати Azure. Зробіть це лише один раз. Додаткові відомості: Увімкніть службу корпоративних Power Platform політик для вашої підписки на Azure

- Створіть політику Power Platform підприємства. Додаткові відомості: Створення корпоративної політики

- Надайте дозволам корпоративної політики на доступ до сховища ключів. Додаткові відомості: Надання дозволів корпоративній політиці на доступ до сховища ключів

- Надайте Power Platform адміністраторам і адміністраторам Dynamics 365 дозвіл на читання корпоративної політики. Додаткові відомості: Надайте адміністратору Power Platform право читати політику підприємства

Power Platform/Dynamics 365 служба admin Power Platform Завдання Центру адміністрування

Передумова

- Power Platform адміністратора має бути призначено роль адміністратора Power Platform Microsoft Entra служби або Dynamics 365.

Керування шифруванням середовища в Power Platform Центрі адміністрування

Адміністратор Power Platform керує ключовими завданнями, пов’язаними з середовищем у Power Platform центрі адміністрування, керованими клієнтами.

- Power Platform Додайте оточення до корпоративної політики, щоб шифрувати дані за допомогою ключа, керованого клієнтом. Додаткові відомості: Додайте середовище до корпоративної політики для шифрування даних

- Видаліть середовища з корпоративної політики, щоб повернути шифрування до керованого ключа Microsoft. Додаткові відомості: Видалення оточень із політики, щоб повернутися до керованого ключа Microsoft

- Змініть ключ, видаливши оточення зі старої корпоративної політики та додавши середовища до нової політики підприємства. Додаткові відомості: Створення ключа шифрування та надання доступу

- Міграція з БЬОК. Якщо ви використовуєте попередню функцію самокерованого ключа шифрування, ви можете перенести свій ключ на керований клієнтом ключ. Додаткові відомості: Міграція середовищ принесення вашого власного ключа до ключа, керованого клієнтом

Створення ключа шифрування та надання доступу

Створення платної підписки Azure і сховища ключів

В Azure виконайте такі дії:

Створіть передплату з оплатою за використання або еквівалентну передплату Azure. Цей крок не потрібен, якщо орендар вже має передплату.

Створіть групу ресурсів. Додаткові відомості: Створення груп ресурсів

Нотатка

Створіть або використовуйте групу ресурсів, розташування якої (наприклад, у центральній частині США) відповідає Power Platform регіону довкілля (наприклад, США).

Створіть сховище ключів за допомогою платної підписки, яка включає захист від м’якого видалення та очищення з групою ресурсів, яку ви створили на попередньому кроці.

Важливо

Щоб забезпечити захист середовища від випадкового видалення ключа шифрування, у сховищі ключів має бути ввімкнено функцію м’якого видалення та захисту від очищення. Ви не зможете зашифрувати своє середовище за допомогою власного ключа, не увімкнувши ці налаштування. Додаткові відомості: Огляд програмного видалення Azure Key Vault Додаткові відомості: Створення сховища ключів за допомогою порталу Azure

Створення ключа в сховищі ключів

- Переконайтеся, що ви виконали всі необхідні вимоги.

- Перейдіть до сховища> ключів порталу Azure і знайдіть сховище ключів, де потрібно згенерувати ключ шифрування.

- Перевірте параметри сховища ключів Azure:

- Виберіть Властивості в розділі Налаштування.

- У розділі М’яке видалення встановіть або переконайтеся, що для цього параметра сховища ключів увімкнено значення М’яке видалення ввімкнено.

- У розділі Захист від очищення встановіть або переконайтеся, що ввімкнено параметр Увімкнути захист від очищення (застосовувати обов’язковий період зберігання для видалених сховищ і об’єктів сховища).

- Якщо ви внесли зміни, натисніть Зберегти.

Створення ключів RSA

Створіть або імпортуйте ключ із такими властивостями:

- На сторінках властивостей Сховища ключів виберіть Ключі.

- Виберіть Створити/імпортувати.

- На екрані Створення ключа встановіть наведені нижче значення, а потім натисніть кнопку Створити.

- Параметри: Згенерувати

- Назва: укажіть ім’я для ключа

- Тип ключа: RSA

- Розмір ключа RSA: 2048 або 4096

Важливо

Якщо ви встановили дату закінчення терміну дії ключа, а термін дії ключа минув, усі середовища, зашифровані цим ключем, не працюватиматимуть. Налаштуйте оповіщення для відстеження сертифікатів про закінчення терміну дії зі сповіщеннями електронною поштою для місцевого Power Platform адміністратора та адміністратора сховища ключів Azure як нагадування про продовження дати закінчення терміну дії. Це важливо, щоб запобігти будь-яким незапланованим збоям у роботі системи.

Імпорт захищених ключів для апаратних модулів безпеки (HSM)

Ви можете використовувати захищені ключі для апаратних модулів безпеки (HSM) для шифрування середовищ Power Platform Dataverse . Ваші ключі, захищені HSM, мають бути імпортовані до сховища ключів, щоб можна було створити корпоративну політику. Щоб отримати додаткові відомості, перегляньте статтю Підтримувані HSMІмпорт ключів, захищених HSM, до Key Vault (BYOK).

Створення ключа в Azure Key Vault Managed HSM

Для шифрування даних середовища можна використовувати ключ шифрування, створений із керованого сховищем Azure Key Vault. Це дає вам підтримку FIPS 140-2 Level 3.

Створення ключів RSA-HSM

Переконайтеся, що ви виконали всі необхідні вимоги.

Перейдіть на портал Azure.

Створення керованого HSM:

Увімкніть захист від продування в керованому HSM.

Надайте роль користувача Managed HSM Crypto особі, яка створила сховище ключів Managed HSM.

- Отримайте доступ до сховища ключів Managed HSM на порталі Azure.

- Перейдіть до Локального RBAC і виберіть + Додати.

- У випадаючому списку Роль виберіть роль Користувач Managed HSM Crypto на сторінці Призначення ролей.

- Виберіть «Усі ключі» в розділі «Область».

- Виберіть Вибрати принципал безпеки, а потім виберіть адміністратора на сторінці Додати представника .

- Виберіть Створити.

Створіть ключ RSA-HSM:

- Параметри: Згенерувати

- Назва: укажіть ім’я для ключа

- Тип ключа: RSA-HSM

- Розмір ключа RSA: 2048

Нотатка

Підтримувані розміри ключів RSA-HSM: 2048-біт і 3072-біт.

Шифрування середовища за допомогою ключа зі сховища ключів Azure з приватним посиланням

Ви можете оновити мережу сховища ключів Azure, увімкнувши приватну кінцеву точку , і використовувати ключ у сховищі ключів для шифрування середовищ Power Platform .

Ви можете створити нове сховище ключів і встановити з’єднання з приватним посиланням або встановити з’єднання приватного зв’язку з існуючим сховищем ключів, а також створити ключ із цього сховища ключів і використовувати його для шифрування середовища. Ви також можете встановити з’єднання з приватним посиланням до наявного сховища ключів після того, як ви вже створили ключ, і використовувати його для шифрування свого середовища.

Шифрування даних за допомогою ключа зі сховища ключів із приватним посиланням

Створіть сховище ключів Azure за допомогою таких параметрів:

- Увімкніть захист від продувки

- Тип ключа: RSA

- Розмір ключа: 2048 або 4096

Скопіюйте URL-адресу сховища ключа та URL-адресу ключа шифрування, які використовуватимуться для створення корпоративної політики.

Нотатка

Додавши приватну кінцеву точку до сховища ключів або вимкнувши загальнодоступну мережу, ви не зможете побачити ключ, якщо у вас немає відповідного дозволу.

Створіть віртуальну мережу.

Поверніться до сховища ключів і додайте приватні підключення кінцевих точок до сховища ключів Azure.

Нотатка

Вам потрібно вибрати параметр Вимкнути мережу загального доступу та ввімкнути параметр Дозволити довіреним службам Microsoft обходити цей виняток брандмауера .

Створіть політику Power Platform підприємства. Додаткові відомості: Створення корпоративної політики

Надайте дозволам корпоративної політики на доступ до сховища ключів. Додаткові відомості: Надання дозволів корпоративній політиці на доступ до сховища ключів

Надайте Power Platform адміністраторам і адміністраторам Dynamics 365 дозвіл на читання корпоративної політики. Додаткові відомості: Надайте адміністратору Power Platform право читати політику підприємства

Power Platform Адміністратор Центру адміністрування вибирає середовище для шифрування та ввімкнення керованого середовища. Додаткові відомості: Увімкнення додавання керованого середовища до корпоративної політики

Power Platform Адміністратор Центру адміністрування додає кероване середовище до корпоративної політики. Додаткові відомості: Додайте середовище до корпоративної політики для шифрування даних

Увімкніть службу корпоративних Power Platform політик для вашої підписки на Azure

Зареєструйтесь Power Platform як постачальник ресурсів. Це завдання потрібно виконувати лише один раз для кожної передплати Azure, де розташоване ваше сховище ключів Azure. Потрібно мати права доступу до підписки, щоб зареєструвати постачальника ресурсу.

- авторизуйтесь на порталі Azure і перейдіть до розділу Постачальники> ресурсів підписки.

- У списку постачальників ресурсів знайдіть Microsoft PowerPlatform і зареєструйте її.

Створення корпоративної політики

- Інсталюйте PowerShell MSI. Додаткові відомості: Встановіть PowerShell на Windows, Linux і macOS

- Після інсталяції PowerShell MSI поверніться до розділу Розгортання настроюваного шаблону в Azure.

- Виберіть пункт Створити власний шаблон у посиланні редактора .

- Скопіюйте цей шаблон JSON у текстовий редактор, наприклад Блокнот. Більше інформації: Шаблон json політики підприємства

- Замініть значення в шаблоні JSON для: EnterprisePolicyName, місця, де потрібно створити EnterprisePolicy, keyVaultId та keyName. Більше інформації: Визначення полів для шаблону json

- Скопіюйте оновлений шаблон із текстового редактора, потім вставте його в шаблон редагування користувацького розгортання в Azure та натисніть Зберегти.

- Виберіть групу «Підписка»та «Ресурс», у якій має бути створена корпоративна політика.

- Виберіть Рецензія + створення, а потім натисніть Створити.

Розпочато розгортання. Коли це зроблено, створюється політика підприємства.

Шаблон json політики підприємства

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Визначення полів для шаблону JSON

ім’я. Найменування політики підприємства. Це назва політики, яка відображається в Power Platform Центрі адміністрування.

розташування. Одне з наступних. Це місце розташування політики підприємства, і вона повинна відповідати Dataverse регіону навколишнього середовища:

- "" Сполучені Штати Америки ""

- "" Південна Африка ""

- ’Сполучене Королівство’

- ’’Японія’’

- ’’Індія’’

- "" Франція ""

- "" Європа ""

- "" Німеччина ""

- "" Швейцарія ""

- ’’Канада’’

- ’’Бразилія’’

- ’’Австралія’’

- ’’Азія’’

- ’’ОАЕ’’

- ’’Корея’’

- "" Норвегія ""

- "" Сінгапур ""

- "" Швеція ""

Скопіюйте ці значення з властивостей сховища ключів на порталі Azure:

- keyVaultId: перейдіть до розділу Сховища ключів,> виберіть свій Огляд > сховищаключів. Поруч із пунктом «Основи» виберіть «Перегляд JSON». Скопіюйте ідентифікатор ресурсу в буфер обміну та вставте весь вміст у свій шаблон JSON.

- keyName: перейдіть до розділу Сховища ключів, виберіть> ключі сховища ключів >. Зверніть увагу на ключ Name і введіть його в шаблон JSON.

Надання дозволів корпоративній політиці на доступ до сховища ключів

Після створення корпоративної політики адміністратор сховища ключів надає керованим посвідченням корпоративної політики доступ до ключа шифрування.

- увійдіть на портал Azure і перейдіть до Сховища ключів.

- Виберіть сховище ключів, у якому ключ було призначено корпоративній політиці.

- Виберіть вкладку Контроль доступу (IAM), а потім натисніть + Додати.

- Виберіть Додати призначення ролей зі спадного списку,

- Знайдіть користувача шифрування криптосервісу Key Vault і виберіть його.

- Виберіть Далі.

- Виберіть + Виберіть учасників.

- Знайдіть створену корпоративну політику.

- Виберіть корпоративну політику, а потім натисніть кнопку Вибрати.

- Виберіть Переглянути + призначити.

Нотатка

Наведене вище налаштування дозволів базується на моделі керування доступом на основі ролей Azure у сховищіключів. Якщо у вашому сховищі ключів вибрано політику доступу до Сейфа, рекомендується перейти на модель на основі ролей. Щоб надати корпоративній політиці доступ до сховища ключів за допомогою політики доступу до Сейфа, створіть політику доступу, виберіть пункти Отримати під час операцій керування ключами та Розгорнути ключ і Обгорнути ключ у розділі Криптографічні операції.

Нотатка

Щоб запобігти будь-яким незапланованим збоям у роботі системи, важливо, щоб політика підприємства мала доступ до ключа. Переконайтеся, що:

- Сховище ключів активне.

- Ключ активний і не прострочений.

- Ключ не видаляється.

- Наведені вище дозволи ключа не відкликаються.

Середовища, які використовують цей ключ, вимикаються, якщо ключ шифрування недоступний.

Надайте Power Platform адміністратору право читати політику підприємства

Адміністратори, які мають ролі Dynamics 365 або Power Platform адміністратора, можуть отримати доступ до Power Platform Центру адміністрування, щоб призначати середовища корпоративній політиці. Щоб отримати доступ до корпоративних політик, адміністратор із доступом до сховища ключів Azure має надати адміністратору роль Reader Power Platform . Отримавши роль читача , Power Platform адміністратор зможе переглядати корпоративні політики в Power Platform Центрі адміністрування.

Нотатка

Лише Power Platform адміністратори та адміністратори Dynamics 365, яким надано роль читача в корпоративній політиці, можуть додавати середовище до політики. Інші Power Platform адміністратори або адміністратори Dynamics 365 можуть переглядати корпоративну політику, але вони отримують повідомлення про помилку, коли намагаються додати середовище до політики.

Надання ролі читача адміністратору Power Platform

- Увійдіть на портал Azure.

- Скопіюйте Power Platform ідентифікатор об'єкта адміністратора Dynamics 365. Для цього:

- Перейдіть до розділу "Користувачі" в Azure.

- У списку Усі користувачі знайдіть користувача з Power Platform дозволами адміністратора Dynamics 365 або Dynamics 365 за допомогою Пошуку користувачів.

- Відкрийте запис користувача, на вкладці Огляд скопіюйте ID об'єктакористувача. Вставте це в текстовий редактор, наприклад NotePad, на потім.

- Скопіюйте ідентифікатор ресурсу корпоративної політики. Для цього:

- Перейдіть до Resource Graph Explorer в Azure.

- Введіть

microsoft.powerplatform/enterprisepoliciesу полі Пошук , а потім виберіть ресурс microsoft.powerplatform/enterprisepolicies . - Виберіть Виконати запит на панелі команд. Відобразиться список усіх Power Platform політик підприємства.

- Знайдіть корпоративну політику, до якої потрібно надати доступ.

- Прокрутіть праворуч від корпоративної політики та виберіть Докладніше.

- На сторінці Відомості скопіюйте ідентифікатор .

- Запустіть Azure Cloud Shell і виконайте наступну команду, замінивши objId на ID об'єкта користувача, а EP Resource Id на

enterprisepoliciesID, скопійований у попередніх кроках:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Керування шифруванням середовища

Щоб керувати шифруванням середовища, вам потрібен такий дозвіл:

- Microsoft Entra активний Power Platform користувач, який має роль безпеки адміністратора Dynamics 365.

- Microsoft Entra користувач, який має роль адміністратора служби Power Platform або Dynamics 365.

Адміністратор сховища ключів сповіщає Power Platform адміністратора, що було створено ключ шифрування та корпоративну політику, і надає корпоративну політику Power Platform адміністратору. Щоб увімкнути ключ, керований клієнтом, Power Platform адміністратор призначає свої середовища корпоративній політиці. Після призначення та збереження середовища Dataverse ініціює процес шифрування, щоб налаштувати всі дані середовища та зашифрувати їх за допомогою ключа, яким керує клієнт.

Увімкніть додавання керованого середовища до політики підприємства

- увійдіть до Power Platform центру адміністрування та знайдіть середовище.

- Виберіть і перевірте середовище у списку середовищ.

- Виберіть піктограму Увімкнути кероване середовище на панелі дій.

- Виберіть Увімкнути.

Додайте середовище до політики підприємства для шифрування даних

Важливо

Середовище вимикається, коли його додається до політики підприємства для шифрування даних.

- увійдіть у Power Platform центр адміністрування і перейдіть до Політики>Політики підприємства.

- Виберіть політику, а потім на панелі команд виберіть Редагувати.

- Виберіть Додати середовища, виберіть потрібне середовище, а потім виберіть Продовжити.

- Виберіть Зберегти, а потім виберіть Підтвердити.

Важливо

- У списку Додати середовища відображаються лише середовища, які знаходяться в тому самому регіоні, що й політика підприємства.

- Шифрування може тривати до чотирьох днів, але середовище може бути ввімкнено до завершення операції Додати середовища .

- Операція може не завершитися, і якщо вона не вдасться, ваші дані продовжуватимуть шифруватися за допомогою керованого ключа Microsoft. Ви можете ще раз запустити операцію Додати середовища .

Нотатка

Ви можете додавати лише середовища, увімкнені як керовані середовища. Типи середовища Trial і Teams не можна додати до корпоративної політики.

Видаліть середовища з політики, щоб повернутися до керованого ключа Microsoft

Виконайте ці дії, якщо ви хочете повернутися до керованого ключа шифрування Microsoft.

Важливо

Середовище вимикається, коли його видалено з політики підприємства для повернення шифрування даних за допомогою керованого ключа Microsoft.

- увійдіть у Power Platform центр адміністрування і перейдіть до Політики>Політики підприємства.

- Виберіть вкладку Середовище з політиками , а потім знайдіть середовище, яке потрібно видалити з ключа, керованого клієнтом.

- Виберіть вкладку Усі політики , виберіть середовище, яке ви перевірили на кроці 2, а потім виберіть Редагувати політику на панелі команд.

- Виберіть Видалити середовище на панелі команд, виберіть середовище, яке потрібно видалити, а потім виберіть Продовжити.

- Виберіть Зберегти.

Важливо

Середовище вимикається, коли його видаляють із політики підприємства, щоб повернути шифрування даних до ключа, яким керує Microsoft. Не видаляйте та не вимикайте ключ, не видаляйте та не вимикайте сховище ключів і не видаляйте дозволи корпоративної політики для сховища ключів. Ключ і доступ до сховища ключів необхідні для підтримки відновлення бази даних. Ви можете видалити та видалити дозволи корпоративної політики через 30 днів.

Перегляньте стан шифрування середовища

Перегляньте статус шифрування в корпоративних політиках

Увійдіть у центр адміністрування Power Platform.

Виберіть Політики>Політики підприємства.

Виберіть політику, а потім на панелі команд виберіть Редагувати.

Перегляньте статус шифрування середовища в розділі Середовища з цією політикою .

Нотатка

Статус шифрування середовища може бути:

Зашифровано – ключ шифрування корпоративної політики активний, і середовище зашифровано вашим ключем.

Помилка - ключ шифрування корпоративної політики не використовується всіма Dataverse службами зберігання. Вони потребують більше часу для обробки, і ви можете повторно запустити операцію Додати середовище . Зверніться до служби підтримки, якщо повторний запуск не вдається.

Статус шифрування Failed не впливає на дані вашого середовища та його роботу. Це означає, що деякі Dataverse служби зберігання даних шифрують ваші дані за допомогою ключа, а деякі продовжують використовувати ключ, керований корпорацією Майкрософт. Відкат не рекомендується, оскільки під час повторного запуску операції додавання середовища служба продовжить роботу з того місця, на якому вона зупинилася.

Попередження : ключ шифрування корпоративної політики активний, а деякі дані служби продовжують шифруватися за допомогою ключа, керованого Microsoft. Докладніше: Power Automate Попереджувальні повідомлення додатків CMK

Перегляд стану шифрування на сторінці «Історія середовища»

Ви можете побачити історію навколишнього середовища.

Увійдіть у центр адміністрування Power Platform.

В області переходів виберіть пункт Середовища, а потім виберіть середовище зі списку.

На панелі команд виберіть Історія.

Знайдіть історію оновлення керованого ключа клієнта.

Нотатка

Статус показує пункт «Виконується », коли виконується шифрування. Він показує повідомлення «Успішно виконано », коли шифрування завершено. Статус відображається як «Помилка», якщо виникла проблема з однією зі служб, яка не може застосувати ключ шифрування.

Стан «Помилка» може бути попередженням , і вам не потрібно повторно запускати опцію «Додати середовище ». Ви можете підтвердити, чи це попередження.

Змініть ключ шифрування середовища за допомогою нової корпоративної політики та ключа

Щоб змінити ключ шифрування, створіть новий ключ і нову корпоративну політику. Потім можна змінити корпоративну політику, видаливши оточення та додавши середовища до нової корпоративної політики. Система не працює двічі під час переходу на нову корпоративну політику: 1) для відновлення шифрування до керованого ключа Microsoft і 2) для застосування нової корпоративної політики.

Порада

Щоб повернути ключ шифрування, радимо використовувати нову версію сховища ключів або встановити політику ротації.

- На порталі Azure створіть новий ключ і нову корпоративну політику. Додаткові відомості: Створення ключа шифрування та надання доступу та Створення корпоративної політики

- Після створення нового ключа та корпоративної політики перейдіть до розділу Політики>Enterprise.

- Виберіть вкладку Середовище з політиками , а потім знайдіть середовище, яке потрібно видалити з ключа, керованого клієнтом.

- Виберіть вкладку Усі політики , виберіть середовище, яке ви перевірили на кроці 2, а потім виберіть Редагувати політику на панелі команд.

- Виберіть Видалити середовище на панелі команд, виберіть середовище, яке потрібно видалити, а потім виберіть Продовжити.

- Виберіть Зберегти.

- Повторюйте кроки 2–6, доки всі середовища в політиці підприємства не буде видалено.

Важливо

Середовище вимикається, коли його видаляють із політики підприємства, щоб повернути шифрування даних до ключа, яким керує Microsoft. Не видаляйте та не вимикайте ключ, не видаляйте та не вимикайте сховище ключів, а також дозволи корпоративної політики на доступ до сховища ключів. Ключ і доступ до сховища ключів необхідні для підтримки відновлення бази даних. Ви можете видалити та видалити дозволи корпоративної політики через 30 днів.

- Як тільки всі середовища будуть видалені, з Power Platform центру адміністрування перейдіть до Політики підприємства.

- Виберіть нову корпоративну політику, а потім натисніть Редагувати політику.

- Виберіть Додати середовище, виберіть середовища, які потрібно додати, а потім натисніть Продовжити.

Важливо

Середовище вимикається під час його додавання до нової корпоративної політики.

Змініть ключ шифрування середовища за допомогою нової версії ключа

Ви можете змінити ключ шифрування середовища, створивши нову версію ключа. Коли ви створюєте нову версію ключа, нова версія ключа вмикається автоматично. Усі ресурси сховища визначають нову версію ключа та починають застосовувати її для шифрування ваших даних.

Коли ви змінюєте ключ або версію ключа, захист кореневого ключа шифрування змінюється, але дані в сховищі завжди залишаються зашифрованими вашим ключем. З вашого боку більше не потрібно вживати жодних дій для забезпечення захисту ваших даних. Обертання ключової версії не впливає на продуктивність. Немає простоїв, пов’язаних з обертанням ключової версії. Усім постачальникам ресурсів може знадобитися 24 години, щоб застосувати нову версію ключа у фоновому режимі. Попередня версія ключа не повинна бути відключена , оскільки це необхідно, щоб служба використовувала його для повторного шифрування та підтримки відновлення бази даних.

Щоб змінити ключ шифрування шляхом створення нової версії ключа, виконайте наведені нижче дії.

- Перейдіть до сховища ключів>порталу Azure і знайдіть сховище ключів, де потрібно створити нову версію ключа.

- Перейдіть до розділу Ключі.

- Виберіть поточну, увімкнену клавішу.

- Виберіть + Нова версія.

- Налаштування Enabled за умовчанням має значення Yes, що означає, що нова версія ключа автоматично вмикається після створення.

- Виберіть Створити.

Порада

Щоб відповідати вашій політиці ротації ключів, ви можете змінити ключ шифрування за допомогою політики ротації. Ви можете налаштувати політику ротації або обертати на вимогу, викликавши Обернути зараз.

Важливо

Нова версія ключа автоматично змінюється у фоновому режимі, і Power Platform адміністратору не потрібно нічого робити. Важливо, щоб попередня версія ключа не була вимкнена або видалена принаймні протягом 28 днів, щоб підтримувати відновлення бази даних. Раннє вимкнення або видалення попередньої версії ключа може призвести до вимкнення середовища.

Переглянути список зашифрованих середовищ

- увійдіть у Power Platform центр адміністрування і перейдіть до Політики>Політики підприємства.

- На сторінці Політики підприємства виберіть вкладку Середовища з політиками . Відображається список середовищ, доданих до політик підприємства.

Нотатка

Можуть бути ситуації, коли Статус середовища або Статус шифрування відображають статус Помилка . Коли це станеться, можна спробувати повторно запустити операцію Додати середовище або надіслати запит на допомогу в службу підтримки Microsoft.

Операції шифрування бази даних

У користувацькому клієнті можуть бути середовища, зашифровані за допомогою ключа, яким керує Microsoft, і середовища, зашифровані за допомогою ключа, яким керує клієнт. Для підтримки цілісності даних і їх захисту доступні наведені нижче елементи керування доступні під час керування операціями з базами даних у середовищі.

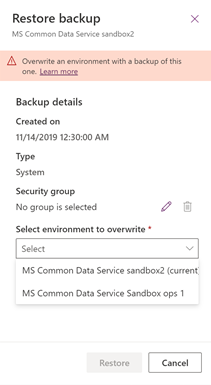

Відновлення Середовище для перезапису (відновлене в середовищі) обмежується тим самим середовищем, з якого було взято резервну копію, або іншим середовищем, яке зашифровано тим самим керованим клієнтом ключем.

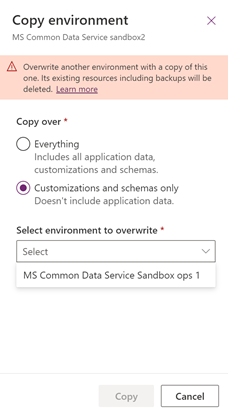

Копіювати Середовище для перезапису (скопійоване в середовище) обмежене іншим середовищем, яке шифрується тим самим керованим клієнтом ключем.

Нотатка

Якщо середовище «Дослідження підтримки» було створено для вирішення проблеми з підтримкою в середовищі, яким керує клієнт, ключ шифрування для середовища «Дослідження підтримки» необхідно змінити на ключ, яким керує клієнт, перш ніж можна буде виконати операцію копіювання середовища.

Скинути Зашифровані дані середовища, включаючи резервні копії, видаляються. Після скидання середовища шифрування середовища повернеться до використання ключа, яким керує Microsoft.