Запуск анализатора клиента в Windows

Область применения:

Вариант 1. Ответ в реальном времени

Журналы поддержки анализатора Defender для конечной точки можно собирать удаленно с помощью динамического ответа.

Вариант 2. Локальный запуск MDE клиентского анализатора

Скачайте средство MDE клиентского анализатора или MDE средство анализатора клиента (предварительная версия) на устройство Windows, которое вы хотите исследовать. По умолчанию файл сохраняется в папке "Загрузки".

Извлеките содержимое в

MDEClientAnalyzer.zipдоступную папку.Откройте командную строку с разрешениями администратора:

В меню Пуск введите cmd.

Щелкните правой кнопкой мыши пункт Командная строка и выберите команду Запуск от имени администратора.

Введите следующую команду и нажмите клавишу ВВОД:

*DrivePath*\MDEClientAnalyzer.cmdЗамените DrivePath путем, по которому вы извлекли MDEClientAnalyzer, например:

C:\Work\tools\MDEClientAnalyzer\MDEClientAnalyzer.cmd

В дополнение к предыдущей процедуре можно также собирать журналы поддержки анализатора с помощью динамического ответа.

Примечание.

В Windows 10 и 11 Windows Server 2019 и 2022 или Windows Server 2012R2 и 2016 с установленным современным унифицированным решением скрипт клиентского анализатора вызывает исполняемый файл MDEClientAnalyzer.exe для выполнения тестов подключения к URL-адресам облачной службы.

В Windows 8.1, Windows Server 2016 или любой предыдущей версии ОС, в которой для подключения используется Microsoft Monitoring Agent (MMA), скрипт клиентского анализатора вызывает исполняемый файл с именем MDEClientAnalyzerPreviousVersion.exe для запуска тестов подключения для URL-адресов команд и управления (CnC), а также вызывает средство подключения TestCloudConnection.exe Microsoft Monitoring Agent для URL-адресов каналов cyber Data.

Важные моменты, которые следует учитывать

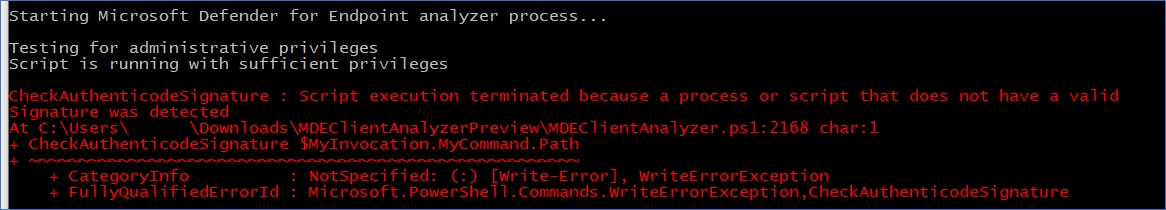

Все скрипты и модули PowerShell, включенные в анализатор, подписаны корпорацией Майкрософт. Если файлы были каким-либо образом изменены, анализатор должен выйти со следующей ошибкой:

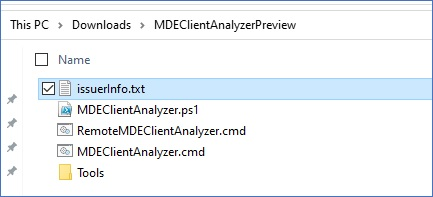

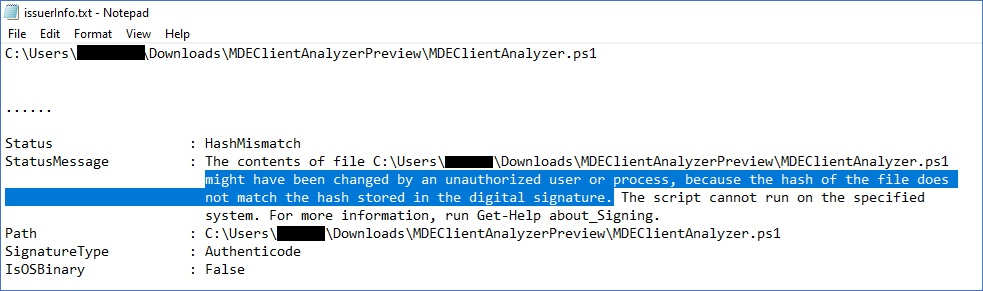

Если вы видите эту ошибку, выходные данные issuerInfo.txt содержат подробные сведения о том, почему это произошло, и затронутый файл:

Пример содержимого после изменения MDEClientAnalyzer.ps1:

Содержимое пакета результатов в Windows

Примечание.

Точные захваченные файлы могут изменяться в зависимости от таких факторов, как:

- Версия окон, в которых выполняется анализатор.

- Доступность канала журнала событий на компьютере.

- Состояние запуска датчика EDR (контроль останавливается, если компьютер еще не подключен).

- Если с командой анализатора использовался расширенный параметр устранения неполадок.

По умолчанию неупакованный MDEClientAnalyzerResult.zip файл содержит элементы, перечисленные в следующей таблице:

| Folder | Элемент | Описание |

|---|---|---|

MDEClientAnalyzer.htm |

Это main выходной HTML-файл, который будет содержать результаты и рекомендации, которые могут быть получены скриптом анализатора, выполняемым на компьютере. | |

SystemInfoLogs |

AddRemovePrograms.csv |

Список программного обеспечения, установленного на 64-разрядных системах в ОС x64, собранный из реестра |

SystemInfoLogs |

AddRemoveProgramsWOW64.csv |

Список установленного программного обеспечения x86 в ОС x64, собранный из реестра |

SystemInfoLogs |

CertValidate.log |

Подробный результат отзыва сертификата, выполненного путем вызова в CertUtil |

SystemInfoLogs |

dsregcmd.txt |

Выходные данные выполнения dsregcmd. Здесь содержатся сведения о состоянии Microsoft Entra компьютера. |

SystemInfoLogs |

IFEO.txt |

Выходные данные параметров выполнения файла образа , настроенных на компьютере |

SystemInfoLogs |

MDEClientAnalyzer.txt |

Это подробный текстовый файл с подробными сведениями о выполнении скрипта анализатора. |

SystemInfoLogs |

MDEClientAnalyzer.xml |

Формат XML, содержащий результаты скрипта анализатора |

SystemInfoLogs |

RegOnboardedInfoCurrent.Json |

Сведения о подключенном компьютере, собираемые в формате JSON из реестра |

SystemInfoLogs |

RegOnboardingInfoPolicy.Json |

Конфигурация политики подключения, собранная в формате JSON из реестра |

SystemInfoLogs |

SCHANNEL.txt |

Сведения о конфигурации SCHANNEL , применяемой к компьютеру, например из реестра |

SystemInfoLogs |

SessionManager.txt |

Конкретные параметры диспетчера сеансов, собираемые из реестра |

SystemInfoLogs |

SSL_00010002.txt |

Сведения о конфигурации SSL , примененной к компьютеру, полученному из реестра |

EventLogs |

utc.evtx |

Экспорт журнала событий DiagTrack |

EventLogs |

senseIR.evtx |

Экспорт журнала событий автоматического исследования |

EventLogs |

sense.evtx |

Экспорт журнала событий main датчика |

EventLogs |

OperationsManager.evtx |

Экспорт журнала событий агента мониторинга Майкрософт |

MdeConfigMgrLogs |

SecurityManagementConfiguration.json |

Конфигурации, отправленные из MEM (Microsoft Endpoint Manager) для принудительного применения |

MdeConfigMgrLogs |

policies.json |

Параметры политик, применяемые на устройстве |

MdeConfigMgrLogs |

report_xxx.json |

Соответствующие результаты принудительного применения |

См. также

- Обзор анализатора клиента

- Скачивание и запуск анализатор клиента

- Сбор данных для усовершенствованного устранения неполадок в Windows

- Понимание отчета анализатора в формате HTML

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.