Email стратегий маркировки с помощью Microsoft Purview для обеспечения соответствия требованиям PSPF для государственных организаций Австралии

В этой статье содержатся рекомендации для австралийских государственных организаций по использованию Microsoft Purview для маркировки электронной почты. Его цель — продемонстрировать, что Microsoft Purview может интегрироваться с Microsoft Exchange для применения защитной маркировки в соответствии с PSPF платформой политики безопасности (PSPF), включая политику PSPF 8 Приложение F: австралийское правительство Email защитной маркировки Standard. Цель этого руководства — помочь правительственным организациям Австралии защищать информацию и повышать зрелость информационной безопасности.

Политика 8. Требование 4 политики политики безопасности (PSPF) гласит, что информация, включая электронную почту, должна быть четко определена с помощью соответствующей защитной маркировки:

| Требование | Detail (Сведения) |

|---|---|

| Требование 4 политики PSPF 8. Сведения о маркировке (версия 2018.6) | Инициатор должен четко идентифицировать конфиденциальную и конфиденциальную информацию, включая сообщения электронной почты, используя соответствующую защитную маркировку, используя текстовую защитную маркировку для маркировки конфиденциальной и секретной информации (и связанных метаданных), если это нецелесообразно по оперативным причинам. |

Защитную маркировку можно применять разными способами, например с помощью маркировки содержимого меток, обсуждаемых в маркировке содержимого меток конфиденциальности. Однако получатели могут изменять текстовые защитные маркировки в ответных письмах. Политика PSPF 8. Приложение F. Австралийское правительство Email защитной маркировки Standard содержит дополнительные рекомендации по маркировке электронной почты. Приложение F содержит синтаксис маркировки, который может применяться к теме электронной почты или метаданным электронной почты в виде x-заголовков.

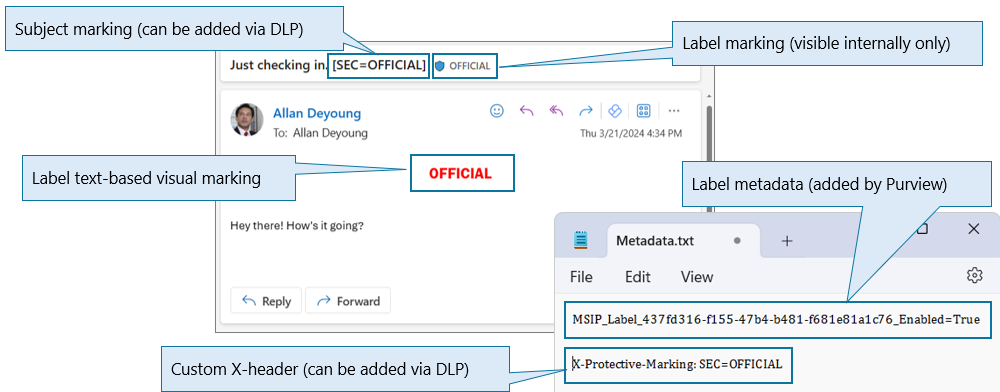

На следующем рисунке показаны различные методы маркировки, доступные и рассмотренные в этой статье.

X-Protective-Маркировка x-headers

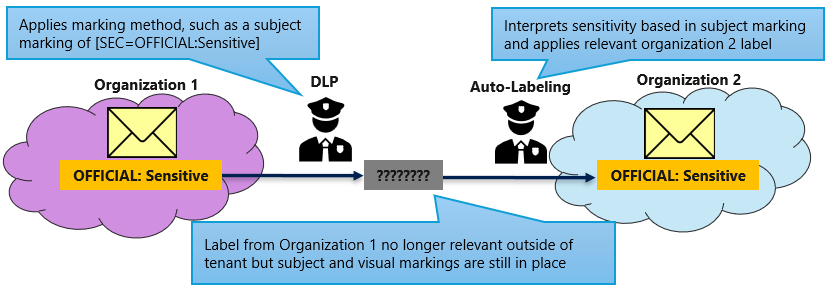

По умолчанию метка конфиденциальности, настроенная в одной среде и с набором элементов управления, настроенных для защиты связанных сведений, не применяется автоматически во внешних средах. К элементам, отправляемым во внешнюю организацию, применяются метаданные и визуальная маркировка. Затем принимающей организации необходимо обеспечить надлежащую защиту содержащейся информации.

Чтобы обеспечить надлежащую обработку информации принимающими организациями, важно пометить элементы индикаторами, чтобы упростить интерпретацию классификации безопасности. После интерпретации элемент затем добавляется в область второй организации элементов управления безопасностью. Преобразование классификаций между организациями достигается для электронной почты с помощью Защита от потери данных Microsoft Purview (DLP) и автоматической маркировки на основе служб. DLP метки электронной почты с маркировкой, которую автоматические метки на основе службы (или эквивалентная служба) интерпретируют на принимающем конце:

Email x-заголовки предоставляют метод маркировки, который меньше о видимости пользователей и больше о том, чтобы системы могли интерпретировать маркировку, применяемую к электронной почте. С точки зрения платформ электронной почты x-заголовки являются наиболее надежным источником информации о классификации элемента, так как пользователям не удается легко управлять ими.

Чтобы обеспечить надлежащий контроль и защиту информации на основе электронной почты при ее перемещении между правительственными организациями, используется заголовок PSPF x-protect-Marking x.. Этот x-заголовок считывается и интерпретируется платформами электронной почты для всех сообщений электронной почты, входящих в среду для государственных организаций, и используется для применения элементов управления, соответствующих конфиденциальности содержащейся информации.

Важно!

Согласованное использование x-заголовков является ключом к успеху этого процесса, так как принимающие организации используют X-заголовки для интерпретации маркировки и применения соответствующих элементов управления.

Чтобы обеспечить согласованность x-заголовков между организациями, политика PSPF 8 Приложение F. Австралийское правительство Email защитная маркировка Standard определяет следующую конфигурацию x-заголовков:

| Требование | Detail (Сведения) |

|---|---|

| Политика PSPF 8, приложение F Синтаксис X-protective-маркировки |

X-Protective-Marking:VER=[version], NS=gov.au, SEC=[SecurityClassification], CAVEAT=[CaveatType]:[CaveatValue], EXPIRES=[genDate]\|[event], DOWNTO=[SecurityClassification], ACCESS=[InformationManagementMarker], NOTE=[comment], ORIGIN=[authorEmail] |

Обычно настраиваются следующие компоненты:

-

VER, в котором указана версия стандарта, для которого настроена система (в настоящее время версия 2018.6). -

NS, которые представляют собой домены, в которых маркировка относится к организациям государственных организаций, использующих это руководство, конфигурация отличается. Например, викторианская платформа защиты данных (VPDSF) указывает, что здесь используется домен vic.gov.au.). -

SECсоответствует маркировке или классификации (OFFICIAL, OFFICIAL, OFFICIAL Sensitive или PROTECTED). -

CAVEATзаполняется, если к содержимому применяется предупреждение, например CABINET. -

ACCESSзаполняется, если к содержимому применяется маркер управления сведениями (IMM).

Заголовок origin

Внутри организации и исходящее содержимое

В приложении F к политике PSPF 8 говорится, что ORIGIN поле : "захватывает адрес электронной почты автора, чтобы лицо, которое первоначально классифицировало сообщение электронной почты, всегда было известно. Это не обязательно то же самое, что в RFC5322 с поля.

Важно!

Распространенной ошибкой является настройка ORIGIN поля с помощью правила потока обработки почты, которое помечтает адрес отправителя в поле источника исходящей электронной почты. Эта конфигурация приводит к изменению поля при каждом выполнении действия ответа или пересылки. Эта конфигурация не соответствует требованиям PSPF, ORIGIN так как поле не должно изменяться после установки.

Внешнее и входящее содержимое

Наиболее важным элементом ORIGIN поля является исходная сущность. Политика PSPF 8 определяет источник как "субъект, который первоначально создал информацию или получил информацию из-за пределов австралийского правительства". Чтобы записать сведения о исходной сущности ORIGIN в поле, можно использовать универсальный адрес электронной почты. Например, info@entity.gov.au. Этот адрес электронной почты маркируется в поле источника всех сообщений электронной почты, созданных организацией, что позволяет выполнить намерение требований.

Если требуются дополнительные сведения о специфике сообщения электронной почты, например об исходном отправителе, получателе или человеке, перенаправившем электронное письмо, для отображения такой информации можно использовать такие службы, как трассировка сообщений в Exchange Online и поиск содержимого обнаружения электронных данных.

Использование двоеточия в полях заголовка

RFC 5322: формат сообщений в Интернете и RFC 822: Standard для формата интернет-сообщений ARPA, согласно которому специальный символ двоеточия должен использоваться в качестве разделителя между именами полей x-headers и текстом поля.

Интерфейс Microsoft Purview в службах Microsoft 365 соответствует стандартам RFC и позволяет использовать двоеточие : и обрабатывается так, как предназначено для австралийских клиентов.

Риск удаления x-заголовков

Когда австралийские государственные организации работают с платформами электронной почты и клиентами, не являющихся клиентами, система другой организации может удалять x-заголовки из ответных сообщений электронной почты. Корпоративные платформы электронной почты, такие как Exchange Online и клиенты, такие как Outlook, обеспечивают, чтобы при ответе пользователей на сообщения электронной почты сохранялись важные метаданные электронной почты, включая X-заголовки. Другие клиенты, включая анонимные платформы электронной почты и собственные почтовые клиенты мобильных устройств, скорее всего, будут удалять все метаданные электронной почты, которые они не понимают. Это влияет как на безопасность электронной почты, так и на взаимодействие с пользователем, если это не учитывается при разработке.

В сообщении электронной почты, отправленном из типичной австралийской организации для государственных организаций пользователю, не являющемся microsoft 365, будут применены заголовки x-protect-маркировки и другие метаданные меток майкрософт (например, msip_labels заголовки). Эти метаданные можно использовать, чтобы гарантировать, что каждое сообщение электронной почты в беседе наследует метку, примененную к предыдущему сообщению. Когда пользователь, отличный от Microsoft 365, отвечает на помеченное сообщение электронной почты, его ответ может быть удален только в важные метаданные электронной почты. Результатом этого является то, что ответное письмо, полученное платформой электронной почты вашей организации, не будет помечено. Затем пользователю потребуется выбрать и применить новую метку к ответу, вручную выровняв маркировку исходного элемента. Такой подход создает риски рассекречивания.

Хотя X-заголовки являются идеальным методом маркировки сообщений электронной почты, так как они не могут быть легко изменены получателями, корпорация Майкрософт рекомендует настроить и использовать несколько методов маркировки в политиках автоматической маркировки для правительственных организаций Австралии:

- X-Protective-Marking x-header (основной метод)

- Маркировка на основе темы (вспомогательный метод 1)

- Метка визуальной маркировки для интерпретации СИТ (вспомогательный метод 2)

При применении нескольких подходов к маркировке и автоматической маркировке в элементе, примененном к элементу и (или) рекомендуемом пользователю, обнаруживается метка наибольшей конфиденциальности. Это снижает вероятность неправильной маркировки содержимого из-за манипуляций с получателем или удаления заголовков.

Подходы к автоматической маркировке, помогающие снизить риски, связанные с разделиванием заголовков, далее рассматриваются в рекомендациях по автоматической маркировке на основе клиентов для австралийских государственных организаций и рекомендаций по автоматической маркировке на основе служб для австралийского правительства.

Применение заголовков X-Protective-Маркировка с помощью политики защиты от потери данных

Политику защиты от потери данных можно использовать для применения заголовков x-protect-маркировки к электронной почте.

Новые политики защиты от потери данных можно создавать из Портал соответствия требованиям Microsoft Purview. Такие политики должны создаваться на основе пользовательского шаблона политики и применяться только к службе Exchange. Если выбрать только эту службу, все условия обмена будут видимыми. Если выбраны другие службы, в списке будут отображаться только условия, которые являются общими для всех выбранных служб.

Политика должна содержать правило для каждой метки конфиденциальности, опубликованной для пользователей.

Важно!

Рекомендуется использовать одну политику защиты от потери данных, содержащую несколько правил, которые применяют маркировку x-заголовков и субъектов, а не несколько политик защиты от потери данных. Политика, которая выполняет эти действия для всех необходимых меток, включена в пример политики защиты от потери данных, применяющей X-заголовки и маркировку субъектов.

Каждое правило должно называться в зависимости от его назначения. Например, имя правила Apply UNOFFICIAL x-Header. Для правил, вмещающих сочетания маркировки, имена меток могут превышать длину, разрешенную для имен правил защиты от потери данных. По этой причине требуется усечение. В разделе Примеры политик защиты от потери данных для применения X-заголовков и маркировки субъектов предупреждение или IMM были сокращены, чтобы учесть это.

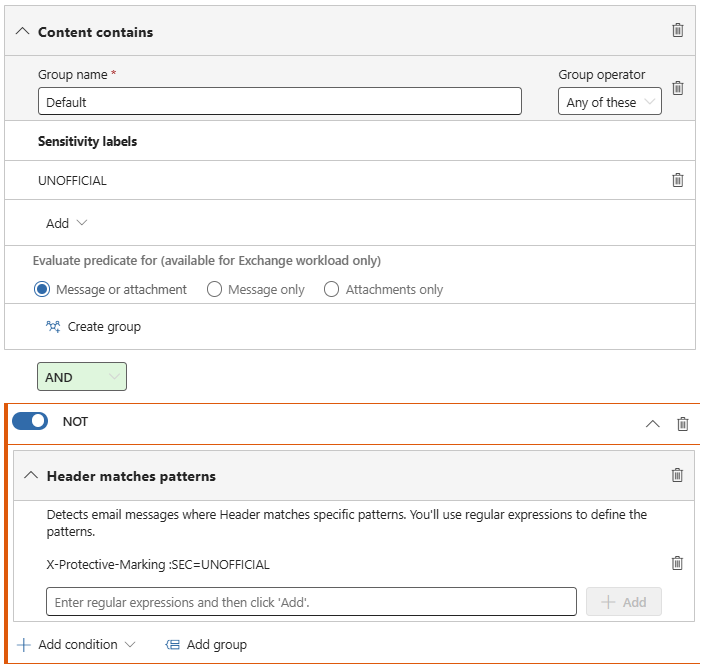

В правилах должно быть указано, что содержимое содержит>метку конфиденциальности , а затем выбрана метка, соответствующая правилу.

Следует выбрать параметры для оценки предиката для сообщения или вложения, так как это помогает гарантировать, что x-заголовки, применяемые к электронной почте, учитывают вложения с более высокой степенью конфиденциальности, расширяя возможности, обсуждаемые в наследовании меток.

Администраторы должны помнить о том, что X-заголовки могут содержать другие данные, например значения для EXPIRES или DOWNTO. Наличие этой информации маловероятно для многих организаций из-за ее ограниченного использования, но если данные существуют, их следует поддерживать. Для этого создайте группу условий с помощью операнда NOT . Это гарантирует, что если заголовок уже существует в элементе, он не будет перезаписан:

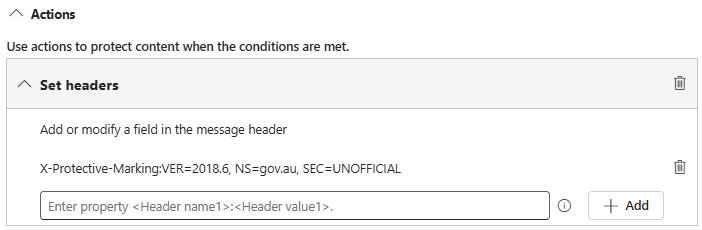

Действия правил настраиваются для задания заголовков. Затем значение заголовка должно выравнивать по значению x-защитной маркировки для примененной метки.

Совет

При копировании значений x-заголовков из форматированного файла, например документа Word, некоторые специальные символы можно было бы заменить эквивалентными. Примерами символов, которые могли быть заменены из-за форматирования, являются перевернутые запятые или дефисы. Интерфейс Microsoft Purview обеспечивает настройку с помощью проверки формы. Это может привести к тому, что формы не принимают определенные вставленные текстовые значения. Если возникают проблемы, введите специальные символы с помощью клавиатуры, а не в зависимости от вставленных значений.

Тестирование заголовков X-Protective-Marking

Политики защиты от потери данных, описанные в этой статье, должны тестироваться в тестовых средах, чтобы обеспечить правильность и согласование с платформой PSPF. Email x-заголовки можно просматривать с помощью большинства почтовых клиентов. В Outlook, в зависимости от версии клиента, заголовки можно просмотреть, открыв сообщение электронной почты и выбравСвойствафайла> или открыв сообщение и выбрав Просмотр>свойств сообщения.

Анализатор заголовков сообщений (Майкрософт) используется для просмотра сведений о заголовках, расположенных по адресу https://mha.azurewebsites.net/.

В приложении F к политике PSPF 8 приведены примеры, которые можно сравнить с собственной конфигурацией.

Маркировка на основе темы

Альтернативный подход к маркировке сообщений электронной почты основан на полях темы электронной почты, которые можно изменить для включения маркировки в конце темы сообщения. Например, "Тестовая тема электронной почты [SEC=PROTECTED]".

Как поясняется в приложении F к политике PSPF 8, маркировкой на основе темы можно легко управлять во время создания электронной почты или транспортировки. Тем не менее, в качестве снижения риска стирания x-заголовков, тематические маркировки помогают в ситуациях, когда платформы электронной почты или клиенты удалили метаданные электронной почты. Поэтому маркировка на основе темы должна использоваться в качестве вспомогательного метода для x-заголовков.

| Требование | Detail (Сведения) |

|---|---|

| Политика PSPF 8. Применение защитной маркировки с помощью метаданных | Для сообщений электронной почты предпочтительный подход заключается в том, чтобы организации применяли защитную маркировку к расширению заголовка сообщений в Интернете в соответствии с Email защитной маркировки Standard в приложении G. Это помогает создавать и анализировать шлюзы электронной почты и серверы, а также обрабатывать информацию на основе защитной маркировки. Если расширение заголовка сообщения в Интернете невозможно, защитная маркировка помещается в поле темы сообщения электронной почты. |

Примечание.

Хотя маркировка на основе темы менее техническая, чем подходы на основе x-заголовков, она по-прежнему является вполне допустимым методом применения маркировки к электронной почте.

Применение тематических меток электронной почты

Как и в случае с X-заголовками, маркеры на основе субъекта применяются с помощью политик защиты от потери данных. Политики должны создаваться на основе пользовательского шаблона политики и применяться только к службе Exchange.

Убедитесь, что политика содержит правило для каждой метки конфиденциальности. Пример имени соответствующего правила — Применение маркировки субъекта. Как и в случае с правилами на основе x-заголовков, имена правил, скорее всего, превышают допустимые значения при использовании сочетаний маркировки. По этой причине примеры в примерах политик защиты от потери данных для применения X-заголовков и маркировки субъектов применяют усечение к именам предостережения или IMM.

Для этих правил требуется условие содержимого, содержащее , а затем соответствующую метку конфиденциальности для правила. Нет необходимости применять исключения для правил, применяющих маркировку субъектов.

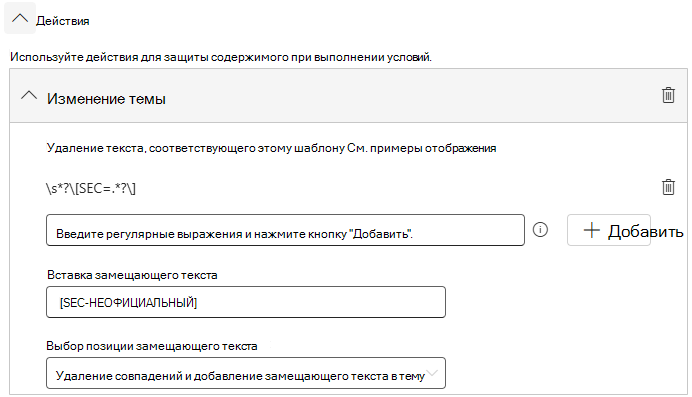

Действие правила должно быть настроено для изменения темы.

Действие изменения субъекта должно быть настроено с регулярным выражением (RegEx) .\s*?\[SEC=.*?\] Этот регулярный анализ проверяет и удаляет значения в данных в квадратных скобках, которые начинаются с [SEC=. Он также удаляет пробелы перед маркировкой.

Использование этого метода на основе регулярных выражений для повторного применения меток субъектов гарантирует, что дублирование маркировки не произойдет (например, [SEC=UNOFFICIAL] [SEC=UNOFFICIAL]). Политики защиты от потери данных могут сделать это, удалив и заменив метку субъекта значением из источника истины, который в данном случае является меткой сообщения электронной почты.

В поле Вставить замещающий текст введите текст, который используется в качестве маркировки на основе темы. Рекомендуется префиксировать маркировку, применяемую с помощью замещающего текста символом пробела (например, " [SEC=UNOFFICIAL]), так как это обеспечит наличие пробела после окончания темы сообщения электронной почты и перед маркировкой. Убедитесь, что regEx содержит пробелы обнаружения (\s*?) в шаблоне изменения темы , чтобы обеспечить согласованность взаимодействия. Без регулярного выражения пробелы можно было бы легко сложить перед маркировкой.

Позиция замещающего текста должна быть задана, чтобы удалить совпадения и добавить замещающий текст в тему.

Важно!

Рекомендуется использовать одну политику защиты от потери данных, содержащую несколько правил, которые применяют маркировку x-заголовков и субъектов, а не несколько политик защиты от потери данных. Политика, которая выполняет эти действия для всех необходимых меток, включена в пример политики защиты от потери данных, применяющей X-заголовки и маркировку субъектов.

Пример политики защиты от потери данных для применения X-заголовков и маркировки субъектов

Следующая политика защиты от потери данных предназначена для применения x-заголовков и темы маркировки x-header к сообщениям электронной почты.

Имя политики: Добавление x-заголовка PSPF и маркировки темы

Применимые службы: Обмен

| Правило | Условия | Действия |

|---|---|---|

UNOFFICIAL append subject |

Содержимое содержит метку конфиденциальности: UNOFFICIAL | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=UNOFFICIAL]

Позиция: удаление совпадений и добавление |

UNOFFICIAL add x-header |

Содержимое содержит метку конфиденциальности: UNOFFICIAL | Задать заголовок:X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=UNOFFICIAL За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=UNOFFICIAL |

OFFICIAL append subject |

Содержимое содержит метку конфиденциальности: OFFICIAL | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=OFFICIAL]

Позиция: удаление совпадений и добавление |

OFFICIAL add x-header |

Содержимое содержит метку конфиденциальности: OFFICIAL | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=OFFICIAL |

OFFICIAL Sensitive append subject |

Содержимое содержит метку конфиденциальности: OFFICIAL Sensitive | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=OFFICIAL:Sensitive]

Позиция: удаление совпадений и добавление |

OFFICIAL Sensitive add x-header |

Содержимое содержит метку конфиденциальности: OFFICIAL Sensitive | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive |

OFFICIAL Sensitive PP append subject |

Содержимое содержит метку конфиденциальности: OFFICIAL Конфиденциальность конфиденциальности | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=OFFICIAL:Sensitive, ACCESS=Personal-Privacy]

Позиция: удаление совпадений и добавление |

OFFICIAL Sensitive PP add x-header |

Содержимое содержит метку конфиденциальности: OFFICIAL Конфиденциальность конфиденциальности | Задать заголовок:X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Personal-Privacy За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, ACCESS=Personal-Privacy |

OFFICIAL Sensitive LP append subject |

Содержимое содержит метку конфиденциальности: OFFICIAL Sensitive Legal Privilege | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=OFFICIAL:Sensitive, ACCESS=Legal-Privilege]

Позиция: удаление совпадений и добавление |

OFFICIAL Sensitive LP add x-header |

Содержимое содержит метку конфиденциальности: OFFICIAL Sensitive Legal Privilege | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Legal-Privilege За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legal-Privilege |

OFFICIAL Sensitive LS append subject |

Содержимое содержит метку конфиденциальности: ОФИЦИАЛЬНАЯ конфиденциальная законодательная тайна | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy]

Позиция: удаление совпадений и добавление |

OFFICIAL Sensitive LS adds x-header |

Содержимое содержит метку конфиденциальности: ОФИЦИАЛЬНАЯ конфиденциальная законодательная тайна | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, ACCESS=Legislative-Secrecy За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking: SEC=OFFICIAL[-: ]Sensitive, ACCESS=Legislative-Secrecy |

OFFICIAL Sensitive NC append subject |

Содержимое содержит метку конфиденциальности: OFFICIAL Sensitive NATIONAL CABINET | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=OFFICIAL:Sensitive, CAVEAT=SH:NATIONAL-CABINET]

Позиция: удаление совпадений и добавление |

OFFICIAL Sensitive NC add x-header |

Содержимое содержит метку конфиденциальности: OFFICIAL Sensitive NATIONAL CABINET | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=OFFICIAL:Sensitive, CAVEAT=SH:NATIONAL-CABINET За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=OFFICIAL[-: ]Sensitive, CAVEAT=SH[-: ]NATIONAL-CABINET |

PROTECTED append subject |

Содержимое содержит метку конфиденциальности: PROTECTED | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=PROTECTED]

Позиция: удаление совпадений и добавление |

PROTECTED add x-header |

Содержимое содержит метку конфиденциальности: PROTECTED | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=PROTECTED |

PROTECTED PP append subject |

Содержимое содержит метку конфиденциальности: PROTECTED Личная конфиденциальность | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=PROTECTED, ACCESS=Personal-Privacy]

Позиция: удаление совпадений и добавление |

PROTECTED PP add x-header |

Содержимое содержит метку конфиденциальности: PROTECTED Личная конфиденциальность | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Personal-Privacy За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=PROTECTED, ACCESS=Personal-Privacy |

PROTECTED LP append subject |

Содержимое содержит метку конфиденциальности: PROTECTED Legal Privilege | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=PROTECTED, ACCESS=Legal-Privilege]

Позиция: удаление совпадений и добавление |

PROTECTED LP add x-header |

Содержимое содержит метку конфиденциальности: PROTECTED Legal Privilege | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Legal-Privilege За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=PROTECTED, ACCESS=Legal-Privilege |

PROTECTED LS append subject |

Содержимое содержит метку конфиденциальности: PROTECTED законодательной секретности | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=PROTECTED, ACCESS=Legislative-Secrecy]

Позиция: удаление совпадений и добавление |

PROTECTED LS add x-header |

Содержимое содержит метку конфиденциальности: PROTECTED законодательной секретности | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, ACCESS=Legislative-Secrecy За исключением случаев, когда заголовок соответствует шаблонам: X-защитная маркировка: SEC=PROTECTED, ACCESS=Legislative-Secrecy |

PROTECTED CABINET append subject |

Содержимое содержит метку конфиденциальности: PROTECTED CAB | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=PROTECTED, CAVEAT=SH:CABINET]

Позиция: удаление совпадений и добавление |

PROTECTED CABINET add x-header |

Содержимое содержит метку конфиденциальности: PROTECTED CAB | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, CAVEAT=SH:CABINET За исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=PROTECTED, CAVEAT=SH[-: ]CABINET |

PROTECTED NC append subject |

Содержимое содержит метку конфиденциальности: PROTECTED NATIONAL CABINET | Измените тему, удалите текст, соответствующий: \s*?\[SEC=.*?\] Вставьте следующий замещающий текст:

[SEC=PROTECTED, CAVEAT=SH:NATIONAL-CABINET]

Позиция: удаление совпадений и добавление |

PROTECTED NC add x-header |

Содержимое содержит метку конфиденциальности: PROTECTED NATIONAL CABINET | Настройте заголовок: X-Protective-Marking:VER=2018.6, NS=gov.au, SEC=PROTECTED, CAVEAT=SH:NATIONAL-CABINETЗа исключением случаев, когда заголовок соответствует шаблонам: X-Protective-Marking:SEC=PROTECTED, CAVEAT=SH[-: ]NATIONAL-CABINET |

Примечание.

Предыдущие правила защиты от потери данных используются [-: ] в регулярных выражениях, что позволяет сопоставлять дефис, двоеточие или пробел. Это предназначено для организаций, отправляющих вам сведения, но из-за низкой зрелости соответствия или устаревшей конфигурации не может применять символы двоеточия к x-заголовкам.