Gestionați-vă cheia de criptare gestionată de client

Notă

Noul și îmbunătățit Power Platform Centrul de administrare este acum în previzualizare publică! Am proiectat noul centru de administrare pentru a fi mai ușor de utilizat, cu o navigare orientată către sarcini care vă ajută să obțineți mai rapid rezultate specifice. Vom publica documentație nouă și actualizată pe măsură ce noul Power Platform centru de administrare va trece la disponibilitate generală.

Clienții au cerințe privind confidențialitatea și conformitatea datelor pentru a-și securiza datele prin criptarea datelor lor în repaus. Acest lucru protejează datele de expunere într-un eveniment în care o copie a bazei de date este furată. Cu criptarea datelor în repaus, datele furate ale bazei de date sunt protejate împotriva restaurării pe un alt server fără cheia de criptare.

Toate datele clienților stocate în Power Platform sunt criptate în repaus cu chei de criptare puternice gestionate de Microsoft în mod implicit. Microsoft stochează și gestionează cheia de criptare a bazei de date pentru toate datele dvs., astfel încât să nu fie nevoie. Cu toate acestea, Power Platform oferă această cheie de criptare gestionată de client (CMK) pentru controlul suplimentar al protecției datelor, unde puteți gestiona singur cheia de criptare a bazei de date asociată Microsoft Dataverse mediului dumneavoastră. Acest lucru vă permite să rotiți sau să schimbați cheia de criptare la cerere și, de asemenea, vă permite să împiedicați accesul Microsoft la datele clienților dvs. atunci când revocați accesul cheii la serviciile noastre în orice moment.

Pentru a afla mai multe despre cheia gestionată de client în Power Platform, urmăriți videoclipul cu cheia gestionată de client.

Aceste operațiuni cu cheia de criptare sunt disponibile cu cheia gestionată de client (CMK):

- Creați o cheie RSA (RSA-HSM) din seiful dumneavoastră Azure Key.

- Creați o Power Platform politică de întreprindere pentru cheia dvs.

- Acordați Power Platform politica de întreprindere permisiunea de a accesa seiful dvs. de chei.

- Acordați Power Platform administratorul serviciului să citească politica companiei.

- Aplicați cheia de criptare mediului dumneavoastră.

- Reveniți/eliminați criptarea CMK a mediului la cheia gestionată de Microsoft.

- Schimbați cheia prin crearea unei noi politici de întreprindere, eliminând mediul din CMK și reaplicați CMK cu o nouă politică de întreprindere.

- Blocați mediile CMK revocând seiful de chei CMK și/sau permisiunile pentru chei.

- Migrați mediile bring-your-your-own-key (BYOK) la CMK aplicând cheia CMK.

În prezent, toate datele clienților dvs. stocate numai în următoarele aplicații și servicii pot fi criptate cu cheia gestionată de client:

- Dataverse (Soluții personalizate și servicii Microsoft)

- Dataverse Copilot pentru aplicații bazate pe model

- Power Automate

- Chat pentru Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finanțe și operațiuni)

- Dynamics 365 Intelligent Order Management (Finanțe și operațiuni)

- Dynamics 365 Project Operations (Finanțe și operațiuni)

- Dynamics 365 Supply Chain Management (Finanțe și operațiuni)

- Dynamics 365 Fraud Protection (Finanțe și operațiuni)

Notă

Nuance Conversational IVR și Maker Welcome Content sunt excluse de la criptarea cheilor gestionate de client.

Microsoft Copilot Studio își stochează datele în propria lor stocare și în Microsoft Dataverse. Când aplicați cheia gestionată de client în aceste medii, numai depozitele de date din Microsoft Dataverse sunt criptate cu cheia dvs. Datele care nu sunt Microsoft Dataverse continuă să fie criptate cu cheia gestionată de Microsoft.

Notă

Setările de conectare pentru conectori vor continua să fie criptate cu o cheie gestionată de Microsoft.

Contactați un reprezentant pentru serviciile care nu sunt enumerate mai sus pentru informații despre asistența cheie gestionată de client.

Notă

Power Apps numele afișate, descrierile și metadatele de conexiune continuă să fie criptate cu o cheie gestionată de Microsoft.

Notă

Link-ul rezultatelor descărcarii și alte date produse de aplicarea verificatorului de soluții în timpul verificării soluției continuă să fie criptate cu o cheie gestionată de Microsoft.

Mediile cu aplicații financiare și operaționale în care Power Platform integrarea este activată pot fi, de asemenea, criptate. Mediile financiare și operaționale fără Power Platform integrare vor continua să utilizeze cheia gestionată Microsoft implicită pentru a cripta datele. Mai multe informații: Criptarea în aplicațiile financiare și operaționale

Introducere în cheia gestionată de client

Cu cheia gestionată de client, administratorii își pot furniza propria cheie de criptare din propriul lor Azure Key Vault la serviciile de stocare Power Platform pentru a-și cripta datele clienților. Microsoft nu are acces direct la Azure Key Vault. Pentru ca serviciile Power Platform să acceseze cheia de criptare din Azure Key Vault, administratorul creează o Power Platform politică de întreprindere, care face referire la cheia de criptare și acordă acestei politici de întreprindere acces pentru a citi cheia din Azure Key Vault.

Power Platform Administratorul serviciului poate apoi să adauge Dataverse medii la politica întreprinderii pentru a începe criptarea tuturor datelor clienților din mediu cu cheia dvs. de criptare. Administratorii pot modifica cheia de criptare a mediului creând o altă politică de întreprindere și adaugă mediul (după ce l-au eliminat) la noua politică de întreprindere. Dacă mediul nu mai trebuie criptat utilizând cheia gestionată de client, administratorul poate elimina Dataverse mediul din politica întreprinderii pentru a reveni la criptarea datelor la cheia gestionată de Microsoft.

Administratorul poate bloca mediile cheie gestionate de client prin revocarea accesului la cheie din politica companiei și poate debloca mediile prin restabilirea accesului cu cheie. Mai multe informații: Blocați medii prin revocarea accesului la seiful de chei și/sau la permisiunea cheii

Pentru a simplifica sarcinile cheie de management, sarcinile sunt împărțite în trei domenii principale:

- Creați cheia de criptare.

- Creați o politică de întreprindere și acordați acces.

- Gestionați criptarea mediului.

Avertisment

Când mediile sunt blocate, ele nu pot fi accesate de nimeni, inclusiv de asistența Microsoft. Mediile care sunt blocate devin dezactivate și poate apărea pierderea de date.

Cerințe de licențiere pentru cheia gestionată de client

Politica privind cheile gestionate de client este aplicată numai în mediile care sunt activate pentru mediile gestionate. Mediile gestionate sunt incluse ca drepturi în licențele autonome Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages și Dynamics 365 care oferă drepturi de utilizare premium. Aflați mai multe despre licențele pentru mediu gestionat, cu Prezentarea generală a licențelor pentru Microsoft Power Platform.

În plus, accesul la utilizarea cheii gestionate de client pentru Microsoft Power Platform și Dynamics 365 necesită ca utilizatorii din mediile în care este aplicată politica cheii de criptare să aibă unul dintre aceste abonamente:

- Microsoft 365 sau Office 365 A5/E5/G5

- Conformitate Microsoft 365 A5/E5/F5/G5

- Securitate și conformitate Microsoft 365 F5

- Protecția informațiilor și guvernanța Microsoft 365 A5/E5/F5/G5

- Gestionarea riscurilor interne Microsoft 365 A5/E5/F5/G5

Aflați mai multe despre aceste licențe.

Înțelegeți riscul potențial atunci când vă gestionați cheia

Ca la orice aplicație vitală de business, personalul din organizație care are acces la nivel de administrator trebuie să fie de încredere. Înainte de a utiliza caracteristica de gestionare a cheilor, ar trebui să înțelegeți riscul asumat atunci când vă gestionați cheile de criptare ale bazei de date. Este posibil ca un administrator rău intenționat (o persoană căreia i se acordă sau a obținut acces la nivel de administrator cu intenția de a dăuna securității sau proceselor de afaceri ale unei organizații) care lucrează în cadrul organizației dvs. ar putea folosi caracteristica de gestionare a cheilor pentru a crea o cheie și a o utiliza pentru a vă bloca mediile în chiriaș.

Luați în considerare următoarea succesiune de evenimente.

Administratorul seifului de chei rău intenționate creează o cheie și o politică de întreprindere pe portalul Azure. Administratorul Azure Key Vault merge la Power Platform centrul de administrare și adaugă medii la politica companiei. Administratorul rău intenționat revine apoi la portalul Azure și revocă accesul cheie la politica de întreprindere blocând astfel toate mediile. Acest lucru provoacă întreruperi ale afacerii, deoarece toate mediile devin inaccesibile, iar dacă acest eveniment nu este rezolvat, adică accesul cheie restabilit, datele de mediu se pot pierde.

Notă

- Azure Key Vault are măsuri de siguranță încorporate care ajută la restaurarea cheii, care necesită activarea setărilor Soft Delete și Purge protection key Vault.

- O altă măsură de siguranță care trebuie luată în considerare este să vă asigurați că există o separare a sarcinilor în care administratorului Azure Key Vault nu i se acordă acces la Power Platform centrul de administrare.

Separarea sarcinilor de atenuare a riscului

Această secțiune descrie atribuțiile cheie ale caracteristicilor gestionate de client pentru care este responsabil fiecare rol de administrator. Separarea acestor sarcini ajută la atenuarea riscului implicat de cheile gestionate de client.

Activități de administrare a serviciului Azure Key Vault și Power Platform/Dynamics 365

Pentru a activa cheile gestionate de client, mai întâi administratorul seifului de chei creează o cheie în seiful de chei Azure și creează o Power Platform politică de întreprindere. Când este creată politica de întreprindere, este creată o identitate specială Microsoft Entra ID gestionată. Apoi, administratorul seifului de chei revine la seiful de chei Azure și acordă politicii întreprinderii/identității gestionate acces la cheia de criptare.

Administratorul seifului de chei acordă apoi administratorului serviciului respectiv Power Platform/Dynamics 365 acces de citire la politica companiei. Odată ce permisiunea de citire este acordată, administratorul serviciului Power Platform/Dynamics 365 poate accesa Power Platform Centrul de administrare și poate adăuga medii la politica companiei. Toate datele clienților din mediile adăugate sunt apoi criptate cu cheia gestionată de client legată de această politică de întreprindere.

Cerințe preliminare

- Un abonament Azure care include module de securitate hardware gestionate Azure Key Vault sau Azure Key Vault.

- A Microsoft Entra ID cu:

- Permisiunea de colaborator la Microsoft Entra abonament.

- Permisiune de a crea un seif și o cheie Azure Key.

- Acces pentru a crea un grup de resurse. Acest lucru este necesar pentru a configura seiful de chei.

Creați cheia și acordați acces folosind Azure Key Vault

Administratorul Azure Key Vault efectuează aceste sarcini în Azure.

- Creați un abonament Azure plătit și Key Vault. Ignorați acest pas dacă aveți deja un abonament care include Azure Key Vault.

- Accesați serviciul Azure Key Vault și creați o cheie. Mai multe informații: Creați o cheie în seiful de chei

- Activați serviciul Power Platform politici de întreprindere pentru abonamentul dvs. Azure. Fă asta o singură dată. Mai multe informații: Activați Power Platform serviciul de politici de întreprindere pentru abonamentul dvs. Azure

- Creați o Power Platform politică de întreprindere. Mai multe informații: Creați o politică de întreprindere

- Acordați permisiuni de politică de companie pentru a accesa seiful de chei. Mai multe informații: Acordați permisiuni de politică de companie pentru a accesa seiful de chei

- Acordați Power Platform și administratorilor Dynamics 365 permisiunea de a citi politica companiei. Mai multe informații: Acordați Power Platform privilegiul de administrator pentru a citi politica companiei

Power Platform/Dynamics 365 service admin Power Platform sarcini ale centrului de administrare

Cerințe preliminare

- Power Platform administratorul trebuie să fie alocat fie rolului Power Platform sau Dynamics 365 Service administrator Microsoft Entra .

Gestionați criptarea mediului în Power Platform centrul de administrare

Power Platform Administratorul gestionează sarcinile cheie gestionate de client legate de mediu în Power Platform centrul de administrare.

- Adăugați Power Platform mediile la politica companiei pentru a cripta datele cu cheia gestionată de client. Mai multe informații: Adăugați un mediu la politica companiei pentru a cripta datele

- Eliminați mediile din politica întreprinderii pentru a returna criptarea la cheia gestionată de Microsoft. Mai multe informații: Eliminați mediile din politică pentru a reveni la cheia gestionată Microsoft

- Schimbați cheia eliminând medii din vechea politică de întreprindere și adăugând medii la o nouă politică de întreprindere. Mai multe informații: Creați cheia de criptare și acordați acces

- Migrați de la BYOK. Dacă utilizați funcția anterioară a cheii de criptare autogestionate, puteți migra cheia la cheia gestionată de client. Mai multe informații: Migrați mediile cu cheia proprie la cheia gestionată de client

Creați cheia de criptare și acordați acces

Creați un abonament Azure plătit și un seif pentru chei

În Azure, efectuați următorii pași:

Creați un abonament Azure Pay-as-you-go sau echivalentul acestuia. Acest pas nu este necesar dacă chiriașul are deja un abonament.

Creați un grup de resurse. Mai multe informații: Creați grupuri de resurse

Notă

Creați sau utilizați un grup de resurse care are o locație, de exemplu, Statele Unite ale Americii Centrale, care se potrivește cu regiunea Power Platform de mediu, cum ar fi Statele Unite.

Creați un seif de chei utilizând abonamentul plătit care include protecția la ștergere și ștergere soft cu grupul de resurse pe care l-ați creat la pasul anterior.

Important

Pentru a vă asigura că mediul dumneavoastră este protejat de ștergerea accidentală a cheii de criptare, seiful de chei trebuie să aibă activată protecția pentru ștergere și ștergere. Nu veți putea să vă criptați mediul cu propria cheie fără a activa aceste setări. Mai multe informații: Prezentare generală a ștergerii soft-delete Azure Key Vault Mai multe informații: Creați un seif de chei utilizând portalul Azure

Creați o cheie în seiful de chei

- Asigurați-vă că ați îndeplinit condițiile preliminare.

- Accesați portalul Azure>Key Vault și localizați seiful de chei unde doriți să generați o cheie de criptare.

- Verificați setările seifului de chei Azure:

- Selectați Proprietăți sub Setări.

- Sub Ștergerea ușoară, setați sau verificați dacă este setată la Ștergerea ușoară a fost activată în această opțiune seif pentru chei .

- Sub Protecția la purjare, setați sau verificați dacă Activați protecția la purjare (aplicați o perioadă de păstrare obligatorie pentru seifurile și obiectele seifului șterse) este activată.

- Dacă ați făcut modificări, selectați Salvați.

Creați chei RSA

Creați sau importați o cheie care are următoarele proprietăți:

- În paginile Seif chei proprietăți, selectați Chei.

- Selectați Generați/Importați.

- Pe ecranul Creare a key setați următoarele valori, apoi selectați Create.

- Opțiuni: Generează

- Nume: furnizați un nume pentru cheie

- Tip cheie: RSA

- Dimensiunea cheii RSA: 2048 sau 4096

Important

Dacă setați o data de expirare în cheia dvs. și cheia a expirat, toate mediile care sunt criptate cu această cheie vor fi oprite. Setați o alertă pentru a monitoriza certificatele de expirare cu notificări prin e-mail pentru administratorul local Power Platform și administratorul seifului de chei Azure ca memento pentru a reînnoi data de expirare. Acest lucru este important pentru a preveni orice întrerupere neplanificată a sistemului.

Importați chei protejate pentru modulele de securitate hardware (HSM)

Puteți utiliza cheile protejate pentru modulele de securitate hardware (HSM) pentru a cripta Power Platform Dataverse mediile dvs. Cheile dvs. protejate cu HSM trebuie importate în seiful de chei pentru a putea fi creată o politică Enterprise. Pentru mai multe informații, consultați HSM-uri acceptateImportați chei protejate cu HSM în Key Vault (BYOK).

Creați o cheie în Azure Key Vault Managed HSM

Puteți utiliza o cheie de criptare creată din Azure Key Vault Managed HSM pentru a cripta datele din mediu. Acest lucru vă oferă suport pentru FIPS 140-2 Nivel 3.

Creați chei RSA-HSM

Asigurați-vă că ați îndeplinit condițiile preliminare.

Accesați portalul Azure.

Creați un HSM gestionat:

Activați Purge Protection în HSM gestionat.

Acordați rolul Managed HSM Crypto User personei care a creat seiful de chei HSM gestionat.

- Accesați seiful de chei HSM gestionat pe portalul Azure.

- Navigați la RBAC local și selectați + Adăugați.

- În lista drop-down Rol , selectați rolul Utilizator Crypto HSM gestionat rolul de pe pagina Atribuire rol .

- Selectați Toate cheile sub Domeniul de aplicare.

- Selectați Selectați principalul de securitate, apoi selectați administratorul de pe pagina Adăugați principalul .

- Selectați Creați.

Creați o cheie RSA-HSM:

- Opțiuni: Generează

- Nume: furnizați un nume pentru cheie

- Tip cheie: RSA-HSM

- Dimensiunea cheii RSA: 2048

Notă

Dimensiuni de chei acceptate RSA-HSM: 2048 de biți și 3072 de biți.

Criptați mediul dvs. cu cheia de la Azure Key Vault cu link privat

Puteți actualiza rețeaua seifului dvs. Azure Key activând un punct final privat și folosiți cheia din seiful de chei pentru a cripta Power Platform mediile dvs.

Puteți fie să creați un nou seif de chei și să stabiliți o conexiune de legătură privată sau să stabiliți o conexiune de legătură privată la un seif de chei existent și să creați o cheie din acest seif de chei și să o utilizați pentru a cripta mediul dvs. De asemenea, puteți să stabiliți o conexiune de legătură privată la un seif de chei existent după ce ați creat deja o cheie și ați folosit-o pentru a cripta mediul.

Criptați datele cu cheia din seiful de chei cu link privat

Creați un Seif pentru chei Azure cu aceste opțiuni:

- Activați Purge Protection

- Tip cheie: RSA

- Dimensiunea cheii: 2048 sau 4096

Copiați adresa URL a seifului de chei și adresa URL a cheii de criptare pentru a fi utilizate pentru crearea politicii de întreprindere.

Notă

După ce ați adăugat un punct final privat la seiful de chei sau ați dezactivat rețeaua de acces public, nu veți putea vedea cheia decât dacă aveți permisiunea corespunzătoare.

Creați o rețea virtuală.

Reveniți la seiful dvs. de chei și adăugați conexiuni private la punctul final la seiful dvs. Azure Key.

Notă

Trebuie să selectați Dezactivați accesul public opțiunea de rețea și să activați Permiteți serviciilor Microsoft de încredere să ocolească această excepție de firewall .

Creați o Power Platform politică de întreprindere. Mai multe informații: Creați o politică de întreprindere

Acordați permisiuni de politică de companie pentru a accesa seiful de chei. Mai multe informații: Acordați permisiuni de politică de companie pentru a accesa seiful de chei

Acordați Power Platform și administratorilor Dynamics 365 permisiunea de a citi politica companiei. Mai multe informații: Acordați Power Platform privilegiul de administrator pentru a citi politica companiei

Power Platform administratorul centrului de administrare selectează mediul pentru a cripta și a activa Mediul gestionat. Mai multe informații: Activați ca mediul gestionat să fie adăugat la politica companiei

Power Platform admin center admin adaugă mediul gestionat la politica companiei. Mai multe informații: Adăugați un mediu la politica companiei pentru a cripta datele

Activați serviciul Power Platform politici de întreprindere pentru abonamentul dvs. Azure

Înregistrați Power Platform ca furnizor de resurse. Trebuie să faceți această sarcină o singură dată pentru fiecare abonament Azure în care se află seiful Azure Key. Trebuie să aveți drepturi de acces la abonament pentru a înregistra furnizorul de resurse.

- conectați-vă la portalul Azure și accesați Abonament>Furnizori de resurse.

- În lista de Furnizori de resurse, căutați Microsoft.PowerPlatform și Înregistrați-l .

Creați o politică de întreprindere

- Instalați PowerShell MSI. Mai multe informații: Instalați PowerShell pe Windows, Linux și macOS

- După ce PowerShell MSI este instalat, reveniți la Implementați un șablon personalizat în Azure.

- Selectați Creați propriul șablon în linkul editor .

- Copiați acest șablon JSON într-un editor de text, cum ar fi Notepad. Mai multe informații: Șablon json de politică de întreprindere

- Înlocuiți valorile din șablonul JSON pentru: EnterprisePolicyName, llocația în care trebuie creată EnterprisePolicy , keyVaultId și key>. Mai multe informații: Definițiile câmpurilor pentru șablonul json

- Copiați șablonul actualizat din editorul dvs. de text, apoi inserați-l în Editați șablonul din Implementare personalizată în Azure și selectați Salvare.

- Selectați un Abonament și Grup de resurse unde urmează să fie creată politica de întreprindere.

- Selectați Examinați + creați, apoi selectați Creați.

Este începută o implementare. Când se termină, se creează politica de întreprindere.

Șablon json de politică de întreprindere

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

Definiții de câmp pentru șablonul JSON

nume. Numele politicii întreprinderii. Acesta este numele politicii care apare în Power Platform centrul de administrare.

locație. Una dintre următoarele. Aceasta este locația politicii întreprinderii și trebuie să corespundă regiunii Dataverse de mediu:

- „Statele Unite”

- „Africa de Sud”

- '"Regatul Unit"'

- '"Japonia"'

- '"India"'

- '"Franţa"'

- '"Europa"'

- '"Germania"'

- '"Elveţia"'

- '"Canada"'

- '"Brazilia"'

- '"Australia"'

- '"Asia"'

- '"UAe"'

- '"Coreea"'

- '"Norvegia"'

- „Singapore”

- '"Suedia"'

Copiați aceste valori din proprietățile seifului de chei în portalul Azure:

- keyVaultId: accesați Seifuri de chei> selectați seiful de chei >Prezentare generală. Lângă Essentials selectați Vizualizare JSON. Copiați ID-ul resursei în clipboard și inserați întregul conținut în șablonul dvs. JSON.

- keyName: accesați Seifuri de chei> selectați seiful de chei >Chei. Observați cheia Nume și introduceți numele în șablonul dvs. JSON.

Acordați permisiuni de politică de companie pentru a accesa seiful de chei

Odată ce politica de întreprindere este creată, administratorul seifului de chei acordă acces la identitatea gestionată a politicii de întreprindere la cheia de criptare.

- conectați-vă la portalul Azure și accesați Seifuri pentru chei.

- Selectați seiful de chei unde cheia a fost atribuită politicii de întreprindere.

- Selectați fila Control acces (IAM) și apoi selectați + Adăugați.

- Selectați Adăugați atribuirea rolului din lista derulantă,

- Căutați Key Vault Crypto Service Encryption User și selectați-l.

- Selectați Următorul.

- Selectați + Selectați membri.

- Căutați politica de întreprindere pe care ați creat-o.

- Selectați politica companiei, apoi alegeți Selectați.

- Selectați Examinare + atribuire.

Notă

Setarea de permisiune de mai sus se bazează pe Modelul de permisiuni de controlul accesului în funcție de rol Azure al seifului dvs. de chei. Dacă seiful dvs. de chei este setat la Politica de acces la seif, este recomandat să migrați la modelul bazat pe roluri. Pentru a acorda politicii de întreprindere acces la seiful de chei utilizând Politica de acces la seif, creați o politică de acces, selectați Obțineți pe Operațiuni de gestionare a cheilor și Unw> cheie și Cheie de împachetare pe Operații criptografice.

Notă

Pentru a preveni orice întrerupere neplanificată a sistemului, este important ca politica de întreprindere să aibă acces la cheie. Asigurați-vă că:

- Seiful de chei este activ.

- Cheia este activă și nu a expirat.

- Cheia nu este ștearsă.

- Permisiunile cheie de mai sus nu sunt revocate.

Mediile care folosesc această cheie sunt dezactivate atunci când cheia de criptare nu este accesibilă.

Acordați Power Platform privilegiul de administrator pentru a citi politica companiei

Administratorii care au funcții Dynamics 365 sau Power Platform administrare pot accesa Power Platform centrul de administrare pentru a atribui medii politicii de întreprindere. Pentru a accesa politicile companiei, administratorul cu acces la seiful de chei Azure este necesar să acorde rolul de cititor Power Platform administrator. Odată ce rolul Cititor este acordat, Power Platform administratorul poate vedea politicile companiei în Power Platform centrul de administrare.

Notă

Numai administratorii Power Platform și Dynamics 365 cărora li se acordă rolul de cititor politicii de întreprindere pot adăuga un mediu politicii. Alți administratori Power Platform sau Dynamics 365 ar putea să vadă politica de întreprindere, dar primesc o eroare când încearcă să Adaugă mediu la politică.

Acordați rolul de cititor unui Power Platform administrator

- conectați-vă la portalul Azure.

- Copiați ID-ul obiectului Power Platform sau al administratorului Dynamics 365. Pentru a face acest lucru:

- Accesați zona Utilizatori din Azure.

- În lista Toți utilizatorii , găsiți utilizatorul cu Power Platform sau permisiuni de administrator Dynamics 365 folosind Căutați utilizatori.

- Deschideți înregistrarea utilizatorului, în fila Prezentare generală copiați ID-ul obiectului al utilizatorului. Lipiți acest lucru într-un editor de text, cum ar fi NotePad, pentru mai târziu.

- Copiați ID-ul resursei politicii de întreprindere. Pentru a face acest lucru:

- Accesați Resource Graph Explorer în Azure.

- Introduceți

microsoft.powerplatform/enterprisepoliciesîn caseta Căutare și apoi selectați resursa microsoft.powerplatform/enterprisepolicies . - Selectați Run query în bara de comandă. Este afișată o listă cu toate Power Platform politicile de întreprindere.

- Găsiți politica companiei unde doriți să acordați acces.

- Derulați la dreapta politicii de întreprindere și selectați Vedeți detalii.

- Pe pagina Detalii , copiați id.

- Porniți Azure Cloud Shell și rulați următoarea comandă, înlocuind objId cu ID-ul obiectului utilizatorului și EP Resource Id cu

enterprisepoliciesID-ul de la pașii anteriori:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Gestionați criptarea mediului

Pentru a gestiona criptarea mediului, aveți nevoie de următoarea permisiune:

- Microsoft Entra utilizator activ care are un rol de securitate de administrator Power Platform și/sau Dynamics 365.

- Microsoft Entra utilizator care are fie un rol de administrator de serviciu Power Platform sau Dynamics 365.

Administratorul seifului de chei notifică Power Platform administratorul că au fost create o cheie de criptare și o politică de întreprindere și furnizează politica de întreprindere Power Platform administratorului. Pentru a activa cheia gestionată de client, Power Platform administratorul își atribuie mediile politicii de întreprindere. Odată ce mediul este atribuit și salvat, Dataverse inițiază procesul de criptare pentru a seta toate datele de mediu și a le cripta cu cheia gestionată de client.

Activați Mediul gestionat pentru a fi adăugat la politica companiei

- conectați-vă la Power Platform centrul de administrare și localizați mediul.

- Selectați și verificați mediul în lista de medii.

- Selectați pictograma Activați mediile gestionate din bara de acțiuni.

- Selectați Activare.

Adăugați un mediu la politica companiei pentru a cripta datele

Important

Mediul este dezactivat atunci când este adăugat la politica companiei pentru criptarea datelor.

- conectați-vă la Power Platform centrul de administrare și accesați Politici>Politicile de întreprindere.

- Selectați o politică, apoi pe bara de comandă selectați Editare.

- Selectați Adăugați medii, selectați mediul dorit, apoi selectați Continuați.

- Selectați Salvați, apoi selectați Confirmați.

Important

- Numai mediile care se află în aceeași regiune cu politica de întreprindere sunt afișate în lista Adăugați medii .

- Criptarea poate dura până la patru zile, dar este posibil ca mediul să fie activat înainte de finalizarea operațiunii Adăugați medii .

- Este posibil ca operațiunea să nu se finalizeze și, dacă nu reușește, datele dumneavoastră continuă să fie criptate cu cheia gestionată de Microsoft. Puteți rula din nou operațiunea Adăugați medii .

Notă

Puteți adăuga numai medii care sunt activate ca medii gestionate. Tipurile de mediu Trial și Teams nu pot fi adăugate la politica companiei.

Eliminați mediile din politică pentru a reveni la cheia gestionată Microsoft

Urmați acești pași dacă doriți să reveniți la o cheie de criptare gestionată de Microsoft.

Important

Mediul este dezactivat atunci când este eliminat din politica companiei pentru a returna criptarea datelor folosind cheia gestionată de Microsoft.

- conectați-vă la Power Platform centrul de administrare și accesați Politici>Politicile de întreprindere.

- Selectați fila Mediu cu politici și apoi găsiți mediul pe care doriți să îl eliminați din cheia gestionată de client.

- Selectați fila Toate politicile , selectați mediul pe care l-ați verificat la pasul 2, apoi selectați Editați politica pe bara de comandă.

- Selectați Eliminați mediul din bara de comandă, selectați mediul pe care doriți să îl eliminați, apoi selectați Continuați.

- Selectați Salvați.

Important

Mediul este dezactivat atunci când este eliminat din politica companiei pentru a reveni la criptarea datelor la cheia gestionată de Microsoft. Nu ștergeți sau dezactivați cheia, nu ștergeți sau dezactivați seiful de chei și nici nu eliminați permisiunile politicii de întreprindere pentru seiful de chei. Accesul cheii și seifului de chei este necesar pentru a sprijini restaurarea bazei de date. Puteți șterge și elimina permisiunile politicii de întreprindere după 30 de zile.

Examinați starea de criptare a mediului

Examinați starea criptării din politicile Enterprise

Conectați-vă la Centrul de administrare Power Platform.

Selectați Politici>Politici de întreprindere.

Selectați o politică, apoi pe bara de comandă selectați Editare.

Examinați Starea de criptare a mediului în secțiunea Medii cu această politică .

Notă

Starea de criptare a mediului poate fi:

Criptată - Cheia de criptare a politicii Enterprise este activă, iar mediul este criptat cu cheia dvs.

Eșuat - Cheia de criptare a politicii Enterprise nu este utilizată de toate Dataverse serviciile de stocare. Acestea necesită mai mult timp pentru procesare și puteți relua operațiunea Adăugați mediu . Contactați asistența dacă reexecuția eșuează.

O stare de criptare Eșuată nu afectează datele din mediu și operațiunile acestuia. Aceasta înseamnă că unele dintre serviciile de stocare Dataverse vă criptează datele cu cheia dvs., iar unele continuă să utilizeze cheia gestionată de Microsoft. Nu este recomandată o revenire, deoarece, atunci când rulați din nou operațiunea Adăugați mediu , serviciul se reia de unde a rămas.

Avertisment - Cheia de criptare a politicii Enterprise este activă și una dintre datele serviciului continuă să fie criptată cu cheia gestionată de Microsoft. Aflați mai multe: Power Automate Mesaje de avertizare privind aplicația CMK

Examinați starea criptării din pagina Istoricul mediului

Puteți vedea istoricul mediului.

Conectați-vă la Centrul de administrare Power Platform.

Selectați Medii în panoul de navigare, apoi selectați un mediu din listă.

Pe bara de comandă, selectați Istoric.

Găsiți istoricul pentru Actualizați cheia gestionată de client.

Notă

Stare afișează Running când criptarea este în curs. Afișează Reușit când criptarea este completă. Starea arată Eșuat atunci când există o problemă cu unul dintre servicii care nu poate aplica cheia de criptare.

O stare Eșuată poate fi un avertisment și nu trebuie să rulați din nou opțiunea Adăugați mediu . Puteți confirma dacă este un avertisment.

Schimbați cheia de criptare a mediului cu o nouă politică și cheie de întreprindere

Pentru a vă schimba cheia de criptare, creați o nouă cheie și o nouă politică de întreprindere. Puteți schimba apoi politica de întreprindere eliminând mediile și apoi adăugând mediile la noua politică de întreprindere. Sistemul este oprit de două ori când trece la o nouă politică de întreprindere - 1) pentru a reveni la criptarea la cheia administrată Microsoft și 2) pentru a aplica noua politică de întreprindere.

Sfat

Pentru a roti cheia de criptare, vă recomandăm să utilizați Versiune nouă sau să setați o politica de rotație.

- În Portalul Azure, creați o nouă cheie și o nouă politică de întreprindere. Mai multe informații: Creați cheia de criptare și acordați acces și Creați o politică de întreprindere

- Odată ce noua cheie și politica de întreprindere sunt create, accesați Politici>Politicile de întreprindere.

- Selectați fila Mediu cu politici și apoi găsiți mediul pe care doriți să îl eliminați din cheia gestionată de client.

- Selectați fila Toate politicile , selectați mediul pe care l-ați verificat la pasul 2, apoi selectați Editați politica pe bara de comandă.

- Selectați Eliminați mediul din bara de comandă, selectați mediul pe care doriți să îl eliminați, apoi selectați Continuați.

- Selectați Salvați.

- Repetați pașii 2-6 până când toate mediile din politica companiei au fost eliminate.

Important

Mediul este dezactivat atunci când este eliminat din politica companiei pentru a reveni la criptarea datelor la cheia gestionată de Microsoft. Nu ștergeți sau dezactivați cheia, nu ștergeți sau dezactivați seiful de chei și nu eliminați permisiunile politicii de întreprindere pentru seiful de chei. Accesul cheii și seifului de chei este necesar pentru a sprijini restaurarea bazei de date. Puteți șterge și elimina permisiunile politicii de întreprindere după 30 de zile.

- După ce toate mediile sunt eliminate, din Power Platform centrul de administrare accesați Politicile de întreprindere.

- Selectați noua politică de întreprindere, apoi selectați Editați politica.

- Selectați Adăugați mediu, selectați mediile pe care doriți să le adăugați, apoi selectați Continuați.

Important

Mediul este dezactivat atunci când este adăugat la noua politică de întreprindere.

Rotiți cheia de criptare a mediului cu o nouă versiune a cheii

Puteți modifica cheia de criptare a mediului creând o nouă versiune a cheii. Când creați o nouă versiune a cheii, noua versiune a cheii este activată automat. Toate resursele de stocare detectează noua versiune a cheii și încep să o aplice pentru a cripta datele.

Când modificați cheia sau versiunea cheii, protecția cheii de criptare rădăcină se modifică, dar datele din stocare rămân întotdeauna criptate cu cheia dvs. Nu mai sunt necesare acțiuni din partea dvs. pentru a vă asigura că datele dvs. sunt protejate. Rotirea versiunii cheie nu afectează performanța. Nu există timp de nefuncționare asociat cu rotirea versiunii cheie. Poate dura 24 de ore pentru ca toți furnizorii de resurse să aplice noua versiune a cheii în fundal. Versiunea anterioară a cheii nu trebuie să fie dezactivată deoarece este necesară pentru ca serviciul să o utilizeze pentru re-criptare și pentru a sprijini restaurarea bazei de date.

Pentru a roti cheia de criptare prin crearea unei noi versiuni a cheii, urmați pașii următori.

- Accesați portalul Azure>Key Vaults și localizați seiful de chei în care doriți să creați o nouă versiune a cheii.

- Navigați la Taste.

- Selectați cheia curentă, activată.

- Selectați + Versiune nouă.

- Setarea Activat este implicit Da, ceea ce înseamnă că noua versiune a cheii este activată automat la creare.

- Selectați Creați.

Sfat

Pentru a respecta politica de rotație a cheilor, puteți roti cheia de criptare utilizând Politica de rotație. Puteți fie să configurați o politică de rotație, fie să rotiți, la cerere, invocând Rotiți acum.

Important

Noua versiune a cheii este rotită automat în fundal și nu este necesară nicio acțiune de către Power Platform administrator. Este important ca versiunea anterioară a cheii să nu fie dezactivată sau ștearsă timp de cel puțin 28 de zile pentru a sprijini restaurarea bazei de date. Dezactivarea sau ștergerea versiunii anterioare a cheii prea devreme poate duce la deconectarea mediului.

Vizualizați lista de medii criptate

- conectați-vă la Power Platform centrul de administrare și accesați Politici>Politicile de întreprindere.

- Pe pagina Politici de întreprindere , selectați fila Medii cu politici . Se afișează lista de medii care au fost adăugate la politicile întreprinderii.

Notă

Pot exista situații în care Starea mediului sau Starea criptării afișează o stare Eșuată . Când se întâmplă acest lucru, puteți încerca să rulați din nou operațiunea Adăugați mediu sau să trimiteți o cerere de asistență Microsoft pentru ajutor.

Operațiunile bazei de date de mediu

O entitate găzduită poate avea medii criptate folosind cheia gestionată Microsoft și medii care sunt criptate cu cheia gestionată de client. Pentru a menține integritatea și protecția datelor, următoarele controale sunt disponibile la gestionarea operațiunilor bazei de date de mediu.

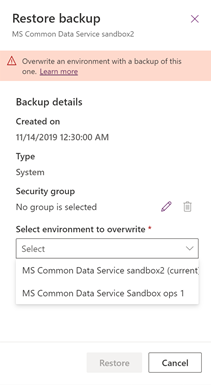

Restaurare Mediul de suprascris (restaurat în mediu) este limitat la același mediu din care a fost preluată copia de rezervă sau la alt mediu care este criptat cu aceeași cheie gestionată de client.

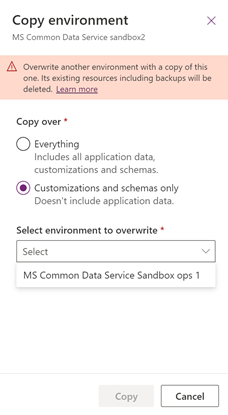

Copiere Mediul de suprascris (mediul copiat în mediul) este limitat la un alt mediu care este criptat cu aceeași cheie gestionată de client.

Notă

Dacă a fost creat un mediu de investigație de asistență pentru a rezolva problema de asistență într-un mediu gestionat de client, cheia de criptare a mediului de investigații de asistență trebuie schimbată în cheia gestionată de client înainte de a putea fi efectuată operația Copiați mediul.

Resetare Datele criptate ale mediului sunt șterse, inclusiv copiile de rezervă. După resetarea mediului, criptarea mediului va reveni la cheia gestionată Microsoft.