Zarządzanie programem antywirusowym Microsoft Defender za pomocą zarządzania ustawieniami zabezpieczeń Ochrona punktu końcowego w usłudze Microsoft Defender

Dotyczy:

- Microsoft Defender XDR

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 2)

- Ochrona punktu końcowego w usłudze Microsoft Defender (plan 1)

Platformy

- System Windows

- Serwer z systemem Windows

- macOS

- Linux

Zarządzanie zasadami zabezpieczeń programu antywirusowego Microsoft Defender na urządzeniach za pomocą zarządzania ustawieniami zabezpieczeń Ochrona punktu końcowego w usłudze Microsoft Defender.

Warunki wstępne:

Zapoznaj się z wymaganiami wstępnymi tutaj.

Uwaga

Strona Zasady zabezpieczeń punktu końcowego w portalu Microsoft Defender jest dostępna tylko dla użytkowników z przypisaną rolą administratora zabezpieczeń. Żadna inna rola użytkownika, taka jak Czytelnik zabezpieczeń, nie może uzyskać dostępu do portalu. Jeśli użytkownik ma wymagane uprawnienia do wyświetlania zasad w portalu Microsoft Defender, dane są prezentowane na podstawie uprawnień Intune. Jeśli użytkownik znajduje się w zakresie Intune kontroli dostępu opartej na rolach, ma zastosowanie do listy zasad przedstawionych w portalu Microsoft Defender. Zalecamy przyznanie administratorom zabezpieczeń Intune wbudowanej roli "Endpoint Security Manager", aby skutecznie dopasować poziom uprawnień między Intune a portalem Microsoft Defender.

Jako administrator zabezpieczeń możesz skonfigurować różne ustawienia zasad zabezpieczeń programu antywirusowego Microsoft Defender w portalu Microsoft Defender.

Ważna

Firma Microsoft rekomenduje używanie ról z najmniejszą liczbą uprawnień. Pomaga to zwiększyć bezpieczeństwo organizacji. Administrator globalny to rola o wysokim poziomie uprawnień, która powinna być ograniczona do scenariuszy awaryjnych, gdy nie można użyć istniejącej roli.

Zasady zabezpieczeń punktu końcowego znajdziesz w obszarze Zasady zabezpieczeń punktu końcowego>Konfiguracja zarządzania punktami>końcowymi.

Poniższa lista zawiera krótki opis każdego typu zasad zabezpieczeń punktu końcowego:

Oprogramowanie antywirusowe — zasady ochrony antywirusowej pomagają administratorom zabezpieczeń skoncentrować się na zarządzaniu odrębną grupą ustawień programu antywirusowego dla urządzeń zarządzanych.

Szyfrowanie dysków — profile szyfrowania dysków zabezpieczeń punktu końcowego koncentrują się tylko na ustawieniach odpowiednich dla wbudowanej metody szyfrowania urządzeń, takiej jak FileVault lub BitLocker. Dzięki temu administratorzy zabezpieczeń mogą łatwo zarządzać ustawieniami szyfrowania dysków bez konieczności nawigowania po wielu niepowiązanych ustawieniach.

Zapora — użyj zasad zapory zabezpieczeń punktu końcowego w Intune, aby skonfigurować wbudowaną zaporę urządzeń z systemem macOS i Windows 10/11.

Wykrywanie i reagowanie na punkty końcowe — podczas integracji Ochrona punktu końcowego w usłudze Microsoft Defender z Intune użyj zasad zabezpieczeń punktu końcowego na potrzeby wykrywania i reagowania na punkty końcowe (EDR), aby zarządzać ustawieniami EDR i dołączać urządzenia do Ochrona punktu końcowego w usłudze Microsoft Defender.

Zmniejszanie obszaru podatnego na ataki — jeśli program antywirusowy Microsoft Defender jest używany na urządzeniach Windows 10/11, użyj zasad zabezpieczeń punktu końcowego Intune, aby zmniejszyć obszar ataków, aby zarządzać tymi ustawieniami dla urządzeń.

Tworzenie zasad zabezpieczeń punktu końcowego

Zaloguj się do portalu Microsoft Defender przy użyciu co najmniej roli administratora zabezpieczeń.

Wybierz pozycję Punkty końcoweZarządzanie>konfiguracją>Zasady zabezpieczeń punktu końcowego , a następnie wybierz pozycję Utwórz nowe zasady.

Wybierz platformę z listy rozwijanej.

Wybierz szablon, a następnie wybierz pozycję Utwórz zasady.

Na stronie Podstawowe wprowadź nazwę i opis dla profilu, a następnie wybierz pozycję Dalej.

Na stronie Ustawienia rozwiń każdą grupę ustawień i skonfiguruj ustawienia, które chcesz zarządzać przy użyciu tego profilu.

Po zakończeniu konfigurowania ustawień wybierz pozycję Dalej.

Na stronie Przypisania wybierz grupy, które otrzymują ten profil.

Wybierz pozycję Dalej.

Po zakończeniu na stronie Przeglądanie i tworzenie wybierz pozycję Zapisz. Nowy profil zostanie wyświetlony na liście po wybraniu typu zasad dla utworzonego profilu.

Uwaga

Aby edytować tagi zakresu, musisz przejść do centrum administracyjnego Microsoft Intune.

Aby edytować zasady zabezpieczeń punktu końcowego

Wybierz nowe zasady, a następnie wybierz pozycję Edytuj.

Wybierz pozycję Ustawienia , aby rozwinąć listę ustawień konfiguracji w zasadach. Nie można zmodyfikować ustawień z tego widoku, ale możesz sprawdzić, jak są skonfigurowane.

Aby zmodyfikować zasady, wybierz pozycję Edytuj dla każdej kategorii, w której chcesz wprowadzić zmianę:

- Podstawy

- Ustawienia

- Przypisania

Po wprowadzeniu zmian wybierz pozycję Zapisz , aby zapisać zmiany. Przed wprowadzeniem zmian do większej liczby kategorii należy zapisać zmiany w jednej kategorii.

Weryfikowanie zasad zabezpieczeń punktu końcowego

Aby sprawdzić, czy zasady zostały pomyślnie utworzone, wybierz nazwę zasad z listy zasad zabezpieczeń punktu końcowego.

Uwaga

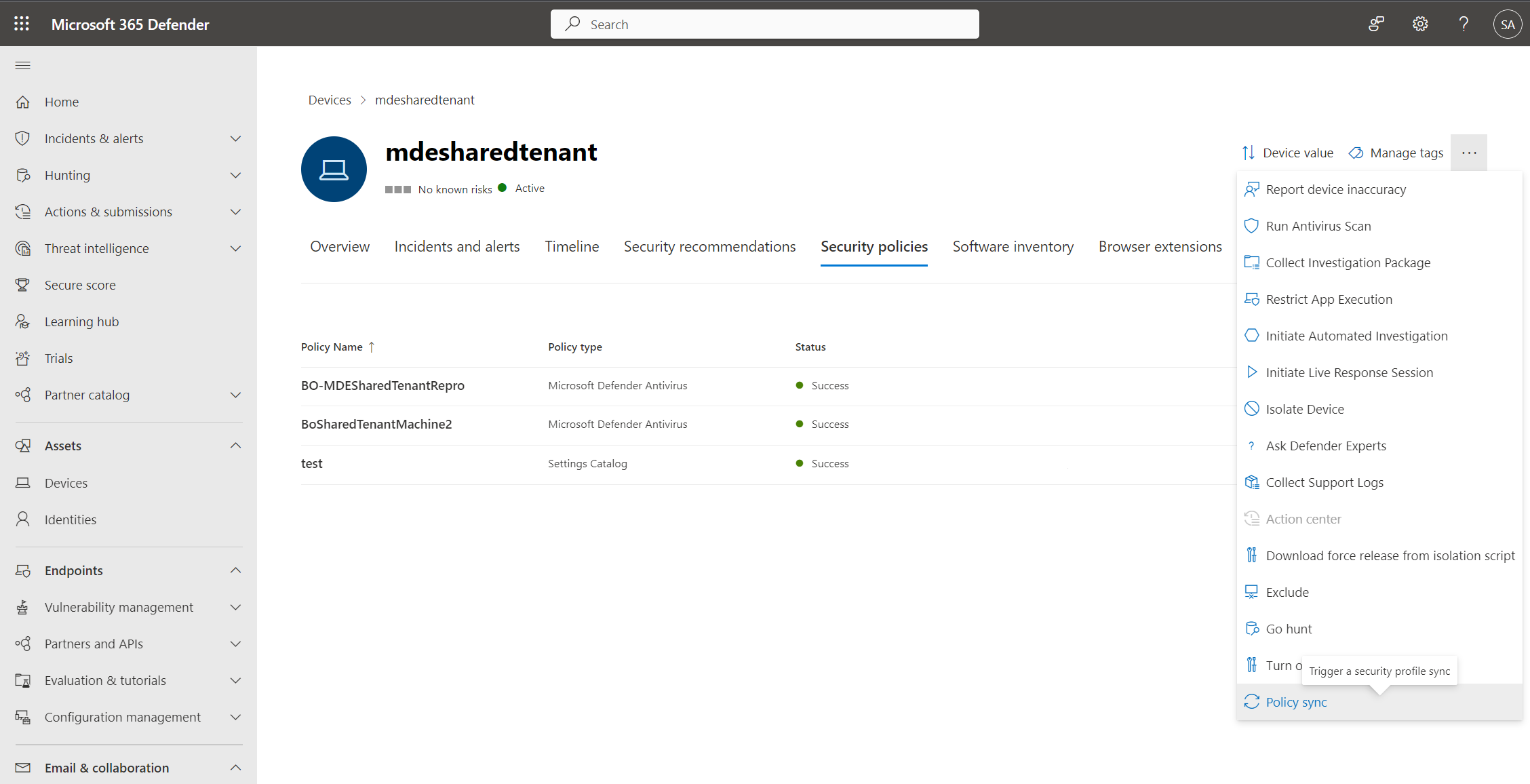

Dostęp zasad do urządzenia może potrwać do 90 minut. Aby przyspieszyć proces, w przypadku urządzeń zarządzanych przez usługę Defender dla punktu końcowego możesz wybrać pozycję Synchronizacja zasad z menu akcji, aby była stosowana w około 10 minut.

Na stronie zasad są wyświetlane szczegóły, które podsumowują stan zasad. Możesz wyświetlić stan zasad, urządzenia, do których są stosowane, i przypisane grupy.

Podczas badania można również wyświetlić kartę Zasady zabezpieczeń na stronie urządzenia, aby wyświetlić listę zasad stosowanych do określonego urządzenia. Aby uzyskać więcej informacji, zobacz Badanie urządzeń.

Zasady ochrony antywirusowej dla systemu Windows i Windows Server

Ochrona w czasie rzeczywistym (ochrona zawsze włączona, skanowanie w czasie rzeczywistym):

| Opis | Ustawienia |

|---|---|

| Zezwalaj na monitorowanie w czasie rzeczywistym | Dozwolone |

| Kierunek skanowania w czasie rzeczywistym | Monitorowanie wszystkich plików (dwukierunkowych) |

| Zezwalaj na monitorowanie zachowania | Dozwolone |

| Zezwalaj na ochronę dostępu | Dozwolone |

| Ochrona pua | Ochrona pua w dniu |

Więcej informacji można znaleźć w następujących artykułach:

- Zaawansowane technologie w centrum programu antywirusowego Microsoft Defender

- Włączanie i konfigurowanie zawsze włączonej ochrony programu antywirusowego Microsoft Defender

- Monitorowanie zachowania w programie antywirusowym Microsoft Defender

- Wykryj i blokuj potencjalnie niechciane aplikacje

- Funkcje ochrony chmury:

| Opis | Ustawienie |

|---|---|

| Zezwalaj na ochronę w chmurze | Dozwolone |

| Poziom bloku chmury | High (Wysoki) |

| Rozszerzony limit czasu w chmurze | Skonfigurowano, 50 |

| Przesyłanie przykładów — zgoda | Automatycznie wysyłaj wszystkie przykłady |

Przygotowanie i dostarczenie standardowych aktualizacji analizy zabezpieczeń może potrwać wiele godzin. nasza usługa ochrony dostarczana przez chmurę zapewnia tę ochronę w ciągu kilku sekund. Aby uzyskać więcej informacji, zobacz Korzystanie z technologii nowej generacji w programie antywirusowym Microsoft Defender za pośrednictwem ochrony dostarczanej w chmurze.

Skanuje:

| Opis | Ustawienie |

|---|---|

| Zezwalaj na skanowanie Email | Dozwolone |

| Zezwalaj na skanowanie wszystkich pobranych plików i załączników | Dozwolone |

| Zezwalaj na skanowanie skryptów | Dozwolone |

| Zezwalaj na skanowanie Archiwum | Dozwolone |

| Zezwalaj na skanowanie plików sieciowych | Dozwolone |

| Zezwalaj na skanowanie w trybie pełnego skanowania na dysku wymiennym | Dozwolone |

| Zezwalaj na pełne skanowanie na zamapowanych dyskach sieciowych | Niedozwolone |

| maksymalna głębokość Archiwum | Nie skonfigurowano |

| maksymalny rozmiar Archiwum | Nie skonfigurowano |

Aby uzyskać więcej informacji, zobacz Konfigurowanie opcji skanowania programu antywirusowego Microsoft Defender.

Aktualizacje analizy zabezpieczeń:

| Opis | Ustawienie |

|---|---|

| Interwał aktualizacji podpisu | Skonfigurowano, 4 |

| Kolejność rezerwowa aktualizacji sygnatury | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Źródła udziałów plików aktualizacji sygnatur | Nie skonfigurowano |

| Aktualizacje połączenia taryfowego | Niedozwolone (ustawienie domyślne) |

| Kanał Aktualizacje analizy zabezpieczeń | Nie skonfigurowano |

Uwaga

Gdzie: "InternalDefinitionUpdateServer" to WSUS z Microsoft Defender dozwolone aktualizacje programu antywirusowego. "MicrosoftUpdateServer" to Microsoft Update (dawniej Windows Update). "MMPC" jest Microsoft Defender centrum analizy zabezpieczeń (WDSI dawniej Centrum firmy Microsoft ds. ochrony przed złośliwym oprogramowaniem). https://www.microsoft.com/en-us/wdsi/definitions

Więcej informacji można znaleźć w następujących artykułach:

- Microsoft Defender analizy zabezpieczeń i aktualizacji produktów w programie antywirusowym

- Aktualizowanie kanałów na potrzeby aktualizacji analizy zabezpieczeń

Aktualizacje aparatu:

| Opis | Ustawienie |

|---|---|

| Kanał Aktualizacje aparatu | Nie skonfigurowano |

Aby uzyskać więcej informacji, zobacz Zarządzanie procesem stopniowego wdrażania aktualizacji Microsoft Defender.

Aktualizacje platformy:

| Opis | Ustawienie |

|---|---|

| Kanał Aktualizacje platformy | Nie skonfigurowano |

Aby uzyskać więcej informacji, zobacz Zarządzanie procesem stopniowego wdrażania aktualizacji Microsoft Defender.

Zaplanowane skanowanie i skanowanie na żądanie:

Ogólne ustawienia skanowania zaplanowanego i skanowania na żądanie

| Opis | Ustawienie |

|---|---|

| Sprawdzanie podpisów przed uruchomieniem skanowania | Wyłączone (domyślne) |

| Losowe godziny zadań harmonogramu | Nie skonfigurowano |

| Czas losowego harmonogramu | Zaplanowane zadania nie będą losowe |

| Średni współczynnik obciążenia procesora CPU | Nie skonfigurowano (domyślnie, 50) |

| Włączanie niskiego priorytetu procesora CPU | Wyłączone (domyślne) |

| Wyłącz pełne skanowanie catchup | Włączone (domyślne) |

| Wyłącz szybkie skanowanie catchup | Włączone (domyślne) |

Codzienne szybkie skanowanie

| Opis | Ustawienie |

|---|---|

| Planowanie czasu szybkiego skanowania | 720 |

Uwaga

W tym przykładzie szybkie skanowanie jest uruchamiane codziennie na klientach systemu Windows o godzinie 12:00. (720). W tym przykładzie używamy czasu lunchu, ponieważ wiele urządzeń jest obecnie wyłączonych po godzinach pracy (np. laptopy).

Cotygodniowe szybkie skanowanie lub pełne skanowanie

| Opis | Ustawienie |

|---|---|

| Skanuj parametr | Szybkie skanowanie (domyślne) |

| Zaplanuj dzień skanowania | Klienci systemu Windows: środa Windows Servers: sobota |

| Zaplanuj czas skanowania | Klienci systemu Windows: 1020 Windows Servers: 60 |

Uwaga

W tym przykładzie szybkie skanowanie jest uruchamiane dla klientów systemu Windows w środę o godzinie 17:00. (1020). A w przypadku systemu Windows Server w sobotę o godzinie 1:00. (60)

Więcej informacji można znaleźć w następujących artykułach:

- Konfigurowanie zaplanowanych szybkich lub pełnych skanów programu antywirusowego Microsoft Defender

- Microsoft Defender Zagadnienia i najlepsze rozwiązania dotyczące pełnego skanowania programu antywirusowego

Domyślna akcja ważności zagrożenia:

| Opis | Ustawienie |

|---|---|

| Akcja korygowania dla zagrożeń o wysokiej ważności | Kwarantanna |

| Akcja korygowania poważnych zagrożeń | Kwarantanna |

| Akcja korygowania zagrożeń o niskiej ważności | Kwarantanna |

| Akcja korygowania dla zagrożeń o umiarkowanej ważności | Kwarantanna |

| Opis | Ustawienie |

|---|---|

| Dni zachowania czyszczonego złośliwego oprogramowania | Skonfigurowano, 60 |

| Zezwalaj na dostęp do interfejsu użytkownika | Dozwolone. Zezwalaj użytkownikom na dostęp do interfejsu użytkownika. |

Aby uzyskać więcej informacji, zobacz Konfigurowanie korygowania wykrywania Microsoft Defender antywirusowego.

Wykluczenia programu antywirusowego:

Zachowanie scalania administratora lokalnego:

Wyłącz ustawienia aplikacji av administratora lokalnego, takie jak wykluczenia, i ustaw zasady z Ochrona punktu końcowego w usłudze Microsoft Defender Zarządzanie ustawieniami zabezpieczeń zgodnie z opisem w poniższej tabeli:

| Opis | Ustawienie |

|---|---|

| Wyłącz scalanie Administracja lokalnej | Wyłącz scalanie Administracja lokalnej |

| Opis | Ustawienie |

|---|---|

| Wykluczone rozszerzenia | Dodaj w razie potrzeby do pracy z wynikami fałszywie dodatnimi (FPs) i/lub rozwiązywania problemów z wysokim wykorzystaniem procesora cpu w MsMpEng.exe |

| Wykluczone ścieżki | Dodaj w razie potrzeby do pracy z wynikami fałszywie dodatnimi (FPs) i/lub rozwiązywania problemów z wysokim wykorzystaniem procesora cpu w MsMpEng.exe |

| Wykluczone procesy | Dodaj w razie potrzeby do pracy z wynikami fałszywie dodatnimi (FPs) i/lub rozwiązywania problemów z wysokim wykorzystaniem procesora cpu w MsMpEng.exe |

Więcej informacji można znaleźć w następujących artykułach:

- Uniemożliwianie użytkownikom lokalnego modyfikowania Microsoft Defender ustawień zasad ochrony antywirusowej lub zezwalanie na nie

- Konfigurowanie wykluczeń niestandardowych dla programu antywirusowego Microsoft Defender

usługa Microsoft Defender Core:

| Opis | Ustawienie |

|---|---|

| Wyłączanie integracji usługi Core Service ECS | Podstawowa usługa Defender używa usługi Experimentation and Configuration Service (ECS) do szybkiego dostarczania krytycznych poprawek specyficznych dla organizacji. |

| Wyłączanie danych telemetrycznych usługi Podstawowa | Podstawowa usługa Defender używa struktury OneDsCollector do szybkiego zbierania danych telemetrycznych. |

Aby uzyskać więcej informacji, zobacz omówienie usługi Microsoft Defender Core.

Ochrona sieci:

| Opis | Ustawienie |

|---|---|

| Włączanie ochrony sieci | Włączone (tryb bloku) |

| Zezwalaj na ochronę sieci na poziomie w dół | Ochrona sieci jest włączona w dół. |

| Zezwalaj na przetwarzanie datagramów na serwerze win | Przetwarzanie programu Datagram na Windows Server jest włączone. |

| Wyłączanie analizowania protokołu DNS za pośrednictwem protokołu TCP | Usługa DNS za pośrednictwem analizy TCP jest włączona. |

| Wyłączanie analizy HTTP | Analizowanie http jest włączone. |

| Wyłączanie analizowania SSH | Analizowanie SSH jest włączone. |

| Wyłączanie analizowania protokołu TLS | Analizowanie protokołu TLS jest włączone. |

| Włączanie systemu DNS Sinkhole | System DNS Sinkhole jest włączony. |

Aby uzyskać więcej informacji, zobacz Używanie ochrony sieci w celu zapobiegania połączeniom ze złośliwymi lub podejrzanymi witrynami.

- Po zakończeniu konfigurowania ustawień wybierz pozycję Dalej.

- Na karcie Przypisania wybierz pozycję Grupa urządzeń , Grupa użytkowników , Wszystkie urządzenia lub Wszyscy użytkownicy.

- Wybierz pozycję Dalej.

- Na karcie Przeglądanie i tworzenie przejrzyj ustawienia zasad, a następnie wybierz pozycję Zapisz.

Reguły zmniejszania obszaru podatnego na ataki

Aby włączyć reguły zmniejszania obszaru ataków (ASR) przy użyciu zasad zabezpieczeń punktu końcowego, wykonaj następujące kroki:

Zaloguj się do Microsoft Defender XDR.

Przejdź do pozycji Punkty końcoweZarządzanie > konfiguracją > Zasady zabezpieczeń punktu końcowego Zasady >> systemu Windows Utwórz nowe zasady.

Wybierz pozycję Windows 10, Windows 11 i Windows Server z listy rozwijanej Wybierz platformę.

Wybierz pozycję Reguły zmniejszania obszaru podatnego na ataki z listy rozwijanej Wybierz szablon .

Wybierz pozycję Utwórz zasady.

Na stronie Podstawy wprowadź nazwę i opis profilu; następnie wybierz pozycję Dalej.

Na stronie Ustawienia konfiguracji rozwiń grupy ustawień i skonfiguruj ustawienia, które chcesz zarządzać przy użyciu tego profilu.

Ustaw zasady na podstawie następujących zalecanych ustawień:

Opis Ustawienie Blokuj zawartość wykonywalną z klienta poczty e-mail i poczty internetowej Blokuj Zablokuj programowi Adobe Reader tworzenie procesów podrzędnych Blokuj Blokuj wykonywanie potencjalnie zaciemnionych skryptów Blokuj Blokuj nadużywanie wykorzystywanych, narażonych na zagrożenia podpisanych sterowników (Urządzenie) Blokuj Blokuj wywołania interfejsu API Win32 z makr pakietu Office Blokuj Blokuj uruchamianie plików wykonywalnych, chyba że spełniają kryterium występowania, wieku lub listy zaufanych Blokuj Blokowanie tworzenia procesów podrzędnych przez aplikację komunikacyjną pakietu Office Blokuj Blokowanie tworzenia procesów podrzędnych przez wszystkie aplikacje pakietu Office Blokuj [WERSJA ZAPOZNAWCZA] Blokowanie użycia skopiowanych lub personifikowanych narzędzi systemowych Blokuj Blokowanie uruchamiania pobranej zawartości wykonywalnej w języku JavaScript lub VBScript Blokuj Blokuj kradzież poświadczeń z podsystemu lokalnego urzędu zabezpieczeń systemu Windows Blokuj Blokuj tworzenie powłoki internetowej dla serwerów Blokuj Blokowanie tworzenia zawartości wykonywalnej przez aplikacje pakietu Office Blokuj Blokuj niezaufane i niepodpisane procesy uruchamiane z portu USB Blokuj Blokuj aplikacjom pakietu Office wstrzykiwanie kodu do innych procesów Blokuj Blokowanie trwałości za pośrednictwem subskrypcji zdarzeń WMI Blokuj Korzystanie z zaawansowanej ochrony przed oprogramowaniem wymuszającym okup Blokuj Blokuj tworzenie procesów pochodzących z poleceń PSExec i WMI Blokuj (jeśli masz Configuration Manager (dawniej SCCM) lub inne narzędzia do zarządzania korzystające z usługi WMI, może być konieczne ustawienie tej opcji na Wartość Inspekcja zamiast Blokuj) [WERSJA ZAPOZNAWCZA] Blokuj ponowne uruchamianie maszyny w trybie awaryjnym Blokuj Włączanie kontrolowanego dostępu do folderów Włączone

Porada

Dowolna z reguł może blokować zachowanie, które można uznać za akceptowalne w organizacji. W takich przypadkach dodaj wykluczenia dla reguł o nazwie "Wykluczenia tylko do zmniejszania obszaru podatnego na ataki". Ponadto zmień regułę z Włączone na Inspekcja , aby zapobiec niepożądanym blokom.

Aby uzyskać więcej informacji, zobacz Omówienie wdrażania reguł zmniejszania obszaru podatnego na ataki.

- Wybierz pozycję Dalej.

- Na karcie Przypisania wybierz pozycję Grupa urządzeń , Grupa użytkowników , Wszystkie urządzenia lub Wszyscy użytkownicy.

- Wybierz pozycję Dalej.

- Na karcie Przeglądanie i tworzenie przejrzyj ustawienia zasad, a następnie wybierz pozycję Zapisz.

Włączanie ochrony przed naruszeniami

Zaloguj się do Microsoft Defender XDR.

Przejdź do pozycji Punkty końcoweZarządzanie > konfiguracją > Zasady zabezpieczeń punktu końcowego Zasady >> systemu Windows Utwórz nowe zasady.

Wybierz pozycję Windows 10, Windows 11 i Windows Server z listy rozwijanej Wybierz platformę.

Wybierz pozycję Środowisko zabezpieczeń z listy rozwijanej Wybierz szablon .

Wybierz pozycję Utwórz zasady. Zostanie wyświetlona strona Tworzenie nowych zasad .

Na stronie Podstawy wprowadź nazwę i opis profilu odpowiednio w polach Nazwa i Opis .

Wybierz pozycję Dalej.

Na stronie Ustawienia konfiguracji rozwiń grupy ustawień.

W tych grupach wybierz ustawienia, które chcesz zarządzać przy użyciu tego profilu.

Ustaw zasady dla wybranych grup ustawień, konfigurując je zgodnie z opisem w poniższej tabeli:

Opis Ustawienie TamperProtection (urządzenie) Włączone

Aby uzyskać więcej informacji, zobacz Ochrona ustawień zabezpieczeń za pomocą ochrony przed naruszeniami.

Sprawdzanie łączności sieciowej usługi Cloud Protection

Należy sprawdzić, czy łączność sieciowa usługi Cloud Protection działa podczas testowania penetracyjnego.

CMD (Uruchom jako administrator)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Aby uzyskać więcej informacji, zobacz Używanie narzędzia cmdline do weryfikowania ochrony dostarczanej w chmurze.

Sprawdzanie wersji aktualizacji platformy

Najnowsza wersja kanału produkcyjnego "Aktualizacja platformy" jest dostępna w katalogu microsoft update.

Aby sprawdzić zainstalowaną wersję "Aktualizacja platformy", uruchom następujące polecenie w programie PowerShell przy użyciu uprawnień administratora:

Get-MPComputerStatus | Format-Table AMProductVersion

Sprawdzanie wersji aktualizacji analizy zabezpieczeń

Najnowsza wersja "Security Intelligence Update" jest dostępna w najnowszych aktualizacjach analizy zabezpieczeń dla programu antywirusowego Microsoft Defender i innych programów antywirusowych firmy Microsoft chroniących przed złośliwym oprogramowaniem — Microsoft Security Intelligence.

Aby sprawdzić zainstalowaną wersję "Security Intelligence Update", uruchom następujące polecenie w programie PowerShell przy użyciu uprawnień administratora:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Sprawdzanie wersji aktualizacji aparatu

Najnowsza wersja skanowania "aktualizacja aparatu" jest dostępna w najnowszych aktualizacjach analizy zabezpieczeń dla programu antywirusowego Microsoft Defender i innych programów antywirusowych firmy Microsoft chroniących przed złośliwym oprogramowaniem — Microsoft Security Intelligence.

Aby sprawdzić zainstalowaną wersję "Aktualizacja aparatu", uruchom następujące polecenie w programie PowerShell przy użyciu uprawnień administratora:

Get-MPComputerStatus | Format-Table AMEngineVersion

Jeśli okaże się, że ustawienia nie wchodzą w życie, może wystąpić konflikt. Aby uzyskać informacje na temat rozwiązywania konfliktów, zobacz Rozwiązywanie problemów z ustawieniami programu antywirusowego Microsoft Defender.

W przypadku przesyłania fałszywych negatywów (FN)

Aby uzyskać informacje na temat sposobu przesyłania fałszywych negatywów ,zobacz:

- Prześlij pliki w Ochrona punktu końcowego w usłudze Microsoft Defender, jeśli masz usługę Microsoft XDR, Ochrona punktu końcowego w usłudze Microsoft Defender P2/P1 lub Microsoft Defender dla Firm.

- Prześlij pliki do analizy, jeśli masz program antywirusowy Microsoft Defender.

Zobacz też

Rozwiązywanie problemów z ustawieniami programu antywirusowego Microsoft Defender

Rozwiązywanie problemów z Aktualizacje analizy zabezpieczeń ze źródła usługi Microsoft Update

Rozwiązywanie problemów z regułami zmniejszania obszaru ataków

Rozwiąż problemy z wydajnością związane z ochroną w czasie rzeczywistym

Analizator wydajności dla programu antywirusowego Microsoft Defender