Rozwiązywanie problemów z regułami zmniejszania obszaru ataków

Dotyczy:

Pierwszym i najpilniejszym sposobem jest sprawdzenie lokalnie na urządzeniu z systemem Windows, które reguły zmniejszania obszaru ataków są włączone (i ich konfiguracja) za pomocą poleceń cmdlet programu PowerShell.

Poniżej przedstawiono kilka innych źródeł informacji, które oferuje system Windows, aby rozwiązać problemy z wpływem i działaniem reguł zmniejszania obszaru ataków.

W przypadku korzystania z reguł zmniejszania obszaru ataków mogą wystąpić problemy, takie jak:

- Reguła blokuje plik, proces lub wykonuje inną akcję, która nie powinna (fałszywie dodatnia); lub

- Reguła nie działa zgodnie z opisem lub nie blokuje pliku lub procesu, który powinien (fałszywie ujemny).

Aby rozwiązać te problemy, należy wykonać cztery kroki:

- Potwierdź wymagania wstępne.

- Użyj trybu inspekcji, aby przetestować regułę.

- Dodaj wykluczenia dla określonej reguły (dla wyników fałszywie dodatnich).

- Zbieranie i przesyłanie dzienników pomocy technicznej.

Potwierdzanie wymagań wstępnych

Reguły zmniejszania obszaru podatnego na ataki działają tylko na urządzeniach z następującymi warunkami:

- Urządzenia działają Windows 10 Enterprise lub nowszym.

- Urządzenia używają programu antywirusowego Microsoft Defender jako jedynej aplikacji ochrony antywirusowej. Użycie dowolnej innej aplikacji antywirusowej powoduje wyłączenie programu antywirusowego Microsoft Defender.

- Włączono ochronę w czasie rzeczywistym .

- Tryb inspekcji nie jest włączony. Użyj zasady grupy, aby ustawić regułę na

Disabled(wartość:0) zgodnie z opisem w temacie Włączanie reguł zmniejszania obszaru ataków.

Jeśli te wymagania wstępne zostaną spełnione, przejdź do następnego kroku, aby przetestować regułę w trybie inspekcji.

Najlepsze rozwiązania podczas konfigurowania reguł zmniejszania obszaru ataków przy użyciu zasady grupy

Podczas konfigurowania reguł zmniejszania obszaru ataków przy użyciu zasady grupy poniżej przedstawiono kilka najlepszych rozwiązań, aby uniknąć popełniania typowych błędów:

Upewnij się, że podczas dodawania identyfikatora GUID reguł zmniejszania obszaru podatnego na ataki na początku lub na końcu identyfikatora GUID nie ma podwójnych cudzysłowów (np. "IDENTYFIKATOR GUID reguł usługi ASR").

Upewnij się, że na początku lub na końcu nie ma żadnych spacji podczas dodawania identyfikatora GUID dla reguł zmniejszania obszaru ataków.

Wykonywanie zapytań o aktywne reguły

Jednym z najprostszych sposobów określenia, czy reguły zmniejszania obszaru ataków są już włączone, jest polecenie cmdlet programu PowerShell Get-MpPreference.

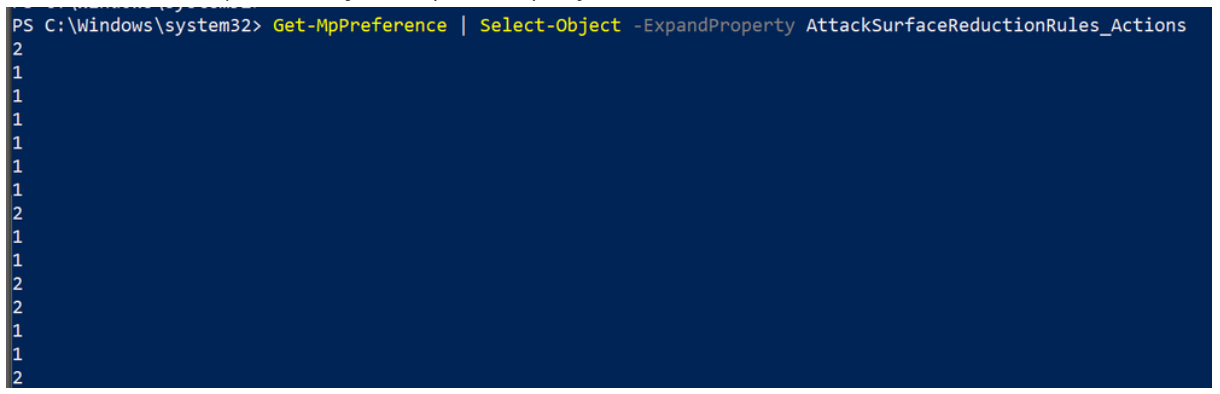

Oto przykład:

Istnieje wiele aktywnych reguł zmniejszania obszaru ataków z różnymi skonfigurowanymi akcjami.

Aby rozwinąć informacje o regułach zmniejszania obszaru ataków, możesz użyć właściwości AttackSurfaceReductionRules_Ids i/lub AttackSurfaceReductionRules_Actions.

Przykład:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

Na powyższym obrazie przedstawiono wszystkie identyfikatory reguł zmniejszania obszaru ataków, które mają ustawienie inne niż 0 (Nie skonfigurowano).

Następnym krokiem jest wyświetlenie listy rzeczywistych akcji (Blokuj lub Inspekcja), dla których skonfigurowano każdą regułę.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Testowanie reguły przy użyciu trybu inspekcji

Postępuj zgodnie z tymi instrukcjami w artykule Korzystanie z narzędzia demonstracyjnego, aby zobaczyć, jak działają reguły zmniejszania obszaru ataków , aby przetestować konkretną regułę, z którą występują problemy.

Włącz tryb inspekcji dla określonej reguły, którą chcesz przetestować. Użyj zasady grupy, aby ustawić regułę na

Audit mode(wartość:2) zgodnie z opisem w temacie Włączanie reguł zmniejszania obszaru ataków. Tryb inspekcji umożliwia regule raportowanie pliku lub procesu, ale umożliwia jego uruchomienie.Wykonaj działanie, które powoduje problem. Na przykład otwórz plik lub uruchom proces, który powinien zostać zablokowany, ale jest dozwolony.

Przejrzyj dzienniki zdarzeń reguły zmniejszania obszaru ataków , aby sprawdzić, czy reguła zablokuje plik lub proces, jeśli reguła została ustawiona na

Enabled.

Jeśli reguła nie blokuje pliku lub procesu, który powinien zostać zablokowany, najpierw sprawdź, czy tryb inspekcji jest włączony. Tryb inspekcji może być włączony do testowania innej funkcji lub za pomocą zautomatyzowanego skryptu programu PowerShell i może nie zostać wyłączony po zakończeniu testów.

Jeśli reguła została przetestowana przy użyciu narzędzia demonstracyjnego i trybu inspekcji, a reguły zmniejszania obszaru ataków działają w wstępnie skonfigurowanych scenariuszach, ale reguła nie działa zgodnie z oczekiwaniami, przejdź do jednej z następujących sekcji w zależności od sytuacji:

- Jeśli reguła zmniejszania obszaru ataków blokuje coś, co nie powinno być blokowane (nazywane również wynikiem fałszywie dodatnim), możesz najpierw dodać wykluczenie reguły zmniejszania obszaru ataków.

- Jeśli reguła zmniejszania obszaru ataków nie blokuje czegoś, co powinno zostać zablokowane (nazywane również wartością fałszywie ujemną), możesz przejść natychmiast do ostatniego kroku, zbierając dane diagnostyczne i przesyłając nam problem.

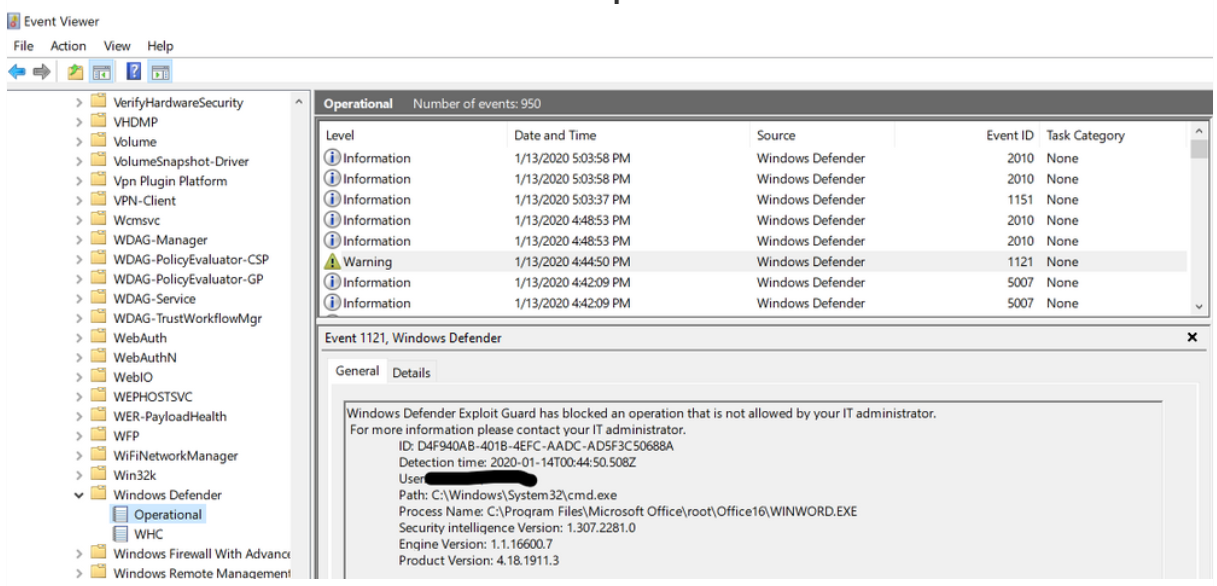

Wykonywanie zapytań dotyczących zdarzeń blokujących i inspekcji

Zdarzenia reguły zmniejszania obszaru ataków można wyświetlić w dzienniku usługi Windows Defender.

Aby uzyskać do niego dostęp, otwórz usługę Windows Podgląd zdarzeń i przejdź do obszaru Dzienniki> aplikacji i usługMicrosoft>Windows>Defender>Operational.

Dodawanie wykluczeń dla wyniku fałszywie dodatniego

Jeśli reguła zmniejszania obszaru ataków blokuje coś, co nie powinno być blokowane (znane również jako fałszywie dodatnie), możesz dodać wykluczenia, aby zapobiec ocenie wykluczonych plików lub folderów przez reguły zmniejszania obszaru podatnego na ataki.

Aby dodać wykluczenie, zobacz Dostosowywanie zmniejszania obszaru podatnego na ataki.

Ważna

Można określić poszczególne pliki i foldery do wykluczenia, ale nie można określić poszczególnych reguł. Oznacza to, że wszystkie pliki lub foldery, które są wykluczone ze wszystkich reguł usługi ASR.

Zgłoś wynik fałszywie dodatni lub fałszywie ujemny

Użyj Microsoft Security Intelligence internetowego formularza przesyłania, aby zgłosić fałszywie ujemny lub fałszywie dodatni dla ochrony sieci. Za pomocą subskrypcji systemu Windows E5 możesz również podać link do dowolnego skojarzonego alertu.

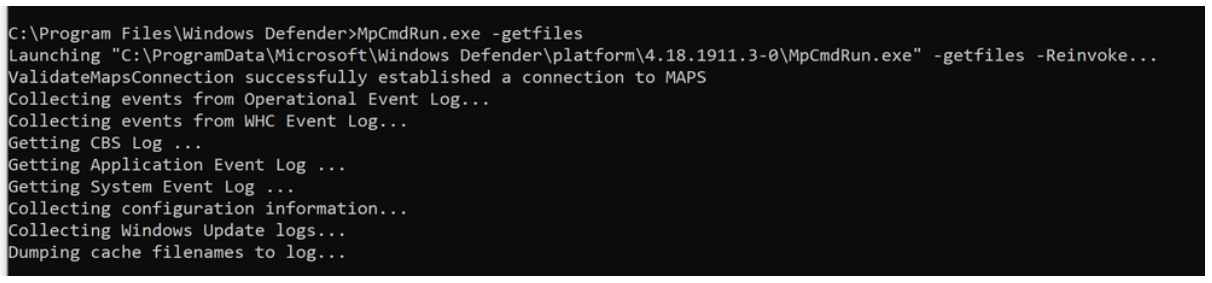

Zbieranie danych diagnostycznych ochrony przed złośliwym oprogramowaniem Microsoft Defender na potrzeby przesyłania plików

Po zgłoszeniu problemu z regułami zmniejszania obszaru ataków zostanie wyświetlony monit o zebranie i przesłanie danych diagnostycznych dla zespołów pomocy technicznej i inżynierów firmy Microsoft w celu ułatwienia rozwiązywania problemów.

Otwórz wiersz polecenia jako administrator i otwórz katalog usługi Windows Defender:

cd "c:\program files\Windows Defender"Uruchom to polecenie, aby wygenerować dzienniki diagnostyczne:

mpcmdrun -getfilesDomyślnie są one zapisywane w pliku

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Dołącz plik do formularza przesyłania.

Zdarzenia reguł można również wyświetlać za pomocą dedykowanego narzędzia wiersza polecenia programu antywirusowego Microsoft Defender o nazwie *mpcmdrun.exe*, które może służyć do zarządzania i konfigurowania zadań oraz automatyzowania zadań w razie potrzeby.

To narzędzie można znaleźć w folderze %ProgramFiles%\Windows Defender\MpCmdRun.exe. Należy uruchomić go z poziomu wiersza polecenia z podwyższonym poziomem uprawnień (czyli uruchom polecenie jako Administracja).

Aby wygenerować informacje o pomocy technicznej, wpisz MpCmdRun.exe -getfiles. Po chwili kilka dzienników zostanie spakowanych do archiwum (MpSupportFiles.cab) i udostępnione pod adresem C:\ProgramData\Microsoft\Windows Defender\Support.

Wyodrębnij to archiwum i masz wiele plików dostępnych do celów rozwiązywania problemów.

Najbardziej odpowiednie pliki są następujące:

-

MPOperationalEvents.txt: Ten plik zawiera ten sam poziom informacji znalezionych w Podgląd zdarzeń dziennika operacyjnego usługi Windows Defender. -

MPRegistry.txt: W tym pliku można analizować wszystkie bieżące konfiguracje usługi Windows Defender, od momentu przechwycenia dzienników pomocy technicznej. -

MPLog.txt: Ten dziennik zawiera bardziej szczegółowe informacje o wszystkich akcjach/operacjach usługi Windows Defender.

Artykuły pokrewne

- Reguły zmniejszania obszaru podatnego na ataki

- Włączanie reguł zmniejszania obszaru ataków

- Ocena reguł zmniejszania obszaru ataków

Porada

Chcesz dowiedzieć się więcej? Engage ze społecznością microsoft security w naszej społeczności technicznej: Ochrona punktu końcowego w usłudze Microsoft Defender Tech Community.