Beheer van Microsoft Defender voor Eindpunt beveiligingsinstellingen gebruiken om Microsoft Defender Antivirus te beheren

Van toepassing op:

- Microsoft Defender XDR

- Plan 2 voor Microsoft Defender voor Eindpunt

- Plan 1 voor Microsoft Defender voor Eindpunt

Platforms

- Windows

- Windows Server

- macOS

- Linux

Gebruik het Microsoft Defender voor Eindpunt Beheer van beveiligingsinstellingen om Microsoft Defender Antivirus-beveiligingsbeleid op apparaten te beheren.

Vereisten:

Bekijk hier de vereisten.

Opmerking

De pagina Eindpuntbeveiligingsbeleid in de Microsoft Defender portal is alleen beschikbaar voor gebruikers waaraan de rol Beveiligingsbeheerder is toegewezen. Andere gebruikersrollen, zoals Beveiligingslezer, hebben geen toegang tot de portal. Wanneer een gebruiker over de vereiste machtigingen beschikt om beleidsregels weer te geven in de Microsoft Defender portal, worden de gegevens gepresenteerd op basis van Intune machtigingen. Als de gebruiker binnen het bereik van Intune op rollen gebaseerd toegangsbeheer valt, is dit van toepassing op de lijst met beleidsregels die worden weergegeven in de Microsoft Defender portal. We raden u aan beveiligingsbeheerders de ingebouwde rol Intune 'Endpoint Security Manager' toe te kennen om het machtigingsniveau tussen Intune en de Microsoft Defender portal effectief uit te lijnen.

Als beveiligingsbeheerder kunt u verschillende instellingen voor Microsoft Defender Antivirus-beveiligingsbeleid configureren in de Microsoft Defender-portal.

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Dit helpt bij het verbeteren van de beveiliging voor uw organisatie. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen wanneer u een bestaande rol niet kunt gebruiken.

U vindt eindpuntbeveiligingsbeleid onder Eindpunten>Configuratiebeheer>Eindpuntbeveiligingsbeleid.

De volgende lijst bevat een korte beschrijving van elk type eindpuntbeveiligingsbeleid:

Antivirus : antivirusbeleid helpt beveiligingsbeheerders zich te concentreren op het beheren van de afzonderlijke groep antivirusinstellingen voor beheerde apparaten.

Schijfversleuteling : profielen voor schijfversleuteling voor eindpuntbeveiliging richten zich alleen op de instellingen die relevant zijn voor een ingebouwde versleutelingsmethode voor apparaten, zoals FileVault of BitLocker. Met deze focus kunnen beveiligingsbeheerders eenvoudig instellingen voor schijfversleuteling beheren zonder door een groot aantal niet-gerelateerde instellingen te hoeven navigeren.

Firewall: gebruik het firewallbeleid voor eindpuntbeveiliging in Intune om een ingebouwde firewall voor apparaten met macOS en Windows 10/11 te configureren.

Eindpuntdetectie en -respons: wanneer u Microsoft Defender voor Eindpunt integreert met Intune, gebruikt u het eindpuntbeveiligingsbeleid voor eindpuntdetectie en -respons (EDR) om de EDR-instellingen te beheren en apparaten te onboarden voor Microsoft Defender voor Eindpunt.

Kwetsbaarheid voor aanvallen verminderen: wanneer Microsoft Defender Antivirus wordt gebruikt op uw Windows 10/11-apparaten, gebruikt u Intune eindpuntbeveiligingsbeleid voor het verminderen van kwetsbaarheid voor aanvallen om deze instellingen voor uw apparaten te beheren.

Een eindpuntbeveiligingsbeleid maken

Meld u aan bij de Microsoft Defender portal met ten minste de rol Beveiligingsbeheerder.

Selecteer EindpuntenConfiguratiebeheer>Beveiligingsbeleid voor eindpunten> en selecteer vervolgens Nieuw beleid maken.

Selecteer een platform in de vervolgkeuzelijst.

Selecteer een sjabloon en selecteer vervolgens Beleid maken.

Voer op de pagina Basisinformatie een naam en een beschrijving in voor het profiel en selecteer dan Volgende.

Vouw op de pagina Instellingen elke groep instellingen uit en configureer de instellingen die u met dit profiel wilt beheren.

Wanneer je klaar bent met het configureren van instellingen, selecteer je Volgende.

Selecteer op de pagina Toewijzingen de groepen die dit profiel ontvangen.

Selecteer Volgende.

Selecteer opslaan op de pagina Controleren en maken wanneer u klaar bent. Het nieuwe profiel wordt weergegeven in de lijst wanneer u het beleidstype selecteert voor het profiel dat u hebt gemaakt.

Opmerking

Als u de bereiktags wilt bewerken, gaat u naar het Microsoft Intune-beheercentrum.

Een eindpuntbeveiligingsbeleid bewerken

Selecteer het nieuwe beleid en selecteer vervolgens Bewerken.

Selecteer Instellingen om een lijst met configuratie-instellingen in het beleid uit te vouwen. U kunt de instellingen in deze weergave niet wijzigen, maar u kunt wel controleren hoe ze zijn geconfigureerd.

Als je het beleid wilt wijzigen, selecteer je Bewerken voor elke categorie waarvoor je een wijziging wilt aanbrengen:

- Basisprincipes

- Instellingen

- Toewijzingen

Nadat u wijzigingen hebt aangebracht, selecteert u Opslaan om uw bewerkingen op te slaan. Bewerkingen in één categorie moeten worden opgeslagen voordat u wijzigingen in meer categorieën kunt introduceren.

Beveiligingsbeleid voor eindpunten verifiëren

Als u wilt controleren of u een beleid hebt gemaakt, selecteert u een beleidsnaam in de lijst met eindpuntbeveiligingsbeleidsregels.

Opmerking

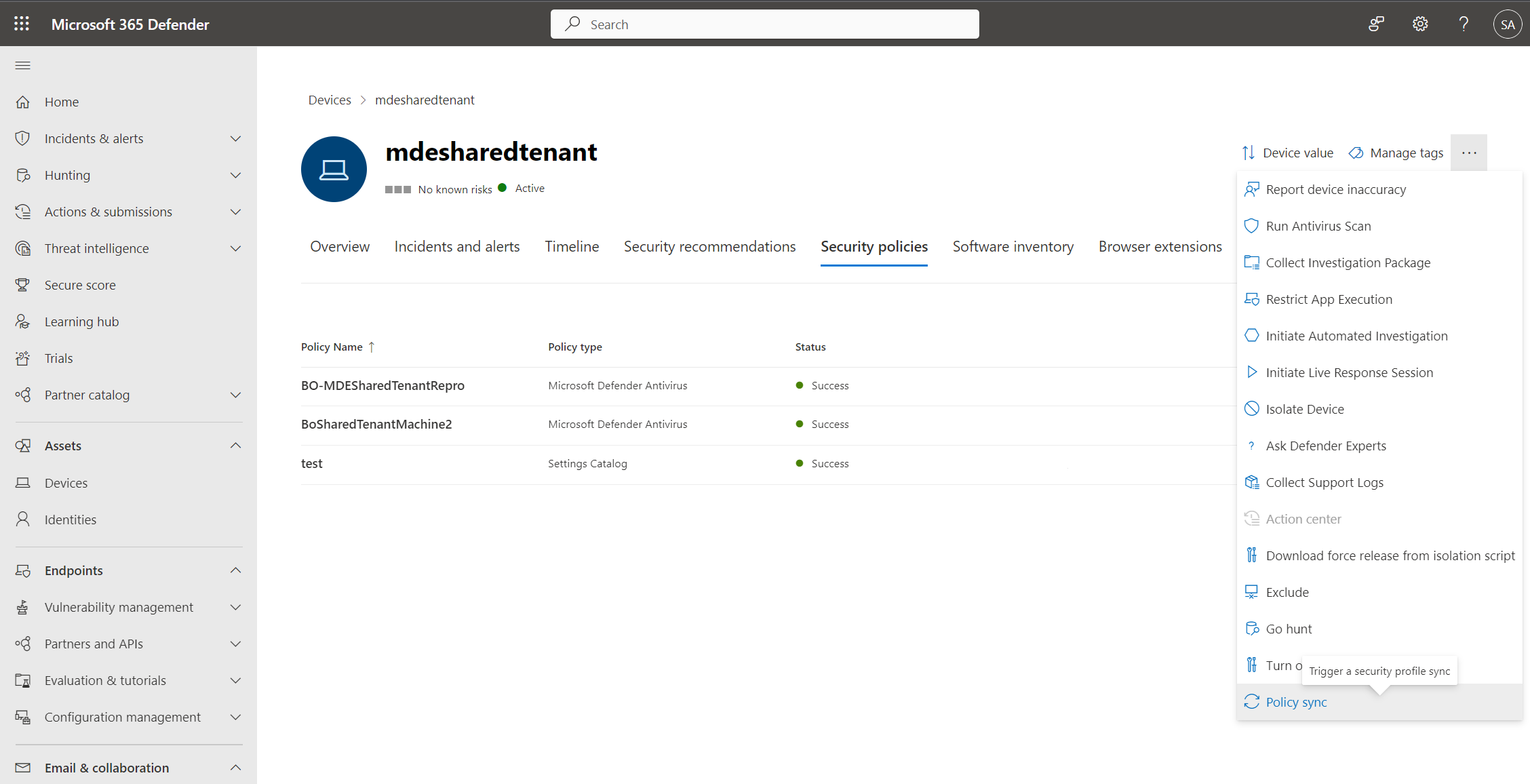

Het kan tot 90 minuten duren voordat een beleid een apparaat bereikt. Als u het proces wilt versnellen, kunt u voor apparaten die worden beheerd door Defender voor Eindpunt beleidssynchronisatie selecteren in het menu Acties, zodat dit in ongeveer 10 minuten wordt toegepast.

Op de beleidspagina worden details weergegeven die de status van het beleid samenvatten. U kunt de status van een beleid bekijken, op welke apparaten het wordt toegepast en welke groepen zijn toegewezen.

Tijdens een onderzoek kunt u ook het tabblad Beveiligingsbeleid op de apparaatpagina bekijken om de lijst met beleidsregels weer te geven die op een bepaald apparaat worden toegepast. Zie Apparaten onderzoeken voor meer informatie.

Antivirusbeleid voor Windows en Windows Server

Realtime-beveiliging (always-on-beveiliging, realtime scannen):

| Beschrijving | Instellingen |

|---|---|

| Realtime-bewaking toestaan | Toegestaan |

| Realtime scanrichting | Alle bestanden bewaken (bidirectioneel) |

| Gedragscontrole toestaan | Toegestaan |

| Toegangsbeveiliging toestaan | Toegestaan |

| PUA-beveiliging | PUA-beveiliging op |

Zie voor meer informatie:

- Geavanceerde technologieën in de kern van Microsoft Defender Antivirus

- Always-on-beveiliging van Microsoft Defender Antivirus inschakelen en configureren

- Gedragscontrole in Microsoft Defender Antivirus

- Mogelijk ongewenste toepassingen detecteren en blokkeren

- Cloudbeveiligingsfuncties:

| Beschrijving | Instelling |

|---|---|

| Cloudbeveiliging toestaan | Toegestaan |

| Blokniveau van cloud | Hoog |

| Uitgebreide time-out voor cloud | Geconfigureerd, 50 |

| Toestemming voor het verzenden van voorbeelden | Alle voorbeelden automatisch verzenden |

Het voorbereiden en leveren van standaard updates van beveiligingsinformatie kan uren duren; onze cloudbeveiligingsservice biedt deze beveiliging binnen enkele seconden. Zie Next-Gen-technologieën gebruiken in Microsoft Defender Antivirus via cloudbeveiliging voor meer informatie.

Scans:

| Beschrijving | Instelling |

|---|---|

| Scannen Email toestaan | Toegestaan |

| Scannen van alle gedownloade bestanden en bijlagen toestaan | Toegestaan |

| Scannen van scripts toestaan | Toegestaan |

| Scannen Archief toestaan | Toegestaan |

| Scannen van netwerkbestanden toestaan | Toegestaan |

| Scannen van verwisselbaar station volledig scannen toestaan | Toegestaan |

| Volledige scan op toegewezen netwerkstations toestaan | Niet toegestaan |

| Archief maximale diepte | Niet geconfigureerd |

| Archief Maximale grootte | Niet geconfigureerd |

Zie Scanopties voor Microsoft Defender antivirusprogramma's configureren voor meer informatie.

Updates voor beveiligingsinformatie:

| Beschrijving | Instelling |

|---|---|

| Interval voor bijwerken van handtekening | Geconfigureerd, 4 |

| Terugvalvolgorde voor handtekeningupdates | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Bronnen voor bestandsshares voor handtekeningupdates | Niet geconfigureerd |

| Verbinding met datalimiet Updates | Niet toegestaan (standaard) |

| Security Intelligence Updates-kanaal | Niet geconfigureerd |

Opmerking

Waarbij: 'InternalDefinitionUpdateServer' WSUS is met Microsoft Defender Antivirus-updates toegestaan. 'MicrosoftUpdateServer' is Microsoft Update (voorheen Windows Update). 'MMPC' is Microsoft Defender Security Intelligence Center (WDSI voorheen Microsoft Centrum voor beveiliging tegen schadelijke software). https://www.microsoft.com/en-us/wdsi/definitions

Zie voor meer informatie:

- Microsoft Defender antivirusbeveiligingsinformatie en productupdates

- Kanalen bijwerken voor updates van beveiligingsinformatie

Engine-updates:

| Beschrijving | Instelling |

|---|---|

| Engine Updates-kanaal | Niet geconfigureerd |

Zie Het geleidelijke implementatieproces voor Microsoft Defender-updates beheren voor meer informatie.

Platformupdates:

| Beschrijving | Instelling |

|---|---|

| Platform Updates-kanaal | Niet geconfigureerd |

Zie Het geleidelijke implementatieproces voor Microsoft Defender-updates beheren voor meer informatie.

Geplande scan en scan op aanvraag:

Algemene instellingen voor geplande scan en scan op aanvraag

| Beschrijving | Instelling |

|---|---|

| Controleren op handtekeningen voordat u een scan uitvoert | Uitgeschakeld (standaard) |

| Taaktijden willekeurig plannen | Niet geconfigureerd |

| Randomisatietijd van scheduler | Geplande taken worden niet gerandomiseerd |

| Gemiddelde CPU-belastingsfactor | Niet geconfigureerd (standaard, 50) |

| Lage CPU-prioriteit inschakelen | Uitgeschakeld (standaard) |

| Volledige inhaalscan uitschakelen | Ingeschakeld (standaard) |

| Snelle scan voor inhaalacties uitschakelen | Ingeschakeld (standaard) |

Dagelijkse snelle scan

| Beschrijving | Instelling |

|---|---|

| Tijd voor snelle scan plannen | 720 |

Opmerking

In dit voorbeeld wordt er dagelijks om 12:00 uur een snelle scan uitgevoerd op de Windows-clients. (720). In dit voorbeeld gebruiken we lunchtijd, omdat veel apparaten tegenwoordig buiten kantooruren zijn uitgeschakeld (bijvoorbeeld laptops).

Wekelijkse snelle scan of volledige scan

| Beschrijving | Instelling |

|---|---|

| Scanparameter | Snelle scan (standaard) |

| Scandag plannen | Windows-clients: woensdag Windows-servers: zaterdag |

| Scantijd plannen | Windows-clients: 1020 Windows-servers: 60 |

Opmerking

In dit voorbeeld wordt een snelle scan uitgevoerd voor Windows-clients op woensdag om 17:00 uur. (1020). En voor Windows-servers, op zaterdag om 01:00 uur. (60)

Zie voor meer informatie:

- Geplande snelle of volledige Microsoft Defender Antivirus-scans configureren

- overwegingen en best practices voor volledige scan Microsoft Defender Antivirus

Standaardactie ernst bedreiging:

| Beschrijving | Instelling |

|---|---|

| Herstelactie voor bedreigingen met hoge ernst | Quarantaine |

| Herstelactie voor ernstige bedreigingen | Quarantaine |

| Herstelactie voor bedreigingen met een lage ernst | Quarantaine |

| Herstelactie voor bedreigingen met gemiddelde ernst | Quarantaine |

| Beschrijving | Instelling |

|---|---|

| Dagen om opgeschoonde malware te behouden | Geconfigureerd, 60 |

| Gebruikersinterfacetoegang toestaan | Toegestaan. Gebruikers toegang geven tot de gebruikersinterface. |

Zie Herstel voor Microsoft Defender Antivirusdetecties configureren voor meer informatie.

Antivirusuitsluitingen:

Gedrag van lokale beheerders samenvoegen:

Schakel AV-instellingen voor lokale beheerders, zoals uitsluitingen, uit en stel het beleid in vanuit de Microsoft Defender voor Eindpunt Beheer van beveiligingsinstellingen, zoals beschreven in de volgende tabel:

| Beschrijving | Instelling |

|---|---|

| Lokale Beheer samenvoegen uitschakelen | Lokale Beheer samenvoegen uitschakelen |

| Beschrijving | Instelling |

|---|---|

| Uitgesloten extensies | Voeg indien nodig toe voor het omzeilen van fout-positieven (FPs) en/of het oplossen van problemen met hoog CPU-gebruik in MsMpEng.exe |

| Uitgesloten paden | Voeg indien nodig toe voor het omzeilen van fout-positieven (FPs) en/of het oplossen van problemen met hoog CPU-gebruik in MsMpEng.exe |

| Uitgesloten processen | Voeg indien nodig toe voor het omzeilen van fout-positieven (FPs) en/of het oplossen van problemen met hoog CPU-gebruik in MsMpEng.exe |

Zie voor meer informatie:

- Voorkomen of toestaan dat gebruikers Microsoft Defender antivirusbeleidsinstellingen lokaal wijzigen

- Aangepaste uitsluitingen configureren voor Microsoft Defender Antivirus

Microsoft Defender Core-service:

| Beschrijving | Instelling |

|---|---|

| Ecs-integratie van kernservice uitschakelen | De Defender-kernservice maakt gebruik van de Experimentation and Configuration Service (ECS) om snel kritieke, organisatiespecifieke oplossingen te leveren. |

| Telemetrie van de kernservice uitschakelen | De Defender-kernservice maakt gebruik van het OneDsCollector-framework om snel telemetrie te verzamelen. |

Zie overzicht van Microsoft Defender Core-service voor meer informatie.

Netwerkbeveiliging:

| Beschrijving | Instelling |

|---|---|

| Netwerkbeveiliging inschakelen | Ingeschakeld (blokmodus) |

| Offlineniveau netwerkbeveiliging toestaan | Netwerkbeveiliging is downlevel ingeschakeld. |

| Datagramverwerking toestaan op Win Server | Gegevensverwerking op Windows Server is ingeschakeld. |

| DNS via TCP-parsering uitschakelen | DNS via TCP parseren is ingeschakeld. |

| HTTP-parsering uitschakelen | HTTP-parsering is ingeschakeld. |

| SSH-parsering uitschakelen | SSH-parseren is ingeschakeld. |

| TLS-parsering uitschakelen | TLS-parsering is ingeschakeld. |

| DNS-sinkhole inschakelen | DNS Sinkhole is ingeschakeld. |

Zie Netwerkbeveiliging gebruiken om verbindingen met schadelijke of verdachte sites te voorkomen voor meer informatie.

- Wanneer je klaar bent met het configureren van instellingen, selecteer je Volgende.

- Selecteer op het tabblad Toewijzingende optie Apparaatgroep of Gebruikersgroep of Alle apparaten of Alle gebruikers.

- Selecteer Volgende.

- Controleer op het tabblad Controleren en maken uw beleidsinstellingen en selecteer vervolgens Opslaan.

Regels voor het verminderen van kwetsbaarheid voor aanvallen

Voer de volgende stappen uit om ASR-regels (Attack Surface Reduction) in te schakelen met behulp van het eindpuntbeveiligingsbeleid:

Meld u aan bij Microsoft Defender XDR.

Ga naar Eindpunten > Configuratiebeheer > Eindpuntbeveiligingsbeleid > Windows-beleid > Nieuw beleid maken.

Selecteer Windows 10, Windows 11 en Windows Server in de vervolgkeuzelijst Platform selecteren.

Selecteer Regels voor het verminderen van kwetsbaarheid voor aanvallen in de vervolgkeuzelijst Sjabloon selecteren .

Selecteer Beleid maken.

Voer op de pagina Basisinformatie een naam en beschrijving in voor het profiel. kies vervolgens Volgende.

Vouw op de pagina Configuratie-instellingen de groepen instellingen uit en configureer de instellingen die u met dit profiel wilt beheren.

Stel het beleid in op basis van de volgende aanbevolen instellingen:

Beschrijving Instelling Uitvoerbare inhoud van e-mailclient en webmail blokkeren Blokkeren Voorkomen dat Adobe Reader onderliggende processen kan maken Blokkeren Uitvoering van mogelijk verborgen scripts blokkeren Blokkeren Misbruik van misbruik van kwetsbare ondertekende stuurprogramma's blokkeren (apparaat) Blokkeren Win32 API-aanroepen blokkeren vanuit Office-macro's Blokkeren Uitvoerbare bestanden blokkeren, tenzij ze voldoen aan een criterium voor de prevalentie, leeftijd of vertrouwde lijst Blokkeren Office-communicatietoepassing blokkeren voor het maken van onderliggende processen Blokkeren Voorkomen dat alle Office-toepassingen onderliggende processen kunnen maken Blokkeren [PREVIEW] Het gebruik van gekopieerde of geïmiteerde systeemhulpprogramma's blokkeren Blokkeren JavaScript of VBScript blokkeren voor het starten van gedownloade uitvoerbare inhoud Blokkeren Het stelen van referenties van het windows-subsysteem voor lokale beveiligingsinstantie blokkeren Blokkeren Het maken van webshells voor servers blokkeren Blokkeren Office-toepassingen blokkeren voor het maken van uitvoerbare inhoud Blokkeren Niet-vertrouwde en niet-ondertekende processen blokkeren die worden uitgevoerd vanaf USB Blokkeren Voorkomen dat Office-toepassingen code in andere processen injecteren Blokkeren Persistentie blokkeren via WMI-gebeurtenisabonnement Blokkeren Geavanceerde beveiliging tegen ransomware gebruiken Blokkeren Procescreaties blokkeren die afkomstig zijn van PSExec- en WMI-opdrachten Blokkeren (als u Configuration Manager (voorheen SCCM) of andere beheerhulpprogramma's hebt die gebruikmaken van WMI, moet u dit mogelijk instellen op Controleren in plaats van Blokkeren) [PREVIEW] Het opnieuw opstarten van de computer in de veilige modus blokkeren Blokkeren Gecontroleerde maptoegang inschakelen Ingeschakeld

Tip

Een van de regels kan gedrag blokkeren dat u acceptabel vindt in uw organisatie. In deze gevallen voegt u de uitsluitingen per regel toe met de naam 'Alleen uitsluitingen voor kwetsbaarheid voor aanvallen verminderen'. Wijzig daarnaast de regel van Ingeschakeld in Controleren om ongewenste blokken te voorkomen.

Zie Implementatieoverzicht van regels voor het verminderen van kwetsbaarheid voor aanvallen voor meer informatie.

- Selecteer Volgende.

- Selecteer op het tabblad Toewijzingende optie Apparaatgroep of Gebruikersgroep of Alle apparaten of Alle gebruikers.

- Selecteer Volgende.

- Controleer op het tabblad Controleren en maken uw beleidsinstellingen en selecteer vervolgens Opslaan.

Manipulatiebeveiliging inschakelen

Meld u aan bij Microsoft Defender XDR.

Ga naar Eindpunten > Configuratiebeheer > Eindpuntbeveiligingsbeleid > Windows-beleid > Nieuw beleid maken.

Selecteer Windows 10, Windows 11 en Windows Server in de vervolgkeuzelijst Platform selecteren.

Selecteer Beveiligingservaring in de vervolgkeuzelijst Sjabloon selecteren .

Selecteer Beleid maken. De pagina Een nieuw beleid maken wordt weergegeven.

Voer op de pagina Basisbeginselen een naam en beschrijving in voor het profiel in respectievelijk de velden Naam en Beschrijving .

Selecteer Volgende.

Vouw op de pagina Configuratie-instellingen de groepen instellingen uit.

Selecteer in deze groepen de instellingen die u met dit profiel wilt beheren.

Stel het beleid voor de gekozen groepen instellingen in door ze te configureren zoals beschreven in de volgende tabel:

Beschrijving Instelling TamperProtection (apparaat) Aan

Zie Beveiligingsinstellingen beveiligen met manipulatiebeveiliging voor meer informatie.

De cloudbeveiligingsnetwerkverbinding controleren

Het is belangrijk om te controleren of de Cloud Protection-netwerkverbinding werkt tijdens uw penetratietest.

CMD (Uitvoeren als beheerder)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Zie Het hulpprogramma cmdline gebruiken om cloudbeveiliging te valideren voor meer informatie.

De updateversie van het platform controleren

Het meest recente Productiekanaal (GA) van de platformupdate is beschikbaar in de Microsoft Update-catalogus.

Als u wilt controleren welke versie van Platform Update u hebt geïnstalleerd, voert u de volgende opdracht uit in PowerShell met de bevoegdheden van een beheerder:

Get-MPComputerStatus | Format-Table AMProductVersion

De versie van de Security Intelligence Update controleren

De nieuwste versie van security intelligence update is beschikbaar in De nieuwste updates voor beveiligingsinformatie voor Microsoft Defender Antivirus en andere Antimalware van Microsoft - Microsoft-beveiligingsinformatie.

Als u wilt controleren welke versie van Security Intelligence Update u hebt geïnstalleerd, voert u de volgende opdracht uit in PowerShell met de bevoegdheden van een beheerder:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

De engine-updateversie controleren

De meest recente versie van de scan 'engine-update' is beschikbaar in Meest recente updates voor beveiligingsinformatie voor Microsoft Defender Antivirus en andere Microsoft-antimalware - Microsoft-beveiligingsinformatie.

Als u wilt controleren welke versie van engine-update u hebt geïnstalleerd, voert u de volgende opdracht uit in PowerShell met de bevoegdheden van een beheerder:

Get-MPComputerStatus | Format-Table AMEngineVersion

Als u merkt dat uw instellingen niet van kracht worden, is er mogelijk een conflict. Zie Problemen met Microsoft Defender antivirusinstellingen oplossen voor meer informatie over het oplossen van conflicten.

Voor inzendingen met fout-negatieven (FN's)

Zie voor informatie over het indienen van fout-negatieven (FN's):

- Dien bestanden in Microsoft Defender voor Eindpunt als u Microsoft XDR, Microsoft Defender voor Eindpunt P2/P1 of Microsoft Defender voor Bedrijven hebt.

- Dien bestanden in voor analyse als u Microsoft Defender Antivirus hebt.

Zie ook

Problemen met Microsoft Defender antivirusinstellingen oplossen

Problemen oplossen Microsoft Defender Antivirus Security Intelligence niet wordt bijgewerkt

Problemen met security intelligence-Updates van Microsoft Update-bron oplossen

Problemen oplossen met regels voor het verminderen van kwetsbaarheid voor aanvallen

Prestatieproblemen met betrekking tot realtime beveiliging oplossen