Microsoft Defender for Endpoint から Microsoft Defender for Cloud へのサーバーの移行

適用対象:

- サーバーのMicrosoft Defender for Endpoint

- サーバープラン 1 またはプラン 2 のMicrosoft Defender

この記事では、サーバーを Defender for Endpoint for servers から Defender for Servers (Defender for Cloud の一部) に移行する方法について説明します。

Defender for Endpoint は、エンタープライズ ネットワークが高度な脅威を防止、検出、調査、対応できるように設計されたエンタープライズ エンドポイント セキュリティ プラットフォームです。 Defender for Endpoint Server ライセンスを使用すると、サーバーを Defender for Endpoint にオンボードできます。

Defender for Cloud は、クラウド構成全体の弱点を検出するクラウド セキュリティ体制管理 (CSPM) とクラウド ワークロード保護 (CWP) のソリューションです。 また、環境の全体的なセキュリティ体制を強化するのにも役立ち、進化する脅威からマルチクラウドおよびハイブリッド環境全体のワークロードを保護できます。

どちらの製品もサーバー保護機能を提供しますが、Defender for Cloud は、サーバーなどのインフラストラクチャ リソースを保護するための主要なソリューションです。

サーバー操作方法 Defender for Endpoint から Defender for Cloud に移行しますか?

Defender for Endpoint にオンボードされているサーバーがある場合、移行プロセスはマシンの種類によって異なりますが、共有の前提条件のセットがあります。

Defender for Cloud は、Microsoft Azure portalのサブスクリプション ベースのサービスです。 そのため、Defender for Cloud と Defender for Servers プラン 2 などの基になるプランは、Azure サブスクリプションで有効にする必要があります。

Azure Arc 対応サーバーを介して接続されている Azure VM および Azure 以外のマシンに対して Defender for Servers を有効にするには、次のガイドラインに従います。

Azure をまだ使用していない場合は、 Azure Well-Architected Framework に従って環境を計画します。

サブスクリプションで Defender for Cloud を有効にします。

サブスクリプションで Defender for Servers プランを有効にします。 Defender for Servers プラン 2 を使用している場合は、マシンが接続されている Log Analytics ワークスペースでも有効にしてください。 これにより、ファイルの整合性の監視、アダプティブ アプリケーション制御などのオプション機能を使用できます。

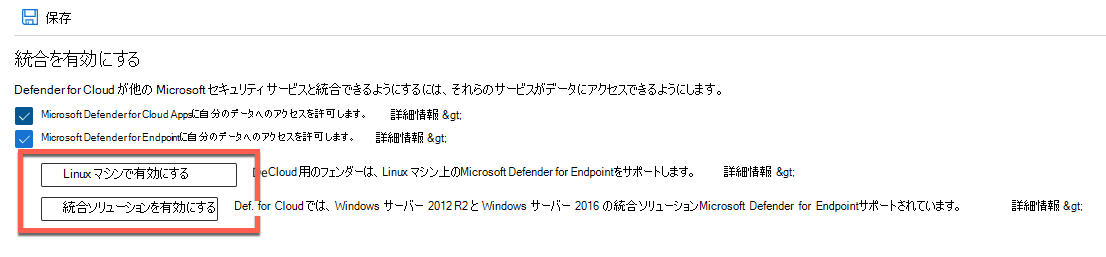

サブスクリプションで Defender for Endpoint 統合 が有効になっていることを確認します。 既存の Azure サブスクリプションがある場合は、次の図に示す 2 つのオプトイン ボタンの 1 つ (または両方) が表示される場合があります。

環境内にこれらのボタンがある場合は、両方の統合を有効にしてください。 新しいサブスクリプションでは、両方のオプションが既定で有効になります。 この場合、環境内にこれらのボタンは表示されません。

Azure Arc を使用する予定の場合は、接続要件が満たされていることを確認してください。 Defender for Cloud では、オンプレミスと Azure 以外のすべてのマシンを Azure Arc エージェント経由で接続する必要があります。 さらに、Azure Arc では、サポートされているすべての Defender for Endpoint オペレーティング システムがサポートされているわけではありません。 そのため、Azure Arc デプロイを計画する方法については、 こちらを参照してください。

推奨:Defender for Cloud で脆弱性の結果を確認する場合は、必ず Defender for Cloud のMicrosoft Defender 脆弱性の管理を有効にします。

既存の Azure VM を Defender for Cloud に移行操作方法

Azure VM の場合、追加の手順は必要ありません。 これらのデバイスは、Azure プラットフォームと Defender for Cloud の間のネイティブ統合により、Defender for Cloud に自動的にオンボードされます。

操作方法オンプレミスのマシンを Defender for Servers に移行しますか?

すべての前提条件が満たされたら、Azure Arc 接続サーバー経由でオンプレミスのマシンを 接続 するか、直接オンボードを有効にします。

AWS または GCP 環境から VM を移行操作方法

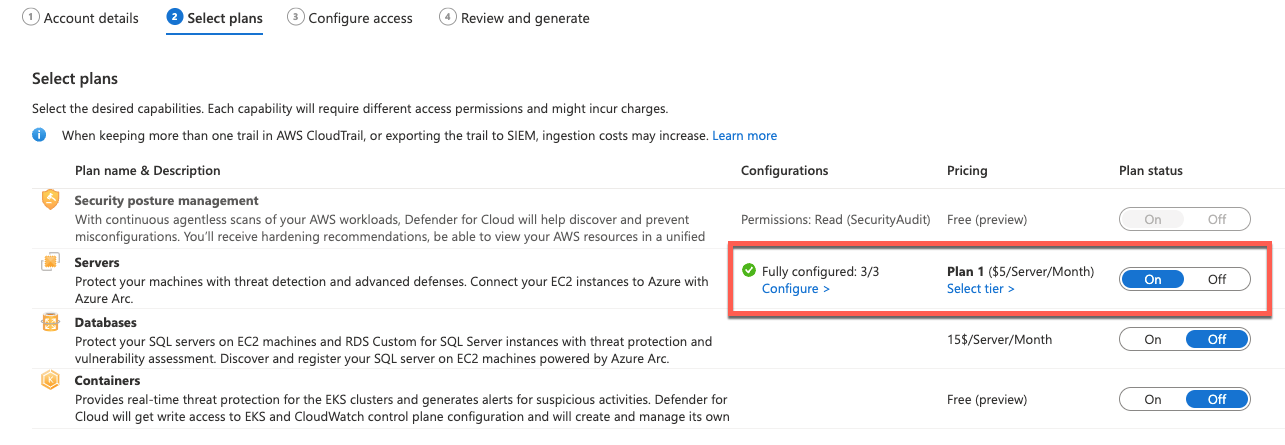

サブスクリプションに新しいマルチクラウド コネクタを作成します。 コネクタの詳細については、「 AWS アカウント または GCP プロジェクト」を参照してください。

マルチクラウド コネクタで、 AWS または GCP コネクタで Defender for Servers を有効にします。

Azure Arc エージェント、Defender for Endpoint 拡張機能、脆弱性評価、および必要に応じて Log Analytics 拡張機能のマルチクラウド コネクタで自動プロビジョニングを有効にします。

詳細については、「 Defender for Cloud のマルチクラウド機能」を参照してください。

すべての移行手順が完了するとどうなりますか?

関連する移行手順を完了すると、Defender for Cloud は Azure VM と Azure Arc 経由で接続されている Azure 以外のマシン (AWS および GCP コンピューティングの VM を含む) に、 MDE.Windows または MDE.Linux 拡張機能をデプロイします。

この拡張機能は管理およびデプロイ インターフェイスとして機能し、オペレーティング システム内の Defender for Endpoint インストール スクリプトを調整してラップし、そのプロビジョニング状態を Azure 管理プレーンに反映します。 インストール プロセスは、既存の Defender for Endpoint インストールを認識し、Defender for Endpoint サービス タグを自動的に追加して Defender for Cloud に接続します。

R2 または Windows Server 2016 Windows Server 2012実行されているデバイスがあり、これらのデバイスが従来の Log Analytics ベースの Defender for Endpoint ソリューションでプロビジョニングされている場合、Defender for Endpoint 統合ソリューションは Defender for Endpoint のデプロイ プロセスによってデプロイされます。 デプロイが成功すると、これらのマシンで従来の Defender for Endpoint プロセスが停止され、無効になります。

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。