Windows サーバーを Microsoft Defender for Endpoint にオンボードします

適用対象:

- サーバーのMicrosoft Defender for Endpoint

- サーバープラン 1 またはプラン 2 のMicrosoft Defender

Defender for Endpoint を試す場合は、 無料試用版にサインアップしてください。

Defender for Endpoint では、サポートが拡張され、Windows サーバー オペレーティング システムも含まれます。 このサポートにより、Microsoft Defender ポータルを介して高度な攻撃検出と調査機能がシームレスに提供されます。 Windows Server のサポートにより、サーバーアクティビティに関するより深い分析情報、カーネルとメモリの攻撃検出の対象範囲が提供され、対応アクションが可能になります。

この記事では、特定の Windows サーバーを Defender for Endpoint にオンボードする方法について説明します。

Windows サーバーのWindows セキュリティベースラインをダウンロードして使用する方法については、「Windows セキュリティ ベースライン」 を参照してください。

ヒント

この記事のコンパニオンとして、 セキュリティ アナライザーのセットアップ ガイド を参照してベスト プラクティスを確認し、防御を強化し、コンプライアンスを強化し、自信を持ってサイバーセキュリティ環境をナビゲートする方法について学習します。 環境に基づいてカスタマイズされたエクスペリエンスを実現するには、Microsoft 365 管理センターの Security Analyzer 自動セットアップ ガイドにアクセスできます。

Windows サーバーのオンボードの概要

次の図は、サーバーを正常にオンボードするために必要な一般的な手順を示しています。

注:

Windows Hyper-V Server エディションはサポートされていません。

サーバーのMicrosoft Defenderとの統合

Defender for Endpoint は、サーバーとクラウド用のMicrosoft DefenderのMicrosoft Defenderとシームレスに統合されます。 サーバーを自動的にオンボードし、Defender for Cloud によって監視されているサーバーを Defender for Endpoint に表示し、Defender for Cloud のお客様として詳細な調査を行うことができます。 詳細については、「Defender for Endpoint と Defender for Cloud の統合によるエンドポイントの保護」を参照してください。

Windows Server 2016または R2 Windows Server 2012を実行しているデバイスでは、最新の統合ソリューションを手動でインストールまたはアップグレードするか、Defender for Servers との統合を使用して、それぞれの Defender for Server プランの対象となるサーバーを自動的に展開またはアップグレードできます。 詳細については、「 Defender for Endpoint と Defender for Cloud の統合を使用してエンドポイントを保護する」を参照してください。

Defender for Cloud を使用してサーバーを監視すると、Defender for Endpoint テナントが自動的に作成されます (米国ユーザーの場合は米国、ヨーロッパユーザーの場合は EU、英国では英国のユーザー)。 Defender for Endpoint によって収集されたデータは、プロビジョニング中に識別されたテナントの地理的な場所に格納されます。

Defender for Cloud を使用する前に Defender for Endpoint の使用を開始した場合、後で Defender for Cloud と統合した場合でも、テナントの作成時に指定した場所にデータが格納されます。 構成後、データが格納されている場所を変更することはできません。 データを別の場所に移動する必要がある場合は、Microsoft サポートに連絡してテナントをリセットする必要があります。

Defender for Servers と Defender for Endpoint の統合を利用したサーバー エンドポイントの監視は、GCC のお客様Office 365利用できません。

以前は、Windows Server 2016、Windows Server 2012 R2、および以前のバージョンの Windows Server で Microsoft Monitoring Agent (MMA) を使用すると、OMS/Log Analytics ゲートウェイが Defender クラウド サービスへの接続を提供することができました。 新しいソリューション (Windows Server 2019 以降の Defender for Endpoint、Windows 10 以降) では、このゲートウェイはサポートされていません。

Defender for Cloud を介してオンボードされた Linux サーバーには、パッシブ モードでMicrosoft Defenderウイルス対策を実行するように初期構成が設定されています。

R2 のWindows Server 2016とWindows Server 2012

- インストール パッケージとオンボード パッケージをダウンロードする

- インストール パッケージを適用する

- 対応するツールのオンボード手順に従う

Windows Server Semi-Annual Enterprise Channel and Windows Server 2019 以降

- オンボーディング パッケージをダウンロードする

- 対応するツールのオンボード手順に従う

最新の統合ソリューションの機能

オンボード Windows Server 2016と Windows Server 2012 R2 の以前の実装 (2022 年 4 月より前) には、Microsoft Monitoring Agent (MMA) の使用が必要です。

新しい統合ソリューション パッケージでは、依存関係とインストール手順を削除することで、サーバーのオンボードが容易になります。 また、大幅に拡張された機能セットも提供されます。 詳細については、「Windows Server 2012 R2 と 2016 の防御」を参照してください。

オンボードしているサーバーに応じて、統合ソリューションによって Defender for Endpoint または EDR センサーがインストールされます。 次の表は、インストールされているコンポーネントと、既定で組み込まれているコンポーネントを示しています。

| サーバーのバージョン | AV | EDR |

|---|---|---|

| Windows Server 2012 R2 |

|

|

| Windows Server 2016 | 組み込み |

|

| Windows Server 2019 以降 | 組み込み | 組み込み |

以前に MMA を使用してサーバーをオンボードしたことがある場合は、「 サーバーの移行 」に記載されているガイダンスに従って、新しいソリューションに移行します。

重要

オンボードを続行する前に、「Windows Server 2012 R2 とWindows Server 2016の新しい統合ソリューション パッケージの既知の問題と制限事項」セクションを参照してください。

前提条件

R2 のWindows Server 2016とWindows Server 2012の前提条件

- 利用可能な最新のサービス スタック更新プログラム (SSU) と最小累積更新プログラム (LCU) をサーバーにインストールすることをお勧めします。

- 2021 年 9 月 14 日以降の SSU をインストールする必要があります。

- 2018 年 9 月 20 日以降の LCU をインストールする必要があります。

- Microsoft Defenderウイルス対策機能を有効にし、最新の状態であることを確認します。 Windows ServerでDefender ウイルス対策を有効にする方法の詳細については、「Windows ServerでDefender ウイルス対策を無効にした場合は再度有効にする」と「Windows ServerでDefender ウイルス対策を再度有効にする」を参照してください。アンインストールされた場合。

- Windows Updateを使用して、最新のプラットフォーム バージョンをダウンロードしてインストールします。 または、Microsoft Update カタログ もしくは MMPC から手動で更新プログラム パッケージをダウンロードします。

Microsoft 以外のセキュリティ ソリューションで Defender for Endpoint を実行するための前提条件

Microsoft 以外のマルウェア対策ソリューションを使用する場合は、パッシブ モードでMicrosoft Defenderウイルス対策を実行する必要があります。 インストールとオンボードのプロセス中は、必ずパッシブ モードに設定する必要があります。

注:

McAfee Endpoint Security (ENS) または VirusScan Enterprise (VSE) を使用するサーバーに Defender for Endpoint をインストールする場合は、ウイルス対策が削除または無効になっていないことを確認するために、McAfee プラットフォームのバージョンを更新する必要Microsoft Defenderがあります。 必要な特定のバージョン番号を含む詳細については、 McAfee サポート技術情報の記事を参照してください。

Windows Server 2016 または Windows Server 2012 R2 のパッケージを更新する

Defender for Endpoint コンポーネントの定期的な製品の機能強化と修正プログラムを受け取るために、Windows Update KB5005292が適用または承認されていることを確認します。 さらに、保護コンポーネントを最新の状態に保つには、「Microsoft Defender ウイルス対策更新プログラムの管理とベースラインの適用」 を参照してください。

Windows Server Update Services (WSUS) または Microsoft Endpoint Configuration Managerを使用している場合、この新しい "EDR センサーのMicrosoft Defender for Endpoint更新プログラム" はカテゴリ " で使用できます。Microsoft Defender for Endpoint。

オンボード手順の概要

- 手順 1: インストール パッケージとオンボード パッケージをダウンロードします

- 手順 2: インストールとオンボード パッケージを適用します

- 手順 3: オンボード手順を完了します

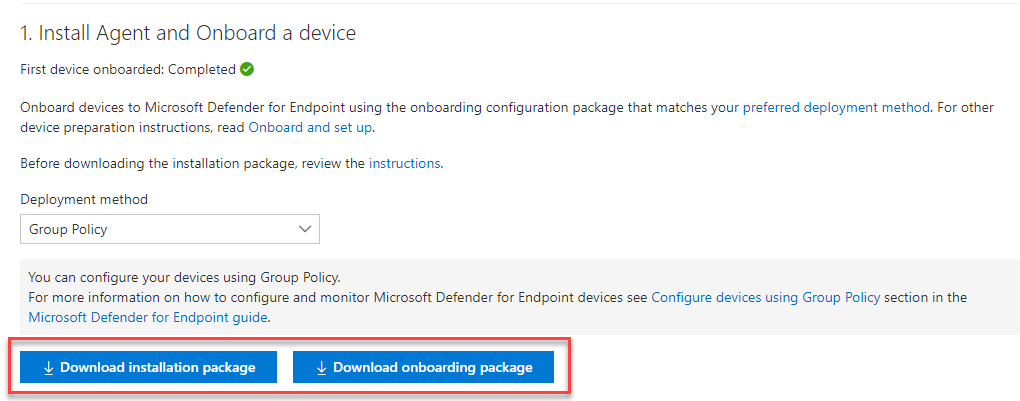

手順 1: インストールとオンボード パッケージをダウンロードする

インストール パッケージとオンボード パッケージの両方をポータルからダウンロードする必要があります。

注:

インストール パッケージは毎月更新されます。 使用する前に、必ず最新のパッケージをダウンロードしてください。 インストール後に更新するには、インストーラー パッケージをもう一度実行する必要はありません。 その場合は、アンインストールの要件であるため、インストーラーから最初にオフボードするように求められます。 「Windows Server 2012 R2 および 2016 の Defender for Endpoint のパッケージを更新する」を参照してください。

注:

Windows Server 2016では、Microsoft Defenderウイルス対策を機能としてインストールする必要があります (「Defender for Endpoint に切り替える」を参照)。

Microsoft 以外のマルウェア対策ソリューションを実行している場合は、インストールする前に、Microsoft Defender ウイルス対策の除外 ([Defender プロセス] タブの [Microsoft Defender プロセス] の一覧から) を Microsoft 以外のソリューションに追加してください。 また、microsoft 以外のセキュリティ ソリューションをDefender ウイルス対策除外リストに追加することもお勧めします。

インストール パッケージには、Defender for Endpoint エージェントをインストールする MSI ファイルが含まれています。

オンボード パッケージには、オンボード スクリプトを含むWindowsDefenderATPOnboardingScript.cmdが含まれています。

パッケージをダウンロードするには、次の手順に従います。

Microsoft Defender ポータルで、[設定] > [エンドポイント] > [オンボード] に移動します。

[Windows Server 2016] を選択し、R2 をWindows Server 2012します。

[インストール パッケージのダウンロード]を選択し、.msi ファイルを保存します。

[オンボード パッケージのダウンロード]を選択し、.zip ファイルを保存します。

Microsoft Defender Antivirus をインストールするために、いずれかの方法でインストールパッケージをインストールしてください。 インストールには管理アクセス許可が必要です。

重要

ローカル オンボード スクリプトは概念実証に適していますが、運用環境のデプロイには使用しないでください。 運用環境のデプロイでは、グループ ポリシーまたは Microsoft Endpoint Configuration Manager を使用することをお勧めします。

手順 2: インストールとオンボード パッケージを適用する

この手順では、デバイスを Defender for Endpoint クラウド環境にオンボードする前に必要な防止と検出コンポーネントをインストールして、オンボード用にマシンを準備します。 すべての前提条件 が満たされていることを確認します。

注:

Microsoft Defenderウイルス対策がインストールされ、パッシブ モードに設定しない限りアクティブになります。

Defender for Endpoint パッケージをインストールするためのオプション

前のセクションでは、インストール パッケージをダウンロードしました。 インストール パッケージには、すべての Defender for Endpoint コンポーネントのインストーラーが含まれています。

エージェントをインストールするには、次のいずれかのオプションを使用できます。

コマンド ラインを使用して Defender For Endpoint をインストールする

前の手順のインストール パッケージを使用して、Defender for Endpoint をインストールします。

次のコマンドを実行して Defender for Endpoint をインストールします。

Msiexec /i md4ws.msi /quiet

アンインストールするには、まず適切なオフボード スクリプトを使用してマシンがオフボードされていることを確認します。 次に、[コントロール パネル] >[プログラム]> [プログラムと機能] を使用してアンインストールを実行します。

または、次のアンインストール コマンドを実行して Defender for Endpoint をアンインストールします。

Msiexec /x md4ws.msi /quiet

上記のコマンドを正常に実行するには、インストールに使用したものと同じパッケージを使用する必要があります。

/quiet スイッチは、すべての通知を抑制します。

注:

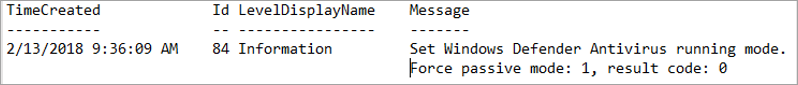

Microsoft Defender ウイルス対策は自動的にパッシブ モードになりません。 Microsoft 以外のウイルス対策/マルウェア対策ソリューションを実行している場合は、Microsoft Defenderウイルス対策をパッシブ モードで実行するように設定できます。 コマンド ライン インストールの場合、オプションの FORCEPASSIVEMODE=1 は、干渉を避けるためにMicrosoft Defender ウイルス対策 コンポーネントをパッシブ モードにすぐに設定します。 次に、オンボード後も Defender ウイルス対策がパッシブ モードのままになるようにし、EDR ブロックなどの機能をサポートするには、「ForceDefenderPassiveMode」 レジストリ キーを設定します。

Windows Server のサポートにより、サーバーアクティビティに関するより深い分析情報、カーネルとメモリの攻撃検出の対象範囲が提供され、対応アクションが可能になります。

スクリプトを使用して Defender for Endpoint をインストールする

インストーラー ヘルパー スクリプトを使用すると、インストール、アンインストール、オンボードを自動化できます。

注:

インストール スクリプトが署名されています。 スクリプトを変更すると、署名が無効になります。 GitHub からスクリプトをダウンロードするときは、ソース ファイルを zip アーカイブとしてダウンロードし、それを抽出して install.ps1 ファイルを取得することをお勧めします (メイン[コード] ドロップダウン メニューの [コード] ドロップダウン メニューを選択し、[ZIP のダウンロード] を選択します)。

このスクリプトは、前の MMA ベースの Defender for Endpoint ソリューションからのサーバー移行シナリオで説明されているシナリオや、以下で説明するようにグループ ポリシーを使用したデプロイなど、さまざまなシナリオで使用できます。

グループ ポリシーを使用してインストールとオンボード パッケージを適用する

グループ ポリシーを使用している場合は、インストーラー スクリプトを使用して Defender for Endpoint のインストールとオンボード パッケージを適用します。

次の手順に従ってグループ ポリシーを作成します。

グループ ポリシー管理コンソールを開きます。

構成するオブジェクトグループ ポリシー右クリックし、[新規] を選択します。

新しいグループ ポリシー オブジェクト (GPO) の名前を指定し、[OK] を選択します。

グループ ポリシー管理コンソールで、構成するグループ ポリシー オブジェクト (GPO) を右クリックし、[編集] を選択します。

[グループ ポリシー管理エディター] で、[コンピューター構成] に移動します。そして [ユーザー設定] をし、[コントロール パネルの設定] を行ないます。

[ スケジュールされたタスク] を右クリックし、[ 新規] をポイントし、[ イミディエイト タスク (Windows 7 以上)] を選択します。

開いた [タスク ] ウィンドウで、[ 全般 ] タブに移動します。[ セキュリティ オプション ] で [ ユーザーまたはグループの変更 ] を選択し、「SYSTEM」と入力し、[ 名前の確認 ] を選択して [OK] を選択します。

NT AUTHORITY\SYSTEMは、タスクが実行されるユーザー アカウントとして表示されます。[ユーザーがログオンしているかどうかに関係なく実行する] を選択し、[最高の権限で実行する] チェックボックスをオンにします。

[名前] フィールドに、スケジュールされたタスクの適切な名前 (Defender for Endpoint Deployment など) を入力します。

[アクション] タブに移動し、[新規作成] を選択し、[プログラムの開始] が[アクション] フィールドで選択されていることを確認します。 [インストーラー スクリプト] はインストールを処理し、インストールが完了したらすぐにオンボード手順を実行します。 C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe を選択し、引数を指定します。

-ExecutionPolicy RemoteSigned \\servername-or-dfs-space\share-name\install.ps1 -OnboardingScript \\servername-or-dfs-space\share-name\windowsdefenderatponboardingscript.cmd注:

推奨される実行ポリシー設定は、

Allsignedです。 スクリプトがエンドポイントで SYSTEM として実行されている場合は、スクリプトの署名証明書をローカル コンピューターの信頼された発行元ストアにインポートする必要があります。共有

install.ps1ファイルのファイル サーバーの完全修飾ドメイン名 (FQDN) を使用して、\\servername-or-dfs-space\share-nameを UNC パスに置き換えます。 インストーラー パッケージ md4ws.msi は、同じディレクトリに配置する必要があります。 UNC パスのアクセス許可で、ログ ファイルの作成をサポートするために、パッケージをインストールしているコンピューター アカウントへの書き込みアクセスが許可されていることを確認します。 ログ ファイルの作成を無効にする (推奨しない) 場合は、-noETL -noMSILogパラメーターを使用できます。ウイルス対策Microsoft Defender Microsoft 以外のマルウェア対策ソリューションと共存させるシナリオでは、$Passive パラメーターを追加して、インストール中にパッシブ モードを設定します。

[OK] を選択し、開いているグループ ポリシー管理コンソール ウィンドウを閉じます。

GPO を組織単位 (OU) にリンクするには、右クリックして 既存の [GPO をリンク] を選択します。 表示されるダイアログ ボックスで、リンクする グループ ポリシー オブジェクトを選択します。 [OK] を選択します。

その他の構成設定については、「 サンプル コレクション設定の構成 」と 「その他の推奨される構成設定」を参照してください。

手順 3: オンボード手順を完了する

次の手順は、Microsoft 以外のマルウェア対策ソリューションを使用している場合にのみ適用されます。 次のMicrosoft Defenderウイルス対策パッシブ モード設定を適用する必要があります。 正しく構成されていることを検証します。

次のレジストリ エントリを設定します。

- パス:

HKLM\SOFTWARE\Policies\Microsoft\Windows Advanced Threat Protection - 名前:

ForceDefenderPassiveMode - 種類

REG_DWORD - 値:

1

- パス:

最新の統合ソリューションの既知の問題と制限事項

R2 のWindows Server 2016とWindows Server 2012には、次の点が適用されます。

新しいインストールを実行する前に、常にMicrosoft Defender ポータル (https://security.microsoft.com) から最新のインストーラー パッケージをダウンロードし、前提条件が満たされていることを確認します。 インストール後は、「Windows Server 2012 R2 および 2016 の Defender for Endpoint のパッケージを更新する」セクションで説明されているコンポーネント更新プログラムを使用して定期的に更新してください。

オペレーティング システムの更新プログラムでは、サービスのインストールがタイムアウトするため、ディスクの速度が低下しているマシンでのインストールの問題が発生する可能性があります。 インストールが失敗し、"c:\program files\windows defender\mpasdesc.dll が見つかりませんでした。- 310 WinDefend" というメッセージが表示されます。 必要に応じて、失敗したインストールをクリアするには、最新のインストール パッケージと最新の install.ps1 スクリプトを使用します。

Windows Server 2016 および Windows Server 2012 R2 のユーザー インターフェイスでは、基本的な操作のみが許可されます。 デバイスの操作をローカルで実行するには、「 PowerShell、WMI、および MPCmdRun.exeを使用して Defender for Endpoint を管理 する」を参照してください。 その結果、ユーザーが決定を下したり、特定のタスクを実行したりするように求められる場所など、ユーザーの操作に特に依存する機能が期待どおりに動作しない可能性があります。 保護機能に影響を与える可能性があるため、ユーザー インターフェイスを無効にするか、有効にしないか、マネージド サーバーでユーザー操作を必要としないことをお勧めします。

すべての攻撃面縮小ルールがすべてのオペレーティング システムに適用されるわけではありません。 「攻撃面の縮小ルール」を参照してください。

オペレーティング システムのアップグレードはサポートされていません。 アップグレードする前にオフボードしてからアンインストールします。 インストーラー パッケージは、新しいマルウェア対策プラットフォームまたは EDR センサー更新プログラム パッケージでまだ更新されていないインストールのアップグレードにのみ使用できます。

Microsoft Endpoint Configuration Manager (MECM) を使用して新しいソリューションを自動的にデプロイしてオンボードするには、バージョン 2207 以降である必要があります。 修正プログラムロールアップを使用してバージョン 2107 を使用して構成および展開することはできますが、これには追加の展開手順が必要です。 詳細については、「Microsoft Endpoint Configuration Manager移行シナリオ」を参照してください。

Windows Server Semi-Annual Enterprise Channel (SAC)、Windows Server 2019、Windows Server 2022、Windows Server 2025

パッケージをダウンロード

Microsoft Defender ポータルで、[設定>Endpoints>デバイス管理>Onboarding] に移動します。

[Windows Server 1803、2019、および 2022] を選択します。

ダウンロード パッケージ を選択します。

WindowsDefenderATPOnboardingPackage.zipとして保存します。[オンボーディングステップを完了する] セクションに記載されている手順に従います。

オンボードとインストールを検証する

Microsoft Defenderウイルス対策と Defender for Endpoint が実行されていることを確認します。

検出テストを実行してオンボードを検証する

デバイスのオンボード後、検出テストを実行して、デバイスがサービスに適切にオンボードされていることを確認できます。 詳細については、「 新しくオンボードされた Defender for Endpoint デバイスで検出テストを実行する」を参照してください。

注:

Microsoft Defenderウイルス対策の実行は必要ありませんが、推奨されます。 別のウイルス対策ベンダー製品が主要なエンドポイント保護ソリューションである場合は、パッシブ モードで Defender ウイルス対策を実行できます。 パッシブ モードがオンになっていることを確認できるのは、Defender for Endpoint センサー (SENSE) が実行されていることを確認した後のみです。

次のコマンドを実行して、Microsoft Defender ウイルス対策がインストールされていることを検証します。

注:

この検証手順は、アクティブなマルウェア対策ソリューションとしてMicrosoft Defenderウイルス対策を使用している場合にのみ必要です。

sc.exe query Windefend結果が "指定されたサービスはインストール済みサービスとして存在しません" の場合は、ウイルス対策Microsoft Defenderインストールする必要があります。

グループ ポリシーを使用して Windows サーバーのMicrosoft Defender ウイルス対策を構成および管理する方法については、「グループ ポリシー設定を使用してMicrosoft Defender ウイルス対策を構成および管理する方法」 を参照してください。

次のコマンドを実行して、Defender for Endpoint が実行されていることを確認します。

sc.exe query sense結果には、実行中が表示されます。 オンボーディングで問題が発生した場合は、「オンボードのトラブルシューティング」 を参照してください。

検出テストの実行

[新しくオンボードされたデバイスで検出テストを実行する] の手順に従って、サーバーが Defender for the Endpoint サービスに報告していることを検証します。

次の手順

デバイスをサービスに正常にオンボードしたら、Defender for Endpoint の個々のコンポーネントを構成する必要があります。 さまざまなコンポーネントの有効化に関するガイドが表示されるように、 機能の構成 に関するページに従います。

Windows サーバーのオフボード

R2、Windows Server 2012 Windows Server 2016、Windows Server (SAC)、Windows Server 2019、Windows Server 2019 Core edition、Windows Server 2022、およびWindows Server 2025 では、Windows 10 クライアント デバイスで使用できるのと同じ方法を使用します。

- グループ ポリシーを使用してデバイスをオフボードする

- 構成マネージャーを使用してデバイスをオフボードする

- モバイル デバイス管理ツールを使用してデバイスをオフボードする

- ローカル スクリプトを使用してデバイスをオフボードする

オフボード後、Windows Server 2016と R2 Windows Server 2012統合ソリューション パッケージのアンインストールに進むことができます。

他の Windows サーバー バージョンの場合、サービスから Windows サーバーをオフボードするには、次の 2 つのオプションがあります。

- MMA エージェントをアンインストールする

- Defender for Endpoint ワークスペースの構成を削除する

注:

他のWindows Serverバージョンのこれらのオフボード手順は、以前の Defender for Endpoint for Windows Server 2016を実行していて、MMA を必要とする R2 をWindows Server 2012する場合にも適用されます。 新しい統合ソリューションに移行する手順については、「 Defender for Endpoint のサーバー移行シナリオ」を参照してください。

関連記事

- Configuration Manager を使用して Windows デバイスをオンボードする

- 以前のバージョンの Windows をオンボードする

- Windows 10 デバイスのオンボード

- Windows 以外のデバイスをオンボードする

- プロキシとインターネット接続の設定を構成する

- 新しくオンボードされた Defender for Endpoint デバイスで検出テストを実行します

- Defender for Endpoint のオンボードに関する問題のトラブルシューティング

- シームレス シングル サインオンのMicrosoft Entra

- Defender for Endpoint のセキュリティ管理に関連するオンボードの問題のトラブルシューティング

ヒント

さらに多くの情報を得るには、 Tech Community 内の Microsoft Security コミュニティ (Microsoft Defender for Endpoint Tech Community) にご参加ください。