Formazione Workshop per il Chief Information Security Officer (CISO)

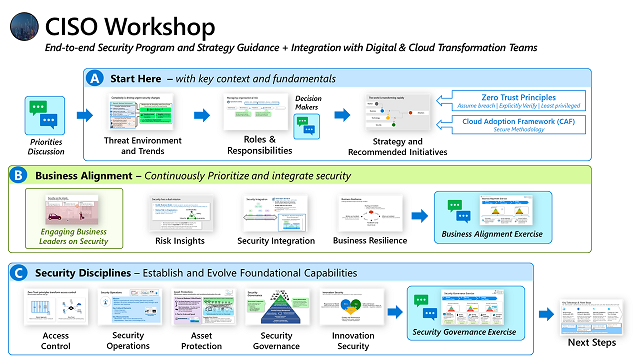

Il workshop Chief Information Security Office (CISO) aiuta ad accelerare la modernizzazione del programma di sicurezza con strategie di riferimento create usando i principi Zero Trust.

Il workshop illustra tutti gli aspetti di un programma di sicurezza completo, tra cui iniziative strategiche, ruoli e responsabilità, metriche di successo, modelli di maturità e altro ancora. video e diapositive sono disponibili qui.

I clienti con Microsoft Unified possono contattare il proprio Customer Success Account Manager (CSAM) per richiedere l'organizzazione del workshop CISO (sessione di concezione per la sicurezza end-to-end).

Perché dovresti fare del tempo per guardare questo workshop?

Si ottengono consigli utili su come aumentare rapidamente la maturità del programma di sicurezza, il comportamento di sicurezza e la capacità di rispondere rapidamente agli attacchi. Queste procedure consigliate, i riferimenti e altre linee guida si basano su lezioni reali apprese tra i clienti e i team di sicurezza interni di Microsoft.

Chi dovrebbe guardare questo workshop?

Il workshop è utile per i team di sicurezza, i team IT, i responsabili aziendali e i team cloud, ma si concentra principalmente su:

- CISO + Security Director : modernizzare la strategia di sicurezza e i componenti del programma, integrare la sicurezza in un'organizzazione più ampia.

- CIO + IT Director : integrare la sicurezza nel programma tecnologico, nel cloud e in altre iniziative.

- Architetti di Enterprise e Sicurezza e altri ruoli con ampie responsabilità di strategia/tecnologia.

Nota

I video del workshop CISO sono modulari in modo da poter passare a qualsiasi sezione di interesse o iniziare all'inizio e guardare tutto il percorso.

Cosa c'è nel laboratorio?

Linee guida su come allineare la sicurezza a priorità aziendali in continua evoluzione, piattaforme tecnologiche, panorama delle minacce e strumenti di sicurezza. Il workshop include strategie e piani di riferimento, lezioni apprese e antipatterns/gotchas basate su progetti reali.

I video del laboratorio (circa 4 ore totali) e le diapositive sono organizzati in queste discussioni:

- introduzione e panoramica del workshop CISO

-

parte A - Contesto chiave e nozioni fondamentali

- Tendenze che influiscono sulla sicurezza delle derivanti dall'ambiente di minaccia, dalla tecnologia e dalle trasformazioni aziendali.

- Evoluzione dei ruoli e delle responsabilità di sicurezza, incluse le procedure consigliate e le tendenze principali da monitorare

- strategia consigliata e iniziative strategiche per migliorare il programma: il ruolo di Zero Trust nella strategia, il costo (basso) per gli utenti malintenzionati di acquistare strumenti e password, imparare a ottenere informazioni affidabili e un'analisi aziendale degli attacchi ransomware.

-

parte B - Allineamento aziendale

- Coinvolgere i responsabili aziendali sui di sicurezza: linee guida per avere una conversazione nel linguaggio dei leader per spiegare la sicurezza, le metriche chiave per misurare il successo di un programma e come ottenere supporto per gli obiettivi di sicurezza.

- Risk Insights: illustra la doppia missione della sicurezza per ridurre i rischi per l'organizzazione e abilitare gli obiettivi aziendali, condivide suggerimenti sull'allineamento degli obiettivi aziendali e dei rischi aziendali e condivide informazioni dettagliate sui tipi di motivazioni degli utenti malintenzionati.

- Security Integration: linee guida per integrare correttamente i team di sicurezza insieme e integrare la sicurezza nei processi IT e aziendali. Inclusa una discussione approfondita su come creare un programma di gestione del comportamento, un team operativo incentrato sui controlli preventivi (che integra il team delle operazioni di sicurezza (SecOps/SOC) incentrato sul rilevamento, la risposta e il ripristino)

- la resilienza aziendale: illustra come la resilienza aziendale sia la stella settentrionale del programma di sicurezza in tutte le discipline di sicurezza che richiedono il bilanciamento degli investimenti per la sicurezza (prima, durante e dopo un evento imprevisto) e la creazione di un ciclo di feedback forte. Questa sezione comprende anche la discussione dell'impatto delle strategie sbilanciate (che è un antipattern comune).

- modelli di maturità che descrivono i percorsi reali per Informazioni dettagliate sui rischi, Integrazione della sicurezza e Resilienza aziendale, incluse azioni concrete specifiche che consentono di passare al livello successivo

-

parte C - Discipline di sicurezza

- controllo di accesso - illustra come l'approccio Zero Trust stia trasformando il controllo degli accessi, incluso l'identità e l'accesso alla rete che convergono in un unico approccio coerente, e l'emergere del modello noto-Trusted-Allowed (che aggiorna l'approccio classico autenticato/autorizzato).

- operazioni di sicurezza: illustra gli aspetti principali della leadership di una funzionalità di sicurezza, spesso denominata SecOps o un Centro operazioni di sicurezza (SOC), incluse le metriche di successo critiche, i punti di contatto chiave con i responsabili aziendali e le funzioni e gli elementi culturali più importanti.

- Asset Protection – illustra due imperativi chiave per i team che gestiscono e proteggono gli asset (spesso operazioni IT o operazioni sulle attività in DevOps). Questi team devono classificare in ordine di priorità il lavoro di sicurezza in base alla criticità aziendale e devono impegnarsi ad ampliare in modo efficiente la sicurezza nel set di asset di grandi dimensioni, in crescita e in continua evoluzione nel patrimonio tecnologico.

- Governance della Sicurezza : illustra il ruolo della Governance della Sicurezza come ponte tra il mondo degli obiettivi aziendali e la tecnologia e il modo in cui questo ruolo cambia con l'emergere delle trasformazioni Cloud, Digitali e Zero Trust. Questa sezione illustra anche i componenti chiave della governance della sicurezza, tra cui rischio, conformità, architettura della sicurezza, gestione del comportamento, intelligence sulle minacce (strategica) e altro ancora.

- Innovation Security: discussione sul modo in cui la sicurezza delle applicazioni si evolve in un approccio moderno (incluso DevSecOps) e aree di interesse chiave per favorire il successo di questa funzionalità.

- modelli di maturità della governance della sicurezza che descrivono i percorsi reali per 'architettura della sicurezza, gestione del comportamento e di manutenzione della sicurezza IT, incluse azioni concrete che consentono di passare al livello successivo

- Passaggi successivi/Chiusura – conclude il workshop con le vittorie rapide chiave e i passaggi successivi

Nota

I moduli della sessione di progettazione dell'architettura illustrati nel video non sono ancora pubblicati

Nota

La versione precedente del workshop CISO è archiviata e disponibile qui

Passaggi successivi

Continuare il percorso come parte di Security Adoption Framework.