A titkosítási kulcs kezelése

Feljegyzés

Az új és továbbfejlesztett Power Platform felügyeleti központ mostantól nyilvános előzetes verzióban érhető el! Az új felügyeleti központot úgy terveztük, hogy könnyebben használható legyen, feladatorientált navigációval, amely segít gyorsabban elérni bizonyos eredményeket. Új és frissített dokumentációt fogunk közzétenni, amint az új Power Platform felügyeleti központ általánosan elérhetővé válik.

A Microsoft Dataverse minden környezete SQL Server Transparent Data Encryption (TDE) titkosítást használ az adatok valós idejű titkosításához lemezre íráskor (tárolt adatok titkosítása).

Alapértelmezés szerint a Microsoft a környezet adatbázis-titkosítási kulcsát tárolja és kezeli, így Önnek nem kell. A felügyeleti központ felügyelt kulcsok funkciója Microsoft Power Platform lehetővé teszi a rendszergazdák számára, hogy önállóan kezeljék a Dataverse bérlőhöz társított adatbázis-titkosítási kulcsot.

Fontos

2026. január 6-tól megszüntetjük a saját kulcs (BYOK) támogatását. Az ügyfeleket arra ösztönzik, hogy térjenek át az ügyfél által felügyelt kulcsokra (CMK), egy továbbfejlesztett megoldásra, amely továbbfejlesztett funkciókat, szélesebb körű támogatást és jobb teljesítményt kínál. További információ: Az ügyfél által felügyelt titkosítási kulcs kezelése és a Saját kulcs (BYOK) környezetek áttelepítése ügyfél által felügyelt kulcsra.

A titkosítási kulcsok kezelése csak az Azure SQL-környezeti adatbázisokra vonatkozik. A következő funkciók és szolgáltatások továbbra is a Microsoft által felügyelt titkosítási kulcsot használják az adatok titkosításához, és nem titkosíthatók az önállóan felügyelt titkosítási kulccsal:

- Másodpilóták és generatív AI-funkciók Microsoft Power Platform a Microsoft Dynamics 365-ben

- Dataverse-keresés

- Rugalmas táblák

- Mobile Offline

- Tevékenységnapló (Microsoft 365-portál)

- Exchange (kiszolgálóoldali szinkronizálás)

Feljegyzés

- A funkció használata előtt a Microsoftnak be kell kapcsolnia az önállóan felügyelt adatbázis-titkosítási kulcs funkciót a bérlő számára.

- Ha egy környezet adattitkosítás-kezelési funkcióit szeretné használni, akkor a környezetet az adatbázis-titkosítási kulcs Microsoft általi beállítása után kell létrehozni.

- Miután a funkció be van kapcsolva a bérlőben, az összes új környezet csak az Azure SQL Storage-ban jön létre. Ezek a környezetek, függetlenül attól, hogy saját kulcsgal (BYOK) vagy Microsoft által felügyelt kulccsal vannak-e titkosítva, korlátozzák a fájlfeltöltés méretét, nem használhatják a Cosmos és a Datalake szolgáltatásokat, a Dataverse keresési indexek pedig a Microsoft által felügyelt kulccsal vannak titkosítva. A szolgáltatások használatához át kell térnie az ügyfél által felügyelt kulcsra.

- A 128 MB-nál kisebb méretű fájlok és képek akkor használhatók, ha a környezet 9.2.21052.00103 vagy újabb verziójú.

- A legtöbb meglévő környezet fájljai és naplói nem Azure SQL-adatbázisokban vannak tárolva. Ezek a környezetek nem választhatók az önállóan felügyelt titkosítási kulcsra. Csak az új környezetek (a programra való feliratkozást követően) esetén engedélyezhető a titkosítási kulcs saját kezelése.

Bevezetés a kulcskezelésbe

A kulcskezeléssel az adminisztrátorok biztosíthatják saját titkosítási kulcsaikat, vagy létrehozathatnak maguknak egy titkosítási kulcsot, amelyet egy környezet adatbázisának védelmére használnak.

A kulcskezelő funkció támogatja a PFX és a BYOK titkosítási kulcsfájlokat, például a hardverbiztonsági-modulban (HSM) tároltakat. A titkosítási kulcs feltöltése beállítás használatához a nyilvános és a privát titkosítási kulcsra is szüksége van.

A kulcskezelő szolgáltatás egyszerűbbé teszi a titkosítási kulcs kezelését a Azure Key Vault használatával, így biztonságosan tárolhatók titkosítási kulcsok. A Azure Key Vault segít biztosítani a titkosítási kulcsokat és titkokat, amelyeket a felhő alkalmazások és szolgáltatások használnak. A kulcskezelési funkcióhoz nem szükséges, hogy Azure Key Vault előfizetéssel rendelkezzen, és a legtöbb esetben nincs szükség a tárolón belüli Dataverse titkosítási kulcsok elérésére.

A felügyelt kulcsok funkció a következő feladatok végrehajtását teszi lehetővé.

-környezetekhez társított adatbázis-titkosítási kulcsok saját kezű kezelésének lehetősége.

Hozzon létre új titkosítási kulcsokat vagy töltsön fel már meglévő .PFX vagy .BYOK titkosításikulcs-fájlokat.

Bérlői környezet zárolása és feloldása.

Figyelmeztetés:

Amíg egy bérlő zárolt, senki nem férhet hozzá a bérlő egyetlen környezetéhez sem. További információ: Bérlő zárolása.

Vegye figyelembe a kulcsok kezelésével járó kockázatokat

Mint bármilyen kulcsfontosságú alkalmazásnál, a szervezeten belül rendszergazdai jogosultsággal rendelkező személyeknek itt is megbízhatónak kell lenniük. A kulcskezelő funkció használata előtt ki kell értékelnie az adatbázis titkosítási kulcsainak kezelésével járó kockázatot. Elképzelhető, hogy a szervezeten belül dolgozó rosszindulatú rendszergazda (olyan személy, aki rendszergazdai szintű hozzáférést kapott vagy kapott a szervezet biztonsági vagy üzleti folyamatainak károsítására irányuló szándékkal) a felügyelt kulcsok funkcióval létrehozhat egy kulcsot, és a bérlő összes környezetének zárolására használhatja.

Vegye fontolóra az alábbi eseménysorozatot.

A rosszindulatú rendszergazda bejelentkezik a Power Platform felügyeleti központba, a Környezetek fülre kattint, és kiválasztja a Titkosítási kulcs kezelése lehetőséget. A rosszindulatú rendszergazda ezután létrehoz egy új kulcsot jelszóval, letölti a titkosítási kulcsot a helyi meghajtóra, és aktiválja az új kulcsot. Most az összes környezeti adatbázis titkosítva van az új kulccsal. Ezután a rosszindulatú rendszergazda lezárja a bérlőt az újonnan letöltött kulccsal, majd elveszi vagy törli a letöltött titkosítási kulcsot.

Ezek a műveletek azt eredményezik, hogy a bérlőn belüli összes környezet letiltható az online hozzáférésből, és az adatbázis biztonsági másolatai visszaállíthatatlanná válnak.

Fontos

Annak megakadályozása érdekében, hogy a rosszindulatú rendszergazda megszakítsa az üzleti műveleteket az adatbázis lezárásával, a kulcskezelési funkció nem engedi a bérlői környezetek zárolását 72 órán keresztül a titkosítási kulcs megváltozása vagy aktiválása után. Ez 72 órát biztosít más rendszergazdák számára, hogy visszavonhassák az illetéktelen kulcsváltoztatásokat.

Titkosítási kulcs követelményei

Ha a saját titkosítási kulcsát használja, akkor a kulcsnak meg kell felelnie a Azure Key Vault által jóváhagyott követelményeknek.

- A titkosítási kulcs fájlformátuma PFX vagy BYOK kell legyen.

- 2048 bites RSA.

- RSA-HSM kulcstípus (Microsoft támogatási kérés szükséges).

- PFX titkosítási kulcs fájlokat jelszavas védelemmel kell ellátni.

További információ a HSM által védett kulcsok interneten keresztüli létrehozásáról és átviteléről: HSM által védett kulcsok létrehozása és átvitele a Azure Key Vault. Csak nCipher Vendor HSM-kulcs támogatott. A HSM-kulcs létrehozása előtt menjen a Power Platform felügyeleti központ Titkosítási kulcsok kezelése/Új kulcs létrehozása ablakára a környezet régiójához tartozó előfizetési azonosító beszerzéséhez. A kulcs létrehozásához másolja és illessze be az előfizetési azonosítót a HSM-be. Ez biztosítja, hogy csak a Azure Key Vault tudja megnyitni a fájlt.

Kulcskezelési feladatok

A kulcskezelési feladatok egyszerűsítése érdekében a feladatok három területre vannak bontva:

- Bérlő titkosítási kulcsának létrehozása vagy feltöltése

- Titkosítási kulcs aktiválása bérlőhöz

- Környezet titkosításának kezelése

A rendszergazdák a Power Platform felügyeleti központ vagy a Power Platform felügyeleti modul parancsmagokat használhatják az itt leírt legfontosabb bérlőfévdelmi feladatokhoz.

Kulcs generálása vagy feltöltése egy bérlőhöz

Az összes titkosítási kulcs az Azure Key Vaultban található, és bármely adott időpontban csak egy kulcs lehet aktív. Mivel az aktív kulcs használatos a bérlő összes környezetének titkosításához, a titkosítás kezelése a bérlő szintjén zajlik. A kulcs aktiválása után az egyes környezetek kiválaszthatók a kulccsal történő titkosításhoz.

Ezzel az eljárással első alkalommal állíthatja be a felügyelt kulcs funkciót egy környezetben, vagy módosíthatja (vagy átállíthatja) egy már önállóan felügyelt bérlő titkosítási kulcsát.

Figyelmeztetés:

Amikor első alkalommal hajtja végre az itt leírt lépéseket, a titkosítási kulcsok önálló kezelését választja. További információ: A kulcsok kezelésével járó lehetséges kockázatok.

Jelentkezzen be a Power Platform felügyeleti központba rendszergazdaként (Dynamics 365 rendszergazda vagy Microsoft Power Platform rendszergazda).

Válassza a Környezetek fület, majd válassza az eszköztárban a Titkosítási kulcsok kezelése lehetőséget.

Válassza a Megerősítés lehetőséget a felügyelt kulcs kockázatának nyugtázásához.

Válassza az Új kulcs lehetőséget az eszköztárból.

A bal oldali ablaktáblán adja meg a részleteket kulcs létrehozásához vagy feltöltéséhez:

- Válasszon egy Régiót. Ez az opció csak akkor jelenik meg, ha bérlőjének több régiója van.

- Írja be a Kulcsnevet.

- Válasszon az alábbi lehetőségek közül:

- Új kulcs létrehozásához válassza az Új generálása (.pfx) lehetőséget. További információ: Hozzon létre egy új kulcsot (.pfx).

- Saját generált kulcs használatához válassza a Feltöltés (.pfx vagy .byok) lehetőséget. További információ: Kulcs feltöltése (.pfx vagy .byok).

Válassza a Következő lehetőséget.

Új kulcs generálása (.pfx)

- Adjon meg egy jelszót, majd írja be újra a jelszót a megerősítéshez.

- Válassza a Létrehozás lehetőséget, majd válassza a fájllétrehozási értesítést a böngészőben.

- A titkosítási kulcs .PFX fája letöltődik a böngésző alapértelmezett letöltési mappájába. Mentse a fájlt biztonságos helyre (azt javasoljuk, hogy erről a kulcsról készítsen biztonsági másolatot a jelszavával együtt).

Kulcs feltöltése (.pfx vagy .byok)

- Válassza a Kulcs feltöltése lehetőséget, válassza ki a .pfx vagy .byok1 fájlt, majd válassza a Megnyitás lehetőséget.

- Írja be a kulcs jelszavát, majd válassza a Létrehozás lehetőséget.

1 .byok titkosításikulcs-fájlok esetén feltétlenül használja a képernyőn látható előfizetési azonosítót, amikor a titkosítási kulcsot a helyi HSM-ből exportálja. További információ: Hogyan generálhatók és továbbíthatók HSM-védelmű kulcsok az Azure Key Vault számára?

Feljegyzés

A kulcsfolyamat kezeléséhez szükséges lépések számának csökkentése érdekében a kulcs automatikusan aktiválódik az első feltöltéskor. Minden további kulcsfeltöltéshez további lépésre van szükség a kulcs aktiválásához.

Titkosítási kulcs aktiválása a bérlő számára

Miután létrehozott vagy feltöltött egy titkosítási kulcsot a bérlőhöz, aktiválhatja azt.

- Jelentkezzen be a Power Platform felügyeleti központba rendszergazdaként (Dynamics 365 rendszergazda vagy Microsoft Power Platform rendszergazda).

- Válassza a Környezetek fület, majd válassza az eszköztárban a Titkosítási kulcsok kezelése lehetőséget.

- Válassza a Megerősítés lehetőséget a felügyelt kulcs kockázatának nyugtázásához.

- Válasszon ki egy Rendelkezésre áll állapotú kulcsot, majd válassza az Aktiválás gombot az eszköztárból.

- Válassza a Megerősítés lehetőséget a kulcsmódosítás nyugtázásához.

Amikor aktivál egy kulcsot a bérlő számára, eltart egy ideig, amíg a kulcskezelő szolgáltatás aktiválja a kulcsot. A KulcsállapotTelepítés az új vagy feltöltött kulcs aktiválásakor. A kulcs aktiválása után a következők történnek:

- Minden titkosított környezet automatikusan titkosítva lesz az aktív kulccsal (ezzel a művelettel nincs állásidő).

- Aktiváláskor a titkosítási kulcs minden olyan környezetre vonatkozik, amely a Microsoft által biztosítottról önállóan felügyelt titkosítási kulcsra módosul.

Fontos

A kulcskezelési folyamat korszerűsítése érdekében, hogy az összes környezetet ugyanaz a kulcs kezelje, az aktív kulcsot nem lehet frissíteni, ha vannak zárolt környezetek. Az összes kulcs aktiválásához minden zárolt környezetet fel kell oldani. Azokat a zárolt környezeteket, amelyeket nem lehetséges feloldani, törölni kell.

Feljegyzés

Miután aktiválta a titkosítási kulcsot, nem aktiválhat másik kulcsot 24 órán keresztül.

Környezet titkosításának kezelése

Alapértelmezés szerint minden környezet titkosítva van a Microsoft által biztosított titkosítási kulccsal. Miután a titkosítási kulcs aktiválva lett a bérlő számára, az adminisztrátorok megváltoztathatják az alapértelmezett titkosítást az aktivált titkosítási kulcs használatával. Az aktivált kulcs használatához kövesse a lépéseket.

Titkosítási kulcs használata egy környezethez

- Jelentkezzen be a Power Platform felügyeleti központba a Környezeti rendszergazdai vagy Rendszergazdai szerepkör hitelesítő adatainak használatával.

- Válassza ki a Környezetek fület.

- Nyissa meg a Microsoft által biztosított titkosított környezetet.

- Válassza ki az Összes megtekintése lehetőséget.

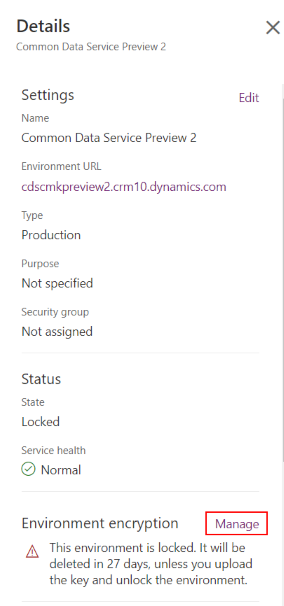

- A Környezet titkosítása szakaszban válassza a Kezelés lehetőséget.

- Válassza a Megerősítés lehetőséget a felügyelt kulcs kockázatának nyugtázásához.

- Válassza ki A kulcs alkalmazása lehetőséget, ha elfogadja a titkosítás megváltoztatását az aktivált kulcs használatához.

- Válassza a Megerősítés lehetőséget annak nyugtázásához, hogy közvetlenül kezeli a kulcsot, és hogy a művelet állásidőt jelent.

Kezelt titkosítási kulcs visszatérítése a Microsoft által biztosított titkosítási kulcsnak

A Microsoft által biztosított titkosítási kulcshoz való visszatéréssel a környezet visszaáll az alapértelmezett viselkedésre, ahol a Microsoft kezeli Ön helyett a titkosítási kulcsot.

- Jelentkezzen be a Power Platform felügyeleti központba a Környezeti rendszergazdai vagy Rendszergazdai szerepkör hitelesítő adatainak használatával.

- Válassza ki a Környezetek fület, majd válassza ki azt a környezetet, amelyet egy önkezelő kulcs titkosított.

- Válassza ki az Összes megtekintése lehetőséget.

- A Környezet titkosítása szakaszban válassza ki a Kezelés lehetőséget, majd válassza a Megerősítés lehetőséget.

- A Visszatérés a titkosítási kulcs szokásos kezeléséhez szakaszban válassza a Visszatérés lehetőséget.

- Működési környezet esetén erősítse meg a környezetet a környezet nevének beírásával.

- A szokásos titkosításikulcs-kezeléshez való visszatéréshez válassza ki a Megerősítés lehetőséget.

Bérlő zárolása

Mivel bérlőnként csak egy aktív kulcs van, a bérlő titkosításának zárolása letiltja a bérlőben található összes környezetet . Minden zárolt környezet elérhetetlen marad mindenki számára, beleértve a Microsoft szervezetet is, amíg a bérlő egyik Power Platform adminisztrátora a szervezetben nem oldja fel a zároláshoz használt kulccsal.

Figyelmeztetés

Soha ne zárolja a bérlői környezetet a szokásos üzleti folyamat részeként. Bérlő Dataverse zárolásakor az összes környezet offline állapotba kerül, és senki sem férhet hozzá hozzájuk, beleértve a Microsoftot sem. Továbbá bizonyos szolgáltatások, például a karbantartás és szinkronizálás, leállnak. Ha úgy dönt, hogy elhagyja a szolgáltatást, a bérlő zárolása biztosíthatja, hogy senki soha többé ne férjen hozzá az online adataihoz.

Vegye figyelembe a következőket a bérlői környezetek zárolásával kapcsolatban:

- A zárolt környezet nem állítható vissza biztonsági másolatból.

- A zárolt környezetek törölve lesznek, ha 28 nap elteltével nem oldják fel őket.

- A titkosítási kulcs megváltoztatása után a környezeteket nem zárolhatja 72 órán keresztül.

- A bérlő zárolásával zárolja az összes aktív környezetet a bérlőn belül.

Fontos

- Az aktív környezetek zárolása után legalább egy órát kell várnia, mielőtt feloldhatja őket.

- A zárolási folyamat megkezdése után az Aktív vagy az Elérhető állapotú titkosítási kulcsok törlődnek. A zárolási folyamat akár egy órát is igénybe vehet, és ez idő alatt a zárolt környezetek feloldása nem engedélyezett.

- Jelentkezzen be a Power Platform felügyeleti központba rendszergazdaként (Dynamics 365 rendszergazda vagy Microsoft Power Platform rendszergazda).

- Válassza ki a Környezetek fület, majd a parancssorban válassza ki a Titkosítási kulcsok kezelése lehetőséget.

- Válassza ki az Aktív gombot, majd válassza ki az Aktív környezetek zárolása lehetőséget.

- A jobb oldali ablaktáblán válassza ki az Aktív kulcs feltöltése lehetőséget, keresse meg és válassza ki a kulcsot, írja be a jelszót, majd válassza a Zárolás lehetőséget.

- Amikor a rendszer kéri, írja be a képernyőn megjelenő szöveget annak megerősítéséhez, hogy zárolni kívánja a régió összes környezetét, majd válassza ki a Megerősítés lehetőséget.

Zárolt környezetek feloldása

A környezetek zárolásának feloldásához először fel kell töltenie , majd aktiválnia kell a bérlői titkosítási kulcsot ugyanazzal a kulccsal, amelyet a bérlő zárolásához használt. Vegye figyelembe, hogy a zárolt környezetek zárolása nem történik automatikusan a kulcs aktiválása után. Minden zárolt környezetet külön kell feloldani.

Fontos

- Az aktív környezetek zárolása után legalább egy órát kell várnia, mielőtt feloldhatja őket.

- A feloldási folyamat akár egy órát is igénybe vehet. Miután a kulcs feloldása megtörtént, felhasználhatja a kulcsot Környezetek titkosításának kezelésére.

- Nem generálhat újat és nem tölthet fel meglévő kulcsot, amíg az összes zárolt környezet nincs feloldva.

Titkosítási kulcs feloldása

- Jelentkezzen be a Power Platform felügyeleti központba rendszergazdaként (Dynamics 365 rendszergazda vagy Microsoft Power Platform rendszergazda).

- Válassza ki a Környezetek fület, majd válassza ki a Titkosítási kulcsok kezelése lehetőséget.

- Válassza ki a Zárolt állapotú kulcsot, majd a parancssorban válassza a Kulcs feloldása lehetőséget.

- Válassza ki a Zárolt kulcs feltöltése elemet, keresse meg és válassza ki azt a kulcsot, amelyet a bérlő zárolásához használt, írja be a jelszót, majd válassza ki a Feloldás lehetőséget. A kulcs Telepítés állapotba kerül. A zárolt környezet feloldásához meg kell várnia, amíg a kulcs Aktív állapotba kerül.

- Környezet feloldásához olvassa el a következő részt.

Környezetek feloldása

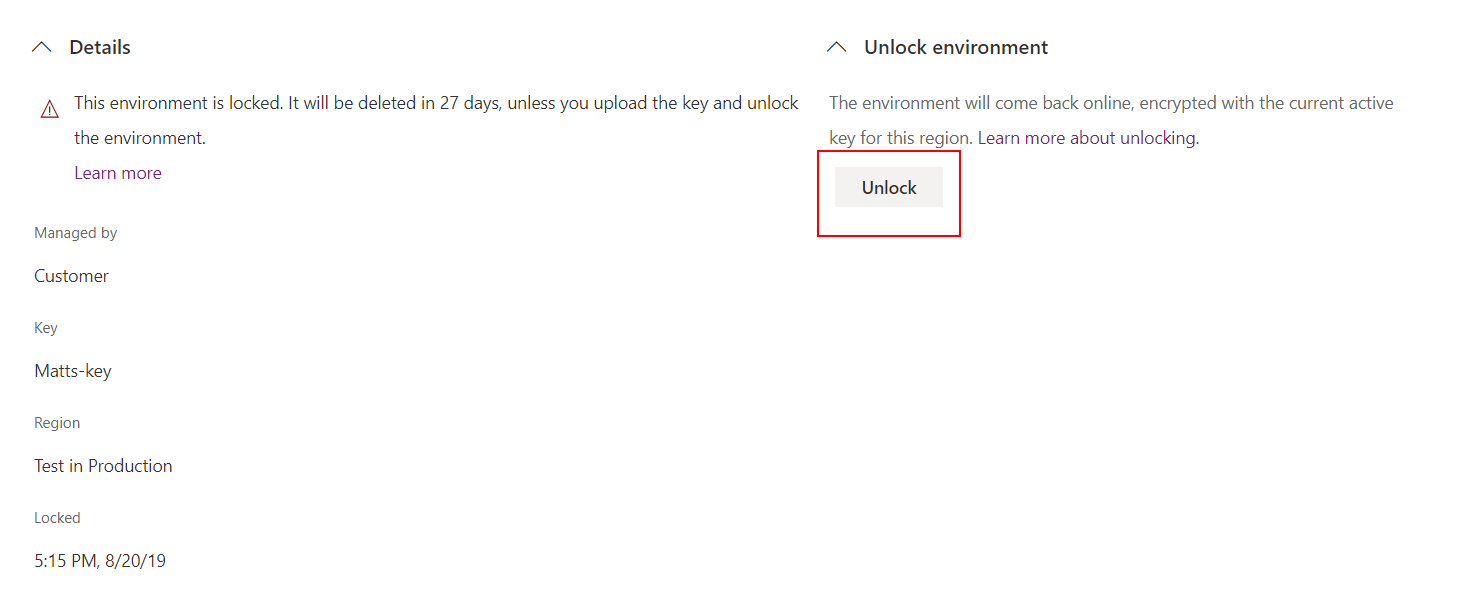

Válassza ki a Környezetek fület, majd válassza ki a zárolt környezet nevét.

Tipp.

Ne válassza ki a sort. Válassza ki a környezet nevét.

A Részletek részben válassza az Összes megtekintése elemet, hogy a Részletek ablaktábla megjelenjen a jobb oldalon.

A Részletek ablaktábla Környezet titkosítása szakaszában válassza a Kezelés lehetőséget.

A Környezet titkosítása lapon válassza ki a Feloldás lehetőséget.

Válassza a Megerősítés lehetőséget a környezet feloldásához.

Ismételje meg az előző lépéseket más környezetek zárolásának feloldásához.

Környezet-adatbázis műveletei

Az ügyfél bérlője olyan környezetekkel rendelkezhet, amelyek a Microsoft által kezelt kulccsal és az ügyfél által kezelt kulccsal titkosított környezetek segítségével titkosítva vannak. Az adatok integritásának és az adatok védelmének megőrzése érdekében a következő vezérlők használhatók a környezeti adatbázis-műveletek kezelésekor.

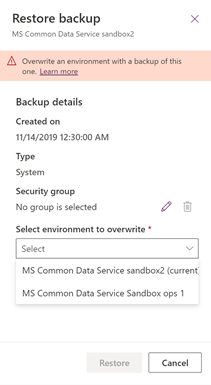

Visszaállítás A felülírandó környezet (a visszaállított környezet) ugyanarra a környezetre korlátozódik, amelyből a biztonsági másolatot készítették, vagy egy másik környezetbe, amely ugyanazzal az ügyfél által felügyelt kulccsal van titkosítva.

Másolás A felülírni kívánt környezet (a környezetbe másolt) egy másik környezetre korlátozódik, amely ugyanazzal az ügyfél által felügyelt kulccsal van titkosítva.

Feljegyzés

Ha egy ügyfélszolgálati környezetet hoztak létre a támogatási probléma megoldására az ügyfél által kezelt környezetben, akkor az ügyfélszolgálati környezet titkosítási kulcsát meg kell változtatni az ügyfél által kezelt kulcsra, mielőtt a másolási környezet működése végrahajtható lenne.

Visszaállítás A környezet titkosított adatai törlődnek, beleértve a biztonsági másolatokat is. A környezet alaphelyzetbe állítása után a környezet titkosítása vissza fog térni a Microsoft által kezelt kulcshoz.