Az ügyfél által felügyelt titkosítási kulcs kezelése

Feljegyzés

Az új és továbbfejlesztett Power Platform felügyeleti központ mostantól nyilvános előzetes verzióban érhető el! Az új felügyeleti központot úgy terveztük, hogy könnyebben használható legyen, feladatorientált navigációval, amely segít gyorsabban elérni bizonyos eredményeket. Új és frissített dokumentációt fogunk közzétenni, amint az új Power Platform felügyeleti központ általánosan elérhetővé válik.

Az ügyfelek adatvédelmi és megfelelőségi követelményekkel rendelkeznek az adatok titkosításával történő védelméhez. Ez megvédi az adatokat a kitettségtől olyan esetben, ha az adatbázis másolatát ellopják. Az inaktív adattitkosítással az ellopott adatbázis-adatok védve vannak attól, hogy titkosítási kulcs nélkül visszaállítsák őket egy másik szerverre.

A tárolt Power Platform összes ügyféladat alapértelmezés szerint a Microsoft által felügyelt erős titkosítási kulcsokkal van titkosítva. A Microsoft tárolja és kezeli az összes adat adatbázis-titkosítási kulcsát, így Önnek nem kell. Ezt az ügyfél által felügyelt titkosítási kulcsot (CMK) azonban biztosítja a hozzáadott adatvédelmi vezérlőhöz, Power Platform ahol önállóan kezelheti a Microsoft Dataverse környezethez társított adatbázis-titkosítási kulcsot. Ez lehetővé teszi a titkosítási kulcs igény szerinti elforgatását vagy cseréjét, valamint azt is, hogy megakadályozza a Microsoft hozzáférését az ügyféladatokhoz, amikor bármikor visszavonja a kulcshoz való hozzáférést a szolgáltatásainkhoz.

Ha többet szeretne megtudni az ügyfél által felügyelt kulcsokról Power Platform, tekintse meg az ügyfél által felügyelt kulcsról szóló videót.

Ezek a titkosítási kulcsműveletek ügyfél által felügyelt kulccsal (CMK) érhetők el:

- Hozzon létre egy RSA (RSA-HSM) kulcsot az Azure Key Vaultból.

- Hozzon létre egy vállalati szabályzatot Power Platform a kulcshoz.

- Adjon engedélyt a Power Platform vállalati szabályzatnak a kulcstartó eléréséhez.

- Adja meg a szolgáltatás rendszergazdájának Power Platform a vállalati szabályzat olvasását.

- Titkosítási kulcs alkalmazása a környezetre.

- Állítsa vissza/távolítsa el a környezet CMK-titkosítását a Microsoft által felügyelt kulcsra.

- Módosítsa a kulcsot egy új vállalati szabályzat létrehozásával, a környezet eltávolításával a CMK-ból, és alkalmazza újra a CMK-t az új vállalati szabályzattal.

- CMK-környezetek zárolása a CMK-kulcstartó és/vagy kulcsengedélyek visszavonásával.

- Saját kulcsos (BYOK) környezetek áttelepítése a CMK-kulcs alkalmazásával a CMK-ba.

Jelenleg a csak a következő alkalmazásokban és szolgáltatásokban tárolt összes ügyféladat titkosítható ügyfél által felügyelt kulccsal:

- Dataverse (Egyedi megoldások és Microsoft-szolgáltatások)

- Dataverse Copilot modellvezérelt alkalmazásokhoz

- Power Automate

- Csevegés a Dynamics 365 rendszerhez

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finance and Operations)

- Dynamics 365 Intelligent Order Management (Pénzügy és műveletek)

- Dynamics 365 Project Operations (Pénzügy és műveletek)

- Dynamics 365 Supply Chain Management (Pénzügy és műveletek)

- Dynamics 365 Fraud Protection (Pénzügy és műveletek)

Feljegyzés

A Nuance Conversational IVR és a Maker üdvözlő tartalma nem tartozik az ügyfél által felügyelt kulcstitkosításba.

Microsoft Copilot Studio adatait a saját tárhelyükön és a következő helyeken Microsoft Dataverse tárolja. Amikor az ügyfél által felügyelt kulcsot alkalmazza ezekre a környezetekre, csak a benne lévő Microsoft Dataverse adattárak lesznek titkosítva a kulccsal. A nemMicrosoft Dataverse adatok továbbra is a Microsoft által felügyelt kulccsal vannak titkosítva.

Feljegyzés

Az összekötők kapcsolati beállításai továbbra is a Microsoft által felügyelt kulccsal lesznek titkosítva.

Az ügyfél által felügyelt kulcsok támogatásával kapcsolatos információkért forduljon a fent nem felsorolt szolgáltatások képviselőjéhez.

Feljegyzés

Power Apps a megjelenítendő nevek, leírások és kapcsolati metaadatok továbbra is titkosítva vannak a Microsoft által felügyelt kulccsal.

Feljegyzés

A letöltési eredmények hivatkozása és a megoldás-ellenőrző kényszerítése által a megoldás-ellenőrzés során előállított egyéb adatok továbbra is a Microsoft által felügyelt kulccsal vannak titkosítva.

Azok a környezetek, ahol Power Platform az integráció engedélyezve van, szintén titkosíthatók. Az integráció nélküli Power Platform pénzügyi és üzemeltetési környezetek továbbra is az alapértelmezett Microsoft által felügyelt kulcsot fogják használni az adatok titkosításához. További információ: Titkosítás a pénzügyi és üzemeltetési alkalmazásokban

Bevezetés az ügyfél által felügyelt kulcsba

Az ügyfél által felügyelt kulccsal a rendszergazdák saját titkosítási kulcsukat adhatják meg a saját Azure Key Vault a Power Platform tárolási szolgáltatásoknak az ügyféladatok titkosításához. A Microsoft nem rendelkezik közvetlen hozzáféréssel a Azure Key Vault. Ahhoz Power Platform , hogy a szolgáltatások hozzáférjenek a titkosítási kulcshoz a Azure Key Vault, a rendszergazda létrehoz egy Power Platform vállalati szabályzatot, amely a titkosítási kulcsra hivatkozik, és hozzáférést biztosít a vállalati szabályzatnak a kulcs olvasásához a Azure Key Vault.

A Power Platform szolgáltatás-rendszergazda ezután környezeteket adhat Dataverse hozzá a vállalati szabályzathoz, hogy megkezdje a környezetben lévő összes ügyféladat titkosítását a titkosítási kulccsal. A rendszergazdák módosíthatják a környezet titkosítási kulcsát egy másik vállalati házirend létrehozásával, és a környezet hozzáadásával (az eltávolítás után) az új vállalati házirendhez. Ha a környezetet már nem kell titkosítani az ügyfél által felügyelt kulccsal, a rendszergazda eltávolíthatja a környezetet Dataverse a vállalati szabályzatból, hogy visszaállítsa az adattitkosítást a Microsoft által felügyelt kulcsra.

A rendszergazda zárolhatja az ügyfél által felügyelt kulcskörnyezeteket a vállalati szabályzat kulcshozzáférésének visszavonásával, és a kulcshozzáférés visszaállításával feloldhatja a környezetek zárolását. További információ: Környezetek zárolása a kulcstartó és/vagy a kulcsengedély-hozzáférés visszavonásával

A kulcsfontosságú irányítási feladatok egyszerűsítése érdekében a feladatok három fő területre oszlanak:

- Hozzon létre titkosítási kulcsot.

- Hozzon létre vállalati szabályzatot, és adjon hozzáférést.

- Kezelje a környezet titkosítását.

Figyelmeztetés:

Ha a környezetek zárolva vannak, senki sem férhet hozzájuk, beleértve a Microsoft ügyfélszolgálatát is. A zárolt környezetek le vannak tiltva, és adatvesztés léphet fel.

Az ügyfél által felügyelt kulcs licencelési követelményei

Az ügyfél által felügyelt kulcsra vonatkozó szabályzat csak a felügyelt környezetekhez aktivált környezetekben érvényes. A felügyelt környezetek jogosultságként szerepelnek az önálló Power Apps, Power Automate, Microsoft Copilot Studio,, Power Pages, és Dynamics 365 licencekben, amelyek prémium használati jogosultságokat biztosítanak. További információ a felügyelt környezet licenceléséről, a Licencelés áttekintésével Microsoft Power Platform.

Ezenkívül az ügyfél által felügyelt kulcs Microsoft Power Platform és a Dynamics 365 használatához való hozzáféréshez a titkosítási kulcs házirendjét alkalmazó környezetek felhasználóinak az alábbi előfizetések valamelyikével kell rendelkezniük:

- Microsoft 365 vagy Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Megfelelőség

- Microsoft 365 F5 biztonság és megfelelőség

- Microsoft 365 A5/E5/F5/G5 információvédelem és adatkezelés

- Microsoft 365 A5/E5/F5/G5 belső kockázatkezelés

További információ ezekről a licencekről.

A kulcs kezelésének lehetséges kockázatainak megértése

Mint bármilyen kulcsfontosságú alkalmazásnál, a szervezeten belül rendszergazdai jogosultsággal rendelkező személyeknek itt is megbízhatónak kell lenniük. A kulcskezelő funkció használata előtt ki kell értékelnie az adatbázis titkosítási kulcsainak kezelésével járó kockázatot. Elképzelhető, hogy a szervezeten belül dolgozó rosszindulatú rendszergazda (olyan személy, aki rendszergazdai szintű hozzáférést kapott vagy kapott a szervezet biztonsági vagy üzleti folyamatainak károsítása céljából) a kulcsok kezelése funkcióval létrehozhat egy kulcsot, és azzal zárolhatja a környezeteket a bérlőben.

Vegye fontolóra az alábbi eseménysorozatot.

A rosszindulatú kulcstartó rendszergazdája létrehoz egy kulcsot és egy vállalati szabályzatot a Azure Portal. A Azure Key Vault rendszergazda a Power Platform felügyeleti központba lép, és környezeteket ad hozzá a vállalati szabályzathoz. A rosszindulatú rendszergazda ezután visszatér a Azure Portal, és visszavonja a vállalati szabályzathoz való kulcshozzáférést, így zárolja az összes környezetet. Ez üzleti megszakításokat okoz, mivel az összes környezet elérhetetlenné válik, és ha ez az esemény nem oldódik fel, azaz a kulcshozzáférés visszaáll, a környezeti adatok elveszhetnek.

Feljegyzés

- Azure Key Vault beépített biztonsági rémekkel rendelkezik, amelyek segítenek a kulcs visszaállításában, amelyekhez engedélyezni kell a helyreállítható törlés és a végleges törlés elleni védelem kulcstartó-beállításait.

- Egy másik megfontolandó biztosíték annak biztosítása, hogy elkülönítsék azokat a feladatokat, amelyekben a Azure Key Vault rendszergazda nem kap hozzáférést a Power Platform felügyeleti központhoz.

A kockázatcsökkentési feladatok szétválasztása

Ez a szakasz az ügyfél által felügyelt kulcsfontosságú funkciókkal kapcsolatos feladatokat ismerteti, amelyekért az egyes rendszergazdai szerepkörök felelősek. A feladatok elkülönítése segít csökkenteni az ügyfél által felügyelt kulcsokkal kapcsolatos kockázatokat.

Azure Key Vault és Power Platform/vagy Dynamics 365 szolgáltatás-rendszergazdai feladatok

Az ügyfél által felügyelt kulcsok engedélyezéséhez a kulcstartó rendszergazdája először létrehoz egy kulcsot az Azure Key Vaultban, és létrehoz egy Power Platform vállalati szabályzatot. A vállalati szabályzat létrehozásakor létrejön egy speciális Microsoft Entra azonosító által felügyelt identitás. Ezután a kulcstartó rendszergazdája visszatér az Azure Key Vaulthoz, és hozzáférést biztosít a vállalati szabályzatnak/felügyelt identitásnak a titkosítási kulcshoz.

A kulcstartó rendszergazdája ezután olvasási hozzáférést biztosít a megfelelő Power Platform/Dynamics 365 szolgáltatásadminisztrátornak a vállalati szabályzathoz. Az olvasási engedély megadása után a Power Platform/Dynamics 365 szolgáltatás-rendszergazda beléphet a Power Platform Felügyeleti központba, és környezeteket adhat hozzá a vállalati házirendhez. Az összes hozzáadott környezet ügyféladatai ezután titkosítva lesznek az ügyfél által felügyelt kulccsal, amely ehhez a vállalati szabályzathoz kapcsolódik.

Előfeltételek

- Azure-előfizetés, amely Azure Key Vault vagy Azure Key Vault felügyelt hardveres biztonsági modulokat tartalmaz.

- Azonosító Microsoft Entra a következővel:

- Közreműködői engedély az előfizetéshez Microsoft Entra .

- Engedély Azure Key Vault és kulcs létrehozására.

- Hozzáférés egy erőforráscsoport létrehozásához. Ez a kulcstartó beállításához szükséges.

A kulcs létrehozása és hozzáférés megadása az Azure Key Vault használatával

A Azure Key Vault rendszergazda ezeket a feladatokat az Azure-ban hajtja végre.

- Hozzon létre egy fizetős Azure-előfizetést és Key Vault. Hagyja figyelmen kívül ezt a lépést, ha már rendelkezik olyan előfizetéssel, amely tartalmazza az Azure Key Vault.

- Nyissa meg a Azure Key Vault szolgáltatást, és hozzon létre egy kulcsot. További információ: Kulcs létrehozása a kulcstartóban

- Engedélyezze a Power Platform vállalati szabályzatok szolgáltatást az Azure-előfizetéséhez. Ezt csak egyszer tegye meg. További információ: A vállalati szabályzatok szolgáltatás engedélyezése Power Platform az Azure-előfizetéshez

- Hozzon létre egy vállalati szabályzatot Power Platform . További információ: Vállalati házirend létrehozása

- Adjon vállalati szabályzatengedélyeket a kulcstartó eléréséhez. További információ: Vállalati szabályzatengedélyek megadása a kulcstartó eléréséhez

- Adjon Power Platform engedélyt a Dynamics 365 rendszergazdáknak a vállalati szabályzat olvasására. További információ: Rendszergazdai Power Platform jogosultság megadása a vállalati házirend olvasásához

Power Platform/Dynamics 365 szolgáltatásadminisztrátori Power Platform felügyeleti központ feladatai

Előfeltétel

- Power Platform A rendszergazdát hozzá kell rendelni a Power Platform Dynamics 365 szolgáltatás rendszergazdai Microsoft Entra szerepköréhez.

Környezet titkosításának kezelése a felügyeleti központban Power Platform

A Power Platform rendszergazda kezeli a környezettel kapcsolatos, ügyfél által felügyelt kulcsfeladatokat a Power Platform felügyeleti központban.

- Adja hozzá a környezeteket Power Platform a vállalati szabályzathoz az adatok ügyfél által felügyelt kulccsal való titkosításához. További információ: Környezet hozzáadása a vállalati szabályzathoz az adatok titkosításához

- Távolítsa el a környezeteket a vállalati szabályzatból, hogy visszaadja a titkosítást a Microsoft által felügyelt kulcsra. További információ: Környezetek eltávolítása a szabályzatból a Microsoft által felügyelt kulcshoz való visszatéréshez

- Módosítsa a kulcsot úgy, hogy eltávolítja a környezeteket a régi vállalati szabályzatból, és környezeteket ad hozzá egy új vállalati szabályzathoz. További információ: Titkosítási kulcs létrehozása és hozzáférés megadása

- Migrálás a BYOK-ból. Ha a korábbi önfelügyelt titkosítási kulcs funkciót használja, áttelepítheti a kulcsot az ügyfél által felügyelt kulcsba. További információ: Saját kulcsos környezetek áttelepítése ügyfél által felügyelt kulcsra

Titkosítási kulcs létrehozása és hozzáférés megadása

Fizetős Azure-előfizetés és kulcstartó létrehozása

Az Azure-ban hajtsa végre a következő lépéseket:

Hozzon létre egy használatalapú fizetést vagy azzal egyenértékű Azure-előfizetést. Erre a lépésre nincs szükség, ha a bérlő már rendelkezik előfizetéssel.

Hozzon létre egy erőforráscsoportot. További információ: Erőforráscsoportok létrehozása

Feljegyzés

Hozzon létre vagy használjon olyan erőforráscsoportot, amelynek helye (például USA középső régiója) megfelel a Power Platform környezet régiójának, például az Egyesült Államoknak.

Hozzon létre egy kulcstartót a fizetős előfizetéssel, amely tartalmazza a helyreállítható törlés és a végleges törlés elleni védelmet az előző lépésben létrehozott erőforráscsoporttal.

Fontos

Annak érdekében, hogy a környezet védve legyen a titkosítási kulcs véletlen törlésétől, a kulcstartóban engedélyezni kell a helyreállítható törlés és a végleges törlés elleni védelmet. A beállítások engedélyezése nélkül nem tudja titkosítani a környezetet a saját kulccsal. További információ: Azure Key Vault helyreállítható törlés áttekintése További információ: Kulcstartó létrehozása a Azure Portal

Kulcs létrehozása a kulcstartóban

- Győződjön meg arról, hogy megfelel az előfeltételeknek.

- Nyissa meg a Azure Portal>Key Vault , és keresse meg azt a kulcstartót, ahol titkosítási kulcsot szeretne létrehozni.

- Ellenőrizze az Azure Key Vault beállításait:

- Válassza a Tulajdonságok lehetőséget a Beállítások alatt.

- A Helyreállítható törlés alatt állítsa be vagy ellenőrizze, hogya helyreállítható törlés engedélyezve van-e ezen a kulcstartó-beállításon .

- A Végleges törlés elleni védelem alattállítsa be vagy ellenőrizze, hogy engedélyezve van-e a Végleges törlés elleni védelem engedélyezése (kötelező megőrzési időszak kényszerítése a törölt tárolókhoz és tárolóobjektumokhoz).

- Ha módosításokat hajtott végre, válassza a Mentés lehetőséget.

RSA-kulcsok létrehozása

Hozzon létre vagy importáljon egy kulcsot, amely az alábbi tulajdonságokkal rendelkezik:

- A Key Vault tulajdonságai lapon válassza a Kulcsok lehetőséget.

- Válassza a Generálás/importálás lehetőséget.

- A Kulcs létrehozása képernyőn állítsa be a következő értékeket, majd válassza a Létrehozás lehetőséget.

- Beállítások: Generálás

- Név: Adja meg a kulcs nevét

- Kulcs típusa: RSA

- RSA kulcs mérete: 2048 vagy 4096

Fontos

Ha lejárati dátumot állít be a kulcsban, és a kulcs lejárt, az ezzel a kulccsal titkosított összes környezet leáll. Állítson be egy riasztást a lejárati tanúsítványok figyeléséhez e-mail-értesítésekkel a helyi Power Platform rendszergazda és az Azure Key Vault rendszergazdája számára, emlékeztetőül a lejárati dátum megújítására. Ez fontos a nem tervezett rendszerkimaradások megelőzése érdekében.

Hardveres biztonsági modulok (HSM) védett kulcsainak importálása

A hardveres biztonsági modulok (HSM) védett kulcsaival titkosíthatja a Power Platform Dataverse környezeteket. A HSM által védett kulcsokat importálni kell a kulcstartóba , hogy létre lehessen hozni egy vállalati szabályzatot. További információ: Támogatott HSM-ekHSM által védett kulcsok importálása Key Vault (BYOK).

Kulcs létrehozása az Azure Key Vault felügyelt HSM-ben

A környezeti adatok titkosításához használhatja a Azure Key Vault Managed HSM-ből létrehozott titkosítási kulcsot. Ez FIPS 140-2 3. szintű támogatást biztosít.

RSA-HSM-kulcsok létrehozása

Győződjön meg arról, hogy megfelel az előfeltételeknek.

Nyissa meg a Azure Portal.

Felügyelt HSM létrehozása:

Engedélyezze a végleges törlés elleni védelmet a felügyelt HSM-ben.

Adja meg a felügyelt HSM titkosítási felhasználói szerepkört annak a személynek, aki létrehozta a felügyelt HSM kulcstartót.

- Hozzáférés a felügyelt HSM kulcstartóhoz a Azure Portal.

- Lépjen a Helyi RBAC-hoz , és válassza a lehetőséget + Hozzáadás.

- A Szerepkör legördülő listában válassza ki a Felügyelt HSM titkosítási felhasználó szerepkört a Szerepkör-hozzárendelés lapon.

- Válassza a Minden kulcs lehetőséget a Hatókör alatt.

- Válassza a Rendszerbiztonsági tag kiválasztása lehetőséget, majd válassza ki a rendszergazdát a Rendszerbiztonsági tag hozzáadása lapon.

- Válassza a Létrehozás parancsot.

RSA-HSM-kulcs létrehozása:

- Beállítások: Generálás

- Név: Adja meg a kulcs nevét

- Kulcs típusa: RSA-HSM

- RSA kulcs mérete: 2048

Feljegyzés

Támogatott RSA-HSM-kulcsméretek: 2048 bites és 3072 bites.

A környezet titkosítása az Azure Key Vault kulcsával privát hivatkozással

Frissítheti az Azure Key Vault hálózatát egy privát végpont engedélyezésével, és a kulcstartóban lévő kulccsal titkosíthatja a Power Platform környezeteket.

Létrehozhat egy új kulcstartót, és létrehozhat egy privát kapcsolatot , vagy létrehozhat egy privát kapcsolati kapcsolatot egy meglévő kulcstartóval, és létrehozhat egy kulcsot ebből a kulcstartóból, és használhatja a környezet titkosítására. Privát kapcsolati kapcsolatot is létesíthet egy meglévő kulcstartóval , miután már létrehozott egy kulcsot, és használhatja a környezet titkosítására.

Adatok titkosítása kulcstartóból származó kulccsal privát hivatkozással

Hozzon létre egy Azure Key Vaultot az alábbi lehetőségekkel:

- Ürítésvédelem engedélyezése

- Kulcs típusa: RSA

- Kulcs mérete: 2048 vagy 4096

Másolja ki a kulcstartó URL-címét és a vállalati szabályzat létrehozásához használandó titkosítási kulcs URL-címét.

Feljegyzés

Miután hozzáadott egy privát végpontot a kulcstartóhoz, vagy letiltotta a nyilvános hozzáférésű hálózatot, csak akkor fogja látni a kulcsot, ha rendelkezik a megfelelő engedéllyel.

Hozzon létre egy virtuális hálózatot.

Térjen vissza a kulcstartóhoz, és adjon hozzá privát végponti kapcsolatokat az Azure Key Vaulthoz.

Feljegyzés

Ki kell választania a Nyilvános hozzáférésű hálózat letiltása lehetőséget, és engedélyeznie kell a Megbízható Microsoft-szolgáltatások megkerülhetik ezt a tűzfalkivételt .

Hozzon létre egy vállalati szabályzatot Power Platform . További információ: Vállalati házirend létrehozása

Adjon vállalati szabályzatengedélyeket a kulcstartó eléréséhez. További információ: Vállalati szabályzatengedélyek megadása a kulcstartó eléréséhez

Adjon Power Platform engedélyt a Dynamics 365 rendszergazdáknak a vállalati szabályzat olvasására. További információ: Rendszergazdai Power Platform jogosultság megadása a vállalati házirend olvasásához

Power Platform A felügyeleti központ rendszergazdája kiválasztja a felügyelt környezet titkosításához és engedélyezéséhez szükséges környezetet. További információ: Felügyelt környezet vállalati házirendhez való hozzáadásának engedélyezése

Power Platform A felügyeleti központ rendszergazdája hozzáadja a felügyelt környezetet a vállalati szabályzathoz. További információ: Környezet hozzáadása a vállalati szabályzathoz az adatok titkosításához

A vállalati szabályzatok szolgáltatás engedélyezése Power Platform az Azure-előfizetéshez

Regisztráljon Power Platform erőforrás-szolgáltatóként. Ezt a feladatot csak egyszer kell elvégeznie minden olyan Azure-előfizetéshez, ahol az Azure Key Vault található. Az erőforrás-szolgáltató regisztrálásához hozzáférési jogosultsággal kell rendelkeznie az előfizetéshez.

- Jelentkezzen be a Azure Portal , és lépjen az előfizetési erőforrás-szolgáltatókhoz >.

- Az erőforrás-szolgáltatók listájában keressen rá a Microsoft.PowerPlatform kifejezésre , ésregisztrálja .

Vállalati szabályzat létrehozása

- Telepítse a PowerShell MSI-t. További információ: A PowerShell telepítése Windows, Linux és macOS rendszeren

- A PowerShell MSI telepítése után térjen vissza az Egyéni sablon üzembe helyezése az Azure-ban című témakörhöz .

- Válassza a Saját sablon létrehozása a szerkesztőben hivatkozást.

- Másolja ezt a JSON-sablont egy szövegszerkesztőbe, például a Jegyzettömbbe. További információ: Vállalati szabályzat JSON-sablonja

- Cserélje le a JSON-sablon értékeit: EnterprisePolicyName,hely, ahol létre kell hozni az EnterprisePolicy-t,keyVaultId és keyName . További információ: JSON-sablon meződefiníciói

- Másolja ki a frissített sablont a szövegszerkesztőből, majd illessze be az Azure-beli egyéni üzemelő példány szerkesztési sablonjába , majd válassza a Mentés lehetőséget .

- Válasszon ki egy előfizetést és erőforráscsoportot , ahol létre kell hozni a vállalati szabályzatot.

- Válassza az Áttekintés + létrehozás, majd a Létrehozás lehetőséget.

Elindul az üzembe helyezés. Ha elkészült, létrejön a vállalati szabályzat.

Vállalati szabályzat JSON-sablon

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON-sablon meződefiníciói

név. A vállalati szabályzat neve. Ez a felügyeleti központban Power Platform megjelenő szabályzat neve.

hely. Az alábbiak egyike. Ez a vállalati házirend helye, és meg kell felelnie a Dataverse környezet régiójának:

- "Egyesült Államok"

- "Dél-Afrika"

- "Egyesült Királyság"

- "Japán"

- "India"

- "Franciaország"

- "Európa"

- "Németország"

- "Svájc"

- "Kanada"

- "Brazília"

- "Ausztrália"

- "Ázsia"

- "Egyesült Arab Emírségek"

- "Korea"

- "Norvégia"

- "Szingapúr"

- "Svédország"

Másolja ki ezeket az értékeket a kulcstartó tulajdonságaiból a Azure Portal:

- keyVaultId: Lépjen a Kulcstartók elemre,> válassza ki a kulcstartó >áttekintését. Az Essentials mellett válassza a JSON-nézet lehetőséget. Másolja az erőforrás-azonosítót a vágólapra, és illessze be a teljes tartalmat a JSON-sablonba.

- keyName: Lépjen a Kulcstartók> elemre, válassza ki a kulcstartó >kulcsait. Figyelje meg a kulcs nevét , és írja be a nevet a JSON-sablonba.

Vállalati szabályzatengedélyek megadása a kulcstartó eléréséhez

A vállalati szabályzat létrehozása után a kulcstartó rendszergazdája hozzáférést biztosít a vállalati szabályzat felügyelt identitásának a titkosítási kulcshoz.

- Jelentkezzen be a Azure Portal , és lépjen a Key Vaults elemre.

- Válassza ki azt a kulcstartót, amelyhez a kulcs hozzá lett rendelve a vállalati szabályzathoz.

- Válassza a Hozzáférés-vezérlés (IAM) lapot, majd válassza a + Hozzáadás lehetőséget.

- Válassza a Szerepkör-hozzárendelés hozzáadása lehetőséget a legördülő listából,

- Keressen rá Key Vault titkosítási szolgáltatás titkosítási felhasználójára , és válassza ki.

- Válassza a Következő lehetőséget.

- Válassza ki + Válassza ki a tagokat.

- Keresse meg a létrehozott vállalati szabályzatot.

- Válassza ki a vállalati szabályzatot, majd válassza a Kijelölés lehetőséget.

- Válassza az Áttekintés + hozzárendelés lehetőséget.

Feljegyzés

A fenti engedélybeállítás a kulcstartó Azure szerepköralapú hozzáférés-vezérlésének engedélymodelljénalapul. Ha a kulcstartó tároló hozzáférési szabályzatra van állítva, javasoljuk, hogy migráljon a szerepköralapú modellre. Ha a vállalati szabályzatnak hozzáférést szeretne adni a kulcstartóhoz a tároló hozzáférési szabályzatával, hozzon létre egy hozzáférési szabályzatot, válassza a Kulcskezelési műveletek lekéréseés a Kulcs kicsomagolása és a Titkosítási műveletek kulcsának kicsomagolása lehetőséget .

Feljegyzés

A nem tervezett rendszerkimaradások elkerülése érdekében fontos, hogy a vállalati szabályzat hozzáférjen a kulcshoz. Ellenőrizze a következőket:

- A kulcstartó aktív.

- A kulcs aktív és nem járt le.

- A kulcs nem törlődik.

- A fenti kulcsengedélyek nem vonhatók vissza.

A kulcsot használó környezetek le vannak tiltva, ha a titkosítási kulcs nem érhető el.

Rendszergazdai Power Platform jogosultság megadása a vállalati szabályzat olvasásához

A Dynamics 365 vagy Power Platform rendszergazdai szerepkörrel rendelkező rendszergazdák hozzáférhetnek a Power Platform felügyeleti központhoz, hogy környezeteket rendeljenek a vállalati házirendhez. A vállalati szabályzatok eléréséhez az Azure Key Vault hozzáféréssel rendelkező rendszergazdának meg kell adnia az Olvasó szerepkört a rendszergazdának Power Platform . Az Olvasó szerepkör megadása után a Power Platform rendszergazda megtekintheti a vállalati szabályzatokat a Power Platform felügyeleti központban.

Feljegyzés

Csak Power Platform azok a Dynamics 365 rendszergazdák adhatnak hozzá környezetet a házirendhez, akik olvasói szerepkört kapnak a vállalati házirendhez. Más Power Platform vagy Dynamics 365 rendszergazdák megtekinthetik a vállalati házirendet, de hibaüzenetet kapnak, amikor megpróbálják hozzáadni a környezetet a házirendhez.

Olvasói szerepkör megadása rendszergazdának Power Platform

- Jelentkezzen be a Azure Portal.

- Másolja ki a Power Platform vagy Dynamics 365 rendszergazda objektumazonosítóját. Ehhez:

- Nyissa meg az Azure Felhasználók területét.

- A Minden felhasználó listában keresse meg a Dynamics 365 rendszergazdai engedélyekkel rendelkező Power Platform felhasználót a Felhasználók keresése használatával.

- Nyissa meg a felhasználói rekordot, és az Áttekintés lapon másolja ki a felhasználó objektumazonosítóját. Illessze be ezt egy szövegszerkesztőbe, például a Jegyzettömbbe későbbre.

- Másolja ki a vállalati szabályzat erőforrás-azonosítóját. Ehhez:

- Nyissa meg a Resource Graph Explorert az Azure-ban.

- Írja be a

microsoft.powerplatform/enterprisepoliciesKeresés mezőbe, majd válassza ki a Microsoft.powerplatform/enterprisepolicies erőforrást . - Válassza a Lekérdezés futtatása lehetőséget a parancssávon. Megjelenik az Power Platform összes vállalati házirend listája.

- Keresse meg azt a vállalati szabályzatot, amelyhez hozzáférést szeretne adni.

- Görgessen a vállalati szabályzat jobb oldalára, és válassza a Részletek megtekintése lehetőséget.

- A Részletek lapon másolja ki az azonosítót.

- Indítsa el az Azure Cloud Shellt, és futtassa a következő parancsot, amely lecseréli objId a felhasználó objektumazonosítójára, az EP erőforrás-azonosítót pedig az

enterprisepolicieselőző lépésekben másolt azonosítóra:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Környezet titkosításának kezelése

A környezet titkosításának kezeléséhez a következő engedélyekre van szükség:

- Microsoft Entra aktív felhasználó, aki és/vagy Dynamics 365 rendszergazdai biztonsági szerepkörrel rendelkezik Power Platform .

- Microsoft Entra olyan felhasználó, aki vagy Dynamics 365 szolgáltatás-rendszergazdai Power Platform szerepkörrel rendelkezik.

A kulcstartó rendszergazdája értesíti a rendszergazdát Power Platform egy titkosítási kulcs és egy vállalati szabályzat létrehozásáról, és megadja a vállalati szabályzatot a rendszergazdának Power Platform . Az ügyfél által felügyelt kulcs engedélyezéséhez a Power Platform rendszergazda hozzárendeli a környezetét a vállalati szabályzathoz. A környezet hozzárendelése és mentése Dataverse után elindítja a titkosítási folyamatot az összes környezeti adat beállításához és az ügyfél által felügyelt kulccsal való titkosításhoz.

Felügyelt környezet vállalati szabályzathoz való hozzáadásának engedélyezése

- Jelentkezzen be a Power Platform felügyeleti központba, és keresse meg a környezetet.

- Válassza ki és ellenőrizze a környezetet a környezetek listájában.

- Válassza a Felügyelt környezetek engedélyezése ikont a műveletsávon.

- Válassza ki az Engedélyezés lehetőséget.

Környezet hozzáadása a vállalati szabályzathoz az adatok titkosításához

Fontos

A környezet le van tiltva, amikor hozzáadja az adattitkosítás vállalati szabályzatához.

- Jelentkezzen be a Power Platform felügyeleti központba, és lépjen a Szabályzatok vállalati szabályzatok elemre>.

- Jelöljön ki egy szabályzatot, majd a parancssávon válassza a Szerkesztés lehetőséget.

- Válassza a Környezetek hozzáadása lehetőséget, válassza ki a kívánt környezetet, majd válassza a Folytatás lehetőséget.

- Válassza a Mentés, majd a Megerősítés lehetőséget.

Fontos

- Csak a vállalati házirenddel azonos régióban található környezetek jelennek meg a Környezetek hozzáadása listában.

- A titkosítás akár négy napot is igénybe vehet, de előfordulhat, hogy a környezet engedélyezve van a Környezetek hozzáadása művelet befejezése előtt .

- Előfordulhat, hogy a művelet nem fejeződik be, és ha meghiúsul, az adatok továbbra is titkosítva lesznek a Microsoft által felügyelt kulccsal. A Környezetek hozzáadása műveletet újra futtathatja.

Feljegyzés

Csak felügyelt környezetként engedélyezett környezeteket adhat hozzá. A próbaverzió és a Teams környezettípusok nem adhatók hozzá a vállalati szabályzathoz.

Környezetek eltávolítása a szabályzatból a Microsoft által felügyelt kulcshoz való visszatéréshez

Kövesse az alábbi lépéseket, ha vissza szeretne térni egy Microsoft által felügyelt titkosítási kulcshoz.

Fontos

A környezet le van tiltva, ha eltávolítja a vállalati szabályzatból, hogy adattitkosítást adjon vissza a Microsoft által felügyelt kulccsal.

- Jelentkezzen be a Power Platform felügyeleti központba, és lépjen a Szabályzatok vállalati szabályzatok elemre>.

- Válassza a Környezet házirendekkel lapot, majd keresse meg az ügyfél által felügyelt kulcsból eltávolítani kívánt környezetet.

- Válassza a Minden szabályzat lapot, válassza ki a 2. lépésben ellenőrzött környezetet, majd válassza a Szabályzat szerkesztése lehetőséget a parancssávon.

- Válassza a Környezet eltávolítása lehetőséget a parancssávon, válassza ki az eltávolítani kívánt környezetet, majd válassza a Folytatás lehetőséget.

- Válassza a Mentés parancsot.

Fontos

A környezet le van tiltva, ha eltávolítja a vállalati szabályzatból, hogy visszaállítsa az adattitkosítást a Microsoft által felügyelt kulcsra. Ne törölje vagy tiltsa le a kulcsot, ne törölje vagy tiltsa le a kulcstartót, és ne távolítsa el a vállalati szabályzat kulcstartóra vonatkozó engedélyeit. A kulcs és a kulcstartó hozzáférése szükséges az adatbázis-visszaállítás támogatásához. A vállalati szabályzat engedélyeit 30 nap elteltével törölheti és eltávolíthatja.

A környezet titkosítási állapotának áttekintése

A titkosítási állapot áttekintése a vállalati szabályzatokból

Jelentkezzen be aPower Platform felügyeleti központjába.

Válassza a Szabályzatok lehetőséget Vállalati>szabályzatok.

Jelöljön ki egy szabályzatot, majd a parancssávon válassza a Szerkesztés lehetőséget.

Tekintse át a környezet titkosítási állapotát a Környezetek ezzel a szabályzattal szakaszban.

Feljegyzés

A környezet titkosítási állapota a következő lehet:

Titkosított – A vállalati szabályzat titkosítási kulcsa aktív, és a környezet titkosítva van a kulccsal.

Sikertelen – A vállalati házirend titkosítási kulcsát nem minden tárolási szolgáltatás használja Dataverse . A feldolgozásuk több időt igényel, és újra futtathatja a Környezet hozzáadása műveletet . Lépjen kapcsolatba az ügyfélszolgálattal, ha az újrafuttatás sikertelen.

A sikertelen titkosítási állapot nincs hatással a környezeti adatokra és azok műveleteire. Ez azt jelenti, hogy egyes tárolási Dataverse szolgáltatások titkosítják az adatokat a kulccsal, mások pedig továbbra is a Microsoft által felügyelt kulcsot használják. A visszaállítás nem ajánlott, mivel a Környezet hozzáadása művelet újrafuttatásakor a szolgáltatás onnan folytatódik, ahol abbahagyta.

Figyelmeztetés – A vállalati szabályzat titkosítási kulcsa aktív, és a szolgáltatás egyik adata továbbra is titkosítva van a Microsoft által felügyelt kulccsal. Tudj meg többet:CMK-alkalmazás Power Automate figyelmeztető üzenetei

A titkosítási állapot áttekintése a Környezeti előzmények lapon

Megtekintheti a környezeti előzményeket.

Jelentkezzen be aPower Platform felügyeleti központjába.

Válassza a Környezetek lehetőséget a navigációs ablakban, majd válasszon ki egy környezetet a listából.

A parancssávon válassza az Előzmények lehetőséget .

Keresse meg az ügyfél által felügyelt kulcs frissítésének előzményeit.

Feljegyzés

Az állapot a Fut, ha a titkosítás folyamatban van. A titkosítás befejezése után a Sikeres üzenet jelenik meg. Az állapot akkor jelenik meg , ha az egyik szolgáltatás nem tudja alkalmazni a titkosítási kulcsot.

A sikertelen állapot figyelmeztetés lehet , és nem kell újra futtatnia a Környezet hozzáadása lehetőséget. Ellenőrizheti, hogy figyelmeztetésről van-e szó.

A környezet titkosítási kulcsának módosítása új vállalati szabályzattal és kulccsal

A titkosítási kulcs módosításához hozzon létre egy új kulcsot és egy új vállalati szabályzatot. Ezután módosíthatja a vállalati szabályzatot a környezetek eltávolításával, majd a környezetek új vállalati szabályzathoz való hozzáadásával. A rendszer kétszer leáll, amikor új vállalati szabályzatra vált – 1) a titkosítás visszaállítása a Microsoft felügyelt kulcsára, 2) az új vállalati szabályzat alkalmazása.

Tipp.

A titkosítási kulcs elforgatásához javasoljuk a Kulcstartók használatát'Új verzió vagy rotációs szabályzat beállítása.

- A Azure Portal hozzon létre egy új kulcsot és egy új vállalati szabályzatot. További információ: Titkosítási kulcs létrehozása és hozzáférés megadása és Vállalati házirend létrehozása

- Az új kulcs és a vállalati szabályzat létrehozása után lépjen a Házirendek Vállalati szabályzatok> elemre.

- Válassza a Környezet házirendekkel lapot, majd keresse meg az ügyfél által felügyelt kulcsból eltávolítani kívánt környezetet.

- Válassza a Minden szabályzat lapot, válassza ki a 2. lépésben ellenőrzött környezetet, majd válassza a Szabályzat szerkesztése lehetőséget a parancssávon.

- Válassza a Környezet eltávolítása lehetőséget a parancssávon, válassza ki az eltávolítani kívánt környezetet, majd válassza a Folytatás lehetőséget.

- Válassza a Mentés parancsot.

- Ismételje meg a 2–6. lépést, amíg a vállalati szabályzat összes környezetét el nem távolítja.

Fontos

A környezet le van tiltva, ha eltávolítja a vállalati szabályzatból, hogy visszaállítsa az adattitkosítást a Microsoft által felügyelt kulcsra. Ne törölje vagy tiltsa le a kulcsot, ne törölje vagy tiltsa le a kulcstartót, és ne távolítsa el a vállalati szabályzat kulcstartóra vonatkozó engedélyeit. A kulcs és a kulcstartó hozzáférése szükséges az adatbázis-visszaállítás támogatásához. A vállalati szabályzat engedélyeit 30 nap elteltével törölheti és eltávolíthatja.

- Az összes környezet eltávolítása után a Power Platform felügyeleti központban lépjen a Vállalati szabályzatok elemre.

- Válassza ki az új vállalati szabályzatot, majd válassza a Szabályzat szerkesztése lehetőséget.

- Válassza a Környezet hozzáadása lehetőséget , válassza ki a hozzáadni kívánt környezeteket, majd válassza a Folytatás lehetőséget .

Fontos

A környezet le van tiltva, amikor hozzáadja az új vállalati szabályzathoz.

A környezet titkosítási kulcsának elforgatása egy új kulcsverzióval

A környezet titkosítási kulcsát egy új kulcsverzió létrehozásával módosíthatja. Új kulcsverzió létrehozásakor az új kulcsverzió automatikusan engedélyezve lesz. Az összes tárolási erőforrás észleli az új kulcsverziót, és elkezdi alkalmazni az adatok titkosításához.

A kulcs vagy a kulcsverzió módosításakor a legfelső szintű titkosítási kulcs védelme megváltozik, de a tárolóban lévő adatok mindig titkosítva maradnak a kulccsal. Nincs szükség további beavatkozásra az adatok védelmének biztosítása érdekében. A kulcsverzió elforgatása nem befolyásolja a teljesítményt. A kulcsverzió elforgatása nem jár állásidővel. 24 órát is igénybe vehet, amíg az összes erőforrás-szolgáltató alkalmazza az új kulcsverziót a háttérben. Az előző kulcsverziót nem szabad letiltani , mivel a szolgáltatás az újratitkosításhoz és az adatbázis-visszaállítás támogatásához szükséges.

A titkosítási kulcs új kulcsverzió létrehozásával történő elforgatásához kövesse az alábbi lépéseket.

- Nyissa meg a Azure Portal>Key Vaults, és keresse meg azt a kulcstartót, ahol új kulcsverziót szeretne létrehozni.

- Navigáljon a Kulcsok elemre.

- Válassza ki az aktuális, engedélyezett kulcsot.

- Válassza ki + Új verzió.

- Az Engedélyezve beállítás alapértelmezés szerint Igen , ami azt jelenti, hogy az új kulcsverzió automatikusan engedélyezve lesz a létrehozáskor.

- Válassza a Létrehozás parancsot.

Tipp.

A kulcsrotációs szabályzatnak való megfelelés érdekében elforgathatja a titkosítási kulcsot a rotációs szabályzattal. Konfigurálhat rotációs szabályzatot, vagy igény szerint elforgathatja a Forgatás most meghívásával.

Fontos

Az új kulcsverzió automatikusan elfordul a háttérben, és a rendszergazdának Power Platform nincs teendője. Fontos, hogy az előző kulcsverziót legalább 28 napig ne lehessen letiltani vagy törölni az adatbázis-visszaállítás támogatásához. Az előző kulcsverzió túl korai letiltása vagy törlése offline állapotba helyezheti a környezetet.

A titkosított környezetek listájának megtekintése

- Jelentkezzen be a Power Platform felügyeleti központba, és lépjen a Szabályzatok vállalati szabályzatok elemre>.

- A Vállalati szabályzatok lapon válassza a Házirendekkel rendelkező környezetek lapot. Megjelenik a vállalati házirendekhez hozzáadott környezetek listája.

Feljegyzés

Előfordulhatnak olyan helyzetek, amikor a Környezet vagy a Titkosítás állapot Sikertelen állapotot mutat. Ebben az esetben megpróbálhatja újrafuttatni a Környezet hozzáadása műveletet , vagy küldjön segítséget a Microsoft ügyfélszolgálata.

Környezet-adatbázis műveletei

Az ügyfél bérlője olyan környezetekkel rendelkezhet, amelyek a Microsoft által kezelt kulccsal és az ügyfél által kezelt kulccsal titkosított környezetek segítségével titkosítva vannak. Az adatok integritásának és az adatok védelmének megőrzése érdekében a következő vezérlők használhatók a környezeti adatbázis-műveletek kezelésekor.

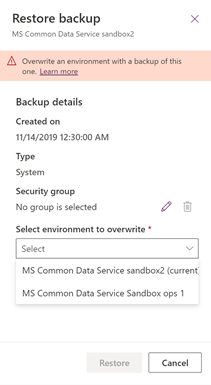

Visszaállítás A felülírandó környezet (a visszaállított környezet) ugyanarra a környezetre korlátozódik, amelyből a biztonsági másolatot készítették, vagy egy másik környezetbe, amely ugyanazzal az ügyfél által felügyelt kulccsal van titkosítva.

Másolás A felülírni kívánt környezet (a környezetbe másolt) egy másik környezetre korlátozódik, amely ugyanazzal az ügyfél által felügyelt kulccsal van titkosítva.

Feljegyzés

Ha egy ügyfélszolgálati környezetet hoztak létre a támogatási probléma megoldására az ügyfél által kezelt környezetben, akkor az ügyfélszolgálati környezet titkosítási kulcsát meg kell változtatni az ügyfél által kezelt kulcsra, mielőtt a másolási környezet működése végrahajtható lenne.

Visszaállítás A környezet titkosított adatai törlődnek, beleértve a biztonsági másolatokat is. A környezet alaphelyzetbe állítása után a környezet titkosítása vissza fog térni a Microsoft által kezelt kulcshoz.