Sam-R konfigurálása az oldalirányú mozgás útvonalának észleléséhez a Microsoft Defender for Identity

Microsoft Defender for Identity lehetséges oldalirányú mozgási útvonalak leképezése olyan lekérdezésekre támaszkodik, amelyek adott gépek helyi rendszergazdáit azonosítják. Ezek a lekérdezések az SAM-R protokollal, a konfigurált Defender for Identity Directory szolgáltatásfiók használatával hajthatók végre.

Megjegyzés:

Ezt a funkciót potenciálisan kihasználhatja egy támadó a DSA-fiók Net-NTLM-kivonatának beszerzéséhez az SAM-R-hívások windowsos korlátozása miatt, amely lehetővé teszi a Kerberosról az NTLM-re való visszalépést. Ez a probléma nem érinti az új Defender for Identity érzékelőt (3.x verzió), mivel különböző észlelési módszereket használ.

Javasoljuk, hogy alacsony jogosultsági szintű DSA-fiókot használjon. Az ügyfélszolgálattól is kérhet esetet, és kérheti az oldalirányú mozgási útvonalak adatgyűjtési funkciójának teljes letiltását. Vegye figyelembe, hogy ez azt eredményezi, hogy a támadási útvonal funkcióhoz kevesebb adat érhető el az Expozíciókezelésben.

Ez a cikk azokat a konfigurációs módosításokat ismerteti, amelyek ahhoz szükségesek, hogy a Defender for Identity Directory Services-fiók (DSA) végrehajthassa az SAM-R-lekérdezéseket.

Tipp

Bár ez az eljárás nem kötelező, javasoljuk, hogy konfiguráljon egy címtárszolgáltatás-fiókot, és konfigurálja az SAM-R-t az oldalirányú mozgás útvonalának észleléséhez, hogy teljes mértékben biztonságossá tegye a környezetet a Defender for Identity használatával.

SAM-R szükséges engedélyeinek konfigurálása

Ahhoz, hogy a Windows-ügyfelek és -kiszolgálók lehetővé tegyék a Defender for Identity Directory Services-fiók (DSA) számára az SAM-R-lekérdezések végrehajtását, módosítania kell a Csoportházirend, és hozzá kell adnia a DSA-t a hálózati hozzáférési szabályzatban felsorolt konfigurált fiókok mellett. Győződjön meg arról, hogy a tartományvezérlők kivételével minden számítógépre alkalmazza a csoportházirendeket.

Fontos

Ezt az eljárást először naplózási módban hajtsa végre. Ehhez ellenőrizze a javasolt konfiguráció kompatibilitását, mielőtt végrehajtja a módosításokat az éles környezetben.

A naplózási módban végzett tesztelés kritikus fontosságú a környezet biztonságának biztosításához, és a módosítások nem befolyásolják az alkalmazás kompatibilitását. Megfigyelheti a Defender for Identity érzékelői által generált megnövekedett SAM-R-forgalmat.

A szükséges engedélyek konfigurálása:

Hozzon létre egy új csoportházirendet, vagy használjon egy meglévőt.

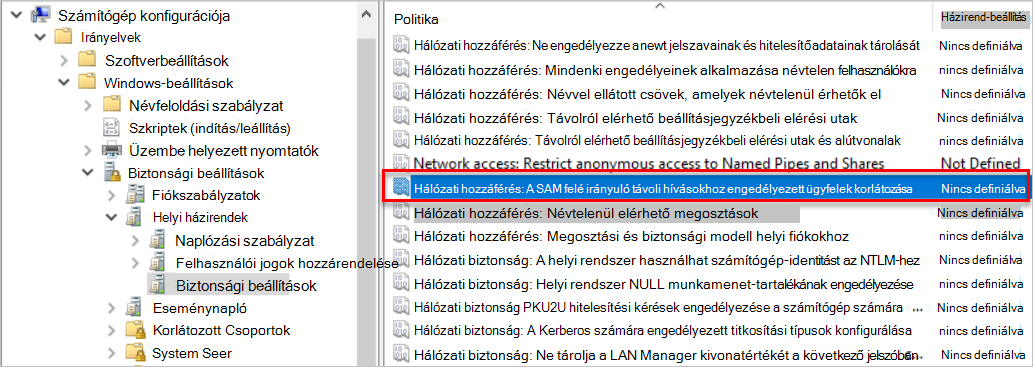

A Számítógép konfigurációja > Windows-beállítások Biztonsági beállítások >> Helyi házirendek > Biztonsági beállítások területen válassza a Hálózati hozzáférés – A SAM-házirend távoli hívásához engedélyezett ügyfelek korlátozása lehetőséget. Például:

Adja hozzá a DSA-t azoknak a jóváhagyott fiókoknak a listájához, amelyek képesek elvégezni ezt a műveletet, valamint a naplózási módban felfedezett bármely más fiókot.

További információ: Hálózati hozzáférés: A SAM felé irányuló távoli hívásokhoz engedélyezett ügyfelek korlátozása.

Győződjön meg arról, hogy a DSA számára engedélyezett a számítógépek elérése a hálózatról (nem kötelező)

Megjegyzés:

Erre az eljárásra csak akkor van szükség, ha valaha is konfigurálta a Számítógép elérése a hálózati beállításból beállítást, mivel a Számítógép elérése a hálózatról beállítás alapértelmezés szerint nincs konfigurálva

A DSA hozzáadása az engedélyezett fiókok listájához:

Lépjen a házirendre, és lépjen a Számítógép konfigurációja -Házirendek ->>Windows-beállítások ->Helyi házirendek ->Felhasználói jogosultság hozzárendelése területre, és válassza a Számítógép elérése a hálózati beállításból lehetőséget. Például:

Adja hozzá a Defender for Identity Directory szolgáltatásfiókot a jóváhagyott fiókok listájához.

Fontos

Amikor felhasználói jogosultság-hozzárendeléseket konfigurál a csoportházirendekben, fontos megjegyezni, hogy a beállítás az előzőt váltja fel ahelyett, hogy hozzáadja. Ezért ügyeljen arra, hogy az összes kívánt fiókot belefoglalja az érvényes csoportházirendbe. Alapértelmezés szerint a munkaállomások és kiszolgálók a következő fiókokat tartalmazzák: Rendszergazdák, Biztonsági mentési operátorok, Felhasználók és Mindenki.

A Microsoft Biztonsági megfelelőségi eszközkészlet azt javasolja, hogy cserélje le az alapértelmezett Mindenkihitelesített felhasználókkal beállítást, hogy a névtelen kapcsolatok ne hajtsanak végre hálózati bejelentkezéseket. Tekintse át a helyi házirend-beállításokat, mielőtt felügyeli a Számítógép elérése a hálózati beállításból csoportházirend-objektumból beállítást, és szükség esetén vegye fontolóra a hitelesített felhasználók hozzáadását a csoportházirend-objektumba.

Eszközprofil konfigurálása csak Microsoft Entra hibrid csatlakoztatott eszközökhöz

Ez az eljárás azt ismerteti, hogyan konfigurálhatja a házirendeket a Microsoft Intune Felügyeleti központban, ha hibrid csatlakoztatott eszközökkel dolgozik Microsoft Entra eszközprofilban.

A Microsoft Intune Felügyeleti központban hozzon létre egy új eszközprofilt, amely a következő értékeket határozza meg:

- Platform: Windows 10 vagy újabb

- Profil típusa: Beállításkatalógus

Adjon meg egy kifejező nevet és leírást a szabályzathoz.

Adjon hozzá beállításokat egy NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM-szabályzat definiálásához:

A Beállításokválasztóban keresse meg a Hálózati hozzáférés korlátozása az sam felé irányuló távoli hívásokhoz engedélyezett ügyfeleket kifejezést.

Válassza a lehetőséget a Helyi házirendek biztonsági beállításai kategória tallózásához, majd válassza a Hálózati hozzáférés korlátozása Az ügyfelek számára engedélyezett távoli hívások SAM-be beállítást.

Adja meg a biztonsági leírót (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%), és cserélje le%SID%a értéket a Defender for Identity Directory Service-fiók SID azonosítójára.Mindenképpen vegye fel a beépített Rendszergazdák csoportot:

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Adjon hozzá beállításokat az AccessFromNetwork szabályzat meghatározásához:

A Beállításokválasztóban keresse meg az Access from Network (Hozzáférés a hálózatról) kifejezést.

Válassza a lehetőséget a Felhasználói jogosultságok kategória tallózásához, majd válassza a Hozzáférés a hálózatról beállítást.

Válassza ki a beállítások importálásához, majd tallózással keresse meg és válassza ki a felhasználók és csoportok listáját tartalmazó CSV-fájlt, beleértve az azonosítókat és a neveket.

Ügyeljen arra, hogy tartalmazza a beépített Rendszergazdák csoportot (S-1-5-32-544) és a Defender for Identity Directory szolgáltatásfiók SID-jét.

A varázsló folytatásával válassza ki a hatókörcímkéket és - hozzárendeléseket, majd válassza a Létrehozás lehetőséget a profil létrehozásához.

További információ: Szolgáltatások és beállítások alkalmazása az eszközökön eszközprofilok használatával a Microsoft Intune.