Rendszergazdai felhasználók hozzáférés- és munkamenet-vezérlőinek hibaelhárítása

Ez a cikk Microsoft Defender for Cloud Apps rendszergazdáknak nyújt útmutatást a rendszergazdák által tapasztalt gyakori hozzáférés- és munkamenet-vezérlési problémák kivizsgálásához és megoldásához.

Megjegyzés:

A proxyfunkciókkal kapcsolatos hibaelhárítások csak olyan munkamenetek esetén relevánsak, amelyek nincsenek böngészőn belüli védelemre konfigurálva a Microsoft Edge-ben.

A minimális követelmények ellenőrzése

A hibaelhárítás megkezdése előtt győződjön meg arról, hogy a környezet megfelel a hozzáférés- és munkamenet-vezérlőkre vonatkozó alábbi minimális általános követelményeknek.

| Követelmény | Leírás |

|---|---|

| Licencelés | Győződjön meg arról, hogy érvényes licenccel rendelkezik a Microsoft Defender for Cloud Apps. |

| Egy Sign-On (SSO) | Az alkalmazásokat a támogatott egyszeri bejelentkezési megoldások egyikével kell konfigurálni: - Microsoft Entra ID SAML 2.0 vagy OpenID Connect 2.0 használatával - Nem Microsoft identitásszolgáltató az SAML 2.0 használatával |

| Böngészőtámogatás | A munkamenet-vezérlők böngészőalapú munkamenetekhez érhetők el a következő böngészők legújabb verzióiban: – Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari A Microsoft Edge böngészőn belüli védelme speciális követelményekkel is rendelkezik, beleértve a munkahelyi profiljával bejelentkezett felhasználót is. További információ: Böngészőn belüli védelmi követelmények. |

| Leállás | Defender for Cloud Apps lehetővé teszi, hogy meghatározza az alapértelmezett viselkedést, amely akkor alkalmazandó, ha szolgáltatáskimaradás történik, például egy összetevő nem működik megfelelően. Ha például a normál házirend-vezérlők nem kényszeríthetők ki, dönthet úgy, hogy megkeményíti (letiltja) vagy megkerüli (engedélyezi) a felhasználókat a potenciálisan bizalmas tartalommal kapcsolatos műveletek elvégzéséhez. Ha a rendszer állásideje során szeretné konfigurálni az alapértelmezett viselkedést, a Microsoft Defender XDR lépjen a Beállítások>Feltételes hozzáférés alkalmazásvezérlésének>alapértelmezett viselkedése>Engedélyezés vagy Hozzáférés letiltása menüpontra. |

Böngészőn belüli védelmi követelmények

Ha böngészőn belüli védelmet használ a Microsoft Edge-hez , és a fordított proxy továbbra is kiszolgálja, győződjön meg arról, hogy megfelel a következő további követelményeknek:

A funkció be van kapcsolva a Defender XDR beállításai között. További információ: Böngészőn belüli védelmi beállítások konfigurálása.

A Microsoft Edge vállalati verzió minden olyan szabályzat támogatott, amelyre a felhasználó vonatkozik. Ha egy felhasználót egy másik szabályzat szolgál ki, amelyet a Microsoft Edge vállalati verzió nem támogat, akkor mindig a fordított proxy szolgálja ki őket. További információ: Böngészőn belüli védelmi követelmények.

Támogatott platformot használ, beleértve a támogatott operációs rendszert, az identitásplatformot és az Edge-verziót. További információ: Böngészőn belüli védelmi követelmények.

Referencia rendszergazdák hibaelhárítási problémáihoz

Az alábbi táblázatból megtudhatja, hogy mi a hibaelhárítási kísérlet:

Hálózati feltétellel kapcsolatos problémák

A hálózati feltételekkel kapcsolatos gyakori problémák közé tartoznak a következők:

Hálózati hibák böngészőlapra való navigáláskor

Amikor először állít be Defender for Cloud Apps hozzáférés- és munkamenet-vezérlőket egy alkalmazáshoz, gyakori hálózati hibák merülhetnek fel: Ez a webhely nem biztonságos, és nincs internetkapcsolat. Ezek az üzenetek általános hálózati konfigurációs hibát jelezhetnek.

Javasolt lépések

Konfigurálja a tűzfalat úgy, hogy Defender for Cloud Apps használjon a környezet szempontjából releváns Azure IP-címek és DNS-nevek használatával.

- Adja hozzá a 443-at a következő IP-címekhez és DNS-nevekhez a Defender for Cloud Apps adatközponthoz.

- Indítsa újra az eszközt és a böngésző munkamenetét

- Ellenőrizze, hogy a bejelentkezés a várt módon működik-e

Engedélyezze a TLS 1.2-t a böngésző internetes beállításai között. Például:

Böngésző Utaslépcső Microsoft Internet Explorer 1. Az Internet Explorer megnyitása

2. Válassza az Eszközök>Internetbeállítások>Speciális lapot

3. A Biztonság területen válassza a TLS 1.2 lehetőséget

4. Válassza az Alkalmaz, majd az OK gombot

5. Indítsa újra a böngészőt, és ellenőrizze, hogy hozzáfér-e az alkalmazáshozMicrosoft Edge/Edge Chromium 1. Nyissa meg a keresést a tálcáról, és keressen rá az "Internetbeállítások" kifejezésre

2. Válassza az Internetbeállítások lehetőséget

3. A Biztonság területen válassza a TLS 1.2 lehetőséget

4. Válassza az Alkalmaz, majd az OK gombot

5. Indítsa újra a böngészőt, és ellenőrizze, hogy hozzáfér-e az alkalmazáshozGoogle Chrome 1. Nyissa meg a Google Chrome-ot

2. A jobb felső sarokban válassza az Egyebek (3 függőleges pont) >Beállítások lehetőséget

3. Alul válassza a Speciális lehetőséget

4. A Rendszer területen válassza a Proxybeállítások megnyitása lehetőséget

5. A Speciális lap Biztonság területén válassza a TLS 1.2 lehetőséget

6. Válassza az OK gombot

7. Indítsa újra a böngészőt, és ellenőrizze, hogy hozzáfér-e az alkalmazáshozMozilla Firefox 1. Nyissa meg a Mozilla Firefoxot

2. A címsorban keressen rá az "about:config" kifejezésre

3. A Keresőmezőben keressen rá a "TLS" kifejezésre

4. Kattintson duplán a security.tls.version.min bejegyzésre

5. Állítsa az egész számot 3-ra, hogy a TLS 1.2 legyen a minimálisan szükséges verzió

6. Válassza a Mentés lehetőséget (pipa az értékmező jobb oldalán)

7. Indítsa újra a böngészőt, és ellenőrizze, hogy hozzáfér-e az alkalmazáshozSafari Ha a Safari 7-es vagy újabb verzióját használja, a TLS 1.2 automatikusan engedélyezve lesz

Defender for Cloud Apps a Transport Layer Security (TLS) 1.2-es vagy újabb protokolljait használja az osztályon belüli legjobb titkosítás biztosításához:

- A TLS 1.2+-t nem támogató natív ügyfélalkalmazások és böngészők nem érhetők el, ha munkamenet-vezérléssel van konfigurálva.

- A TLS 1.1-et vagy annál alacsonyabb verziót használó SaaS-alkalmazások A TLS 1.2+ használataként jelennek meg a böngészőben, ha az Defender for Cloud Apps van konfigurálva.

Tipp

Bár a munkamenet-vezérlők úgy vannak kialakítva, hogy bármilyen böngészővel működjenek bármely operációs rendszer bármely fő platformján, támogatjuk a Microsoft Edge, a Google Chrome, a Mozilla Firefox vagy az Apple Safari legújabb verzióit. Előfordulhat, hogy kifejezetten mobil- vagy asztali alkalmazásokhoz szeretne hozzáférést letiltani vagy engedélyezni.

Lassú bejelentkezések

A proxyláncolás és a nem ce-kezelés olyan gyakori problémák, amelyek lassú bejelentkezési teljesítményt eredményezhetnek.

Javasolt lépések

Konfigurálja a környezetet úgy, hogy eltávolítsa azokat a tényezőket, amelyek a bejelentkezés során lassúságot okozhatnak. Előfordulhat például, hogy tűzfalak vagy továbbítási proxyláncolás van konfigurálva, amelyek két vagy több proxykiszolgálót csatlakoztatnak a kívánt lapra való navigáláshoz. A lassúságot más külső tényezők is befolyásolhatják.

- Azonosítsa, hogy a proxyláncolás a környezetben történik-e.

- Ha lehetséges, távolítsa el a továbbítási proxykat.

Egyes alkalmazások nemce kivonatot használnak a hitelesítés során a visszajátszásos támadások megelőzése érdekében. Alapértelmezés szerint a Defender for Cloud Apps feltételezi, hogy egy alkalmazás nem műveletet használ. Ha az alkalmazás, amellyel dolgozik, nem használja a nonce-t, tiltsa le az alkalmazás nem ce-kezelését a Defender for Cloud Apps:

- A Microsoft Defender XDR válassza a Beállítások>Felhőalkalmazások lehetőséget.

- A Csatlakoztatott alkalmazások területen válassza a Feltételes hozzáférés alkalmazásvezérlő alkalmazásai lehetőséget.

- Az alkalmazások listájában a konfigurálni kívánt alkalmazás megjelenési sorában válassza a sor végén található három elemet, majd válassza az alkalmazás Szerkesztés elemét.

- A Nemce-kezelés lehetőség kiválasztásával bontsa ki a szakaszt, majd törölje a jelet a Nemce kezelés engedélyezése jelölőnégyzetből.

- Jelentkezzen ki az alkalmazásból, és zárja be az összes böngésző-munkamenetet.

- Indítsa újra a böngészőt, és jelentkezzen be újra az alkalmazásba. Ellenőrizze, hogy a bejelentkezés a várt módon működik-e.

További szempontok a hálózati feltételekhez

A hálózati feltételek hibaelhárítása során vegye figyelembe a Defender for Cloud Apps proxyval kapcsolatos alábbi megjegyzéseket is:

Ellenőrizze, hogy a munkamenet egy másik adatközpontba van-e irányítva: Defender for Cloud Apps a világ minden tájáról azure-adatközpontokat használ a teljesítmény geolokáción keresztüli optimalizálásához.

Ez azt jelenti, hogy a felhasználói munkamenet a forgalmi mintáktól és a tartózkodási helyüktől függően egy régión kívül is üzemeltethető. Az adatvédelem érdekében azonban ezekben az adatközpontokban nem tárol munkamenet-adatokat.

Proxyteljesítmény: A teljesítménybeli alapkonfiguráció származtatása számos, a Defender for Cloud Apps proxyn kívüli tényezőtől függ, például:

- Milyen más proxyk vagy átjárók ülnek sorozatban ezzel a proxyval?

- Honnan származik a felhasználó?

- A megcélzott erőforrás helye

- Az oldalon található konkrét kérések

Általánosságban elmondható, hogy a proxyk késést okoznak. A Defender for Cloud Apps proxy előnyei a következők:

Az Azure-tartományvezérlők globális rendelkezésre állásának használata a felhasználók földrajzi helyének a legközelebbi csomópontra való georedundáns elhelyezéséhez és az oda-vissza út távolságának csökkentéséhez. Az Azure-tartományvezérlők olyan léptékben is képesek földrajzi helyeket létrehozni, amelyek világszerte kevés szolgáltatással rendelkeznek.

A Microsoft Entra feltételes hozzáféréssel való integrációval csak a szolgáltatáshoz proxyzni kívánt munkameneteket irányíthatja, nem pedig az összes felhasználót minden helyzetben.

Eszközazonosítási problémák

Defender for Cloud Apps az alábbi lehetőségeket kínálja az eszköz felügyeleti állapotának azonosításához.

- Microsoft Intune megfelelőség

- Hibrid Microsoft Entra tartományhoz csatlakoztatott

- Ügyféltanúsítványok

További információ: Identitás által felügyelt eszközök feltételes hozzáférésű alkalmazásvezérléssel.

Az eszközazonosítással kapcsolatos gyakori problémák közé tartoznak a következők:

- Helytelenül Intune megfelelő vagy Microsoft Entra hibrid csatlakoztatott eszközök

- Az ügyféltanúsítványok nem a várt időben jelennek meg

- Az ügyféltanúsítványok minden bejelentkezéskor kérik

- További szempontok

Helytelenül Intune megfelelő vagy Microsoft Entra hibrid csatlakoztatott eszközök

Microsoft Entra feltételes hozzáférés lehetővé teszi a Intune-kompatibilis és Microsoft Entra hibrid csatlakoztatott eszközök adatainak közvetlen átadását Defender for Cloud Apps. A Defender for Cloud Apps használja az eszköz állapotát hozzáférési vagy munkamenet-szabályzatok szűrőjeként.

További információ: Bevezetés a Microsoft Entra ID eszközkezelésbe.

Javasolt lépések

A Microsoft Defender XDR válassza a Beállítások>Felhőalkalmazások lehetőséget.

A Feltételes hozzáférés alkalmazásvezérlése területen válassza az Eszközazonosítás lehetőséget. Ezen az oldalon a Defender for Cloud Apps elérhető eszközazonosítási lehetőségek láthatók.

A Intune megfelelő eszközazonosításhoz és Microsoft Entra hibrid csatlakoztatott azonosításhoz válassza a Konfiguráció megtekintése lehetőséget, és ellenőrizze, hogy a szolgáltatások be vannak-e állítva. A szolgáltatások automatikusan szinkronizálódnak Microsoft Entra ID és Intune.

Hozzon létre egy hozzáférési vagy munkamenet-szabályzatot a Hibrid Azure AD csatlakoztatott, Intune megfelelő vagy mindkettő eszközcímke szűrővel.

Egy böngészőben jelentkezzen be egy olyan eszközre, amely a szabályzatszűrő alapján Microsoft Entra hibrid csatlakozású vagy Intune megfelelő.

Ellenőrizze, hogy az eszközök tevékenységei feltöltik-e a naplót. A Defender for Cloud Apps Tevékenységnapló lapján szűrjön a Hibrid Azure AD csatlakoztatott, Intune megfelelőeszközcímkére, vagy mindkettőre a szabályzatszűrők alapján.

Ha a tevékenységek nem jelennek meg a Defender for Cloud Apps tevékenységnaplóban, lépjen a Microsoft Entra ID, és hajtsa végre a következő lépéseket:

ABejelentkezésekfigyelése> területen ellenőrizze, hogy vannak-e bejelentkezési tevékenységek a naplókban.

Válassza ki a megfelelő naplóbejegyzést a bejelentkezett eszközhöz.

A Részletek panel Eszközadatok lapján ellenőrizze, hogy az eszköz felügyelt (hibrid Azure AD csatlakoztatott) vagy Megfelelő (Intune megfelelő).

Ha egyik állapotot sem tudja ellenőrizni, próbálkozzon egy másik naplóbejegyzéssel, vagy ellenőrizze, hogy az eszköz adatai megfelelően lettek-e konfigurálva Microsoft Entra ID.

A feltételes hozzáféréshez egyes böngészők további konfigurációt igényelhetnek, például egy bővítmény telepítését. További információ: Feltételes hozzáférés böngészőtámogatása.

Ha továbbra sem látja az eszközadatokat a Bejelentkezések lapon, nyisson egy támogatási jegyet a Microsoft Entra ID.

Az ügyféltanúsítványok nem a várt időben jelennek meg

Az eszközazonosítási mechanizmus ügyféltanúsítványok használatával kérhet hitelesítést a megfelelő eszközöktől. Feltölthet egy X.509 fő- vagy köztes hitelesítésszolgáltatói (CA)-tanúsítványt, amely PEM-tanúsítványformátumban van formázva.

A tanúsítványoknak tartalmazniuk kell a hitelesítésszolgáltató nyilvános kulcsát, amelyet a rendszer a munkamenet során bemutatott ügyféltanúsítványok aláírására használ. További információ: Eszközfelügyelet ellenőrzése Microsoft Entra nélkül.

Javasolt lépések

A Microsoft Defender XDR válassza a Beállítások>Felhőalkalmazások lehetőséget.

A Feltételes hozzáférés alkalmazásvezérlése területen válassza az Eszközazonosítás lehetőséget. Ezen az oldalon az Defender for Cloud Apps elérhető eszközazonosítási lehetőségek láthatók.

Ellenőrizze, hogy feltöltött-e egy X.509 fő- vagy köztes hitelesítésszolgáltatói tanúsítványt. Fel kell töltenie a hitelesítésszolgáltatóhoz való aláíráshoz használt hitelesítésszolgáltatói tanúsítványt.

Hozzon létre egy hozzáférési vagy munkamenet-szabályzatot az Érvényes ügyféltanúsítvánnyal egyenlő Eszközcímke szűrővel.

Győződjön meg arról, hogy az ügyféltanúsítvány a következő:

- PKCS #12 fájlformátummal üzembe helyezve, általában .p12 vagy .pfx kiterjesztéssel

- A teszteléshez használt eszköz felhasználói tárolójában van telepítve, nem pedig az eszköztárolóban

Indítsa újra a böngésző munkamenetét.

A védett alkalmazásba való bejelentkezéskor:

- Ellenőrizze, hogy a rendszer átirányította-e a következő URL-szintaxisra:

<https://*.managed.access-control.cas.ms/aad_login> - Ha iOS-t használ, győződjön meg arról, hogy a Safari böngészőt használja.

- Ha Firefoxot használ, hozzá kell adnia a tanúsítványt a Firefox saját tanúsítványtárolójába is. Minden más böngésző ugyanazt az alapértelmezett tanúsítványtárolót használja.

- Ellenőrizze, hogy a rendszer átirányította-e a következő URL-szintaxisra:

Ellenőrizze, hogy a rendszer kéri-e az ügyféltanúsítványt a böngészőben.

Ha nem jelenik meg, próbálkozzon egy másik böngészővel. A legtöbb fő böngésző támogatja az ügyféltanúsítvány-ellenőrzés végrehajtását. A mobil- és asztali alkalmazások azonban gyakran olyan beépített böngészőket használnak, amelyek esetleg nem támogatják ezt az ellenőrzést, és ezért befolyásolják az alkalmazások hitelesítését.

Ellenőrizze, hogy az eszközök tevékenységei feltöltik-e a naplót. A Defender for Cloud Apps Tevékenységnapló lapján adjon hozzá egy érvényes ügyféltanúsítványnak megfelelő szűrőt az Eszközcímkéhez.

Ha továbbra sem jelenik meg a kérdés, nyisson meg egy támogatási jegyet , és adja meg a következő információkat:

- Annak a böngészőnek vagy natív alkalmazásnak a részletei, ahol a problémát tapasztalta

- Az operációs rendszer verziója, például iOS/Android/Windows 10

- Említse meg, hogy a parancssor működik-e a Microsoft Edge Chromium

Az ügyféltanúsítványok minden bejelentkezéskor kérik

Ha azt tapasztalja, hogy az ügyféltanúsítvány megjelenik egy új lap megnyitása után, annak oka az Internetbeállítások között rejtett beállítások lehet. Ellenőrizze a beállításokat a böngészőben. Például:

A Microsoft Internet Explorerben:

- Nyissa meg az Internet Explorert, és válassza az Eszközök>Internetbeállítások>Speciális lapot.

- A Biztonság területen válassza a Ne kérje az ügyféltanúsítvány kiválasztását, ha csak egy tanúsítvány létezik>, válassza az OK alkalmazása> lehetőséget.

- Indítsa újra a böngészőt, és ellenőrizze, hogy a további kérések nélkül el tudja-e érni az alkalmazást.

Microsoft Edge/Edge Chromium:

- Nyissa meg a keresőmezőt a tálcáról, és keressen rá az Internetbeállítások kifejezésre.

- Válassza az Internetbeállítások>Biztonság>Helyi intranet>egyéni szintje lehetőséget.

- Az Egyéb ne kérje az ügyféltanúsítvány >kiválasztását, ha csak egy tanúsítvány létezik területen válassza a Letiltás lehetőséget.

- Válassza az OK>Alkalmaz>OK gombot.

- Indítsa újra a böngészőt, és ellenőrizze, hogy a további kérések nélkül el tudja-e érni az alkalmazást.

További szempontok az eszközazonosításhoz

Az eszközazonosítás hibaelhárítása során megkövetelheti a tanúsítvány visszavonását az ügyféltanúsítványokhoz.

A hitelesítésszolgáltató által visszavont tanúsítványok már nem megbízhatók. Ha ezt a beállítást választja, az összes tanúsítványnak át kell adnia a CRL protokollt. Ha az ügyféltanúsítvány nem tartalmaz CRL-végpontot, nem tud csatlakozni a felügyelt eszközről.

Alkalmazások előkészítésekor felmerülő problémák

Microsoft Entra ID alkalmazások automatikusan regisztrálva lesznek a feltételes hozzáférés és a munkamenet-vezérlők Defender for Cloud Apps. Manuálisan kell elővennie a nem Microsoft identitásszolgáltatói alkalmazásokat, beleértve a katalógust és az egyéni alkalmazásokat is.

További információ:

- Feltételes hozzáférésű alkalmazásvezérlő üzembe helyezése nem Microsoft identitásszolgáltatóval rendelkező katalógusalkalmazásokhoz

- Feltételes hozzáférésű alkalmazásvezérlő üzembe helyezése nem Microsoft identitásszolgáltatóval rendelkező egyéni alkalmazásokhoz

Az alkalmazások előkészítése során a következő gyakori forgatókönyvek merülhetnek fel:

- Az alkalmazás nem jelenik meg a Feltételes hozzáférés alkalmazásvezérlő alkalmazás lapján

- Alkalmazás állapota: A telepítés folytatása

- A beépített alkalmazások vezérlői nem konfigurálhatók

- Megjelenik a Munkamenet-vezérlés kérése lehetőség

Az alkalmazás nem jelenik meg a feltételes hozzáférésű alkalmazásvezérlő alkalmazások oldalán

Amikor nem Microsoft identitásszolgáltató alkalmazást helyez üzembe a feltételes hozzáférésű alkalmazás vezérléséhez, az utolsó üzembe helyezési lépés az, hogy a végfelhasználó navigáljon az alkalmazáshoz. Ha az alkalmazás nem jelenik meg a Beállítások > Felhőalkalmazások Csatlakoztatott alkalmazások >> Feltételes hozzáférés alkalmazásvezérlő alkalmazások lapján, végezze el az ebben a szakaszban leírt lépéseket.

Javasolt lépések

Győződjön meg arról, hogy az alkalmazás megfelel az alábbi feltételes hozzáférési alkalmazásvezérlési előfeltételeknek:

- Győződjön meg arról, hogy érvényes Defender for Cloud Apps licenccel rendelkezik.

- Hozzon létre egy duplikált alkalmazást.

- Győződjön meg arról, hogy az alkalmazás az SAML protokollt használja.

- Ellenőrizze, hogy teljesen előkészítette-e az alkalmazást, és hogy az alkalmazás állapota Csatlakoztatva.

Győződjön meg arról, hogy egy új böngésző-munkamenetben egy új inkognitó módban vagy újra bejelentkezve navigál az alkalmazáshoz.

Megjegyzés:

Az Entra ID-alkalmazások csak akkor jelennek meg a feltételes hozzáférésű alkalmazásvezérlő alkalmazások oldalán, ha legalább egy szabályzatban konfigurálva vannak, vagy ha rendelkezik alkalmazásspecifikáció nélküli szabályzattal, és egy felhasználó bejelentkezett az alkalmazásba.

Alkalmazás állapota: A telepítés folytatása

Az alkalmazások állapota eltérő lehet, és tartalmazhatják a Telepítés folytatása, a Csatlakoztatva vagy a Nincs tevékenység lehetőséget.

Ha a telepítés nem fejeződött be, a nem Microsoft identitásszolgáltatókon (IDP) keresztül csatlakoztatott alkalmazások esetében az alkalmazás elérésekor megjelenik egy Beállítás folytatása állapotú lap. A beállítás végrehajtásához kövesse az alábbi lépéseket.

Javasolt lépések

Válassza a Beállítás folytatása lehetőséget.

Tekintse át az alábbi cikkeket, és ellenőrizze, hogy elvégezte-e az összes szükséges lépést:

- Feltételes hozzáférésű alkalmazásvezérlő üzembe helyezése nem Microsoft identitásszolgáltatóval rendelkező katalógusalkalmazásokhoz

- Feltételes hozzáférésű alkalmazásvezérlő üzembe helyezése nem Microsoft identitásszolgáltatóval rendelkező egyéni alkalmazásokhoz

Különös figyelmet kell fordítani a következő lépésekre:

- Mindenképpen hozzon létre egy új egyéni SAML-alkalmazást. Az alkalmazásra olyan URL-címek és SAML-attribútumok módosításához van szükség, amelyek esetleg nem érhetők el a katalógusbeli alkalmazásokban.

- Ha az identitásszolgáltató nem engedélyezi ugyanannak az azonosítónak , más néven entitásazonosítónak vagy célközönségnek az újrafelhasználását, módosítsa az eredeti alkalmazás azonosítóját.

A beépített alkalmazások vezérlői nem konfigurálhatók

A beépített alkalmazások heurisztikusan észlelhetők, és a hozzáférési szabályzatok segítségével figyelheti vagy letilthatja őket. A natív alkalmazások vezérlőinek konfigurálásához kövesse az alábbi lépéseket.

Javasolt lépések

Egy hozzáférési szabályzatban adjon hozzá egy ügyfélalkalmazás-szűrőt , és állítsa be a Mobil és asztali értékre.

A Műveletek területen válassza a Letiltás lehetőséget.

Igény szerint testre szabhatja a felhasználók által a fájlok letöltésekor megjelenő blokkolási üzenetet. Például szabja testre ezt az üzenetet a következőre: Az alkalmazás eléréséhez webböngészőt kell használnia.

Tesztelje és ellenőrizze, hogy a vezérlő a várt módon működik-e.

Az alkalmazás nem ismerhető fel oldal jelenik meg

Defender for Cloud Apps több mint 31 000 alkalmazást ismerhet fel a felhőalkalmazás-katalógusban.

Ha olyan egyéni alkalmazást használ, amely Microsoft Entra SSO-val van konfigurálva, és nem tartozik a támogatott alkalmazások közé, akkor az alkalmazás nem ismerhető fel lapra. A probléma megoldásához konfigurálnia kell az alkalmazást feltételes hozzáférésű alkalmazásvezérlővel.

Javasolt lépések

A Microsoft Defender XDR válassza a Beállítások>Felhőalkalmazások lehetőséget. A Csatlakoztatott alkalmazások területen válassza a Feltételes hozzáférés alkalmazásvezérlő alkalmazásai lehetőséget.

A szalagcímen válassza az Új alkalmazások megtekintése lehetőséget.

Az új alkalmazások listájában keresse meg az előkészített alkalmazást, jelölje ki a jelet, majd válassza a +Hozzáadás lehetőséget.

- Válassza ki, hogy az alkalmazás egyéni vagy standard alkalmazás-e.

- Folytassa a varázsló lépéseit, és győződjön meg arról, hogy a felhasználó által megadott tartományok helyesek a konfigurálni kívánt alkalmazáshoz.

Ellenőrizze, hogy az alkalmazás megjelenik-e a Feltételes hozzáférésű alkalmazásvezérlő alkalmazások lapon.

Megjelenik a Munkamenet-vezérlés kérése lehetőség

A nem Microsoft idP-alkalmazások előkészítése után megjelenhet a Munkamenet-vezérlés kérése lehetőség. Ez azért fordul elő, mert csak a katalógusalkalmazások rendelkeznek beépített munkamenet-vezérlőkkel. Minden más alkalmazás esetében egy önbevezetési folyamaton kell keresztülmennie.

Kövesse a Feltételes hozzáférésű alkalmazásvezérlő üzembe helyezése nem Microsoft identitásszolgáltatóval rendelkező egyéni alkalmazásokhoz című témakör utasításait.

Javasolt lépések

A Microsoft Defender XDR válassza a Beállítások>Felhőalkalmazások lehetőséget.

A Feltételes hozzáférés alkalmazásvezérlése területen válassza az Alkalmazás előkészítése/karbantartása lehetőséget.

Adja meg annak a felhasználónak az egyszerű nevét vagy e-mail-címét, aki az alkalmazást fel fogja venni, majd válassza a Mentés lehetőséget.

Nyissa meg az üzembe helyezni kívánt alkalmazást. A megjelenő oldal attól függ, hogy az alkalmazás felismerhető-e. A megjelenő oldaltól függően tegye a következők egyikét:

Nem ismerhető fel. Megjelenik egy Nem ismert alkalmazás lap, amely az alkalmazás konfigurálását kéri. Hajtsa végre a következő lépéseket:

- Az alkalmazás előkészítése feltételes hozzáférésű alkalmazásvezérlőhöz.

- Adja hozzá az alkalmazás tartományait.

- Telepítse az alkalmazás tanúsítványait.

Felismerve. Ha az alkalmazás felismerhető, megjelenik egy előkészítési oldal, amely az alkalmazáskonfigurációs folyamat folytatását kéri.

Győződjön meg arról, hogy az alkalmazás konfigurálva van az alkalmazás megfelelő működéséhez szükséges összes tartománnyal, majd térjen vissza az alkalmazás oldalára.

További szempontok az alkalmazások előkészítéséhez

Az alkalmazások előkészítésével kapcsolatos hibaelhárítás során további szempontokat is figyelembe kell vennie.

Ismerje meg a Microsoft Entra feltételes hozzáférési szabályzat beállításai közötti különbséget: "Csak figyelés", "Letöltések letiltása" és "Egyéni szabályzat használata"

A feltételes hozzáférési szabályzatok Microsoft Entra a következő beépített Defender for Cloud Apps vezérlőket konfigurálhatja: Csak figyelés és Letöltések letiltása. Ezek a beállítások a Defender for Cloud Apps proxyfunkciót alkalmazzák és érvényesítik a Microsoft Entra ID-ben konfigurált felhőalkalmazásokhoz és feltételekhez.

Összetettebb szabályzatok esetén válassza az Egyéni házirend használata lehetőséget, amely lehetővé teszi a hozzáférési és munkamenet-szabályzatok konfigurálását Defender for Cloud Apps.

A "Mobil és asztali" ügyfélalkalmazás-szűrő lehetőség ismertetése a hozzáférési szabályzatokban

A Defender for Cloud Apps hozzáférési szabályzatokban, kivéve, ha az Ügyfélalkalmazásszűrője Mobil és asztali értékre van állítva, az eredményként kapott hozzáférési szabályzat a böngésző munkameneteire vonatkozik.

Ennek az az oka, hogy megakadályozza a felhasználói munkamenetek véletlen proxyzását, ami a szűrő használatának mellékterméke lehet.

Hozzáférési és munkamenet-szabályzatok létrehozásakor felmerülő problémák

Defender for Cloud Apps a következő konfigurálható szabályzatokat biztosítja:

- Hozzáférési szabályzatok: Böngésző-, mobil- és/vagy asztali alkalmazásokhoz való hozzáférés figyelésére vagy letiltására szolgál.

- Munkamenet-szabályzatok. Adott műveletek figyelésére, letiltására és végrehajtására szolgál, hogy megakadályozza az adatok beszivárgását és a kiszivárgást a böngészőben.

A szabályzatok Defender for Cloud Apps való használatához először konfigurálnia kell egy szabályzatot Microsoft Entra feltételes hozzáférésben a munkamenet-vezérlők kiterjesztéséhez:

A Microsoft Entra szabályzat Hozzáférés-vezérlés területén válassza a Munkamenet>feltételes hozzáférésű alkalmazásvezérlő használata lehetőséget.

Válasszon ki egy beépített szabályzatot (Csak figyelés vagy Letöltések letiltása) vagy Egyéni házirend használata speciális szabályzat beállításához Defender for Cloud Apps.

A folytatáshoz válassza a Kiválasztás lehetőséget .

A szabályzatok konfigurálása során a következő gyakori forgatókönyvek merülhetnek fel:

- A feltételes hozzáférési szabályzatokban nem jelenik meg a feltételes hozzáférés alkalmazásvezérlési lehetősége

- Hibaüzenet szabályzat létrehozásakor: Nincsenek üzembe helyezett alkalmazások feltételes hozzáférésű alkalmazásvezérlővel

- Nem hozhatók létre munkamenet-szabályzatok egy alkalmazáshoz

- Nem lehet kiválasztani a Vizsgálati módszer: Adatbesorolási szolgáltatás lehetőséget

- Nem lehet kiválasztani a Művelet: Védelem lehetőséget

A feltételes hozzáférési szabályzatokban nem jelenik meg a feltételes hozzáférés alkalmazásvezérlési lehetősége

A munkamenetek Defender for Cloud Apps való átirányításához Microsoft Entra feltételes hozzáférési szabályzatokat úgy kell konfigurálni, hogy tartalmazzák a feltételes hozzáférés alkalmazásvezérlési munkamenet-vezérlőit.

Javasolt lépések

Ha nem látja a Feltételes hozzáférés alkalmazásvezérlése lehetőséget a feltételes hozzáférési szabályzatban, győződjön meg arról, hogy érvényes licenccel rendelkezik Microsoft Entra ID P1-hez, valamint érvényes Defender for Cloud Apps licenccel.

Hibaüzenet szabályzat létrehozásakor: Nincsenek üzembe helyezett alkalmazások feltételes hozzáférésű alkalmazásvezérlővel

Hozzáférési vagy munkamenet-szabályzat létrehozásakor a következő hibaüzenet jelenhet meg: Nincsenek feltételes hozzáférésű alkalmazásvezérlővel üzembe helyezett alkalmazások. Ez a hiba azt jelzi, hogy az alkalmazás egy nem Microsoft identitásszolgáltató alkalmazás, amelyet még nem előkészítettek a feltételes hozzáférés alkalmazásvezérléséhez.

Javasolt lépések

A Microsoft Defender XDR válassza a Beállítások>Felhőalkalmazások lehetőséget. A Csatlakoztatott alkalmazások területen válassza a Feltételes hozzáférés alkalmazásvezérlő alkalmazásai lehetőséget.

Ha a Nincs csatlakoztatott alkalmazás üzenet jelenik meg, az alábbi útmutatók segítségével telepíthet alkalmazásokat:

Ha problémákba ütközik az alkalmazás üzembe helyezése során, tekintse meg az Alkalmazások előkészítésekor felmerülő problémák című témakört.

Nem hozhatók létre munkamenet-szabályzatok egy alkalmazáshoz

Miután előkészített egy nem Microsoft-identitásszolgáltatói alkalmazást a feltételes hozzáférésű alkalmazásvezérlőhöz, a Feltételes hozzáférés alkalmazásvezérlése alkalmazások lapon a következő lehetőség jelenhet meg: Munkamenet-vezérlés kérése.

Megjegyzés:

A katalógusalkalmazások beépített munkamenet-vezérlőkkel rendelkeznek. Minden más, nem Microsoft identitásszolgáltató alkalmazás esetében önbevezetési folyamaton kell átesnie. Javasolt lépések

Helyezze üzembe az alkalmazást a munkamenet-vezérlésben. További információ: Nem Microsoft identitásszolgáltatóval rendelkező egyéni alkalmazások előkészítése feltételes hozzáférésű alkalmazások vezérléséhez.

Hozzon létre egy munkamenet-szabályzatot, és válassza ki az alkalmazásszűrőt .

Győződjön meg arról, hogy az alkalmazás megjelenik a legördülő listában.

Nem lehet kiválasztani a Vizsgálati módszer: Adatbesorolási szolgáltatás lehetőséget

A munkamenet-szabályzatokban a Vezérlőfájl letöltése (ellenőrzéssel) munkamenet-vezérlési típus használatakor az Adatbesorolási szolgáltatás vizsgálati módszerével valós időben vizsgálhatja a fájlokat, és észlelheti a konfigurált feltételek bármelyikének megfelelő bizalmas tartalmat.

Ha az adatbesorolási szolgáltatás vizsgálati módszere nem érhető el, az alábbi lépésekkel kivizsgálhatja a problémát.

Javasolt lépések

Ellenőrizze, hogy a Munkamenet-vezérlő típusaa Fájlletöltés vezérlése (ellenőrzéssel) értékre van-e állítva.

Megjegyzés:

Az adatbesorolási szolgáltatás vizsgálati módszere csak a Vezérlőfájl letöltése (vizsgálattal) lehetőséghez érhető el.

Állapítsa meg, hogy az adatbesorolási szolgáltatás elérhető-e az Ön régiójában:

- Ha a funkció nem érhető el az Ön régiójában, használja a beépített DLP-vizsgálati módszert.

- Ha a funkció elérhető az Ön régiójában, de továbbra sem látja az adatbesorolási szolgáltatás vizsgálati módszerét, nyisson egy támogatási jegyet.

Nem lehet kiválasztani a Művelet: Védelem lehetőséget

A munkamenet-szabályzatokban a Vezérlőfájl letöltése (ellenőrzéssel) munkamenet-vezérlési típus használata esetén a Figyelési és blokkolási műveletek mellett megadhatja a Védelem műveletet is. Ez a művelet lehetővé teszi a fájlletöltések engedélyezését azzal a lehetőséggel, hogy feltételek, tartalomvizsgálat vagy mindkettő alapján titkosítja vagy alkalmazza az engedélyeket a fájlra.

Ha a Védelem művelet nem érhető el, az alábbi lépésekkel kivizsgálhatja a problémát.

Javasolt lépések

Ha a Védelem művelet nem érhető el, vagy szürkére van beszürkítve, ellenőrizze, hogy rendelkezik-e Microsoft Purview-licenccel. További információ: Microsoft Purview információvédelem integráció.

Ha a Védelem művelet elérhető, de nem látja a megfelelő címkéket.

A Defender for Cloud Apps menüsávján válassza a Beállítások ikont >Microsoft Information Protection, és ellenőrizze, hogy engedélyezve van-e az integráció.

Office-címkék esetén a Microsoft Purview portálon győződjön meg arról, hogy az Egyesített címkézés lehetőség van kiválasztva.

Diagnosztizálás és hibaelhárítás a Rendszergazda Nézet eszköztárral

A Rendszergazda Nézet eszköztár a képernyő alján található, és eszközöket biztosít a rendszergazdai felhasználóknak a feltételes hozzáférés alkalmazásvezérlésével kapcsolatos problémák diagnosztizálásához és elhárításához.

A Rendszergazda Nézet eszköztár megtekintéséhez fel kell vennie bizonyos rendszergazdai felhasználói fiókokat az alkalmazás előkészítési/karbantartási listájába a Microsoft Defender XDR beállításai között.

Felhasználó hozzáadása az alkalmazás előkészítési/karbantartási listájához:

A Microsoft Defender XDR válassza a Beállítások>Felhőalkalmazások lehetőséget.

Görgessen le, és a Feltételes hozzáférés alkalmazásvezérlő területén válassza az Alkalmazás előkészítése/karbantartása lehetőséget.

Adja meg a hozzáadni kívánt rendszergazdai felhasználó egyszerű nevét vagy e-mail-címét.

Válassza A felhasználók megkerülhetik a feltételes hozzáférésű alkalmazásvezérlőt egy proxyalapú munkameneten belül jelölőnégyzetet, majd válassza a Mentés lehetőséget.

Például:

Amikor a következő alkalommal, amikor a felsorolt felhasználók egyike új munkamenetet indít egy olyan támogatott alkalmazásban, amelyben rendszergazda, a böngésző alján megjelenik a Rendszergazda Nézet eszköztár.

Az alábbi képen például egy böngészőablak alján látható Rendszergazda Nézet eszköztár látható, amikor a OneNote-ot használja a böngészőben:

A következő szakaszok ismertetik, hogyan használható a Rendszergazda Nézet eszköztár teszteléséhez és hibaelhárításához.

Tesztelési mód

Rendszergazda felhasználóként érdemes lehet tesztelni a közelgő proxyhibákat, mielőtt a legújabb kiadás teljes körűen megjelenik az összes bérlőn. A kiadási ciklusok felgyorsítása érdekében küldje el visszajelzését a Microsoft támogatási csapatának a hibajavításról.

Tesztelési módban csak a rendszergazdai felhasználók érhetik el a hibajavításokban megadott módosításokat. Más felhasználókra nincs hatás.

- A tesztelési mód bekapcsolásához a Rendszergazda Nézet eszköztáron válassza a Tesztelési mód lehetőséget.

- Ha befejezte a tesztelést, válassza a Tesztelési mód befejezése lehetőséget a normál működéshez való visszatéréshez.

Proxymunkamenet megkerülése

Ha nem Edge böngészőt használ, és nehezen éri el vagy tölti be az alkalmazást, érdemes lehet ellenőriznie, hogy a probléma a feltételes hozzáférési proxyval kapcsolatos-e, ha proxy nélkül futtatja az alkalmazást.

A proxy megkerüléséhez a Rendszergazda Nézet eszköztáron válassza a Felhasználói felület megkerülése lehetőséget. Győződjön meg arról, hogy a munkamenet megkerülve van, és győződjön meg arról, hogy az URL-cím nincs utótagként megadva.

A feltételes hozzáférési proxyt a rendszer ismét használja a következő munkamenetben.

További információ: Microsoft Defender for Cloud Apps feltételes hozzáférésű alkalmazásvezérlés és böngészőn belüli védelem Microsoft Edge vállalati verzió (előzetes verzió) használatával.

Második bejelentkezés (más néven "második bejelentkezés")

Egyes alkalmazások több mélyhivatkozást is adnak a bejelentkezéshez. Ha nem adja meg a bejelentkezési hivatkozásokat az alkalmazásbeállításokban, előfordulhat, hogy a rendszer átirányítja a felhasználókat egy ismeretlen lapra, amikor bejelentkeznek, és letiltják a hozzáférésüket.

Az identitásszolgáltatók, például a Microsoft Entra ID közötti integráció az alkalmazás bejelentkezésének elfogásán és átirányításán alapul. Ez azt jelenti, hogy a böngészőbe való bejelentkezések nem vezérelhetők közvetlenül anélkül, hogy egy második bejelentkezést aktiválnak. A második bejelentkezés indításához egy második bejelentkezési URL-címet kell használnunk, kifejezetten erre a célra.

Ha az alkalmazás nem engedélyezi a bejelentkezést, előfordulhat, hogy a második bejelentkezés átlátható a felhasználók számára, vagy a rendszer kérni fogja őket, hogy jelentkezzenek be újra.

Ha nem átlátható a végfelhasználó számára, adja hozzá a második bejelentkezési URL-címet az alkalmazás beállításaihoz:

Lépjen a Beállítások > Felhőalkalmazások > Csatlakoztatott alkalmazások > Feltételes hozzáférés alkalmazásvezérlő alkalmazások területre

Válassza ki a megfelelő alkalmazást, majd válassza a három elemet.

Válassza az Alkalmazás szerkesztése\Speciális bejelentkezési konfiguráció lehetőséget.

Adja hozzá a második bejelentkezési URL-címet a hibalapon leírtak szerint.

Ha biztos abban, hogy az alkalmazás nem használ tiltó műveletet, letilthatja ezt az alkalmazásbeállítások szerkesztésével a Lassú bejelentkezések szakaszban leírtak szerint.

Munkamenet rögzítése

A probléma kiváltó okának elemzéséhez egy munkamenet-felvételt küldhet a Microsoft támogatási szakembereinek. A munkamenet rögzítéséhez használja a Rendszergazda Nézet eszköztárat.

Megjegyzés:

Minden személyes adat törlődik a felvételekről.

Munkamenet rögzítése:

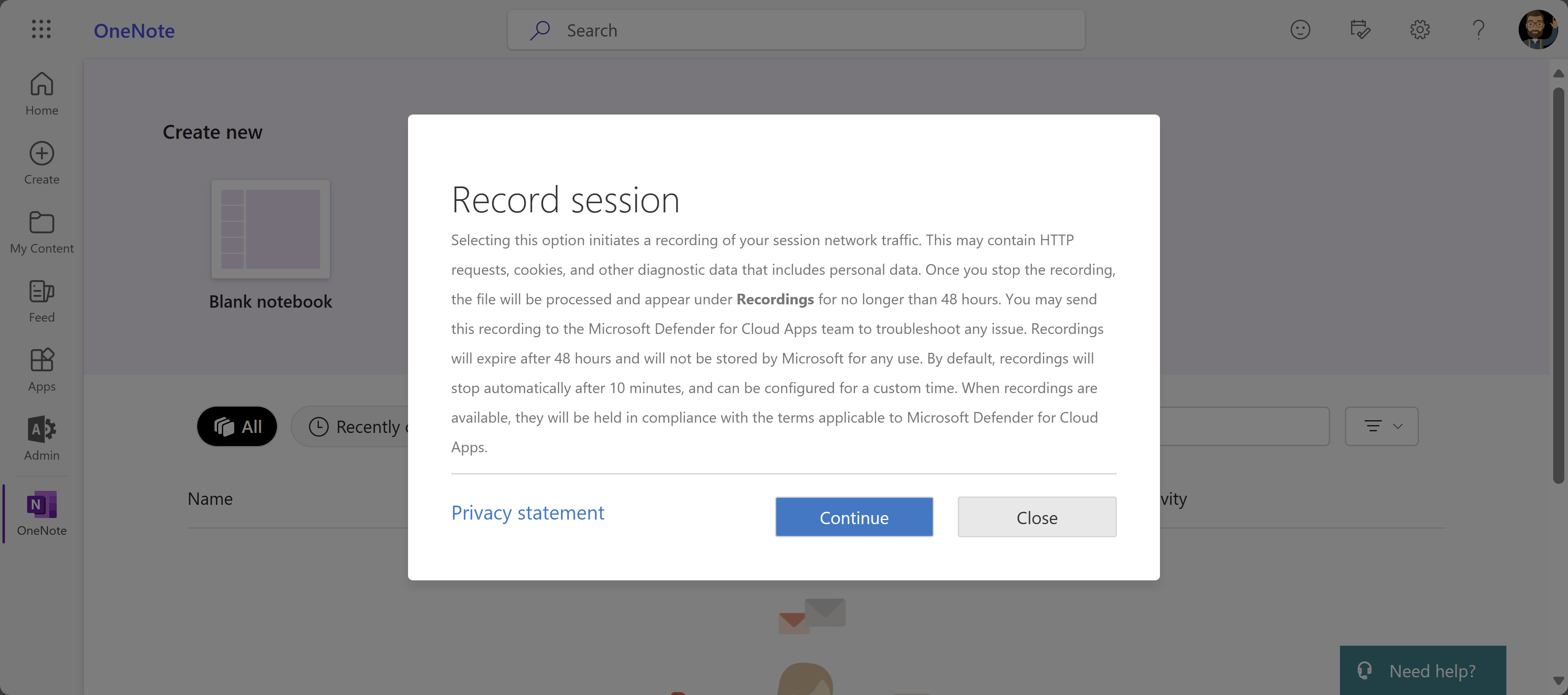

A Rendszergazda Nézet eszköztáron válassza a Munkamenet rögzítése lehetőséget. Amikor a rendszer kéri, válassza a Folytatás lehetőséget a feltételek elfogadásához. Például:

Ha szükséges, jelentkezzen be az alkalmazásba a munkamenet szimulálásának megkezdéséhez.

Amikor befejezte a forgatókönyv rögzítését, válassza a Rögzítés leállítása lehetőséget a Rendszergazda Nézet eszköztáron.

A rögzített munkamenetek megtekintése:

Miután befejezte a felvételt, tekintse meg a rögzített munkameneteket a Rendszergazda Nézet eszköztár munkamenet-felvételeinek kiválasztásával. Megjelenik az előző 48 óra rögzített munkameneteinek listája. Például:

A felvételek kezeléséhez jelöljön ki egy fájlt, majd válassza a Törlés vagy a Letöltés lehetőséget, ha szükséges. Például:

Tartományok hozzáadása az alkalmazáshoz

A megfelelő tartományok alkalmazáshoz való társításával Defender for Cloud Apps kényszerítheti a szabályzatokat és a naplózási tevékenységeket.

Ha például olyan szabályzatot konfigurált, amely letiltja egy társított tartomány fájljainak letöltését, az alkalmazás által az adott tartományból letöltött fájlok le lesznek tiltva. Az alkalmazás által az alkalmazás által az alkalmazáshoz nem társított tartományokból történő fájlletöltések azonban nem lesznek blokkolva, és a művelet nem lesz naplózva a tevékenységnaplóban.

Ha egy rendszergazda ismeretlen tartományba böngész egy előre felismert alkalmazásban, az Defender for Cloud Apps nem veszi figyelembe ugyanannak az alkalmazásnak vagy bármely más alkalmazásnak egy részét, megjelenik az Ismeretlen tartomány üzenet, amely arra kéri a rendszergazdát, hogy adja hozzá a tartományt, hogy a következő alkalommal védve legyen. Ilyen esetekben, ha a rendszergazda nem szeretné hozzáadni a tartományt, nincs szükség beavatkozásra.

Megjegyzés:

Defender for Cloud Apps továbbra is hozzáad egy utótagot az alkalmazáshoz nem társított tartományokhoz a zökkenőmentes felhasználói élmény biztosítása érdekében.

Tartományok hozzáadása az alkalmazáshoz:

Nyissa meg az alkalmazást egy böngészőben, és a Defender for Cloud Apps Rendszergazda Nézet eszköztár látható a képernyőn.

A Rendszergazda Nézet eszköztáron válassza a Felderített tartományok lehetőséget.

A Felderített tartományok panelen jegyezze fel a felsorolt tartományneveket, vagy exportálja a listát .csv fájlként.

A Felderített tartományok panel az alkalmazáshoz nem társított összes tartomány listáját jeleníti meg. A tartománynevek teljes mértékben minősítettek.

A Microsoft Defender XDR válassza a Beállítások>Felhőalkalmazások>Csatlakoztatott alkalmazások>feltételes hozzáférésű alkalmazásvezérlő alkalmazások lehetőséget.

Keresse meg az alkalmazást a táblázatban. Válassza a jobb oldali beállítások menüt, majd az Alkalmazás szerkesztése lehetőséget.

A Felhasználó által definiált tartományok mezőbe írja be az alkalmazáshoz társítani kívánt tartományokat.

Az alkalmazásban már konfigurált tartományok listájának megtekintéséhez válassza az Alkalmazástartományok megtekintése hivatkozást.

Tartományok hozzáadásakor fontolja meg, hogy adott tartományokat szeretne-e hozzáadni, vagy használjon csillagot (***** helyettesítő karaktert, hogy egyszerre több tartományt használjon.

A például

sub1.contoso.comsub2.contoso.comadott tartományokra mutat be példákat. Ha mindkét tartományt egyszerre szeretné hozzáadni, valamint más testvértartományokat, használja a parancsot*.contoso.com.

További információ: Alkalmazások védelme Microsoft Defender for Cloud Apps feltételes hozzáférésű alkalmazásvezérlővel.