Journalisation pour HSM managé

Une fois que vous avez créé un ou plusieurs HSM managés, vous voulez probablement superviser qui accède à ces derniers, par quel moyen et quand. Pour ce faire, vous pouvez activer la journalisation, ce qui permet d’enregistrer les informations dans un compte de stockage Azure que vous fournissez. Un conteneur nommé insights-logs-auditevent est automatiquement créé pour le compte de stockage spécifié. Vous pouvez utiliser ce même compte de stockage pour collecter les journaux de plusieurs HSM managés. Vous pouvez également choisir d’envoyer vos journaux d’activités à un espace de travail Log Analytics qui peut ensuite être utilisé pour permettre à Microsoft Sentinel de détecter automatiquement les activités suspectes.

Vous pouvez accéder aux informations de journalisation 10 minutes (au maximum) après l’opération sur le HSM managé. Cela arrive avant dans la plupart des cas. C’est à vous de gérer vos journaux d’activité dans votre compte de stockage :

- Utilisez les méthodes de contrôle d’accès Azure standard pour sécuriser vos journaux en limitant qui y a accès.

- Supprimez les journaux d’activité que vous ne souhaitez plus conserver dans votre compte de stockage.

Utilisez ce tutoriel pour démarrer avec la journalisation pour HSM managé. Vous devez disposer d’un compte de stockage ou d’un espace de travail Log Analytics déjà créé avant d’activer la journalisation et d’interpréter les informations collectées.

Prérequis

Pour effectuer les étapes de cet article, vous devez disposer des éléments suivants :

- Un abonnement à Microsoft Azure. Si vous n’en avez pas, vous pouvez vous inscrire pour bénéficier d’un essai gratuit.

- Azure CLI version 2.25.0 ou ultérieure. Exécutez

az --versionpour trouver la version. Si vous devez effectuer une installation ou une mise à niveau, consultez Installer Azure CLI. - HSM managé dans votre abonnement. Consultez Démarrage rapide : Provisionner et activer un HSM managé à l’aide d’Azure CLI pour provisionner et activer un HSM managé.

- Un compte de stockage Azure ou/et un espace de travail Log Analytics. Si vous ne le ou les possédez pas, vous pouvez les créer à l’aide du portail Azure :

Azure Cloud Shell

Azure héberge Azure Cloud Shell, un environnement d’interpréteur de commandes interactif que vous pouvez utiliser dans votre navigateur. Vous pouvez utiliser Bash ou PowerShell avec Cloud Shell pour utiliser les services Azure. Vous pouvez utiliser les commandes préinstallées Cloud Shell pour exécuter le code de cet article sans avoir à installer quoi que ce soit dans votre environnement local.

Pour démarrer Azure Cloud Shell :

| Option | Exemple/Lien |

|---|---|

| Sélectionnez Essayer dans le coin supérieur droite d’un bloc de codes ou de commandes. La sélection de Essayer ne copie pas automatiquement le code ni la commande dans Cloud Shell. |

|

| Accédez à https://shell.azure.com ou sélectionnez le bouton Lancer Cloud Shell pour ouvrir Cloud Shell dans votre navigateur. |

|

| Sélectionnez le bouton Cloud Shell dans la barre de menus en haut à droite du portail Azure. |

|

Pour utiliser Azure Cloud Shell :

Démarrez Cloud Shell.

Sélectionnez le bouton Copier sur un bloc de codes (ou un bloc de commandes) pour copier le code ou la commande.

Collez le code ou la commande dans la session Cloud Shell en sélectionnant Ctrl+Maj+V sur Windows et Linux ou en sélectionnant Cmd+Maj+V sur macOS.

Sélectionnez Entrer pour exécuter le code ou la commande.

Connectez-vous à un abonnement Azure

Connectez-vous à votre abonnement Azure à l’aide de la commande Azure CLI az login :

az login

Pour plus d’informations sur les options de connexion par le biais de l’interface CLI, consultez Se connecter avec Azure CLI

Identifier le HSM managé, le compte de stockage et l’espace de travail Log Analytics

La première étape de la configuration de la journalisation de clés consiste à trouver le HSM managé à journaliser.

Utilisez la commande Azure CLI az keyvault show pour trouver le HSM managé que vous souhaitez journaliser.

Vous pouvez également utiliser la commande Azure CLI az storage account show pour trouver le compte de stockage que vous souhaitez utiliser pour la journalisation ainsi que la commande Azure CLI az monitor log analytics workspace show pour trouver l’espace de travail Log Analytics que vous voulez utiliser pour la journalisation.

hsmresource=$(az keyvault show --hsm-name ContosoMHSM --query id -o tsv)

storageresource=$(az storage account show --name ContosoMHSMLogs --query id -o tsv)

loganalyticsresource=$(az monitor log-analytics workspace show --resource-group ContosoResourceGroup --workspace-name ContosoLogs --query id -o tsv)

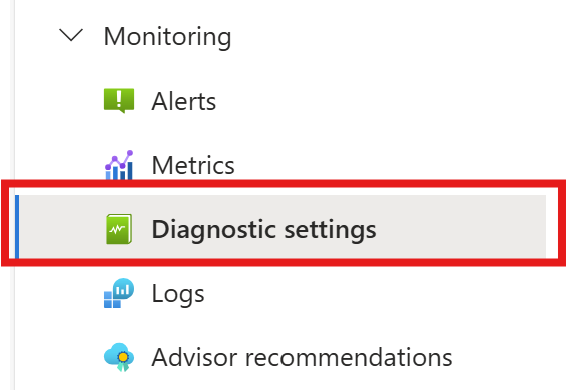

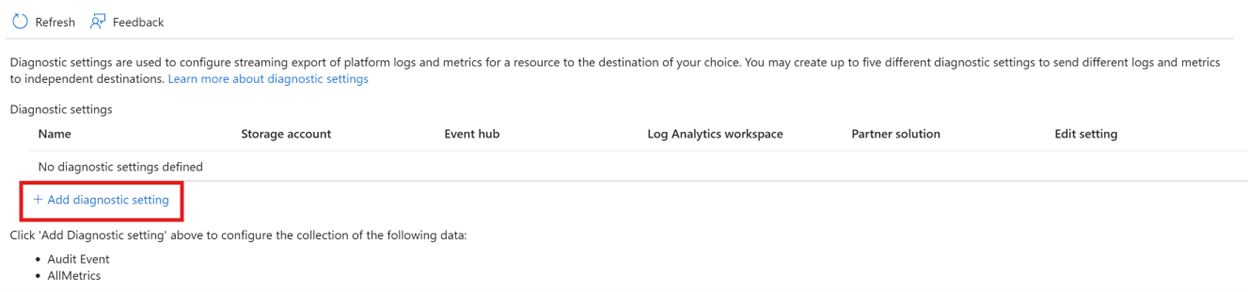

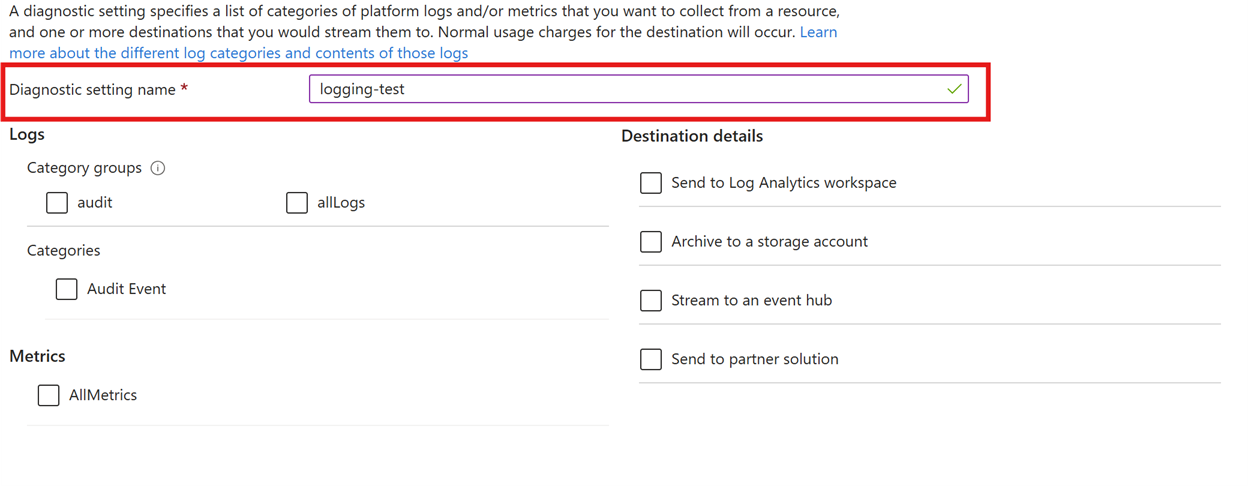

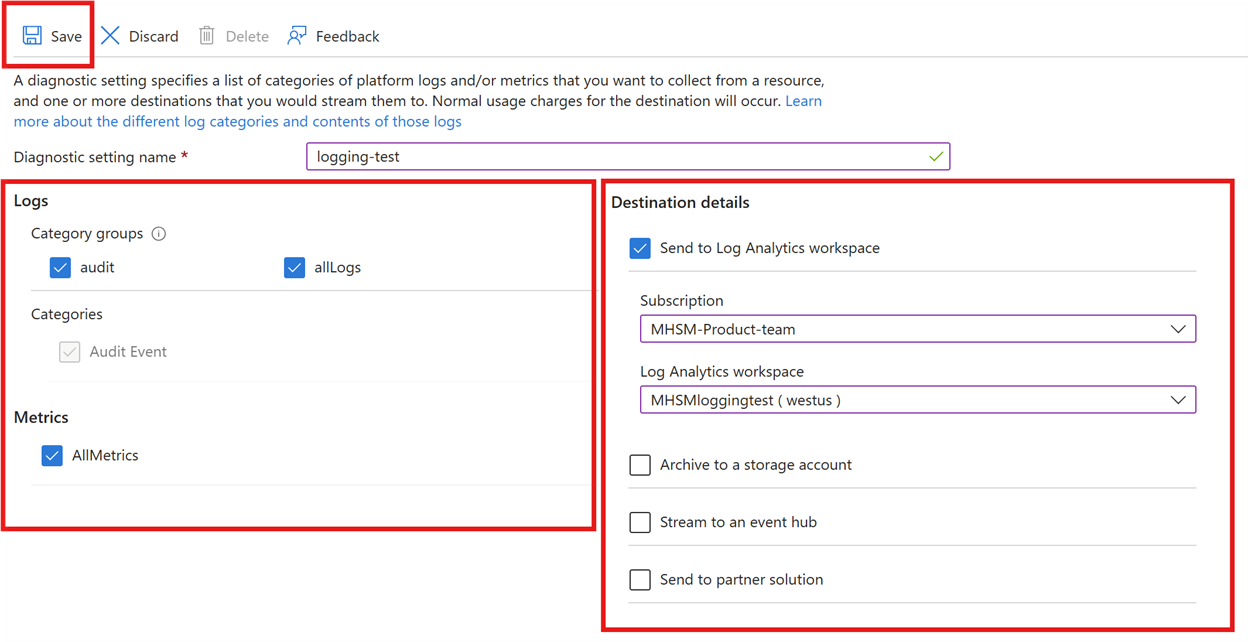

Activation de la journalisation

Pour activer la journalisation du HSM managé, utilisez la commande Azure CLI az monitor diagnostic-settings create ainsi que les variables des commandes précédentes. Nous allons également définir l’indicateur -Enabled sur « true » et définir le category sur « AuditEvent » (la seule catégorie pour la journalisation, du HSM managé).

Pour envoyer les journaux d’activité vers un compte de stockage :

az monitor diagnostic-settings create --name ContosoMHSM-Diagnostics --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --storage-account $storageresource

Pour envoyer les journaux d’activité vers un espace de travail Log Analytics :

az monitor diagnostic-settings create --name "ContosoMHSM-Diagnostics" --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --workspace $loganalyticsresource

Ce qui est journalisé

Les types d’opérations et d’événements suivants sont enregistrés pour HSM managé :

- Toutes les requêtes d’API REST authentifiées, ce qui inclut les requêtes ayant échoué suite à des autorisations d’accès, des erreurs système, des blocages de pare-feu ou des requêtes incorrectes.

- Les opérations de plan managées sur la ressource HSM managé elle-même, notamment la création, la suppression et la mise à jour d’attributs comme des balises.

- Opérations liées au domaine de sécurité, telles que l’initialisation et le téléchargement, l’initialisation de la récupération, le chargement

- Opérations de sauvegarde complète du HSM de restauration et de restauration sélective

- Opérations de gestion des rôles comme créer/afficher/supprimer des attributions de rôles et créer/afficher/supprimer des définitions de rôle personnalisées

- Opérations sur les clés, notamment :

- Création, modification ou suppression des clés.

- Signature, vérification, chiffrement, déchiffrement, enveloppement et désenveloppement de clés, listage de clés.

- Sauvegarde de clés, restauration, vidage

- Version de clé

- Chemins d’accès non valides qui aboutissent à une réponse 404.

Accéder à vos journaux d’activité

Compte de stockage

Les journaux pour HSM managé sont stockés dans le conteneur insights-logs-auditevent du compte de stockage que vous avez fourni. Pour visualiser les journaux, vous devez télécharger des objets blob. Pour plus d’informations sur le stockage Azure, consultez Créer, télécharger et lister des objets blob avec Azure CLI.

Les objets blob individuels sont stockés sous forme de texte, au format JSON. Examinons un exemple d’entrée du journal. Cet exemple illustre l’entrée de journal quand une demande de création d’une sauvegarde complète est envoyée au HSM managé.

[

{

"TenantId": "{tenant-id}",

"time": "2020-08-31T19:52:39.763Z",

"resourceId": "/SUBSCRIPTIONS/{subscription-id}/RESOURCEGROUPS/CONTOSORESOURCEGROUP/PROVIDERS/MICROSOFT.KEYVAULT/MANAGEDHSMS/CONTOSOMHSM",

"operationName": "BackupCreate",

"operationVersion": "7.0",

"category": "AuditEvent",

"resultType": "Success",

"properties": {

"PoolType": "M-HSM",

"sku_Family": "B",

"sku_Name": "Standard_B1"

},

"durationMs": 488,

"callerIpAddress": "X.X.X.X",

"identity": "{\"claim\":{\"appid\":\"{application-id}\",\"http_schemas_microsoft_com_identity\":{\"claims\":{\"objectidentifier\":\"{object-id}\"}},\"http_schemas_xmlsoap_org_ws_2005_05_identity\":{\"claims\":{\"upn\":\"admin@contoso.com\"}}}}",

"clientInfo": "azsdk-python-core/1.7.0 Python/3.8.2 (Linux-4.19.84-microsoft-standard-x86_64-with-glibc2.29) azsdk-python-azure-keyvault/7.2",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subnetId": "(unknown)",

"httpStatusCode": 202,

"PoolName": "mhsmdemo",

"requestUri": "https://ContosoMHSM.managedhsm.azure.net/backup",

"resourceGroup": "ContosoResourceGroup",

"resourceProvider": "MICROSOFT.KEYVAULT",

"resource": "ContosoMHSM",

"resourceType": "managedHSMs"

}

]

Espace de travail Log Analytics

Les journaux HSM managés sont stockés dans l’espace de travail Log Analytics que vous avez fourni au préalable. Vous pouvez utiliser le portail Azure pour effectuer une requête aux journaux d'activité. Pour plus d’informations, consultez Tutoriel Log Analytics.

Utiliser les journaux d’activité Azure Monitor

Vous pouvez utiliser la solution Key Vault dans les journaux Azure Monitor pour consulter les journaux AuditEvent pour HSM managé. Dans les journaux Azure Monitor, vous utilisez des requêtes de journaux pour analyser les données et obtenir les informations dont vous avez besoin. Pour plus d’informations, notamment sur la procédure de configuration correspondante, consultez Surveiller les HSM managés Azure.

Pour apprendre comment analyser les journaux, voir Exemples de requêtes de journal Kusto.

Si vous envoyez vos journaux à un espace de travail Log Analytics, vous pouvez utiliser Microsoft Sentinel pour détecter les activités suspectes automatiquement. Voir Microsoft Sentinel pour HSM managé Azure.

Étapes suivantes

- Découvrir les bonnes pratiques pour provisionner et utiliser un HSM managé

- Découvrir la procédure de sauvegarde et de restauration d’un HSM managé