Configuration de Microsoft Sentinel pour HSM managé Azure

Vous pouvez utiliser Microsoft Sentinel pour détecter les activités suspectes dans vos ressources Azure automatiquement. Microsoft Sentinel est fourni avec de nombreux connecteurs prêts à l’emploi pour des services Microsoft, qui s’intègrent en temps réel. Vous trouverez le « Package de solution » spécifique afin de protéger les coffres de clés Azure dans le hub de contenu de Microsoft Sentinel. Vous pouvez également l’utiliser pour HSM managé. Toutefois, il existe quelques étapes clés à suivre pour vous assurer que vous l’utilisez correctement pour HSM managé.

Suivez les instructions fournies dans démarrage rapide : Introduction à Microsoft Sentinel | Microsoft Learn pour activer Microsoft Sentinel.

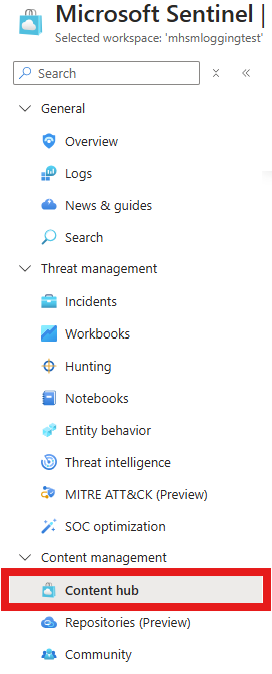

Accédez à votre espace de travail Microsoft Sentinel puis sélectionnez Hub de contenu dans Gestion du contenu.

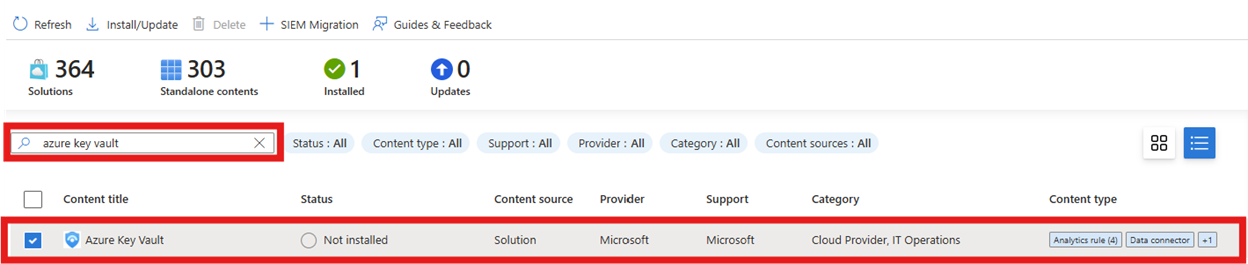

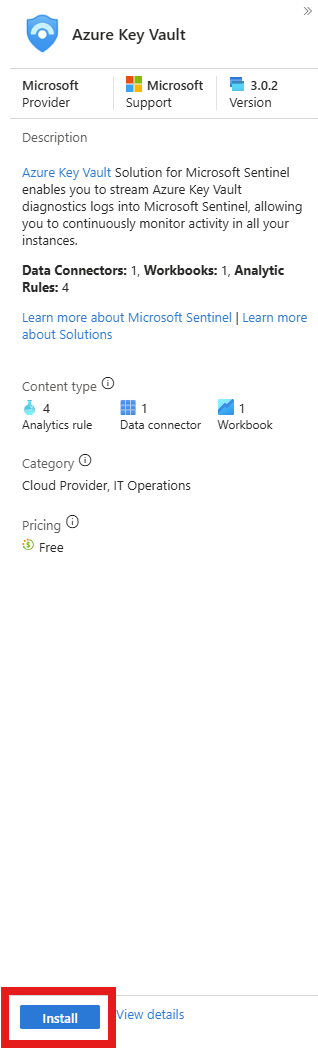

Recherchez et sélectionnez Azure Key Vault dans le hub de contenu.

Sélectionnez Installer dans la barre latérale qui s’affiche.

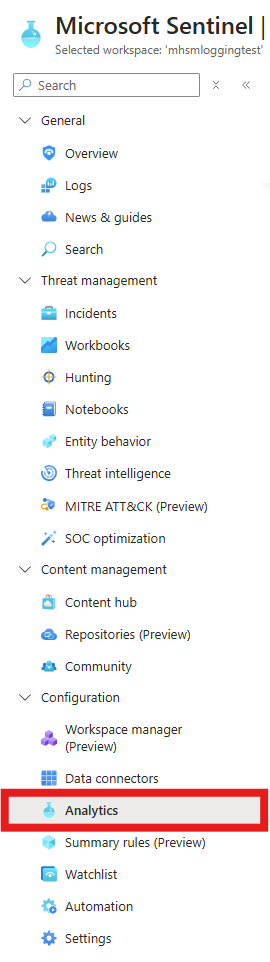

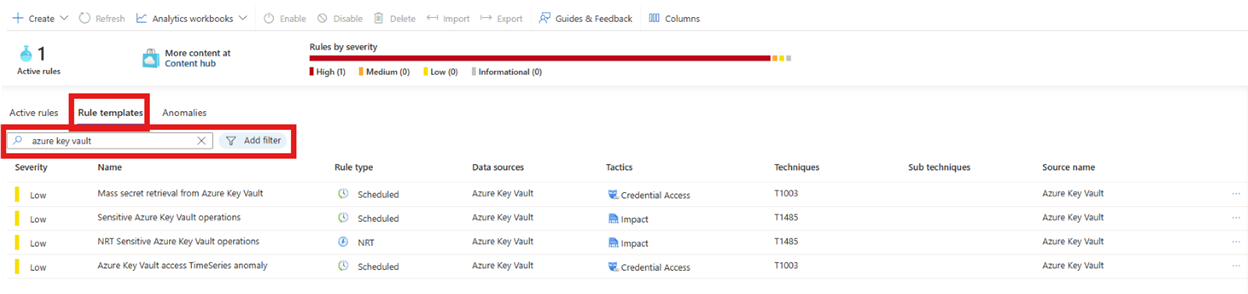

Sélectionnez Analytique sous Configuration.

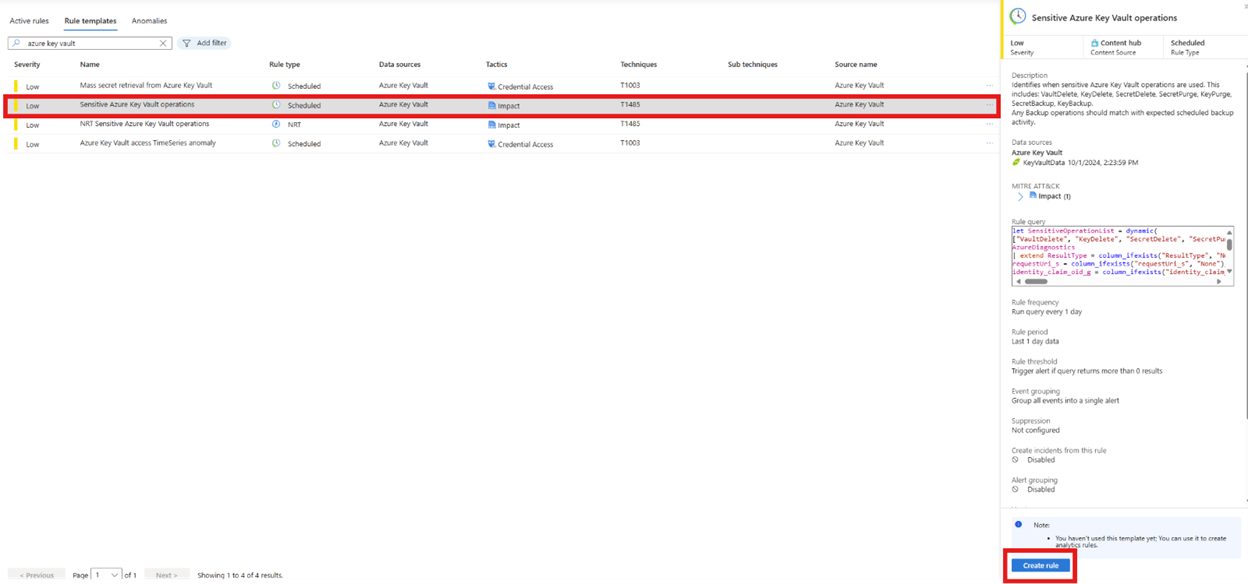

Sélectionnez Modèles de règle puis recherchez Azure Key Vault ou utilisez le filtre pour filtrer les Sources de données avec Azure Key Vault.

Utilisez le modèle de règle qui correspond le mieux à votre cas d’utilisation. Dans cet exemple, nous sélectionnons Opérations Key Vault sensibles. Dans la barre latérale qui s’affiche, sélectionnez Créer une règle.

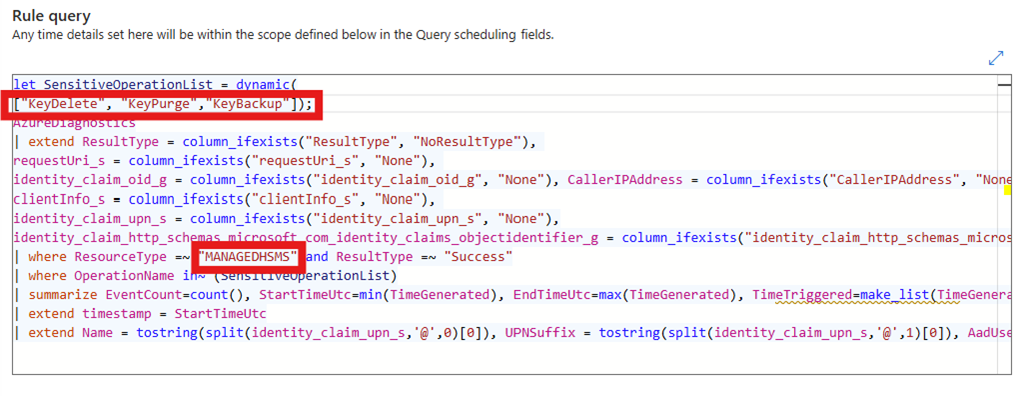

Dans l’onglet Définir la logique de règle, modifiez la requête de règle. Remplacez « VAULTS » par « MANAGEDHSMS ». Dans cet exemple, nous avons également modifié la

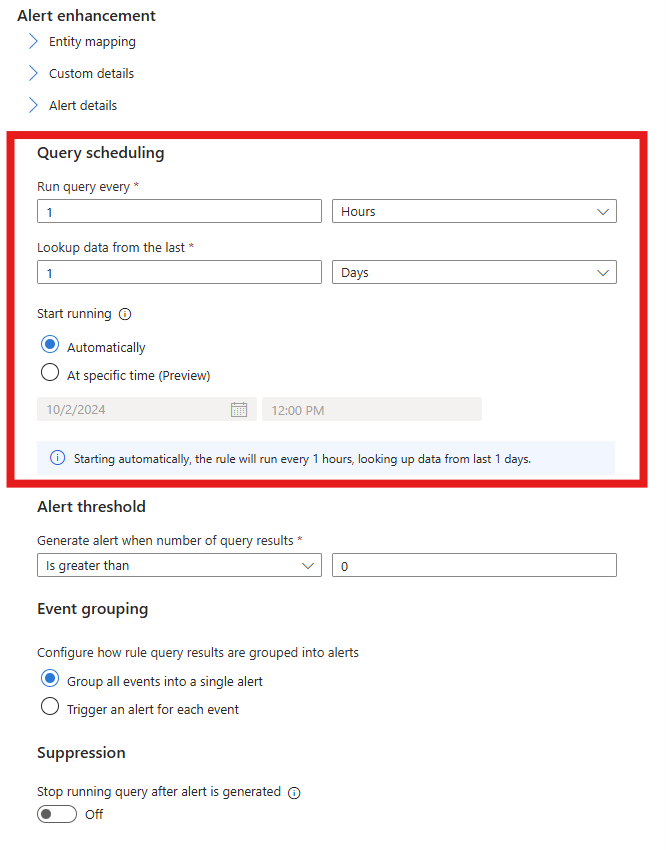

SensitiveOperationListafin d’inclure uniquement les opérations liées aux clés.Dans cet exemple, nous allons programmer la requête afin qu’elle s’exécute une fois par heure.

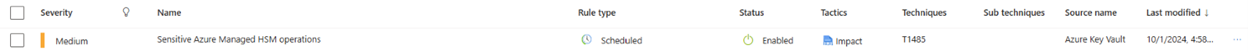

Passez en revue et enregistrez la règle. Vous devez maintenant voir la règle que vous avez créée dans la page Analytics.

Vous pouvez tester la règle en créant et supprimant une clé. L’opération

KeyDeleteest l’une des opérations sensibles recherchées par la règle analytique portant le nom « Opérations HSM managées Azure sensibles ».