Registro de Managed HSM

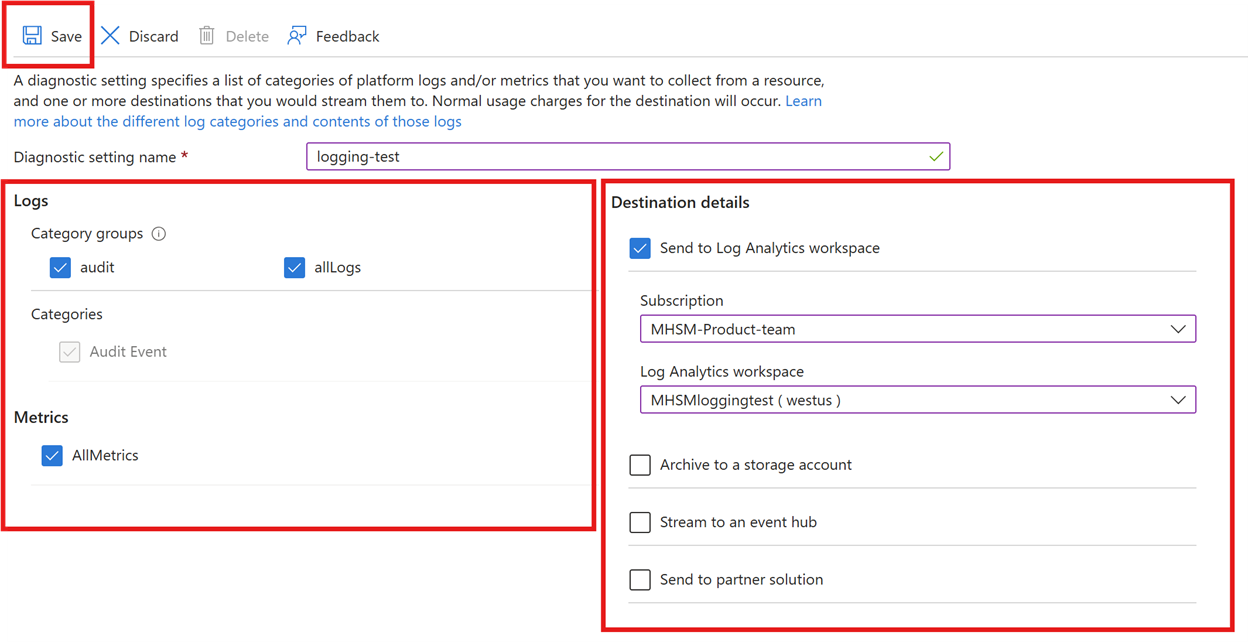

Después de crear uno o varios HSM administrados, es probable que desee supervisar cómo y cuándo se accede a ellos y quién lo hace. Puede hacerlo al habilitar el registro, que guarda la información en una cuenta de almacenamiento de Azure proporcionada por el usuario. Un nuevo contenedor denominado insights-logs-auditevent se crea automáticamente para su cuenta de almacenamiento especificada. Puede usar esta misma cuenta de almacenamiento para recopilar registros de varios HSM administrados. También puede optar por enviar los registros a un área de trabajo de Log Analytics, que se puede usar para permitir que Microsoft Sentinel detecte automáticamente actividades sospechosas.

Puede acceder a la información de registro 10 minutos (como máximo) después de la operación del HSM administrado. En la mayoría de los casos, es antes. Es decisión suya administrar los registros en la cuenta de almacenamiento:

- Use los métodos de control de acceso estándar de Azure para proteger los registros mediante la restricción de los usuarios que pueden entrar a ellos.

- Elimine los registros que ya no desee mantener en la cuenta de almacenamiento.

Use este tutorial para empezar a trabajar con el registro de HSM administrado. Debe tener una cuenta de almacenamiento o un área de trabajo de Log Analytics ya creada antes de habilitar el registro e interpretar la información de registro recopilada.

Requisitos previos

Para completar los pasos de este artículo, debe tener los siguientes elementos:

- Una suscripción a Microsoft Azure. Si no tiene una, puede registrarse para una evaluación gratuita.

- La CLI de Azure, versión 2.25.0 o posterior. Ejecute

az --versionpara encontrar la versión. Si necesita instalarla o actualizarla, consulte Instalación de la CLI de Azure. - Un HSM administrado en la suscripción. Consulte Quickstart: Aprovisionamiento y activación de un HSM administrado mediante la CLI de Azure para aprovisionar y activar un HSM administrado.

- Una cuenta de Almacenamiento de Azure o un área de trabajo de Log Analytics. Si no tiene uno o ambos, puede crearlos mediante Azure Portal:

Azure Cloud Shell

En Azure se hospeda Azure Cloud Shell, un entorno de shell interactivo que puede utilizar mediante el explorador. Puede usar Bash o PowerShell con Cloud Shell para trabajar con los servicios de Azure. Puede usar los comandos preinstalados de Cloud Shell para ejecutar el código de este artículo sin tener que instalar nada en su entorno local.

Para iniciar Azure Cloud Shell:

| Opción | Ejemplo o vínculo |

|---|---|

| Seleccione Pruébelo en la esquina superior derecha de un bloque de código o de comandos. Solo con seleccionar Pruébelo no se copia automáticamente el código o comando en Cloud Shell. |

|

| Vaya a https://shell.azure.com o seleccione el botón Iniciar Cloud Shell para abrir Cloud Shell en el explorador. |

|

| Seleccione el botón Cloud Shell en la barra de menús de la esquina superior derecha de Azure Portal. |

|

Para usar Azure Cloud Shell:

Inicie Cloud Shell.

Seleccione el botón Copiar en un bloque de código (o bloque de comandos) para copiar el código o comando.

Pegue el código o comando en la sesión de Cloud Shell. Para ello, seleccione Ctrl+Mayús+V en Windows y Linux, o bien seleccione Cmd+Mayús+V en macOS.

Seleccione Enter para ejecutar el código o comando.

Conexión a su suscripción de Azure

Inicie sesión en la suscripción de Azure mediante el comando az login de la CLI de Azure:

az login

Para más información sobre las opciones de inicio de sesión mediante la CLI, consulte Inicio de sesión con la CLI de Azure

Identificar el HSM administrado, la cuenta de almacenamiento y el área de trabajo de Log Analytics

El primer paso para configurar el registro de claves es buscar el HSM administrado que desea registrar.

Use la CLI de Azure del comando az keyvault show para buscar el HSM administrado que desea registrar.

También puede usar la CLI de Azure del comandoaz storage account show para buscar la cuenta de almacenamiento que desea usar para el registro o la CLI de Azure del comando az monitor log-analytics workspace show para buscar el área de trabajo de Log Analytics que desea usar para el registro.

hsmresource=$(az keyvault show --hsm-name ContosoMHSM --query id -o tsv)

storageresource=$(az storage account show --name ContosoMHSMLogs --query id -o tsv)

loganalyticsresource=$(az monitor log-analytics workspace show --resource-group ContosoResourceGroup --workspace-name ContosoLogs --query id -o tsv)

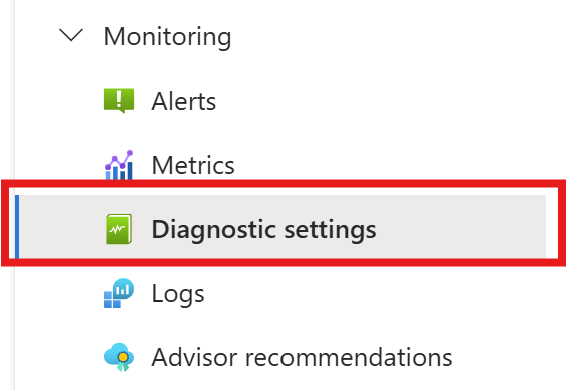

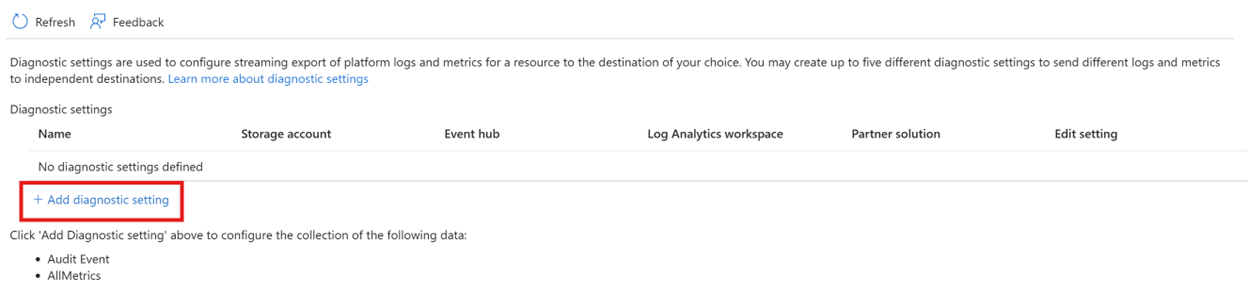

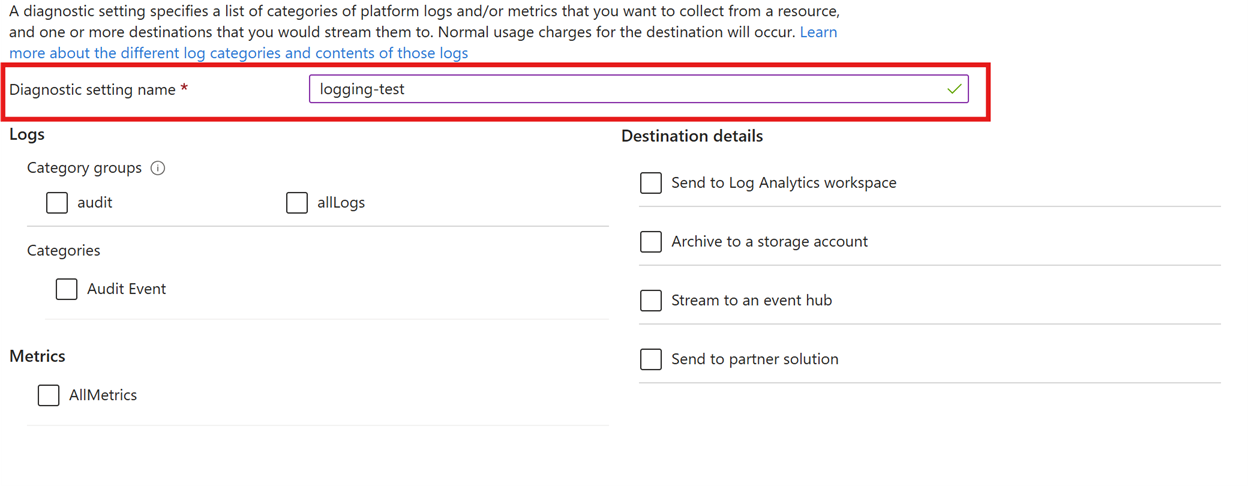

Habilitar registro

Para habilitar el registro para HSM administrado, use la CLI de Azure del comando az monitor diagnostic-settings create, junto con las variables de comandos anteriores. También estableceremos la marca de -Enabled en "true" y estableceremos el category en "AuditEvent" (la única categoría para el registro de HSM administrado).

Para enviar los registros a una cuenta de almacenamiento:

az monitor diagnostic-settings create --name ContosoMHSM-Diagnostics --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --storage-account $storageresource

Para enviar los registros a un área de trabajo de Log Analytics:

az monitor diagnostic-settings create --name "ContosoMHSM-Diagnostics" --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --workspace $loganalyticsresource

Qué se registra

Los siguientes tipos de operaciones y eventos se registran para HSM administrado:

- Todas las solicitudes de la API REST autenticadas, incluidas las solicitudes con error debido a permisos de acceso, errores del sistema, bloques de firewall o solicitudes incorrectas.

- Operaciones del plano de administración en el propio recurso de HSM administrado, incluidas la creación, eliminación y actualización de atributos, como las etiquetas.

- Operaciones relacionadas con el dominio de seguridad, como la inicialización y descarga, la inicialización de la recuperación y la carga.

- Operaciones completas de copia de seguridad, restauración y restauración selectiva de HSM

- Operaciones de administración de roles, como crear, ver o eliminar asignaciones de roles, y crear, ver o eliminar definiciones de roles personalizados.

- Operaciones con claves, entre las que se incluyen las siguientes:

- Creación, modificación o eliminación de las claves.

- Firma, comprobación, cifrado, descifrado, encapsulado, desencapsulado y enumeración de claves.

- Copia de seguridad, restauración y purga de claves.

- Versión de clave

- Rutas de acceso no válidas que dan como resultado una respuesta 404.

Acceso a los registros

Cuenta de almacenamiento

Los registros de Managed HSM se almacenan en el contenedor insights-logs-auditevent de la cuenta de almacenamiento proporcionada. Para ver los registros, tendrá que descargar blobs. Para obtener información sobre Azure Storage, consulte Creación, descarga y enumeración de blobs mediante la CLI de Azure.

Los blobs individuales se almacenan como texto, con formato de JSON. Veamos una entrada de registro como ejemplo. En este ejemplo se muestra la entrada de registro cuando se envía una solicitud para crear una copia de seguridad completa al HSM administrado.

[

{

"TenantId": "{tenant-id}",

"time": "2020-08-31T19:52:39.763Z",

"resourceId": "/SUBSCRIPTIONS/{subscription-id}/RESOURCEGROUPS/CONTOSORESOURCEGROUP/PROVIDERS/MICROSOFT.KEYVAULT/MANAGEDHSMS/CONTOSOMHSM",

"operationName": "BackupCreate",

"operationVersion": "7.0",

"category": "AuditEvent",

"resultType": "Success",

"properties": {

"PoolType": "M-HSM",

"sku_Family": "B",

"sku_Name": "Standard_B1"

},

"durationMs": 488,

"callerIpAddress": "X.X.X.X",

"identity": "{\"claim\":{\"appid\":\"{application-id}\",\"http_schemas_microsoft_com_identity\":{\"claims\":{\"objectidentifier\":\"{object-id}\"}},\"http_schemas_xmlsoap_org_ws_2005_05_identity\":{\"claims\":{\"upn\":\"admin@contoso.com\"}}}}",

"clientInfo": "azsdk-python-core/1.7.0 Python/3.8.2 (Linux-4.19.84-microsoft-standard-x86_64-with-glibc2.29) azsdk-python-azure-keyvault/7.2",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subnetId": "(unknown)",

"httpStatusCode": 202,

"PoolName": "mhsmdemo",

"requestUri": "https://ContosoMHSM.managedhsm.azure.net/backup",

"resourceGroup": "ContosoResourceGroup",

"resourceProvider": "MICROSOFT.KEYVAULT",

"resource": "ContosoMHSM",

"resourceType": "managedHSMs"

}

]

Área de trabajo de Log Analytics

Los registros de HSM administrados se almacenan en el área de trabajo de Log Analytics que proporcionó. Puede usar Azure Portal para consultar los registros. Para obtener más información, vea Tutorial de Log Analytics.

Uso de registros de Azure Monitor

Puede utilizar la solución Key Vault en registros de Azure Monitor para revisar los registros AuditEvent de HSM administrado. En los registros de Azure Monitor, las consultas de los registros se usan para analizar los datos y obtener la información que necesita. Para más información, incluido cómo configurarlo, consulte Supervisar el HSM administrado de Azure.

Para obtener información sobre cómo analizar registros, consulte Consultas de registro de Kusto de muestra.

Si va a enviar los registros a un área de trabajo de Log Analytics, puede usar Microsoft Sentinel para detectar automáticamente actividades sospechosas. Consulte Microsoft Sentinel para HSM administrado de Azure.

Pasos siguientes

- Obtenga más información sobre procedimientos recomendados para aprovisionar y usar un HSM administrado.

- Obtenga más información sobre cómo realizar una copia de seguridad y restauración de un HSM administrado.