Configuración de Microsoft Sentinel para HSM administrado de Azure

Puede usar Microsoft Sentinel para detectar automáticamente actividades sospechosas en los recursos de Azure. Microsoft Sentinel incluye muchos conectores predefinidos para los servicios de Microsoft, que se integran en tiempo real. Puede encontrar el "Paquete de solución" específico para proteger Azure Key Vaults en el Centro de contenido de Microsoft Sentinel. También puede usarlo para HSM administrado. Sin embargo, hay algunos pasos clave que se deben seguir para asegurarse de que se usa correctamente para HSM administrado.

Siga las instrucciones que se encuentran en Inicio rápido: Incorporación a Microsoft Sentinel | Microsoft Learn para habilitar Microsoft Sentinel.

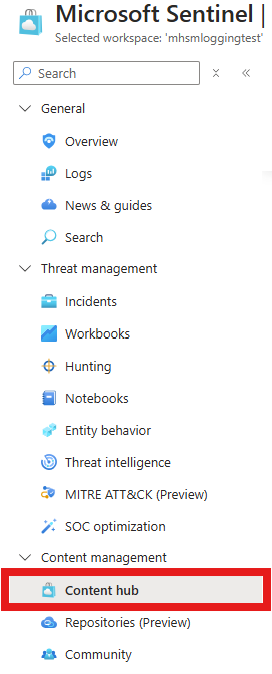

Vaya al área de trabajo de Microsoft Sentinel y seleccione Centro de contenido en Administración de contenido.

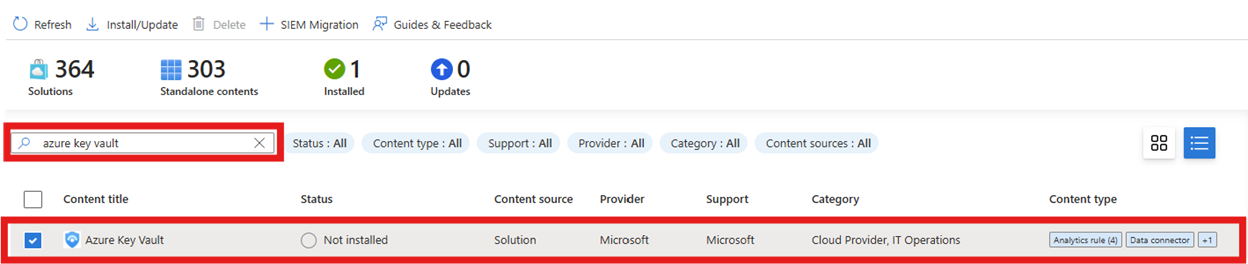

Busque Azure Key Vault en el centro de contenido y selecciónelo.

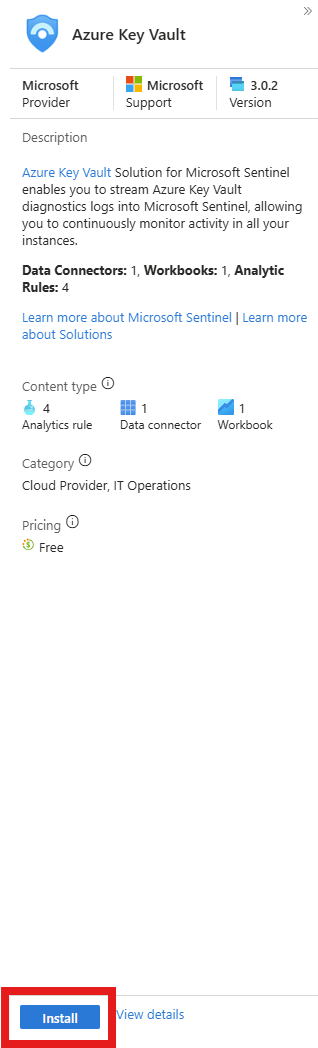

Seleccione Instalar en la barra lateral que aparece.

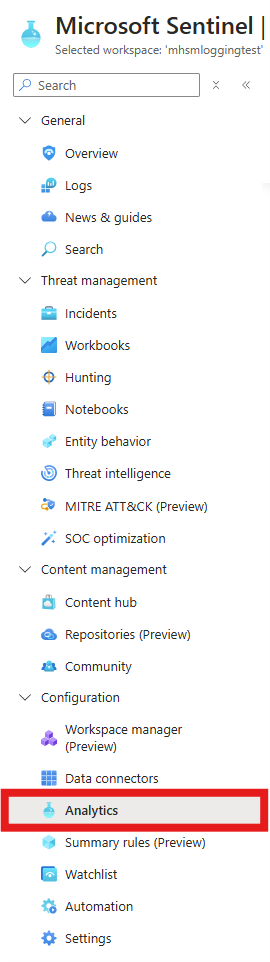

Seleccione Análisis en Configuration.

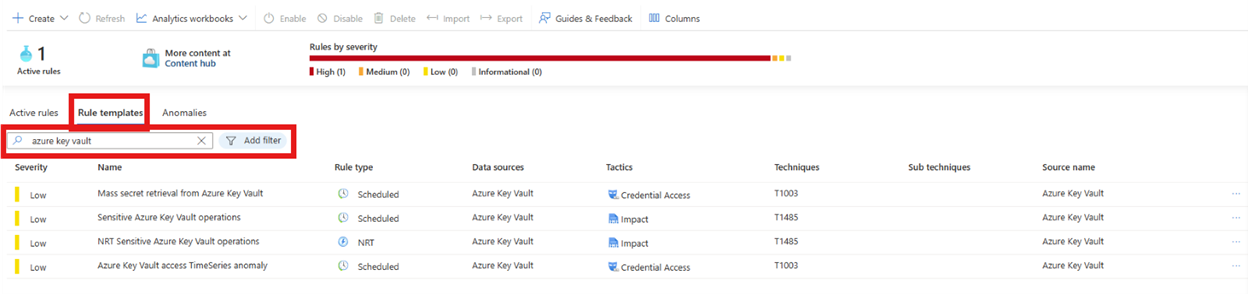

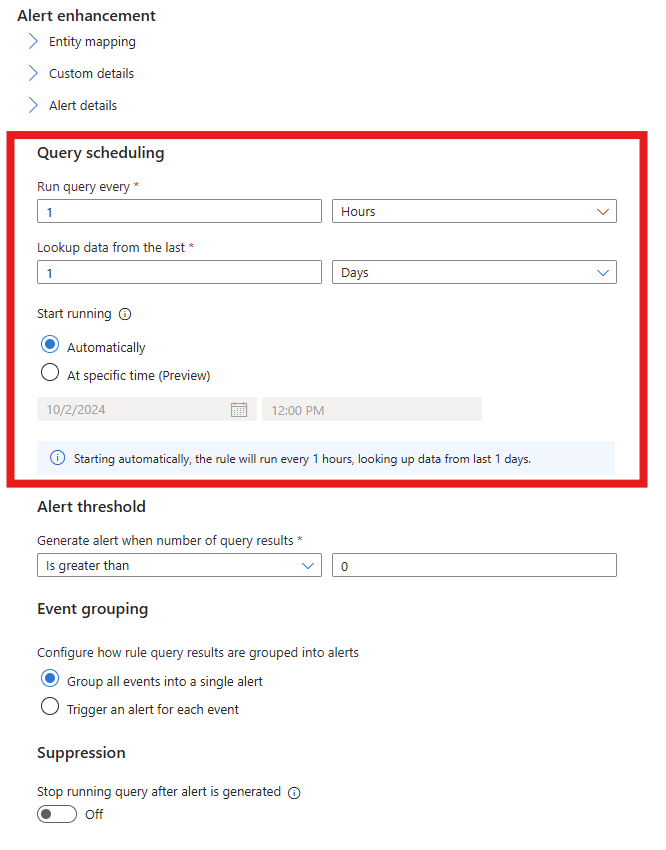

Seleccione Plantillas de regla, y, a continuación, busque Azure Key Vault o use el filtro para filtrar Orígenes de datos para Azure Key Vault.

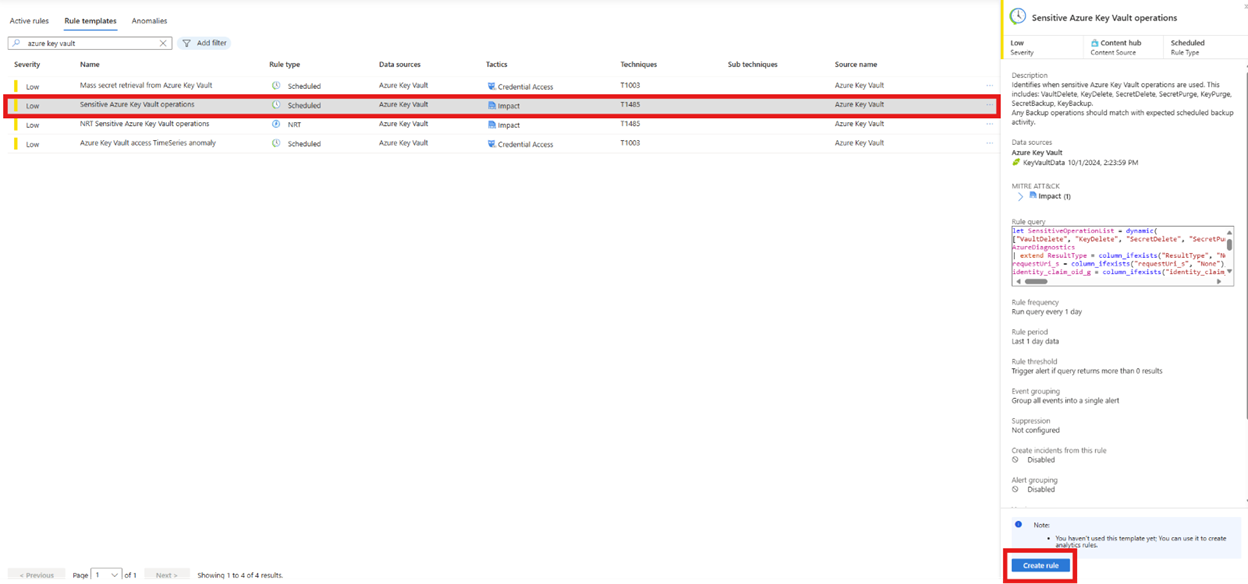

Use la plantilla de regla que coincida con el caso de uso mejor. En este ejemplo, seleccionamos Operaciones confidenciales de Key Vault. En la barra lateral que aparece, seleccione Crear regla.

En la pestaña Establecer lógica de regla, edite la consulta de reglas. Cambie "VAULTS" a "MANAGEDHSMS". En este ejemplo, también hemos cambiado el

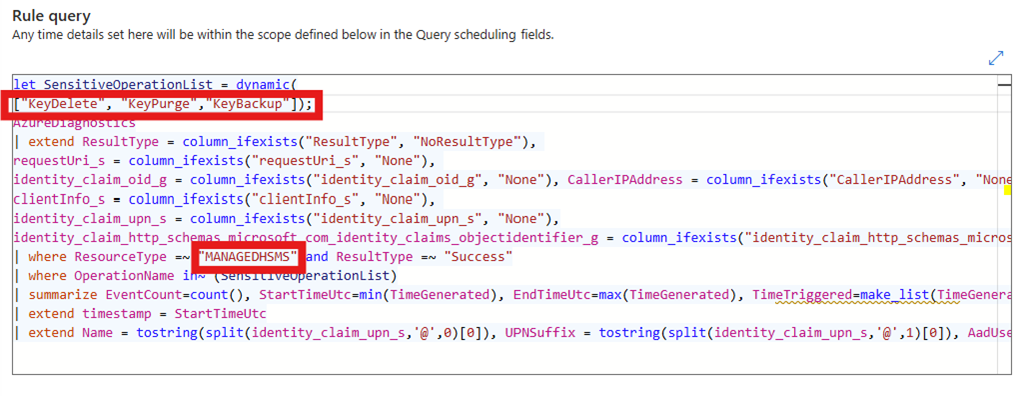

SensitiveOperationListpara incluir solo operaciones relacionadas con claves.En este ejemplo, programamos la consulta para que se ejecute una vez cada hora.

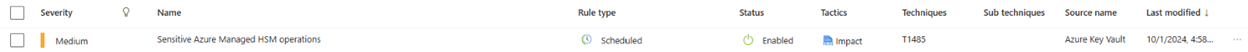

Revise y guarde la regla. Ahora debería ver la regla que creó en la página deAnálisis.

Puede probar la regla mediante la creación y eliminación de una clave. La operación

KeyDeletees una de las operaciones confidenciales buscadas por la regla analítica denominada "Operaciones HSM administradas por Azure confidenciales".