Konfigurationsleitfaden für Windows 365, die an der ASD-Blaupause ausgerichtet sind

Windows 365 Enterprise Cloud-PC ist ein cloudbasierter Desktop-as-a-Service (DaaS), der automatisch Windows 365 virtuellen Computer (Cloud-PCs) für Ihre Endbenutzer erstellt. Es bietet die Vorteile von Microsoft 365 für Produktivität, Sicherheit, Compliance auf geschützter Ebene und Zusammenarbeit.

Eine im Microsoft Service Trust Portal verfügbare Bewertung des Australian Government Infosec Registered Assessors Program (IRAP) von Microsoft 365 umfasst Windows 365 in den Umfang der bewerteten Dienste. Der Dienst wird so bewertet, dass er die geschützte Datenebene erreicht. Geschützt ist die höchste Sicherheitsbewertung, die für einen öffentlichen Clouddienst in Australien gilt. Der Dienst wird mit Zero Trust erstellt und während der Übertragung und im Ruhezustand verschlüsselt.

Wie bei jedem neuen Dienst, der in einer sensiblen Umgebung bereitgestellt wird, erfordert die Einführung von Windows 365 jedoch eine bestimmte Konfiguration. Dieser Leitfaden zur Konfigurationsplanung befasst sich mit den Überlegungen, die für die erfolgreiche Bereitstellung von Windows 365 in einem Betriebsframework erforderlich sind, das vertrauliche Informationen verarbeitet. Dieser Leitfaden setzt den Zugriff auf Windows 365-Abonnementlizenzierung und Microsoft 365 Enterprise E3 oder E5 voraus, in Übereinstimmung mit dem Konfigurationsleitfaden für die Australian Signals Directorate (ASD) Blueprint for Secure Cloud für Microsoft 365. Dieser Leitfaden ist für die Verwendung mit den folgenden Dokumenten vorgesehen:

- Leitfaden zum Microsoft Protective Security Policy Framework (PSPF): Ausführliche Anleitungen zur Verwendung von Microsoft-Produkten zur Einhaltung von PSPF-Anforderungen.

- Leitfaden zu Microsoft Essential 8: Ausführliche Anleitungen zur Verwendung von Microsoft-Produkten zur Einhaltung von Essential 8 für die Reifegrade 1 bis 3.

- Australian Signals Directorate (ASD)-Blaupause für sichere Cloud: Link zur ASD-Blaupause, die Organisationen praktische Anleitungen bietet, die sie neben den Anforderungen in ISM und PSPF beim Entwerfen, Konfigurieren und Bereitstellen von Cloudarbeitsbereichen berücksichtigen sollten.

Planungs-Windows 365

Die Windows 365 Enterprise-Dokumentation ist ein umfassender Leitfaden für Windows 365 Cloudbereitstellung. Um sich an die ASD-Blaupause und stark regulierte Branchen in Australien anzupassen, sollte dieser Artikel mit der Windows 365 Enterprise-Dokumentation verwendet werden.

Tipp

Sowohl Cloud-PCs als auch physische PCs können über Intune verwaltet werden, sodass vorhandene Steuerelemente wie Ihre Sicherheitsbaselines verwendet werden können, einschließlich Essential 8, rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC). Analysen, die auf Ihre physischen Geräte anwendbar sind, können auch auf Ihre Cloud-PCs angewendet werden.

Einrichten einer Bereitstellungsrichtlinie

Befolgen Sie die Anweisungen gemäß erstellen von Bereitstellungsrichtlinien für Windows 365 Anleitung mit den folgenden spezifischen Schritten, um sich an der ASD-Blaupause anzupassen.

Registerkarte „Allgemein“

In den Details des Jointyps wird empfohlen, nach Möglichkeit Microsoft Entra Join und von Microsoft gehostetes Netzwerk auszuwählen. Diese Auswahl bietet eine optimale Endbenutzererfahrung in Kombination mit verwaltungstechnischer, einfacher Verwaltung, Sicherheit und Einfachheit. Aus Netzwerk- und Sicherheitssicht behandelt diese Konfiguration den Cloud-PC als isoliertes Gerät, das nur über ein sicheres VPN eine Verbindung mit lokalen und angegebenen privaten Ressourcen herstellen kann.

Informationen zu Cloud-PC-Benutzern, die lokalen Zugriff benötigen, finden Sie unter Erstellen von Azure-Netzwerkverbindungen für Windows 365. Es wird empfohlen, zwei Bereitstellungsrichtlinien zu erstellen: eine für Hybridbeitrittsbenutzer, um unnötigen Zugriff gemäß dem IsM-Schutzprinzip (Information Security Manual) (ISM)-Schutzprinzip 11 einzuschränken, und eine andere, die keinen lokalen Zugriff benötigen, um optimale Leistung und Sicherheit zu gewährleisten.

Das ISM hat keine zwingenden Anforderungen an die Speicherung von Daten an den Speicherort. Microsoft empfiehlt für eine optimale Endbenutzererfahrung, dass Sie Cloud-PCs in der nächstgelegenen Region bereitstellen, aus der Ihre Benutzer eine Verbindung herstellen. Für Anwendungen, die empfindlich auf hohe Latenz reagieren, können sie auch davon profitieren, dass Regionen, die sich näher am Benutzer oder back-End-Systemen befinden, ausgerichtet werden, um eine optimale Endbenutzererfahrung zu gewährleisten. Für die häufigsten Anwendungsfälle, die der ASD-Blaupause folgen, befinden sich Benutzer in Australien, z. B. für Microsoft Entra Join und ein von Microsoft gehostetes Netzwerk:

Wählen Sie GeographyAustralia aus.

Wählen Sie "Region Automatisch"(empfohlen) aus.

Weitere Informationen zu anderen Azure-Geografien und -Regionen, die für die Bereitstellung eines Windows 365 Cloud-PC verfügbar sind, finden Sie unter Unterstützte Geografische Regionen und Regionen für die Cloud-PC-Bereitstellung.

Wählen Sie Use Microsoft Entra Single Sign-On (SSO) (Einmaliges Anmelden (Single Sign-On, SSO) verwenden aus. SSO sollte als Standardeinstellung aktiviert sein. Weitere Informationen finden Sie unter Windows 365 Identität und Authentifizierung.

Wählen Sie Weiter aus.

Registerkarte "Konfiguration"

Windows-Einstellungen

Wählen Sie unter Sprache und Region die Option Englisch (Neuseeland) aus.

Hinweis

Englisch (Australien) ist noch nicht für Windows 365 verfügbar. Es wird empfohlen, die Option "Neuseeland" auszuwählen, die dem australischen Englisch am ähnlichsten ist.

Benennung von Cloud-PCs

Wenn Sie für die Benennung von Cloud-PCs keine bestimmte Namenskonvention benötigen, empfiehlt es sich, dieses Kontrollkästchen deaktiviert zu lassen. Microsoft erstellt automatisch einen PC-Namen, wenn der Cloud-PC bereitgestellt wird. Dem Standardmäßigen Cloud-PC-Namen wird das Präfix vorangestellt CPC.

Zusätzliche Dienstleistungen

Microsoft empfiehlt die Verwendung von Autopatch für Windows 365 Enterprise und dedizierten Frontline-Modus. Es unterstützt Ihre organization das Erreichen von Essential 8 Maturity Level 3 für Ihre Endpunkte.

Weitere Informationen zur Verwendung von Autopatch in einer auf Essential 8 ausgerichteten Einstellung finden Sie unter Essential 8 guidance using Autopatch for Windows 365 .For more information on using Autopatch for an Essential 8 aligned setting, see Essential 8 guidance using Autopatch for Windows 365.

Wählen Sie Weiter aus. Die Bereitstellung von Cloud-PCs beginnt, sobald Sie Erstellen ausgewählt haben.

Die verbleibenden Schritte für Bereichstags, Zuweisung und Überprüfung + Erstellen entsprechen dem Leitfaden für Bereitstellungsrichtlinien für Windows 365.

Tipp

Bereichstags werden verwendet, um eine präzise administrative Steuerung in einer Umgebung bereitzustellen. Weitere Informationen finden Sie unter Verwenden von RBAC und Bereichstags.

Die Bereitstellung von Cloud-PCs beginnt, sobald Sie auf "Erstellen" geklickt haben.

Windows 365 Anwendungsempfehlungen

Windows App bietet eine einheitliche Oberfläche für Benutzer, um eine Verbindung mit einem microsoft DaaS herzustellen, z. B. Windows 365 Cloud-PCs, Azure Virtual Desktop oder Dev Box. Der Desktopzugriff ist entweder über den einfachen installierbaren Client oder einen modernen HTML5-Browser verfügbar.

Laden Sie die Windows App unter herunter:

- windows365.microsoft.com oder

- Microsoft Store-App und Suche nach Windows App.

Um den Zugriff auf einen Cloud-PC-Desktop über Windows App (Client oder Browser) weiter zu sichern, können Organisationen richtlinien für bedingten Zugriff für Autorisierung und Compliance und/oder MAM-Konfigurationsrichtlinien (Mobile Application Management) für Datengovernance verwenden.

Erzwingen Windows App Nutzung

Um die Verwendung des Windows App beim Herstellen einer Verbindung mit windows.cloud.microsoft.com zu erzwingen, können Sie den Zugriff auf die Plattform mithilfe von Browsern blockieren.

Durch Ausführen dieser Schritte können Sie sicherstellen, dass Benutzer die Windows App verwenden müssen, wenn sie eine Verbindung mit Windows 365 Plattform herstellen, um die Sicherheit und Compliance zu verbessern.

Schritt 1: Erstellen einer neuen Richtlinie für bedingten Zugriff:

- Melden Sie sich beim Microsoft Entra Admin Center an.

- Navigieren Sie zu Schutz, erweitern Sie das Menü, um zusätzliche Optionen verfügbar zu machen, und wählen Sie dann Richtlinien für bedingten Zugriff>aus.

- Wählen Sie + Neue Richtlinie aus, um eine neue Richtlinie für bedingten Zugriff zu erstellen.

- Geben Sie einen beschreibenden Namen für die Richtlinie an (optional).

Schritt 2: Zuweisen der Richtlinie zu Benutzern:

- Wählen Sie unter Zuweisungen Ihre Benutzer und Gruppen aus.

- Aktivieren Sie Benutzer und Gruppen, und wählen Sie dann die Entra ID-Gruppe aus, der die Richtlinie zugewiesen werden soll.

- Wählen Sie Fertig aus.

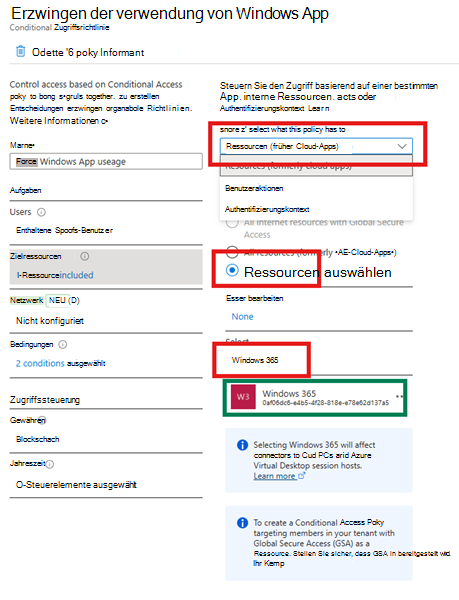

Schritt 3: Ziel der Ressourcen:

- Navigieren Sie zu Zielressourcen (offiziell als Cloud-Apps bezeichnet)>Wählen Sie Ressourcen aus.

- Der Bearbeitungsfilter sollte als Standard beibehalten werden.

- Suchen SieunterApps auswählen >nach Windows 365 (GUID 0af06dc6-e4b5-4f28-818e-e78e62d137a5), um sie der Richtlinie hinzuzufügen.

Schritt 4: Konfigurieren von Bedingungen:

- Navigieren Sie im selben Bereich wie im vorherigen Schritt zu Bedingungen.

- Wählen Sie Geräteplattformen>konfigurieren und dann Android, iOS, Windows und macOS aus.

- Wählen Sie Client-Apps>konfigurieren und Browser aus.

Schritt 5: Erzwingen der Richtlinie:

- Wählen Sie unter Zugriffssteuerungen>Zugriffblockieren gewähren>>die Option aus.

- Um die Richtlinie abzuschließen und zu erzwingen, wählen Sie Ein aus.

Empfohlene Blaupauseneinstellungen in Intune

Windows 365-Sicherheitsbaseline

Stellen Sie die Windows 365-Sicherheitsbaseline im Microsoft Intune Admin Center bereit. Schritt-für-Schritt-Anweisungen finden Sie unter Windows 365 Sicherheitsbaseline.

Verwalten von RDP-Geräteumleitungen für Cloud-PCs

Intune RdP-Umleitungseinstellungen (Remotedesktopprotokolle) bestimmen, wie Benutzer auf ihren Cloud-PC zugreifen und auf welche spezifischen Features sie Zugriff haben, die an die Anforderungen Ihrer Organisation und Ihrer Endbenutzer angepasst werden können.

Tipp

ASD rät Organisationen, "die Blaupause zusammen mit ihren eigenen einzigartigen Anforderungen, Risikobereitschaft und Organisationskultur zu berücksichtigen". Vorgeschlagene Umleitungen sollten bewertet und auf den spezifischen Anwendungsfall des organization zugeschnitten werden.

| Umleitung | Ausführliche Anleitung | Standardeinstellung | Hinweise |

|---|---|---|---|

| Audio- und Videoumleitung | Konfigurieren der Audio- und Videoumleitung | Der Standardwert ist Audio, und die Umleitung der Videowiedergabe ist aktiviert, sodass die Umleitung auf den lokalen Computer möglich ist. | Wenn Sie diese Einstellung ändern, sollten Sie die Hinweise zur Barrierefreiheit in der ASD-Blaupause in Betracht ziehen. Übernehmen Sie diese Einstellung als Standardeinstellung. |

| Audioaufnahmeumleitung | Konfigurieren der Audioaufnahmeumleitung | Standardmäßig ist die Audioaufzeichnungsumleitung nicht blockiert, und der Cloud-PC ermöglicht die Umleitung der Audioaufzeichnung. |

Die ASD-Blaupause empfiehlt, die Tonaufzeichnung zu blockieren. Konfigurieren Sie die Einstellung unter Audioaufzeichnungsumleitung zulassen>Deaktiviert. |

| Kamera, Webcams und Videoaufnahme | Konfigurieren der Kamera-, Webcam- und Videoaufnahmeumleitung | Standardmäßig ist die Umleitung von Peripheriegeräten für Kamera, Webcam und Videoaufnahme aktiviert und kann an den lokalen Computer umgeleitet werden. | Wenn Sie diese Einstellung ändern, sollten Sie die Hinweise zur Barrierefreiheit in der ASD-Blaupause in Betracht ziehen. Übernehmen Sie diese Einstellung als Standardeinstellung. |

| Zwischenablage | Konfigurieren der Umleitung der Zwischenablage über das Remotedesktopprotokoll | Die Standardeinstellung ist Die Umleitung der Zwischenablage ist nicht blockiert. Die Zwischenablage wird in beide Richtungen zwischen der Remotesitzung und dem lokalen Gerät umgeleitet. | Die ASD-Blaupause empfiehlt, die Umleitung der Zwischenablage zu blockieren. Konfigurieren Sie die Einstellung Unterablageumleitung> nicht zulassenAktiviert. |

| Laufwerke und Speicher | Konfigurieren der Umleitung von Festen, Wechseldatenträgern und Netzlaufwerken | Standardmäßig werden alle Laufwerke vom lokalen Gerät an eine Remotesitzung umgeleitet, einschließlich der Laufwerke, die später verbunden werden. |

Die ASD-Blaupause empfiehlt, die Laufwerksumleitung zu blockieren. Konfigurieren Sie die Einstellung Unter Laufwerkumleitung> nicht zulassenAktiviert. |

| Location | Konfigurieren der Standortumleitung | Die Standardeinstellung ist Benutzersteuerelemente, die Standortinformationen freigeben. | Standort ein erzwingen hilft bei der Identifizierung von Standortanomalien, z. B. unmöglicher Reisen mithilfe von Defender für Cloud-App-Richtlinien zur Erkennung von Anomalien , die der ASD-Blaupausenempfehlung zum Schutz von SaaS folgen. |

| MTP und PTP | Konfigurieren der Umleitung des Medienübertragungsprotokolls und des Bildübertragungsprotokolls unter Windows | Der Standardwert ist MTP, und die PTP-Umleitung ist aktiviert. | Konfigurieren Sie Einstellungen unter Unterstützte Plug & Play Geräteumleitung> nicht zulassen. |

| Printers | Konfigurieren der Druckerumleitung | Standardmäßig werden alle Drucker vom lokalen Gerät zu einer Remotesitzung umgeleitet, und der Standarddrucker auf dem lokalen Gerät ist der Standarddrucker auf dem Cloud-PC. |

ASD Blueprint empfiehlt, dass das Drucken nur für die Office-Verwendung aktiviert ist. Clientdruckerumleitung> nicht zulassenAktiviert. Alternativ kann ein sicherer Druck auf bestimmten Bürodruckern mit Universal Print erreicht werden. |

| Serielle/COM-Ports | Konfigurieren der seriellen Oder COM-Portumleitung | Der Standardwert ist seriell, oder COM-Ports werden vom lokalen Gerät an den Cloud-PC umgeleitet. | Konfigurieren Sie Einstellungen unter Com-Portumleitung> nicht zulassenAktiviert. |

| Smartcards | Konfigurieren der Smart Karte-Geräteumleitung | Der Standardwert ist smart Karte Geräte vom lokalen Gerät an den Cloud-PC umgeleitet werden. | Konfigurieren Sie Einstellungen unter Smart Karte Geräteumleitung>nicht zulassen. |

| USB | Konfigurieren der USB-Umleitung unter Windows | Standardmäßig ist die USB-Umleitung nicht zulässig. | Konfigurieren Sie Einstellungen unter Unterstützte Plug & Play Geräteumleitung> nicht zulassen. |

| WebAuthn | Konfigurieren der WebAuthn-Umleitung | Standardmäßig aktiviert Cloud-PC die WebAuthn-Umleitung. | Behalten Sie diese Einstellung als Standardeinstellung bei (WebAuthn-Umleitung zulassen), da SSO WebAuthn verwendet. |

Es gibt einige Nuancen für die Geräteumleitung, je nachdem, welches Clientendpunktbetriebssystem verwendet wird. Weitere Informationen zum Endpunktvergleich von Features finden Sie unter Vergleichen von Remotedesktop-App-Features auf verschiedenen Plattformen und Geräten.

Allgemeine RDP-Beispiele

Dieser Abschnitt enthält vorlagenbasierte RDP-Geräteumleitungsbeispiele für gängige Cloud-PC-Anwendungsfälle in Behördenorganisationen. Verwenden Sie diese Einstellungen als Ausgangspunkt, die auf die Anforderungen Ihrer Organisation zugeschnitten sind.

Beispiel 1: Unternehmensbenutzer von einem von der Organisation verwalteten Gerät

Wenn sich ein Unternehmensbenutzer von einem von der Organisation verwalteten Gerät anmeldet, wird empfohlen, dass der Cloud-PC die vorhandenen Unternehmenskonfigurationen erbt.

| Umleitung | Vorgeschlagene Einstellung |

|---|---|

| Audio- und Videoumleitung | Geerbt (keine Änderungen) |

| Audioaufnahmeumleitung | Geerbt (keine Änderungen) |

| Kamera, Webcams und Videoaufnahme | Geerbt (keine Änderungen) |

| Zwischenablage | Geerbt (keine Änderungen) |

| Laufwerke und Speicher | Geerbt (keine Änderungen) |

| Location | Geerbt (keine Änderungen) |

| MTP und PTP | Geerbt (keine Änderungen) |

| Drucker | Geerbt (keine Änderungen) |

| Serielle/COM-Ports | Geerbt (keine Änderungen) |

| Smartcards | Geerbt (keine Änderungen) |

| USB | Geerbt (keine Änderungen) |

| WebAuthn | Geerbt (keine Änderungen) |

Beispiel 2: Byod des Auftragnehmers

Ein gängiger Anwendungsfall in Behördeneinstellungen ist die Bereitstellung eines Cloud-PCs für Auftragnehmer, die häufig verwendete RDP-Geräteumleitungen für den Anwendungsfall eines BYOD-Auftragnehmers (Bring Your Own Device) verwenden.

| Umleitung | Vorgeschlagene Einstellung |

|---|---|

| Audio- und Videoumleitung | Übernehmen Sie die Standardeinstellung. |

| Audioaufnahmeumleitung | Deaktiviert (Audioaufzeichnung blockieren) |

| Kamera, Webcams und Videoaufnahme | Übernehmen Sie die Standardeinstellung. |

| Zwischenablage | Aktivieren (Umleitung der Zwischenablage blockieren) |

| Laufwerke und Speicher | Aktivieren (Laufwerk- und Speicherumleitung blockieren) |

| Location | Position ein erzwingen |

| MTP und PTP | Aktiviert (MTP und PTP blockieren) |

| Drucker |

Aktiviert (Umleitung des Blockdruckers) Alternativ können Sie Universelles Drucken verwenden, um den gesamten Druck zurück an von der Organisation genehmigte Bürodrucker zu leiten. |

| Serielle/COM-Ports | Aktiviert (serielle/COM-Ports blockieren) |

| Smartcards | Aktiviert (Smartcards blockieren) |

| USB | Aktiviert (USB blockieren) |

| WebAuthn | Übernehmen Sie die Standardeinstellung. |

Beispiel 3: Secure Enclave

Secure Enclaves sind in der Regel kleine, separate Organisationen, die für eine höhere Klassifizierung von Daten ausgelegt sind, als das, was die Standard organization verarbeitet. Dies ermöglicht Es Personen mit höherer Freigabe und einem bedarfsorientierten Wissen, Zugriff auf diese Daten zu erhalten.

| Umleitung | Vorgeschlagene Einstellung |

|---|---|

| Audio- und Videoumleitung | Deaktiviert (Audio- und Videoumleitung blockieren) |

| Audioaufnahmeumleitung | Deaktiviert (Audioaufzeichnung blockieren) |

| Kamera, Webcams und Videoaufnahme | Aktivieren (Videoaufzeichnungsumleitung blockieren) |

| Zwischenablage | Aktivieren (Umleitung der Zwischenablage blockieren) |

| Laufwerke und Speicher | Aktivieren (Laufwerk- und Speicherumleitung blockieren) |

| Location | Position ein erzwingen |

| MTP und PTP | Aktiviert (MTP und PTP blockieren) |

| Drucker |

Aktiviert (Umleitung des Blockdruckers) Oder verwenden Sie Universal Print , um den gesamten Druck zurück an die angegebenen geschützten Drucker weiterzuleiten. |

| Serielle/COM-Ports | Aktiviert (serielle/COM-Ports blockieren) |

| Smartcards | Aktiviert (Smartcards blockieren) |

| USB | Aktiviert (USB blockieren) |

| WebAuthn | Übernehmen Sie die Standardeinstellung. |

Beispiel 4: Jumphost

Administrative Aktivitäten, die über den Jumphost durchgeführt werden, sind unter ISM 1387 (ML 2 und 3) akzeptabel. Ein Cloud-PC ist eine einfache und effektive Möglichkeit, einen Sprunghost zu erreichen.

| Umleitung | Vorgeschlagene Einstellung |

|---|---|

| Audio- und Videoumleitung | Deaktiviert (Audio- und Videoumleitung blockieren) |

| Audioaufnahmeumleitung | Deaktiviert (Audioaufzeichnung blockieren) |

| Kamera, Webcams und Videoaufnahme | Aktivieren (Videoaufzeichnungsumleitung blockieren) |

| Zwischenablage | Aktivieren (Umleitung der Zwischenablage blockieren) |

| Laufwerke und Speicher | Aktivieren (Laufwerk- und Speicherumleitung blockieren) |

| Location | Position ein erzwingen |

| MTP und PTP | Aktiviert (MTP und PTP blockieren) |

| Drucker |

Aktiviert (Umleitung des Blockdruckers) Oder verwenden Sie Universal Print , um den gesamten Druck zurück an die angegebenen geschützten Drucker zu leiten. |

| Serielle/COM-Ports | Aktiviert (serielle/COM-Ports blockieren) |

| Smartcards | Aktiviert (Smartcards blockieren) |

| USB | Aktiviert (USB blockieren) |

| WebAuthn | Übernehmen Sie die Standardeinstellung. |

Wichtig

Um ISM 1175 zu erfüllen und die Essential 8 ML 1, 2 und 3 für Sprunghosts zu erfüllen, befolgen Sie die Anleitung, um Office 365-Dienste auf Cloud-PCs einzuschränken. Weitere Informationen zum Einschränken des Administrativen Zugriffs auf die Anforderungen von Essential 8 finden Sie unter Essential Eight– Einschränken von Administratorrechten.