Essential Eight schränken Administratorrechte ein

In diesem Artikel werden Die Methoden zum Erreichen des Australian Cyber Security Center (ACSC) Essential Eight Maturity Model zum Einschränken von Administratorrechten mithilfe des Microsoft Identity Platform beschrieben. Die ACSC Maturity Model Guidelines for Restrict Administrative Privileges finden Sie im ACSC Essential Eight Maturity Model.

Warum sollte die Acsc Essential Eight-Richtlinien zur Einschränkung von Administratorrechten verfolgt werden?

Das Australian Cyber Security Centre (ACSC) leitet die Bemühungen der australischen Regierung zur Verbesserung der Cybersicherheit. Der ACSC empfiehlt allen australischen Organisationen, die Grundlegenden Acht Entschärfungsstrategien der ACSC-Strategien zur Entschärfung von Cybersicherheitsvorfällen als Basis zu implementieren. Die Baseline, bekannt als die Essential Eight, sind grundlegende Cybersicherheitsmaßnahmen, die es Angreifern erheblich erschweren, Systeme zu kompromittieren. Die grundlegenden acht Reifegrade ermöglichen es Organisationen, die Angemessenheit ihrer Cybersicherheitsmaßnahmen gegen gängige Bedrohungen in der heutigen vernetzten IKT-Landschaft zu bewerten.

Das Ziel eines böswilligen Akteurs besteht darin, Zugriff auf privilegierte Anmeldeinformationen zu erhalten, insbesondere auf Anmeldeinformationen mit Zugriff auf die Steuerungsebene des Unternehmens. Der Zugriff auf Steuerungsebene bietet umfassenden Zugriff und Kontrolle über hochwertige Ressourcen in einer IKT-Umgebung des Unternehmens. Beispiele für den Zugriff auf Steuerungsebene sind der globale Administrator und entsprechende Berechtigungen innerhalb Microsoft Entra ID sowie privilegierter Zugriff auf die Virtualisierungsinfrastruktur des Unternehmens.

Das Einschränken des privilegierten Zugriffs mithilfe eines mehrschichtigen Ansatzes erhöht die Schwierigkeit für einen Angreifer, böswillige Aktivitäten auszuführen. Das Einschränken von Administratorrechten ist eine äußerst effektive Kontrolle, die in den Acsc-Strategien zur Entschärfung von Cybersicherheitsvorfällen enthalten ist.

In dieser Tabelle werden die ISM-Steuerelemente im Zusammenhang mit Der Einschränkung von Administratorrechten beschrieben.

| ISM-Steuerung Dezember 2024 | Reifegrad | Control | Messen |

|---|---|---|---|

| ISM-0445 | 1, 2, 3 | Privilegierten Benutzern wird ein dediziertes privilegiertes Benutzerkonto zugewiesen, das ausschließlich für Aufgaben verwendet wird, die privilegierten Zugriff erfordern. | Administratoren sollten separate Konten für privilegierte Aufgaben und Produktivitätsvorgänge verwenden. Konten mit allgemeinen Berechtigungen in Microsoft Entra ID, Azure und Microsoft 365 sollten reine Cloudkonten und keine Konten sein, die von einer lokales Active Directory Domäne synchronisiert werden. |

| ISM-1175 | 1, 2, 3 | Privilegierte Benutzerkonten (mit Ausnahme derer, die explizit für den Zugriff auf Onlinedienste autorisiert sind) werden am Zugriff auf das Internet, E-Mail und Webdienste gehindert. | Blockieren Sie die Verwendung von Produktivitätstools wie Office 365 E-Mail, indem Sie Microsoft 365-Lizenzen aus privilegierten Konten entfernen. Privilegierte Konten sollten über ein Gerät mit privilegiertem Zugriff auf Cloudadministratorportale zugreifen. Die Steuerung von Internet und E-Mail von Geräten mit privilegiertem Zugriff kann mithilfe einer hostbasierten Firewall, eines Cloudproxys oder durch Konfigurieren der Proxyeinstellungen auf dem Gerät durchgeführt werden. |

| ISM-1507 | 1, 2, 3 | Anforderungen für privilegierten Zugriff auf Systeme, Anwendungen und Datenrepositorys werden bei der ersten Anforderung überprüft. | Für den privilegierten Zugriff ist ein Berechtigungsverwaltungsprozess eingerichtet. Microsoft Entra Berechtigungsverwaltung kann verwendet werden, um Berechtigungsverwaltungsprozesse zu automatisieren. |

| ISM-1508 | 3 | Der privilegierte Zugriff auf Systeme, Anwendungen und Datenrepositorys ist nur auf das beschränkt, was Benutzer und Dienste zur Erfüllung ihrer Aufgaben benötigen. | Die rollenbasierte Zugriffssteuerung ist so konfiguriert, dass der Zugriff auf autorisierte Benutzer beschränkt wird. Microsoft Entra Privileged Identity Management (PIM) stellt den Just-in-Time-Zugriff sicher, der zeitgebunden ist. |

| ISM-1509 | 2, 3 | Privilegierte Zugriffsereignisse werden zentral protokolliert. | Microsoft Entra Überwachungs- und Anmeldeprotokolle werden zur Analyse an einen Azure Log Analytics-Arbeitsbereich (LAW) gesendet. |

| ISM-1647 | 2, 3 | Der privilegierte Zugriff auf Systeme, Anwendungen und Datenrepositorys ist nach 12 Monaten deaktiviert, es sei denn, es wird erneut überprüft. | Für den privilegierten Zugriff ist ein Berechtigungsverwaltungsprozess eingerichtet. Microsoft Entra Berechtigungsverwaltung kann verwendet werden, um Berechtigungsverwaltungsprozesse zu automatisieren. |

| ISM-1648 | 2, 3 | Der privilegierte Zugriff auf Systeme und Anwendungen ist nach 45 Tagen Inaktivität deaktiviert. | Verwenden Sie Microsoft Graph-API, um lastSignInDateTime auszuwerten und inaktive privilegierte Konten zu identifizieren. |

| ISM-1650 | 2, 3 | Privilegierte Benutzerkonten- und Sicherheitsgruppenverwaltungsereignisse werden zentral protokolliert. | Microsoft Entra Überwachungs- und Anmeldeprotokolle werden zur Analyse an einen Azure Log Analytics-Arbeitsbereich (LAW) gesendet. |

| ISM-1380 | 1, 2, 3 | Privilegierte Benutzer verwenden separate privilegierte und nicht privilegierte Betriebsumgebungen. | Die Verwendung verschiedener physischer Arbeitsstationen ist der sicherste Ansatz zum Trennen privilegierter und nicht privilegierter Betriebssystemumgebungen für Systemadministratoren. Organisationen, die keine separaten physischen Arbeitsstationen verwenden können, um privilegierte und nicht privilegierte Betriebsumgebungen zu trennen, sollten einen risikobasierten Ansatz verfolgen und alternative Kontrollen gemäß einer Defense-in-Depth-Sicherheitsstrategie implementieren. |

| ISM-1688 | 1, 2, 3 | Nicht privilegierte Benutzerkonten können sich nicht bei privilegierten Betriebsumgebungen anmelden. | Anmeldeeinschränkungen und die rollenbasierte Zugriffssteuerung werden verwendet, um zu verhindern, dass sich nicht privilegierte Benutzerkonten in privilegierten Betriebsumgebungen anmelden. |

| ISM-1689 | 1, 2, 3 | Privilegierte Benutzerkonten (mit Ausnahme lokaler Administratorkonten) können sich nicht bei nicht privilegierten Betriebsumgebungen anmelden. | Anmeldeeinschränkungen und rollenbasierte Zugriffssteuerung werden verwendet, um zu verhindern, dass sich privilegierte Benutzerkonten bei nicht privilegierten Betriebssystemumgebungen anmelden. |

| ISM-1883 | 1, 2, 3 | Privilegierte Benutzerkonten, die explizit für den Zugriff auf Onlinedienste autorisiert sind, sind streng auf das beschränkt, was für Benutzer und Dienste erforderlich ist, um ihre Aufgaben zu erfüllen. | Die rollenbasierte Zugriffssteuerung ist so konfiguriert, dass der Zugriff auf autorisierte Benutzer beschränkt wird. Microsoft Entra Privileged Identity Management (PIM) stellt den just-in-time-Zugriff sicher, der zeitgebunden ist. |

| ISM-1898 | 2, 3 | Sichere Admin Workstations werden bei der Durchführung administrativer Aktivitäten verwendet. | Arbeitsstationsgeräte mit privilegiertem Zugriff werden mithilfe von Microsoft Intune verwaltet und mit einer Kombination aus Defender für Endpunkt, Windows Hello for Business und Microsoft Entra ID-Steuerelementen geschützt. |

Einschränken von Administratorrechten: Grundlegende Acht Anforderungen

Mit privilegiertem Zugriff können Administratoren die Konfiguration wichtiger Anwendungen und Infrastruktur wie Identitätsdienste, Geschäftssysteme, Netzwerkgeräte, Benutzerarbeitsstationen und Benutzerkonten ändern. Privilegierter Zugriff oder Anmeldeinformationen werden häufig als "Schlüssel für das Königreich" bezeichnet, da sie den Trägern die Kontrolle über viele verschiedene Ressourcen innerhalb eines Netzwerks bieten.

Die folgenden Kategorien von Steuerelementen sind erforderlich, um grundlegende acht Reifegrad 3 für Die Einschränkung von Administratorrechten zu erreichen.

- Identitätsgovernance: Identitätsgovernance ist der Prozess, bei dem die Benutzerzugriffsanforderungen überprüft und nicht mehr benötigter Zugriff entfernt wird.

- Geringste Rechte: Die geringsten Berechtigungen sind ein Ansatz zur Zugriffssteuerung, der den Zugriff auf Systeme, Anwendungen und Datenrepositorys auf das beschränkt, was Benutzer und Dienste zur Erfüllung ihrer Aufgaben benötigen.

- Kontoeinschränkungen: Kontoeinschränkungen verringern die Offenlegung privilegierter Anmeldeinformationen für nicht privilegierte Umgebungen.

- Administrative Geräte: Administrative Geräte sind sichere Betriebsumgebungen, die für die Durchführung administrativer Aktivitäten verwendet werden.

- Protokollierung und Überwachung: Die Protokollierung und Überwachung privilegierter Aktivitäten ermöglicht die Erkennung von Anzeichen einer Kompromittierung.

Identity Governance

Identity Governance hilft Organisationen dabei, die Balance zwischen Produktivität und Sicherheit zu gewährleisten. Identitätslebenszyklusverwaltung ist die Grundlage für Identity Governance, und eine effektive Governance im großen Stil erfordert eine moderne Infrastruktur für die Identitätslebenszyklusverwaltung.

Berechtigungsverwaltung (ML1)

Essential Eight Maturity Level 1 erfordert, dass Anforderungen für privilegierten Zugriff auf Systeme, Anwendungen und Datenrepositorys bei der ersten Anforderung überprüft werden. Die Überprüfung von Anforderungen für privilegierten Zugriff ist Teil des Berechtigungsverwaltungsprozesses. Bei der Berechtigungsverwaltung wird der Benutzerzugriff auf Berechtigungen verwaltet, um sicherzustellen, dass nur autorisierte Benutzer Zugriff auf eine Gruppe von Ressourcen haben. Zu den wichtigsten Schritten im Berechtigungsverwaltungsprozess gehören Zugriffsanforderungen, Zugriffsüberprüfungen, Zugriffsbereitstellung und Zugriffsablauf.

Microsoft Entra Entitlement Management automatisiert den Prozess der Verwaltung des Zugriffs auf Ressourcen in Azure. Benutzer können den Zugriff mithilfe von Zugriffspaketen delegiert werden, bei denen es sich um Ressourcenbündel handelt. Ein Access-Paket in Microsoft Entra Berechtigungsverwaltung kann Sicherheitsgruppen, Microsoft 365-Gruppen und Teams, Microsoft Entra Unternehmensanwendungen und SharePoint Online-Websites enthalten. Zugriffspakete enthalten eine oder mehrere Richtlinien. Eine Richtlinie definiert die Regeln oder Schutzmaßnahmen für die Zuweisung zum Zugriffspaket. Richtlinien können verwendet werden, um sicherzustellen, dass nur geeignete Benutzer Zugriff anfordern können, dass genehmigende Personen für Zugriffsanforderungen zugewiesen werden und dass der Zugriff auf Ressourcen zeitlich begrenzt ist und abläuft, wenn sie nicht erneuert werden.

Ausführliche Informationen zur Berechtigungsverwaltung finden Sie unter Microsoft Entra Berechtigungsverwaltung.

Verwalten inaktiver Benutzer (ML2)

Essential Eight Maturity Level 2 erfordert, dass der privilegierte Zugriff auf Systeme und Anwendungen nach 45 Tagen Inaktivität automatisch deaktiviert wird. Inaktive Konten sind Benutzer- oder Systemkonten, die von Ihrem organization nicht mehr benötigt werden. Inaktive Konten können in der Regel über Anmeldeprotokolle identifiziert werden, was darauf hinweist, dass sie für einen längeren Zeitraum nicht für die Anmeldung verwendet wurden. Es ist möglich, den Zeitstempel der letzten Anmeldung zu verwenden, um inaktive Konten zu erkennen.

Die letzte Anmeldung bietet potenzielle Einblicke in den weiteren Bedarf eines Benutzers an Zugriff auf Ressourcen. Dies kann bei der Ermittlung helfen, ob der Zugriff auf die Gruppenmitgliedschaft oder app weiterhin erforderlich ist oder entfernt werden kann. Für die Gastbenutzerverwaltung können Sie nachvollziehen, ob ein Gastkonto innerhalb des Mandanten noch aktiv ist oder bereinigt werden sollte.

Sie erkennen inaktive Konten, indem Sie die lastSignInDateTime-Eigenschaft auswerten, die vom ressourcentyp signInActivity des Microsoft Graph-API verfügbar gemacht wird. Die lastSignInDateTime-Eigenschaft zeigt an, zu dem ein Benutzer zuletzt eine erfolgreiche interaktive Anmeldung bei Microsoft Entra ID vorgenommen hat. Mit dieser Eigenschaft können Sie eine Lösung für die folgenden Szenarien implementieren:

Datum und Uhrzeit der letzten Anmeldung für alle Benutzer: In diesem Szenario müssen Sie einen Bericht über das Datum der letzten Anmeldung aller Benutzer generieren. Sie können unter $select=displayName,signInActivity eine Liste aller Benutzer und die letzte lastSignInDateTime für jeden benutzerhttps://graph.microsoft.com/v1.0/users? anfordern.

Benutzer nach Name: In diesem Szenario suchen Sie nach einem bestimmten Benutzer anhand des Namens, sodass Sie lastSignInDateTime auswerten können:

Benutzer nach Datum: In diesem Szenario fordern Sie eine Liste von Benutzern mit lastSignInDateTime vor einem angegebenen Datum an:

- https://graph.microsoft.com/v1.0/users?$filter=signInActivity/lastSignInDateTime le 2019-06-01T00:00:00Z

Ausführliche Informationen zum Verwalten inaktiver Benutzer finden Sie unter Verwalten inaktiver Benutzerkonten.

Niedrigste Berechtigung

Die geringsten Rechte erfordern, dass der Zugriff auf Systeme und Anwendungen nur auf das beschränkt ist, was Benutzer und Systeme benötigen, um ihre Aufgaben zu erfüllen. Die geringsten Berechtigungen können mithilfe von Steuerelementen wie der rollenbasierten Zugriffssteuerung (Role-Based Access Control, RBAC), der Verwaltung des privilegierten Zugriffs und des Just-in-Time-Zugriffs (JIT) implementiert werden.

Separate Konten für Administratoren (ML1)

Essential Eight Maturity Level 1 erfordert, dass privilegierten Benutzern ein dediziertes privilegiertes Benutzerkonto zugewiesen wird, das ausschließlich für Aufgaben verwendet wird, die privilegierten Zugriff erfordern. Konten mit allgemeinen Berechtigungen in Microsoft Entra ID, Azure und Microsoft 365 sollten reine Cloudkonten und keine Konten sein, die von einer lokales Active Directory Domäne synchronisiert werden. Administratorkonten sollten die Verwendung von Produktivitätstools wie Office 365 E-Mail blockieren (Lizenz entfernen).

Ausführliche Informationen zum Verwalten des Administratorzugriffs finden Sie unter Schützen des privilegierten Zugriffs für Hybrid- und Cloudbereitstellungen.

Erzwingen des bedingten Zugriffs für Administratoren (ML1)

Essential Eight Maturity Level 1 erfordert, dass privilegierte Benutzer separate privilegierte und nicht privilegierte Betriebsumgebungen verwenden. Der privilegierte Zugriff auf Azure- und Microsoft 365-Umgebungen erfordert einen höheren Sicherheitsstandard als der Standard, der für reguläre Benutzer gilt. Privilegierter Zugriff sollte basierend auf einer Kombination aus Signalen und Sicherheitsattributen gewährt werden, um eine Zero Trust Strategie zu unterstützen. Die Kompromittierung eines Kontos mit privilegiertem Zugriff auf Azure oder Microsoft 365 kann zu erheblichen Unterbrechungen der Geschäftsprozesse führen. Der bedingte Zugriff kann das Risiko einer Kompromittierung verringern, indem ein bestimmter Standard der Sicherheitshygiene erzwungen wird, bevor der Zugriff auf Azure-Verwaltungstools zugelassen wird.

Es wird empfohlen, die folgenden Steuerelemente für den Administratorzugriff auf die Azure-Portal- und Befehlszeilenverwaltungstools zu implementieren:

- Multi-Faktor-Authentifizierung (MFA) erforderlich

- Blockieren von Zugriffsversuchen mit einer hohen Anmelderisikostufe von Microsoft Identity Protection

- Blockieren von Zugriffsversuchen mit einer Hohen Benutzerrisikostufe von Microsoft Identity Protection

- Anfordern des Zugriffs von einem Microsoft Entra verbundenen Gerät, das Intune Konformitätsanforderungen für Geräteintegrität, Update-status und Systemsicherheit erfüllt status

Ausführliche Informationen zur Erzwingung des bedingten Zugriffs für Administratoren finden Sie in den folgenden Artikeln:

Verwalten lokaler Administratorkonten (ML2)

Essential Eight Maturity Level 2 erfordert Anmeldeinformationen für Break Glass-Konten, lokale Administratorkonten und Dienstkonten, die lang, eindeutig, unvorhersehbar und verwaltet sind. Aktive lokale Administratorkonten auf Windows-Arbeitsstationen werden häufig von Angreifern verwendet, um eine Windows-Umgebung seitlich zu durchlaufen. Aus diesem Grund werden die folgenden Steuerelemente für lokale Administratorkonten auf in die Domäne eingebundenen Systemen empfohlen:

In Active Directory eingebundene Systeme

Die Microsoft-Lösung für lokale Administratorkennwörter (Laps) bietet eine Lösung für das Problem der Verwendung eines gemeinsamen lokalen Kontos mit einem identischen Kennwort auf jedem Computer. LAPS behebt dieses Problem, indem ein anderes, rotiertes zufälliges Kennwort für das lokale Administratorkonto auf jedem Computer in der Domäne festgelegt wird. Kennwörter werden in Active Directory gespeichert und durch restriktive Access Control Listen geschützt. Das lokale Administratorkennwort kann nur von berechtigten Benutzern abgerufen oder zurückgesetzt werden.

Ausführliche Informationen zum Verwalten lokaler Administratorkonten auf in Active Directory eingebundenen Systemen finden Sie in den folgenden Artikeln:

- Überprüfen und Herunterladen der Kennwortlösung für lokale Administratoren

- Erfahren Sie, wie Sie Microsoft LAPS konfigurieren.

Microsoft Entra verknüpfte Systeme

Wenn Sie ein Windows-Gerät mithilfe eines Microsoft Entra Joins zum Microsoft Entra ID verbinden, fügt Microsoft Entra ID der lokalen Gruppe Administratoren auf dem Gerät die folgenden Sicherheitsprinzipien hinzu:

- Die Rolle "globaler Microsoft Entra-Administrator"

- Die Rolle "Lokaler Administrator" für in Azure AD eingebundene Geräte

- Der Benutzer, der die Microsoft Entra Join ausführt

Sie können die Mitgliedschaft der lokalen Administratorgruppe anpassen, um Ihre geschäftlichen Anforderungen zu erfüllen. Es wird empfohlen, den lokalen Administratorzugriff auf Arbeitsstationen zu beschränken und die PIM-Genehmigung für die Verwendung der Rolle "Lokaler Administrator für in Azure AD eingebundene Geräte" zu erfordern.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Die Minimierung der Anzahl von Benutzern mit der Rolle "Globaler Administrator" trägt zur Verbesserung der Sicherheit für Ihre organization bei.

Im Azure-Portal können Sie die Rolle "Geräteadministrator" in den Geräteeinstellungen verwalten.

- Melden Sie sich beim Azure-Portal als globaler Administrator an.

- Navigieren Sie zu Microsoft Entra ID > Geräte > Geräteeinstellungen.

- Wählen Sie Zusätzliche lokale Administratoren auf allen Microsoft Entra eingebundenen Geräten verwalten aus.

- Wählen Sie Zuweisungen hinzufügen aus, wählen Sie dann die anderen Administratoren aus, die Sie hinzufügen möchten, und wählen Sie Hinzufügen aus.

Um die Rolle "Geräteadministrator" zu ändern, konfigurieren Sie zusätzliche lokale Administratoren auf allen Microsoft Entra verbundenen Geräten.

Ausführliche Informationen zum Verwalten lokaler Administratoren in Microsoft Entra eingebundenen Systemen finden Sie in den folgenden Artikeln:

- Erfahren Sie, wie Sie lokale Administratoren auf Microsoft Entra eingebundenen Geräten verwalten.

- Übersicht über Windows LAPS

Verwalten von Dienstkonten (ML2)

Eine häufige Herausforderung für Entwickler ist die Verwaltung von Geheimnissen, Anmeldeinformationen, Zertifikaten und Schlüsseln, die zum Sichern der Kommunikation zwischen Diensten verwendet werden. Essential Eight Maturity Level 2 erfordert Anmeldeinformationen für Dienstkonten, die lang, eindeutig, unvorhersehbar und verwaltet sind.

In Active Directory eingebundene Systeme

Gruppenverwaltete Dienstkonten (Group Managed Service Accounts, gMSAs) sind Domänenkonten zum Schutz von Diensten. gMSAs können auf einem Server oder in einer Serverfarm ausgeführt werden, z. B. auf Systemen hinter einem Netzwerklastenausgleichs- oder IIS-Server (Internetinformationsdienste). Nachdem Sie Ihre Dienste für die Verwendung eines gMSA-Prinzipals konfiguriert haben, wird die Kontokennwortverwaltung vom Windows-Betriebssystem (Os) durchgeführt.

gMSAs sind eine Identitätslösung mit höherer Sicherheit, die den Verwaltungsaufwand reduziert:

- Festlegen sicherer Kennwörter: 240 Byte, zufällig generierte Kennwörter: Die Komplexität und Länge von gMSA-Kennwörtern minimiert die Wahrscheinlichkeit einer Kompromittierung durch Brute-Force- oder Wörterbuchangriffe.

- Regelmäßiges Durchlaufen von Kennwörtern: Die Kennwortverwaltung wechselt an das Windows-Betriebssystem, das das Kennwort alle 30 Tage ändert. Dienst- und Domänenadministratoren müssen keine Kennwortänderungen planen oder Dienstausfälle verwalten.

- Unterstützung der Bereitstellung in Serverfarmen: Stellen Sie gMSAs auf mehreren Servern bereit, um Lösungen mit Lastenausgleich zu unterstützen, bei denen mehrere Hosts denselben Dienst ausführen.

- Unterstützung der vereinfachten Verwaltung von Dienstprinzipalnamen (Service Principal Name, SPN): Richten Sie beim Erstellen eines Kontos einen SPN mit PowerShell ein.

Microsoft Entra verknüpfte Systeme

Verwaltete Identitäten stellen eine automatisch verwaltete Identität in Microsoft Entra ID bereit, die Anwendungen beim Herstellen einer Verbindung mit Ressourcen verwenden können, die Microsoft Entra Authentifizierung unterstützen. Anwendungen können verwaltete Identitäten verwenden, um Microsoft Entra Token abzurufen, ohne Anmeldeinformationen verwalten zu müssen.

Es gibt zwei Arten von verwalteten Identitäten:

- Systemseitig zugewiesen. Ein Dienstprinzipal wird automatisch in Microsoft Entra ID für die Ressourcenidentität erstellt. Der Dienstprinzipal ist an den Lebenszyklus dieser Azure-Ressource gebunden. Wenn die Azure-Ressource gelöscht wird, löscht Azure automatisch den zugeordneten Dienstprinzipal.

- Benutzerseitig zugewiesen. Ein Dienstprinzipal wird in Microsoft Entra ID für die Ressourcenidentität manuell erstellt. Der Dienstprinzipal wird getrennt von den Ressourcen verwaltet, die ihn verwenden.

Just-in-Time-Zugriff auf Systeme und Anwendungen (ML3)

Vermeiden Sie das Zuweisen dauerhaften ständigen Zugriffs für Konten, die Mitglieder von Rollen mit hohen Berechtigungen in Azure oder Microsoft 365 sind. Angreifer zielen häufig auf Konten mit permanenten Berechtigungen ab, um die Persistenz in Unternehmensumgebungen aufrechtzuerhalten und umfassende Schäden an Systemen zu verursachen. Temporäre Berechtigungen zwingen Angreifer, entweder darauf zu warten, dass ein Benutzer seine Berechtigungen erhöht oder die Rechteerweiterung initiiert. Das Initiieren einer Berechtigungserweiterungsaktivität erhöht die Wahrscheinlichkeit eines Angreifers, erkannt und entfernt zu werden, bevor er in der Lage ist, Schaden zuzufügen.

Wichtig

Microsoft empfiehlt die Verwendung von Rollen mit den wenigsten Berechtigungen. Die Minimierung der Anzahl von Benutzern mit der Rolle "Globaler Administrator" trägt zur Verbesserung der Sicherheit für Ihre organization bei.

Erteilen Sie Berechtigungen nur nach Bedarf mithilfe der folgenden Methoden:

- Just-in-Time-Zugriff: Konfigurieren Sie Microsoft Entra Privileged Identity Management (PIM), um einen Genehmigungsworkflow zum Abrufen von Berechtigungen für den Zugriff auf privilegierte Rollen zu erfordern. Die Rechteerweiterung sollte mindestens für die folgenden privilegierten Microsoft Entra Rollen erforderlich sein: Globaler Administrator, Privilegierter Authentifizierungsadministrator, Administrator für privilegierte Rollen, Administrator für bedingten Zugriff und Intune Administrator. Die Rechteerweiterung sollte mindestens für die folgenden privilegierten Azure RBAC-Rollen erforderlich sein: Besitzer und Mitwirkender.

- Break Glass-Konten: Konten für den Notfallzugriff sind auf Notfall- oder "Break Glass"-Szenarien beschränkt, in denen normale Administratorkonten nicht verwendet werden können. Beispielsweise werden alle Administratoren von einem Microsoft Entra Mandanten gesperrt. Stellen Sie sicher, dass Sie ein sicheres Kennwort festlegen und nur Notfallzugriffskonten in Notfällen verwenden. Erstellen Sie reine Cloudkonten mithilfe der Domäne *.onmicrosoft.com für Notfallzugriffskonten, und konfigurieren Sie die Überwachung, um Warnungen bei Anmeldungen zu erhalten.

Zugriffsüberprüfungen (ML3)

Essential Eight Maturity Level 3 erfordert, dass der privilegierte Zugriff auf Systeme und Anwendungen nur auf das beschränkt ist, was für Benutzer und Dienste erforderlich ist, um ihre Aufgaben zu erfüllen. Die Notwendigkeit des privilegierten Zugriffs auf Azure-Ressourcen und Microsoft Entra Rollen ändert sich im Laufe der Zeit. Um das Mit veralteten Rollenzuweisungen verbundene Risiko zu verringern, sollten Sie den Zugriff regelmäßig überprüfen. Microsoft Entra Zugriffsüberprüfungen ermöglichen Es Organisationen, RBAC-Gruppenmitgliedschaften, den Zugriff auf Unternehmensanwendungen und Microsoft Entra Rollenzuweisungen effizient zu verwalten. Der Benutzerzugriff kann regelmäßig überprüft werden, um sicherzustellen, dass nur die richtigen Personen weiterhin Zugriff haben.

Microsoft Entra Zugriffsüberprüfungen ermöglichen Anwendungsfälle wie die folgenden:

- Identifizieren von übermäßigen Zugriffsrechten

- Identifizieren, wann eine Gruppe für einen neuen Zweck verwendet wird

- Wenn Personen Teams verschieben oder das Unternehmen verlassen, entfernen Sie unnötigen Zugriff

- Aktivieren sie die proaktive Interaktion mit Ressourcenbesitzern, um sicherzustellen, dass sie regelmäßig überprüfen, wer Zugriff auf ihre Ressourcen hat.

Abhängig von der Art des Zugriffs, der überprüft werden muss, müssen Zugriffsüberprüfungen in verschiedenen Bereichen des Azure-Portal erstellt werden. In der folgenden Tabelle sind die spezifischen Tools zum Erstellen von Zugriffsüberprüfungen aufgeführt:

| Zugriffsrechte von Benutzern | Prüfer können | Überprüfung erstellt in | Benutzeroberfläche des Prüfers |

|---|---|---|---|

| Mitglieder der Sicherheitsgruppe Office-Gruppenmitglieder |

Angegebene Prüfer Gruppenbesitzer Selbstüberprüfung |

Zugriffsüberprüfungen Microsoft Entra Gruppen |

Zugriffsbereich |

| Einer verbundenen App zugewiesen | Angegebene Prüfer Selbstüberprüfung |

Zugriffsüberprüfungen Microsoft Entra Enterprise Apps (vorschau) |

Zugriffsbereich |

| Microsoft Entra Rolle | Angegebene Prüfer Selbstüberprüfung |

Privileged Identity Management (PIM) | Azure-Portal |

| Azure-Ressourcenrolle | Angegebene Prüfer Selbstüberprüfung |

Privileged Identity Management (PIM) | Azure-Portal |

| Zugriffspaketzuweisungen | Angegebene Prüfer Gruppenmitglieder Selbstüberprüfung |

Berechtigungsverwaltung | Zugriffsbereich |

Ausführliche Informationen zu Microsoft Entra Zugriffsüberprüfungen finden Sie in den folgenden Artikeln:

- Weitere Informationen zu Microsoft Entra Zugriffsüberprüfungen

- Erfahren Sie, wie Sie den Benutzerzugriff mit Microsoft Entra Zugriffsüberprüfungen verwalten.

Kontoeinschränkungen

Die Kontosicherheit ist eine wichtige Komponente zum Schützen des privilegierten Zugriffs. End-to-End-Zero Trust-Sicherheit erfordert, dass das in der Sitzung verwendete Konto tatsächlich der Kontrolle des menschlichen Besitzers unterliegt und nicht einem Angreifer, der seine Identität angibt.

Anmeldeeinschränkungen (ML1)

Benutzer, Dienste oder Anwendungskonten mit Administratorrechten in Windows Active Directory-Domänen (AD) stellen ein hohes Risiko für die Unternehmenssicherheit dar. Diese Konten sind häufig von Angreifern betroffen, da sie einen weit verbreiteten Zugriff auf Server, Datenbanken und Anwendungen bieten. Wenn Sich Administratoren bei Systemen mit einem niedrigeren Sicherheitsprofil anmelden, werden privilegierte Anmeldeinformationen im Arbeitsspeicher gespeichert und können mithilfe von Tools zum Diebstahl von Anmeldeinformationen (z. B. Mimikatz) extrahiert werden.

Essential Eight Maturity Level 1 erfordert, dass sich privilegierte Benutzerkonten (ausgenommen lokale Administratorkonten) nicht bei nicht privilegierten Betriebssystemumgebungen anmelden können. Das Mehrstufige Verwaltungsmodell von Microsoft wendet Anmeldeeinschränkungen auf in die Domäne eingebundene Geräte an, um die Offenlegung privilegierter Anmeldeinformationen auf Geräten mit einem niedrigeren Sicherheitsprofil zu verhindern. Administratoren mit Administratorzugriff auf die Active Directory-Domäne sind von Administratoren mit Kontrolle über Arbeitsstationen und Unternehmensanwendungen getrennt. Anmeldeeinschränkungen sollten erzwungen werden, um sicherzustellen, dass sich Konten mit hohen Berechtigungen nicht bei weniger sicheren Ressourcen anmelden können. Zum Beispiel:

- Mitglieder der Gruppen Active Directory-Unternehmens- und Domänenadministratoren können sich nicht bei Geschäftsanwendungsservern und Benutzerarbeitsstationen anmelden.

- Mitglieder der Rolle "Microsoft Entra Globale Administratoren" können sich nicht bei Microsoft Entra verbundenen Arbeitsstationen anmelden.

Anmeldeeinschränkungen können mit Gruppenrichtlinie Zuweisungen von Benutzerrechten oder Microsoft Intune-Richtlinien erzwungen werden. Es wird empfohlen, die folgenden Richtlinien auf Unternehmensservern und Benutzerarbeitsstationen zu konfigurieren, um zu verhindern, dass privilegierte Konten Anmeldeinformationen für ein weniger vertrauenswürdiges System verfügbar machen:

- Verweigern des Zugriffs auf diesen Computer über das Netzwerk

- Anmeldung als Batchauftrag verweigern

- Anmeldung als Dienst verweigern

- Lokale Anmeldung verweigern

- Anmeldung über Terminaldienste verweigern

Einschränken des Zugriffs auf das Internet, E-Mail und Webdienste (ML1)

Essential Eight Maturity Level 1 erfordert, dass privilegierte Konten (mit Ausnahme von Konten, die explizit für den Zugriff auf Onlinedienste autorisiert sind) am Zugriff auf das Internet, E-Mail und Webdienste gehindert werden. Administratorkonten sollten die Verwendung von Produktivitätstools wie Office 365 E-Mail blockieren (Lizenz entfernen). Administratorkonten sollten über ein Gerät mit privilegiertem Zugriff auf Cloud-Verwaltungsportale zugreifen. Geräte mit privilegiertem Zugriff sollten alle Websites verweigern und eine Positivliste verwenden, um den Zugriff auf Cloud-Verwaltungsportale zu ermöglichen. Die Steuerung von Internet und E-Mail von Geräten mit privilegiertem Zugriff kann mithilfe einer hostbasierten Firewall, eines Cloudproxys oder durch Konfigurieren der Proxyeinstellungen auf dem Gerät durchgeführt werden.

In Microsoft Entra eingebundene Geräte

Erstellen Sie ein Microsoft Intune-Konfigurationsprofil, um den Netzwerkproxy auf Geräten zu konfigurieren, die für die privilegierte Verwaltung verwendet werden. Für Geräte mit privilegiertem Zugriff, die zum Verwalten von Azure- und Microsoft 365-Clouddiensten verwendet werden, sollten die Proxyausnahmen aus der folgenden Tabelle verwendet werden.

| Abschnitt | Name | Konfiguration |

|---|---|---|

| Grundlagen | Name | PAW-Intune-Configuration-Proxy-Device-Restrictions |

| Grundlagen | Plattform | Windows 10 und höher |

| Grundlagen | Profiltyp | Geräteeinschränkungen |

| Konfiguration | Verwenden eines manuellen Proxyservers | Zulassen |

| Konfiguration | Adresse | 127.0.0.2 |

| Konfiguration | Port | 8080 |

| Konfiguration | Proxyausnahmen | account.live.com;*.msft.net; *.msauth.net;*.msauthimages.net;*.msftauthimages.net;*.msftauth.net;*.azure.com;*.azure.net;*.azureedge.net;*.azurewebsites.net;*.microsoft.com; microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.microsoftonline-p.net;*.microsoftonline-p.com;*.windows.net;*.windows.com;*.windowsazure.com;*.windowsazure.cn*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.azure-api.net;*.azure-devices.net;*.visualstudio.com; portal.office.com; config.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com;*.aka.ms;*.digicert.com;*.phonefactor.net;*.nuget.org;*.cloudapp.net;*.trafficmanager.net; login.live.com; clientconfig.passport.net;*.wns.windows.com;*.s-microsoft.com; www.msftconnecttest.com; graph.windows.net;*.manage.microsoft.com;*.aadcdn.microsoftonline-p.com;*.azureafd.net;*.azuredatalakestore.net;*.windows-int.net;*.msocdn.com;*.msecnd.net;*.onestore.ms;*.aspnetcdn.com;*.office.net;*.officeapps.live.com; aka.ms;*.powershellgallery.com;*.azure-apim.net; spoprod-a.akamaihd.net;*.hip.live.com |

Administrative Geräte

Systemadministratoren sollten separate Geräte verwenden, um privilegierte und nicht privilegierte Betriebssystemumgebungen zu verwalten. Administrative Aktivitäten sollten dem sauber-Quellprinzip für alle Geräte folgen, die am Verwaltungsprozess beteiligt sind.

Trennen von privilegierten und nicht privilegierten Betriebsumgebungen (ML1)

Essential Eight Maturity Level 1 erfordert, dass privilegierte Benutzer separate privilegierte und nicht privilegierte Betriebsumgebungen verwenden. Die Verwendung verschiedener physischer Arbeitsstationen ist der sicherste Ansatz zum Trennen privilegierter und nicht privilegierter Betriebssystemumgebungen für Systemadministratoren. Während die Sicherheitsgarantien in der Sitzung verbessert werden können, werden sie immer durch die Stärke der Sicherheit im ursprungsbasierten Gerät eingeschränkt. Ein Angreifer mit Kontrolle über ein Gerät mit privilegiertem Zugriff kann die Identität von Benutzern annehmen oder Benutzeranmeldeinformationen für einen zukünftigen Identitätswechsel stehlen. Dieses Risiko untergräbt andere Zusicherungen für das Konto, Vermittler wie Sprungserver und die Ressourcen selbst.

Organisationen, die keine separaten physischen Arbeitsstationen verwenden können, um privilegierte und nicht privilegierte Betriebsumgebungen zu trennen, sollten einen risikobasierten Ansatz verfolgen und alternative Kontrollen gemäß einer Defense-in-Depth-Sicherheitsstrategie implementieren. Microsoft empfiehlt, Benutzerrollen und Ressourcen einer Vertraulichkeitsstufe zuzuordnen, um die erforderliche Sicherheit zum Schutz privilegierter Betriebsumgebungen zu bewerten.

Ausführliche Informationen zu Vertraulichkeitsstufen für privilegierten Zugriff finden Sie unter Sicherheitsstufen für privilegierten Zugriff.

Secure Admin Workstations (ML3)

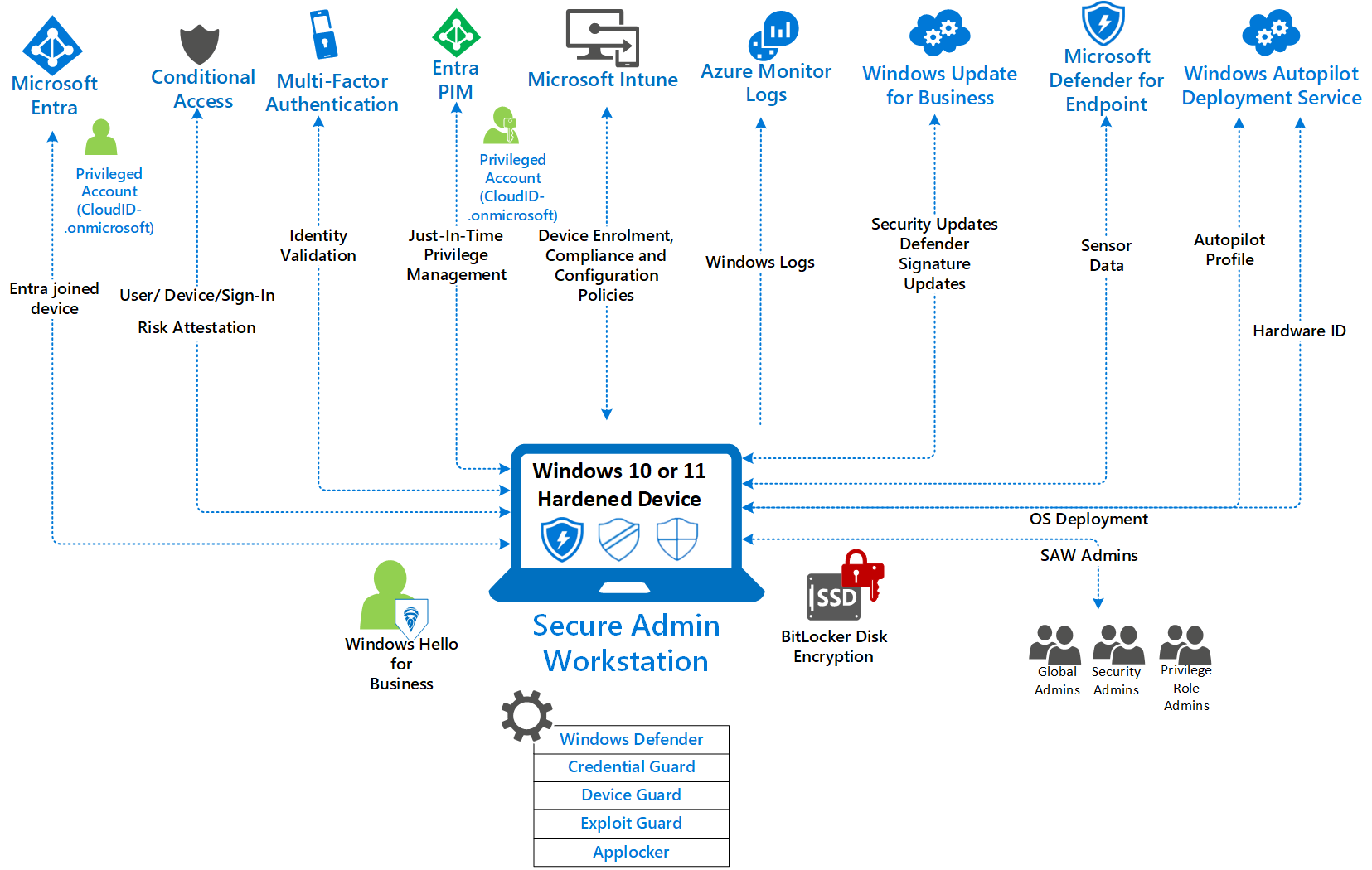

Essential Eight Maturity Level 3 erfordert, dass Secure Admin Workstations verwendet werden, um administrative Aktivitäten auszuführen. Secure Admin Workstations (SAWs) sind eine effektive Kontrolle gegen die Offenlegung vertraulicher Anmeldeinformationen auf weniger sicheren Geräten. Die Anmeldung bei oder die Ausführung von Diensten auf einem weniger sicheren Gerät mit einem privilegierten Konto erhöht das Risiko von Diebstahl von Anmeldeinformationen und Angriffen auf Rechteausweitung. Privilegierte Anmeldeinformationen sollten nur für eine SAW-Tastatur verfügbar gemacht werden und die Anmeldung bei weniger sicheren Geräten verweigert werden. SAWs bieten eine sichere Plattform für die Verwaltung von lokalen, Azure-, Microsoft 365- und Drittanbieter-Clouddiensten. SAW-Geräte werden mithilfe von Microsoft Intune verwaltet und mit einer Kombination aus Defender für Endpunkt, Windows Hello for Business und Microsoft Entra ID-Steuerelementen geschützt.

Das folgende Diagramm veranschaulicht die allgemeine Architektur, einschließlich der verschiedenen Technologiekomponenten, die für die Implementierung der Gesamtlösung und des SAW-Frameworks konfiguriert werden sollten:

Ausführliche Informationen zu Secure Admin Workstations finden Sie in den folgenden Artikeln:

- Informationen zu Geräten mit privilegiertem Zugriff

- Erfahren Sie, wie Sie eine gesicherte Arbeitsstation bereitstellen.

- Überprüfen und Herunterladen des Profils für privilegierte Arbeitsstationen

Schützen von Vermittlern und Sprungservern (ML2)

Die Sicherheit von Zwischendiensten ist eine wichtige Komponente für die Sicherung des privilegierten Zugriffs. Vermittler werden verwendet, um die Sitzung oder Verbindung des Administrators mit einem Remotesystem oder einer Remoteanwendung zu erleichtern. Beispiele für Vermittler sind virtuelle private Netzwerke (VPNs), Jumpserver, virtuelle Desktopinfrastruktur (einschließlich Windows 365 und Azure Virtual Desktop) und Anwendungsveröffentlichung über Zugriffsproxys. Angreifer zielen häufig auf Vermittler ab, um Berechtigungen mithilfe von auf ihnen gespeicherten Anmeldeinformationen zu eskalieren, Remotezugriff auf Unternehmensnetzwerke zu erhalten oder das Vertrauen in das Gerät mit privilegiertem Zugriff auszunutzen.

Unterschiedliche Zwischentypen führen eindeutige Funktionen aus, sodass sie jeweils einen anderen Sicherheitsansatz erfordern. Angreifer können problemlos Systeme mit einer größeren Angriffsfläche angreifen. Die folgende Liste enthält optionen, die für Vermittler mit privilegiertem Zugriff verfügbar sind:

- Native Clouddienste wie Microsoft Entra Privileged Identity Management (PIM), Azure Bastion und Microsoft Entra Anwendungsproxy bieten Angreifern eine begrenzte Angriffsfläche. Während sie für das öffentliche Internet verfügbar sind, haben Kunden (und Angreifer) keinen Zugriff auf die zugrunde liegende Infrastruktur. Die zugrunde liegende Infrastruktur für SaaS- und PaaS-Dienste wird vom Cloudanbieter verwaltet und überwacht. Diese kleinere Angriffsfläche beschränkt die verfügbaren Optionen auf Angreifer im Vergleich zu klassischen lokalen Anwendungen und Appliances, die vom IT-Personal konfiguriert, gepatcht und überwacht werden müssen.

- Virtuelle private Netzwerke (VIRTUAL Private Networks, VPNs), Remotedesktops und Sprungserver bieten eine erhebliche Chance für Angreifer, da diese Dienste fortlaufendes Patchen, Härtung und Wartung erfordern, um einen resilienten Sicherheitsstatus aufrechtzuerhalten. Während auf einem Sprungserver möglicherweise nur wenige Netzwerkports verfügbar sind, benötigen Angreifer nur Zugriff auf einen nicht gepatchten Dienst, um einen Angriff auszuführen.

- Dienste von Drittanbietern Privileged Identity Management (PIM) und Privileged Access Management (PAM) werden häufig lokal oder als VM in Infrastructure-as-a-Service (IaaS) gehostet und sind in der Regel nur für Intranethosts verfügbar. Obwohl nicht direkt über das Internet verfügbar gemacht wird, können Angreifer mit einer einzigen kompromittierten Anmeldeinformation über vpn oder ein anderes Remotezugriffsmedium auf den Dienst zugreifen.

Ausführliche Informationen zu Privilegierten Zugriffsvermittlern finden Sie unter Sichere Vermittler.

Intune Endpoint Privilege Management

Mit Microsoft Intune Endpoint Privilege Management (EPM) können die Benutzer Ihrer organization als Standardbenutzer (ohne Administratorrechte) ausgeführt und Aufgaben ausführen, die erhöhte Berechtigungen erfordern. EPM ermöglicht Standardbenutzern das Ausführen von Aufgaben, die Administratorrechte erfordern, z. B. App-Installationen, Aktualisieren von Gerätetreibern und Administratorkomponenten für Legacy-Apps.

EPM steuert die Erhöhung der Administratorrechte angegebener Prozesse und Binärdateien für bestimmte Benutzer, ohne uneingeschränkte Administratorrechte für das gesamte Gerät bereitzustellen. Endpoint Privilege Management unterstützt die Konformität von Essential 8, indem Sie Ihren organization dabei helfen, eine breite Benutzerbasis mit den geringsten Rechten zu erreichen, während Benutzer weiterhin Aufgaben ausführen können, die von Ihrem organization erlaubt sind, um produktiv zu bleiben.

Weitere Informationen zu EPM finden Sie unter Übersicht über EPM.

Informationen zum Aktivieren von EPM finden Sie unter Konfigurieren von Richtlinien zum Verwalten der Endpunktberechtigungsverwaltung mit Microsoft Intune.

Für essential Eight-Konformität sollten zwei Richtlinientypen kombiniert wie folgt festgelegt werden:

Weitere Informationen zu den Richtlinien finden Sie unter EPM-Richtlinieneinstellungen für Windows-Rechteerweiterungseinstellungen und EPM-Richtlinie für Windows-Rechteerweiterungsregeln.

Behalten Sie für die Antwort auf Standarderweiterungen die Einstellung Alle Anforderungen verweigern bei, um nur die rechte Rechteerweiterung von Prozessen und Dateien zuzulassen, die explizit vom Administrator zugelassen werden.

Stellen Sie für Validierungsoptionen sicher, dass geschäftliche Begründung und Windows-Authentifizierung ausgewählt sind, da dies ISM-1508 bzw. ISM-1507 erfüllt.

Wählen Sie für Höhendaten zur Berichterstellung senden die Option Ja für Höhendaten zur Berichterstellung senden aus. Diese Funktion wird verwendet, um die Integrität der EPM-Clientkomponenten zu messen. Nutzungsdaten werden verwendet, um Die Erhöhungen in Ihrem organization basierend auf Ihrem Berichtsbereich anzuzeigen und die ISM-1509-Steuerung zu unterstützen.

Behalten Sie für den Berichtsbereich die StandardeinstellungDiagnosedaten bei, und alle Endpunkterweiterungen sind ausgewählt. Diese Option sendet Diagnosedaten über die Integrität der Clientkomponenten und Daten zu allen Erhöhungen am Endpunkt an Microsoft und unterstützt die ISM-1509-Steuerung.

Für den Höhentyp ist die Mehrheit (falls nicht alle) vom Benutzer bestätigt , da dies sicherstellt, dass der Benutzer über den Entscheidungsprozess entscheidet.

| ISM-Steuerung Dezember 2024 | Reifegrad | Control | Messen |

|---|---|---|---|

| ISM-1507 | 1, 2, 3 | Anforderungen für privilegierten Zugriff auf Systeme, Anwendungen und Datenrepositorys werden bei der ersten Anforderung überprüft. | Es ist ein Berechtigungsverwaltungsprozess für privilegierten Zugriff vorhanden, um den Zugriff für Anwendungen mit EPM zu erhöhen. |

| ISM-1508 | 3 | Der privilegierte Zugriff auf Systeme, Anwendungen und Datenrepositorys ist nur auf das beschränkt, was Benutzer und Dienste zur Erfüllung ihrer Aufgaben benötigen. | Die Standardrichtlinie besteht darin, alle Anforderungen zu verweigern, die nicht in der EPM-Richtlinie definiert wurden. Wenn die Richtlinie vom Administrator definiert wird, sind Die Rechteerweiterungsoptionen in EPM an die Richtlinie und den Dienst gebunden, der für die Durchführung der Pflicht erforderlich ist. |

| ISM-1509 | 2, 3 | Privilegierte Zugriffsereignisse werden zentral protokolliert. | Der Zugriff und die Ereignisse werden protokolliert, indem sichergestellt wird, dass die Standardeinstellung mit Diagnosedaten beibehalten wird und alle Endpunkterweiterungen für die EPM-Richtlinie aktiviert sind. |

Hinweis

Diese Funktion ist als Intune-Add-On verfügbar. Weitere Informationen finden Sie unter Verwenden von Intune Suite-Add-On-Funktionen.

Protokollierung und Überwachung

Protokollieren von Ereignissen für privilegierten Zugriff (ML2)

Die Protokollierung von Anmeldungen und Aktivitäten, die von privilegierten Konten ausgeführt werden, ist wichtig, um ungewöhnliches Verhalten in Unternehmensumgebungen zu erkennen. Microsoft Entra Überwachungsprotokolle und Anmeldeprotokolle bieten wertvolle Einblicke in den privilegierten Zugriff auf Anwendungen und Dienste.

Microsoft Entra Anmeldeprotokolle bieten Einblick in Anmeldemuster, Anmeldehäufigkeit und status von Anmeldeaktivitäten. Der Bericht zur Anmeldeaktivität ist in allen Editionen von Microsoft Entra ID verfügbar. Organisationen mit einer Microsoft Entra ID P1- oder P2-Lizenz können über den Microsoft-Graph-API auf den Bericht zur Anmeldeaktivität zugreifen.

Microsoft Entra Aktivitätsprotokolle enthalten Überwachungsprotokolle für jedes protokollierte Ereignis in Microsoft Entra ID. Änderungen an Anwendungen, Gruppen, Benutzern und Lizenzen werden alle in den Microsoft Entra Überwachungsprotokollen erfasst. Standardmäßig werden anmelde- und Überwachungsprotokolle von Microsoft Entra ID maximal sieben Tage lang aufbewahrt. Microsoft Entra ID speichert Protokolle maximal 30 Tage, wenn eine Microsoft Entra ID P1- oder P2-Lizenz im Mandanten vorhanden ist. Microsoft Entra Überwachungsprotokolle und Anmeldeprotokolle sollten zur zentralisierten Sammlung und Korrelation an einen Azure Log Analytics-Arbeitsbereich (LAW) weitergeleitet werden.

Ausführliche Informationen zur zentralisierten Protokollierung finden Sie in den folgenden Artikeln:

Überwachen von Ereignisprotokollen auf Anzeichen einer Gefährdung (ML3)

Essential Eight Maturity Level 3 erfordert, dass Ereignisprotokolle auf Anzeichen einer Kompromittierung überwacht und Maßnahmen ergriffen werden, wenn Anzeichen einer Kompromittierung erkannt werden. Die Überwachung privilegierter Aktivitäten ist wichtig, um Systemkompromittierungen frühzeitig zu erkennen und den Umfang bösartiger Aktivitäten einzudämmen.

Überwachen von Ereignissen mit privilegiertem Zugriff

Überwachen Sie alle Anmeldeaktivitäten für privilegierte Konten mithilfe der Microsoft Entra Anmeldeprotokolle als Datenquelle. Überwachen Sie die folgenden Ereignisse:

| Was überwacht werden soll | Risikostufe | Dabei gilt: | Hinweise |

|---|---|---|---|

| Anmeldefehler, Schwellenwert für ungültiges Kennwort | Hoch | Microsoft Entra Anmeldeprotokoll | Definieren Sie einen Baselineschwellenwert, überwachen und passen Sie sie dann an das Verhalten Ihrer Organisation an, und begrenzen Sie die Generierung falscher Warnungen. |

| Fehler aufgrund der Anforderung für bedingten Zugriff | Hoch | Microsoft Entra Anmeldeprotokoll | Dieses Ereignis kann ein Hinweis darauf sein, dass ein Angreifer versucht, auf das Konto zu gelangen. |

| Privilegierte Konten, die nicht der Benennungsrichtlinie folgen | Hoch | Azure-Abonnement | Listen Sie Rollenzuweisungen für Abonnements auf, und warnen Sie, wenn der Anmeldename nicht mit dem Format Ihrer organization übereinstimmt. Ein Beispiel ist die Verwendung von ADM_ als Präfix. |

| Unterbrechen | Hoch, Mmittel | Microsoft Entra-Anmeldungen | Dieses Ereignis kann ein Hinweis darauf sein, dass ein Angreifer über das Kennwort für das Konto verfügt, aber die Multi-Faktor-Authentifizierungsanforderung nicht bestehen kann. |

| Privilegierte Konten, die nicht der Benennungsrichtlinie folgen | Hoch | verzeichnis Microsoft Entra | Listen Sie Rollenzuweisungen für Microsoft Entra Rollen auf, und warnen Sie, wenn der UPN nicht dem Format Ihrer organization entspricht. Ein Beispiel ist die Verwendung von ADM_ als Präfix. |

| Ermitteln privilegierter Konten, die nicht für die mehrstufige Authentifizierung registriert sind | Hoch | Microsoft Graph-API | Überwachen und untersuchen Sie, ob das Ereignis beabsichtigt oder ein Versehen ist. |

| Kontosperrung | Hoch | Microsoft Entra Anmeldeprotokoll | Definieren Sie einen Baselineschwellenwert, überwachen und passen Sie sie dann an das Verhalten Ihrer Organisation an, und begrenzen Sie die Generierung falscher Warnungen. |

| Konto deaktiviert oder für Anmeldungen blockiert | Niedrig | Microsoft Entra Anmeldeprotokoll | Dieses Ereignis könnte darauf hinweisen, dass jemand versucht, Zugriff auf ein Konto zu erhalten, nachdem er die organization verlassen hat. Obwohl das Konto blockiert ist, ist es dennoch wichtig, diese Aktivität zu protokollieren und zu benachrichtigen. |

| MFA-Betrugswarnung oder -block | Hoch | Microsoft Entra-Anmeldeprotokoll/Azure Log Analytics | Privilegierte Benutzer haben angegeben, dass sie die Eingabeaufforderung für die mehrstufige Authentifizierung nicht eingeleitet haben, was darauf hindeuten könnte, dass ein Angreifer über das Kennwort für das Konto verfügt. |

| MFA-Betrugswarnung oder -block | Hoch | Microsoft Entra überwachungsprotokoll/Azure Log Analytics | Privilegierte Benutzer haben angegeben, dass sie die Eingabeaufforderung für die mehrstufige Authentifizierung nicht eingeleitet haben, was darauf hindeuten könnte, dass ein Angreifer über das Kennwort für das Konto verfügt. |

| Anmeldungen mit privilegierten Konten außerhalb der erwarteten Kontrollen | Hoch | Microsoft Entra Anmeldeprotokoll | Überwachen sie alle Einträge, die Sie als nicht genehmigt definiert haben, und benachrichtigen Sie sie. |

| Außerhalb der normalen Anmeldezeiten | Hoch | Microsoft Entra Anmeldeprotokoll | Überwachen und warnen Sie, wenn Anmeldungen außerhalb der erwarteten Zeiten erfolgen. Es ist wichtig, das normale Arbeitsmuster für jedes privilegierte Konto zu finden und zu warnen, wenn ungeplante Änderungen außerhalb der normalen Arbeitszeiten vorliegen. Anmeldungen außerhalb der normalen Arbeitszeiten können auf Kompromittierung oder mögliche Insider-Bedrohungen hinweisen. |

| Identity Protection-Risiko | Hoch | Identity Protection-Protokolle | Dieses Ereignis gibt an, dass bei der Anmeldung für das Konto eine Anomalie erkannt wurde und darauf hingewiesen werden sollte. |

| Kennwortänderung | Hoch | Microsoft Entra-Überwachungsprotokolle | Warnungen bei Kennwortänderungen für Administratorkonten, insbesondere für globale Administratoren, Benutzeradministratoren, Abonnementadministratoren und Notfallzugriffskonten. Schreiben Sie eine Abfrage für alle privilegierten Konten. |

| Änderung des Legacyauthentifizierungsprotokolls | Hoch | Microsoft Entra Anmeldeprotokoll | Viele Angriffe verwenden die Legacyauthentifizierung. Wenn es also eine Änderung des Authentifizierungsprotokolls für den Benutzer gibt, kann dies ein Hinweis auf einen Angriff sein. |

| Neues Gerät oder Neuer Standort | Hoch | Microsoft Entra Anmeldeprotokoll | Die meisten Administratoraktivitäten sollten von Geräten mit privilegiertem Zugriff und von einer begrenzten Anzahl von Standorten aus erfolgen. Aus diesem Grund warnungen sie auf neuen Geräten oder Standorten. |

| Überwachungswarnungseinstellung wurde geändert | Hoch | Microsoft Entra-Überwachungsprotokolle | Änderungen an einer Kernwarnung sollten benachrichtigt werden, wenn sie unerwartet sind. |

| Administratoren, die sich bei anderen Microsoft Entra Mandanten authentifizieren | Mittel | Microsoft Entra Anmeldeprotokoll | Wenn der Bereich auf privilegierte Benutzer festgelegt ist, erkennt dieser Monitor, wenn sich ein Administrator erfolgreich bei einem anderen Microsoft Entra Mandanten mit einer Identität im Mandanten Ihres organization authentifiziert hat. Warnung, wenn die Ressourcenmandanten-ID nicht mit der Id des Basismandanten identisch ist |

| Admin Benutzerstatus von "Gast" in "Mitglied" geändert | Mittel | Microsoft Entra-Überwachungsprotokolle | Überwachen und Warnen bei Änderung des Benutzertyps von Gast zu Mitglied. Wurde diese Änderung erwartet? |

| Gastbenutzer, die von nicht genehmigten Eingeladenen zum Mandanten eingeladen werden | Mittel | Microsoft Entra-Überwachungsprotokolle | Überwachen und Warnen bei nicht genehmigten Akteuren, die Gastbenutzer einladen. |

Überwachen von Privilegierten Kontoverwaltungsereignissen

Untersuchen Sie Änderungen an Authentifizierungsregeln und Berechtigungen für privilegierte Konten, insbesondere wenn die Änderung größere Berechtigungen bietet oder die Möglichkeit bietet, Aufgaben in Microsoft Entra ID auszuführen.

| Was überwacht werden soll | Risikostufe | Dabei gilt: | Hinweise |

|---|---|---|---|

| Erstellen eines privilegierten Kontos | Mittel | Microsoft Entra-Überwachungsprotokolle | Überwachen Sie die Erstellung von privilegierten Konten. Suchen Sie nach einer Korrelation, die zwischen dem Erstellen und Löschen von Konten eine kurze Zeitspanne hat. |

| Änderungen an Authentifizierungsmethoden | Hoch | Microsoft Entra-Überwachungsprotokolle | Diese Änderung kann ein Hinweis darauf sein, dass ein Angreifer dem Konto eine Authentifizierungsmethode hinzufügt, damit er weiterhin Zugriff hat. |

| Warnung bei Änderungen an Berechtigungen für privilegierte Konten | Hoch | Microsoft Entra-Überwachungsprotokolle | Diese Warnung gilt insbesondere für Konten, denen Rollen zugewiesen werden, die nicht bekannt sind oder außerhalb ihrer normalen Zuständigkeiten liegen. |

| Nicht verwendete privilegierte Konten | Mittel | Microsoft Entra Zugriffsüberprüfungen | Führen Sie eine monatliche Überprüfung für inaktive privilegierte Benutzerkonten durch. |

| Konten, die vom bedingten Zugriff ausgenommen sind | Hoch | Azure Monitor-Protokolle oder Zugriffsüberprüfungen | Alle Konten, die vom bedingten Zugriff ausgenommen sind, umgehen höchstwahrscheinlich Sicherheitskontrollen und sind anfälliger für Gefährdungen. Break-Glass-Konten sind ausgenommen. Informationen zum Überwachen von Break-Glass-Konten finden Sie weiter unten in diesem Artikel. |

| Hinzufügen eines temporären Zugriffspasses zu einem privilegierten Konto | Hoch | Microsoft Entra-Überwachungsprotokolle | Überwachen und Warnen eines temporären Zugriffspasses, der für einen privilegierten Benutzer erstellt wird. |

Ausführliche Informationen zur Überwachung der Aktivität privilegierter Konten finden Sie unter Sicherheitsvorgänge für privilegierte Konten in Microsoft Entra ID.

Schützen von Ereignisprotokollen vor nicht autorisierten Änderungen und Löschungen (ML3)

Essential Eight Maturity Level 3 erfordert, dass Ereignisprotokolle vor nicht autorisierten Änderungen und Löschungen geschützt sind. Der Schutz von Ereignisprotokollen vor nicht autorisierten Änderungen und Löschungen stellt sicher, dass Protokolle als zuverlässige Beweisquelle verwendet werden können, wenn bei der organization ein Sicherheitsvorfall auftritt. In Azure sollten Ereignisprotokolle aus privilegiertem Zugriff auf Anwendungen und Dienste zentral in einem Log Analytics-Arbeitsbereich gespeichert werden.

Azure Monitor ist eine anfügegeschützte Datenplattform, enthält jedoch Bestimmungen zum Löschen von Daten aus Compliancegründen. Log Analytics-Arbeitsbereiche, die Protokolle aus privilegierten Aktivitäten sammeln, sollten mit rollenbasierten Zugriffssteuerungen geschützt und auf Änderungs- und Löschaktivitäten überwacht werden.

Legen Sie zweitens eine Sperre für den Log Analytics-Arbeitsbereich fest, um alle Aktivitäten zu blockieren, die Daten löschen könnten: Bereinigen, Löschen von Tabellen und Änderungen an der Datenaufbewahrung auf Tabellen- oder Arbeitsbereichsebene.

Um Ihre Ereignisprotokolle vollständig manipulationssicher zu machen, konfigurieren Sie automatisierte Exporte von Protokolldaten in eine unveränderliche Speicherlösung wie Unveränderlicher Speicher für Azure Blob Storage.

Ausführliche Informationen zum Schutz der Ereignisprotokollintegrität finden Sie unter Azure Monitor Data Security.