Protokollierung für verwaltete HSMs

Nachdem Sie mindestens ein verwaltetes HSM erstellt haben, möchten Sie wahrscheinlich überwachen, wie, wann und von wem auf Ihre HSMs zugegriffen wird. Hierzu können Sie die Protokollierung aktivieren, um Informationen im von Ihnen angegebenen Azure-Speicherkonto zu speichern. Für Ihr angegebenes Speicherkonto wird automatisch ein neuer Container namens insights-logs-logs-auditevent erstellt. Das gleiche Speicherkonto kann verwendet werden, um Protokolle für mehrere verwaltete HSMs zu sammeln. Sie können Ihre Protokolle auch an einen Log Analytics-Arbeitsbereich senden, der dann verwendet werden kann, um es Microsoft Sentinel zu ermöglichen, verdächtige Aktivitäten automatisch zu erkennen.

Sie können auf Ihre Protokollinformationen (spätestens) zehn Minuten nach dem Vorgang des verwalteten HSM zugreifen. In den meisten Fällen geschieht dies früher. Die Verwaltung der Protokolle im Speicherkonto ist Ihre Aufgabe:

- Verwenden Sie zum Schutz Ihrer Protokolle standardmäßige Azure-Zugriffssteuerungsmethoden, indem Sie den Zugriff auf diese auf bestimmte Benutzer beschränken.

- Löschen Sie Protokolle, die im Speicherkonto nicht mehr aufbewahrt werden sollen.

Dieses Tutorial unterstützt Sie bei den ersten Schritten mit der Protokollierung für verwaltete HSMs. Sie sollten bereits ein Speicherkonto oder einen Log Analytics-Arbeitsbereich erstellt haben, bevor Sie die Protokollierung aktivieren und die gesammelten Protokollinformationen interpretieren.

Voraussetzungen

Damit Sie die in diesem Artikel aufgeführten Schritte ausführen können, benötigen Sie Folgendes:

- Ein Abonnement für Microsoft Azure. Falls Sie über kein Azure-Abonnement verfügen, können Sie sich für eine kostenlose Testversion registrieren.

- Azure-Befehlszeilenschnittstelle ab Version 2.25.0 Führen Sie

az --versionaus, um die Version zu ermitteln. Installations- und Upgradeinformationen finden Sie bei Bedarf unter Installieren von Azure CLI. - Ein verwaltetes HSM in Ihrem Abonnement. Weitere Informationen finden Sie unter Schnellstart: Bereitstellen und Aktivieren eines verwalteten HSM mithilfe der Azure-Befehlszeilenschnittstelle. Dort erfahren Sie, wie Sie ein verwaltetes HSM bereitstellen und aktivieren.

- Ein Azure-Speicherkonto und/oder ein Log Analytics-Arbeitsbereich. Wenn Sie nicht über eine oder beide Voraussetzungen verfügen, können Sie sie über das Azure-Portal erstellen:

Azure Cloud Shell

Azure hostet Azure Cloud Shell, eine interaktive Shell-Umgebung, die Sie über Ihren Browser nutzen können. Sie können entweder Bash oder PowerShell mit Cloud Shell verwenden, um mit Azure-Diensten zu arbeiten. Sie können die vorinstallierten Befehle von Cloud Shell verwenden, um den Code in diesem Artikel auszuführen, ohne etwas in Ihrer lokalen Umgebung installieren zu müssen.

Starten von Azure Cloud Shell:

| Option | Beispiel/Link |

|---|---|

| Wählen Sie rechts oben in einem Code- oder Befehlsblock die Option Ausprobieren aus. Durch die Auswahl von Ausprobieren wird der Code oder Befehl nicht automatisch in Cloud Shell kopiert. |

|

| Rufen Sie https://shell.azure.com auf, oder klicken Sie auf die Schaltfläche Cloud Shell starten, um Cloud Shell im Browser zu öffnen. |

|

| Wählen Sie im Azure-Portal rechts oben im Menü die Schaltfläche Cloud Shell aus. |

|

So verwenden Sie Azure Cloud Shell:

Starten Sie Cloud Shell.

Wählen Sie die Schaltfläche Kopieren für einen Codeblock (oder Befehlsblock) aus, um den Code oder Befehl zu kopieren.

Fügen Sie den Code oder Befehl mit STRG+UMSCHALT+V unter Windows und Linux oder CMD+UMSCHALT+V unter macOS in die Cloud Shell-Sitzung ein.

Drücken Sie die EINGABETASTE, um den Code oder Befehl auszuführen.

Verbinden mit Ihrem Azure-Abonnement

Melden Sie sich bei Ihrem Azure-Abonnement an, indem Sie in der Azure CLI den Befehl az login verwenden:

az login

Weitere Informationen zu den Anmeldeoptionen über die CLI finden Sie unter Anmelden mit der Azure CLI.

Identifizieren des verwalteten HSM, des Speicherkontos und des Log Analytics-Arbeitsbereichs

Der erste Schritt bei der Einrichtung der Schlüsselprotokollierung besteht darin, das verwaltete HSM zu finden, das Sie protokollieren möchten.

Verwenden Sie in der Azure CLI den Befehl az keyvault show, um das verwaltete HSM zu finden, das Sie protokollieren möchten.

Sie können auch in der Azure CLI den Befehl az storage account show verwenden, um das Speicherkonto zu finden, das Sie für die Protokollierung verwenden möchten. Außerdem können Sie in der Azure CLI den Befehl az monitor log-analytics workspace show verwenden, um den Log Analytics-Arbeitsbereich zu finden, den Sie für die Protokollierung verwenden möchten.

hsmresource=$(az keyvault show --hsm-name ContosoMHSM --query id -o tsv)

storageresource=$(az storage account show --name ContosoMHSMLogs --query id -o tsv)

loganalyticsresource=$(az monitor log-analytics workspace show --resource-group ContosoResourceGroup --workspace-name ContosoLogs --query id -o tsv)

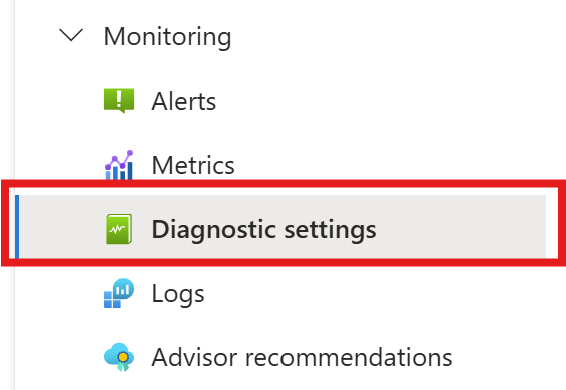

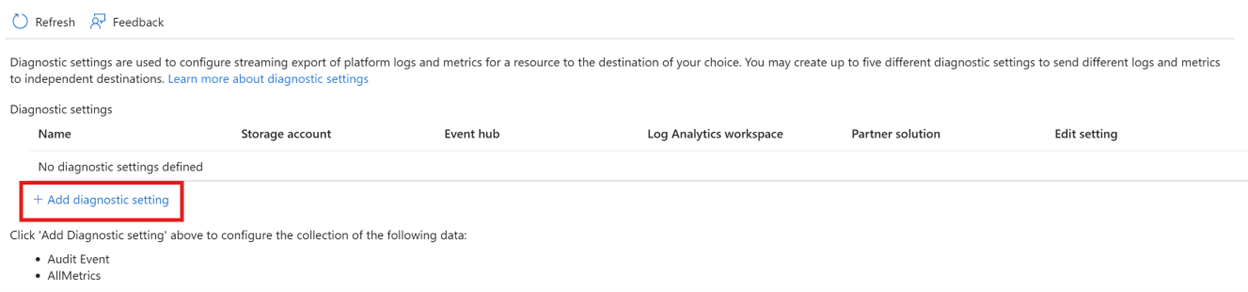

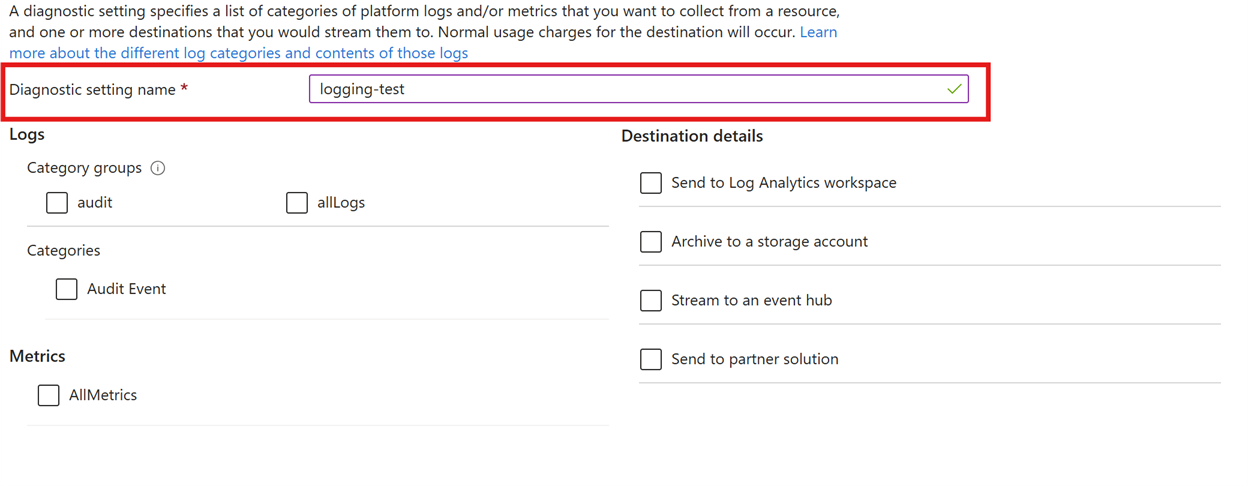

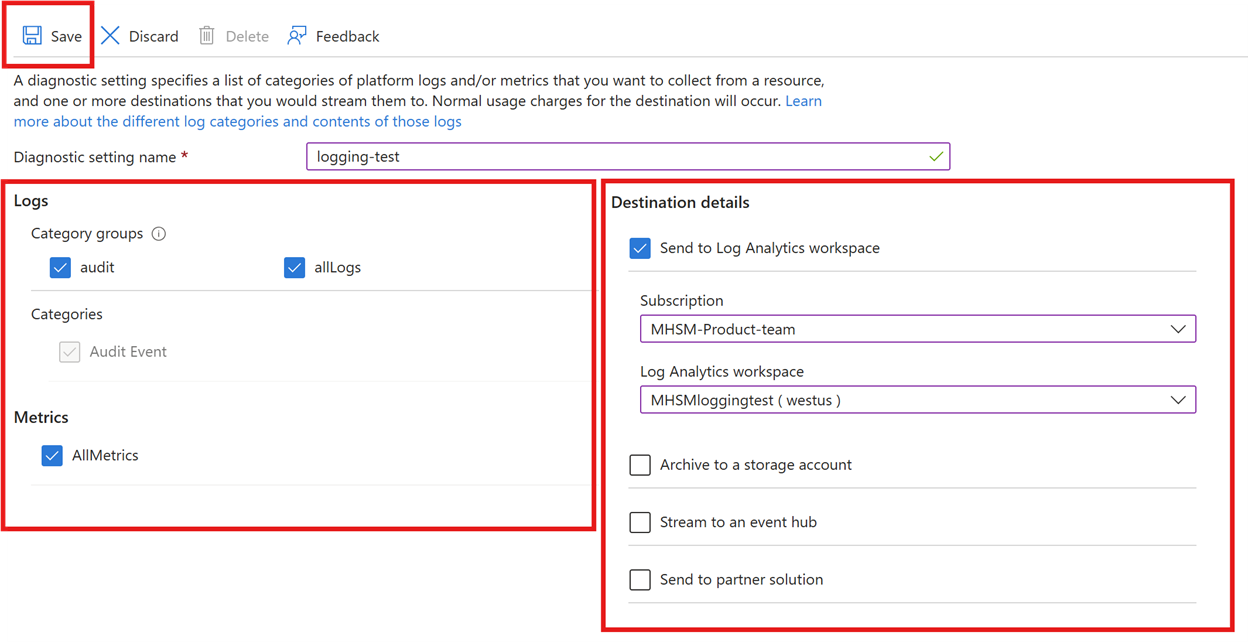

Aktivieren der Protokollierung

Um die Protokollierung für das verwaltete HSM zu aktivieren, verwenden Sie in der Azure CLI den Befehl az monitor diagnostic-settings create zusammen mit den Variablen der vorherigen Befehle. Stellen Sie außerdem das -Enabled-Flag auf „true“ und category auf „AuditEvent“ ein (dies ist die einzige Kategorie für die Protokollierung des verwalteten HSM).

So senden Sie die Protokolle an ein Speicherkonto

az monitor diagnostic-settings create --name ContosoMHSM-Diagnostics --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --storage-account $storageresource

So senden Sie die Protokolle an einen Log Analytics-Arbeitsbereich

az monitor diagnostic-settings create --name "ContosoMHSM-Diagnostics" --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --workspace $loganalyticsresource

Was ist protokolliert

Für verwaltetes HSM werden die folgenden Arten von Vorgängen und Ereignissen protokolliert:

- Alle authentifizierten REST-API-Anforderungen, z. B. auch Anforderungen, die aufgrund von Zugriffsberechtigungen, Systemfehlern, Firewall-Blockierungen oder ungültigen Anforderungen nicht erfolgreich sind.

- Vorgänge auf der verwalteten Ebene für die eigentliche verwaltete HSM-Ressource – einschließlich Erstellung, Löschung und Aktualisierung von Attributen (beispielsweise Tags)

- Vorgänge im Zusammenhang mit der Sicherheitsdomäne wie Initialisieren und Herunterladen, Initialisieren der Wiederherstellung oder Hochladen

- Vollständige Sicherung, Wiederherstellung und selektive Wiederherstellung für das HSM

- Rollenverwaltungsvorgänge, etwa Erstellen/Anzeigen/Löschen von Rollenzuweisungen und Erstellen/Anzeigen/Löschen von benutzerdefinierten Rollendefinitionen

- Vorgänge für Schlüssel. Beispielsweise:

- Erstellen, Ändern oder Löschen der Schlüssel

- Signieren, Überprüfen, Verschlüsseln, Entschlüsseln, Packen und Entpacken von Schlüsseln sowie Auflisten von Schlüsseln

- Sichern, Wiederherstellen und Bereinigen von Schlüsseln

- Schlüsselrelease

- Ungültige Pfade, die zu einer 404-Antwort führen.

Zugreifen auf Ihre Protokolle

Speicherkonto

Protokolle für verwaltete HSMs werden im Container insights-logs-auditevent im von Ihnen angegebenen Speicherkonto gespeichert. Zur Anzeige der Protokolle müssen Sie Blobs herunterladen. Weitere Informationen zu Azure Storage finden Sie unter Schnellstart: Erstellen, Herunterladen und Auflisten von Blobs mit der Azure-Befehlszeilenschnittstelle.

Einzelne Blobs werden als Text im JSON-Format gespeichert. Schauen wir uns einen Beispielprotokolleintrag an. Dieses Beispiel zeigt den Protokolleintrag, der erstellt wird, wenn eine Anforderung zum Erstellen einer vollständigen Sicherung an das verwaltete HSM gesendet wird.

[

{

"TenantId": "{tenant-id}",

"time": "2020-08-31T19:52:39.763Z",

"resourceId": "/SUBSCRIPTIONS/{subscription-id}/RESOURCEGROUPS/CONTOSORESOURCEGROUP/PROVIDERS/MICROSOFT.KEYVAULT/MANAGEDHSMS/CONTOSOMHSM",

"operationName": "BackupCreate",

"operationVersion": "7.0",

"category": "AuditEvent",

"resultType": "Success",

"properties": {

"PoolType": "M-HSM",

"sku_Family": "B",

"sku_Name": "Standard_B1"

},

"durationMs": 488,

"callerIpAddress": "X.X.X.X",

"identity": "{\"claim\":{\"appid\":\"{application-id}\",\"http_schemas_microsoft_com_identity\":{\"claims\":{\"objectidentifier\":\"{object-id}\"}},\"http_schemas_xmlsoap_org_ws_2005_05_identity\":{\"claims\":{\"upn\":\"admin@contoso.com\"}}}}",

"clientInfo": "azsdk-python-core/1.7.0 Python/3.8.2 (Linux-4.19.84-microsoft-standard-x86_64-with-glibc2.29) azsdk-python-azure-keyvault/7.2",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subnetId": "(unknown)",

"httpStatusCode": 202,

"PoolName": "mhsmdemo",

"requestUri": "https://ContosoMHSM.managedhsm.azure.net/backup",

"resourceGroup": "ContosoResourceGroup",

"resourceProvider": "MICROSOFT.KEYVAULT",

"resource": "ContosoMHSM",

"resourceType": "managedHSMs"

}

]

Log Analytics-Arbeitsbereich

Verwaltete HSM-Protokolle werden im von Ihnen bereitgestellten Log Analytics-Arbeitsbereich gespeichert. Sie können die Protokolle im Azure-Portal abfragen. Weitere Informationen finden Sie im Log Analytics-Tutorial.

Verwenden von Azure Monitor-Protokollen

Sie können die Key Vault-Lösung in Azure Monitor verwenden, um Protokolle vom Typ AuditEvent für verwaltete HSMs zu überprüfen. In Azure Monitor-Protokollen verwenden Sie Protokollabfragen, um Daten zu analysieren und die benötigten Informationen zu erhalten. Weitere Informationen, z. B. zur Einrichtung, finden Sie unter Überwachen von verwalteten Azure-HSMs.

Informationen zum Analysieren von Protokollen finden Sie unter Kusto-Beispielprotokollabfragen.

Wenn Sie Ihre Protokolle an einen Log Analytics-Arbeitsbereich senden, können Sie Microsoft Sentinel verwenden, um verdächtige Aktivitäten automatisch erkennen zu lassen. Siehe Microsoft Sentinel für verwaltetes Azure-HSM.

Nächste Schritte

- Machen Sie sich mit bewährten Methoden für die Bereitstellung und Verwendung eines verwalteten HSM vertraut.

- Informieren Sie sich über die Sicherung und Wiederherstellung verwalteter HSMs.