Einrichten von Microsoft Sentinel für verwaltetes Azure-HSM

Sie können Microsoft Sentinel verwenden, um verdächtige Aktivitäten in Ihren Azure-Ressourcen automatisch zu erkennen. Microsoft Sentinel bietet viele standardmäßig verfügbare Connectors für Microsoft-Dienste, die in Echtzeit integriert werden. Sie finden das spezifische „Lösungspaket” zum Schutz von Azure Key Vaults im Inhaltshub von Microsoft Sentinel. Sie können es auch für verwaltetes HSM verwenden. Es gibt jedoch einige wichtige Schritte, mit denen sichergestellt werden kann, dass es für ein verwaltetes HSM ordnungsgemäß verwendet wird.

Folgen Sie den Anweisungen in Schnellstart: Durchführen des Onboardings bei Microsoft Sentinel | Microsoft Learn, um Microsoft Sentinel zu aktivieren.

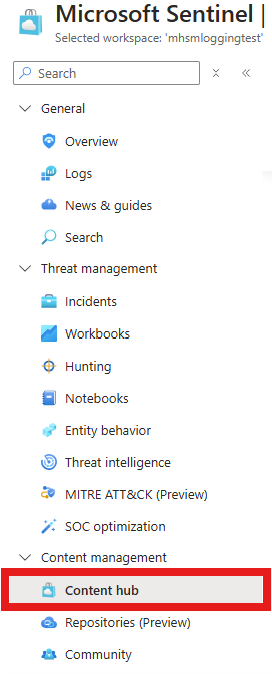

Navigieren Sie zu Ihrem Microsoft Sentinel-Arbeitsbereich, und wählen Sie dann Inhaltshub unter Inhaltsverwaltung aus.

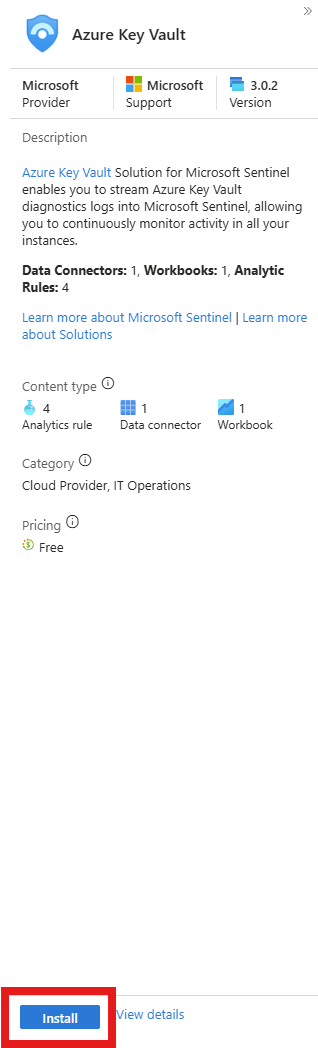

Suchen Sie im Inhaltshub nach Azure Key Vault, und wählen Sie es aus.

Wählen Sie Installieren auf der angezeigten Randleiste aus.

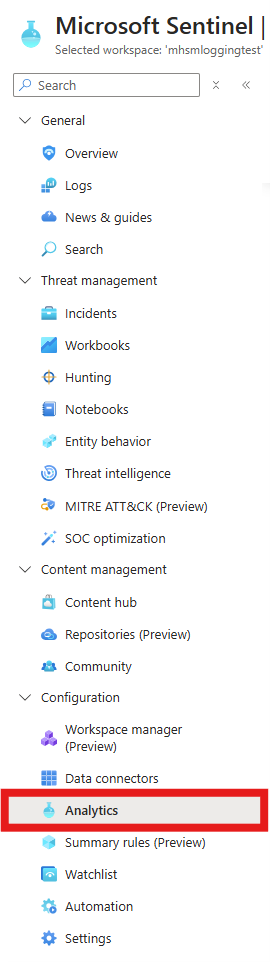

Wählen Sie unter Konfiguration die Option Analyse aus.

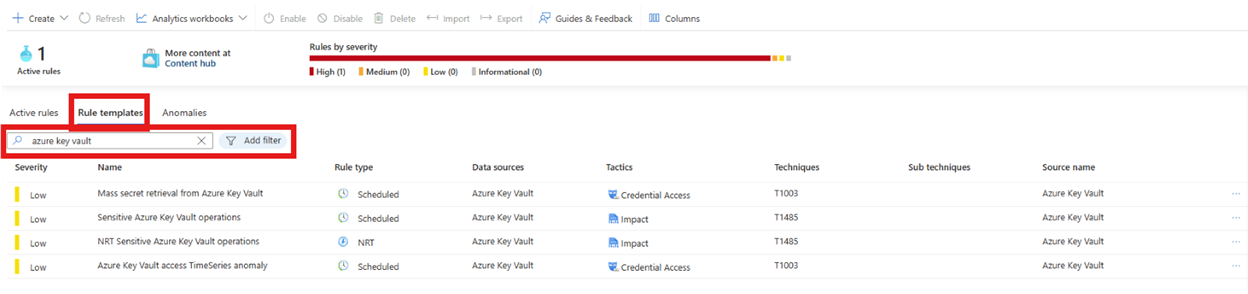

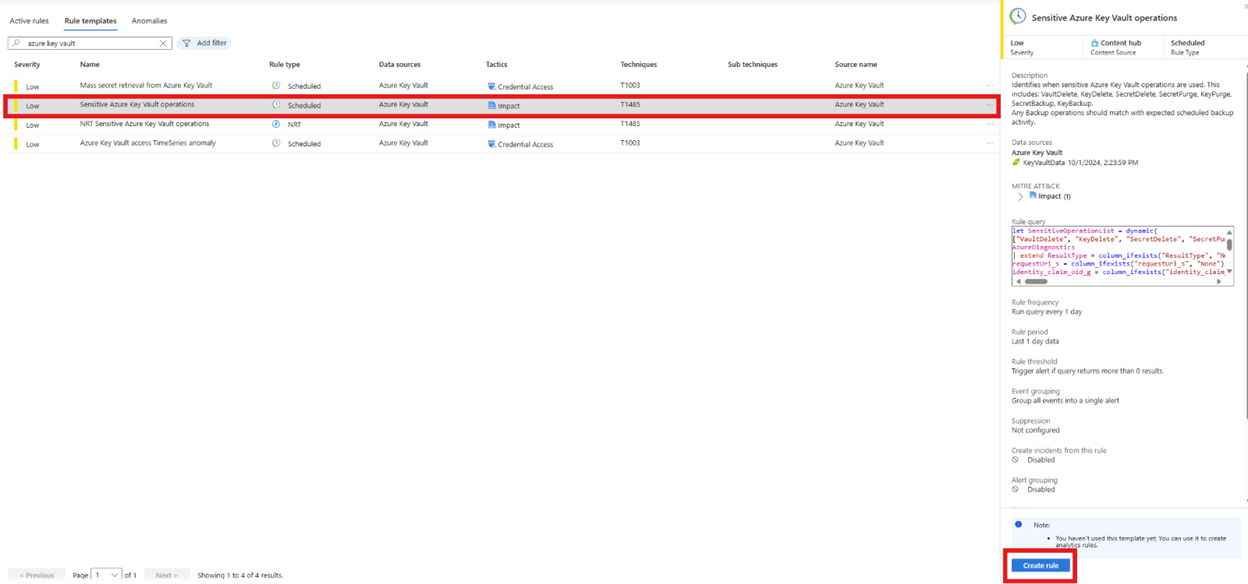

Wählen Sie Regelvorlagen aus, und suchen Sie dann nach Azure Key Vault, oder verwenden Sie den Filter, um Datenquellen nach Azure Key Vault zu filtern.

Verwenden Sie die Regelvorlage, die Ihrem Anwendungsfall am besten entspricht. In diesem Beispiel wurde Vertrauliche Key Vault-Vorgänge ausgewählt. Wählen Sie in der angezeigten Randleiste Regel erstellen aus.

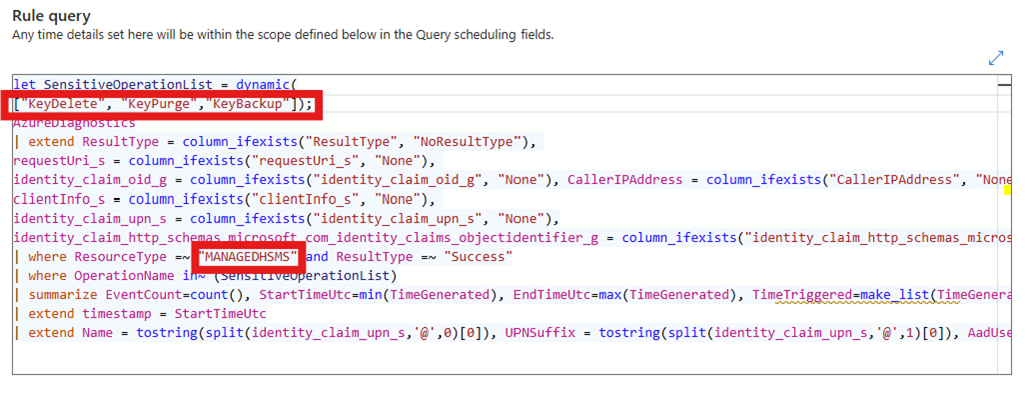

Bearbeiten Sie die Regelabfrage auf der Registerkarte Regellogik festlegen. Ändern Sie „VAULTS” in „MANAGEDHSMS”. In diesem Beispiel wurde auch die

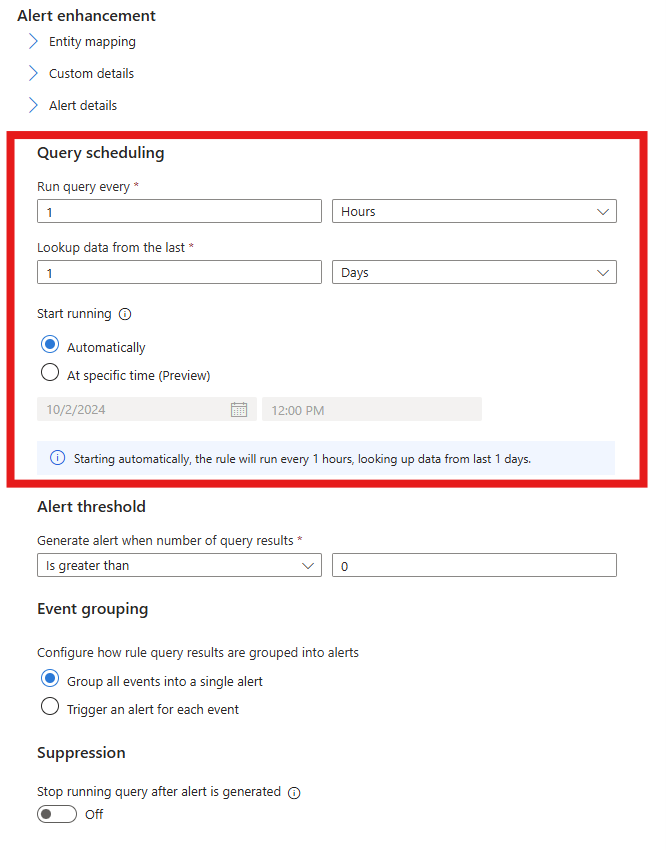

SensitiveOperationListso geändert, dass nur schlüsselbezogene Vorgänge einbezogen werden.In diesem Beispiel wird die Ausführung der Abfrage einmal pro Stunde geplant.

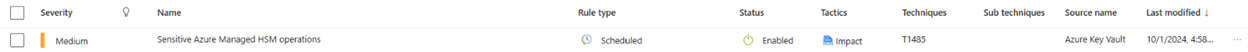

Überprüfen Sie Ihre Angaben, und speichern Sie Regel. Nun sollte die Regel angezeigt werden, die Sie auf der Seite Analyse erstellt haben.

Sie können die Regel testen, indem Sie einen Schlüssel erstellen und löschen. Der

KeyDelete-Vorgang ist einer der vertraulichen Vorgänge, die von der Analyseregel „Vertrauliche Vorgänge des verwalteten Azure-HSM” durchsucht werden.