Brug Microsoft Defender for Endpoint Administration af sikkerhedsindstillinger til at administrere Microsoft Defender Antivirus

Gælder for:

- Microsoft Defender XDR

- Microsoft Defender for Endpoint Plan 2

- Microsoft Defender for Endpoint Plan 1

Platforme

- Windows

- Windows Server

- macOS

- Linux

Brug Microsoft Defender for Endpoint Administration af sikkerhedsindstillinger til at administrere Microsoft Defender Antivirus-sikkerhedspolitikker på enheder.

Forudsætninger:

Gennemse forudsætningerne her.

Bemærk!

Siden Endpoint Security Policies på portalen Microsoft Defender er kun tilgængelig for brugere med rollen Sikkerhedsadministrator tildelt. Alle andre brugerroller, f.eks. Sikkerhedslæser, kan ikke få adgang til portalen. Når en bruger har de nødvendige tilladelser til at få vist politikker på Microsoft Defender portalen, præsenteres dataene baseret på Intune tilladelser. Hvis brugeren er inden for området for Intune rollebaseret adgangskontrol, gælder det for listen over politikker, der præsenteres på Microsoft Defender portalen. Vi anbefaler, at du tildeler sikkerhedsadministratorer den Intune indbyggede rolle "Endpoint Security Manager" for effektivt at justere tilladelsesniveauet mellem Intune og portalen Microsoft Defender.

Som sikkerhedsadministrator kan du konfigurere forskellige indstillinger for sikkerhedspolitik for Microsoft Defender Antivirus på Microsoft Defender-portalen.

Vigtigt!

Microsoft anbefaler, at du bruger roller med færrest tilladelser. Dette hjælper med at forbedre sikkerheden for din organisation. Global administrator er en yderst privilegeret rolle, der bør være begrænset til nødsituationer, når du ikke kan bruge en eksisterende rolle.

Du kan finde sikkerhedspolitikker for slutpunkter under Administrationaf> slutpunkter > Konfigurationaf slutpunkt sikkerhedspolitikker.

Følgende liste indeholder en kort beskrivelse af hver type af sikkerhedspolitik for slutpunkter:

Antivirus – Antiviruspolitikker hjælper sikkerhedsadministratorer med at fokusere på at administrere den dedikerede gruppe af antivirusindstillinger for administrerede enheder.

Diskkryptering – Slutpunktets sikkerhedsdiskkrypteringsprofiler fokuserer kun på de indstillinger, der er relevante for en indbygget krypteringsmetode for enheder, f.eks. FileVault eller BitLocker. Dette fokus gør det nemt for sikkerhedsadministratorer at administrere diskkrypteringsindstillinger uden at skulle navigere i en vært af ikke-relaterede indstillinger.

Firewall – Brug politikken for slutpunktets sikkerhedsfirewall i Intune til at konfigurere en indbygget firewall for enheder, der kører macOS og Windows 10/11.

Registrering og svar af slutpunkter – Når du integrerer Microsoft Defender for Endpoint med Intune, skal du bruge slutpunktets sikkerhedspolitikker for EDR (Endpoint Detection and Response) til at administrere EDR-indstillingerne og onboarde enheder til Microsoft Defender for Endpoint.

Reduktion af angrebsoverfladen – Når Microsoft Defender Antivirus er i brug på dine Windows 10/11-enheder, skal du bruge Intune sikkerhedspolitikker for slutpunkter til reduktion af angrebsoverfladen til at administrere disse indstillinger for dine enheder.

Opret en sikkerhedspolitik for slutpunkter

Log på Microsoft Defender-portalen ved hjælp af mindst en sikkerhedsadministratorrolle.

Vælg SlutpunkterKonfigurationsstyring>Sikkerhedspolitikker for slutpunkter>, og vælg derefter Opret ny politik.

Vælg en platform på rullelisten.

Vælg en skabelon, og vælg derefter Opret politik.

Angiv et navn og en beskrivelse til profilen på siden Grundlæggende , og vælg derefter Næste.

På siden Indstillinger skal du udvide hver gruppe af indstillinger og konfigurere de indstillinger, du vil administrere med denne profil.

Når du er færdig med at konfigurere indstillinger, skal du vælge Næste.

På siden Tildelinger skal du vælge de grupper, der modtager denne profil.

Vælg Næste.

På siden Gennemse + opret skal du vælge Gem, når du er færdig. Den nye profil vises på listen, når du vælger politiktypen for den profil, du har oprettet.

Bemærk!

Hvis du vil redigere områdekoderne, skal du gå til Microsoft Intune Administration.

Sådan redigerer du en sikkerhedspolitik for et slutpunkt

Vælg den nye politik, og vælg derefter Rediger.

Vælg Indstillinger for at udvide en liste over konfigurationsindstillingerne i politikken. Du kan ikke ændre indstillingerne fra denne visning, men du kan gennemse, hvordan de er konfigureret.

Hvis du vil redigere politikken, skal du vælge Rediger for hver kategori, hvor du vil foretage en ændring:

- Grundlæggende

- Indstillinger

- Tildelinger

Når du har foretaget ændringer, skal du vælge Gem for at gemme dine ændringer. Redigeringer af én kategori skal gemmes, før du kan introducere redigeringer til flere kategorier.

Kontrollér sikkerhedspolitikker for slutpunkter

Hvis du vil bekræfte, at du har oprettet en politik, skal du vælge et politiknavn på listen over sikkerhedspolitikker for slutpunkter.

Bemærk!

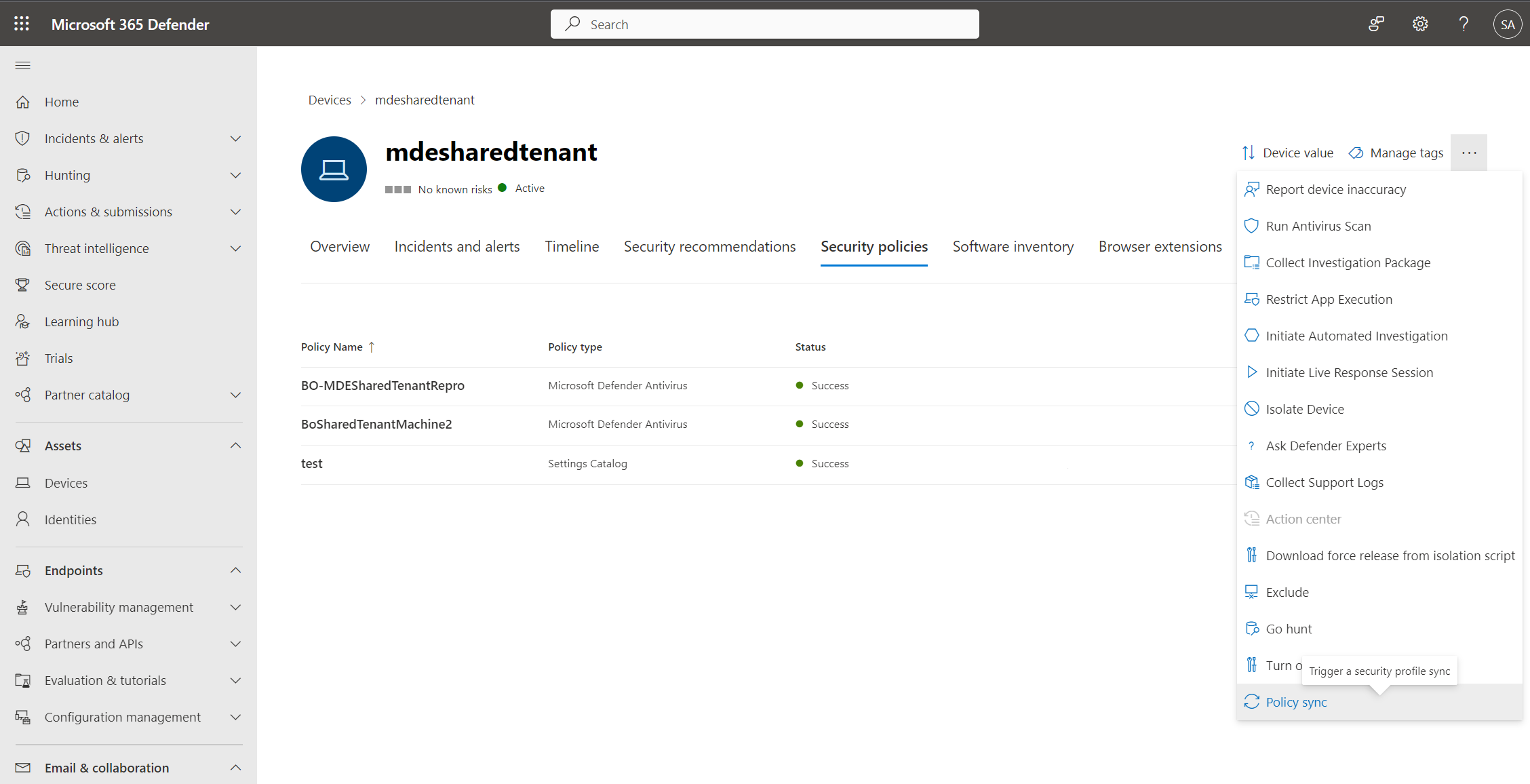

Det kan tage op til 90 minutter, før en politik når en enhed. For at fremskynde processen kan du for enheder, der administreres af Defender for Slutpunkt, vælge Politiksynkronisering i menuen Handlinger, så den anvendes i ca. 10 minutter.

På politiksiden vises detaljer, der opsummerer status for politikken. Du kan få vist status for en politik, hvilke enheder den anvendes på, og tildelte grupper.

Under en undersøgelse kan du også få vist fanen Sikkerhedspolitikker på enhedssiden for at få vist en liste over politikker, der anvendes på en bestemt enhed. Du kan få flere oplysninger under Undersøgelse af enheder.

Antiviruspolitikker for Windows og Windows Server

Beskyttelse i realtid (altid aktiveret, scanning i realtid):

| Beskrivelse | Indstillinger |

|---|---|

| Tillad overvågning i realtid | Tilladt |

| Scanningsretning i realtid | Overvåg alle filer (tovejs) |

| Tillad overvågning af funktionsmåde | Tilladt |

| Tillad ved Adgangsbeskyttelse | Tilladt |

| PUA-beskyttelse | PUA-beskyttelse på |

Du kan finde flere oplysninger under:

- Avancerede teknologier i kernen af Microsoft Defender Antivirus

- Aktivér og konfigurer Microsoft Defender Antivirus altid aktiveret

- Overvågning af funktionsmåde i Microsoft Defender Antivirus

- Find og bloker potentielt uønskede programmer

- Funktioner til cloudbeskyttelse:

| Beskrivelse | Indstilling |

|---|---|

| Tillad cloudbeskyttelse | Tilladt |

| Niveau for skyblokering | Høj |

| Forlænget cloud-timeout | Konfigureret, 50 |

| Indsend eksempelsamtykke | Send alle eksempler automatisk |

Standard sikkerhedsintelligensopdateringer kan tage timer at forberede og levere. Vores skybaserede beskyttelsestjeneste leverer denne beskyttelse på få sekunder. Du kan finde flere oplysninger under Brug næste generations teknologier i Microsoft Defender Antivirus via skybaseret beskyttelse.

Scanninger:

| Beskrivelse | Indstilling |

|---|---|

| Tillad mailscanning | Tilladt |

| Tillad scanning af alle downloadede filer og vedhæftede filer | Tilladt |

| Tillad scriptscanning | Tilladt |

| Tillad scanning af Arkiv | Tilladt |

| Tillad scanning af netværksfiler | Tilladt |

| Tillad scanning af flytbart drev med fuld scanning | Tilladt |

| Tillad fuld scanning på tilknyttede netværksdrev | Ikke tilladt |

| Maks. Arkiv dybde | Ikke konfigureret |

| maksimumstørrelse for Arkiv | Ikke konfigureret |

Du kan få flere oplysninger under Konfigurer scanningsindstillinger for Microsoft Defender Antivirus.

Sikkerhedsintelligensopdateringer:

| Beskrivelse | Indstilling |

|---|---|

| Interval for signaturopdatering | Konfigureret, 4 |

| Reserveordre for signaturopdatering | InternalDefinitionUpdateServer |

| MicrosoftUpdateServer | MMPC |

| Signaturopdatering af filsharekilder | Ikke konfigureret |

| Forbrugsbaseret forbindelse Opdateringer | Ikke tilladt (standard) |

| Security Intelligence-Opdateringer kanal | Ikke konfigureret |

Bemærk!

Hvor: 'InternalDefinitionUpdateServer' er WSUS med Microsoft Defender Tilladte Antivirus-opdateringer. 'MicrosoftUpdateServer' er Microsoft Update (tidligere Windows Update). 'MMPC' er Microsoft Defender Security Intelligence Center (WDSI tidligere Microsoft Malware Protection Center) https://www.microsoft.com/en-us/wdsi/definitions.

Du kan finde flere oplysninger under:

- Microsoft Defender Antivirus security intelligence og produktopdateringer

- Opdater kanaler for sikkerhedsintelligensopdateringer

Programopdateringer:

| Beskrivelse | Indstilling |

|---|---|

| Motor Opdateringer kanal | Ikke konfigureret |

Du kan få flere oplysninger under Administrer den gradvise udrulningsproces for Microsoft Defender opdateringer.

Platformopdateringer:

| Beskrivelse | Indstilling |

|---|---|

| Platform Opdateringer kanal | Ikke konfigureret |

Du kan få flere oplysninger under Administrer den gradvise udrulningsproces for Microsoft Defender opdateringer.

Planlagt scanning og on-demand-scanning:

Generelle indstillinger for planlagt scanning og on-demand-scanning

| Beskrivelse | Indstilling |

|---|---|

| Kontrollér, om der er signaturer, før scanningen køres | Deaktiveret (standard) |

| Randomiser tidsplan for opgavetider | Ikke konfigureret |

| Tilfældige planlægningstidspunkter | Planlagte opgaver vil ikke blive tilfældige |

| Gennemsnitlig CPU-belastningsfaktor | Ikke konfigureret (standard, 50) |

| Aktivér lav CPU-prioritet | Deaktiveret (standard) |

| Deaktiver fuld catchup-scanning | Aktiveret (standard) |

| Deaktiver Hurtig scanning i Catchup | Aktiveret (standard) |

Daglig hurtig scanning

| Beskrivelse | Indstilling |

|---|---|

| Planlæg hurtigsøgningstid | 720 |

Bemærk!

I dette eksempel kører en hurtig scanning dagligt på Windows-klienterne kl. 12:00. (720). I dette eksempel bruger vi frokosttid, da mange enheder i dag er slået fra efter timer (f.eks. bærbare computere).

Ugentlig hurtigsøgning eller fuld scanning

| Beskrivelse | Indstilling |

|---|---|

| Scan-parameter | Hurtig scanning (standard) |

| Planlæg scanningsdag | Windows-klienter: onsdag Windows-servere: lørdag |

| Planlæg scanningstid | Windows-klienter: 1020 Windows-servere: 60 |

Bemærk!

I dette eksempel kører en hurtig scanning for Windows-klienter på onsdag kl. 17:00. (1020). Og for Windows Servers, lørdag kl. 13:00. (60)

Du kan finde flere oplysninger under:

- Konfigurer planlagte hurtig- eller komplette Microsoft Defender Antivirus-scanninger

- Microsoft Defender Overvejelser i forbindelse med fuld scanning og bedste praksis for antivirus

Standardhandling for trussels alvorsgrad:

| Beskrivelse | Indstilling |

|---|---|

| Afhjælpningshandling for trusler med høj alvorsgrad | Karantæne |

| Afhjælpningshandling for alvorlige trusler | Karantæne |

| Afhjælpningshandling for trusler med lav alvorsgrad | Karantæne |

| Afhjælpningshandling for moderate alvorstrusler | Karantæne |

| Beskrivelse | Indstilling |

|---|---|

| Dage, hvor rengjort malware skal bevares | Konfigureret, 60 |

| Tillad brugeradgang til brugergrænsefladen | Tilladt. Giv brugerne adgang til brugergrænsefladen. |

Du kan få flere oplysninger under Konfigurer afhjælpning for Microsoft Defender Antivirus-registreringer.

Antivirusudeladelser:

Funktionsmåde for fletning af lokale administratorer:

Deaktiver av-indstillinger for lokale administratorer, f.eks. udeladelser, og angiv politikkerne fra Microsoft Defender for Endpoint Administration af sikkerhedsindstillinger som beskrevet i følgende tabel:

| Beskrivelse | Indstilling |

|---|---|

| Deaktiver lokal Administration fletning | Deaktiver lokal Administration fletning |

| Beskrivelse | Indstilling |

|---|---|

| Udeladte udvidelser | Tilføj efter behov for at løse problemer med falske positiver og/eller fejlfinding af høje cpu-forbrug i MsMpEng.exe |

| Udeladte URL-adresser | Tilføj efter behov for at løse problemer med falske positiver og/eller fejlfinding af høje cpu-forbrug i MsMpEng.exe |

| Udeladte processer | Tilføj efter behov for at løse problemer med falske positiver og/eller fejlfinding af høje cpu-forbrug i MsMpEng.exe |

Du kan finde flere oplysninger under:

- Forhindre eller tillade brugere at ændre Microsoft Defender Antivirus-politikindstillinger lokalt

- Konfigurer brugerdefinerede udeladelser for Microsoft Defender Antivirus

Microsoft Defender Kernetjeneste:

| Beskrivelse | Indstilling |

|---|---|

| Deaktiver ECS-integration med Core Service | Defender Core Service bruger Experimentation and Configuration Service (ECS) til hurtigt at levere kritiske, organisationsspecifikke rettelser. |

| Deaktiver telemetri for kernetjeneste | Defender Core Service bruger OneDsCollector-strukturen til hurtigt at indsamle telemetri. |

Du kan få flere oplysninger under oversigt over Microsoft Defender Core Service.

Netværksbeskyttelse:

| Beskrivelse | Indstilling |

|---|---|

| Aktivér netværksbeskyttelse | Aktiveret (bloktilstand) |

| Tillad nedeniveau for netværksbeskyttelse | Netværksbeskyttelse er aktiveret på et lavere niveau. |

| Tillad behandling af datagram på Win-server | Behandling af datagram på Windows Server er aktiveret. |

| Deaktiver DNS via TCP-parsing | DNS via TCP-fortolkning er aktiveret. |

| Deaktiver HTTP-parsing | HTTP-fortolkning er aktiveret. |

| Deaktiver SSH-fortolkning | SSH-fortolkning er aktiveret. |

| Deaktiver TLS-fortolkning | TLS-fortolkning er aktiveret. |

| Aktivér DNS-hul | DNS Sinkhole er aktiveret. |

Du kan finde flere oplysninger under Brug netværksbeskyttelse til at forhindre forbindelser til skadelige eller mistænkelige websteder.

- Når du er færdig med at konfigurere indstillinger, skal du vælge Næste.

- Under fanen Tildelinger skal du vælge Enhedsgruppe eller Brugergruppe eller Alle enheder eller Alle brugere.

- Vælg Næste.

- Gennemse dine politikindstillinger under fanen Gennemse + opret , og vælg derefter Gem.

Regler for reduktion af angrebsoverflade

Hvis du vil aktivere ASR-regler (Attack Surface Reduction) ved hjælp af sikkerhedspolitikker for slutpunkter, skal du udføre følgende trin:

Log på Microsoft Defender XDR.

Gå til Slutpunkter > Konfigurationsstyring > Sikkerhedspolitikker > for slutpunkt Windows-politikker > Opret ny politik.

Vælg Windows 10, Windows 11 og Windows Server på rullelisten Vælg platform.

Vælg Regler for reduktion af angrebsoverflade på rullelisten Vælg skabelon .

Vælg Opret politik.

Angiv et navn og en beskrivelse til profilen på siden Grundlæggende . vælg derefter Næste.

Udvid grupperne af indstillinger på siden Konfigurationsindstillinger , og konfigurer de indstillinger, du vil administrere med denne profil.

Angiv politikkerne på baggrund af følgende anbefalede indstillinger:

Beskrivelse Indstilling Bloker eksekverbart indhold fra mailklient og webmail Bloker Bloker Adobe Reader fra at oprette underordnede processer Bloker Bloker udførelse af potentielt slørede scripts Bloker Bloker misbrug af udnyttede sårbare signerede drivere (enhed) Bloker Bloker Win32 API-kald fra Office-makroer Bloker Bloker eksekverbare filer, så de ikke kører, medmindre de opfylder et prævalens-, alders- eller listekriterium, der er tillid til Bloker Bloker Office-kommunikationsprogram fra oprettelse af underordnede processer Bloker Bloker alle Office-programmer, så de ikke kan oprette underordnede processer Bloker [EKSEMPELVISNING] Bloker brugen af kopierede eller repræsenterede systemværktøjer Bloker Bloker JavaScript eller VBScript fra start af downloadet eksekverbart indhold Bloker Bloker tyveri af legitimationsoplysninger fra det lokale Windows-undersystem til sikkerhedsmyndighed Bloker Bloker oprettelse af webshell for servere Bloker Bloker Office-programmer fra at oprette eksekverbart indhold Bloker Bloker processer, der ikke er tillid til, og som ikke er signeret, og som kører fra USB Bloker Bloker Office-programmer fra at indsætte kode i andre processer Bloker Bloker vedholdenhed via WMI-hændelsesabonnement Bloker Brug avanceret beskyttelse mod ransomware Bloker Bloker procesoprettelser, der stammer fra kommandoerne PSExec og WMI Bloker (hvis du har Configuration Manager (tidligere SCCM) eller andre administrationsværktøjer, der bruger WMI, skal du muligvis angive dette til Overvågning i stedet for Bloker) [EKSEMPELVISNING] Bloker genstart af computeren i fejlsikret tilstand Bloker Aktivér adgang til styrede mapper Aktiveret

Tip

En af reglerne kan blokere funktionsmåder, som du finder acceptable i din organisation. I disse tilfælde skal du tilføje undtagelser pr. regel med navnet "Kun udeladelser for angrebsoverfladereduktion". Du kan også ændre reglen fra Aktiveret til Overvågning for at forhindre uønskede blokke.

Du kan få flere oplysninger i Oversigt over installation af regler for reduktion af angrebsoverfladen.

- Vælg Næste.

- Under fanen Tildelinger skal du vælge Enhedsgruppe eller Brugergruppe eller Alle enheder eller Alle brugere.

- Vælg Næste.

- Gennemse dine politikindstillinger under fanen Gennemse + opret , og vælg derefter Gem.

Aktivér beskyttelse mod ændring

Log på Microsoft Defender XDR.

Gå til Slutpunkter > Konfigurationsstyring > Sikkerhedspolitikker > for slutpunkt Windows-politikker > Opret ny politik.

Vælg Windows 10, Windows 11 og Windows Server på rullelisten Vælg platform.

Vælg Sikkerhedsoplevelse på rullelisten Vælg skabelon .

Vælg Opret politik. Siden Opret en ny politik vises.

På siden Grundlæggende skal du angive et navn og en beskrivelse af profilen i felterne Navn og Beskrivelse .

Vælg Næste.

Udvid grupperne af indstillinger på siden Konfigurationsindstillinger .

Vælg de indstillinger, du vil administrere med denne profil, i disse grupper.

Angiv politikkerne for de valgte grupper af indstillinger ved at konfigurere dem som beskrevet i følgende tabel:

Beskrivelse Indstilling TamperProtection (enhed) Til

Du kan få flere oplysninger under Beskyt sikkerhedsindstillinger med manipulationsbeskyttelse.

Kontrollér netværksforbindelsen til Cloud Protection

Det er vigtigt at kontrollere, at cloudbeskyttelsesnetværksforbindelsen fungerer under indtrængningstest.

CMD (Kør som administrator)

cd "C:\Program Files\Windows Defender"

MpCmdRun.exe -ValidateMapsConnection

Du kan få flere oplysninger under Brug cmdlineværktøjet til at validere skybaseret beskyttelse.

Kontrollér platformens opdateringsversion

Den nyeste "Platform Update"-version produktion kanal (GA) er tilgængelig i Microsoft Update Catalog.

Hvis du vil kontrollere, hvilken version af "Platform Update", du har installeret, skal du køre følgende kommando i PowerShell ved hjælp af rettigheder som administrator:

Get-MPComputerStatus | Format-Table AMProductVersion

Kontrollér versionen af Sikkerhedsintelligensopdatering

Den nyeste version af "Security Intelligence Update" er tilgængelig i Seneste sikkerhedsintelligensopdateringer til Microsoft Defender Antivirus og anden antimalware fra Microsoft – Microsoft Sikkerhedsviden.

Hvis du vil kontrollere, hvilken version af "Security Intelligence Update", du har installeret, skal du køre følgende kommando i PowerShell ved hjælp af rettigheder som administrator:

Get-MPComputerStatus | Format-Table AntivirusSignatureVersion

Kontrollér programopdateringsversionen

Den nyeste scanningsversion af "programopdatering" er tilgængelig i Seneste sikkerhedsintelligensopdateringer til Microsoft Defender Antivirus og anden Microsoft-antimalware – Microsoft Sikkerhedsviden.

Hvis du vil kontrollere, hvilken version af "Programopdatering", du har installeret, skal du køre følgende kommando i PowerShell ved hjælp af rettigheder som administrator:

Get-MPComputerStatus | Format-Table AMEngineVersion

Hvis du oplever, at dine indstillinger ikke træder i kraft, kan der være en konflikt. Du kan finde oplysninger om, hvordan du løser konflikter, under Fejlfinding Microsoft Defender Antivirusindstillinger.

FNs-indsendelser (False Negatives)

Hvis du vil have oplysninger om, hvordan du foretager FNs-indsendelser (False Negatives), skal du se:

- Indsend filer i Microsoft Defender for Endpoint, hvis du har Microsoft XDR, Microsoft Defender for Endpoint P2/P1 eller Microsoft Defender til virksomheder.

- Indsend filer til analyse, hvis du har Microsoft Defender Antivirus.

Se også

Foretag fejlfinding af Microsoft Defender antivirusindstillinger

Foretag fejlfinding af Microsoft Defender antivirussikkerhedsintelligens, der ikke opdateres

Fejlfinding af Security Intelligence-Opdateringer fra Microsoft Update-kilde

Foretag fejlfinding af problemer med manipulationsbeskyttelse

Fejlfinding af problemer med ydeevnen i forbindelse med beskyttelse i realtid