Fejlfinding af regler for reduktion af angrebsoverflade

Gælder for:

Den første og mest umiddelbare måde er at kontrollere lokalt på en Windows-enhed, hvilke regler for reduktion af angrebsoverfladen der er aktiveret (og deres konfiguration) ved hjælp af PowerShell-cmdlet'erne.

Her er et par andre kilder til oplysninger, som Windows tilbyder, til fejlfinding af angrebsoverfladereduktionsreglers indvirkning og drift.

Når du bruger regler for reduktion af angrebsoverfladen , kan du støde på problemer, f.eks.:

- En regel blokerer en fil, proces eller udfører en anden handling, som den ikke skal (falsk positiv). eller

- En regel fungerer ikke som beskrevet, eller blokerer ikke en fil eller proces, som den skal (falsk negativ).

Der er fire trin til fejlfinding af disse problemer:

- Bekræft forudsætninger.

- Brug overvågningstilstand til at teste reglen.

- Tilføj udeladelser for den angivne regel (for falske positiver).

- Indsaml og send supportlogge.

Bekræft forudsætninger

Regler for reduktion af angrebsoverfladen fungerer kun på enheder med følgende betingelser:

- Enheder kører Windows 10 Enterprise eller nyere.

- Enheder bruger Microsoft Defender Antivirus som den eneste antivirusbeskyttelsesapp. Brug af en hvilken som helst anden antivirusapp medfører, at Microsoft Defender Antivirus deaktiverer sig selv.

- Beskyttelse i realtid er aktiveret.

- Overvågningstilstand er ikke aktiveret. Brug Gruppepolitik til at angive reglen til

Disabled(værdi:0) som beskrevet i Aktivér regler for reduktion af angrebsoverfladen.

Hvis disse forudsætninger er opfyldt, skal du gå videre til næste trin for at teste reglen i overvågningstilstand.

Bedste praksis ved konfiguration af regler for reduktion af angrebsoverfladen ved hjælp af Gruppepolitik

Når du konfigurerer regler for reduktion af angrebsoverfladen ved hjælp af Gruppepolitik, er der her nogle bedste fremgangsmåder for at undgå almindelige fejl:

Sørg for, at når du tilføjer GUID'et for regler for reduktion af angrebsoverfladen, er der ingen dobbelte anførselstegn (f.eks. "ASR Rules GUID") i starten eller slutningen af GUID'et.

Sørg for, at der ikke er mellemrum i starten eller slutningen, når du tilføjer GUID'et for regler for reduktion af angrebsoverfladen.

Forespørger om, hvilke regler der er aktive

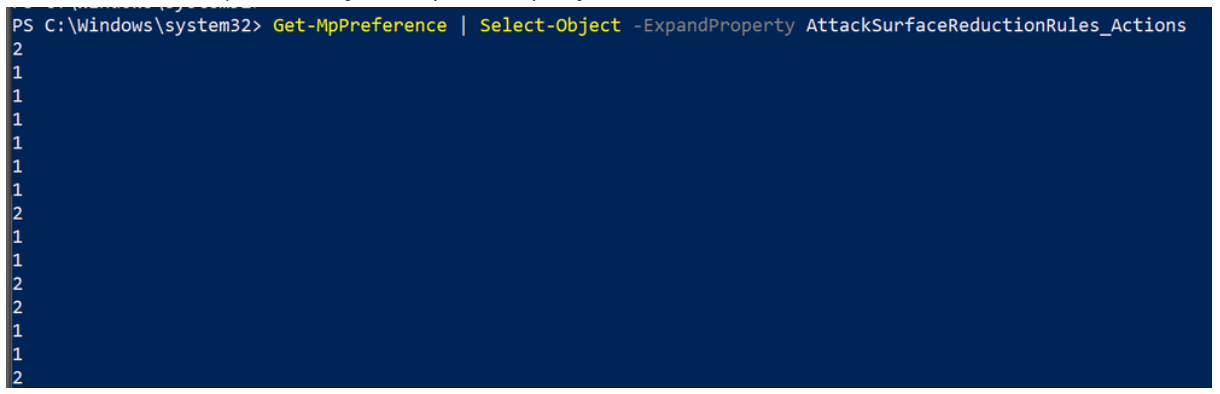

En af de nemmeste måder at afgøre, om regler for reduktion af angrebsoverflader allerede er aktiveret, er via en PowerShell-cmdlet, Get-MpPreference.

Her er et eksempel:

Der er flere aktive regler for reduktion af angrebsoverfladen med forskellige konfigurerede handlinger.

Hvis du vil udvide oplysningerne om regler for reduktion af angrebsoverfladen, kan du bruge egenskaberne AttackSurfaceReductionRules_Ids og/eller AttackSurfaceReductionRules_Actions.

Eksempel:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

På det foregående billede vises alle id'er for regler for reduktion af angrebsoverfladen, der har en anden indstilling end 0 (ikke konfigureret).

Næste trin er derefter at angive de faktiske handlinger (Bloker eller Overvåg), som hver regel er konfigureret med.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Brug overvågningstilstand til at teste reglen

Følg disse instruktioner i Brug demoværktøjet til at se, hvordan regler for reduktion af angreb fungerer for at teste den specifikke regel, du støder på problemer med.

Aktivér overvågningstilstand for den specifikke regel, du vil teste. Brug Gruppepolitik til at angive reglen til

Audit mode(værdi:2) som beskrevet i Aktivér regler for reduktion af angrebsoverfladen. Overvågningstilstand gør det muligt for reglen at rapportere filen eller processen, men tillader, at den kører.Udfør den aktivitet, der forårsager et problem. Du kan f.eks. åbne filen eller køre den proces, der skal blokeres, men som er tilladt.

Gennemse hændelsesloggene for reglen for reduktion af angrebsoverfladen for at se, om reglen blokerer filen eller processen, hvis reglen er angivet til

Enabled.

Hvis en regel ikke blokerer en fil eller proces, som du forventer, at den skal blokere, skal du først kontrollere, om overvågningstilstand er aktiveret. Overvågningstilstand kan være aktiveret til test af en anden funktion eller af et automatiseret PowerShell-script og deaktiveres muligvis ikke, når testene er fuldført.

Hvis du har testet reglen med demoværktøjet og overvågningstilstanden, og regler for reduktion af angrebsoverfladen fungerer på forudkonfigurerede scenarier, men reglen ikke fungerer som forventet, skal du gå til et af følgende afsnit baseret på din situation:

- Hvis reglen for reduktion af angrebsoverfladen blokerer noget, som den ikke bør blokere (også kendt som falsk positiv), kan du først tilføje en udeladelse af reglen for reduktion af angrebsoverfladen.

- Hvis reglen for reduktion af angrebsoverfladen ikke blokerer noget, som den skal blokere (også kendt som et falsk negativt), kan du fortsætte med det samme til det sidste trin, indsamle diagnosticeringsdata og sende problemet til os.

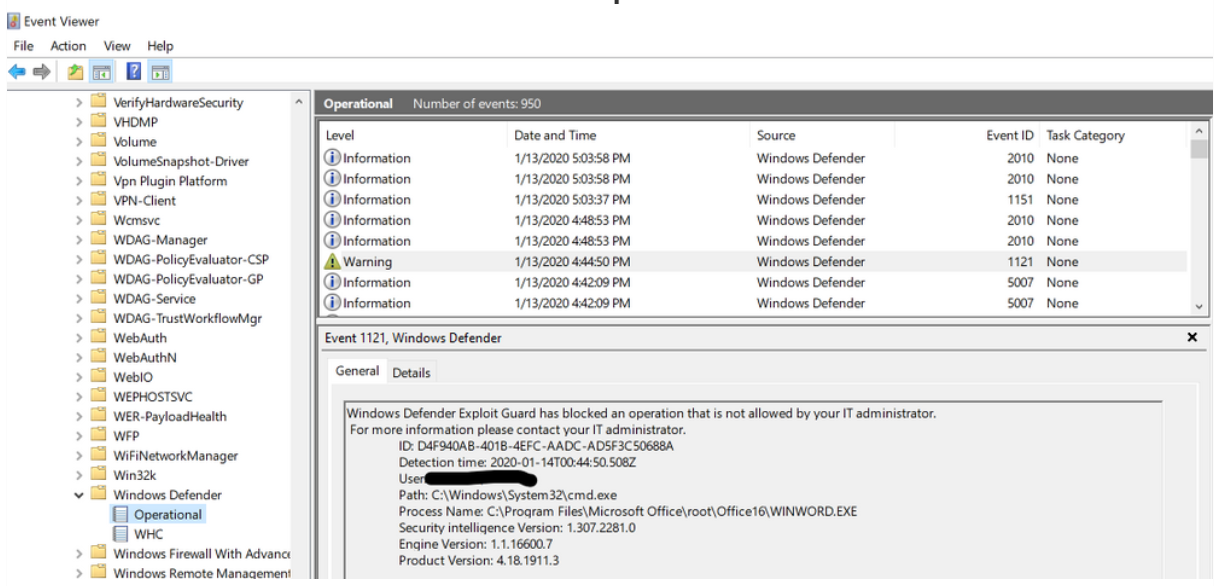

Forespørger om blokerings- og overvågningshændelser

Hændelser for regel for reduktion af angrebsoverfladen kan ses i Windows Defender-loggen.

Hvis du vil have adgang til den, skal du åbne Windows Logbog og gå til Logfiler for> programmer og tjenesterMicrosoft>Windows Windows>Defender>Operational.

Tilføj udeladelser for falsk positiv

Hvis reglen for reduktion af angrebsoverfladen blokerer noget, som den ikke bør blokere (også kendt som falsk positiv), kan du tilføje undtagelser for at forhindre, at regler for reduktion af angrebsoverfladen evaluerer de udeladte filer eller mapper.

Hvis du vil tilføje en udeladelse, skal du se Tilpas reduktion af angrebsoverfladen.

Vigtigt!

Du kan angive individuelle filer og mapper, der skal udelades, men du kan ikke angive individuelle regler. Det betyder alle filer eller mapper, der er udelukket fra alle ASR-regler.

Rapportér en falsk positiv eller falsk negativ

Brug den Microsoft Sikkerhedsviden webbaserede indsendelsesformular til at rapportere falsk negativ eller falsk positiv til netværksbeskyttelse. Med et Windows E5-abonnement kan du også angive et link til alle tilknyttede beskeder.

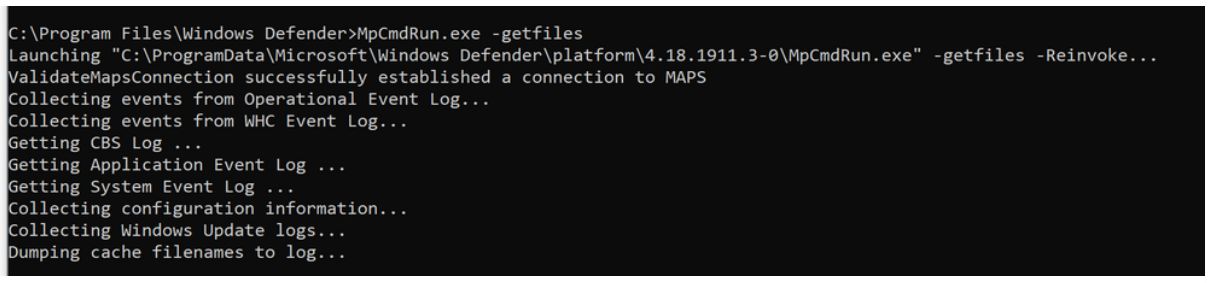

Indsaml Microsoft Defender diagnosticeringsdata til beskyttelse mod skadelig software for filindsendelser

Når du rapporterer et problem med regler for reduktion af angrebsoverfladen, bliver du bedt om at indsamle og indsende diagnosticeringsdata til Microsofts support- og teknikerteams for at hjælpe med fejlfinding af problemer.

Åbn kommandoprompten som administrator, og åbn mappen Windows Defender:

cd "c:\program files\Windows Defender"Kør denne kommando for at generere diagnosticeringslogfilerne:

mpcmdrun -getfilesSom standard gemmes de i

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Vedhæft filen til afsendelsesformularen.

Du kan også få vist regelhændelser via det dedikerede kommandolinjeværktøj Microsoft Defender Antivirus, der kaldes *mpcmdrun.exe*, som kan bruges til at administrere og konfigurere og automatisere opgaver, hvis det er nødvendigt.

Du kan finde dette værktøj i %ProgramFiles%\Windows Defender\MpCmdRun.exe. Du skal køre den fra en kommandoprompt med administratorrettigheder (dvs. kør som Administration).

Hvis du vil generere supportoplysningerne, skal du skrive MpCmdRun.exe -getfiles. Efter et stykke tid pakkes flere logge i et arkiv (MpSupportFiles.cab) og gøres tilgængelige på C:\ProgramData\Microsoft\Windows Defender\Support.

Udpak dette arkiv, og du har mange filer tilgængelige til fejlfindingsformål.

De mest relevante filer er som følger:

-

MPOperationalEvents.txt: Denne fil indeholder samme niveau af oplysninger, der blev fundet i Logbog til Windows Defenders driftslogfil. -

MPRegistry.txt: I denne fil kan du analysere alle de aktuelle Windows Defender-konfigurationer, fra det øjeblik supportlogfilerne blev hentet. -

MPLog.txt: Denne log indeholder flere detaljerede oplysninger om alle Handlinger/handlinger i Windows Defender.

Relaterede artikler

- Regler for reduktion af angrebsoverflade

- Aktivér regler for reduktion af angrebsoverflade

- Evaluer regler for reduktion af angrebsoverfladen

Tip

Vil du vide mere? Engage med Microsoft Security-community'et i vores tech-community: Microsoft Defender for Endpoint Tech Community.