إدارة مفتاح التشفير الذي يديره العميل

إشعار

إن مركز مسؤولي Power Platformالجديد والمحسن موجود الآن في إصدار أولي للاستخدام العام! لقد صممنا مركز الإدارة الجديد ليكون أسهل في الاستخدام، مع التنقل الموجه نحو المهام الذي يساعدك على تحقيق نتائج محددة بشكل أسرع. سننشر وثائق جديدة ومحدثة مع انتقال مركز مسؤولي Power Platform الجديد إلى التوفر العام.

يتوافق العملاء مع متطلبات الخصوصية وتوافق البيانات لتأمين بياناتهم من خلال تشفير بياناتهم الثابتة. يؤدي هذا إلى تأمين البيانات من المضمنة في حدث يتم فيه سرقة نسخة من قاعدة البيانات. مع وضع تشفير البيانات الثابتة، تكون بيانات قاعدة البيانات المسروقة محمية من أن يتم استردادها إلى خادم مختلف بدون مفتاح التشفير.

يتم تشفير كافة بيانات العميل المخزنة في Power Platform الثابتة مع مفاتيح تشفير قوية مدارة من قبل Microsoft بشكل افتراضي. تقوم Microsoft بتخزين وإدارة مفتاح تشفير قاعدة البيانات لجميع بياناتك بحيث لن تحتاج إلى القيام بذلك. ومع ذلك، يوفر Power Platform مفتاح التشفير المدار من قبل العميل (CMK) هذا لمراقبة حماية البيانات المضافة حيث يمكنك الإدارة الذاتية لمفتاح تشفير قاعدة البيانات المقترن ببيئة Microsoft Dataverse الخاص بك. ويسمح هذا لك بالتبديل بين مفتاح التشفير أو تدويره عند الطلب، كما يتيح لك منع وصول Microsoft إلى بيانات عملائك عندما تقوم بإلغاء حق الوصول الأساسي إلى خدماتنا في أي وقت.

للتعرف على المزيد حول المفتاح الذي يديره العميل في Power Platform، شاهد الفيديو الخاص بالمفتاح الذي يديره العميل.

تتوفر عمليات مفتاح التشفير هذه مع المفتاح المدار من قبل العميل (CMK):

- قم بإنشاء مفتاح RSA (RSA-HSM) من مخزن Azure Key الخاص بك.

- قم بإنشاء نهج مؤسسة Power Platform للمفتاح الخاص بك.

- امنح إذن نهج مؤسسة Power Platform للوصول إلى key vault.

- امنح مسؤول خدمة Power Platform لقراءة نهج المؤسسة.

- قم بتطبيق مفتاح التشفير على البيئة الخاصة بك.

- قم بإعادة/إزالة تشفير CMK الخاص بالبيئة إلى مفتاح مُدار بواسطة Microsoft.

- قم بتغيير المفتاح عن طريق إنشاء سياسة مؤسسة جديدة، وإزالة البيئة من CMK وإعادة تطبيق CMK مع سياسة المؤسسة الجديدة.

- قم بتأمين بيئات CMK عن طريق إلغاء CMK key vault و/أو الأذونات الرئيسية.

- قم بترحيل بيئات جلب Key Vault الخاص بك (BYOK) إلى CMK عن طريق تطبيق مفتاح CMK.

في الوقت الحالي، يمكن تشفير كافة بيانات العملاء المخزنة فقط في التطبيقات والخدمات التالية باستخدام المفتاح المدار من قبل العميل:

- Dataverse (الحلول المخصصة وخدمات Microsoft)

- Dataverse تطبيق Copilot للتطبيقات المستندة إلى النماذج

- Power Automate

- الدردشة لـ Dynamics 365

- Dynamics 365 Sales

- Dynamics 365 Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (التمويل والعمليات)

- Dynamics 365 Intelligent Order Management (التمويل والعمليات)

- Dynamics 365 Project Operations (التمويل والعمليات)

- Dynamics 365 Supply Chain Management (التمويل والعمليات)

- Dynamics 365 Fraud Protection (التمويل والعمليات)

ملاحظة

يتم استثناء محتوى ترحيبي من Nuance Conversational IVR و Maker من تشفير المفتاح الذي يديره العميل.

يخزن Microsoft Copilot Studio بياناته في مخزنه الخاص وفي Microsoft Dataverse. عند تطبيق المفتاح الذي يديره العميل على هذه البيئات، يتم فقط تشفير مخازن البيانات في Microsoft Dataverse باستخدام المفتاح الخاص بك. يستمر تشفير بيانات غير Microsoft Dataverse باستخدام المفتاح المُدار بواسطة Microsoft.

ملاحظة

ستستمر إعدادات الاتصال للموصلات في التشفير باستخدام مفتاح مدار من Microsoft.

اتصل بممثل للخدمات غير المدرجة أعلاه للحصول على معلومات حول دعم المفتاح المُدار بواسطة العميل.

ملاحظة

يستمر تشفير الأسماء المعروضة والأوصاف وبيانات تعريف الاتصال في Power Apps بواسطة مفتاح مدار بواسطة Microsoft.

إشعار

يستمر تشفير رابط نتائج التنزيل والبيانات الأخرى التي تم إنتاجها بواسطة تطبيق أداة التحقق من الحل أثناء التحقق من الحل باستخدام مفتاح مُدار بواسطة Microsoft.

يمكن أيضًا تشفير البيئات التي تتضمن تطبيقات التمويل والعمليات حيث تم تمكين تكامل Power Platform سوف تستمر بيئات التمويل والعمليات بدون تكامل Power Platform في استخدام المفتاح المُدار من Microsoft الافتراضي لتشفير البيانات. مزيد من المعلومات: التشفير في تطبيقات التمويل والعمليات

مقدمة إلى المفتاح المٌدار بواسطة العميل

من خلال المفتاح المُدار من قبل العميل، يمكن للمسؤولين توفير مفتاح التشفير الخاص بهم من Azure Key Vaultإلى خدمات تخزين Power Platform لتشفير بيانات العملاء الخاصة بهم. لا تملك Microsoft حق الوصول المباشر إلى Azure Key Vault الخاص بك. بالنسبة لخدمات Power Platform للوصول إلى مفتاح التشفير من Azure Key Vault الخاص بك، يقوم المسؤول بإنشاء نهج مؤسسة Power Platform، تشير إلى مفتاح التشفير وتمنح نهج المؤسسة هذا حق الوصول لقراءة المفتاح من مخزن Azure Key Vault الخاص بك.

ويمكن لمسؤول خدمة Power Platform بعد ذلك إضافة بيئات Dataverse إلى نهج المؤسسة لبدء تشفير جميع بيانات العملاء الموجودة في البيئة باستخدام مفتاح التشفير الخاص بك. يمكن للمسؤولين تغيير مفتاح التشفير الخاص ببيئة عن طريق إنشاء نهج مؤسسة آخر وإضافة البيئة (بعد إزالتها) إلى نهج المؤسسة الجديد. إذا لم تعد البيئة بحاجة إلى التشفير باستخدام المفتاح الذي يديره العميل، فيمكن للمسؤول إزالة بيئة Dataverse من سياسة المؤسسة لإعادة تشفير البيانات مرة أخرى إلى المفتاح الذي تديره Microsoft.

ويمكن للمسؤول تأمين البيئات الرئيسية المُدارة من قبل العميل من خلال إبطال حق الوصول الرئيسي وإلغاء تأمين البيئات عن طريق استعادة حق الوصول الرئيسي. معلومات اكثر: تأمين البيئات عن طريق إبطال قبو المفتاح و / أو الوصول إلى إذن المفتاح

لتبسيط مهام إدارة المفاتيح، يتم تقسيم المهام إلى ثلاث مناطق رئيسية:

- قم بإنشاء مفتاح التشفير.

- قم بإنشاء نهج المؤسسة ومنح حق الوصول.

- قم بإدارة تشفير بيئة.

تحذير

عندما تكون البيئات مؤمنة، يتعذر وصول أي شخص إليها، بما في ذلك دعم Microsoft. تصبح البيئات التي يتم تأمينها معطلة ويمكن أن يحدث فقد للبيانات.

متطلبات الترخيص للمفتاح المدار من قبل العميل

يتم فرض سياسة المفتاح المدار للعميل فقط على البيئات التي يتم تنشيطها للبيئات المدارة. يتم تضمين البيئات المدارة كاستحقاقات في تراخيص مستقلة Power Apps Power Automate و,, Microsoft Copilot Studio Power Pages و Dynamics 365 التي تمنح حقوق استخدام مميزة. تعرف على المزيد حول ترخيص البيئة المدارة، من خلال نظرة عامة على الترخيص. Microsoft Power Platform

بالإضافة إلى ذلك، يتطلب الوصول إلى استخدام المفتاح المدار من قبل العملاء ل Microsoft Power Platform Dynamics 365 المستخدمين في البيئات التي يتم فيها فرض سياسة مفتاح التشفير للحصول على أحد هذه الاشتراكات:

- Microsoft 365 أو Office 365 A5/E5/G5

- التوافق مع Microsoft 365 A5/E5/F5/G5

- التوافق والأمان في Microsoft 365 F5

- Microsoft 365 A5/E5/F5/G5 حماية المعلومات والإدارة

- Microsoft 365 A5/E5/F5/G5 إدارة المخاطر الداخلية

فهم المخاطر المحتملة عند إدارة المفتاح الخاص بك

كما هو الحال مع أي تطبيق مهم للأعمال، يجب الوثوق بالعاملين داخل المؤسسة الذين لديهم حق الوصول على مستوى المسؤول. وقبل استخدام ميزة إدارة المفاتيح، يجب فهم المخاطر المحتملة عند إدارة مفاتيح تشفير قاعدة البيانات. وليس من المستبعد أن يقوم مسؤول ضار (شخص تم منحه حق الوصول على مستوى المسؤول أو اكتسب هذا الحق بقصد إلحاق الضرر بأمان المؤسسة أو إجراءات العمل فيها) يعمل داخل مؤسستك باستخدام ميزة إدارة المفاتيح لإنشاء مفتاح واستخدامه لتأمين البيئات الخاصة بك في المستأجر .

خذ بعين الاعتبار التسلسل التالي للأحداث.

يقوم مسؤول key vault الضار بإنشاء مفتاح ونهج مؤسسة على مدخل Azure. ينتقل مسؤول مخزن Azure الرئيسي إلى مركز مسؤولي Power Platform، ويضيف البيئات إلى سياسة المؤسسة. عندئذ يعود المسؤول الضار إلى مدخل Azure ويلغي حق الوصول الرئيسي إلى نهج المؤسسة وبذلك تأمين جميع البيئات. وهذا يتسبب في مقاطعات الأعمال لأنه لن يتم التمكن من الوصول إلى جميع البيئات، وإذا لم يتم حل هذا الحدث، أي أنه تمت استعادة الوصول الرئيسي، فمن المحتمل فقد بيانات البيئة.

إشعار

- يتضمن Azure Key Vault أليات حماية مضمنة تساعد على استعادة المفتاح، وهي تحتاج إلى تمكين الإعدادين الحذف المبدئي والحماية من الإزالة في Key Vault.

- هناك آلية حماية أخرى يجب مراعاتها وهي التأكد من وجود فصل بين المهام حيث لا يتم منح مسؤول Azure Key Vault حق الوصول إلى مركز مسؤولي Power Platform.

فصل الخدمة تخفيفًا للمخاطرة

يصف هذا القسم مهام الميزات الرئيسية المُدراة من قبل العميل بحيث يكون كل دور مسؤول مسؤولًا عنها. ويساعد فصل هذه المهام في تقليل المخاطر التي قد تكون لها علاقة بالمفاتيح المُدارة من قبل العميل.

Azure Key Vault و Power Platform/مهام مسؤول خدمة Dynamics 365

لتمكين المفاتيح المُدارة من قبل العميل، يقوم مسؤول key vault أولًا بإنشاء مفتاح في Azure key vault ويقوم بإنشاء نهج مؤسسة Power Platform. عند إنشاء سياسة المؤسسة، يتم إنشاء هوية مُدارة خاصة بمعرف Microsoft Entra. بعد ذلك، يقوم مسؤول key vault بإرجاع Azure key vault ويمنح نهج المؤسسة/هوية مُدارة حق الوصول إلى مفتاح التشفير.

ثم يمنح مسؤول key vault Power Platform المعني/مسؤول خدمة Dynamics 365 حق القراءة إلى نهج المؤسسة. بمجرد منح إذن القراءة، يمكن أن يتنقل Power Platform/مسؤول خدمة Dynamics 365 إلى مركز إدارة Power Platform ويضيف البيئات إلى نهج المؤسسة. وبعد ذلك يتم تشفير جميع بيانات عميل البيئات المضافة باستخدام المفتاح المُدار من قبل العميل والمرتبط بنهج المؤسسة هذا.

المتطلبات

- اشتراك Azure يتضمن Azure Key Vault أو وحدات أمان الأجهزة المدارة في Azure Key Vault.

- Microsoft Entra ID مع:

- إذن المساهم في اشتراك Microsoft Entra.

- إذن لإنشاء Azure Key Vault والمفتاح.

- يمكنك الوصول لإنشاء مجموعة الموارد. وهذا مطلوب لإعداد key vault.

إنشاء المفتاح ومنح الوصول باستخدام مخزن Azure الأساسي

يقوم مسؤول Azure Key Vault بتنفيذ هذه المهام في Azure.

- قم بإنشاء اشتراك Azure وKey Vault مدفوع. تجاهل هذه الخطوة إذا كان لديك بالفعل اشتراك يتضمن Azure Key Vault.

- انتقل إلى خدمة Azure Key Vault وأنشئ مفتاحًا. مزيد من المعلومات: إنشاء مفتاح في key vault

- قم بتمكين خدمة نهج مؤسسة Power Platform لاشتراك Azure. قم بذلك مرة واحدة فقط. مزيد من المعلومات: تمكين خدمة نهج مؤسسة Power Platform لاشتراك Azure

- قم بإنشاء نهج مؤسسة Power Platform. مزيد من المعلومات: إنشاء نهج مؤسسة.

- امنح أذونات نهج مؤسسة للوصول إلى key vault. مزيد من المعلومات: منح أذونات نهج مؤسسة للوصول إلى key vault

- امنح مسؤولي Power Platform وDynamics 365 إذن قراءة نهج المؤسسة. مزيد من المعلومات: امنح امتياز مسؤول Power Platform قراءة نهج المؤسسة

مهام مركز إدارة Power Platform/مسؤول خدمة Dynamics 365 Power Platform

المتطلب الأساسي

- يجب تعيين مسؤول Power Platform إلى إما Power Platform أو دور مسؤول خدمة Dynamics 365 Microsoft Entra.

إدارة تشفير البيئة في مركز إدارة في Power Platform

يدير مسؤول Power Platform مهام أساسية مُدارة من قبل العميل متعلقة بالبيئة في مركز إدارة Power Platform.

- أضف بيئات Power Platform إلى نهج المؤسسة لتشفير البيانات باستخدام المفتاح المُدار من قبل العميل. مزيد من المعلومات: إضافة بيئة إلى نهج المؤسسة لتشفير البيانات

- قم بإزالة البيئات من نهج المؤسسة لإرجاع التشفير إلى المفتاح المُدار من Microsoft. مزيد من المعلومات: إزالة البيئات من نهج المؤسسة لإرجاع التشفير إلى المفتاح المُدار من Microsoft

- قم بتغيير المفتاح من خلال إزالة البيئات من نهج المؤسسة القديم وإضافة بيئات إلى نهج مؤسسة جديد. مزيد من المعلومات: إنشاء مفتاح تشفير ومنح حق الوصول

- قم بالترحيل من BYOK. إذا كنت تستخدم ميزة مفتاح التشفير المُدار ذاتيًا السابقة، فيمكنك ترحيل المفتاح الخاص بك إلى المفتاح المُدار بواسطة العميل. معلومات اكثر: قم بترحيل بيئات إحضار المفتاح الخاص بك إلى مفتاح يديره العميل

إنشاء مفتاح التشفير ومنح حق الوصول

إنشاء اشتراك Azure وkey vault مدفوع

في Azure، قم بإجراء الخطوات التالية:

قم بإنشاء الدفع الفوري أو اشتراك Azure المكافئ الخاص به. لا تكون هذه الخطوة مطلوبة إذا كان المستأجر لديه اشتراك بالفعل.

قم بإنشاء مجموعة موارد. مزيد من المعلومات: إنشاء مجموعات الموارد

ملاحظة

قم بإنشاء أو استخدام مجموعة موارد لها موقع، على سبيل المثال، وسط الولايات المتحدة، يتطابق مع منطقة بيئة Power Platform، مثل الولايات المتحدة.

قم بإنشاء key vault باستخدام الاشتراك المدفوع الذي يتضمن الحذف المبدئي وإزالة الحماية باستخدام مجموعة الموارد التي قمت بإنشاؤها في الخطوة السابقة.

مهم

لضمان حماية البيئة الخاصة بك من الحذف غير مقصود لمفتاح التشفير، فإنه يجب أن يتم تمكين key vault في الحذف المبدئي وإزالة الحماية. ولن تتمكن من تشفير البيئة الخاصة بك بمفتاحك الخاص دون تمكين هذه الإعدادات. مزيد من المعلومات: نظرة عامة على الحذف المبدئي لـ Azure Key Vault مزيد من المعلومات: إنشاءkey vault باستخدام مدخل Azure

إنشاء مفتاح في key vault

- تأكد من أنك تقوم بتلبية المتطلبات الأساسية.

- انتقل إلى Azure portal>Key Vault وحدد موقع key vault حيث ترغب في إنشاء مفتاح التشفير.

- تحقق من إعدادات Azure key vault:

- حدد خصائص ضمن الإعدادات.

- ضمن حذف مبدئي، أو تحقق من أنه يتم تعيينه على خيار تم تمكين الحذف المبدئي على key vault هذا.

- ضمن إزالة الحماية، قم بتعيين أو التحقق من تمكين تمكين إزالة الحماية (فرض فترة احتفاظ إلزامية للمخازن المحذوفة وكائنات المخازن).

- إذا قمت بتغييرات، حدد حفظ.

إنشاء مفاتيح RSA

إنشاء مفتاح له هذه الخصائص أو استيراده:

- في صفحات خصائص Key Vault، حدد المفاتيح.

- حدد إنشاء/استيراد.

- في الشاشة إنشاء مفتاح، قم بتعيين القيم التالية، ثم حدد إنشاء.

- الخيارات: إنشاء

- الاسم: أدخل اسمًا للمفتاح.

- نوع المفتاح: RSA

- حجم مفتاح RSA: 2048 أو 4096

مهم

إذا قمت بتعيين تاريخ انتهاء صلاحية في مفتاحك وانتهت صلاحية المفتاح، فسيتم إيقاف تشغيل جميع البيئات المشفرة بهذا المفتاح. قم بتعيين تنبيه لمراقبة شهادات انتهاء الصلاحية مع إشعارات البريد الإلكتروني Power Platform المحلي ومسؤول مخزن مفاتيح Azure كتذكير لتجديد تاريخ انتهاء الصلاحية. يعد هذا أمرًا مهمًا لمنع أي انقطاع غير مخطط له للنظام.

استيراد المفاتيح المحمية لوحدات أمان الأجهزة (HSM)

يمكنك استخدام المفاتيح المحمية للوحدات النمطية لأمن الأجهزة (HSM) لتشفير بيئات Power Platform Dataverse الخاصة بك. يتعين استيراد المفاتيح المحمية ب HSM إلى key vault حتى يمكن إنشاء سياسة المؤسسة. لمزيد من المعلومات، راجع المفاتيح المدعومة من HSMاستيراد المفاتيح المحمية لـ HSM إلى Key Vault (BYOK).

إنشاء مفتاح في الوحدة النمطية لأمان الأجهزة (HSM) من Azure Key Vault

يمكنك استخدام مفتاح تشفير تم إنشاؤه من HSM المدار في مخزن Azure لتشفير بيانات البيئة الخاصة بك. يمنحك ذلك دعم FIPS من المستوى 140-2.

إنشاء مفاتيح RSA-HSM

تأكد من أنك تقوم بتلبية المتطلبات الأساسية.

انتقل إلى مدخل Azure.

انشاء HSM المُدارة:

تمكين حماية اطهر في HSM المدار.

امنح دور المستخدم المدار ل HSM Crypto للشخص الذي قام بإنشاء المخزن الرئيسي المدار ل HSM.

- الوصول إلى مخزن HSM الأساسي المدار في مدخل Azure.

- انتقل إلى ، اضف، وحدد + اضف.

- من القائمة المنسدل دور، حدد دور مستخدم HSM Crypto المدار في صفحة تعيين الدور.

- حدد كافة المفاتيح أسفلالنطاق.

- حدد أصل تحديد الأمان، ثم حدد المسؤول من صفحة إضافة أساسي .

- حدد إنشاء.

قم بإنشاء مفتاح RSA-HSM:

- الخيارات: إنشاء

- الاسم: أدخل اسمًا للمفتاح.

- نوع المفتاح: RSA-HSM

- حجم مفتاح RSA: 2048

ملاحظة

أحجام مفاتيح RSA-HSM المدعومة:2048 بت و3072 بت.

تشفير بيئتك باستخدام مفتاح من Azure Key Vault من خلال ارتباط خاص

يمكنك تحديث شبكة مخزن Azure Key Valut من خلال تمكين نقطة نهاية خاصة واستخدام المفتاح من مخزن المفاتيح لتشفير بيئات Power Platform .

يمكنك إما إنشاء مخزن مفاتيح جديد وتأسيس اتصال ارتباط خاص أو تأسيس اتصال ارتباط خاص بمخزن مفاتيح موجود، وإنشاء مفتاح من مخزن المفاتيح هذا واستخدامه لتشفير البيئة. يمكنك أيضًا تأسيس اتصال ارتباط خاص بمخزن مفاتيح موجود بعد إنشاء مفتاح واستخدامه لتشفير بيئتك.

تشفير البيانات باستخدام مفتاح من مخزن المفاتيح من خلال ارتباط خاص

قم بإنشاء Azure Key Vault باستخدام هذه الخيارات:

- قم بتمكين خيار إزالة الحماية

- نوع المفتاح: RSA

- حجم المفتاح: 2048 أو 4096

انسخ عنوان URL لمخزن المفتاح وعنوان URL لمفتاح التشفير لاستخدامهما في إنشاء سياسة المؤسسة.

ملاحظة

وبمجرد إضافة نقطة نهاية خاصة إلى مخزن المفاتيح أو تعطيل شبكة الوصول العامة، لن تتمكن من رؤية المفتاح ما لم يكن لديك الإذن المناسب.

أنشئ شبكة ظاهرية.

عد إلى مخزن المفاتيح، وأضف اتصالات نقطة النهاية الخاصة إلى Azure Key Vault.

ملاحظة

يلزم تحديد خيار شبكة تعطيل الوصول العام وتمكين استثناء السماح لخدمات Microsoft الموثوق بها بتجاوز جدار الحماية هذا.

قم بإنشاء نهج مؤسسة Power Platform. مزيد من المعلومات: إنشاء نهج مؤسسة.

امنح أذونات نهج مؤسسة للوصول إلى key vault. مزيد من المعلومات: منح أذونات نهج مؤسسة للوصول إلى key vault

امنح مسؤولي Power Platform وDynamics 365 إذن قراءة نهج المؤسسة. مزيد من المعلومات: امنح امتياز مسؤول Power Platform قراءة نهج المؤسسة

يحدد المسؤول في مركز مسؤولي Power Platform البيئة المراد تشفيرها ويمكّن البيئة المدارة. مزيد من المعلومات: تمكين البيئة المدارة لإضافتها إلى سياسة المؤسسة

يضيف المسؤول في مركز مسؤولي Power Platform البيئة المدارة إلى سياسة المؤسسة. مزيد من المعلومات: إضافة بيئة إلى نهج المؤسسة لتشفير البيانات

تمكين خدمة نهج مؤسسة Power Platform لاشتراك Azure

قم بالتسجيل في Power Platform بصفتك موفر موارد. ستحتاج فقط إلى القيام بهذه المهمة مرة واحدة لكل اشتراك في Azure حيث يوجد Azure Key vault الخاص بك. يلزم أن يكون لديك حقوق وصول إلى الاشتراك حتى تتمكن من تسجيل موفر الموارد.

- قم بتسجيل الدخول إلى مدخل Azure وانتقل إلى اشتراك>موفرو الموارد.

- في قائمة موفرو الموارد، ابحث عن Microsoft.PowerPlatform، وسجّل به.

إنشاء نهج مؤسسة

- قم بتثبيت PowerShell MSI. مزيد من المعلومات: تثبيت PowerShell على أنظمة التشغيل Windows وLinux وmacOS

- بعد تثبيت PowerShell MSI، انتقل إلى نشر قالب مخصص في Azure.

- حدد الارتباط إنشاء القالب الخاص بك في المحرر.

- انسخ قالب JSON هذا إلى محرر نصوص مثل "المفكرة". مزيد من المعلومات: قالب json لنهج مؤسسة.

- قم باستبدال القيم في قالب JSON ل: EnterprisePolicyNameوالموقع الذي يحتاج EnterprisePolicyإلى إنشائه و keyVaultId و keyName. مزيد من المعلومات: تعريفات الحقل لقالب json

- انسخ القالب المحدث من محرر النص ثم الصقه في تحرير قالب الخاص بـ توزيع مخصص في Azure، وحدد حفظ.

- حدد اشتراك و مجموعة الموارد حيث يتم إنشاء نهج المؤسسة.

- حدد مراجعة + إنشاء، ثم حدد إنشاء.

يتم بدء التوزيع. وعند القيام بذلك، يتم إنشاء نهج المؤسسة.

قالب json لنهج المؤسسة

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

تعريفات الحقول لقالب JSON

الاسم. اسم نهج المؤسسة. هذا هو اسم السياسة التي تظهر في مركز إدارة Power Platform.

الموقع. أحد المستعرضات التالية. هذا هو موقع نهج المؤسسة ويجب أن يتطابق مع منطقة بيئة Dataverse:

- '"الولايات المتحدة"'

- '"جنوب إفريقيا"'

- '"المملكة المتحدة"'

- '"اليابان"'

- '"الهند"'

- '"فرنسا"'

- '"أوروبا"'

- '"ألمانيا"'

- '"سويسرا"'

- '"كندا"'

- '"البرازيل"'

- '"أستراليا"'

- '"آسيا"'

- '"الإمارات العربية المتحدة"'

- '"كوريا"'

- '"النرويج"'

- '"سنغافورة"'

- '"السويد"'

انسخ هذه القيم من خصائص key vault الخاص بك في مدخل Azure:

- keyVaultId: انتقل إلى Key vaults>، حدد key vault الخاص بك >نظرة عامة. بجوار الأساسيات حدد طريقة عرض JSON. انسخ معرف المورد إلى الحافظة ولصق المحتويات بالكامل في قالب JSON الخاص بك.

- keyName: انتقل إلى Key vaults>، حدد key vault الخاص بك >المفاتيح. لاحظ اسم المفتاح وا اكتب الاسم في قالب JSON الخاص بك.

منح أذونات نهج مؤسسة للوصول إلى key vault

بمجرد أن يتم إنشاء نهج المؤسسة، يمنح مسؤول key vault حق الوصول المُدارة الخاص بنهج المؤسسة إلى مفتاح التشفير.

- قم بتسجيل دخولك إلى مدخل Azure وانتقل إلى Key vaults.

- حدد key vault الذي تم فيه تعيين المفتاح إلى نهج المؤسسة.

- حدد علامة التبويب عنصر تحكم الوصول (IAM)، ثم حدد + إضافة.

- حدد إضافة تعيين الدور من القائمة المنسدلة.

- ابحث عن مستخدم تشفير خدمة تشفير مخزن المفاتيح وحدده.

- حدد التالي.

- حدد + تحديد أعضاء.

- ابحث عن سياسة المؤسسة التي أنشأتها.

- حدد سياسة المؤسسة، ثم اختر تحديد.

- حدد مراجعة + تعيين.

ملاحظة

يستند إعداد الإذن أعلاه إلى نموذج إذن مخزن المفاتيح في عنصر تحكم الوصول المستند إلى دور Azure. في حالة تعيين مخزن المفاتيح إلى سياسة الوصول إلى المخزن، فمن المستحسن أن تقوم بترحيل النموذج المستند إلى الدور. لمنح سياسة المؤسسة حق الوصول إلى مخزن المفاتيح باستخدام سياسة الوصول إلى المخزن، فأنشئ سياسة وصول، وحدد الحصول على على عمليات إدارة المفاتيح و إلغاء رزم المفتاح و ررزم المفتاح على عمليات التشفير.

ملاحظة

لمنع أي انقطاع غير مخطط له للنظام، من المهم أن تتمتع سياسة المؤسسة بالقدرة على الوصول إلى المفتاح. تأكد من أن:

- مخزن المفاتيح نشط.

- المفتاح نشط وغير منتهي الصلاحية.

- لم يتم حذف المفتاح.

- لم يتم إلغاء أذونات المفتاح المذكورة أعلاه.

يتم تعطيل البيئات التي تستخدم هذا المفتاح عندما يتعذر الوصول إلى مفتاح التشفير.

انتح امتياز مسؤول Power Platform لقراءة نهج المؤسسة

يمكن للمسؤولين الذين لديهم أدوار إدارية في Dynamics 365 أو Power Platform الوصول إلى مركز مسؤولي Power Platform لتعيين البيئات لسياسة المؤسسة. للوصول إلى سياسات المؤسسات، يتعين على المسؤول الذي لديه حق الوصول إلى Azure key vault منح دور القارئ إلى مسؤول Power Platform . وبمجرد منح دور القارئ، يستطيع مسؤول Power Platform عرض سياسات المؤسسات في مركز مسؤولي Power Platform.

ملاحظة

يمكن فقط لمسؤولي Power Platform وDynamics 365 الذين يتم منحهم دور القارئ إضافة نهج المؤسسة إضافة بيئة إلى النهج. قد يتمكن مسؤولو Power Platform أو Dynamics 365 الآخرون من عرض سياسة المؤسسة، ولكنهم يتلقون خطأ عند محاولة إضافة بيئة إلى السياسة.

منح دور قارئ إلى مسؤول Power Platform

- قم بتسجيل الدخول إلى مدخل Azure.

- انسخ معرف كائن مسؤول Power Platform أو Dynamics 365 للقيام بذلك:

- انتقل إلى منطقة المستخدمون في Azure.

- من القائمة كل المستخدمين، ابحث عن المستخدم الذي لديه أذونات Power Platform أو Dynamics 365 باستخدام البحث عن مستخدمين.

- افتح سجل المستخدم، من علامة التبويب نظرة عامة وانسخ مُعرف الكائن الخاص بالمستخدم. قم بلصق هذا في محرر نصوص مثل NotePad للرجوع إليه فيما بعد.

- انسخ مُعرف مورد نهج المؤسسة. للقيام بذلك:

- انتقل إلى مستكشف الرسم البياني للموارد في Azure.

- أدخل

microsoft.powerplatform/enterprisepoliciesفي مربع البحث، ثم حدد مورد microsoft.powerplatform/enterprisepolicies. - حدد تشغيل الاستعلام في شريط الأوامر. يتم عرض قائمة بجميع نهج مؤسسة Power Platform.

- حدد موقع نهج المؤسسة التي ترغب في منح حق الوصول إليها.

- قم بالتمرير إلى يمين نهج المؤسسة وحدد راجع التفاصيل.

- في الصفحة تفاصيل، انسخ المُعرف.

- ابدأ تشغيل Azure Cloud Shell، وقم بتبديل الأمر التالي objId بمُعرف كائن المستخدم وEP Resource Id بـ

enterprisepoliciesمُعرف منسوخ في الخطوات السابقة:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

إدارة تشفير بيئة

لإدارة تشفير البيئة، ستحتاج إلى الإذن التالي:

- مستخدم Microsoft Entra نشط لديه دور أمان لمسؤول Power Platform و/أو Dynamics 365.

- مستخدم Microsoft Entra الذي لديه إما دور مسؤول Power Platform أو Dynamics 365 Service.

يقوم مسؤول key vault بإعلام مسؤول Power Platform بأنه تم إنشاء مفتاح تشفير ونهج مؤسسة وإنه يوفر نهج المؤسسة لمسؤول Power Platform. لتمكين المفتاح المُدار من قبل العميل،يقوم مسؤول Power Platform بتعيين البيئات الخاصة به لنهج المؤسسة. بمجرد تعيين البيئة وحفظها، يبدأ Dataverse عملية التشفير لتعيين كافة بيانات البيئة وتشفيرها بالمفتاح المُدار من قبل العميل.

تمكين البيئة المدارة لإضافتها إلى سياسة المؤسسة

- قم بتسجيل الدخول إلى Power Platform مركز الإدارة، وتحديد موقع البيئة.

- حدد وتحقق من البيئة في قائمة البيئات.

- حدد الرمز تمكين البيئات المدارة من شريط الإجراء.

- حدد تمكين.

إضافة بيئة إلى نهج المؤسسة لتشفير البيانات

مهم

يتم تعطيل البيئة عند إضافتها إلى سياسة المؤسسة لتشفير البيانات.

- قم بتسجيل الدخول إلى مركز إدارة Power Platform ، انتقل إلى النهج>نهج المؤسسة.

- حدد نهجًا، ثم حدد تحرير على شريط الأوامر.

- حدد إضافة البيئات، حدد البيئة التي تريدها، ثم حدد متابعة.

- حدد حفظ، ثم حدد تأكيد.

مهم

- لا يتم عرض سوى البيئات التي توجد في نفس المنطقة التي يوجد بها نهج المؤسسة في قائمة إضافة بيئات.

- قد يستغرق التشفير حتى أربعة أيام حتى تكتمل، ولكن قد يتم تمكين البيئة قبل اكتمال عملية إضافة بيئات.

- قد لا تكتمل العملية، وفي حالة فشلها، يستمر تشفير البيانات باستخدام المفتاح المدار من Microsoft. يمكنك إعادة تشغيل عملية إضافة بيئات مرة أخرى.

إشعار

يمكنك فقط إضافة البيئات التي تم تمكينها على أنها بيئات مدارة. لا يمكن إضافة البيئات التجريبية وبيئات Teams إلى سياسة المؤسسة.

إزالة البيئات من النهج للإرجاع إلى المفتاح المُدار من Microsoft

اتبع هذه الخطوات إذا كنت ترغب في العودة إلى مفتاح التشفير المدار من Microsoft.

مهم

يتم تعطيل البيئة عند إزالتها من سياسة المؤسسة لإرجاع تشفير البيانات باستخدام المفتاح المدار بواسطة Microsoft.

- قم بتسجيل الدخول إلى مركز إدارة Power Platform ، انتقل إلى النهج>نهج المؤسسة.

- حدد علامة التبويب بيئة بها نهج، ثم ابحث عن البيئة التي ترغب في إزالتها من المفتاح المُدار من قبل العميل.

- حدد علامة التبويب جميع النهج، وحدد البيئة التي تحققت منها في الخطوة 2، ثم حدد تحرير النهج في شريط الأوامر.

- حدد إزالة بيئة في شريط الأوامر، وحدد البيئة التي ترغب في إزالتها، ثم حدد متابعة.

- حَدِّد حِفظ.

مهم

يتم تعطيل البيئة عند إزالتها من سياسة المؤسسة لإرجاع تشفير البيانات إلى المفتاح المدار بواسطة Microsoft. لا تحذف المفتاح أو تقوم بتعطيله، أو تحذف key vault أو تقوم بتعطيله، أو تزيل أذونات سياسة المؤسسة إلى key vault. والوصول إلى المفتاح ومخزن المفاتيح ضروري لدعم استعادة قاعدة البيانات. يمكنك حذف أذونات سياسة المؤسسة وإزالتها بعد 30 يومًا.

مراجعة حالة تشفير البيئة

مراجعة حالة التشفير من سياسات المؤسسات

سجل دخولك إلى مركز إدارة Power Platform.

حدد سياسات>سياسات المؤسسات.

حدد نهجًا، ثم حدد تحرير على شريط الأوامر.

راجع حالة تشفير البيئة في قسم البيئات بهذه السياسة.

إشعار

يمكن أن تكون مراجعة حالة تشفير البيئة ما يلي:

مشفر - يكون مفتاح تشفير سياسة المؤسسة نشطًا والبيئة مشفرة بواسطة مفتاحك.

فشل - لا يتم استخدام مفتاح تشفير سياسة المؤسسة من قِب جميع خدمات التخزين في Dataverse. إنها تتطلب وقتًا أطول للمعالجة ويمكنك إعادة تشغيل عملية إضافة بيئة. اتصل بالدعم إذا فشلت إعادة التشغيل.

لا تؤثر حالة التشفير الفاشل على بيانات بيئتك وعملياتها. وهذا يعني أن بعض خدمات التخزين في Dataverse تقوم بتشفير بياناتك باستخدام مفتاحك بينما يتابع البعض الآخر استخدام المفتاح المدار بواسطة Microsoft. لا يوصى بعملية الإعادة لأن الخدمة تستأنف عملها من المكان حيث توقفت عند إعادة تشغيل عملية إضافة بيئة.

تحذير - يكون مفتاح تشفير سياسة المؤسسة نشطًا ويستمر تشفير إحدى بيانات الخدمة باستخدام المفتاح المدار بواسطة Microsoft. معرفة المزيد: رسائل تحذير تطبيق CMK في Power Automate

مراجعة حالة التشفير من صفحة محفوظات البيئة

يمكنك رؤية سياسة البيئة.

سجل دخولك إلى مركز إدارة Power Platform.

حدد البيئات في جزء التنقل، ثم حدد بيئة من القائمة.

من شريط الأوامر، حدد المحفوظات.

حدد موقع المحفوظات لتحديث المفتاح المدار من قِبل العميل.

ملاحظة

تُظهر الحالةقيد التشغيل عندما يكون التشفير قيد التقدم. تُظهر " نجحت عند اكتمال التشفير. تظهر الحالة فشل عند وجود مشكلة تتعلق بعدم قدرة إحدى الخدمات على تطبيق مفتاح التشفير.

ربما حالة فشل تكون تحذير ولا تحتاج إلى إعادة تشغيل الخيار إضافة بيئة. يمكنك تأكيد ما إذا كان تحذيرًا أم لا.

تغيير مفتاح التشفير الخاص ببيئة النظام باستخدام سياسة ومفتاح مؤسسة جديدين

لتغيير مفتاح التشفير، قم بإنشاء مفتاح جديد وسياسة مؤسسة جديدة. يمكنك حينها تغيير نهج المؤسسة من خلال إزالة البيئات ثم إضافة البيئات إلى نهج مؤسسة جديد. إن النظام يتعطل مرتين عند التغيير إلى سياسة مؤسسة جديدة - 1) لإعادة التشفير إلى المفتاح المُدار بواسطة Microsoft و2) لتطبيق سياسة المؤسسة الجديدة.

تلميح

لتدوير مفتاح التشفير، نوصي باستخدام الإصدار الجديد لخزائن المفاتيح أو تعيين سياسة التدوير.

- في مدخل Azure، قم بإنشاء مفتاح جديد ونهج مؤسسة جديد. مزيد من المعلومات: إنشاء المفتاح ومنح حق الوصول و إنشاء نهج مؤسسة

- بمجرد إنشاء المفتاح ونهج المؤسسة الجديدين، انتقل إلى نهج>نهج المؤسسة.

- حدد علامة التبويب بيئة بها نهج، ثم ابحث عن البيئة التي ترغب في إزالتها من المفتاح المُدار من قبل العميل.

- حدد علامة التبويب جميع النهج، وحدد البيئة التي تحققت منها في الخطوة 2، ثم حدد تحرير النهج في شريط الأوامر.

- حدد إزالة بيئة في شريط الأوامر، وحدد البيئة التي ترغب في إزالتها، ثم حدد متابعة.

- حدد حفظ.

- كرر الخطوات من 2 إلى 6 حتى تتم إزالة كافة البيئات الموجودة في نهج المؤسسة.

مهم

يتم تعطيل البيئة عند إزالتها من سياسة المؤسسة لإرجاع تشفير البيانات إلى المفتاح المدار بواسطة Microsoft. لا تحذف المفتاح أو تقوم بتعطيله، أو تحذف key vault أو تقوم بتعطيله، أو تزيل أذونات سياسة المؤسسة إلى key vault. والوصول إلى المفتاح ومخزن المفاتيح ضروري لدعم استعادة قاعدة البيانات. يمكنك حذف أذونات سياسة المؤسسة وإزالتها بعد 30 يومًا.

- وبمجرد إزالة جميع البيئات، من مركز إدارة Power Platform، انتقل إلى نهج المؤسسة.

- حدد نهج المؤسسة الجديد، ثم حدد تحرير النهج.

- حدد إضافة بيئة، حدد البيئات التي تريد إضافتها، ثم حدد متابعة.

مهم

يتم تعطيل البيئة عند إضافتها إلى سياسة المؤسسة الجديدة.

تدوير مفتاح تشفير البيئة باستخدام إصدار مفتاح جديد

يمكنك تغيير مفتاح تشفير البيئة عن طريق إنشاء إصدار مفتاح جديد. عند إنشاء إصدار مفتاح جديد، يتم تمكين إصدار المفتاح الجديد تلقائيا. تكتشف جميع موارد التخزين إصدار المفتاح الجديد وتبدأ في تطبيقه لتشفير البيانات.

عند تعديل المفتاح أو الإصدار الأساسي، تتغير حماية مفتاح تشفير الجذر، ولكن البيانات الموجودة في مساحة التخزين تظل مشفرة بالمفتاح. ليس هناك أي إجراء مطلوب من جانبك لضمان حماية بياناتك. لا يؤثر تدوير إصدار المفتاح على الأداء. ليس هناك وقت توقف مرتبط بتدوير إصدار المفتاح. وقد يستغرق تطبيق إصدار المفتاح الجديد في الخلفية على كافة موفري الموارد 24 ساعة. يجب عدم تعطيل إصدار المفتاح السابق نظرًا لوجب استخدامه بواسطة الخدمة لإعادة التشفير ولدعم استعادة قاعدة البيانات.

لإنشاء مفتاح التشفير من خلال إنشاء إصدار مفتاح جديد، استخدم الخطوات التالية.

- انتقل إلى المخزن الرئيسي لمدخل Azure>وحدد موقع المخزن الرئيسي حيث ترغب في إنشاء إصدار مفتاح جديد.

- انتقل الى المفاتيح.

- حدد المفتاح الحالي الممكّن.

- حدد + اصدار جديد.

- يتم تعيين الإعداد الممكّن تلقائيًا إلى نعم، مما يعني أنه يتم تمكين إصدار المفتاح الجديد تلقائيًا عند الإنشاء.

- حدد إنشاء.

تلميح

للامتثال لسياسة تدوير المفاتيح الخاصة بك، يمكنك تدوير مفتاح التشفير باستخدام سياسة التدوير. يمكنك إما تكوين سياسة التدوير أو التدوير، عند الطلب، عن طريق استدعاء تدوير الآن.

مهم

يتم تدوير إصدار المفتاح الجديد تلقائيًا في الخلفية ولا يوجد أي إجراء مطلوب من قبل مسؤول Power Platform. من المهم عدم تعطيل إصدار المفتاح السابق أو حذفه لمدة 28 يومًا على الأقل لدعم استعادة قاعدة البيانات. قد يستغرق تعطيل إصدار المفتاح السابق أو حذفه في وقت مبكر جدا بيئة العمل دون اتصال.

عرض قائمة بالبيئات المُشفرة

- قم بتسجيل الدخول إلى مركز إدارة Power Platform ، انتقل إلى النهج>نهج المؤسسة.

- في الصفحة نهج المؤسسة، قم بتحديد علامة التبويب البيئات التي تحتوي على نهج. يتم عرض قائمة بالبيئات التي تمت إضافتها إلى نهج المؤسسة.

ملاحظة

قد توجد حالات تظهر فيها حالة البيئةأو حالة التشفير حالة فشل . عند حدوث ذلك، يمكنك محاولة إعادة تشغيل عملية إضافة بيئة أو إرسال طلب دعم Microsoft للحصول على المساعدة.

عمليات قاعدة بيانات البيئة

يمكن أن يكون للمستأجر العميل بيئات يتم تشفيرها باستخدام المفتاح المدار والبيئات المُدارة بواسطة Microsoft والمشفرة باستخدام المفتاح المدار بواسطة العميل. للحفاظ على تكامل البيانات وحماية البيانات، تتوفر عناصر التحكم التالية عند إدارة عمليات قاعدة بيانات البيئة.

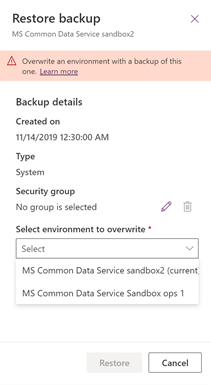

استعادة تقتصر البيئة المراد استبدالها (التي تم استعادتها إلى البيئة) على البيئة نفسها التي تم الحصول عليها من النسخة الاحتياطية من أو إلى بيئة أخرى تم تشفيرها باستخدام المفتاح نفسه المدار بواسطة العميل.

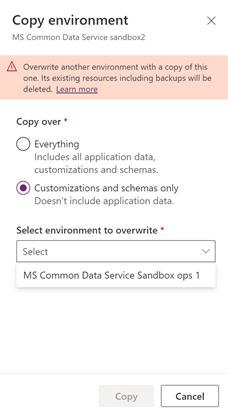

نسخ تقتصر البيئة المراد استبدالها (التي تم نسخها إلى البيئة) على بيئة أخرى مشفرة باستخدام المفتاح نفسه المدار بواسطة العميل.

ملاحظة

في حال إنشاء بيئة استقصاء الدعم لحل مشكلة الدعم في بيئة مدارة بواسطة العميل، فإنه يجب تغيير مفتاح التشفير الخاص ببيئة استقصاء الدعم إلى مفتاح مدار بواسطة العميل قبل تنفيذ عملية نسخ البيئة.

إعادة تعيين يتم حذف البيانات المشفرة للبيئة بما في ذلك النسخ الاحتياطية. بعد إعادة تعيين البيئة، سيتم إرجاع تشفير البيئة مرة أخرى إلى المفتاح المدار بواسطة Microsoft.