التحقيق في تطبيقات OAuth المحفوفة بالمخاطر ومعالجتها

OAuth هو معيار مفتوح للمصادقة والتخويل المستندين إلى الرمز المميز. يتيح OAuth استخدام معلومات حساب المستخدم بواسطة خدمات الجهات الخارجية، دون الكشف عن كلمة مرور المستخدم. يعمل OAuth كوسيط نيابة عن المستخدم، ما يوفر للخدمة رمزا مميزا للوصول يخول مشاركة معلومات حساب محددة.

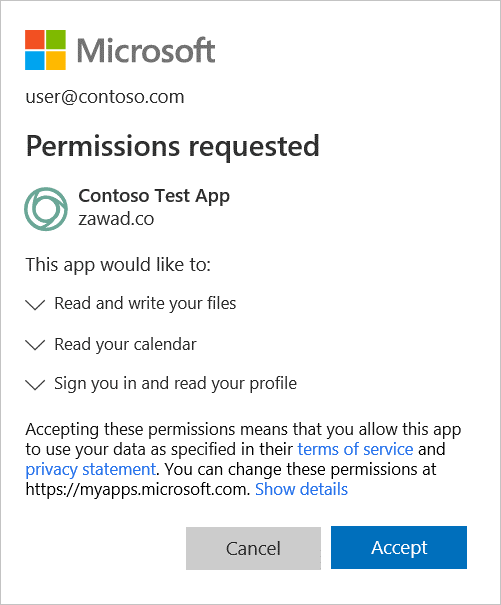

على سبيل المثال، يحتاج التطبيق الذي يحلل تقويم المستخدم ويقدم المشورة حول كيفية زيادة الإنتاجية إلى الوصول إلى تقويم المستخدم. بدلا من توفير بيانات اعتماد المستخدم، يمكن OAuth التطبيق من الوصول إلى البيانات استنادا إلى رمز مميز فقط، والذي يتم إنشاؤه عندما يقدم المستخدم الموافقة على صفحة كما يمكن رؤيته في الصورة أدناه.

العديد من تطبيقات الجهات الخارجية التي قد يتم تثبيتها من قبل مستخدمي الأعمال في مؤسستك، اطلب الإذن للوصول إلى معلومات المستخدم وبياناته وتسجيل الدخول نيابة عن المستخدم في تطبيقات السحابة الأخرى. عندما يقوم المستخدمون بتثبيت هذه التطبيقات، فإنهم غالبا ما ينقرون فوق قبول دون مراجعة التفاصيل في المطالبة عن كثب، بما في ذلك منح أذونات للتطبيق. يعد قبول أذونات تطبيق الجهات الخارجية خطرا أمنيا محتملا على مؤسستك.

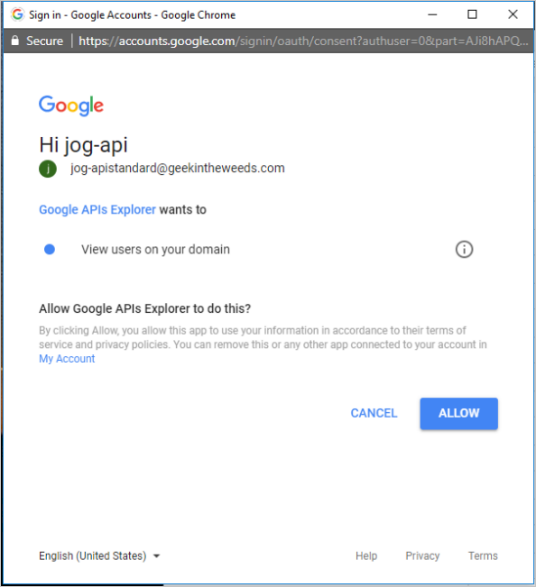

على سبيل المثال، قد تبدو صفحة الموافقة على تطبيق OAuth التالية شرعية للمستخدم العادي، ومع ذلك، لا يجب أن يحتاج "مستكشف واجهات برمجة تطبيقات Google" إلى طلب أذونات من Google نفسها. لذلك يشير هذا إلى أن التطبيق قد يكون محاولة تصيد احتيالي، وليس مرتبطا ب Google على الإطلاق.

بصفتك مسؤول أمان، تحتاج إلى الرؤية والتحكم في التطبيقات في بيئتك وهذا يتضمن الأذونات التي لديهم. تحتاج إلى القدرة على منع استخدام التطبيقات التي تتطلب إذنا للموارد التي ترغب في إبطالها. لذلك، يوفر لك Microsoft Defender for Cloud Apps القدرة على التحقق من أذونات التطبيق التي منحها المستخدمون ومراقبتها. هذه المقالة مخصصة لمساعدتك في التحقيق في تطبيقات OAuth في مؤسستك، والتركيز على التطبيقات التي من المرجح أن تكون مريبة.

نهجنا الموصى به هو التحقيق في التطبيقات باستخدام القدرات والمعلومات المقدمة في Defender for Cloud Apps لتصفية التطبيقات مع فرصة منخفضة لتكون محفوفة بالمخاطر، والتركيز على التطبيقات المشبوهة.

في هذا البرنامج التعليمي، ستتعلم كيفية:

ملاحظة

تستخدم هذه المقالة عينات ولقطات شاشة من صفحة تطبيقات OAuth ، والتي يتم استخدامها عندما لا تكون إدارة التطبيقات قيد التشغيل.

إذا كنت تستخدم ميزات المعاينة وقمت بتشغيل إدارة التطبيقات، تتوفر نفس الوظيفة من صفحة إدارة التطبيقات بدلا من ذلك.

لمزيد من المعلومات، راجع إدارة التطبيقات في Microsoft Defender for Cloud Apps.

كيفية الكشف عن تطبيقات OAuth الخطرة

يمكن اكتشاف تطبيق OAuth محفوف بالمخاطر باستخدام:

- التنبيهات: React إلى تنبيه تم تشغيله بواسطة نهج موجود.

- التتبع: ابحث عن تطبيق محفوف بالمخاطر بين جميع التطبيقات المتاحة، دون الاشتباه الملموس في وجود خطر.

الكشف عن التطبيقات الخطرة باستخدام التنبيهات

يمكنك تعيين النهج لإرسال إعلامات تلقائيا عندما يفي تطبيق OAuth بمعايير معينة. على سبيل المثال، يمكنك تعيين نهج لإعلامك تلقائيا عند اكتشاف تطبيق يتطلب أذونات عالية وتم تخويله من قبل أكثر من 50 مستخدما. لمزيد من المعلومات حول إنشاء نهج OAuth، راجع نهج تطبيق OAuth.

الكشف عن التطبيقات الخطرة عن طريق التتبع

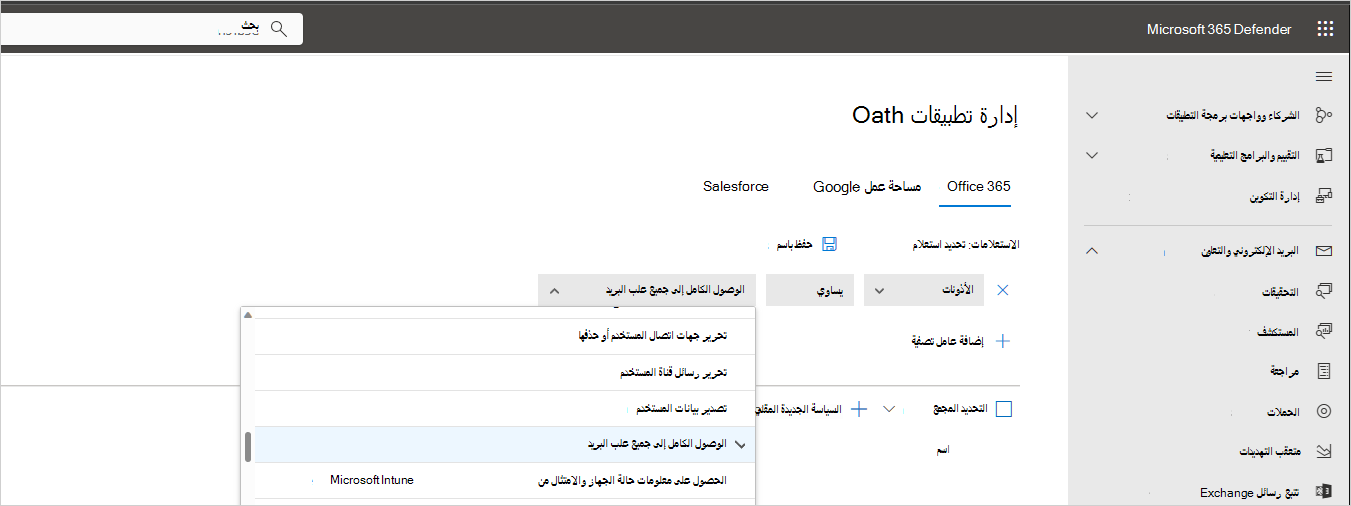

في Microsoft Defender Portal، ضمن Cloud Apps، انتقل إلى تطبيقات OAuth. استخدم عوامل التصفية والاستعلامات لمراجعة ما يحدث في بيئتك:

قم بتعيين عامل التصفية إلى مستوى الأذونات عالي الخطورةواستخدام المجتمع غير شائع. باستخدام عامل التصفية هذا، يمكنك التركيز على التطبيقات التي قد تكون محفوفة بالمخاطر للغاية، حيث قد يكون المستخدمون قد قللوا من شأن المخاطر.

ضمن Permissions ، حدد جميع الخيارات الخطرة بشكل خاص في سياق معين. على سبيل المثال، يمكنك تحديد جميع عوامل التصفية التي توفر إذنا للوصول إلى البريد الإلكتروني، مثل الوصول الكامل إلى جميع علب البريد ثم مراجعة قائمة التطبيقات للتأكد من أنها جميعا تحتاج حقا إلى وصول متعلق بالبريد. يمكن أن يساعدك هذا في التحقيق في سياق معين، والعثور على التطبيقات التي تبدو شرعية، ولكنها تحتوي على أذونات غير ضرورية. من المرجح أن تكون هذه التطبيقات محفوفة بالمخاطر.

حدد الاستعلام المحفوظ التطبيقات المعتمدة من قبل المستخدمين الخارجيين. باستخدام عامل التصفية هذا، يمكنك العثور على تطبيقات قد لا تتوافق مع معايير الأمان الخاصة بشركتك.

بعد مراجعة تطبيقاتك، يمكنك التركيز على التطبيقات في الاستعلامات التي تبدو شرعية ولكنها قد تكون في الواقع محفوفة بالمخاطر. استخدم عوامل التصفية للعثور عليها:

- تصفية للتطبيقات المعتمدة من قبل عدد صغير من المستخدمين. إذا كنت تركز على هذه التطبيقات، يمكنك البحث عن التطبيقات الخطرة التي تم تخويلها من قبل مستخدم مخترق.

- التطبيقات التي لديها أذونات لا تتطابق مع الغرض من التطبيق، على سبيل المثال، تطبيق الساعة مع الوصول الكامل إلى جميع علب البريد.

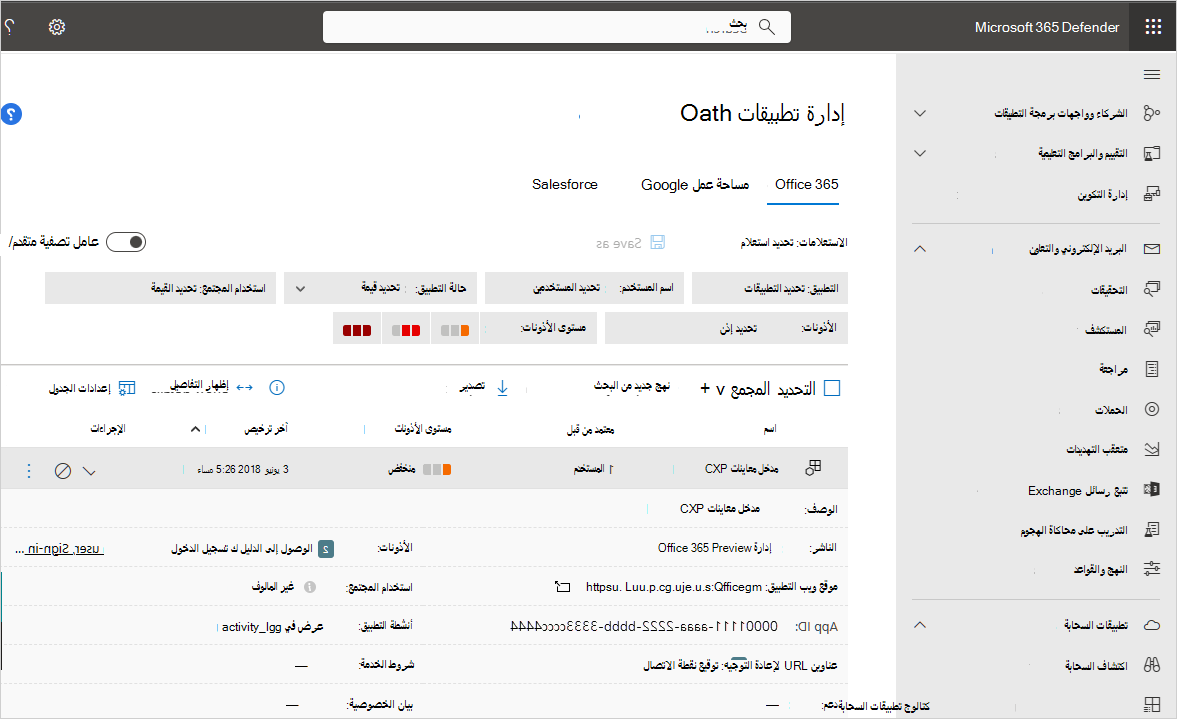

حدد كل تطبيق لفتح درج التطبيق، وتحقق لمعرفة ما إذا كان التطبيق يحتوي على اسم مريب أو ناشر أو موقع ويب.

انظر إلى قائمة التطبيقات والتطبيقات المستهدفة التي لها تاريخ ضمن آخر ترخيص غير حديث. قد لا تكون هذه التطبيقات مطلوبة بعد الآن.

كيفية التحقيق في تطبيقات OAuth المشبوهة

بعد تحديد أن التطبيق مريب وتريد التحقيق فيه، نوصي بالمبادئ الرئيسية التالية للتحقيق الفعال:

- كلما كان التطبيق أكثر شيوعا واستخداما، إما من قبل مؤسستك أو عبر الإنترنت، زادت احتمالية أن يكون آمنا.

- يجب أن يتطلب التطبيق أذونات مرتبطة لغرض التطبيق فقط. إذا لم يكن الأمر كذلك، فقد يكون التطبيق محفوفا بالمخاطر.

- من المرجح أن تكون التطبيقات التي تتطلب امتيازات عالية أو موافقة المسؤول محفوفة بالمخاطر.

- حدد التطبيق لفتح درج التطبيق وحدد الارتباط ضمن الأنشطة ذات الصلة. يؤدي ذلك إلى فتح صفحة سجل النشاط التي تمت تصفيتها للأنشطة التي يقوم بها التطبيق. ضع في اعتبارك أن بعض التطبيقات تؤدي أنشطة مسجلة على أنها تم تنفيذها من قبل مستخدم. تتم تصفية هذه الأنشطة تلقائيا من النتائج في سجل النشاط. لمزيد من التحقيق باستخدام سجل النشاط، راجع سجل النشاط.

- في الدرج، حدد أنشطة الموافقة للتحقيق في موافقة المستخدم على التطبيق في سجل النشاط.

- إذا بدا أحد التطبيقات مريبا، نوصيك بالتحقيق في اسم التطبيق وناشره في متاجر تطبيقات مختلفة. ركز على التطبيقات التالية، والتي قد تكون شكوكا:

- التطبيقات التي بها عدد قليل من التنزيلات.

- التطبيقات ذات التصنيف أو الدرجة المنخفضة أو التعليقات السيئة.

- تطبيقات مع ناشر أو موقع ويب مريب.

- التطبيقات التي لم يكن آخر تحديث لها حديثا. قد يشير هذا إلى تطبيق لم يعد مدعوما.

- التطبيقات التي لها أذونات غير ذات صلة. قد يشير هذا إلى أن التطبيق محفوف بالمخاطر.

- إذا كان التطبيق لا يزال مريبا، يمكنك البحث عن اسم التطبيق والناشر وعنوان URL عبر الإنترنت.

- يمكنك تصدير تدقيق تطبيق OAuth لمزيد من التحليل للمستخدمين الذين خولوا تطبيقا. لمزيد من المعلومات، راجع تدقيق تطبيق OAuth.

كيفية معالجة تطبيقات OAuth المشبوهة

بعد تحديد أن تطبيق OAuth محفوف بالمخاطر، يوفر Defender for Cloud Apps خيارات المعالجة التالية:

المعالجة اليدوية: يمكنك بسهولة حظر إبطال تطبيق من صفحة تطبيقات OAuth

المعالجة التلقائية: يمكنك إنشاء نهج يلغي تطبيقا تلقائيا أو يلغي مستخدما معينا من أحد التطبيقات.

الخطوات التالية

إذا واجهت أي مشاكل، فنحن هنا للمساعدة. للحصول على المساعدة أو الدعم لقضية المنتج، يرجى فتح تذكرة دعم.