適用於身分識別的 Microsoft Defender的安全性狀態評估

一般而言,所有規模的組織對其內部部署應用程式和服務是否會對其組織造成安全性弱點的可見度有限。 對於使用不支援或過期的元件,可見度有限的問題尤其如此。

雖然貴公司可能會投入大量時間和精力來強化身分識別和身分識別基礎結構, (例如 Active Directory,但 Active Directory Connect) 做為進行中的專案,但很容易仍不會察覺到常見的錯誤設定,以及使用舊版元件,而這些元件代表貴組織最大的威脅風險之一。

Microsoft安全性研究顯示,大部分的身分識別攻擊都會利用 Active Directory 中常見的錯誤設定,並持續使用舊版元件 (例如 NTLMv1 通訊協定,) 入侵身分識別並成功入侵您的組織。 為了有效對抗此問題,適用於身分識別的 Microsoft Defender 現在提供主動式身分識別安全性狀態評估,以偵測並建議您 內部部署的 Active Directory 組態中的動作。

適用於身分識別的Defender安全性評量提供什麼?

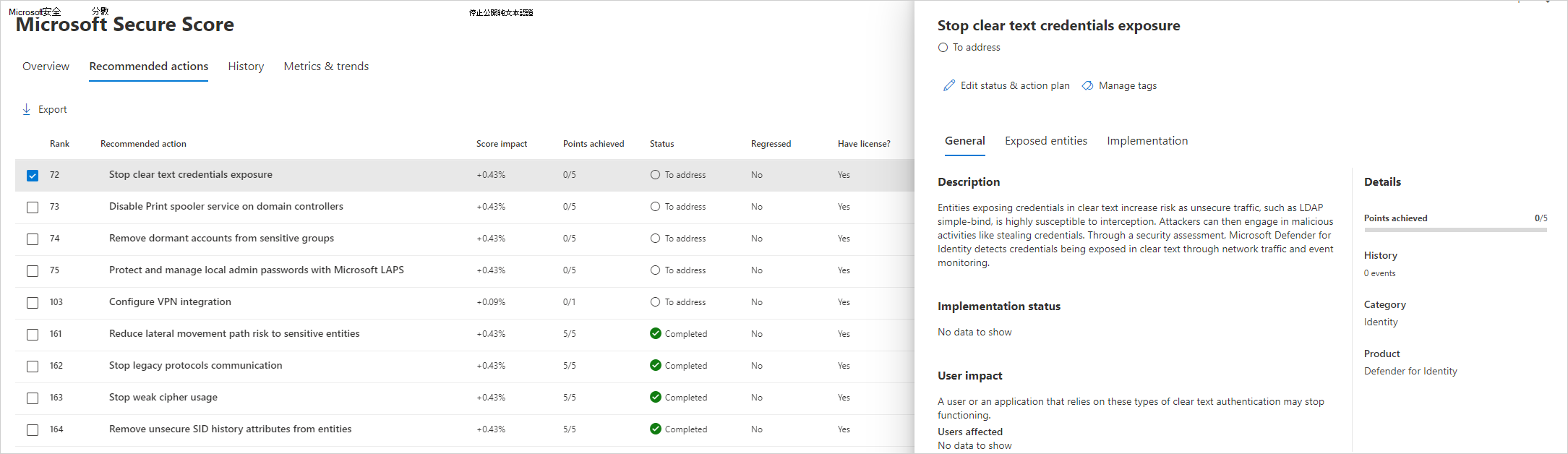

適用於身分識別的 Defender 安全性狀態評估可在 Microsoft安全分數中取得,並提供:

已知可惡意探索元件和設定錯誤的偵測和內容相關數據,以及補救的相關路徑。

針對內部部署身分識別和身分識別基礎結構進行主動監視,使用現有的適用於身分識別的Defender感測器監看弱點。

正確評估報告 您目前組織的安全性狀態,以進行快速響應和持續週期的效果監視。

Microsoft安全分數是組織安全性狀態的度量,具有較高的數位表示採取更多建議的動作。 您可以在 https://security.microsoft.com/securescoreMicrosoft Defender 入口網站中找到。

適用於身分識別的Defender安全性狀態評估分類

適用於身分識別的 Defender 安全性狀態評估有五個主要類別。 每個類別都可解決特定的身分識別安全性風險,並提供補救指引。

- 混合式安全性:識別整合內部部署 (的環境中設定錯誤,例如 Active Directory) 和雲端式身分識別提供者, (例如 Entra ID、Okta) 。 評估跨平臺同步處理、驗證和授權的相關風險。

- 身分識別基礎結構:偵測核心身分識別元件中的設定錯誤和弱點,包括域控制器。

- 憑證:評估 Active Directory 憑證服務 (AD CS) 的安全性缺口,例如設定錯誤的證書範本或弱式證書頒發機構單位設定。 識別並解決這些問題有助於防止可能因憑證相關弱點而產生的未經授權存取。

- 組策略:分析 群組原則 組態,以識別可能允許在網路內提升許可權或未經授權橫向移動的設定。 確保安全 群組原則 設定有助於維護適當的訪問控制和系統設定。

- 帳戶:檢閱使用者、裝置和群組以找出安全性風險,例如弱式密碼、非作用中帳戶或不當許可權。

適用於身分識別的 Access Defender 安全性狀態評估

注意事項

您必須擁有適用於身分識別的 Defender 授權,才能在安全分數Microsoft檢視適用於身分識別的 Defender 安全性狀態評估。

此外,雖然 證書範本 評量可供在其環境中安裝 AD CS 的所有客戶使用,但 證書頒發機構單位 評定僅適用於已在 AD CS 伺服器上安裝感測器的客戶。

只有在執行 Microsoft Entra Connect 服務的伺服器上安裝 適用於身分識別的 Microsoft Defender 感測器時,才能使用混合式安全性建議。

若要存取身分識別安全性狀態評估:

選取 [ 建議的動作] 索引 標籤。您可以搜尋特定的建議動作,或篩選結果 (例如 依類別 Identity) 。

如需詳細資訊,請選取評定。

注意事項

當評量以近乎即時的方式更新時,每隔 24 小時就會更新一次分數和狀態。 雖然受影響的實體清單會在您實作建議的幾分鐘內更新,但狀態可能需要一些時間,直到標示為已 完成為止。