对攻击面减少规则进行故障排除

适用于:

第一种也是最直接的方法是在 Windows 设备上本地检查, (启用攻击面减少规则,并且其配置) 是使用 PowerShell cmdlet。

下面是 Windows 提供的一些其他信息来源,用于排查攻击面减少规则的影响和作。

使用 攻击面减少规则 时,可能会遇到问题,例如:

- 规则阻止文件、进程或执行不应 (误报) 的其他作;或

- 规则不按所述工作,或者不会阻止应 (假负) 的文件或进程。

排查这些问题有四个步骤:

确认先决条件

攻击面减少规则仅适用于具有以下条件的设备:

- 设备正在运行Windows 10 企业版或更高版本。

- 设备使用 Microsoft Defender 防病毒作为唯一的防病毒保护应用。 使用任何其他防病毒应用会导致Microsoft Defender防病毒禁用自身。

- 已启用实时保护。

- 审核模式未启用。 使用组策略将规则

Disabled设置为 (值:0) ,如启用攻击面减少规则中所述。

如果满足这些先决条件,请继续执行下一步,在审核模式下测试规则。

使用 组策略 设置攻击面减少规则时的最佳做法

使用组策略设置攻击面减少规则时,下面是一些避免出现常见错误的最佳做法:

确保添加攻击面减少规则的 GUID 时, 没有双引号 (如下所示:GUID 的开头或末尾 ) “ASR 规则 GUID”。

为攻击面减少规则添加 GUID 时,请确保开头或末尾 没有空格 。

查询哪些规则处于活动状态

确定是否已启用攻击面减少规则的最简单方法之一是通过 PowerShell cmdlet Get-MpPreference。

下面是一个示例:

有多个攻击面减少规则处于活动状态,配置了不同的作。

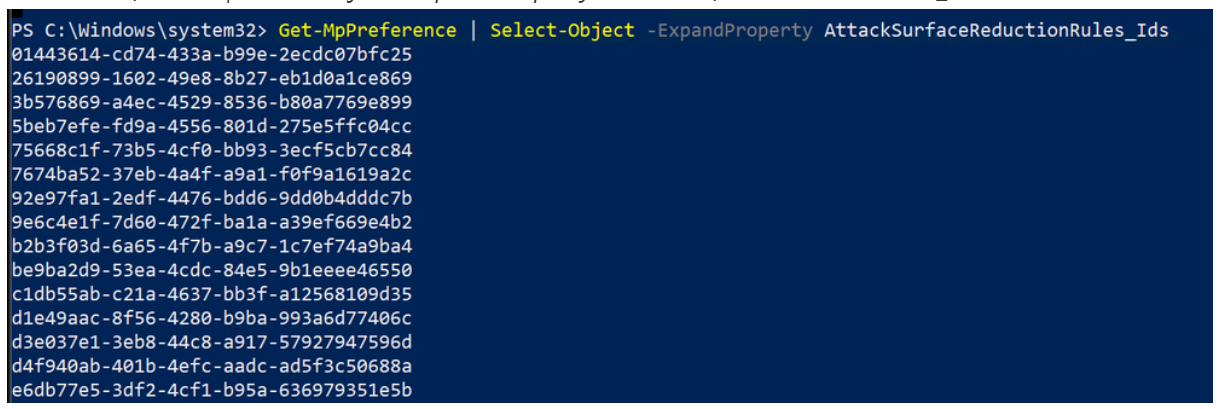

若要扩展有关攻击面减少规则的信息,可以使用 属性 AttackSurfaceReductionRules_Ids 和/或 AttackSurfaceReductionRules_Actions。

示例:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

上图显示了攻击面减少规则的所有 ID,这些规则的设置不同于 0 (未配置) 。

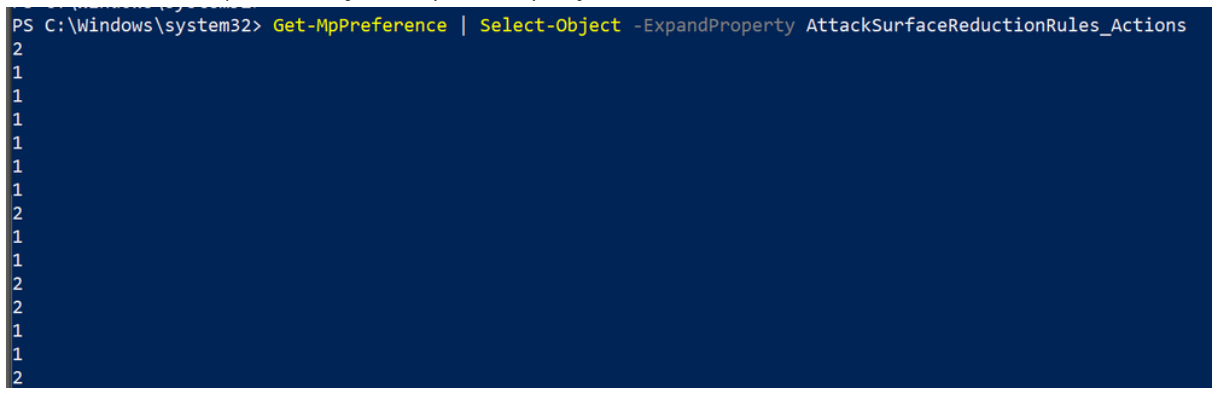

下一步是列出配置每个规则的实际作 (阻止或审核) 。

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

使用审核模式测试规则

按照 使用演示工具中的这些说明查看攻击面减少规则的工作原理 ,以测试遇到问题的特定规则。

为要测试的特定规则启用审核模式。 使用组策略将规则

Audit mode设置为 (值:2) ,如启用攻击面减少规则中所述。 审核模式允许规则报告文件或进程,但允许它运行。执行导致问题的活动。 例如,打开文件或运行应阻止但允许的进程。

查看攻击面减少规则事件日志 ,了解如果规则设置为

Enabled,则规则是否会阻止文件或进程。

如果规则未阻止预期应阻止的文件或进程,请首先检查查看是否启用了审核模式。 审核模式可能为测试其他功能或自动 PowerShell 脚本启用,并且可能无法在测试完成后禁用。

如果使用演示工具和审核模式测试了规则,并且攻击面减少规则适用于预配置方案,但规则未按预期工作,请根据情况继续执行以下任一部分:

- 如果攻击面减少规则阻止了不应阻止 (也称为误报) ,则可以 首先添加攻击面减少规则排除。

- 如果攻击面减少规则未阻止应阻止 (也称为假负) ,则可以立即继续执行最后一步, 收集诊断数据并将问题提交给我们。

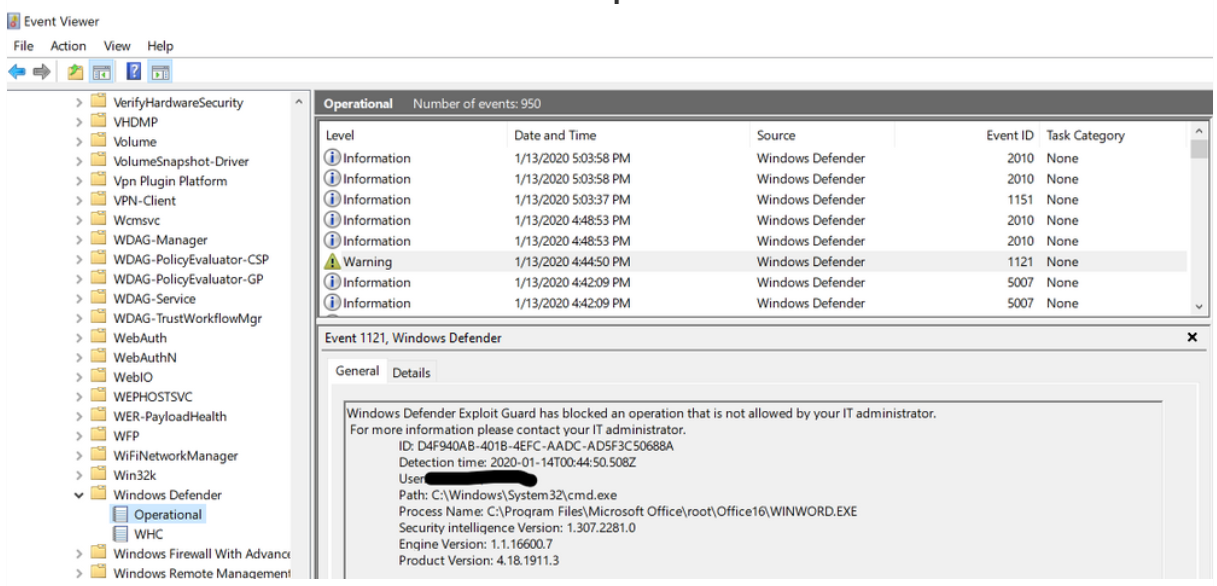

查询阻止和审核事件

可以在 Windows Defender 日志中查看攻击面减少规则事件。

若要访问它,请打开 Windows 事件查看器,并浏览到应用程序和服务日志>Microsoft>Windows>Defender>作。

为误报添加排除项

如果攻击面减少规则阻止不应阻止 (也称为误报) ,则可以添加排除项,以防止攻击面减少规则评估排除的文件或文件夹。

若要添加排除项,请参阅 自定义攻击面减少。

重要

可以指定要排除的单个文件和文件夹,但不能指定单独的规则。 这意味着从所有 ASR 规则中排除的任何文件或文件夹。

报告误报或误报

使用基于 web 的Microsoft 安全智能提交表单报告网络保护的误报或误报。 使用 Windows E5 订阅,还可以 提供指向任何关联警报的链接。

为文件提交收集Microsoft Defender反恶意软件防护诊断数据

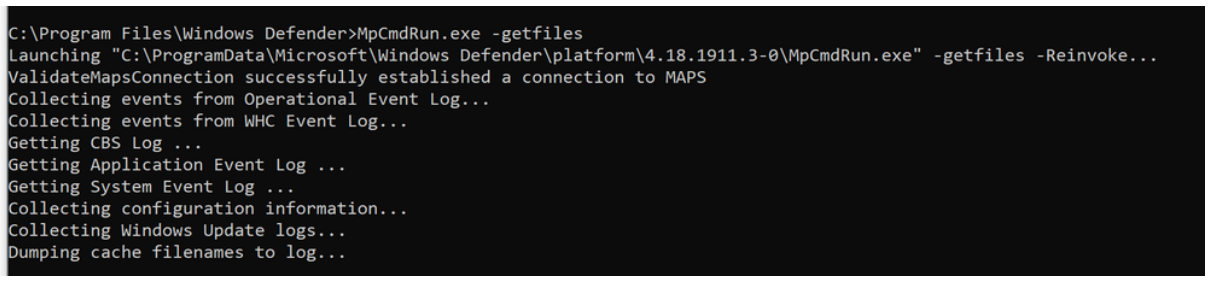

当你报告攻击面减少规则的问题时,系统会要求你为Microsoft支持和工程团队收集并提交诊断数据,以帮助解决问题。

以管理员身份打开命令提示符并打开 Windows Defender 目录:

cd "c:\program files\Windows Defender"运行以下命令以生成诊断日志:

mpcmdrun -getfiles默认情况下,它们将保存到

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab。 将文件附加到提交表单。

还可以通过 Microsoft Defender 防病毒专用命令行工具(称为 *mpcmdrun.exe*)查看规则事件,该工具可用于管理和配置,并根据需要自动执行任务。

可以在 %ProgramFiles%\Windows Defender\MpCmdRun.exe中找到此实用工具。 必须从提升的命令提示符运行它, (即作为管理员) 运行。

若要生成支持信息,请键入 MpCmdRun.exe -getfiles。 一段时间后,多个日志将打包到存档 (MpSupportFiles.cab) 并在 中 C:\ProgramData\Microsoft\Windows Defender\Support提供。

提取该存档,并且有许多文件可用于故障排除。

最相关的文件如下:

-

MPOperationalEvents.txt:此文件包含在 Windows Defender作日志事件查看器中找到的相同级别的信息。 -

MPRegistry.txt:在此文件中,你可以分析从捕获支持日志的那一刻起的所有当前 Windows Defender 配置。 -

MPLog.txt:此日志包含有关 Windows Defender 的所有作/作的更详细信息。

相关文章

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。