使用移动应用程序管理在 iOS 上部署Microsoft Defender for Endpoint

适用于:

希望体验 Defender for Endpoint? 注册免费试用版。

注意

iOS 上的 Defender for Endpoint 使用 VPN 来提供 Web 保护功能。 这不是常规 VPN,是本地/自循环 VPN,不会将流量带到设备外部。

在应用保护策略中配置Microsoft Defender for Endpoint风险信号 (MAM)

iOS 上的 Microsoft Defender for Endpoint已在移动设备管理 (MDM) 方案中保护企业用户,现在支持移动应用管理 (MAM) ,适用于未使用Intune移动设备管理 (MDM) 注册的设备。 它还将此支持扩展到使用其他企业移动管理解决方案的客户,同时仍使用 Intune 进行移动应用程序管理 (MAM) 。 借助此功能,可以在应用程序中管理和保护组织的数据。

Intune应用保护策略应用 iOS 威胁信息Microsoft Defender for Endpoint来保护这些应用。 应用保护策略 (APP) 是可确保组织数据在托管应用中保持安全或受到控制的规则。 托管应用程序应用了应用保护策略,可以通过Intune进行管理。

iOS 上的Microsoft Defender for Endpoint支持 MAM 的两种配置

- Intune MDM + MAM:IT 管理员只能在已注册Intune移动设备管理 (MDM) 的设备上使用应用保护策略来管理应用。

- 无需设备注册的 MAM:没有设备注册的 MAM 或 MAM-WE 允许 IT 管理员在未使用 Intune MDM 注册的设备上使用应用保护策略管理应用。 这意味着应用可以通过Intune在向非Microsoft EMM 提供程序注册的设备上进行管理。 若要在上述两种配置中使用 管理应用,客户应在 Microsoft Intune 管理中心使用 Intune

若要启用此功能,管理员需要配置Microsoft Defender for Endpoint与Intune之间的连接,创建应用保护策略,并在目标设备和应用程序上应用该策略。

最终用户还需要采取措施在其设备上安装Microsoft Defender for Endpoint并激活载入流。

先决条件

验证是否已在安全门户中启用Intune连接器。

在Microsoft Defender门户中,转到“设置终结点>高级功能”>,并确保已启用Microsoft Intune连接。验证是否已在 Intune 门户中启用应用连接器。

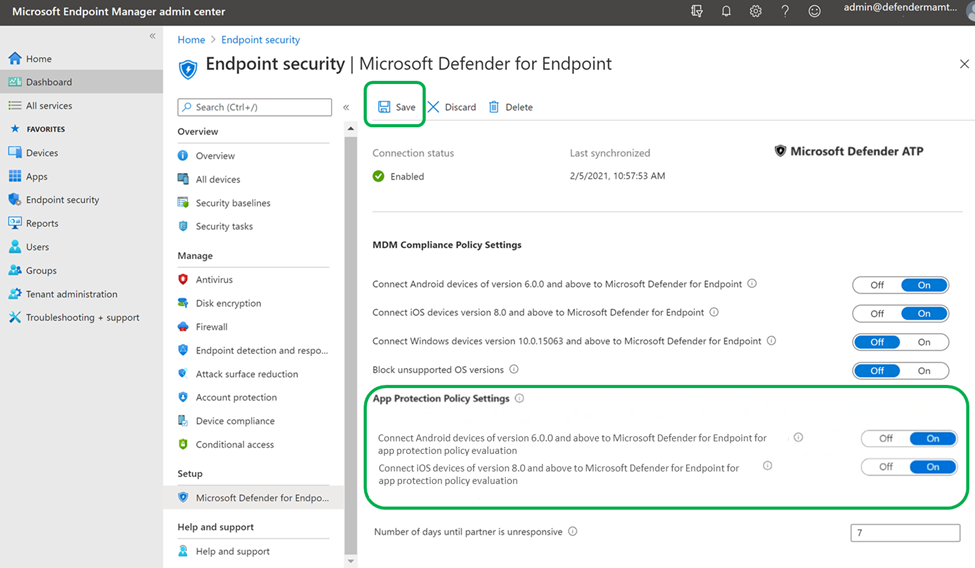

在Microsoft Intune管理中心,转到“终结点安全性>”Microsoft Defender for Endpoint并确保“连接”状态已启用。

创建应用保护策略

通过创建应用保护策略,根据Microsoft Defender for Endpoint风险信号阻止访问或擦除托管应用的数据。 可以将Microsoft Defender for Endpoint配置为发送威胁信号,以在应用保护策略 (APP(也称为 MAM) ) 中使用。 借助此功能,可以使用 Microsoft Defender for Endpoint 来保护托管应用。

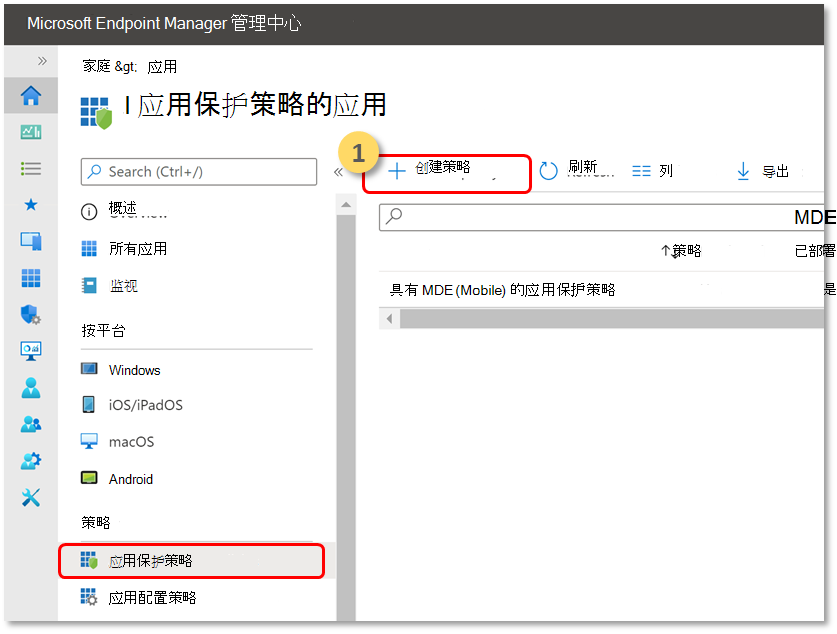

创建策略

应用保护策略 (APP) 是可确保组织数据在托管应用中保持安全或受到控制的规则。 策略可以是在用户尝试访问或移动“公司”数据时强制执行的规则,或在用户位于应用内时受到禁止或监视的一组操作。添加应用

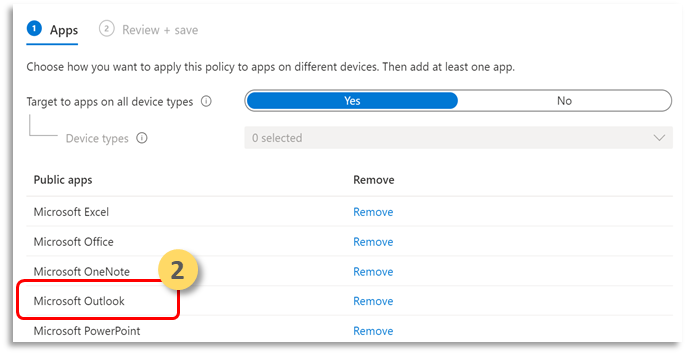

a. 选择要将此策略应用于不同设备上的应用的方式。 然后至少添加一个应用。

使用此选项可指定此策略是否应用于非托管设备。 还可以选择将策略定向到任何管理状态设备上的应用。 由于移动应用管理不需要设备管理,因此可在受管理和不受管理设备上保护公司数据。 管理以用户标识为中心,因而不再需要设备管理。 公司可以同时使用具有或不带 MDM 的应用保护策略。 例如这样一种情况:员工同时使用公司电话和其个人平板电脑。 公司的手机在 MDM 中注册且受应用保护策略保护,而个人设备仅受应用保护策略保护。b. 选择“应用”。

受管理应用是一种自身执行应用保护策略的应用,可由 Intune 管理。 任何与 Intune SDK 集成或由Intune App Wrapping Tool包装的应用都可以使用Intune应用保护策略进行管理。 请参阅使用这些工具构建并可供公众使用的受Microsoft Intune保护应用的官方列表。示例:Outlook 作为托管应用

选择组织针对策略所需的 平台、应用、数据保护、访问要求 设置。

设置保护策略的登录安全要求。

在“条件启动>设备条件”中选择“设置>允许的最大设备威胁级别”并输入一个值。 这需要配置为“低”、“中”、“高”或“安全”。 可用的作是 “阻止访问” 或 “擦除数据”。 选择“作:”阻止访问”。 iOS 上的Microsoft Defender for Endpoint共享此设备威胁级别。分配需要应用策略的用户组。

选择“ 包含的组”。 然后添加相关组。有关 MAM 或应用保护策略的详细信息,请参阅 iOS 应用保护策略设置。

在 MAM 或未注册的设备上部署Microsoft Defender for Endpoint

iOS 上的Microsoft Defender for Endpoint启用应用保护策略方案,可在 Apple 应用商店中使用。

将应用保护策略配置为包含来自Microsoft Defender for Endpoint的设备风险信号时,系统会重定向用户以在使用此类应用时安装Microsoft Defender for Endpoint。 或者,用户还可以直接从 Apple 应用商店安装最新版本的应用。

确保设备使用用于在 Defender 中加入的同一帐户注册到 Authenticator,以便成功注册 MAM。

提示

想要了解更多信息? Engage技术社区中的Microsoft安全社区:Microsoft Defender for Endpoint技术社区。