向合作伙伴授予对Microsoft Security Copilot的访问权限

如果使用Microsoft托管安全解决方案提供商 (MSSP) ,请确保它们仅在你授予他们访问权限时才访问你的Security Copilot功能。

可通过多种方式允许合作伙伴管理Security Copilot。

Azure Lighthouse

批准 MSSP 以获取Microsoft Sentinel工作区和其他受支持的 Azure 资源的Security Copilot权限。 ) 使用的容量计划 (SCU 是合作伙伴租户的容量计划。建议的 GDAP ()

批准 MSSP 以获取租户Security Copilot权限。 他们使用粒度委派管理员特权 (GDAP) 为安全组分配所需的权限。 ) 使用的容量计划 (SCU 是客户的容量计划。B2B 协作

为合作伙伴中的个人设置来宾帐户以登录到租户。 ) 使用的容量计划 (SCU 是客户租户的容量计划。

两种方法各有利弊。 使用下表来帮助确定哪种方法最适合你的组织。 可以将这两种方法混合用于整体合作伙伴策略。

| 注意事项 | GDAP | B2B 协作 | Azure Lighthouse |

|---|---|---|---|

| 如何实现限时访问? | 默认情况下,访问权限是受时间限制的,并且内置于权限审批过程中。 | 可以使用具有限时访问权限的特权标识管理 (PIM),但必须由客户维护。 | azure 基于角色的访问控制 (Azure RBAC) ,可以使用具有时间限制访问权限Privileged Identity Management (PIM) 。 |

| 如何管理最低权限访问? | GDAP 需要安全组。 所需的最低特权角色列表将指导设置。 | 安全组是可选的,并由客户维护。 | Azure Lighthouse 需要Microsoft Entra安全组。 有关详细信息,请参阅 Azure Lighthouse 方案中的租户、用户和角色。 |

| 支持使用哪些插件? | 支持部分插件集。 | 可供客户使用的所有插件均可供合作伙伴使用。 | Azure Lighthouse 支持委托访问 Azure 资源,包括Microsoft Sentinel。 有关支持的工作负载的详细信息,请参阅 什么是 Azure Lighthouse。 |

| 什么是 独立登录 体验? | MSSP 使用服务管理无缝登录到相应租户的Security Copilot。 | 使用Security Copilot设置中的租户切换选择。 | MSSP 分析师在其Security Copilot独立门户中能够针对任何Microsoft Sentinel工作区提示分析人员有权访问利用 Azure Lighthouse 委派访问权限。 |

| 什么是嵌入式体验? | 支持,包含 服务管理 链接以方便访问。 | 正常支持。 | 支持,Microsoft Defender XDR和Microsoft Sentinel之间的统一 SecOps 平台集成。 Microsoft Sentinel事件显示在“调查 & 响应”下,允许运行嵌入式Security Copilot体验。 有关详细信息,请参阅Microsoft Defender XDR与 Sentinel 集成。 |

| 执行提示时使用谁Security Copilot容量计划 (SCU) ? | 客户租户的容量计划。 | 客户租户的容量计划。 | 合作伙伴租户的容量计划。 |

Azure Lighthouse

Azure Lighthouse 允许 MSSP 设置由Security Copilot客户显式授予的最低特权和有时间限制的访问权限,以委派访问 Azure 资源。 在合作伙伴的租户中针对客户的Microsoft Sentinel工作区执行Security Copilot提示时,将使用合作伙伴的容量计划 SCU 而不是客户的容量计划 SCU。

有关详细信息,请参阅 Azure Lighthouse 简介。

下面是支持 Azure Lighthouse 的Security Copilot插件的当前矩阵:

| 安全 Copilot 插件 | 支持 Azure Lighthouse |

|---|---|

| Microsoft Defender外部攻击 Surface Mgmt | 否 |

| Microsoft Defender 威胁智能 | 否 |

| Microsoft Defender XDR | 否 |

| Microsoft Entra | 否 |

| Microsoft Intune | 否 |

| Microsoft Purview | 否 |

| Microsoft Sentinel | 是 |

| NL2KQL Defender | 否 |

| NL2KQL Sentinel | 是 |

将客户加入 Azure Lighthouse

收集租户和订阅详细信息

- 若要加入客户的租户,必须具有有效的 Azure 订阅,并且需要以下信息才能创建 Azure 资源管理器模板。

- MSSP 的租户 ID

- 客户的租户 ID

- 客户租户中将由 MSSP 管理的每个特定订阅的 Azure 订阅 ID,包括产品/服务详细信息。

- 有关详细信息,请参阅 将客户加入 Azure Lighthouse。

- 有关详细信息,如果需要将专用或公共托管服务产品发布到Azure 市场,请参阅将托管服务产品/服务发布到Azure 市场。

- 若要加入客户的租户,必须具有有效的 Azure 订阅,并且需要以下信息才能创建 Azure 资源管理器模板。

定义角色和权限

作为服务提供商,你可能希望为单个客户执行多个任务,需要对不同的范围进行不同的访问。 可以根据需要定义任意数量的授权,以便分配相应的 Azure 内置角色。 若要在模板中定义授权,必须在要向其授予访问权限的管理租户中包含每个用户、用户组或服务主体的 ID 值。 还需要包含要分配的每个内置角色的角色定义 ID。 有关详细信息,请参阅 将客户加入 Azure Lighthouse - Azure Lighthouse。

若要利用 Microsoft Entra Privileged Identity Management (PIM) 进行实时访问,需要创建符合条件的授权。 有关详细信息,请参阅 创建符合条件的授权。

创建 Azure 资源管理器模板

- 若要加入客户,需要使用以下信息为产品/服务创建 Azure 资源管理器模板。 在客户租户中部署模板后,mspOfferName 和 mspOfferDescription 值将在Azure 门户的“服务提供商”页中对客户可见。 可以在 Azure 门户中创建此模板,也可以通过手动修改示例存储库中提供的模板来创建此模板。 有关详细信息,请参阅 将客户加入 Azure Lighthouse。

部署 Azure 资源管理器模板

- 创建模板后,客户租户中的用户必须将其部署在其租户中。 对于要加入 (的每个订阅,或包含要加入) 的资源组的每个订阅,都需要单独部署。 可以使用 PowerShell、Azure CLI 或在Azure 门户中完成部署。 有关详细信息,请参阅 将客户加入 Azure Lighthouse。

确认成功载入

- 客户订阅成功载入 Azure Lighthouse 后,服务提供商租户中的用户将能够看到订阅及其资源。 可以使用 PowerShell 或 Azure CLI 在Azure 门户中确认这一点。 有关详细信息,请参阅 将客户加入 Azure Lighthouse。

GDAP

GDAP 允许 MSSP 设置由Security Copilot客户显式授予的最低特权和有时间限制的访问权限。 仅允许注册为云解决方案合作伙伴的 MSSP (CSP) 管理Security Copilot。 将访问权限分配给 MSSP 安全组,从而减轻客户和合作伙伴的管理负担。 为 MSSP 用户分配适当的角色和安全组来管理客户。

有关详细信息,请参阅 GDAP 简介。

下面是支持 GDAP 的安全 Copilot 插件的当前矩阵:

| 安全 Copilot 插件 | 支持 GDAP |

|---|---|

| Defender 外部攻击面管理 | 否 |

| Entra | 总的来说,没有,但一些功能起作用。 |

| Intune | 是 |

| MDTI | 否 |

| Defender XDR | 是 |

| NL2KQL Defender | 是 |

| NL2KQL Sentinel | 否 |

| Purview | 是 |

| Sentinel | 否 |

有关详细信息,请参阅 GDAP 支持的工作负载。

GDAP 关系

MSSP 向其客户发送 GDAP 请求。 按照获取管理客户的权限一文中的说明操作。 为了获得最佳结果,MSSP 应请求安全读取者和安全作员角色来访问Security Copilot平台和插件。 有关详细信息,请参阅了解身份验证。

客户批准合作伙伴发出的 GDAP 请求。 有关详细信息,请参阅 客户审批。

安全组权限

MSSP 创建安全组并为其分配已批准的权限。 有关详细信息,请参阅分配Microsoft Entra角色。

客户将 MSSP 请求的角色添加到相应的Security Copilot角色 (Copilot 所有者或 copilot 参与者) 。 例如,如果 MSSP 请求安全作员权限,客户会将该角色添加到 Security Copilot 内的 Copilot 参与者 角色。 有关详细信息,请参阅分配Security Copilot角色。

MSSP Security Copilot访问

MSSP 用户帐户需要已分配合作伙伴安全组的成员身份和已批准的角色才能访问合作伙伴租户中客户的委派Microsoft Sentinel工作区。

MSSP 可以访问Security Copilot独立门户,并使用以下示例提示:

“列出所有Sentinel工作区”,以查看合作伙伴租户中的所有可用Sentinel工作区以及委托的客户Sentinel工作区。

“从客户的>Sentinel工作区的工作区<名称汇总事件 <ID>”,以查看客户Sentinel工作区中Sentinel事件的摘要。

MSSP 可以在独立体验中访问其Security Copilot的使用情况监视仪表板,以查看与针对客户的Sentinel工作区执行的提示关联的 SCU 成本。 查看Security Copilot会话时,可以通过在使用情况监视仪表板中查看会话 ID 和浏览器 URL 中的会话 ID 来验证这一点。

B2B 协作

此访问方法可邀请单个合作伙伴帐户作为来宾加入客户租户,以操作安全 Copilot。

为合作伙伴设置来宾帐户

注意

若要执行此选项中所述的过程,必须在 Microsoft Entra 中分配相应的角色,例如用户管理员或计费管理员。

转到 Microsoft Entra 管理中心并登录。

转到“标识”>“用户”>“所有用户”。

选择“新用户”>“邀请外部用户”,然后指定来宾帐户的设置。

在“基本信息”选项卡上,填写用户的电子邮件地址、显示名称和消息(如果要包含)。 (可以选择添加“抄送收件人”以接收电子邮件邀请的副本。)

在“属性”选项卡上的“标识”部分中,填写用户的名字和姓氏。 (可以选择填写要使用的任何其他字段。)

在“分配”选项卡上,选择“+ 添加角色”。 向下滚动,然后选择“安全操作员”或“安全读者”。

在“审阅 + 邀请”选项卡上,查看设置。 准备就绪后,选择“邀请”。

合作伙伴会收到一封电子邮件,其中包含一个链接,用于接受邀请,以来宾身份加入租户。

提示

要了解有关设置来宾帐户的详细信息,请参阅邀请外部用户。

B2B Security Copilot访问

为合作伙伴设置来宾帐户后,可以通知他们现在可以使用你的Security Copilot功能。

告诉你的合作伙伴查找来自Microsoft的电子邮件通知。 电子邮件包含有关其用户帐户的详细信息,并包含为接受邀请而必须选择的链接。

合作伙伴访问 securitycopilot.microsoft.com 并使用其电子邮件帐户登录来访问Security Copilot。

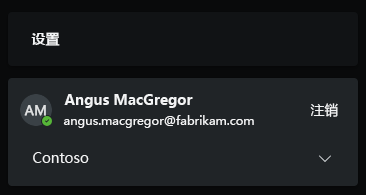

合作伙伴使用租户切换功能来确保他们访问适当的客户。 例如,下图显示了 Fabrikam 的合作伙伴使用其凭据为其客户 Contoso 处理Security Copilot。

或者,直接在 URL 中设置租户 ID,例如,

https://securitycopilot.microsoft.com/?tenantId=aaaabbbb-0000-cccc-1111-dddd2222eeee.共享以下文章以帮助 MSSP 开始使用Security Copilot:

技术支持

目前,如果 MSSP 或合作伙伴有疑问,需要合作伙伴中心外部Security Copilot的技术支持,则客户组织应代表 MSSP 联系支持人员。