Saldırı yüzeyi azaltma kurallarıyla ilgili sorunları giderme

Şunlar için geçerlidir:

İlk ve en hızlı yol, saldırı yüzeyi azaltma kurallarının etkinleştirildiği (ve yapılandırmalarının) PowerShell cmdlet'lerini kullandığı bir Windows cihazında yerel olarak denetlemektir.

Saldırı yüzeyi azaltma kurallarının etkisini ve çalışmasını gidermek için Windows'un sunduğu diğer birkaç bilgi kaynağı aşağıdadır.

Saldırı yüzeyi azaltma kurallarını kullandığınızda aşağıdaki gibi sorunlarla karşılaşabilirsiniz:

- Kural bir dosyayı, işlemi engeller veya yapmaması gereken başka bir eylem gerçekleştirir (hatalı pozitif); veya

- Kural açıklandığı gibi çalışmaz veya olması gereken bir dosyayı veya işlemi engellemez (hatalı negatif).

Bu sorunları gidermenin dört adımı vardır:

- Önkoşulları onaylayın.

- Kuralı test etmek için denetim modunu kullanın.

- Belirtilen kural için dışlamalar ekleyin (hatalı pozitifler için).

- Destek günlüklerini toplayın ve gönderin.

Önkoşulları onaylama

Saldırı yüzeyi azaltma kuralları yalnızca aşağıdaki koşullara sahip cihazlarda çalışır:

- Cihazlar Windows 10 Enterprise veya üzerini çalıştırıyor.

- Cihazlar tek virüsten koruma uygulaması olarak Microsoft Defender Virüsten Koruma kullanıyor. Diğer virüsten koruma uygulamaları Microsoft Defender Virüsten Koruma'nın kendisini devre dışı bırakmasına neden olur.

- Gerçek zamanlı koruma etkindir.

- Denetim modu etkinleştirilmedi.

Saldırı yüzeyi azaltma kurallarını etkinleştirme bölümünde açıklandığı gibi kuralı (değer:

0) olarak ayarlamak içinDisabledgrup ilkesi kullanın.

Bu önkoşullar karşılanırsa, kuralı denetim modunda test etmek için sonraki adıma geçin.

grup ilkesi kullanarak saldırı yüzeyi azaltma kurallarını ayarlarken en iyi yöntemler

grup ilkesi kullanarak saldırı yüzeyi azaltma kurallarını ayarlarken yaygın hatalardan kaçınmaya yönelik birkaç en iyi yöntem şunlardır:

Saldırı yüzeyi azaltma kuralları için GUID eklerken, GUID'nin başında veya sonunda çift tırnak işareti olmadığından emin olun (örneğin: "ASR Kuralları GUID").

Saldırı yüzeyi azaltma kuralları için GUID eklerken başında veya sonunda boşluk olmadığından emin olun.

Hangi kuralların etkin olduğunu sorgulama

Saldırı yüzeyi azaltma kurallarının zaten etkin olup olmadığını belirlemenin en kolay yollarından biri, Get-MpPreference adlı bir PowerShell cmdlet'idir.

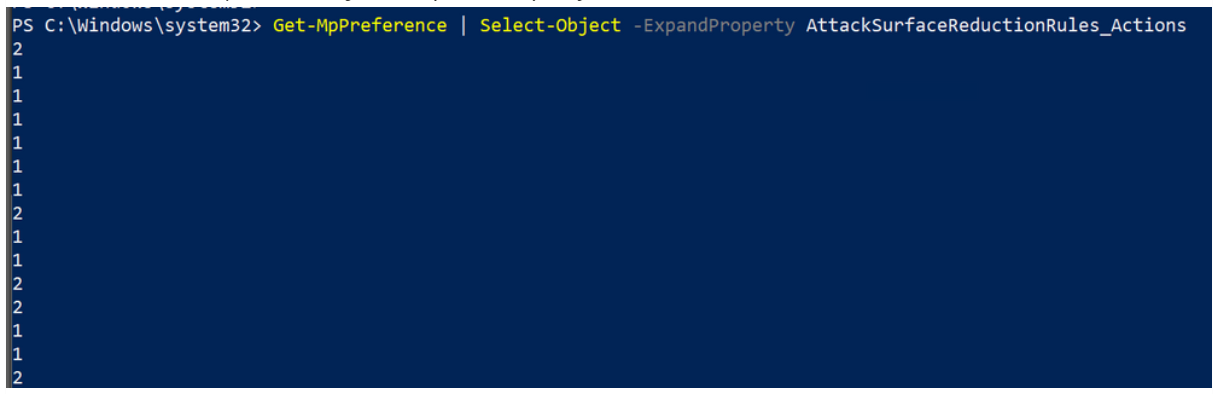

İşte bir örnek:

Farklı yapılandırılmış eylemlerle etkin olan birden çok saldırı yüzeyi azaltma kuralı vardır.

Saldırı yüzeyi azaltma kurallarıyla ilgili bilgileri genişletmek için ve/veya AttackSurfaceReductionRules_Actionsözelliklerini AttackSurfaceReductionRules_Ids kullanabilirsiniz.

Örneğin:

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Ids

Yukarıdaki görüntüde, 0'dan (Yapılandırılmadı) farklı bir ayara sahip saldırı yüzeyi azaltma kurallarının tüm kimlikleri gösterilir.

Sonraki adım, her kuralın yapılandırıldığı gerçek eylemleri (Engelle veya Denetim) listelemektir.

Get-MPPreference | Select-Object -ExpandProperty AttackSurfaceReductionRules_Actions

Kuralı test etmek için denetim modunu kullanma

Sorun yaşadığınız belirli kuralı test etmek için saldırı yüzeyi azaltma kurallarının nasıl çalıştığını görmek için tanıtım aracını kullanma başlığı altında bu yönergeleri izleyin.

Test etmek istediğiniz belirli bir kural için denetim modunu etkinleştirin. Saldırı yüzeyi azaltma kurallarını etkinleştirme bölümünde açıklandığı gibi kuralı (değer:

2) olarak ayarlamak içinAudit modegrup ilkesi kullanın. Denetim modu, kuralın dosyayı veya işlemi raporlamasına izin verir, ancak çalıştırılmasına izin verir.Soruna neden olan etkinliği gerçekleştirin. Örneğin, dosyayı açın veya engellenmesi gereken ancak izin verilen işlemi çalıştırın.

Kuralın olarak ayarlı

Enabledolup olmadığını görmek için saldırı yüzeyi azaltma kuralı olay günlüklerini gözden geçirin.

Kural, beklediğiniz bir dosyayı veya işlemi engellemediyse, önce denetim modunun etkinleştirilip etkinleştirilmediğini denetleyin. Denetim modu başka bir özelliği test etme amacıyla veya otomatik bir PowerShell betiği tarafından etkinleştirilebilir ve testler tamamlandıktan sonra devre dışı bırakılmayabilir.

Kuralı tanıtım aracıyla ve denetim moduyla test ettiyseniz ve saldırı yüzeyi azaltma kuralları önceden yapılandırılmış senaryolar üzerinde çalışıyorsa ancak kural beklendiği gibi çalışmıyorsa, durumunuz temelinde aşağıdaki bölümlerden herhangi biriyle devam edin:

- Saldırı yüzeyi azaltma kuralı engellememesi gereken bir şeyi engelliyorsa (hatalı pozitif olarak da bilinir), önce bir saldırı yüzeyi azaltma kuralı dışlaması ekleyebilirsiniz.

- Saldırı yüzeyi azaltma kuralı engellenmesi gereken bir şeyi engelliyorsa (hatalı negatif olarak da bilinir), tanılama verilerini toplayarak ve sorunu bize göndererek son adıma hemen geçebilirsiniz.

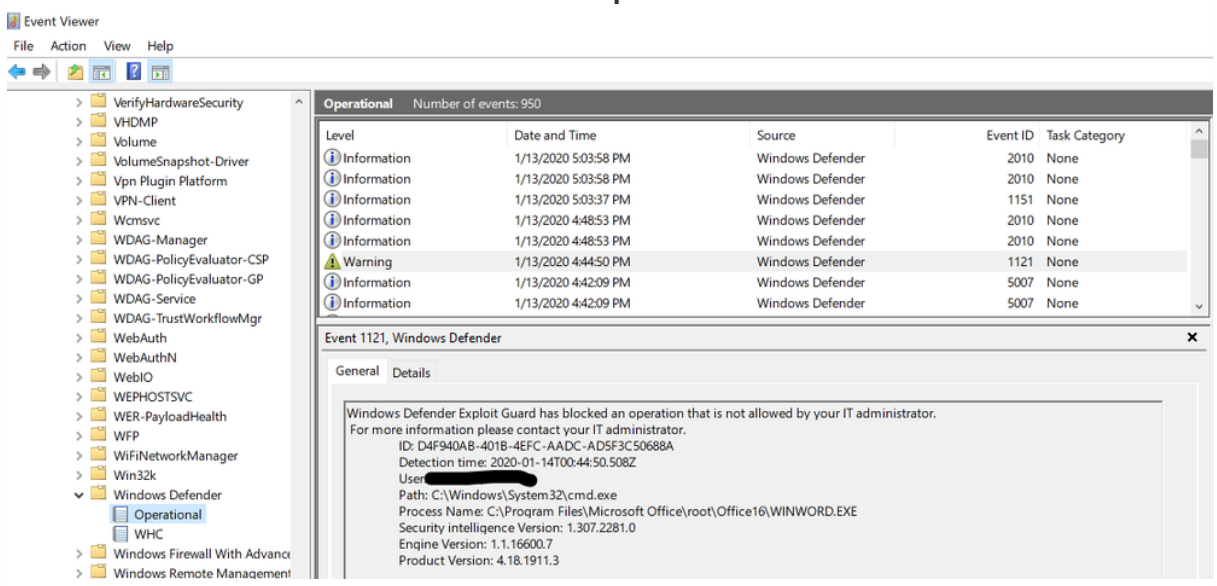

Engelleme ve denetim olaylarını sorgulama

Saldırı yüzeyi azaltma kuralı olayları Windows Defender günlüğünde görüntülenebilir.

Buna erişmek için Windows Olay Görüntüleyicisi açın veMicrosoft>Windows Windows>Defender>İşletimselUygulama ve Hizmet Günlükleri'ne> göz atın.

Hatalı pozitif için dışlama ekleme

Saldırı yüzeyi azaltma kuralı engellememesi gereken bir şeyi engelliyorsa (hatalı pozitif olarak da bilinir), saldırı yüzeyi azaltma kurallarının dışlanan dosyaları veya klasörleri değerlendirmesini önlemek için dışlamalar ekleyebilirsiniz.

Dışlama eklemek için bkz. Saldırı yüzeyini azaltmayı özelleştirme.

Önemli

Dışlanacak tek tek dosya ve klasörleri belirtebilirsiniz, ancak tek tek kuralları belirtemezsiniz. Bu, tüm ASR kurallarının dışında tutulan tüm dosya veya klasörler anlamına gelir.

Hatalı pozitif veya hatalı negatifi bildirme

Ağ koruması için hatalı negatif veya hatalı pozitif raporlamak için web tabanlı Microsoft Güvenlik Zekası gönderim formunu kullanın. Windows E5 aboneliğiyle , ilişkili tüm uyarıların bağlantısını da sağlayabilirsiniz.

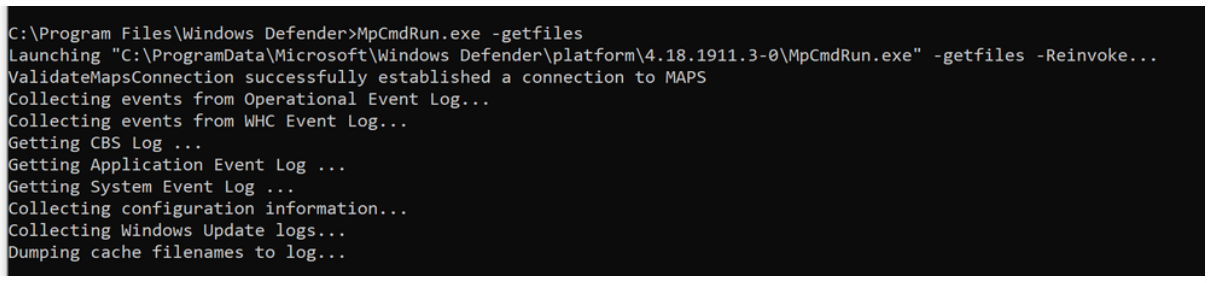

Dosya gönderimleri için Microsoft Defender Kötü Amaçlı Yazılımdan Koruma tanılama verilerini toplama

Saldırı yüzeyi azaltma kurallarıyla ilgili bir sorun bildirdiğinizde, sorunları gidermeye yardımcı olmak için Microsoft destek ve mühendislik ekipleri için tanılama verileri toplamanız ve göndermeniz istenir.

Komut İstemi'ni yönetici olarak açın ve Windows Defender dizinini açın:

cd "c:\program files\Windows Defender"Tanılama günlüklerini oluşturmak için şu komutu çalıştırın:

mpcmdrun -getfilesVarsayılan olarak, öğesine kaydedilirler

C:\ProgramData\Microsoft\Windows Defender\Support\MpSupportFiles.cab. Dosyayı gönderme formuna ekleyin.

Kural olaylarını, gerekirse görevleri yönetmek ve *mpcmdrun.exe*yapılandırmak ve otomatikleştirmek için kullanılabilen Microsoft Defender Virüsten Koruma ayrılmış komut satırı aracı aracılığıyla da görüntüleyebilirsiniz.

Bu yardımcı programı %ProgramFiles%\Windows Defender\MpCmdRun.exeiçinde bulabilirsiniz. Bunu yükseltilmiş bir komut isteminden çalıştırmanız gerekir (yani, Yönetici olarak çalıştır).

Destek bilgilerini oluşturmak için yazın MpCmdRun.exe -getfiles. Bir süre sonra, birkaç günlük bir arşivde (MpSupportFiles.cab) paketlenir ve adresinde C:\ProgramData\Microsoft\Windows Defender\Supportkullanılabilir hale getirilecektir.

Bu arşivi ayıkladığınızda sorun giderme amacıyla kullanılabilecek birçok dosyanız vardır.

En ilgili dosyalar aşağıdaki gibidir:

-

MPOperationalEvents.txt: Bu dosya, Windows Defender'ın İşletim günlüğü için Olay Görüntüleyicisi bulunan aynı bilgi düzeyini içerir. -

MPRegistry.txt: Bu dosyada, şu andan itibaren destek günlüklerinin yakalandığı tüm geçerli Windows Defender yapılandırmalarını analiz edebilirsiniz. -

MPLog.txt: Bu günlük, Windows Defender'ın tüm eylemleri/işlemleri hakkında daha ayrıntılı bilgiler içerir.

İlgili makaleler

- Saldırı yüzeyini azaltma kuralları

- Saldırı yüzeyi azaltma kurallarını etkinleştirme

- Saldırı yüzeyi azaltma kurallarını değerlendirme

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla Engage: Uç Nokta için Microsoft Defender Teknoloji Topluluğu.