Öğretici: Gölge BT'leri bulma ve yönetme

BT yöneticilerine çalışanlarının kaç tane bulut uygulaması kullandığını düşündükleri sorulduğunda, gerçekte kuruluşunuzdaki çalışanlar tarafından kullanılan ortalama 1.000'den fazla ayrı uygulama ortalaması 30 veya 40'tır. Gölge BT, hangi uygulamaların kullanıldığını ve risk düzeyinizin ne olduğunu bilmenize ve belirlemenize yardımcı olur. Çalışanların %80'i kimsenin gözden geçirmediği tasdiksiz uygulamaları kullanır ve güvenlik ve uyumluluk ilkelerinizle uyumlu olmayabilir. Çalışanlarınız kaynaklarınıza ve uygulamalarınıza kurumsal ağınızın dışından erişebildiğinden artık güvenlik duvarlarınızda kurallar ve ilkeler olması yeterli değildir.

Bu öğreticide, hangi uygulamaların kullanıldığını keşfetmek, bu uygulamaların riskini keşfetmek, kullanılmakta olan yeni riskli uygulamaları belirlemek için ilkeleri yapılandırmak ve proxy veya güvenlik duvarı gerecinizi kullanarak yerel olarak engellemek için bu uygulamaların tasdikini kaldırmayı öğreneceksiniz

İpucu

Varsayılan olarak, Defender for Cloud Apps katalogda olmayan uygulamaları bulamıyor.

Şu anda katalogda olmayan bir uygulamanın Defender for Cloud Apps verilerini görmek için yol haritamızı denetlemenizi veya özel bir uygulama oluşturmanızı öneririz.

Ağınızda Gölge BT'yi bulma ve yönetme

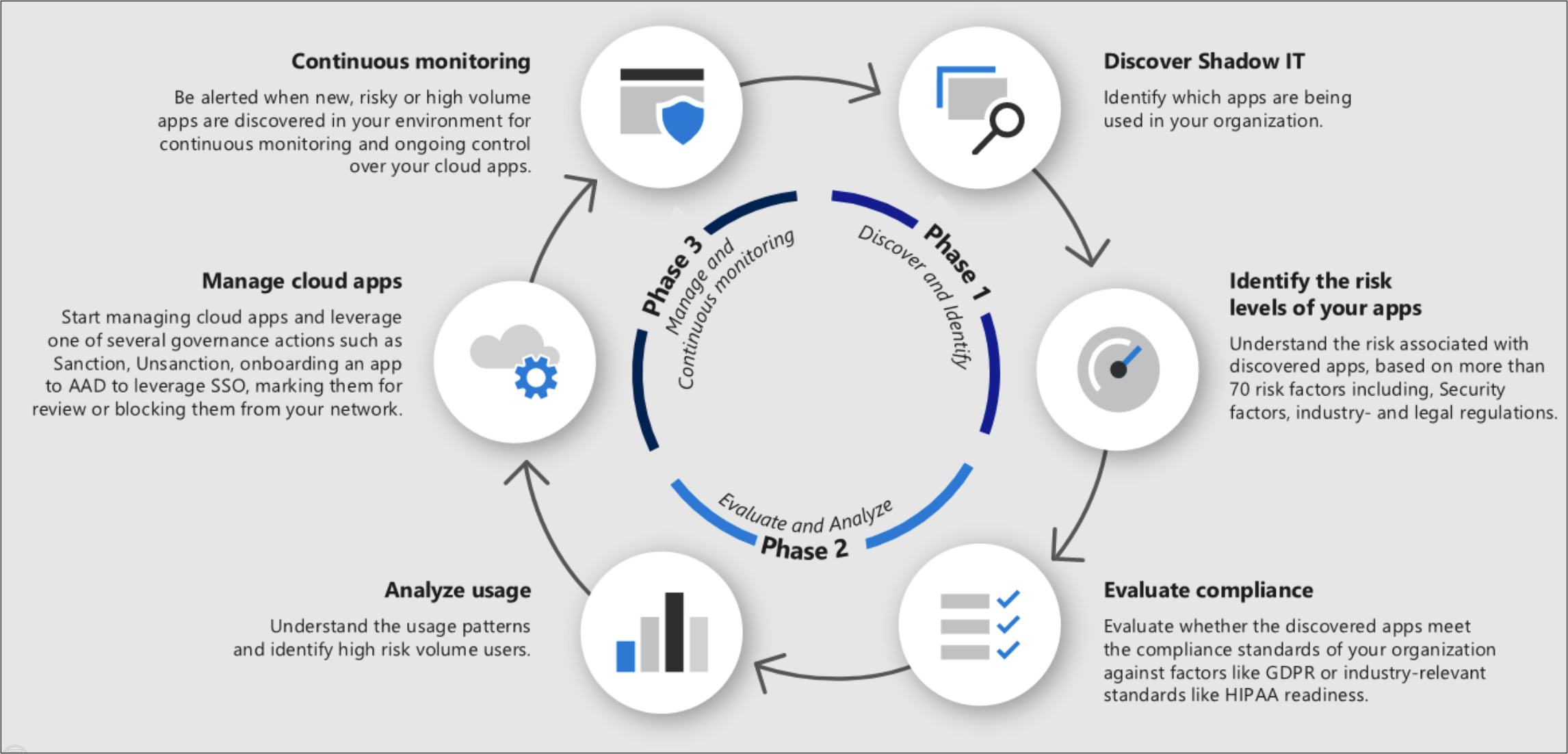

Kuruluşunuzda Gölge BT bulut keşfini kullanıma açmak için bu işlemi kullanın.

1. Aşama: Gölge BT'leri bulma ve tanımlama

Gölge BT'yi keşfedin: Ağınızda gerçekte neler olduğunu görmek için kuruluşunuzda bulut bulma çalıştırarak kuruluşunuzun güvenlik duruşu tanımlayın. Daha fazla bilgi için bkz. Bulut bulmayı ayarlama. Bu, aşağıdaki yöntemlerden herhangi biri kullanılarak yapılabilir:

Uç Nokta için Microsoft Defender ile tümleştirerek bulut bulma ile hızla çalışmaya başlayın. Bu yerel tümleştirme, ağınızdaki ve ağınızdaki Windows 10 ve Windows 11 cihazlarınızda bulut trafiğiyle ilgili verileri hemen toplamaya başlamanızı sağlar.

Ağınıza bağlı tüm cihazların kapsamı için, uç noktalarınızdan veri toplamak ve analiz için Defender for Cloud Apps göndermek üzere güvenlik duvarlarınıza ve diğer proxy'lere Defender for Cloud Apps günlük toplayıcısını dağıtmanız önemlidir.

Defender for Cloud Apps ara sunucunuzla tümleştirin. Defender for Cloud Apps, Zscaler dahil olmak üzere bazı üçüncü taraf proxy'lerle yerel olarak tümleşir.

İlkeler kullanıcı grupları, bölgeler ve iş grupları arasında farklı olduğundan, bu birimlerin her biri için ayrılmış bir Gölge BT raporu oluşturmak isteyebilirsiniz. Daha fazla bilgi için bkz. Özel sürekli raporlar oluşturma.

Artık ağınızda bulut keşfi çalıştığına göre, oluşturulan sürekli raporlara bakın ve kuruluşunuzda hangi uygulamaların kullanıldığını tam olarak görmek için bulut bulma panosuna bakın. Bu uygulamalara kategoriye göre bakmak iyi bir fikirdir çünkü tasdikli olmayan uygulamaların tasdikli bir uygulama tarafından ele alınmayan işlerle ilgili meşru amaçlar için kullanıldığını sıklıkla fark edersiniz.

Uygulamalarınızın risk düzeylerini belirleme: Bulunan her uygulamayla ilgili riskleri ayrıntılı olarak incelemek için Defender for Cloud Apps kataloğunu kullanın. Bulut için Defender uygulama kataloğu, 90'dan fazla risk faktörü kullanılarak değerlendirilen 31.000'den fazla uygulama içerir. Risk faktörleri, uygulama hakkındaki genel bilgilerden (uygulamanın merkezi nerede, yayımcı olan) ve güvenlik önlemleri ve denetimleri aracılığıyla başlar (bekleyen şifreleme desteği, kullanıcı etkinliğinin denetim günlüğünü sağlar). Daha fazla bilgi için bkz . Risk puanıyla çalışma,

Microsoft Defender Portalı'ndakiCloud Apps'in altında Cloud Discovery'yi seçin. Ardından Bulunan uygulamalar sekmesine gidin. Kuruluşunuzda bulunan uygulamaların listesini, ilgilendiğiniz risk faktörlerine göre filtreleyin. Örneğin, risk puanı 8'den düşük olan tüm uygulamaları bulmak için Gelişmiş filtreleri kullanabilirsiniz.

Uygulama adını seçip bilgi sekmesini seçerek uygulamanın güvenlik riski faktörleri hakkındaki ayrıntıları görmek için uygulamanın uyumluluğu hakkında daha fazla bilgi edinmek için uygulamada detaya gidebilirsiniz.

2. Aşama: Değerlendirme ve analiz etme

Uyumluluğu değerlendirme: Uygulamaların HIPAA veya SOC2 gibi kuruluşunuzun standartlarıyla uyumlu olarak sertifikalı olup olmadığını denetleyin.

Microsoft Defender Portalı'ndakiCloud Apps'in altında Cloud Discovery'yi seçin. Ardından Bulunan uygulamalar sekmesine gidin. Kuruluşunuzda bulunan uygulamaların listesini, ilgilendiğiniz uyumluluk riski faktörlerine göre filtreleyin. Örneğin, uyumlu olmayan uygulamaları filtrelemek için önerilen sorguyu kullanın.

Uygulamanın uyumluluk riski faktörleri hakkındaki ayrıntıları görmek için uygulama adını ve ardından Bilgi sekmesini seçerek uygulamanın uyumluluğu hakkında daha fazla bilgi edinmek için uygulamada detaya gidebilirsiniz.

Kullanımı analiz etme: Artık uygulamanın kuruluşunuzda kullanılmasını isteyip istemediğinizi bildiğinize göre, uygulamayı nasıl ve kimin kullandığını araştırmak istiyorsunuz. Kuruluşunuzda yalnızca sınırlı bir şekilde kullanılıyorsa sorun olmayabilir, ancak kullanım büyüyorsa, uygulamayı engellemek isteyip istemediğinize karar verebilmek için bu konuda bildirim almak isteyebilirsiniz.

Microsoft Defender Portalı'ndakiCloud Apps'in altında Cloud Discovery'yi seçin. Ardından Bulunan uygulamalar sekmesine gidin ve araştırmak istediğiniz uygulamayı seçerek detaya gidin. Kullanım sekmesi, uygulamayı kaç etkin kullanıcının kullandığını ve ne kadar trafik oluşturup oluşturmadığınız hakkında bilgi edinmenizi sağlar. Bu, uygulamayla ilgili neler olduğuna ilişkin iyi bir resim verebilir. Ardından, özellikle de uygulamayı kimin kullandığını görmek istiyorsanız , Toplam etkin kullanıcı'yı seçerek detaya gidebilirsiniz. Bu önemli adım size ilgili bilgiler verebilir, örneğin belirli bir uygulamanın tüm kullanıcılarının Pazarlama departmanından olduğunu fark ederseniz, bu uygulama için bir iş gereksinimi olabilir ve riskliyse engellemeden önce bir alternatif hakkında onlarla konuşmalısınız.

Bulunan uygulamaların kullanımını araştırırken daha da derine inin. Bulut hizmetlerinizdeki belirli etkinlikler, veri erişimi ve kaynak kullanımı hakkında bilgi edinmek için alt etki alanları ve kaynakları görüntüleyin. Daha fazla bilgi için bkz. Bulunan uygulamalara ayrıntılı bakış ve Kaynakları ve özel uygulamaları keşfetme.

Alternatif uygulamaları tanımlama: Algılanan riskli uygulamalarla benzer iş işlevselliğine sahip olan ancak kuruluşunuzun ilkesine uyan daha güvenli uygulamaları belirlemek için bulut uygulaması kataloğunu kullanın. Bunu, farklı güvenlik denetimlerinizle aynı kategorideki uygulamaları bulmak için gelişmiş filtreleri kullanarak yapabilirsiniz.

3. Aşama: Uygulamalarınızı yönetme

Bulut uygulamalarını yönetme: Defender for Cloud Apps, kuruluşunuzda uygulama kullanımını yönetme sürecinde size yardımcı olur. Kuruluşunuzda kullanılan farklı desenleri ve davranışları belirledikten sonra, her uygulamayı iş durumuna veya gerekçesine göre sınıflandırmak için yeni özel uygulama etiketleri oluşturabilirsiniz. Bu etiketler daha sonra belirli izleme amaçları için kullanılabilir, örneğin riskli bulut depolama uygulamaları olarak etiketlenen uygulamalara giden yüksek trafiği tanımlar. Uygulama etiketleri Ayarlar>Cloud Apps>Cloud Discovery>Uygulaması etiketleri altında yönetilebilir. Bu etiketler daha sonra bulut bulma sayfalarında filtrelemek ve bunları kullanarak ilke oluşturmak için kullanılabilir.

bulunan uygulamaları Microsoft Entra Galerisi'ni kullanarak yönetme: Defender for Cloud Apps, bulunan uygulamalarınızı Microsoft Entra Galerisi'nde yönetmenizi sağlamak için Microsoft Entra ID ile yerel tümleştirmesini de kullanır. Microsoft Entra Galerisi'nde zaten görünen uygulamalar için çoklu oturum açma uygulayabilir ve uygulamayı Microsoft Entra ID ile yönetebilirsiniz. Bunu yapmak için, ilgili uygulamanın görüntülendiği satırda satırın sonundaki üç noktayı seçin ve ardından Uygulamayı Microsoft Entra ID ile yönet'i seçin.

Sürekli izleme: Uygulamaları ayrıntılı bir şekilde incelediğinize göre, uygulamaları izleyen ve gerektiğinde denetim sağlayan ilkeler ayarlamak isteyebilirsiniz.

Artık ilkeleri oluşturmanın zamanı geldi. Böylece, endişe ettiğiniz bir şey olduğunda otomatik olarak uyarılabilirsiniz. Örneğin, ilgilendiğiniz bir uygulamadaki indirmelerde veya trafikte ani bir artış olduğunda size haber veren bir Uygulama bulma ilkesi oluşturmak isteyebilirsiniz. Bunu başarmak için bulunan kullanıcılar ilkesi,Bulut depolama uygulaması uyumluluk denetimi ve Yeni riskli uygulamada Anormal davranışı etkinleştirmeniz gerekir. Ayrıca ilkeyi sizi e-postayla bilgilendirecek şekilde ayarlamanız gerekir. Daha fazla bilgi için bkz. ilke şablonu başvurusu, bulut bulma ilkeleri hakkında daha fazla bilgi ve Uygulama bulma ilkelerini yapılandırma.

Uyarılar sayfasına bakın ve uygulama bulma uyarılarına bakmak için İlke türü filtresini kullanın. Uygulama bulma ilkelerinizle eşleşen uygulamalar için, örneğin uygulamanın kullanıcıları ile iletişim kurarak uygulamayı kullanmaya yönelik iş gerekçesi hakkında daha fazla bilgi edinmek için gelişmiş bir araştırma yapmanız önerilir. Ardından, uygulamanın riskini değerlendirmek için 2. Aşama'daki adımları yineleyin. Daha sonra, gelecekte kullanımını onaylayıp onaylamadığınız veya kullanıcı bir sonraki eriştiğinde uygulamayı engellemek isteyip istemediğinize karar verin. Bu durumda, güvenlik duvarınız, ara sunucunuz veya güvenli web ağ geçidiniz kullanılarak engellenebilmesi için uygulamayı tasdiksiz olarak etiketlemeniz gerekir. Daha fazla bilgi için bkz. Uç Nokta için Microsoft Defender ile tümleştirme, Zscaler ile tümleştirme, iboss ile tümleştirme ve Blok betiğini dışarı aktararak uygulamaları engelleme.

4. Aşama: Gelişmiş Gölge BT bulma raporlaması

Defender for Cloud Apps'de sağlanan raporlama seçeneklerine ek olarak, daha fazla araştırma ve analiz için bulut bulma günlüklerini Microsoft Sentinel ile tümleştirebilirsiniz. Veriler Microsoft Sentinel olduğunda panolarda görüntüleyebilir, Kusto sorgu dilini kullanarak sorgu çalıştırabilir, sorguları Microsoft Power BI'a aktarabilir, diğer kaynaklarla tümleştirebilir ve özel uyarılar oluşturabilirsiniz. Daha fazla bilgi için bkz. Microsoft Sentinel tümleştirme.

5. Aşama: Tasdikli uygulamaları denetleme

API'ler aracılığıyla uygulama denetimini etkinleştirmek için, sürekli izleme için API aracılığıyla uygulamaları bağlayın .

Koşullu erişim uygulama denetimini kullanarak uygulamaları koruma.

Bulut uygulamalarının doğası gereği günlük olarak güncelleştirilir ve her zaman yeni uygulamalar görünür. Bu nedenle, çalışanlar sürekli olarak yeni uygulamalar kullanıyor ve ilkelerinizi izlemeye ve gözden geçirmeye ve güncelleştirmeye, kullanıcılarınızın hangi uygulamaları kullandığını ve kullanım ve davranış düzenlerini denetlemeye devam etmek önemlidir. İstediğiniz zaman bulut bulma panosuna gidip hangi yeni uygulamaların kullanıldığını görebilir ve kuruluşunuzun ve verilerinizin korunduğundan emin olmak için bu makaledeki yönergeleri tekrar izleyebilirsiniz.

Sonraki adımlar

Herhangi bir sorunla karşılaşırsanız size yardımcı olmak için buradayız. Ürün sorununuzla ilgili yardım veya destek almak için lütfen bir destek bileti açın.