Defender for Cloud Apps etkinliklerini filtreleme ve sorgulama

Bu makalede, Defender for Cloud Apps etkinlik filtreleri ve sorguları için açıklamalar ve yönergeler sağlanır.

Etkinlik filtreleri

Uygulanabilecek etkinlik filtrelerinin listesi aşağıdadır. Filtrelerin çoğu birden çok değeri desteklemenin yanı sıra size ilke oluşturma için güçlü bir araç sağlamaz .

Etkinlik Kimliği - Yalnızca kimliklerine göre belirli etkinlikleri arayın. Bu filtre, Microsoft Defender for Cloud Apps SIEM'inize (SIEM aracısını kullanarak) bağladığınızda ve Defender for Cloud Apps kullanarak uyarıları daha fazla araştırmak istediğinizde kullanışlıdır.

Etkinlik nesneleri – Etkinliğin yapıldığı nesneleri arayın. Bu filtre dosyalar, klasörler, kullanıcılar veya uygulama nesneleri için geçerlidir.

Etkinlik nesnesi kimliği - nesnenin kimliği (dosya, klasör, kullanıcı veya uygulama kimliği).

Öğe - Herhangi bir etkinlik nesnesinin (örneğin, kullanıcı adları, dosyalar, parametreler, siteler) adına veya kimliğine göre aramanızı sağlar. Etkinlik nesnesi Öğesi filtresi için, İçerir, Eşittir veya Belirli bir öğeyle başlar öğelerinin filtrelenip filtrelenmeyeceğini seçebilirsiniz.

Not

Etkinlik İlkesi'nin Etkinlik nesnesi Öğe filtresi yalnızca Eşittir işlecini destekler.

Eylem türü - Uygulamada gerçekleştirilen daha belirli bir eylemi arayın.

Etkinlik türü - Uygulama etkinliğini arayın.

Not

Uygulamalar filtreye yalnızca ilgili uygulama için etkinlik varsa eklenir.

Yönetim etkinliği – Yalnızca yönetim etkinliklerini arayın.

Not

Defender for Cloud Apps Google Cloud Platform (GCP) yönetim etkinliklerini yönetim etkinlikleri olarak işaretleyemez.

Uyarı Kimliği - Uyarı kimliğine göre arama yapın.

Uygulama – Yalnızca belirli uygulamalardaki etkinlikleri arayın.

Uygulanan eylem - Uygulanan idare eylemine göre arama: Engellendi, Ara sunucuyu atla, Şifresi çözülmüş, Şifrelenmiş, Şifreleme başarısız, Eylem yok.

Tarih : Etkinliğin gerçekleştiği tarih. Filtre, tarih öncesi/sonrası tarihlerini ve tarih aralığını destekler.

Cihaz etiketi - Intune uyumlu, karma Microsoft Entra veyaGeçerli istemci sertifikasına göre arama yapın.

Cihaz türü - Yalnızca belirli bir cihaz türü kullanılarak yapılan etkinlikleri arayın. Örneğin, mobil cihazlardan, bilgisayarlardan veya Tabletlerden gelen tüm etkinlikleri arayın.

Dosyalar ve klasörler - Etkinliğin gerçekleştirildiği dosya ve klasörleri arayın.

- Dosya Kimliği - Etkinliğin gerçekleştirildiği Dosya Kimliğine göre aramanızı sağlar.

- Ad - Dosya veya klasörlerin adı üzerindeki filtreler. Adın ile bitip bitmediğini, buna eşit olup olmadığını veya arama değerinizle başlayıp başlamayabileceğini seçebilirsiniz.

- Belirli dosya veya klasörler - Belirli dosya veya klasörleri dahil edebilir veya hariç tutabilirsiniz. Dosya veya klasörleri seçerken listeyi Uygulama, Sahip veya kısmi Dosya Adı'nagöre filtreleyebilirsiniz.

IP adresi – Etkinliğin gerçekleştirildiği ham IP adresi, kategori veya etiket.

- Ham IP adresi - Ham IP adresleri üzerinde veya ham IP adresleri tarafından gerçekleştirilen etkinlikleri aramanızı sağlar. Ham IP'ler eşit olabilir, eşit olamaz, ile başlayabilir veya belirli bir diziyle başlamaz.

- IP kategorisi - Etkinliğin gerçekleştirildiği IP adresinin kategorisi, örneğin, yönetim IP adresi aralığındaki tüm etkinlikler. Kategorilerin ilgili IP adreslerini içerecek şekilde yapılandırılması gerekir. Bazı IP'ler varsayılan olarak kategorilere ayrılmış olabilir. örneğin, Microsoft tehdit bilgileri kaynakları tarafından riskli olarak sınıflandırılacak IP adresleri vardır. IP kategorilerini yapılandırmayı öğrenmek için bkz. Verileri gereksinimlerinize göre düzenleme.

- IP etiketi - Etkinliğin gerçekleştirildiği IP adresinin etiketi, örneğin anonim ara sunucu IP adreslerinden gelen tüm etkinlikler. Defender for Cloud Apps, yapılandırılamayan bir dizi yerleşik IP etiketi oluşturur. Ayrıca, IP etiketlerinizi yapılandırabilirsiniz. IP etiketlerinizi yapılandırma hakkında daha fazla bilgi için bkz. Verileri gereksinimlerinize göre düzenleme.

Yerleşik IP etiketleri şunları içerir:

- Microsoft uygulamaları (14 tanesi)

- Anonim ara sunucu

- Botnet (etkinliğin belirli bir botnet hakkında daha fazla bilgi edinmek için bir bağlantı içeren bir botnet tarafından gerçekleştirildiğini göreceksiniz)

- Darknet tarama IP'si

- Kötü amaçlı yazılım C&C sunucusu

- Uzaktan Bağlantı Çözümleyicisi

- Uydu sağlayıcıları

- Akıllı proxy ve erişim ara sunucusu (bilerek dışarıda bırakılır)

- Tor çıkış düğümleri

- Zscaler

Kimliğine bürünülen etkinlik - Yalnızca başka bir kullanıcı adına gerçekleştirilen etkinlikleri arayın.

Örnek - Etkinliğin gerçekleştirildiği veya gerçekleştiril olmadığı uygulama örneği.

Konum - Etkinliğin gerçekleştirildiği ülke/bölge.

Eşleşen İlke - Portalda ayarlanan belirli bir ilkeyle eşleşen etkinlikleri arayın.

Kayıtlı ISS - Etkinliğin gerçekleştirildiği ISS.

Kaynak - Etkinliğin algılandığı kaynağa göre arama. Kaynak aşağıdakilerden biri olabilir:

- Uygulama bağlayıcısı - Doğrudan uygulamanın API bağlayıcısından gelen günlükler.

- Uygulama bağlayıcısı analizi - API bağlayıcısı tarafından taranan bilgilere dayalı zenginleştirmeler Defender for Cloud Apps.

Kullanıcı - Etki alanı, grup, ad veya kuruluş olarak filtrelenebilen etkinliği gerçekleştiren kullanıcı. Belirli bir kullanıcı olmadan etkinlikleri filtrelemek için 'ayarlanmadı' işlecini kullanabilirsiniz.

- Kullanıcı etki alanı - Belirli bir kullanıcı etki alanını arayın.

- Kullanıcı kuruluşu - Etkinliği gerçekleştiren kullanıcının kuruluş birimi( örneğin, EMEA_marketing kullanıcılar tarafından gerçekleştirilen tüm etkinlikler). Bu yalnızca kuruluş birimlerini kullanan bağlı Google Workspace örnekleri için geçerlidir.

- Kullanıcı grubu - Bağlı uygulamalardan içeri aktarabileceğiniz belirli kullanıcı grupları, örneğin Microsoft 365 yöneticileri.

- Kullanıcı adı - Belirli bir kullanıcı adını arayın. Belirli bir kullanıcı grubundaki kullanıcıların listesini görmek için Etkinlik çekmecesinde kullanıcı grubunun adını seçin. Tıkladığınızda, sizi gruptaki tüm kullanıcıların listelendiği Hesaplar sayfasına götürür. Buradan, gruptaki belirli kullanıcıların hesaplarının ayrıntılarını inceleyebilirsiniz.

-

Kullanıcı grubu ve Kullanıcı adı filtreleri, Farklı filtresi kullanılarak ve aşağıdakilerden herhangi biri olabilecek kullanıcının rolü seçilerek daha fazla filtrelenebilir:

- Yalnızca etkinlik nesnesi - seçilen kullanıcı veya kullanıcı grubunun söz konusu etkinliği gerçekleştirmediğini gösterir; etkinliğin nesnesiydiler.

- Yalnızca aktör - kullanıcının veya kullanıcı grubunun etkinliği gerçekleştirdiği anlamına gelir.

- Herhangi bir rol - Etkinliği gerçekleştiren kişi veya etkinliğin nesnesi olarak kullanıcının veya kullanıcı grubunun etkinliğe dahil olduğu anlamına gelir.

Kullanıcı aracısı - etkinliği ile kimden kullanıcı aracısı gerçekleştirildi.

Kullanıcı aracısı etiketi - Eski işletim sistemlerinden veya eski tarayıcılardan gelen tüm etkinlikler gibi yerleşik kullanıcı aracısı etiketi.

Etkinlik sorguları

Araştırmayı daha da basit hale getirmek için artık özel sorgular oluşturabilir ve bunları daha sonra kullanmak üzere kaydedebilirsiniz.

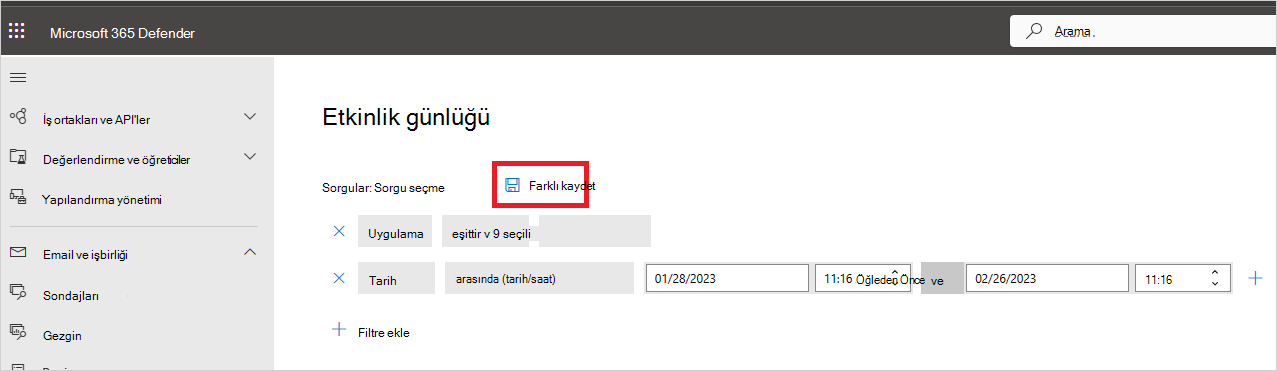

Etkinlik günlüğü sayfasında, uygulamalarınızda gerektiği gibi detaya gitmek için yukarıda açıklandığı gibi filtreleri kullanın.

Sorgunuzu derlemeyi tamamladıktan sonra Farklı kaydet düğmesini seçin.

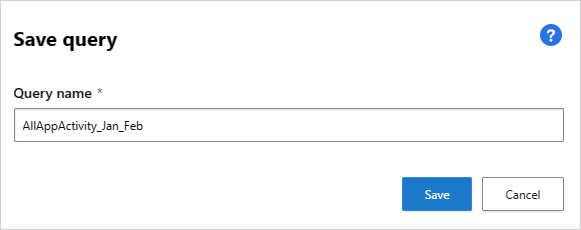

Sorguyu kaydet açılır penceresinde sorgunuzu adlandırın.

Gelecekte bu sorguyu yeniden kullanmak için Sorgular'ın altında Aşağı kaydırarak Kaydedilen sorgular'a gelin ve sorgunuzu seçin.

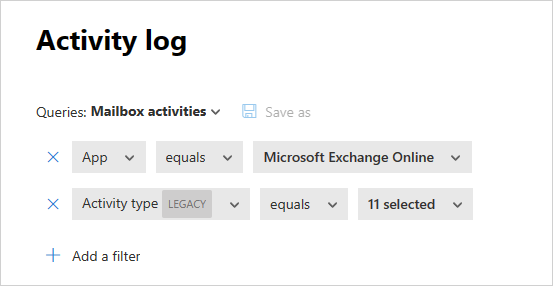

Defender for Cloud Apps size Önerilen sorgular da sağlar. Önerilen sorgular, etkinliklerinizi filtreleyen önerilen araştırma yollarını sağlar. Bu sorguları düzenleyebilir ve özel sorgular olarak kaydedebilirsiniz. İsteğe bağlı olarak önerilen sorgular şunlardır:

Yönetici etkinlikleri - Tüm etkinliklerinizi yalnızca yöneticileri içeren etkinlikleri görüntüleyecek şekilde filtreler.

İndirme etkinlikleri - Kullanıcı listesini .csv dosyası olarak indirme, paylaşılan içeriği indirme ve klasör indirme gibi yalnızca indirme etkinlikleri olan etkinlikleri görüntülemek için tüm etkinliklerinizi filtreler.

Başarısız oturum açma - Tüm etkinliklerinizi yalnızca başarısız oturum açma ve başarısız oturum açma işlemleri SSO aracılığıyla görüntüleyecek şekilde filtreler

Dosya ve klasör etkinlikleri - Tüm etkinliklerinizi yalnızca dosya ve klasörlerle ilgili etkinlikleri görüntüleyecek şekilde filtreler. Filtre, klasörleri karşıya yükleme, indirme ve bunlara erişmenin yanı sıra dosya oluşturma, silme, karşıya yükleme, indirme, quarantining ve dosyalara erişme ve içerik aktarmayı içerir.

Kimliğe bürünme etkinlikleri - Tüm etkinliklerinizi yalnızca kimliğe bürünme etkinliklerini görüntüleyecek şekilde filtreler.

Parola değişiklikleri ve sıfırlama istekleri - Tüm etkinliklerinizi yalnızca parola sıfırlama, parola değiştirme ve bir sonraki oturum açma işleminde kullanıcıyı parolayı değiştirmeye zorlama içeren etkinlikleri görüntüleyecek şekilde filtreler.

Paylaşım etkinlikleri - Tüm etkinliklerinizi yalnızca şirket bağlantısı oluşturma, anonim bağlantı oluşturma ve okuma/yazma izinleri verme gibi klasörleri ve dosyaları paylaşmayı içeren etkinlikleri görüntüleyecek şekilde filtreler.

Başarılı oturum açma - Tüm etkinliklerinizi yalnızca kimliğine bürünme eylemi, oturum açma kimliğine bürünme, çoklu oturum açma oturum açma işlemleri ve yeni bir cihazdan oturum açma gibi başarılı oturum açma işlemleri içeren etkinlikleri görüntüleyecek şekilde filtreler.

Ayrıca, önerilen sorguları yeni bir sorgu için başlangıç noktası olarak kullanabilirsiniz. İlk olarak, önerilen sorgulardan birini seçin. Ardından, gerektiği gibi değişiklikler yapın ve son olarak Farklı kaydet'i seçerek yeni bir Kayıtlı sorgu oluşturun.

Altı ay önce sorgu etkinlikleri

30 günden eski etkinlikleri araştırmak için Etkinlik günlüğüne gidebilir ve ekranın sağ üst köşesindeki Araştır 6 ay'ı seçebilirsiniz:

Buradan, normalde Etkinlik Günlüğü ile yapılan filtreleri aşağıdaki farklarla tanımlayabilirsiniz:

Tarih filtresi zorunludur ve bir haftalık bir süreyle sınırlıdır. Bu, etkinlikleri altı aya kadar sorgulayabileceğiniz ancak aynı anda yalnızca bir hafta boyunca yapabileceğiniz anlamına gelir.

Yalnızca aşağıdaki alanlar için 30 günden fazla süre önce sorgulanması desteklenir:

- Etkinlik Kimliği

- Etkinlik türü

- Eylem türü

- Uygulama

- IP adresi

- Konum

- Kullanıcı Adı

Örneğin:

Etkinlikleri altı ay önce dışarı aktarma (Önizleme)

Sol üst köşedeki Dışarı Aktar düğmesine tıklayarak altı aya kadar olan tüm etkinlikleri dışarı aktarabilirsiniz

Verileri dışarı aktarırken altı aya kadar bir tarih aralığı seçebilir ve özel etkinlikleri dışlayabilirsiniz.

Dışarı aktarılan dosya 100.000 kayıtla sınırlıdır ve CSV biçiminde olacaktır.

Sonuç dosyasına Dışarı Aktarılan raporlar altından erişilebilir. Kullanıcılar, dışarı aktarma işleminin durumunu görüntülemek ve geçmiş dışarı aktarmalara erişmek için Microsoft 365 Defender portalında Raporlar -> Bulut Uygulamaları'na gidebilir.

Özel etkinlikler içeren raporlar, raporlar sayfasında Bir Göz simgesiyle işaretlenir.

![]()