Azure'da SaaS iş yükleri için idare

İdare, bulut hizmetlerini kullanımınızı düzenlemek, denetlemek ve düzenlemeye yardımcı olmak için kullanabileceğiniz denetimler, uygulamalar ve araçlar kümesidir. İdareyi kabul edilebilir kullanım için standartlar belirleyen, yetkisiz erişimi ve değişiklikleri önleyen ve bulut etkinliklerini genel bulut stratejinizle uyumlu hale getiren bir dizi koruma olarak düşünebilirsiniz. Etkili idare riskleri azaltır, uyumluluğu sağlamaya yardımcı olur ve kuruluşunuzun iş hedeflerini destekler. Hizmet olarak yazılım (SaaS) çözümü oluşturduğunuzda, idarenin önceliğini en baştan belirlemeniz çok önemlidir. Bu yaklaşım güvenli, uygun maliyetli ve verimli bir çözüm için temel oluşturur.

Maliyet idaresi

İşletmenizin başarısını sağlamaya yardımcı olmak için çözümünüzü çalıştırma maliyetlerini anlamak kritik önem taşır. Bu maliyetleri etkili bir şekilde analiz etmeniz, yönetmeniz ve iyileştirmeniz ve bunlar üzerinde denetim sahibi olmanız gerekir. Azure'da çözümünüzü oluşturmaya başladığınızda maliyetlerinizi tahmin etmek için fiyatlandırma hesaplayıcıları ve maliyet çözümleyicileri gibi araçları kullanabilirsiniz.

SaaS maliyetlerini izleme ve denetleme ve müşterilerinizden fatura alma hakkında daha fazla bilgi için bkz . Azure'da SaaS iş yükleri için faturalama ve maliyet yönetimi.

Tasarımla ilgili dikkat edilecek noktalar

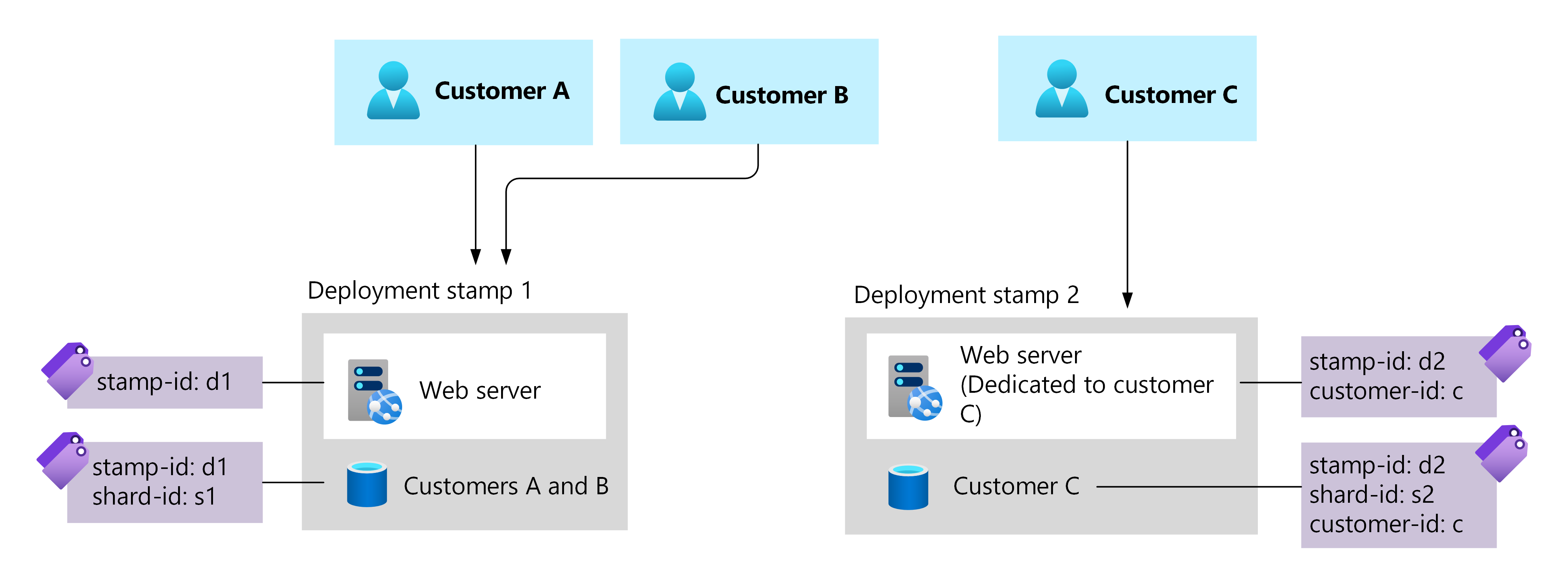

Adlandırma kuralı ve etiketleme stratejisi geliştirme. Adlar ve etiketler, kaynaklarınızı yönetmek ve sahipliği hızla belirlemek için kullanabileceğiniz meta veriler sağlar. Tutarlı kaynak adlandırma, Azure kaynaklarınızı yönetmenize ve yönetmenize yardımcı olabilir. Azure kaynak etiketleri, kaynaklarınıza uyguladığınız ve bunları tanımlamak için kullandığınız meta veri anahtar-değer çiftleridir.

Aşağıdakiler gibi bilgileri izlemenize yardımcı olması için meta verileri kullanmayı göz önünde bulundurun:

- Kaynağın türü.

- İlişkili iş yükü.

- Üretim, hazırlama veya geliştirme gibi kullanıldığı ortam.

- Kaynağın konumu.

- Müşteriye özgü dağıtımlar için kaynağı kullanan müşteri veya müşteri grubu.

Kaynak adlandırma stratejileri için bkz. Bulut Benimseme Çerçevesi: Kaynak adlandırma.

İlkeler aracılığıyla otomatik idare uygulama. İlkeler, kuruluş standartlarını tanımlamada ve iş yüklerinizin ve kaynaklarınızın uyumluluğunu değerlendirmede etkili olur. Kaynak tutarlılığı, mevzuat uyumluluğu, güvenlik, yönetim ve maliyet verimliliği elde etmek için kullanabileceğiniz bir idare aracıdır.

İş yükü gereksinimleriniz için özelleştirilmiş izin verilen hizmetler ve hizmet türlerinden oluşan bir hizmet kataloğu oluşturmak için Azure İlkesi kullanın. Bu katalog, yalnızca onaylı hizmetlerin kullanıldığından emin olmaya yardımcı olarak yanlışlıkla fazla harcamayı önleyebilir. Örneğin, ihtiyacınız olan sanal makinelerin (VM) türünü, serisini ve boyutunu belirledikten sonra, yalnızca bu VM'lerin dağıtımına izin veren bir ilke uygulayabilirsiniz. İzin düzeyi ne olursa olsun ilkeleri tüm kullanıcılar ve sorumlular arasında tekdüzen olarak uygulayın.

Denge: Güvenlik ve operasyonel verimlilik. Çok fazla ilke uygulamak ekibinizin üretkenliğini azaltabilir. En önemli öğeler üzerinde otomatik denetimler uygulamaya çaba gösterin.

Maliyet yönetimi araçlarını kullanın. Microsoft Maliyet Yönetimi, maliyet idaresini desteklemek için aşağıdakiler gibi çeşitli araçlar sağlar:

Maliyet analizi , bulut harcamalarınızla ilgili analizlere ve içgörülere erişmek için kullanabileceğiniz bir araçtır. Bu maliyetleri farklı akıllı ve özelleştirilebilir görünümler aracılığıyla gözden geçirebilirsiniz. Bu görünümlerde kaynak gruplarına, hizmetlere ve aboneliklere göre maliyetler gibi içgörüler ayrıntılı olarak görüntülenir. Maliyet analizini kullanarak birikmiş ve günlük maliyetleri analiz edebilir ve faturalarınızın ayrıntılarını gözden geçirebilirsiniz.

Maliyet Yönetimi'ndeki bütçeler , Azure'da farklı kapsamlarda harcama korumaları ve uyarılar oluşturmak için kullanabileceğiniz bir araçtır. Bütçe uyarılarını gerçek harcamaya veya tahmini harcamaya göre yapılandırabilirsiniz. Ayrıca yönetim grupları, abonelikler veya kaynak grupları gibi çeşitli düzeylerde bütçe atayabilirsiniz.

Maliyet uyarıları , üç ayrı uyarı türü aracılığıyla bulut harcamalarınızı izlemenize yardımcı olur.

Bütçe uyarıları, bütçe eşiklerine ulaştığınızda veya yakın zamanda tahmin edilen eşiklere ulaştığınızda alıcıları bilgilendirir.

Anomali uyarıları , bulut harcamalarınızda beklenmeyen değişiklikler olduğunda alıcıları bilgilendirir.

Zamanlanmış uyarılar, alıcılara genel bulut harcamalarıyla ilgili günlük, haftalık veya aylık raporlar gönderir.

Tasarım önerileri

| Öneri | Avantaj |

|---|---|

| Maliyet Yönetimi'nin etkinleştirilmesi. Araçlar Azure portalında ve ödeme hesabına, aboneliğe, kaynak grubuna veya yönetim grubuna erişimi olan herkes tarafından kullanılabilir. |

Microsoft Bulut'ta harcamalarınızı analiz eden, izleyen ve en iyi duruma getiren araçlara erişim elde edebilirsiniz. |

| İzin verilen kaynak türleri ve konumlar gibi maliyet denetimlerini zorunlu kılmaya yardımcı olmak için Azure İlkesi oluşturun. | Bu strateji tutarlı standartları zorunlu kılmanıza, dağıtılabilir kaynakları denetlemenize ve kaynaklarınızla bulut harcamalarınızın uyumluluğunu izlemenize yardımcı olur. |

| Uygun maliyet uyarılarını etkinleştirin. | Maliyet uyarıları, beklenmeyen bulut harcamaları veya önceden tanımlanmış sınırlara yaklaştığınızda sizi bilgilendirir. |

| Tutarlı bir adlandırma kuralı ve kaynak etiketleri kullanın. Belirli bir müşteriye ayrılmış kaynakları belirtmek için Azure kaynak etiketlerini uygulayın. | Tutarlı meta veriler, hangi kaynakların hangi müşteriye ait olduğunu izlemenize yardımcı olur. Bu uygulama özellikle müşterilere ayrılmış kaynakları dağıttığınızda önemlidir. |

Güvenlik ve uyumluluk

Güvenlik ve uyumluluk, bulut iş yükü için temel tasarım ilkeleri ve uygun bulut idaresinin temel bileşenlerindendir. Rol tabanlı erişim denetimleri gibi güvenlik denetimleri, kullanıcıların ortamınızda gerçekleştirebileceği eylemlerin belirlenmesine yardımcı olur. İlkeler aracılığıyla yapılan denetimler, dağıtılan iş yükleriniz için belirli mevzuat uyumluluğu standartlarına ulaşmanıza yardımcı olabilir.

Daha fazla bilgi için bkz. Azure rol tabanlı erişim denetimi (RBAC) ve Azure İlkesi.

Bir SaaS çözümü geliştirirken, müşterileriniz verilerini korumanız ve iş operasyonlarını desteklemeniz için size bağlıdır. Bir SaaS çözümünü müşteriler adına çalıştırmak için güvenlik beklentilerini karşılamanız veya aşmanız gerekir. Müşterileriniz tarafından uygulanan belirli uyumluluk gereksinimlerini de karşılamanız gerekebilir. Bu gereksinim, sağlık hizmetleri ve finansal hizmetler gibi düzenlemeye tabi sektörlerdeki müşteriler ve birçok kurumsal müşteri için yaygındır.

Tasarımla ilgili dikkat edilecek noktalar

Microsoft Entra kiracılarını tanımlayın. Microsoft Entra kiracısı, Azure kaynaklarınızı yönetebilecek kimliklerin sınırını tanımlar. Çoğu kuruluş için, tüm kaynaklarınızda tek bir Microsoft Entra kiracısı kullanmak iyi bir uygulamadır. SaaS oluştururken, gereksinimlerinize bağlı olarak Microsoft Entra kiracılarını birleştirmek veya ayırmak için kullanabileceğiniz farklı yaklaşımlar vardır.

SaaS kullanıp kullanmayacağınız konusunda karar verirken üç farklı kullanım örneği türünü göz önünde bulundurmanız önemlidir:

Bazen kurumsal veya kurumsal olarak da adlandırılan iç SaaS, Microsoft 365 ve kendi kullandığınız diğer araçlar da dahil olmak üzere kendi kuruluşunuzun kaynaklarını barındırdığınız zamandır.

Üretim SaaS , müşterilerin bağlanıp kullandığı SaaS çözümünüz için Azure kaynaklarını barındırdığınız zamandır.

Üretim dışı SaaS, SaaS çözümünüzün geliştirme, test ve hazırlama ortamları gibi üretim dışı ortamları için Azure kaynaklarını barındırdığınız zamandır.

Çoğu bağımsız yazılım satıcısı (ISV), önceki listedeki tüm amaçlar için tek bir Microsoft Entra kiracısı kullanır.

Bazen, bazı amaçları birden çok Microsoft Entra kiracısı arasında ayırmak için belirli bir iş gerekçeniz olabilir. Örneğin, yüksek güvenlikli kamu müşterileri ile çalışıyorsanız, şirket içi uygulamalarınız ve üretim ve üretim dışı SaaS iş yükleriniz için ayrı dizinler kullanmanızı gerektirebilir. Bu gereksinimler sık karşılaşılan bir durum değildir.

Önemli

Birden çok Microsoft Entra kiracısını yönetmek zor olabilir. Birden çok kiracıyı yönetmek yönetim ek yükünüzü ve maliyetlerinizi artırır. Dikkatli değilseniz, birden çok kiracı güvenlik risklerinizi artırabilir. Yalnızca kesinlikle gerekli olduğunda birden çok Microsoft Entra kiracısı kullanın.

SaaS'yi dağıtırken Microsoft Entra kiracılarını yapılandırma hakkında daha fazla bilgi için bkz . Azure giriş bölgeleri için ISV ile ilgili dikkat edilmesi gerekenler.

Kimliklerinizi yönetin. Kimlik, erişim yönetiminin temelini oluşturan bulut güvenliğinin temel taşıdır. SaaS geliştirirken dikkate almanız gereken çeşitli kimlik türleri vardır. SaaS çözümlerinde kimlik hakkında daha fazla bilgi için bkz . Azure'da SaaS iş yükleri için kimlik ve erişim yönetimi.

Azure kaynaklarınıza erişimi denetleme. Azure kaynaklarınız çözümünüzün kritik bileşenleridir. Azure, kaynaklarınızı korumanın birden çok yolunu sağlar.

Azure RBAC , Azure denetim düzlemine ve ortamınızdaki kaynaklara erişimi denetleen yetkilendirme sistemidir. Azure RBAC, Azure kaynaklarına karşı gerçekleştirebileceğiniz eylemleri belirleyen önceden tanımlanmış ve özel rollerden oluşan bir koleksiyondur. Roller, ayrıcalıklı yönetici rolleri ve iş işlevi rolleri olarak kategorilere ayrılmıştır. Bu roller, tanımladığınız kapsamdaki bir kaynak kümesiyle yapabileceklerini sınırlar. Azure RBAC, iş yükünü yöneten herkese en az ayrıcalıklı erişim verebilir.

Azure kilitleri , Azure kaynaklarınızın yanlışlıkla silinmesini ve değiştirilmesini önlemeye yardımcı olabilir. Bir kaynağa kilit uyguladığınızda, ayrıcalıklı yönetici rollerine sahip kullanıcılar bile önce kilidi açıkça silmedikleri sürece kaynağı silemez.

Denge: Güvenlik ve operasyonel verimlilik. RBAC ve kilitler, bulut güvenliği ve idare stratejisinin önemli öğeleridir. Ancak, ortak işlemleri kimlerin gerçekleştirebileceğini ciddi şekilde kısıtladığınızda ortaya çıkabilecek operasyonel karmaşıklıkları göz önünde bulundurun. Güvenlik ve işlevsel gereksinimlerinizi dengelemeye çalışın. Acil bir durum söz konusuysa veya önemli kişiler kullanılamıyorsa sorumlulukları ilerletmek için net bir planınız vardır.

Mevzuat standartlarına uyun. Birçok müşterinin belirli uyumluluk düzenlemelerini karşılamak için kaynaklarına katı denetimler yerleştirmesi gerekir. Azure, kuruluşunuzun Azure'da uyumluluk gereksinimlerinizi karşılayan bir çözüm oluşturmasına yardımcı olmak için birden çok araç sağlar.

Azure İlkesi kuruluş standartlarını tanımlamanıza ve iş yüklerinizin ve kaynaklarınızın uyumluluğunu değerlendirmenize ve zorunlu kılmanıza yardımcı olabilir. Önceden tanımlanmış standartları veya kendi özel uyumluluk standartlarınızı uygulayabilirsiniz. Azure İlkesi, ortak mevzuat standartları için birçok yerleşik ilke girişimi veya ilke grubu içerir. Bu ilkeler FedRAMP High, HIPAA, HITRUST, PCI DSS ve ISO 27001'i içerir. İlkeleri ortamınıza uyguladığınızda, uyumluluk panosu genel uyumluluğunuzun ayrıntılı bir puanını sağlar. Ortamınızı standartlara getirmek için bir düzeltme planı oluştururken bu panoyu kullanabilirsiniz. Azure İlkesi kullanarak:

İlkede tanımlanan ölçütlere göre kaynakların dağıtımını reddedin. Örneğin, veri kaynaklarının veri yerleşimi gereksinimlerinizin ihlal edildiği Azure bölgelerinde dağıtılmasını engelleyebilirsiniz.

Uyumluluk standartlarınıza uygun yapılandırmalarla dağıtılıp dağıtılmadığını belirlemek için kaynakların dağıtımını veya yapılandırmasını denetleyin. Örneğin, vm'leri denetleyerek yedeklemenin yapılandırıldığını doğrulayabilir ve yapılandırılmamış VM'leri listeleyebilirsiniz.

Bir kaynağın dağıtımını düzeltme. Uzantıları dağıtarak veya yeni veya mevcut kaynakların yapılandırmasını değiştirerek uyumsuz kaynakları düzeltmek için ilkeler yapılandırabilirsiniz. Örneğin, Uç Nokta için Microsoft Defender vm'lerinize otomatik olarak dağıtmak için bir düzeltme görevi kullanabilirsiniz.

Bulut için Microsoft Defender, aboneliklerinizde uyguladığınız standartlar ve karşılaştırmalarda uyumluluk denetimleri ve en iyi yöntemlere karşı kaynaklarınızın yapılandırmasının sürekli olarak değerlendirilmesini sağlar. Bulut için Defender, yapmanız gereken değişiklikleri belirlemenize yardımcı olan genel uyumluluk puanını hesaplar.

varsayılan olarak, Bulut için Defender güvenlik ve uyumluluk tabanlı uygulamalar için temel standart olarak Microsoft bulut güvenlik karşılaştırmasını (MCSB) kullanır. MCSB, Microsoft tarafından sağlanan ve Azure'da çoğu iş yükü için önerdiğimiz bir uyumluluk denetimleri kümesidir. Başka bir standardı karşılamanız gerekiyorsa diğer kullanılabilir uyumluluk tekliflerini kullanabilirsiniz.

İpucu

Bir mevzuat standardına hemen uymanız gerekmese bile, yine de uymanız gerekir. Çözümünüzü dağıtmaya başladığınızda MCSB gibi bir standarda uymak, daha sonra geriye dönük olarak uygulamaktan çok daha kolaydır.

Uyumluluk standartlarını çeşitli kapsamlara uygulayabilirsiniz. Örneğin, belirli bir standart kapsamında olduğu gibi belirli bir Azure aboneliği tanımlayabilirsiniz. Bulut için Defender kullanarak diğer bulut sağlayıcılarında barındırılan kaynakların yapılandırmasını da değerlendirebilirsiniz.

Tasarım önerileri

| Öneri | Avantaj |

|---|---|

| Kullanıcıların ve grupların iş işlevlerini tamamlaması için gereken en az miktarda erişim verin. Ayrıcalıklı rol atamalarının sayısını sınırlayın. Ayrıcalıklı yönetici rolü yerine işe özgü bir rol kullanıp kullanamadığını belirleyin. |

Kimlik bilgilerinin gizliliği ihlal edilirse, açığa çıkarma süresini azaltabilirsiniz. |

| Azure abonelik sahibi sayısını sınırlayın. | Çok fazla abonelik sahibi güvenliği aşılmış bir kimlik bilgisi riskini artırır. |

| Kullanıcılar yerine gruplara roller atayın. | Bu yaklaşım, gerekli rol ataması sayısını azaltır ve bu da yönetim ek yükünü azaltır. |

| Tasarım sürecinin başlarında bir güvenlik temeli benimseyin. MCSB'yi başlangıç noktası olarak düşünün. MCSB, Azure'da ve diğer bulutlardaki ve şirket içindeki ortamlardaki uygulamalarınızın güvenliğini geliştirmek için net, eyleme dönüştürülebilir öneriler sağlar. | MCSB, buluta özgü denetimlere odaklanarak genel güvenlik duruşunuzu güçlendirmenize yardımcı olur. |

| Ortamınızda yanlışlıkla yapılan değişiklikleri önlemek için Azure kilitlerini kullanın. | Kilitler kaynakların, kaynak gruplarının ve aboneliklerin yanlışlıkla değiştirilmesini ve silinmesini önlemeye yardımcı olabilir. |

| Uyumluluğu değerlendirmek için Azure İlkesi veya Bulut için Defender kullanın. | İlkeler, kuruluş standartlarının uygulanmasına ve mevzuat uyumluluğunu karşılamaya yardımcı olabilir. |

Ek kaynaklar

Çok kiracılılık, SaaS iş yüklerini tasarlamaya yönelik temel bir iş metodolojisidir. Bu makaleler idareyle ilgili dikkat edilmesi gerekenler hakkında daha fazla bilgi sağlar:

Sonraki adım

Kaynaklarınız için doğru Azure bölgelerini seçmeye yönelik stratejileri öğrenin ve SaaS çözümünüzün büyümesini ve gelişimini desteklemek için bir kaynak düzenleme stratejisi geliştirin.