Yönetilen HSM günlük kaydı

Bir veya daha fazla Yönetilen HSM oluşturduktan sonra HSM'lerinize nasıl ve ne zaman erişildiğini ve kim tarafından erişildiğini izlemek isteyebilirsiniz. Bu işlemi, sağladığınız bir Azure depolama hesabına bilgi kaydeden günlüğü etkinleştirerek yapabilirsiniz. Belirtilen depolama hesabınız için insights-logs-auditevent adlı yeni bir kapsayıcı otomatik olarak oluşturulur. Bu depolama hesabını birden çok Yönetilen HSM için günlükleri toplamak için kullanabilirsiniz. Ayrıca günlüklerinizi bir log analytics çalışma alanına göndermeyi de seçebilirsiniz. Bu çalışma alanı, Microsoft Sentinel'in şüpheli etkinlikleri otomatik olarak algılamasını sağlamak için kullanılabilir.

Yönetilen HSM işleminden 10 dakika (en fazla) sonra günlük bilgilerinize erişebilirsiniz. Çoğu durumda, daha erkendir. Depolama hesabınızdaki günlüklerinizi yönetmek size bağlıdır:

- Günlüklerinize erişebilecek kişileri kısıtlayarak güvenliklerini sağlamak için standart Azure erişim denetimi yöntemlerini kullanın.

- Artık depolama hesabınızda tutmak istemediğiniz günlükleri silin.

Yönetilen HSM günlüğünü kullanmaya başlamanıza yardımcı olması için bu öğreticiyi kullanın. Günlük kaydını etkinleştirmeden ve toplanan günlük bilgilerini yorumlamadan önce önceden oluşturulmuş bir depolama hesabınız veya Log Analytics çalışma alanınız olmalıdır.

Önkoşullar

Bu makaledeki adımları tamamlamak için aşağıdaki öğelere sahip olmanız gerekir:

- Microsoft Azure aboneliği. Hesabınız yoksa, ücretsiz deneme için kaydolabilirsiniz.

- Azure CLI sürüm 2.25.0 veya üzeri. Sürümü bulmak için

az --versionkomutunu çalıştırın. Yükleme veya yükseltme yapmanız gerekirse bkz. Azure CLI'yı yükleme. - Aboneliğinizde yönetilen bir HSM. Bkz . Hızlı Başlangıç: Yönetilen HSM'yi sağlamak ve etkinleştirmek için Azure CLI kullanarak yönetilen HSM sağlama ve etkinleştirme.

- Azure depolama hesabı ve/veya Log Analytics çalışma alanı. Bir veya her ikisine de sahip değilseniz Bunları Azure portalını kullanarak oluşturabilirsiniz:

Azure Cloud Shell

Azure, tarayıcınız aracılığıyla kullanabileceğiniz etkileşimli bir kabuk ortamı olan Azure Cloud Shell'i barındırıyor. Azure hizmetleriyle çalışmak için Cloud Shell ile Bash veya PowerShell kullanabilirsiniz. Yerel ortamınıza herhangi bir şey yüklemek zorunda kalmadan bu makaledeki kodu çalıştırmak için Cloud Shell önceden yüklenmiş komutlarını kullanabilirsiniz.

Azure Cloud Shell'i başlatmak için:

| Seçenek | Örnek/Bağlantı |

|---|---|

| Kodun veya komut bloğunun sağ üst köşesindeki Deneyin'i seçin. Deneyin seçildiğinde kod veya komut otomatik olarak Cloud Shell'e kopyalanmaz. |

|

| https://shell.azure.comadresine gidin veya Cloud Shell'i tarayıcınızda açmak için Cloud Shell'i Başlat düğmesini seçin. |

|

| Azure portalının sağ üst kısmındaki menü çubuğunda Cloud Shell düğmesini seçin. |

|

Azure Cloud Shell'i kullanmak için:

Cloud Shell'i başlatın.

Kodu veya komutu kopyalamak için kod bloğundaki (veya komut bloğundaki) Kopyala düğmesini seçin.

Windows ve Linux'ta Ctrl+Shift V'yi seçerek veya macOS üzerinde Cmd+Shift++V'yi seçerek kodu veya komutu Cloud Shell oturumuna yapıştırın.

Kodu veya komutu çalıştırmak için Enter'ı seçin.

Azure aboneliğinize bağlanma

Azure CLI az login komutunu kullanarak Azure aboneliğinizde oturum açın :

az login

CLI aracılığıyla oturum açma seçenekleri hakkında daha fazla bilgi için Azure CLI ile oturum açma bölümüne göz atın

Yönetilen HSM, depolama hesabı ve log analytics çalışma alanını tanımlama

Anahtar günlüğünü ayarlamanın ilk adımı, günlüğe kaydetmek istediğiniz Yönetilen HSM'yi bulmaktır.

Günlüğe kaydetmek istediğiniz Yönetilen HSM'yi bulmak için Azure CLI az keyvault show komutunu kullanın.

Günlük kaydı için kullanmak istediğiniz depolama hesabını bulmak için Azure CLI az storage account show komutunu ve/veya azure CLI az monitor log-analytics workspace show komutunu kullanarak günlük için kullanmak istediğiniz log analytics çalışma alanını bulabilirsiniz.

hsmresource=$(az keyvault show --hsm-name ContosoMHSM --query id -o tsv)

storageresource=$(az storage account show --name ContosoMHSMLogs --query id -o tsv)

loganalyticsresource=$(az monitor log-analytics workspace show --resource-group ContosoResourceGroup --workspace-name ContosoLogs --query id -o tsv)

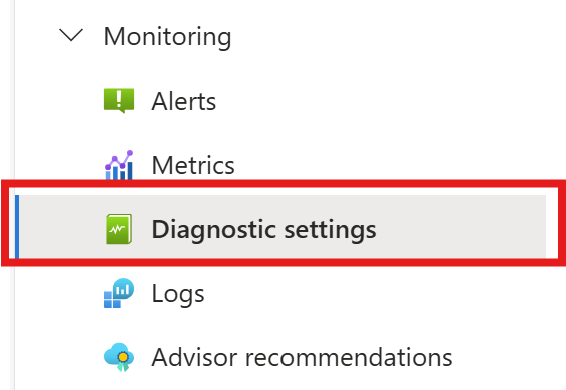

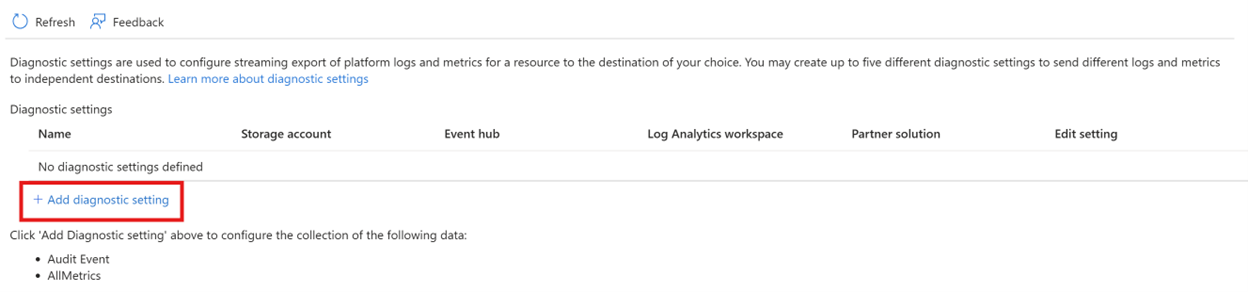

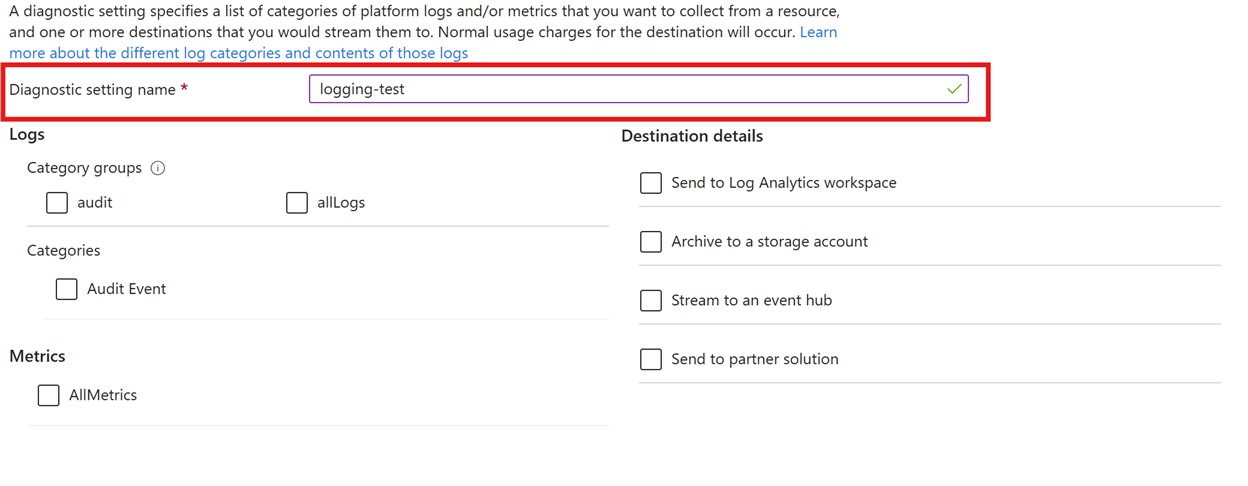

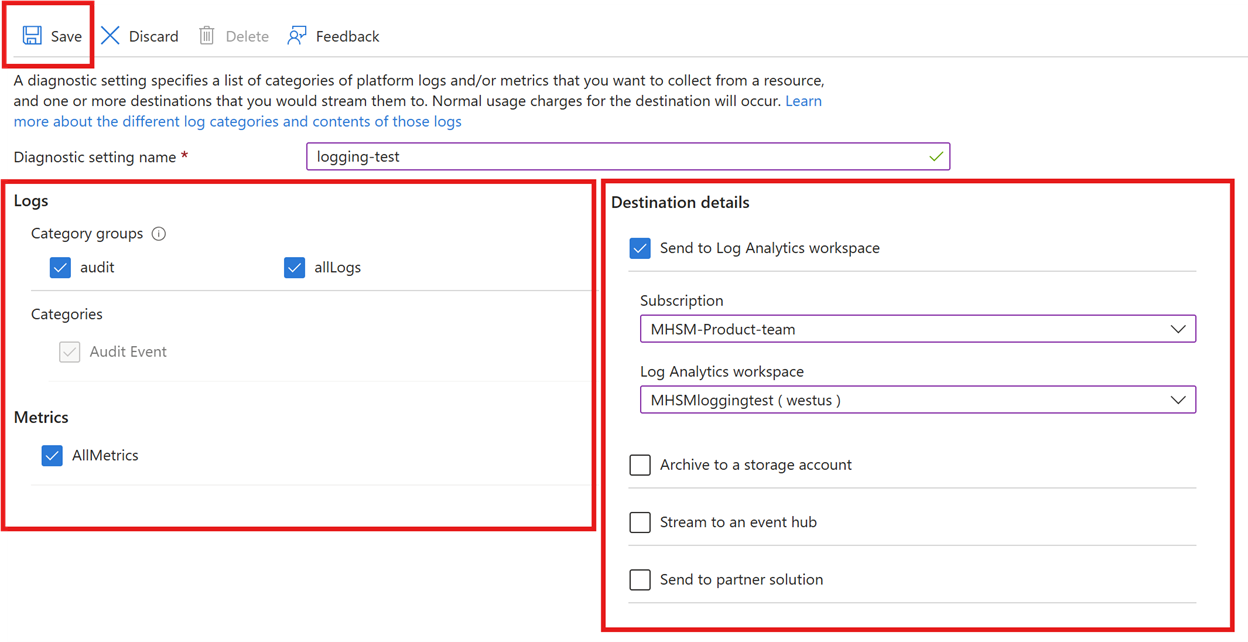

Günlü kaydını etkinleştir

Yönetilen HSM'de günlüğe kaydetmeyi etkinleştirmek için Azure CLI az monitor diagnostic-settings create komutunu ve önceki komutlardan gelen değişkenleri kullanın. Ayrıca bayrağını "true" olarak ayarlayıp -Enabled "AuditEvent" (Yönetilen HSM günlüğü için tek kategori) olarak ayarlayacağız category .

Günlükleri bir depolama hesabına göndermek için:

az monitor diagnostic-settings create --name ContosoMHSM-Diagnostics --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --storage-account $storageresource

Günlükleri log analytics çalışma alanına göndermek için:

az monitor diagnostic-settings create --name "ContosoMHSM-Diagnostics" --resource $hsmresource --logs '[{"category": "AuditEvent","enabled": true}]' --workspace $loganalyticsresource

Neler günlüğe kaydedildi

Yönetilen HSM için aşağıdaki işlem ve olay türleri günlüğe kaydedilir:

- Erişim izinleri, sistem hataları, güvenlik duvarı blokları veya hatalı istekler sonucunda başarısız istekler de dahil olmak üzere tüm kimliği doğrulanmış REST API istekleri.

- Yönetilen HSM kaynağının kendisinde, etiketler gibi öznitelikleri oluşturma, silme ve güncelleştirme dahil yönetilen düzlem işlemleri.

- Başlatma ve indirme, kurtarmayı başlatma, karşıya yükleme gibi Güvenlik Etki Alanı ile ilgili işlemler

- Tam HSM yedekleme, geri yükleme ve seçmeli geri yükleme işlemleri

- Rol atamalarını oluşturma/görüntüleme/silme ve özel rol tanımlarını oluşturma/görüntüleme/silme gibi rol yönetimi işlemleri

- Anahtarlar üzerindeki işlemler, örneğin:

- Anahtarları oluşturma, değiştirme veya silme.

- İmzalama, doğrulama, şifreleme, şifre çözme, anahtarları sarmalama ve açma, anahtarları listeleme.

- Anahtar yedekleme, geri yükleme, temizleme

- Anahtar sürümü

- 404 yanıtına neden olan geçersiz yollar.

Günlüklerinize erişme

Storage account

Yönetilen HSM günlükleri, sağladığınız depolama hesabında insights-logs-auditevent kapsayıcısında depolanır. Günlükleri görüntülemek için blobları indirmeniz gerekir. Azure Depolama hakkında bilgi için bkz . Azure CLI ile blob oluşturma, indirme ve listeleme.

Tek tek bloblar metin olarak depolanır ve JSON olarak biçimlendirilir. Şimdi örnek bir günlük girdisine bakalım. Bu örnekte, yönetilen HSM'ye tam yedekleme oluşturma isteği gönderildiğinde günlük girişi gösterilir.

[

{

"TenantId": "{tenant-id}",

"time": "2020-08-31T19:52:39.763Z",

"resourceId": "/SUBSCRIPTIONS/{subscription-id}/RESOURCEGROUPS/CONTOSORESOURCEGROUP/PROVIDERS/MICROSOFT.KEYVAULT/MANAGEDHSMS/CONTOSOMHSM",

"operationName": "BackupCreate",

"operationVersion": "7.0",

"category": "AuditEvent",

"resultType": "Success",

"properties": {

"PoolType": "M-HSM",

"sku_Family": "B",

"sku_Name": "Standard_B1"

},

"durationMs": 488,

"callerIpAddress": "X.X.X.X",

"identity": "{\"claim\":{\"appid\":\"{application-id}\",\"http_schemas_microsoft_com_identity\":{\"claims\":{\"objectidentifier\":\"{object-id}\"}},\"http_schemas_xmlsoap_org_ws_2005_05_identity\":{\"claims\":{\"upn\":\"admin@contoso.com\"}}}}",

"clientInfo": "azsdk-python-core/1.7.0 Python/3.8.2 (Linux-4.19.84-microsoft-standard-x86_64-with-glibc2.29) azsdk-python-azure-keyvault/7.2",

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subnetId": "(unknown)",

"httpStatusCode": 202,

"PoolName": "mhsmdemo",

"requestUri": "https://ContosoMHSM.managedhsm.azure.net/backup",

"resourceGroup": "ContosoResourceGroup",

"resourceProvider": "MICROSOFT.KEYVAULT",

"resource": "ContosoMHSM",

"resourceType": "managedHSMs"

}

]

Log Analytics çalışma alanı

Yönetilen HSM günlükleri, sağladığınız Log Analytics çalışma alanında depolanır. Günlükleri sorgulamak için Azure portalını kullanabilirsiniz. Daha fazla bilgi için bkz . Log Analytics öğreticisi.

Azure İzleyici günlüklerini kullanma

Yönetilen HSM AuditEvent günlüklerini gözden geçirmek için Azure İzleyici günlüklerindeki Key Vault çözümünü kullanabilirsiniz. Azure İzleyici günlüklerinde günlük sorgularını kullanarak analiz gerçekleştirebilir ve ihtiyacınız olan verileri elde edebilirsiniz. Ayarlama da dahil olmak üzere daha fazla bilgi için bkz . Azure Yönetilen HSM'yi izleme.

Günlükleri analiz etmeyi öğrenmek için bkz . Örnek Kusto günlük sorguları.

Günlüklerinizi log analytics çalışma alanına gönderiyorsanız, şüpheli etkinlikleri otomatik olarak algılamak için Microsoft Sentinel'i kullanabilirsiniz. Bkz. Azure Yönetilen HSM için Microsoft Sentinel.